Как закрыть административный доступ к локальным дискам c d

Обновлено: 06.07.2024

До того как установил Win7 часто использовал доступ к удалённым дискам.

Сидел например на ноутбуке с Win Vista и подключался к другому своему компьютеру \\10.16.97.1\C$ c WinXP и наоборот, с WinXP на WinVista \\10.16.97.2\C$ вводил логин и пароль, и всё работало.

Сейчас долго мучался т.к. не мог залезть с WinVista на \\10.16.97.1\С$ (Windows 7 7600 RTM).

Логин и Пароль спрашивало, но поле ввода не пускало, со словами: \\10.16.97.1\С$ is not accessible. you might not have permission to use this network resource. и т.д.

Однако выяснилось, что если залазить не по IP адресу, а через netbios имя, например \\user-pc\c$ всё работает как и раньше.

Вопрос, почему? Баг это или фича? И можно ли всё-таки заставить работать вариант с ip адресом.

-

upd

Ответы

Короче говоря, решил я кажись проблему с доступом к корневым шарам Win7-й. Правда, не совсем понял как. “Сто пятьсот“ штук настроек пытался менять и так и сяк, политик безопасности и других, ничего не помогало.

И даже вот этот кусок реестра впиал:

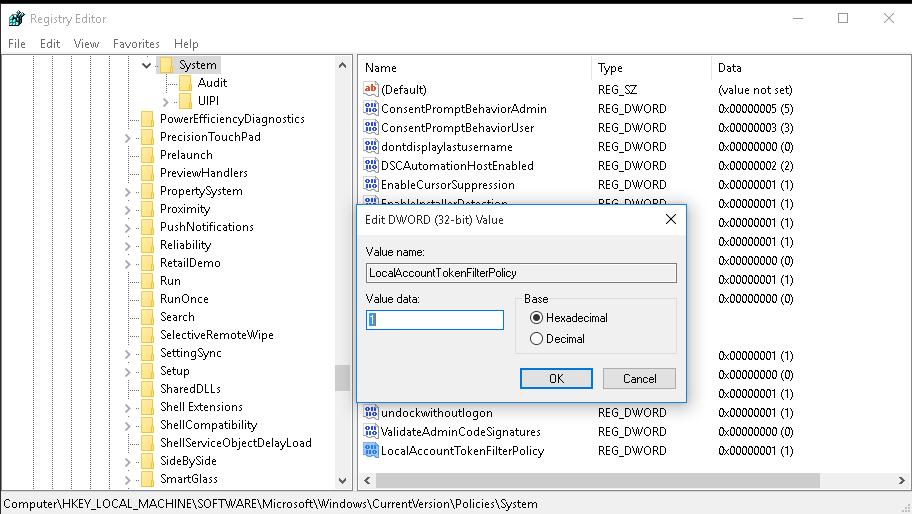

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"LocalAccountTokenFilterPolicy"=dword:00000001

Который прописан на многих форумах как рецепт решения моей проблемы для Висты , при включенном UAC’е это должно было “в теории” Решать проблему доступа к корневым дискам , правда я и сам UAC отключал. Не помогало.

Потом решил перегрузить клиентскую(Vista) машину, с которой я ломился на Win7, и вауля, прокатило. В какой момент решился вопрос “а почему? А что?”, естественно остался где-то там . Потом умудрился как-то опять доступ потерять и также как-то опять восстановить )

Полагаю, что проблему решил кусок вышеуказанной реестровой записи, и чего-нибудь еще в Локальных политиках)

Ну и вероятный факт, что мне, что-то или кто-то из машин Сервер(вин7) или Клиент(виста), хорошенько подпоганив запоминая некие псевдо настройки и не пуская меня на C$ пока я не решился перегрузить последний. Причем совершенно не ясно, почему в первое время, после инсталла Win7, мне всё-же удавалось зайти на Win7, правда по smbname, но не ip, и эту политику безопасности я нашёл и отключил еще давно.

Дурдом “Ромашка” простите ;)

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \ \win10_pc\C$

- \\win10_pc\IPC$

- \\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Уязвимости - Не отключается! административный доступ к локальным дискам (C$, D$ . )

| Конфигурация компьютера | |

| ОС: Windows 7 Ultimate x86 |

Нужно отключить административный доступ к локальным дискам (C$, D$.

Попробовал все способы что нашёл. Параметра в рестре не было ,создал сам.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -> AutoShareServer REG_DWORD значение: (0)поставил

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

В политиках :Сетевой доступ: разрешать анонимный доступ к общим ресурсам стоит Значение по умолчанию: нет.

--------------------------------------------------------------------------------------------------------------------------------------------------------

Ничего не помогает AVZ упорно при сканировании, показывает эту Уязвимость!

Как вырубить этот общий доступ к локальным дискам (C$, D$ ПОМОГИТЕ

| Конфигурация компьютера | |

| Процессор: Intel Core i5 3570K @ 3.40GHz | |

| Материнская плата: ASUS P8Z77-V LX | |

| Память: Kingston 4096 Мб (2x2048Мб) DDR3 | |

| HDD: ST31000528AS (1TB), WD10EADS (1TB), WD15EARS (1,5TB) | |

| Видеокарта: NVIDIA GeForce GTX 660 (MSI) | |

| Блок питания: Enermax MODU82+, 525W, 2013 г. | |

| CD/DVD: PIONEER DVD-RW DVR-219L | |

| Монитор: BenQ M2700HD 27" | |

| ОС: Windows 7 Максимальная 32-bit SP1 |

Имя параметра не совсем верное. Не AutoShareServer, а AutoShareWks.

Поверь опытному человеку: игры с правами на разделы и диски ничем хорошим не заканчиваются.

Проще в управлении дисками отцепить букву, тогда непосвященные даже не догадаются, что у тебя есть еще один диск.

Чем не понравился стандартный BitLocker? Начиная с семерки он вшит в систему. У меня одно возникает вопрос - А зачем это делать? (блокировать или удалять букву диска) Смешная блокировка. Берем флешку с убунтой, втыкаем в комп, жмем ресет, грузимся с флешки - сливаем все с диска. На права вообще наплевать. С таким же успехом, можно папке присвоить атрибут "скрытый", и не ставить галки на отображение скрытых файлов в винде. Комментарий удален. Причина: оскорбление пользователей.

ВРЕМЕННОЕ РЕШЕНИЕ ПРОБЛЕМ ДОСТУПА В NNM-CLUB

Странно, конечно, что ничего не нашлось о текущей ситуации с nnm-club.me на пикабе.

Но не смотря на мою природную лень, я всё-таки нашел решение проблемы самостоятельно и спешу поделиться с вами, дорогие пикабушники, чтобы вы не напрягали ваши пальчики и клавиатурки вбивая поисковые запросы в гуглы, яндексы и прочие уткауткаидти.

Внимание! Домен NNM-CLUB.me работать больше не будет! Сейчас работает зеркало Клуба по вышеуказанному адресу. Будут и еще зеркала, о которых расскажем дополнительно.

Как временное решение проблем, нужно добавить следующие строки в файл hosts

В ОС Windows он находится здесь:

81.17.30.22 nnm-club.me

81.17.30.22 nnm-club.ws

2001:470:1f15:f1:6e6e:6d2d:636c:7562 ipv6.nnm-club.me

Позже не забудьте удалить эти строки, т.к. IP могут измениться.

Блокнот, Открыть, Все файлы, указать путь к папке C:\windows\system32\drivers\etc\, выбрать и открыть файл "hosts", добавить в конце эти строки,

затем "Сохранить как", тип файла -> Все файлы, и сохранить в любое удобное место, например на рабочий стол, затем скопировать или вырезать в буфер обмена сохраненный файл и вставить в папку C:\windows\system32\drivers\etc\ , разрешить замену этого файла (требуются права администратора).

Надо запустить Блокнот от имени Администратора, для этого кликните по ярлыку блокнота правой кнопкой мыши и выберите пункт Запуск от имени администратора

Затем жмите Файл открыть и в поле Имя файла введите: %windir%\system32\drivers\etc\hosts нажмите Enter.

Читайте также: