Шифрование дисков по гост

Обновлено: 06.07.2024

Если раньше криптография была уделом спецслужб и научно-исследовательских институтов, то сегодня воспользоваться преимуществами продвинутых алгоритмов шифрования для защиты конфиденциальных данных может любой желающий. В этом материале мы рассмотрим 5 лучших бесплатных приложений, с помощью которых вы сможете без особого труда зашифровать необходимые файлы и папки на жестком диске вашего компьютера.

Лучшие программы для шифрования данных

И начнем мы с популярного архиватора для Windows, имеющего ряд неофициальных реализаций для Mac OS и Linux. Удивляться не стоит, ведь 7zip поддерживает шифрование файлов и папок с помощью одного из самых стойких криптографических алгоритмов AES с 256-битным ключом, который, в частности, рекомендован Агентством национальной безопасности США для защиты документов, составляющих государственную тайну. Чтобы выполнить шифрование, достаточно указать пароль в соответствующем поле, после чего программа создаст архив, получить доступ к которому сможет лишь тот, кому известна кодовая фраза.

Также рекомендуем проставить галочки в чекбоксы «Удалять файлы после сжатия» и «Шифровать имена файлов» (без этой опции просмотреть содержимое архива сможет любой желающий).

К несомненным преимуществам 7zip можно отнести высокую производительность, возможность задать индивидуальный пароль для каждого зашифрованного архива и простоту использования. Главным же его недостатком является отсутствие какой-либо автоматизации: вам придется вводить пароль каждый раз, когда вы захотите получить доступ к защищенному контейнеру, изменить один из файлов или добавить новый. Таким образом, 7zip можно назвать «казуальным» приложением для шифрования, которое подойдет тем, кому подобный функционал необходим лишь время от времени.

Encrypto

Если вы не пользуетесь 7zip, но нуждаетесь в таком же простом и легковесном инструменте, рекомендуем обратить внимание на приложение Encrypto , разработанное компанией MacPaw для операционных систем Windows и MacOS. После его установки в контекстном меню операционной системы появится опция Encrypt with Encrypto, с помощью которой вы сможете шифровать отдельные файлы и папки. Подобно архиватору, утилита использует высоконадежный алгоритм AES-256, а сами ключи генерируются на основе заданного пароля.

Интересной особенностью Encrypto является возможность добавления к защищенному контейнеру подсказки, которая поможет вспомнить пароль или сообщить кодовую фразу другу с помощью понятных только вам двоим ассоциаций.

Благодаря этому вы можете использовать Encrypto для передачи зашифрованных файлов по открытым каналам (e-mail, мессенджеры, cloud-сервисы), не опасаясь, что ценная информация будет перехвачена.

GnuPG

Впрочем, существует и куда более надежное решение для обмена зашифрованными данными в Интернете, и это — GnuPG , использующая асимметричные пары ключей. Приложение доступно практически на всех операционных системах, включая Windows, Mac OS, Linux и FreeBSD. Реализация программы для Windows получила название GPG4Win и включает в себя, помимо собственно GnuPG, удобную визуальную оболочку Kleopatra для управления ключами шифрования, менеджер сертификатов, плагин для почтового клиента Outlook и плагин для проводника операционной системы.

Даже если открытый ключ попадет в руки злоумышленников, для них он будет абсолютно бесполезен, ведь все, что они смогут сделать, — это зашифровать новые файлы, тогда как расшифровать существующие у них не получится. По этой причине GnuPG де-факто является золотым стандартом защиты электронной переписки, благо приложение можно с легкостью интегрировать в любой популярный почтовый клиент с помощью соответствующего плагина.

Cryptomator

В отличие от всех перечисленных выше приложений, Cryptomator использует так называемое прозрачное шифрование. После первого запуска программа предложит вам создать защищенное хранилище, которое с точки зрения операционной системы является одновременно и директорией, и динамически расширяемым (его объем изменяется автоматически и зависит от количества свободного места, доступного в текущем логическом разделе) виртуальным диском. Данный факт обеспечивает два чрезвычайно важных преимущества:

- зашифрованный контейнер можно разместить внутри сетевой папки OneDrive, «Яндекс.Диск», Google Drive, DropBox или любого другого облачного сервиса и синхронизировать данные между разными устройствами;

- вы можете работать с защищенным разделом точно так же, как с обычным диском, создавая, редактируя и удаляя файлы и папки без необходимости каждый раз повторно вводить пароль — это потребуется сделать лишь один раз, при его разблокировке.

Cryptomator существует в нескольких версиях, в том числе и для мобильных устройств, работающих под управлением iOS и Android. Еще одной интересной особенностью приложения является ведение подробной статистики обращений к каждому защищенному хранилищу, позволяющей оценить расход трафика.

С учетом возможностей, простоты настройки и использования, Cryptomator способен стать отличным подспорьем для организации удаленного взаимодействия между сотрудниками небольшой компании, обеспечив необходимый уровень безопасности корпоративных данных.

VeraCrypt

На фоне собратьев VeraCrypt выглядит настоящей «тяжелой артиллерией». Программа предлагает своим пользователям огромное количество продвинутых функций для шифрования файлов, папок и даже целых разделов жесткого диска. Перечислим основные возможности приложения:

- Создание зашифрованного контейнера внутри файла

VeraCrypt позволяет создать виртуальный зашифрованный раздел внутри файла любого типа, причем со стороны такой контейнер будет выглядеть как обычный текстовый документ, видеоролик или музыкальный трек.

С помощью VeraCrypt можно зашифровать любой несистемный том на жестком диске, внешнем винчестере или флеш-накопителе. Также приложение позволяет создать внутри защищенного хранилища скрытый раздел, использующий собственные ключи шифрования, и, таким образом, обеспечить дополнительную защиту критически важных данных.

VeraCrypt предлагает уникальную в своем роде функцию — возможность шифрования раздела с установленной операционной системой. Также приложение позволяет создать скрытый системный раздел с независимой копией ОС, что поможет дополнительно защитить компьютер.

Программа поддерживает сразу несколько алгоритмов шифрования: AES, Serpent, Twofish, Camelia и Kuznyechik, позволяя комбинировать перечисленные методы между собой (доступно 10 возможных комбинаций на выбор).

Помимо паролей, для ограничения доступа к защищенным контейнерам можно использовать один или несколько ключей, в роли которых могут выступать файлы любого типа (картинки, аудио- или видеозаписи, текстовые документы, архивы и т. д.), директории с их содержимым, а также токены безопасности.

Как видите, VeraCrypt предлагает исчерпывающий набор инструментов для защиты конфиденциальных данных. И, проявив достаточную смекалку, с помощью этой программы можно создать действительно надежное зашифрованное хранилище, скрытое от посторонних глаз.

Аппаратное шифрование для защиты персональных данных

При всех многочисленных достоинствах перечисленные приложения имеют и один, но весьма серьезный недостаток: каждое из них использует в своей работе сугубо программное шифрование. И вот почему это плохо:

- криптографические ключи создаются на основе неких входных данных (кодовой фразы, координат курсора мыши и т. д.), имеющих сравнительно низкий уровень энтропии (хаотичности), что упрощает процесс взлома;

- данные, необходимые для дешифровки, хранятся в скрытых папках операционной системы, реестре или даже в самом зашифрованном контейнере (как в случае с 7zip или Encrypto) и могут быть сравнительно легко обнаружены и скопированы удаленно или с помощью троянских программ;

- во время шифрования все необходимые алгоритмы и ключи выгружаются в оперативную память компьютера, откуда могут быть извлечены посредством вредоносного ПО, с помощью метода «холодной перезагрузки» и других аналогичных манипуляций;

- поскольку шифрование и дешифровка осуществляются центральным процессором ПК или ноутбука, на котором установлено криптографическое приложение, это упрощает проведение атак по сторонним каналам, основанных на анализе времени выполнения вычислений, колебаниях уровня потребления энергии и т. д.

Подобных недостатков лишены внешние накопители со встроенными криптографическими модулями — например, настольные жесткие диски My Book емкостью от 4 до 18 терабайт и ультракомпактные портативные My Passport объемом от 1 до 5 ТБ от Western Digital.

Стильный дизайн, совместимость с компьютерами под управлением Microsoft Windows 8.1 и 10 или Apple macOS версии 10.13 и выше, наличие высокоскоростного порта USB 3.2 Gen 1 с пропускной способностью 640 МБ/с — преимущества этих устройств можно перечислять бесконечно. Однако главной их фишкой является поддержка полноценного аппаратного шифрования на базе упомянутого нами ранее алгоритма AES-256.

В комплекте с каждым экземпляром My Book и My Passport поставляется бесплатный программный пакет WD Discovery, включающий в себя ряд сервисных утилит:

Позволяет получить исчерпывающие сведения о текущем состоянии накопителя на основе показателей S.M.A.R.T., проверить жесткий диск на наличие битых секторов или, при необходимости, уничтожить сохраненные на HDD данные (при этом файлы будут несколько раз перезаписаны, чтобы их нельзя было восстановить).

С помощью этой программы вы можете настроить резервное копирование по расписанию, выгрузку бэкапов в облако (поддерживаются Google Drive и Dropbox) или, напротив, загрузку файлов из cloud-сервиса на диск или локальный компьютер. Кроме того, приложение позволяет подключиться к вашему профилю на Facebook и скачать сохраненные фото и видео прямо на внешний жесткий диск.

Эта утилита позволяет управлять шифрованием данных на внешнем жестком диске. Разберемся, как это работает.

Портативный накопитель WD My Passport и работа с WD Discovery Портативный накопитель WD My Passport и работа с WD DiscoveryНа первый взгляд, использование WD Security мало отличается от того же Encrypto: все, что требуется от владельца внешнего жесткого диска, — указать надежный пароль и активировать защиту, после чего вся информация на HDD будет зашифрована. В дальнейшем, чтобы использовать накопитель, его сперва нужно будет разблокировать с помощью кодовой фразы. Также можно создать список доверенных устройств, при подключении к которым внешний жесткий диск будет разблокироваться автоматически.

Однако надо понимать, что сама по себе WD Security не занимается шифрованием, а лишь предоставляет удобный визуальный интерфейс для управления встроенным в винчестер криптографическим модулем. Наличие аппаратного блока шифрования обеспечивает ряд важных преимуществ:

- за создание ключей шифрования отвечает аппаратный генератор случайных чисел, что помогает добиться высокой степени энтропии и повысить их устойчивость к взлому;

- криптографические ключи хранятся в энергонезависимой памяти шифратора и не выгружаются в оперативную память компьютера даже во время работы с файлами, что помогает свести к минимуму вероятность их перехвата;

- поскольку весь процесс шифрования осуществляется собственным криптографическим модулем жесткого диска, это существенно осложняет проведение атак по сторонним каналам;

- благодаря наличию независимого чипа, отвечающего за шифрование данных, скорость обработки файлов никак не зависит от производительности клиентского устройства.

Все вышеперечисленное позволяет практически полностью исключить вероятность хищения конфиденциальной информации и гарантировать безопасность сохраненных данных.

Современные алгоритмы шифрования и надёжная процедура подтверждения прав пользователя обеспечат защиту данных от множества угроз.

Шифрование данных

Secret Disk 5 обеспечивает защиту данных путём шифрования разделов на жёстких дисках, томов на динамических дисках, виртуальных дисков и съёмных носителей.

Защита системного раздела жёсткого диска

Данная функция доступна на подавляющем большинстве ноутбуков/персональных компьютеров. Для подтверждения возможности использования данной функции на конкретной модели ноутбука/ПК необходимо выполнить тестовую установку Secret Disk.

При наличии у компьютера режима UEFI BIOS, компьютер должен быть переведён из режима LEGACY в режим UEFI. Перед установкой защиты системного раздела средствами Secret Disk на сенсорном планшете с архитектурой x86 необходимо убедиться в возможности подключения клавиатуры и токена одновременно, поскольку поддержка клавиатуры в UEFI реализована не у всех производителей.

Системный раздел жёсткого диска содержит данные, представляющие особый интерес для хакеров, конкурентов или инсайдеров. Например, в системном разделе хранятся учётные записи пользователей, логины и пароли к различным информационным ресурсам, электронная почта, лицензионная информация используемых программ и т.д.

Злоумышленники могут получить все эти данные, анализируя временные файлы ОС, файлы подкачки, файлы-журналы приложений, дампы памяти, а также образ, сохраняемый на диск при переходе системы в "спящий" режим.

Secret Disk 5, в отличие от многих конкурентов, позволяет защитить системный раздел, а также хранящуюся на нём информацию.

Загрузка операционной системы по предъявлению электронного ключа

Получив доступ к персональному компьютеру, злоумышленник или недобросовестный сотрудник может использовать его для получения доступа к закрытым ресурсам (например, к корпоративным серверам или платёжным данным пользователя). Стандартные средства авторизации операционной системы Microsoft Windows не могут надёжно ограничить загрузку и работу в операционной системе. Использование электронных USB-ключей и смарт-карт для аутентификации пользователей до загрузки ОС гарантирует доступ к компьютеру только лицам, получившим такое право.

Secret Disk 5 предоставляет наиболее безопасную и надёжную на сегодняшний день процедуру подтверждения прав пользователя – двухфакторную аутентификацию – для доступа к данным необходимо не только наличие электронного ключа, но и знание пароля к нему.

Пофайловое шифрование

Новый режим шифрования, применяемый в Secret Disk 5, выводит этот продукт на принципиально новый уровень обеспечения безопасности пользовательских данных. Зашифрованные файлы и папки с конфиденциальными данными пользователя будут недоступны системному администратору даже из параллельной сессии Windows, потому что Secret Disk 5 предоставит ключ шифрования только легитимному владельцу информации.

Создание и восстановление резервной копии файлов в зашифрованных папках может быть произведено системным администратором сети даже дистанционно, при этом данные будут оставаться зашифрованными и недоступными ни администратору, ни злоумышленникам.

Необратимое удаление данных

В Secret Disk 5 реализованы две функции безопасного удаления данных.

- Необратимое удаление данных. Восстановить файл будет невозможно ни стандартными средствами Windows, ни сторонними приложениями.

- Перемещение файла без возможности восстановления по исходному пути. Позволяет перенести файл или папку, одновременно удалив их по исходному пути без возможности последующего восстановления.

Возможность использования сертифицированных криптопровайдеров

При установке дополнительных поставщиков криптографии (криптопровайдеров) Secret Disk 5 позволяется защищать данные в соответствии с требованиями ГОСТ 28147-89 "Системы обработки информации. Защита криптографическая". Решение также может комплектоваться сертифицированным электронным ключом (USB-токеном или смарт-картой).

Решение устойчиво к возможным сбоям операционной системы или отключениям электропитания, что исключает возможность повреждения данных. Поддерживается резервное копирование и восстановление ключей шифрования в случае утери персонального электронного ключа.

Восстановление доступа к зашифрованным дискам

В случае утери или поломки USB-ключа или смарт-карты в Secret Disk 5 предусмотрена возможность резервного восстановления доступа к данным.

Защита от сбоев во время установки защиты

Процесс шифрования диска может быть приостановлен или даже прерван, например, из-за перебоев электропитания, однако это не повлечёт за собой потерю данных. Приостановленный или прерванный процесс шифрования может быть возобновлён в любой удобный момент. По завершении процесса шифрования всё содержимое диска становится зашифрованным, что обеспечивает надёжную криптографическую защиту хранящихся на нём данных.

Установка Secret Disk 5 не потребует перенастройки ПО. Шифрование данных "на лету" и удобный пользовательский интерфейс сделают работу на компьютере максимально комфортной.

Прозрачное шифрование

Операции начального зашифрования или полного перешифрования для современных дисков большого объёма могут потребовать значительного времени, что может создать определённые неудобства для пользователя.

В Secret Disk 5 все операции зашифрования, перешифрования и расшифрования проводятся в фоновом режиме. Во время выполнения этих операций диск полностью доступен для работы, что даёт возможность использовать компьютер, не дожидаясь окончания процесса шифрования.

Защищённые контейнеры

В новой версии Secret Disk появилась новейшая функция создания защищённых контейнеров, во многом сходных по структуре и способу доступа с виртуальными дисками, но имеющие кардинальное отличие: их можно монтировать на компьютерах, где не установлен Secret Disk. Для использования защищённых контейнеров на компьютерах без установленного Secret Disk 5 достаточно скачать программу Secret Disk Reader (SDR) и получить от отправителя контейнера пароль доступа.

Получатель контейнера может не только смонтировать его как виртуальный диск, но и редактировать файлы в контейнере, и даже добавлять в контейнер новые файлы, которые также будут автоматически зашифрованы.

Технические подробности

Защита конфиденциальной информации обеспечивается шифрованием данных "на лету" с помощью надёжных алгоритмов шифрования. При записи данных на диск происходит их зашифрование, при чтении — расшифрование. Находящиеся на зашифрованном диске данные всегда зашифрованы.

Защищённый диск можно подключать и отключать. Отключённый зашифрованный диск выглядит как неформатированный. Для того чтобы подключить зашифрованный диск, пользователь должен иметь USB-ключ или смарт-карту, знать его пароль и иметь право доступа к данному диску.

Зашифрованные папки используют функцию пофайлового шифрования, и поэтому файлы в них доступны для создания и восстановления резервных копий. Однако как содержимое, так и имена файлов остаются зашифрованными для всех, кроме легитимного владельца информации.

Владелец защищённых ресурсов может предоставить независимый доступ к ним, создав крипто-копию ключа шифрования, защищённую на открытом ключе того пользователя, которому владелец диска предоставил доступ. В этом случае созданная крипто-копия ключа шифрования доступна для расшифровывания только с использованием закрытого ключа, установленного на его персональном электронном ключе. Таким образом, достигается персонализированный доступ к зашифрованным ресурсам.

Система предусматривает, что владелец может в дальнейшем заблокировать у пользователя ранее созданную крипто-копию ключа шифрования. Пользователь, в свою очередь, имея доступ к ключу шифрования, предоставить доступ другим пользователям не может.

Следует помнить, что смонтированные пользователем диски будут доступны системному администратору данного компьютера по сети, даже если он не является пользователем Secret Disk, но при условии разрешения удалённого подключения. Это необходимо для своевременного обновления программного обеспечения и антивирусных баз.

Не смонтированные пользователем диски недоступны системному администратору и не могут быть им смонтированы в обход пользователя Secret Disk 5.

Для хранения конфиденциальной информации, которую требуется защитить от системного администратора организации, пользователи Secret Disk 5 должны использовать защищённые папки.

Управление Secret Disk 5 осуществляется через удобный пользовательский интерфейс. Непосредственная работа с зашифрованными ресурсами предполагается только с локального компьютера.

Пользовательский сертификат открытого ключа и соответствующий ему закрытый ключ хранятся в памяти электронного ключа. Можно использовать уже имеющиеся сертификаты.

Для того чтобы получить доступ к данным зашифрованного ресурса, пользователь должен его подключить (смонтировать). Для этого к компьютеру необходимо подключить электронный USB-ключ или смарт-карту.

Secret Disk 5 позволяет защищать существующие диски (все разделы жёсткого диска, включая системный), в том числе съёмные, а также создавать так называемые виртуальные диски. Всё содержимое виртуального диска хранится в одном файле-контейнере в зашифрованном виде. Подключённый виртуальный диск операционная система воспринимает как обычный диск. Файл подключённого виртуального диска защищён от удаления.

При создании зашифрованного диска пользователь может выбрать алгоритм шифрования диска из списка:

- AES и Twofish — более быстрые и надёжные дополнительные алгоритмы шифрования, становятся доступными после установки пакета расширения Secret Disk Crypto Extension Pack (рекомендуется установить);

- ГОСТ 28147-89 — при установке дополнительных поставщиков криптографии (криптопровайдеров) КриптоПро CSP, Signal-COM CSP или Vipnet CSP и пакета расширения Secret Disk Crypto Extension Pack.

- Triple DES и RC2 — поставляемые поставщиком службы криптографии Microsoft Enhanced CSP, входящие в состав поставки ОС Windows и всегда доступные для использования.

Содержимое диска шифруется посекторно с использованием выбранного алгоритма шифрования и сгенерированного ключа шифрования диска.

Процесс шифрования диска может быть приостановлен пользователем или даже прерван, например, из-за перебоев электропитания, однако это не повлечёт за собой потерю данных. Приостановленный или прерванный процесс шифрования может быть возобновлён в любой удобный момент. По завершении процесса шифрования всё содержимое диска становится зашифрованным, что обеспечивает надёжную криптографическую защиту хранящихся на нём данных.

При прямом просмотре содержимое отключенного зашифрованного диска выглядит как случайная последовательность битов ("белый шум"), поскольку все данные зашифрованы. По содержимому раздела диска невозможно определить, является ли данный раздел просто неформатированным, или же на нём имеется какая-то информация. Так, Secret Disk обеспечивает защиту конфиденциальной информации от несанкционированного доступа, а также сокрытие наличия данных на компьютере.

Ключи шифрования диска создаются по команде пользователя программным комплексом Secret Disk 5.

Системные требования

Программное обеспечение

На компьютере должны быть установлены драйверы электронных ключей, а при использовании устройства чтения смарт-карт — драйвер этого устройства.

Объём свободного места на жёстком диске для установки Secret Disk 5 — 120 МБ.

Аппаратное обеспечение

Персональный компьютер должен удовлетворять требованиям, изложенным в документации операционной системы и поставщиков криптографии, иметь свободный разъём для подключения USB-устройств (при использовании USB-ключей) или/и устройство чтения смарт-карт (при использовании смарт-карт).

Технические характеристики

- Microsoft Windows 10

- Microsoft Windows 8.1

- Microsoft Windows 8

- Microsoft Windows 7

- Microsoft Windows Vista

- Системный раздел жёсткого диска 1

- Основные разделы и логические диски в дополнительных разделах базовых жёстких дисков

- Тома динамических дисков

- Съемные диски (USB- и Flash-диски и др.)

- Виртуальные диски

- Файловые папки на системном и логических томах и съёмных дисках (за исключением системных папок операционной системы)

- NTFS

- FAT 32

- exFAT

- FAT 12/16/VFAT

С возможностью переформатирования из одного типа в другой без расшифрования.

- От 1 МБ (для FAT)

- До 16 ТБ (для зашифрованных томов)

- До 2 ТБ (для зашифрованных виртуальных дисков).

1 Компания работает над поддержкой максимального модельного ряда ПК, но предусмотреть все системно-технические особенности моделей различных производителей невозможно.

Комплект поставки

Стандартная поставка

- файл лицензии;

- информационный листок;

- гарантийный талон.

Для работы продукта необходимо приобрести электронный ключ из числа совместимых.

Лицензионная политика

- Стандартная лицензия на право использования Secret Disk 5 действует 1 год или 10 лет и зависит от выбранного варианта поставки.

- Продлением лицензии называется покупка новой лицензии на другой срок действия.

- Лицензия включает в себя все функции Secret Disk 5.

- Файл лицензии хранится на электронном ключе пользователя, имеет привязку к серийному номеру токена и может быть записан на токен самим пользователем с помощью бесплатной утилиты, входящей в комплект поставки.

- Электронный ключ может хранить только одну лицензию Secret Disk 5.

- При форматировании ключа файл лицензии удаляется. Пользователю потребуется повторно записать его.

- По окончании срока действия лицензии пользователю даётся 30 дней на покупку новой лицензии. Через 30 дней системный и логический диски будут в фоновом режиме расшифрованы, а виртуальные диски, защищённые контейнеры и папки станут доступны только на чтение.

- Продление лицензии не требует замены электронного ключа пользователя.

- Продукт можно установить на произвольное количество компьютеров, но одновременно использовать только на компьютерах, к USB-порту которых подключён электронный ключ с лицензией.

- Для реализации многопользовательского режима на одном компьютере каждый пользователь должен иметь свой электронный ключ с лицензией.

Приобрести дополнительные электронные ключи и лицензии на Secret Disk 5 можно в разделе "Цены и заказ".

Если у Вас уже есть электронные ключи из списка совместимых, достаточно только приобрести необходимое количество лицензий.

Ситуация с рисками информационной безопасности (ИБ) во всем мире развивается таким образом, что специальная защита корпоративных каналов связи становится объективной необходимостью — вопрос только в выборе наиболее удобных и экономически выгодных ИБ-решений. Дополнительными стимулами в этом направлении стали программа «Цифровая экономика» и стратегия импортозамещения в сфере ИТ. Как регулируется VPN-шифрование в нашей стране, почему в целом растет популярность ГОСТ-криптографии и в каких случаях целесообразно приобретать ее как сервис — разбираемся вместе с руководителем направления ГОСТ VPN компании «Ростелеком-Солар» Александром Веселовым.

Содержание

Российская криптография как требование регуляторов

По мере усиления информатизации различных отраслей экономики РФ соответствующие регуляторы вводят требования по защите каналов связи, причем с применением российских средств криптографической защиты информации (СКЗИ). Например, в финансовой отрасли действует Положение Банка России № 672-П, а также ГОСТ Р 57580.1-2017 — базовый стандарт совершения страховыми организациями операций на финансовом рынке. В соответствии с указанием Банка России и ПАО «Ростелеком» №4859-У/01/01/782-18 о Единой биометрической системе (ЕБС), криптозащита необходима на всех этапах передачи данных между инфраструктурой банков, банковскими приложениями и сервисами электронного правительства.

Минздрав РФ выпустил приказ №911н, который вступает в силу с 1 января 2020 года и касается всех медицинских и фармацевтических организаций. Приказ требует использовать сертифицированные средства защиты, в том числе для каналов связи.

В электроэнергетике в конце 2018 г. утвержден приказ Министерства энергетики №1015, в соответствии с которым для защиты Систем Удаленного Мониторинга и Диагностики (СУМиД) необходимо использовать сертифицированные средства защиты. По сути, речь идет о защищенном обмене данными в контуре АСУ ТП.

Использование сертифицированных СКЗИ операторами персональных данных регламентирует Постановление Правительства №1119, а также Приказ ФСБ России № 378.

Подключение организаций к центрам мониторинга, например, Национальному координационному центру по компьютерным инцидентам (НКЦКИ) в рамках глобальной системы ГосСОПКА требует применения сертифицированных СКЗИ — приказ ФСБ России №196.

Для прохождения сертификации, которую осуществляет ФСБ России, СКЗИ должны использовать отечественные криптоалгоритмы (ГОСТ 28147-89. ГОСТ 34.10/34.11-2012. ГОСТ 34.12/34.13-2015).

В принципе, создавая защищенные виртуальные частные сети (VPN), коммерческие компании могут воспользоваться и зарубежными криптоалгоритммами, например, AES или SHA, однако они не сертифицированы ФСБ России. Поэтому целесообразнее использовать СКЗИ с российскими криптоалгоритмами — это позволяет обеспечить высокую степень защиты передаваемой информации и выполнить требования российских регуляторов. Тем более, что имевшееся ранее заметное отставание отечественного криптографического оборудования от западного стремительно сокращается: обогащается функционал, растет производительность (пропускная способность отдельного устройства и количество поддерживаемых защищенных соединений), новая архитектура решений значительно упрощает эксплуатацию. Именно по этой причине многие крупные игроки в разных отраслях экономики переходят на отечественные крипторешения, даже в отсутствие таких требований со стороны того или иного регулятора.

Криптографическая защита становится проще и доступнее

Привычная схема работы при создании защищенных корпоративных каналов связи — реализация комплексного проекта. Обычно он включает традиционные этапы: проектирование, закупку оборудования, пуско-наладочные работы и сопровождение системы в течение ее жизненного цикла. Однако применение сертифицированных СКЗИ часто сопряжено с рядом проблем. Основные из них: нехватка квалифицированного персонала, сложности с настройкой и соблюдением всех требований ФСБ России к эксплуатации. Кроме того, не всегда возможно обеспечить круглосуточную поддержку функционирования криптосистем, так как для этого нужна целая команда ИБ-специалистов, работающих посменно.

Первую попытку упростить ситуацию для заказчиков сделали вендоры: ввели техническую поддержку с возможностью обновления версии СКЗИ. Это действительно сняло некоторую головную боль клиентов, но не всю, ведь вопросы эксплуатации, требующие участия высококвалифицированного персонала, остались. Закрыть этот вопрос можно с помощью сервисной модели. В Постановлении Правительства РФ № 313 «Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств. » указывается, что решение данных задач возможно не только с привлечением сторонней организации на разных этапах проекта, но и посредством сервисной модели.

Поставщиков сервиса класса «VPN с криптографической защитой (ГОСТ) как сервис» можно условно разделить на две группы: операторы связи и облачные провайдеры. Облачные провайдеры (МТС, «Ростелеком», Dataline и др.) предлагают организовать защищенный по ГОСТу доступ к своим сервисам. А операторы связи могут применить отечественное шифрование на своих каналах связи. Такие услуги предоставляют, например, «Ростелеком», «Мегафон», Orange.

Это очень динамичный сегмент рынка, набирающий обороты, отмечает Александр Веселов:

ГОСТ VPN — на примере сервиса «Ростелеком-Солар»

ГОСТ VPN – это сервис шифрования каналов связи на базе сертифицированных ФСБ России СКЗИ. Решение базируется на трех «китах».

- Тесная интеграция с услугами связи «Ростелекома» обеспечивает быстрое подключение и гибкую масштабируемость сервиса. Все это — услуги связи и шифрования — возможно в рамках единого договора.

Однако сервис ГОСТ VPN может использоваться и отдельно — компания-заказчик не ограничена в выборе оператора связи. - Мониторинг и реагирование на инциденты кибербезопасности в режиме 24*7. Предоставляется специалистами центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Солар».

- Архитектура гибкого сервиса. Используются сертифицированные СКЗИ, причем можно выбрать конкретного вендора из тройки лидеров в России. Применяемые решения позволяют создавать новые и модифицировать существующие защищенные сети, а также обеспечивать взаимодействие с другими защищенными сетями.

Характеристики защищенности ГОСТ VPN

В рамках сервиса ГОСТ VPN используются СКЗИ, сертифицированные ФСБ России по классу КСЗ. Данный класс наиболее распространён и является де-факто стандартом на российском рынке.

Требования к СКЗИ различных классов не являются общедоступными, но некоторая их часть изложена в Рекомендациях по стандартизации Р 1323565.1.012-2017 «Информационная технология. Криптографическая защита информации. Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации». Основные технические особенности оборудования класса КС3 – разграничение доступа администраторов безопасности, замкнутая программная среда и криптографический контроль целостности компонентов.

СКЗИ данного класса выпускают в виде программно-аппаратных комплексов различной производительности.

В полном соответствии с требованиями регулятора компания «Ростелеком-Солар», предлагающая услуги такого уровня, обладает лицензией ФСБ России на предоставление услуг по шифрованию каналов передачи данных.

Сервис ГОСТ VPN, обеспечивающий защиту каналов связи, реализует эту защиту на канальном и сетевом уровнях (L2/L3) модели OSI. Выбор того или иного механизма защиты зависит от специфики задач клиента. Скажем, конфигурирование управляемой из облака сети, защищенной на уровне L3, обеспечивает возможности практически неограниченного масштабирования. На подобных принципах базируется, в частности, сетевая архитектура Интернета или крупных дата-центров. На сетевом уровне L3 работают протоколы динамической маршрутизации, например, OSPF и др., позволяя строить кратчайшие пути для пакетов данных или отправлять их одновременно по нескольким путям для балансировки загрузки и т.д.

Особенности эксплуатации защищенных каналов связи в рамках сервисной модели

Провайдер услуги осуществляет работы на каждом этапе жизненного цикла сервиса: от закупки и построения до эксплуатации системы криптозащиты. Заказчику не обязательно выбирать производителя СКЗИ — по его запросу все требуемые действия выполнит поставщик услуги. Сервис-провайдер самостоятельно поддерживает версию СКЗИ в актуальном состоянии (приобретение новой версии, удаленное или локальное обновление), обеспечивает работоспособность аппаратной части (пул запасного оборудования, выезды на объекты, перенос конфигурации), ведет журнал учета СКЗИ и другую документацию. При этом осуществляет актуализацию политик безопасности и обновление ключей, круглосуточный мониторинг работоспособности и устранение инцидентов.

После установки СКЗИ у заказчика за их эксплуатацию полностью отвечает команда квалифицированных ИБ-специалистов «Ростелеком-Солар», что гарантирует:

- производительность и отказоустойчивость сервиса (в соответствии с соглашением об уровне услуг SLA);

- применение актуальных настроек VPN и политик ИБ;

- возможность взаимодействия с другими защищенными сетями;

- быстрое обнаружение и устранение инцидентов безопасности в режиме 24×7.

Важно, что провайдер услуги берет на себя все заботы, связанные с соблюдением законодательства в отношении средств криптозащиты: применение только сертифицированных продуктов лидирующих вендоров, тщательное отслеживание всех изменений нормативной базы – сервис всегда соответствует всем нюансам актуальных законов и регламентов. И это при минимуме бюрократии на стороне клиента и прогнозируемых затратах.

В чем преимущества сервисной модели ГОСТ VPN

Оплата фактически потребляемого сервиса дает прямую экономию:

- снижаются затраты на оборудование и персонал — капитальные издержки переходят в операционные;

- совокупная стоимость владения сервисами значительно дешевле традиционной схемы, включающей покупку, внедрение и последующую поддержку ИБ-решений;

- благодаря распределенной отказоустойчивой инфраструктуре и квалифицированной команде эксплуатации минимизируются издержки на подключение к сервисам, ремонты и простои оборудования по причине аварий или инцидентов ИБ;

- простая масштабируемость услуги позволяет оперативно менять ее параметры, что тоже сокращает затраты на модернизацию;

- заключение единого договора на услуги связи и шифрования также дает определенную экономию заказчику.

Экономия на стоимости услуг высококвалифицированного ИБ-персонала:

- устраняется зависимость от дорогостоящих кадров узкой специализации.

- нет необходимости создавать еще один отдел в составе своего ИБ-департамента.

Как правило, физической границей разделения зон ответственности между заказчиком и поставщиком сервиса являются внутренние порты предоставляемого оборудования. Поскольку оно устанавливаются у клиента, тот должен заботиться о сохранности аппаратных решений и соблюдать ряд условий: по электропитанию, климат-контролю, свободным сетевым интерфейсам, при необходимости — местам в стойке.

Кому «доктор прописал» сервис ГОСТ VPN

Небольшая компания с двумя-тремя офисами вполне может обойтись при создании защищенных каналов собственными силами: начальные расходы на старте проекта невелики, а трудозатраты по эксплуатации решения вполне можно распределить между имеющимися сотрудниками.

Компании среднего бизнеса с 10–40 объектами имеют более сложные сетевые инфраструктуры, им зачастую требуется помощь сторонней профессиональной компании-интегратора для проектирования защищенной сети, внедрения решения, а также дальнейшей технической поддержки. В таких условиях сервисная модель оказывается практически идеальным выбором: сервис-провайдер предоставит оборудование и обеспечит эксплуатацию, а заказчику вообще не придется участвовать в процессах технической поддержки, содержать дополнительный ИТ/ИБ-персонал в офисах. Понятно, что радикально снижается совокупная стоимость системы защиты.

В крупных распределенных компаниях с количеством офисов более 50 всегда есть множество специфических особенностей. И обычно в таких организациях есть свой штат квалифицированного персонала. В этом случае для проектирования и внедрения защищенной сети обмена данными компания может привлечь интегратора, а эксплуатацию осуществлять собственными силами. И здесь переход на сервисную модель поможет распределять во времени затраты на поддержку системы, а также освободит персонал от рутинных работ, позволяя сконцентрироваться на основном бизнесе.

В необходимости шифрования сейчас никто не сомневается: веб-сайты, мессенджеры и другие сервисы «из коробки» поддерживают шифрование передаваемых данных. В большинстве случаев речь идет о зарубежной криптографии — AES, SHA и т.п. Но российское законодательство вносит свои коррективы: для ряда отраслей, таких как госcектор, операторы персональных данных, здравоохранение, финансы, требуется использовать отечественные криптоалгоритмы. Оборудование, реализующее российские ГОСТы, сертифицируется регулятором — ФСБ России. Как в этой ситуации можно построить криптозащиту по российскому ГОСТ?

Согласно постановлению правительства РФ № 313 «Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств…» есть три варианта реализации:

- проект собственными силами (лицензия на такую деятельность не требуется);

- проект совместно с лицензированным подрядчиком;

- сервис, приобретаемый у лицензированного провайдера.

Самостоятельная реализация — относительно редкий случай, он актуален для небольших компаний, но далеко не каждая из них это осилит, к тому же этот вариант в целом похож на проект с подрядчиком. Сервисная модель — вариант относительно новый, его мы и сравним далее с проектной моделью.

Традиционная проектная модель

Проект — это сложно (а порой и больно), но вроде бы привычно. Выбрали интегратора и побежали сквозь тернии: обследование, проектирование системы защиты каналов связи (а попутно еще и конкурс с выбором СКЗИ и закупкой, в которой интегратор часто выступает посредником). Следующая станция — пуско-наладочная: нужно доставить оборудование на объекты, настроить, подключить к инфраструктуре, решить вопрос с мониторингом. И вот он, долгожданный запуск в эксплуатацию. Дальше — техподдержка (часто силами интегратора и часто речь идет о переадресации поступающих запросов вендору).

Физическая замена оборудования и сам подменный фонд — это затраты заказчика. Также не стоит забывать о поддержании актуальной версии ПО. В большинстве случаев техподдержка включает в себя обновление минорных версий ПО, тогда как мажорные, которые как раз фиксируются в сертификате ФСБ России, можно получить только за дополнительную плату.

Помимо технических аспектов есть организационные: необходимо вести журнал поэкземплярного учета СКЗИ, эксплуатационную и техническую документацию к ним, ключевые документы и тот самый журнал учета журналов. Список довольно внушительный, так что в случае с крупным парком оборудования под эту задачу потребуется отдельный сотрудник. А для физического хранения документации — помещение c металлическими шкафами или сейфами.

Сервисная модель

На российских просторах аутсорсинг защиты каналов связи — явление пока нечастое, но, судя по динамике рынка, более чем перспективное. Ключевые драйверы здесь — простота и скорость (о цене скажем чуть позже). Заказчику не нужно вдаваться в технические детали — он лишь заполняет опросный лист, данные из которого потребуются для дальнейшей настройки.

Покупка и учет СКЗИ, документирование, настройка, эксплуатация, обновление ключей, подменный фонд, физическая замена оборудования и т.п. — задачи провайдера. На выходе заказчик получает на своих объектах порты сети, защищенной по ГОСТ-алгоритмам, сертифицированным СКЗИ.

Экономическое сравнение

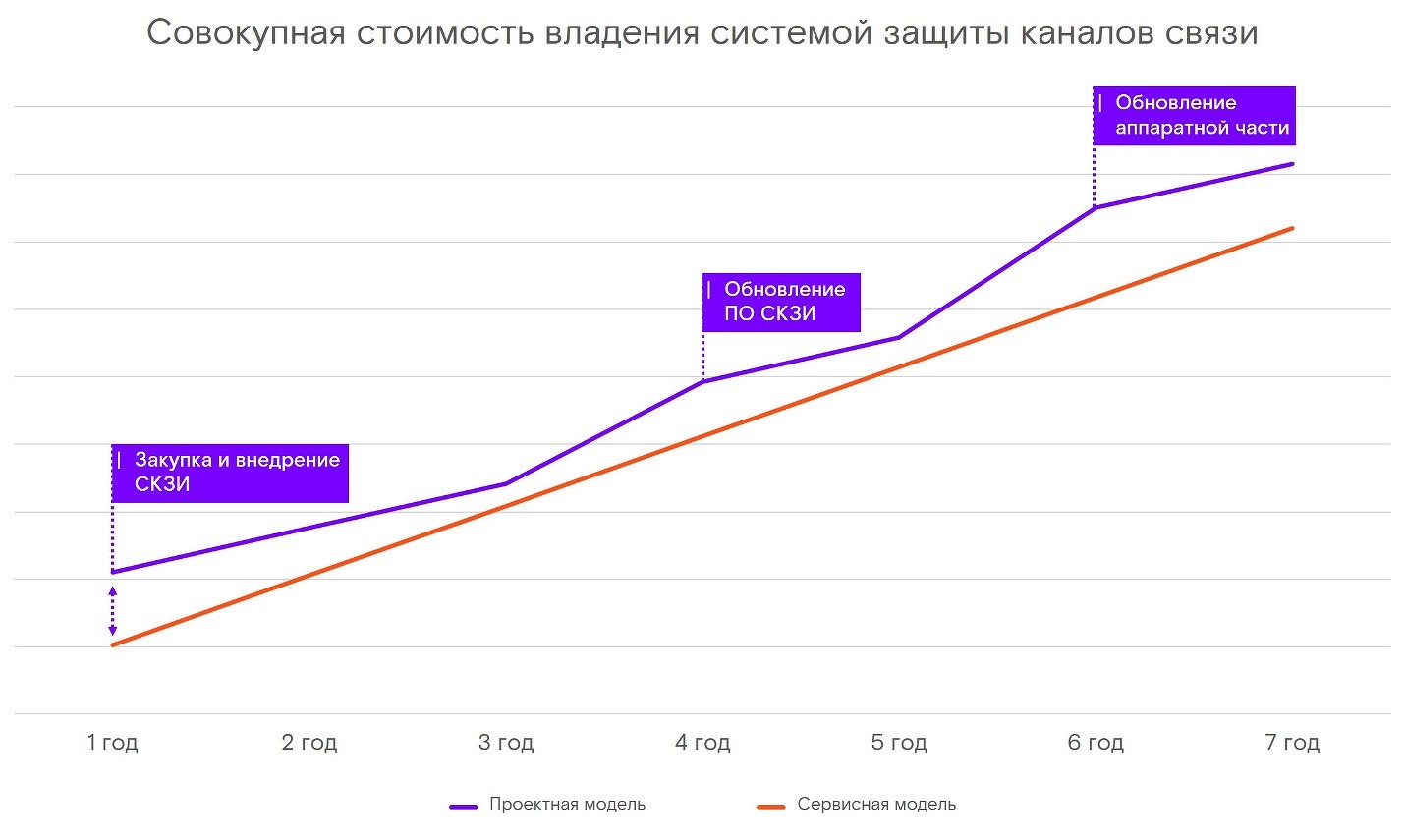

А вот теперь посчитаем и сопоставим затраты на традиционную и сервисную модели. Рассмотрим в качестве примера типичный и достаточно востребованный кейс: организация с головным офисом и, к примеру, 20 филиалами. Если объектов гораздо больше, то может потребоваться специфическая кастомизация архитектуры, оценить ее заранее нельзя — разброс слишком большой. Допустим, в центре реализована отказоустойчивая конфигурация из двух СКЗИ и пропускная способность каналов связи — 100 Мбит/c, а на периферии нет резервирования и каналы — 10 Мбит/c. Рассчитаем затраты на горизонте 7 лет.

Проект потребует разработки архитектуры решения, закупки оборудования, логистики и внедрения на местах. В сервисной модели этих единовременных затрат нет.

Единовременные расходы на построение системы защиты каналов связи

| Единовременные расходы на построение системы защиты каналов связи | Проектная модель, руб. | Сервисная модель, руб. |

|---|---|---|

| Закупка оборудования и лицензий | 4 045 000 | 0 |

| Услуги по проектированию и внедрению | 750 000 | 0 |

| Обучение персонала заказчика (2 человека) | 40 000 | 0 |

| Итого | 4 835 000 | 0 |

В части периодических расходов выделяем следующие статьи:

- Техническая поддержка производителя: в первый год обычно включена в стоимость оборудования, далее она составляет порядка 15-20% от этой суммы ежегодно.

- Персонал. В проектной модели для расчета указаны два человека: ИТ-инженер с заработной платой 60 тысяч рублей и утилизацией на данный проект 5%, ИБ-инженер с заработной платой 90 тысяч рублей и утилизацией на данный проект 25%. Налоговые отчисления и различные накладные расходы на сотрудников составляют примерно 80%.

В сервисной модели в этом блоке указана сумма ежемесячных платежей.

Ежегодные расходы на обслуживание системы защиты каналов связи

| Ежегодные расходы на обслуживание системы защиты каналов связи | Проектная модель, руб. | Сервисная модель, руб. |

|---|---|---|

| Продление технической поддержки (начиная со 2 года) | 800 000 | 0 |

| Расходы на персонал | 550 800 | 0 |

| Сервисное обслуживание | 0 | 2 450 000 |

| Итого | 1 350 800 | 2 450 000 |

Казалось бы, все очевидно, но на этом затраты не заканчиваются.

- Сертификат ФСБ России на СКЗИ выдается на 3 года и может быть продлен примерно на 1,5 года, а дальше потребуется переход на новую сертифицированную версию. Обновление мажорной версии ПО СКЗИ происходит в среднем на четвертый год эксплуатации и составляет 50% стоимости оборудования (в этот год продление технической поддержки не приобретается).

- Наработка на отказ аппаратных платформ составляет в среднем 50 тыс. часов, то есть среднее время жизни устройства — примерно 5-6 лет. В своем расчете мы рассмотрели вариант, в котором обновление аппаратной части СКЗИ происходит на шестой год эксплуатации. Затраты на закупку аналогичны изначальным (хотя с учетом инфляции — обычно увеличиваются). Проектирование и внедрение как таковые не требуются, а вот двое сотрудников службы эксплуатации могут банально смениться за эти годы, и значит, снова придется обучать пришедших. К тому же в новой версии СКЗИ могут появиться свои особенности, о которых во избежание «сюрпризов» лучше узнать заранее.

«Забытые» разовые расходы на актуализацию версии СКЗИ

| «Забытые» разовые расходы на актуализацию версии СКЗИ | Проектная модель, руб. | Сервисная модель, руб. |

|---|---|---|

| Обновление программного обеспечения СКЗИ (на 4-й год) | 2 000 000 | 0 |

| Обновление аппаратного обеспечения СКЗИ (на 6-й год) | 4 150 000 | 0 |

Резюме

Резюмируя затраты, получаем следующую картину.

Традиционная проектная модель подразумевает капитальные единоразовые вложения на старте проекта. Существенные затраты на поддержание актуального состояния оборудования приходятся на четвертый и шестой годы эксплуатации. В сервисной модели затраты прогнозируемы и распределены равномерно на весь период эксплуатации.

Ежегодные расходы на эксплуатацию

| Период | Проектная модель, руб. | Сервисная модель, руб. |

|---|---|---|

| 1 год | 5 385 800 | 2 450 000 |

| 2 год | 1 350 800 | 2 450 000 |

| 3 год | 1 350 800 | 2 450 000 |

| 4 год | 3 350 800 | 2 450 000 |

| 5 год | 1 350 800 | 2 450 000 |

| 6 год | 4 700 800 | 2 450 000 |

| 7 год | 1 350 800 | 2 450 000 |

| Итого | 18 840 600 | 17 150 000 |

А теперь взглянем на совокупный расход и возможную экономию за периоды от 1 до 7 лет.

Расходы на эксплуатацию нарастающим итогом

| Период | Проектная модель, руб. | Сервисная модель, руб. | Экономия сервисной модели |

|---|---|---|---|

| 1 год | 5 385 800 | 2 450 000 | 55% |

| 2 года | 6 736 600 | 4 900 000 | 27% |

| 3 года | 8 087 400 | 7 350 000 | 9% |

| 4 года | 11 438 200 | 9 800 000 | 14% |

| 5 лет | 12 789 000 | 12 250 000 | 4% |

| 6 лет | 17 489 800 | 14 700 000 | 16% |

| 7 лет | 18 840 600 | 17 150 000 | 9% |

Как видим, на горизонте семи лет традиционная модель совокупно выходит дороже сервисной. При этом эксплуатацией в проекте предполагает наличие двух частично занятых в нем сотрудников, работающих в режиме 8/5. Эти «универсальные солдаты» занимаются поддержкой различных сервисов и продуктов, не концентрируясь на специфике направления. В рамках сервисной — техническую поддержку осуществляют эксперты направления в режиме 24/7.

В сервисной модели затраты операционные и они распределены равномерно на весь период использования сервиса. Провайдер самостоятельно осуществляет закупку оборудования, подменного фонда, поддержку версии и настроек СКЗИ в актуальном состоянии. Этот вариант позволяет клиенту решить специфическую задачу по защите каналов связи как минимум не дороже проектной, сконцентрировавшись на своем основном виде деятельности.

Читайте также: