Создать криптоконтейнер примонтировать его как виртуальный диск

Обновлено: 06.07.2024

Наверно, в жизни каждого человека происходят случаи, которые можно охарактеризовать одним словом: "невезуха". Например, ты заказал себе жесткий диск для хранения бэкапов, но твой компьютер не дождался и сгорел за день до получения покупки. Или ты сменил работу, а через месяц твоя новая фирма разорилась. Или ты купил дачу, а рядом с ней с наветренной стороны построили свиноферму. Или ещё что-нибудь.

В середине весны у меня на служебном компьютере умер очередной винчестер, и стало ясно, что так продолжаться не может. Хоть я потерял и не сильно критичные файлы - какие-то старые бэкапы и пиратские дистрибутивы - но это событие всё равно оказалось, что называется, close call. Поэтому было принято стратегическое решение: упорядочить свои данные и работу с ними. Сделал я это следующим образом.

Во-первых, был выполнен аудит имеющейся в моём распоряжении информации и произведено её разделение на три неравные части:

1) Критически важная: продукты моего труда (исходники программ, какие-то запросы, заметки, уникальные документы и т.п.), логины-пароли и т.д.

2) Важная: служебная почтовая переписка, оказавшиеся у меня файлы других пользователей, рабочие файлы и т.д.

3) Не важная: дистрибутивы, скачанные с инета, временные файлы и т.д. В общем, всё, что можно восстановить или не сильно жалко потерять.

Во-вторых, принят регламент дальнейшей работы:

1) В качестве операционной системы использовать Linux.

3) Не раскидываться по компьютерам. Не должно быть такого: что-то дома, что-то на работе, что-то вообще непонятно, где. Всё, что я делаю, должно храниться в одном месте.

4) Вся моя информация должна быть целиком и полностью под моим контролем. Не должно быть так, что воспользовался, скажем, сетевым хранилищем, а оно послезавтра закрылось или посчитало, что мой контент нарушает чьи-то права, и закрыло меня.

Лучшим решением, наверно, было бы переселиться на ноутбук. Но, во-первых, тупо нет лишних денег, и, во-вторых, лень таскать его с работы домой и обратно. Поэтому в качестве паллиатива был прикуплен внешний жесткий диск (3Q 500Гб USB 2.0) за 1800 рублей. Дальше предполагалось следующее:

1) создать четыре криптоконтейнера (критически важная, важная и не важная информация плюс виртуальная машина)

2) копировать их ежедневно на свой домашний компьютер

3) криптоконтейнер с критически важной информацией закидывать в DropBox (это, кстати, накладывает ограничение на объем этого криптоконтейнера - 2 Гб и служит одной из причин наличия приставки "крипто-" во всей этой истории вообще)

И всё получилось как нельзя лучше, но дальше началась та самая "невезуха". В качестве средства для создания криптоконтейнеров я выбрал знакомый мне с незапамятных виндовских времён TrueCrypt 7.1a. Это было в конце апреля. В конце мая вышеуказанный проект начало как-то подозрительно колбасить, и это заставило меня начать поиск альтернатив.

И тут выяснилась поразительная вещь. Оказывается, всё это время у меня под носом тихо лежало всё необходимое для создания полноценных криптоконтейнеров! Я имею в виду cryptsetup с LUKS. Удивительная всё-таки штука этот линукс. Делается подобное, как я понял, так:

1) Создаётся файл myContainer нужного размера:

2) Этот файл превращается в криптоконтейнер:

3) Просматривается список занятых loopback-устройств:

и находится первое свободное, скажем, /dev/loop0. Либо это можно сделать сразу командой:

4) Криптоконтейнер ассоциируется с этим свободным устройством:

либо, опять-таки, минуя п.3 всё это делается сразу:

5) Открывается криптоконтейнер командой:

6) Содержимое криптоконтейнера форматируется командой:

7) Теперь можно примонтировать криптоконтейнер к заранее созданной точке myMountpoint:

То есть в итоге получается такая цепочка:

файл myContainer -> устройство /dev/loop0 -> устройство LUKSmyContainer -> точка монтирования myMountpoint

Теперь можно производить запись в этот криптоконтейнер, как на обычный диск. Правда, есть одна тонкость, впрочем, характерная для всех моих дисков - в корень писать без рутовых прав мне не удалось. Так что я создаю в корне нужную папку, командой chown меняю ей владельца на себя, и дальше уже работаю в этой папке из-под непривилегированного пользователя.

После того, как работа завершена, можно отключить этот криптоконтейнер, выполнив последовательность команд:

Кстати, ещё один приятный момент: cryptsetup всю работу с loopback-устройствами может взять на себя. Так что, если мне потребуется примонтировать криптоконтейнер, я могу воспользоваться более простым вариантом:

(Кстати, в убунте вторая команда не требуется - устройство подхватывается и монтируется автоматически.)

Соответственно, при отключении криптоконтейнера в этом случае понадобятся всего две команды:

(И снова кстати - в убунте при отключении тома через файловый менеджер Thunar никаких дополнительных команд не требуется вообще.)

Ну и напоследок: чтобы посмотреть все подключенные в данный момент устройства, включая и криптоконтейнеры, достаточно выполнить команду:

Зайдем на локальный диск L и создадим на нем несколько папок, к примеру следующие: Образы, Программы, Текстовые документы. В каждую папку сохраним какие-либо файлы.

Содержание папки Образы

Содержание папки Программы

Содержание папки Текстовые документы

Открываем окно программы True Crypt и размонтируем наш контейнер, нажав кнопку Dismount

Как видим возле буквы L уже не указан путь к нашему криптоконтейнеру, что говорит о его размонтировании. В этом можно также убедится зайдя в проводник, локальный диск L там будет отсутствовать

Таким образом наш контейнер теперь содержит некоторое количесто папок, которые в свою очередь содержат внутри себя файлы.

Криптоконтейнер, содержащий внутри себя файлы можно хранить где угодно – на флешке, на хостинге, в облачных сервисах. Также его можно использовать для пересылки информации по электронной почте (зависит от размера самого криптоконтейнера).

Статьи на эту тему:

Рекомендуем другие статьи по данной темеКомментарии (13)

Рекламный блок

Подпишитесь на рассылку

Навигация

Облако тегов

Архив статей

Сейчас обсуждаем

Фёдор

Цитата: Владимир С.П. Лично я уже 15 лет пользуюсь Acronis. Просто скачиваю на торренте Acronis

Александр

admin, Здравствуйте уважаемый admin Спасибо, что откликнулись на «У меня системные папки перенесены

STAROGIL

Владимир С.П., Владимир, да нет, не принципиально. Опробую AOMEI и может последую вашей подсказке.

admin

У меня системные папки перенесены на диск D. Здравствуйте! Какие именно папки у вас перенесены на

Антон

RemontCompa — сайт с огромнейшей базой материалов по работе с компьютером и операционной системой Windows. Наш проект создан в 2010 году, мы стояли у истоков современной истории Windows. У нас на сайте вы найдёте материалы по работе с Windows начиная с XP. Мы держим руку на пульсе событий в эволюции Windows, рассказываем о всех важных моментах в жизни операционной системы. Мы стабильно выпускаем мануалы по работе с Windows, делимся советами и секретами. Также у нас содержится множество материалов по аппаратной части работы с компьютером. И мы регулярно публикуем материалы о комплектации ПК, чтобы каждый смог сам собрать свой идеальный компьютер.

Наш сайт – прекрасная находка для тех, кто хочет основательно разобраться в компьютере и Windows, повысить свой уровень пользователя до опытного или профи.

30 августа был взломан аккаунт главного исполнительного директора социальной сети Twitter Джека Дорси. Это большой удар по репутации как Дорси, так и Twitter. Можно, конечно, искать виновных и среди провайдеров мобильной связи, ведь аккаунт Дорси был привязан к его sim-карте, доступ к которой предположительно получили злоумышленники, завладев ее дубликатом. Однако такое объяснение мало утешает тех, кто желает избежать такой неприятной ситуации. Что же делать тем, кто хочет сохранить свои данные и вместе с тем ограничить доступ к имеющимся цифровым активам? Один из наиболее универсальных способов сделать это предлагает DeCenter.

Можно пойти по пути изобретения сложного пароля, однако за его созданием могут проследить злоумышленники, как в буквальном смысле, так и через аппаратные средства — для этого им достаточно получить доступ к «железу», причем сделать это они могут и через Wi-Fi сеть, и через незаклеенный пластырем глазок веб-камеры, который есть почти у каждого ноутбука (привет Эдварду Сноудену, который призывает все же заклеить его).

Альтернативно DeCenter предлагает рассмотреть интересную программу VeraCrypt, она позволяет создать файл, доступ к которому обеспечивается с помощью двух «ключей». Если воспользоваться одним «ключом», то его обладатель получит доступ к одной области хранения информации, где один набор файлов и, соответственно, данных. Если же воспользоваться другим «ключом», потайным, то тогда можно попасть в ту область, где есть те файлы и информация, которые хочется надежно сберечь. Как это работает и можно ли с помощью системы двух «ключей» защититься от злоумышленников?

VeraCrypt доступен по ссылке, где можно скачать программу с расширением .exe (сомневающимся рекомендуем быструю и бесплатную проверку этой программы на Virustotal с помощью набора антивирусных онлайн-программ).

Установив, запускаем VeraCrypt, после чего появится окно:

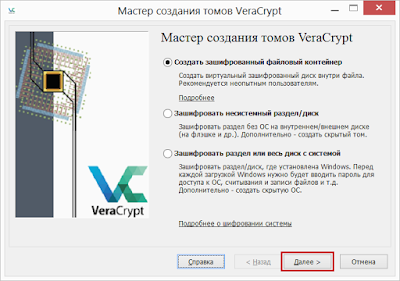

Обратите внимание, что по дефолту новый диск, на который будут записываться внешний и скрытый тома с информацией, будет Z. Оставим так, как есть. Жмем на кнопку «Создать том» и попадаем в «Мастер создания тома VeraCrypt».

Наша цель — создать зашифрованный файловый контейнер с двойным дном, поэтому далее выбираем опцию «Скрытый том VeroCrypt».

Нас интересует кнопка «Создать зашифрованный файловый контейнер», отмечаем его, жмем «Далее», переходим к выбору типа тома.

Создание внешнего тома

Попадаем в режим создания тома. Если начинаем нашу историю работы VeraCrypt с нуля, то выбираем «Обычный режим» и идем далее.

В нашем случае был подключен внешний накопитель (флешка) с именем D и в нем создан файл crypto.decenter. Расширение, как и название, может быть любым.

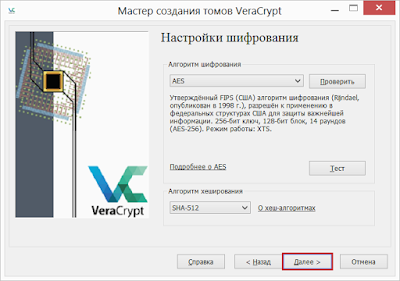

После этого выбираем алгоритм шифрования. По умолчанию стоит вариант, который оптимален для большинства случаев создания криптоконтейнера, поэтому с ним стоит согласиться, нажав на «Далее».

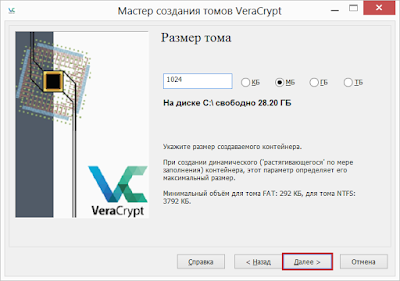

После этого VeraCrypt предлагает выбрать размер внешнего тома. В нашем случае он составил 1 ГБ, но можно и больше, ведь все зависит от объема информации, который необходимо хранить таким образом.

Далее VeraCrypt предлагает задать пароль для внешнего тома. Стоит обратить внимание, что когда вы задаете пароль (два раза, как обычно), нет никого, кто мог бы физически или с помощью аппаратных средств считать ваш пароль.

Далее произойдет финальный процесс формирования первого «дна»: двигайте мышью около 30 секунд хаотичным образом, чтобы процесс форматирования внешнего тома завершился и он появился на свет. Подождите некоторое время, а потом нажмите «Разместить». И вот внешний том создан!

После этого VeraCrypt предложит записать в него информацию, которая годится для того, чтобы открывать его первым «ключом», то есть, быть может, важная, но не самая существенная, которую вы оберегаете от злоумышленников. Работать вы будете с диском Z, который вы увидите, войдя в меню «Мой компьютер» своего ноутбука, к которому вы присоединили флешку.

Создание скрытого тома

После того как заполнено первое «дно» и нажата кнопка «Далее», VeraCrypt предложит в соответствии с опцией, которую мы выбрали, создать теперь второе «дно», то есть скрытый том. Он будет иной областью информации, но находиться он будет в той первой области, открываемой первым «ключом». Поскольку размер первого «дна» составил 1 ГБ, то это и будет приблизительно максимальным возможным размером и для второго «дна». Но в нашем случае его размер составит 200 МБ.

А вот далее предлагаем не вводить просто пароль (этому вы уже научились на примере первого «дна», только не забудьте, что для второго «дна» пароль нужен другой). В VeraCrypt есть возможность «открывать» доступ к скрытому пространству не с помощью пароля, а с помощью ключевого файла. Поэтому отмечаем галочкой «Ключевые файлы» и начинаем осваивать новый поворот в работе с VeraCrypt.

Далее попадаем в следующее меню:

Ключевым файлом может быть любой файл, которому вы захотите присвоить статус такового, внеся в пустующее поле и нажав на проводник «Файлы». Можно создать случайный ключевой файл — это что-то новое, и вот давайте это сделаем. Жмем на кнопку внизу этого меню попадаем в «Генератор ключевых файлов».

Далее снова двигаем мышью около 30 секунд, не забываем назвать файл (в нашем случае это «book»), расширение для файла не надо ставить. После того как создадим и сохраним файл, жмем на кнопку «Закрыть» и выходим из «Генератора ключевых файлов».

Возвращаемся к меню «Пароль скрытого тома»: галочка «ключевые файлы» уже была поставлена, ключевой файл создан, значит теперь — вперед, жмем «Далее».

После этого происходит последний этап перед появлением на свет скрытого тома (снова двигаем мышью 30 секунд) — второго «дна», который мы защитили с помощью потайного «ключа» — ключевого файла, и в это «дно» мы сможем записывать самую важную для нас информацию. Подождите некоторое время и нажмите «Разметить».

И вот скрытый том создан! Его, как и внешний том, можно аналогичным образом наполнить информацией.

Как пользоваться внешним и скрытым томами

Теперь можем посмотреть, как это все работает. Снова запускаем главный экран, но жмем не кнопку «Создать том» (мы это уже все прошли), а «Файл». В нашем случае речь идет о флешке (диск D), на которой был создан crypto.decenter. Теперь жмем на кнопку «смонтировать», то есть, по сути, мы хотим понять, что же скрывается за файлом crypto.decenter.

Если ввести пароль (в нашем случае это первый «ключ», открывающий доступ к не самой охраняемой информации), то мы увидим эту область данных на диске Z.

А если воспользуемся ключевым файлом, то это будет означать, что мы попадаем в скрытый том. Находим файл book на диске D — его можно было записать где угодно. Например, еще на одной флешке, присоединить эту флешку и также найти этот файл, как он был найден на диске D. Он не секретный, а просто ключевой файл, но кто знает, что именно он и есть «ключ» ко второй области данных? Ведь злоумышленники подумают, что второй «ключ» — это либо пароль, либо ключевой файл, но что это на самом деле, знает только тот, кто создал «ключ». Теперь нам надо воспользоваться им.

Указав в пустом поле путь к ключевому файлу (для этого воспользуемся проводником «Файлы»), жмем ОК и оказываемся как раз в этой скрытой области на диске Z. То, что ее объем 199 МБ (то есть технически доступные из 200 МБ), позволит вспомнить, что именно столько места было отведено для скрытой области информационного пространства.

Жмем на эту строчку, попадаем в скрытую область. Мы смонтировали ее, то есть открыли. Но наступит время, когда что-то нужно поменять в информации в этой области или закрыть скрытый участок на «ключ» — для этого просто жмем на кнопку «Размонтировать», и теперь все опять на замке.

Другие возможности VeraCrypt

Поделюсь еще двумя полезными особенностями данной программы. Заходим на «Главный экран».

Переходим в «Настройки», далее в выпадающем меню выбираем «Параметры».

Предлагаем обратить внимание на строчку «Автоматически размонтировать при неактивности в течение. ». Это интересный момент: к примеру, вы работаете со скрытой областью, вторым «дном», но отвлеклись и не нажали кнопку «размонтировать». Установите таймер на автоматическое размонтирование — например, 10 минут. То есть через 10 минут скрытый том будет опять надежно и автоматически под замком. Не забудьте нажать ОК для сохранения новых настроек!

Быстрая защита ключевых данных от злоумышленников

А вот еще одна особенность VeraCrypt. Заходим на «главный экран», идем опять в раздел «Настройки», но выбираем в выпадающем меню пункт «Горячие клавиши».

Здесь есть опция «Размонтировать все», то есть дать приказ программе быстро закрыть на замок все, что открыто «ключами». Можно задать комбинацию клавиш, например, Ctrl + Backspace. Польза от такой опции очевидна.

Какой вывод можно сделать о программе VeraCrypt? У нее есть мощные инструменты шифрования при форматировании внешнего и скрытого томов, так что есть из чего выбрать. Однако присутствует и парадоксальная вещь: если у пользователя установлена программа VeraCrypt, то одного этого уже достаточно для того, чтобы заподозрить его в использовании двойных ключей.

Кроме того, как ни странно, но уязвимость заключается в том, что пользователь может просто забыть тот или иной пароль. А если где-то его записать, то он может быть доступен еще кому-то. В целом программа предлагает изящное решение одной из важных задач человечества — научиться оберегать свои персональные данные от несанкционированного доступа тех, кому такой доступ не предоставляется.

Это вторая из пяти статей в нашем блоге посвященная VeraCrypt, в ней содержится пошаговая инструкция по шифрованию файлов при помощи VeraCrypt и создание зашифрованного файлового контейнера.

Шаг 1 – Создание тома

Запустите VeraCrypt и нажмите Create Volume (Создать Том).

Шаг 2.- Выбор типа тома

В окне мастера создания томов необходимо выбрать какой тип тома необходимо создать. VeraCrypt может размещать зашифрованный том в файле, в разделе диска или на диске целиком. В данном случае мы выбираем первый пункт. Так как он уже стоит по умолчанию, достаточно просто нажать кнопку Next (Далее).

Шаг 3 – обычный или скрытый том

На этом шаге вам необходимо выбрать какой тип тома создавать, стандартный или скрытый. Мы поговорим о скрытых томах позже в разделе Скрытый том VeraCrypt. Выберите Обычный том VeraCrypt и нажмите Next (Далее).

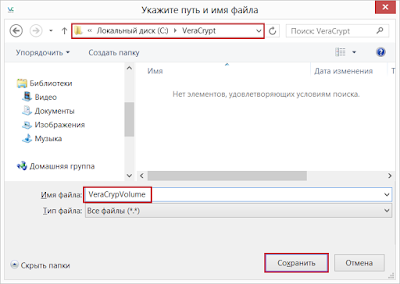

Шаг 4 – Размещение тома

Необходимо указать имя файла, который будет являться зашифрованным контейнером для хранения данных.

Для продолжения нажмите Select File (Файл) откроется стандартный диалог выбора файлов Windows в котором необходимо указать путь и имя нового файла контейнера VeraCrypt.

В данном случае мы создали файл VeraCryptVolume в папке C:VeraCrypt.

Обратите внимание, что если Вы выберите уже существующий файл, он будет удален, а на его месте будет создан файл тома VeraCrypt с таким же именем. Если файла с таким именем в выбранной папке нет, он будет создан.

Файлы тома VeraCrypt являются обычными файлами, они могут быть удалены, перемещены и скопированы точно также как любые другие файлы в Windows.

После того как Вы выбрали путь и имя, нажмите Save (Сохранить).

В окне мастера создания томов нажмите Next (Далее)

Шаг 6 – Настройки шифрования

Выбор алгоритмов шифрования и хеширования, если Вы не уверены, что выбрать, оставьте значения AES и SHA-512 по умолчанию как наиболее сильный вариант

Шаг 7 – Размер тома

Мы выбрали размер тома 1024 MБ, Вы конечно можете указать нужное вам значение и нажать кнопку Next(Далее).

Шаг 8 – Пароль тома

Это самый важный шаг, здесь Вам необходимо создать надежный пароль который будет использоваться для доступа к зашифрованным данным. Рекомендуем Вам внимательно ознакомиться с рекомендациями разработчиков в окне мастера создания томов о том, как выбрать хороший пароль.

В дополнению к паролю или отдельно Вы можете использовать ключевой файл, создать или выбрать существующий.

Использовать ключевой файл не обязательно, но его использование еще больше увеличит безопасность данных. При этом, важно позаботиться о резервной копии файла, так как в случае его утери или повреждения Вы не сможете получить доступ к данным в контейнере.

После того как Вы выберите надежный пароль и/или ключевой файл нажмите кнопку Next (Далее).

Шаг 9 – Форматирование тома

Для хранения файлов размером больше 4 Гигабайт в зашифрованном контейнере выберите Файловую систему NTFS, для небольших контейнеров лучше использовать FAT или exFAT.

Хаотично перемещайте указатель мыши в рамках окна мастера создания томов, как минимум до тех пор, пока индикатор не станет зеленым, чем дольше Вы передвигаете мышь, тем лучше. Это позволяет значительно усилить крипто стойкость ключа шифрования. Затем нажмите Format (Разметить). Начнется создание зашифрованного тома, в зависимости от выбранного размера тома и быстродействия компьютера создание зашифрованного контейнера может занять долгое время.

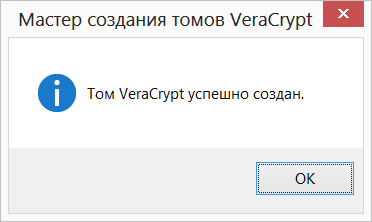

После того как том будет создан, Вы увидите следующий диалог.

Шаг 10 – Том создан

Мы только что успешно создали новый том (файловый контейнер) VeraCrypt под именем VeraCrypVolume в папке C:VeraCrypt. Нажмите Exit(Выход), окно мастера должно закрыться.

Далее мы будем монтировать и использовать только что созданный зашифрованный контейнер по прямому назначению

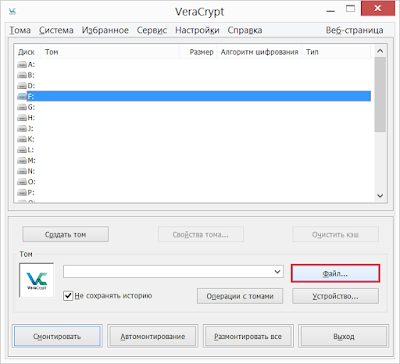

Шаг 11 – Выбор буквы диска и файла контейнера

В главном окне программы выберите желаемую букву диска (В нашем случае это F) и нажмите кнопку Select File (Файл).

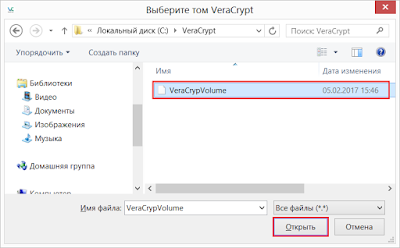

Шаг 12 – Выбор файла контейнера

В открывшемся диалоге выберите файл зашифрованного контейнера который мы создали в предыдущих шагах. Вы вернетесь в главное окно программы.

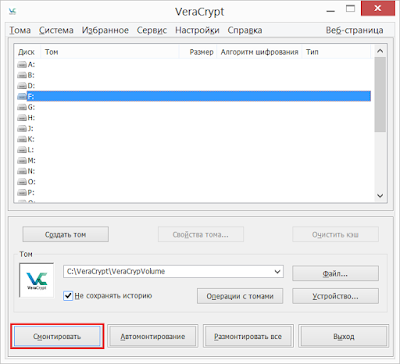

Шаг 13 – Смонтировать контейнер

Шаг 14 – ввод пароля и/или ключевого файла

Введите пароль и/или ключевой файл которые Вы указывали на шаге 8 и нажмите OK.

Шаг 15 – Последний шаг

Мы успешно примонтировали зашифрованный файловый контейнер как диск F.

Этот диск полностью зашифрован (включая имена файлов, таблицу разделов, свободное место). Вы можете работать с этим диском точно также, как и с любым другим диском в вашей системе, копировать, сохранять, перемещать файлы. Как только Вы размещаете файл на этом диске, он тут же зашифровывается на лету.

После того как Вы разместите файлы в зашифрованном контейнере важно безвозвратно удалить оригиналы с помощью любой программы для необратимого стирания файлов.

Обратите внимание, VeraCrypt никогда не сохраняет расшифрованные данные на диск – когда вы работает с зашифрованным контейнером он всегда зашифрован, а файлы расшифровываются на лету и храниться в оперативной памяти. Это гарантирует, что в случае внезапного отключения питания или перезагрузки все файлы в контейнере останутся зашифрованными. Если Вам понадобиться снова получить к ним доступ вам будет необходимо повторить шаги с 11 по 14.

Если Вам необходимо перезагрузить операционную систему или убрать диск F: и прекратить доступ к контейнеру, выполните следующее.

В главном окне программы выберите соответствующую букву диска и нажмите Dismount (Размонтировать).

Постскриптум

Надеемся, наша статься оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи – попробуйте наш анонимный VPN, сегодня на специальных условиях c промо кодом VeraCrypt.

Читайте также: