Какие способы фильтрации пакетов при захвате реализованы в сетевом мониторе

Обновлено: 20.05.2024

Захват пакетов – это средство для анализа сетевого трафика и устранения неполадок в сети. Средство захвата пакетов захватывает пакеты данных в режиме реального времени, которые перемещались по сети для мониторинга и регистрации.

Захват пакетов поддерживается на физических интерфейсах, интерфейсах повторного канала и туннельных интерфейсах, таких как gr, ip, st0 и lsq-/ls.

Пакеты захватывается как двоичные данные без модификации. Информацию о пакетах в автономном режиме можно прочитать с помощью анализатор пакетов, например Ethereal или tcpdump. Если требуется быстро захватывать пакеты, предназначенные для модуль маршрутизации и анализировать их в интернете, можно использовать средство диагностики захвата пакетов J-Web.

Средство захвата пакетов не поддерживает захват пакетов IPv6.

Для настройки захвата пакетов можно использовать либо редактор конфигурации J-Web интерфейс командной строки либо редактор конфигурации.

Сетевые администраторы и инженеры по безопасности используют захват пакетов для выполнения следующих задач:

Наблюдение за сетевым трафиком и анализ шаблонов трафика.

выявление и устранение неисправностей сети;

Обнаружение нарушений безопасности в сети, таких как несанкционированное вторжение, шпионское ПО или сканирование с проверки связи.

Захват пакетов выполняется подобно выборке трафика на устройстве, за исключением того, что он захватывает все пакеты, включая заглавный слой 2, и сохраняет содержимое в файл в формате libpcap. Захват пакетов также захватывает IP-фрагменты. Невозможно одновременно включить захват пакетов и выборку трафика на устройстве. В отличие от выборки трафика, для захвата пакетов не существует операций отслеживания.

На устройстве можно одновременно включить захват пакетов портов.

В данном разделе содержатся следующие темы:

Захват пакетов на интерфейсах устройств

Захват пакетов поддерживается на интерфейсах T1, T3, E1, E3, serial, Fast Ethernet, ADSL, G.SHDSL, PPPoE и ISDN.

Для захвата пакетов на интерфейсе ISDN настройте захват пакетов на интерфейсе номеробиратель. Для захвата пакетов на интерфейсе PPPoE настройте захват пакетов на логическом интерфейсе PPPoE.

Захват пакетов поддерживает PPP, Cisco HDLC, Frame Relay и другие инкапсуляции ATM. Захват пакетов также поддерживает инкапсуляцию Multilink PPP (MLPPP), Multilink Frame Relay (MLFR) и Многоканальный Frame Relay UNI/NNI (MFR).

Можно захватить все пакеты IPv4, потоки на интерфейсе в входящие или исходящие направления. Однако в трафике, который пропускает программный модуль потока (пакеты протоколов, такие как ARP, OSPF и PIM), пакеты, генерируемые модуль маршрутизации, не захватываются, если не настроены и не применены фильтр брандмауэра на интерфейсе в исходяском направлении.

Туннельные интерфейсы могут поддерживать захват пакетов только в исходяшем направлении.

Воспользуйтесь редактором конфигурации J-Web или редактором конфигурации интерфейс командной строки, чтобы указать максимальный размер пакета, имя файла, используемую для хранения перехваченных пакетов, максимальный размер файла, максимальное число файлов захвата пакетов и разрешения на доступ к файлам.

Для пакетов, перехваченных на интерфейсах T1, T3, E1, E3, serial и ISDN в исходяском (выходном) направлении, размер перехваченного пакета может быть на 1 byte меньше, чем максимальный размер пакета, настроенный из-за бита приоритета потери пакетов (PLP).

Чтобы изменить инкапсуляцию на интерфейсе с настроенным захватом пакетов, необходимо сначала отключить захват пакетов.

Фильтры межсетевых экранов для захвата пакетов

При в настройках захвата пакетов на устройстве все пакеты, потоки в указанном в конфигурации захвата пакета (входящие, исходящие или оба) сохраняются и сохраняются. Настройка интерфейса для захвата всех пакетов может привести к ухудшению производительности устройства. Можно контролировать количество пакетов, перехваченных на интерфейсе с помощью фильтров межсетевых экранов, и задать различные критерии для захвата пакетов для определенных потоков трафика.

Необходимо также настроить и применить соответствующие фильтры межсетевых экранов на интерфейсе, если необходимо захватить пакеты, генерируемые устройством хоста, поскольку выборка интерфейса не позволяет захватить пакеты, исходя из хоста.

Файлы захвата пакетов

Когда захват пакетов включен на интерфейсе, весь пакет, включая задавка уровня 2, захватывается и сохраняется в файле. Можно указать максимальный размер перехваченного пакета , до 1500 bytes. При захвате пакетов создается по одному файлу для каждого физического интерфейса. Можно указать имя целевого файла, максимальный размер файла и максимальное количество файлов.

Создание и хранение файлов происходит следующим образом. Предположим, вы назвали имя файла захвата pcap-file пакета. Захват пакетов создает несколько файлов (по одному на физический интерфейс), суффиксировать каждый файл с именем физического интерфейса; например, pcap-file.fe-0.0.1 для интерфейса Fast fe-0.0.1 Ethernet. Когда имя файла pcap-file.fe-0.0.1 достигает максимального размера, файл переименовываются. pcap-file.fe-0.0.1.0 Когда имя файла достигает максимального размера снова, файл с именем pcap-file.fe-0.0.1 переименован pcap-file.fe-0.0.1.0 и pcap-file.fe-0.0.1.1 pcap-file.fe-0.0.1 pcap-file.fe-0.0.1.0 переименован. Этот процесс продолжается до тех пор, пока не будет превышено максимальное количество файлов и не будет перезаписан самый старый файл. Файл pcap-file.fe-0.0.1 всегда самый последний.

Файлы захвата пакетов не удаляются даже после отключения захвата пакетов на интерфейсе.

Анализ файлов захвата пакетов

Файлы захвата пакетов хранятся в каталоге в формате /var/tmp libpcap. Для файлов можно указать права пользователя или администратора.

Файлы захвата пакетов могут быть открыты и проанализированы в автономном режиме с помощью команды tcpdump или любого анализатор пакетов, распознаваемого форматом libpcap. Можно также использовать FTP или протокол управления сеансами (SCP) для передачи файлов захвата пакетов внешнему устройству.

Отключите захват пакетов до открытия файла для анализа или передачи его внешнему устройству с помощью FTP или SCP. Отключение захвата пакетов гарантирует очистку внутреннего буфера файлов и записание всех перехваченных пакетов в файл.

Примере: Включение захвата пакетов на устройстве

В данном примере показано, как включить захват пакетов на устройстве, позволяя анализировать сетевой трафик и устранять неисправности сети

Требования

Перед началом работы:

Установить основное подключение.

Обзор

В этом примере максимальный размер захвата пакета в каждом файле установлен в 500 bytes. Диапазон — от 68 до 1500, значение по умолчанию — 68 bytes. Необходимо указать имя целевого файла для файла захвата пакета как pcap-файл. Затем необходимо указать максимальное количество файлов, которые нужно захватить, как 100. Диапазон — от 2 до 10 000, значение по умолчанию — 10 файлов. Максимальный размер каждого файла установлен в 1024 bytes. Диапазон — от 1 024 до 104 857 600, значение по умолчанию — 512 000 bytes. Наконец, необходимо указать, что все пользователи имеют право прочитать файлы захвата пакетов.

Конфигурации

Процедуры

интерфейс командной строки быстрой конфигурации

Чтобы быстро настроить этот пример, скопируйте следующие команды, введите их в текстовый файл, удалите все разрывы строки, измените все данные, необходимые для настройки сети, скопируйте и введите команды в интерфейс командной строки на иерархии, а затем войдите из режима [edit] commit конфигурации.

Пошаговая процедура

В следующем примере необходимо провести различные уровни в иерархии конфигурации. Инструкции по этому выбору см. в интерфейс командной строки редактора в режиме конфигурации.

Чтобы включить захват пакетов на устройстве:

Установите максимальный размер захвата пакета.

Укажите имя целевого файла.

Укажите максимальное число файлов для захвата.

Укажите максимальный размер каждого файла.

Укажите, что все пользователи имеют право на чтение файла.

Результаты

После настройки устройства войдите в commit режим конфигурации.

Проверки

Подтвердим, что конфигурация работает правильно.

Проверка конфигурации захвата пакетов

Убедитесь, что данные захвата пакетов настроены на устройстве.

Действий

В режиме конфигурации введите show forwarding-options команду. Убедитесь, что в выходных данных показана конфигурация файла, предназначенная для захвата пакетов.

Проверка перехваченных пакетов

Убедитесь, что файл захвата пакета хранится в каталоге, а пакеты /var/tmp можно анализировать в автономном режиме.

Действий

Отключите захват пакетов.

С помощью FTP передай файл захвата пакета (например, ) на сервер, на котором анализатор пакетов 126b.fe-0.0.1 инструменты (например, tools-server ).

Из режима конфигурации подключите к tools-server использованию FTP.

Перейдите к каталогу, в котором на устройстве хранятся файлы захвата пакетов.

Например, скопируйте файл захвата пакета, который необходимо проанализировать на 126b.fe-0.0.1 сервере.

Вернись в режим настройки.

Откройте файл захвата пакетов на сервере с помощью tcpdump или любого анализатор пакетов, поддерживаюного формат libpcap, и просмотрите выходные данные.

Примере: Настройка захвата пакетов на интерфейсе

В данном примере показано, как настроить захват пакетов на интерфейсе для анализа трафика.

Требования

Перед началом работы:

Установить основное подключение.

Обзор

В данном примере создается интерфейс fe-0/0/1. Затем настраивается направление трафика, для которого включение захвата пакетов на логическом интерфейсе – входящий и исходячный.

В трафике, который пропускает программный модуль потока (пакеты протоколов, такие как ARP, OSPF и PIM), пакеты, генерируемые модуль маршрутизации, не создаются, если не настроены и не применены фильтр брандмауэра на интерфейсе в направлении вывода.

Конфигурации

Процедуры

интерфейс командной строки быстрой конфигурации

Чтобы быстро настроить этот пример, скопируйте следующие команды, введите их в текстовый файл, удалите все разрывы строки, измените все данные, необходимые для настройки сети, скопируйте и введите команды в интерфейс командной строки на иерархии, а затем войдите из режима [edit] commit конфигурации.

Пошаговая процедура

В следующем примере необходимо провести различные уровни в иерархии конфигурации. Инструкции по этому выбору см. в интерфейс командной строки редактора в режиме конфигурации.

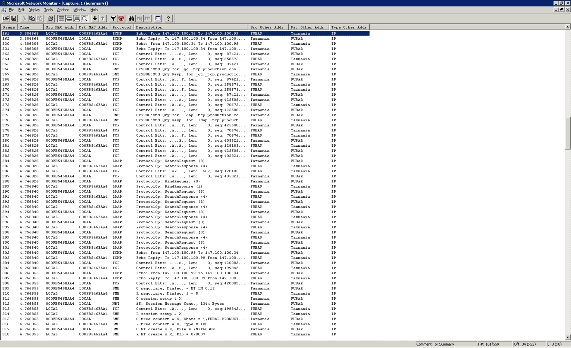

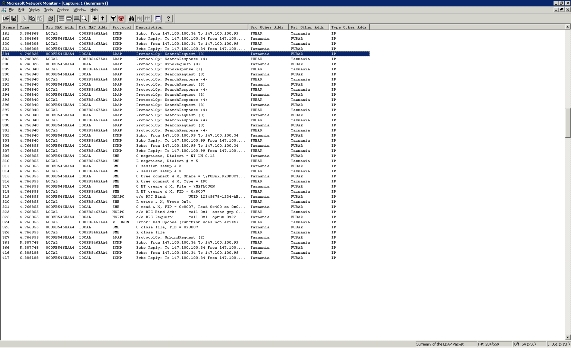

В предыдущей части этой статьи я показал вам, как отфильтровывать данные, перехваченные с помощью сетевого монитора (Network Monitor), таким образом, чтобы были отображены лишь взаимодействия между нужными компьютерами. Фильтрация взаимодействий между компьютерами, которые нас не интересуют – это лишь начальный этап, т.к. по-прежнему в захваченном файле содержится много мусора, который необходимо отсортировать, что получить интересующую нас информацию. Например, в нашем примере, мы запустили команду ping для другого компьютера в сети. Стандартная команда PING обычно производит двенадцать пакетов данных. Если вы посмотрите на рисунок A, то вы увидите, что даже после фильтрации взаимодействий между другими компьютерами, мы видим больше, чем двенадцать пакетов.

Рисунок A: Когда вы осуществляете захват, необходимо избавиться от мусора

Самое странное в этом захвате является то, что он производился в течение пяти-шести секунд. Вы можете лишь представить, как много пакетов будут перехвачены за более длинный промежуток времени, или же если сеть будет более сильно нагружена, что очень вероятно в реальной ситуации.

К счастью существует несколько других вещей, которые позволят вам избавиться от ненужной информации. В этом конкретном случае мы заинтересованы в обнаружении пакетов, которые связаны с командой PING. Каждый раз, когда вы выполняете команду PING, операционная система Windows вызывает протокол ICMP. Поэтому мы можем задать такой фильтр, чтобы отображались только пакеты ICMP.

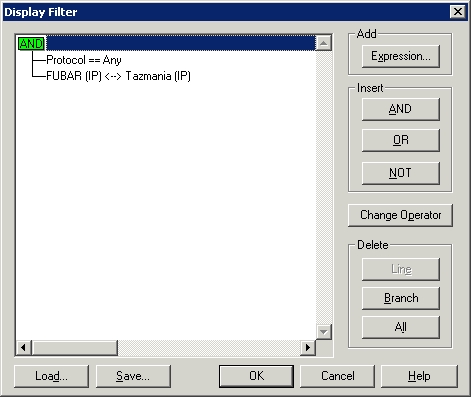

Помните, что мы уже отфильтровали полученную информацию таким образом, чтобы видеть взаимодействие между интересующими нас компьютерами. Что далее отфильтровать нашу информацию по протоколу, нажмите на иконку Filter (иконка, которая похожа на воронку). После этого вы увидите диалоговое окно Display Filter (показать фильтр), изображенное на Рисунке B.

Рисунок B: Диалоговое окно, позволяет вам отфильтровать информацию по компьютерам и протоколам

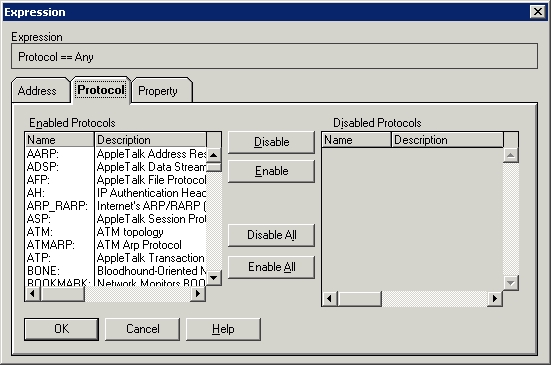

Чтобы отфильтровать по протоколу выберите строку Protocol==Any (любой протокол), нажмите на кнопку Edit Expression (редактировать выражение) (Эта кнопку появится на месте кнопки Change Operator, которая изображена на рисунке). После этого вы увидите окно, похожее на то, что изображено на Рисунке C. Как вы можете увидеть из рисунка, в окне представлен список всех протоколов, о которых знает сетевой монитор (Network Monitor), а также краткое описание каждого протокола.

Рисунок C: Диалоговое окно Expressions (выражения), отображает список всех протоколов, о которых известно сетевому монитору (Network Monitor)

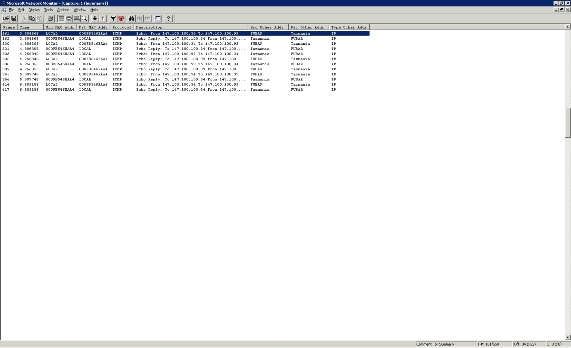

Для создания фильтра просто нажмите на кнопку Disable All (отключить все). В результате этого действия, все протоколы из списка Enabled Protocols (включенные протоколы) переместятся в список Disabled Protocols (отключенные протоколы). Теперь в списке отключенных протоколов (Disabled Protocols) найдите протокол ICMP protocol. Выберите протокол ICMP и нажмите на кнопку Enable (включить). После этого, протокол ICMP попадет в список включенных протоколов (Enabled Protocols). Дважды нажмите на кнопку OK, и ваш захват будет отфильтрован, и будут отображены лишь интересующие вас пакеты, что изображено на Рисунке D.

Рисунок D: Вы можете одновременно задавать фильтр по компьютеру и протоколу

Техника, которую я вам только что показал, замечательно работает, если вы точно знаете интересующий вас протокол. Но иногда вам может понадобиться получить общий вид того, что происходит между двумя компьютерами, поэтому заранее может быть неизвестно, какие протоколы участвуют во взаимодействии. Даже для таких ситуаций можно использовать техники для фильтрации ненужной информации.

Техника, о которой я хочу вам рассказать, почти также эффективна, как и та, которую вы только что видели, но я использую ее в реальной жизни. Идея этой техники заключается в том, чтобы отфильтровывать ненужные пакеты по одному. Перед тем, как я расскажу, как работает эта техника, я хочу упомянуть, что критерий классификации пакета, как ненужного, очень сильно варьируется от одного случая к другому. Чем более подробно вы захотите изучить захваченный файл, тем меньше пакетов вы захотите отфильтровать. С другой стороны, если вы хотите лишь получить общее представление о том, что происходит, то необходимо оставить всего лишь несколько пакетов.

Как вы уже видели, мы использовали компьютер под названием FUBAR для выполнения команды PING для сервера под названием TAZMANIA. Давайте предположим, что мы знаем, что именно эти два компьютера участвуют во взаимодействии, но мы не знаем, что для команды PING используется именно протокол ICMP.

В такой ситуации, первое, что мы сделаем, это отфильтруем захваченные пакеты таким образом, что отсечь все другие пакеты, которые не относятся к взаимодействию между двумя интересующими нас компьютерами. Для этого мы будем использовать ту же саму технику, что использовали в третьей части этой статьи, а результат ее использования будет выглядеть так, как изображено на Рисунке A.

Когда мы знали, что нас интересуют только пакеты ICMP, то мы использовали фильтр для обрезания всех пакетов, за исключением пакетов ICMP. В этом случае мы сделаем наоборот. Вместо того, чтобы убирать все протоколы, кроме того, который нас интересует, мы изначально оставим все протоколы включенными, а затем будем убирать отдельные протоколы, по мере того, как будем понимать, что они нас не интересуют.

Если вы посмотрите на Рисунок A, то увидите, что чаще всего используется протокол TCP protocol. Протокол TCP/IP имеет склонность к фрагментации данных. Очень часто, если вы видите пакет TCP, то он является фрагментом чего-либо, что осталось от предыдущего фрейма. Если я хочу получить общее представление того, что происходит, то первое, что необходимо сделать, это отфильтровать пакеты TCP.

Рисунок E: Фильтрация протоколов, которые не связаны с тем, что вы ищите, позволяет значительно снизить количество пакетов, которые необходимо отсортировать

Заключение

В этой статье я показал вам две различных техники для изоляции необходимых вам пакетов. В часть 5, я продолжу свой рассказ и покажу вам, как извлекать данные из отдельных захваченных фреймов.

При устранении сложных проблем с подключением или приложением может быть очень полезно увидеть, что передается по сети. Microsoft изначально предложила Microsoft Network Monitor который был заменен Microsoft Message Analyzer, К сожалению, Microsoft прекратила использование Microsoft Message Analyzer и удалила ссылки для его загрузки. В настоящее время доступен только более старый сетевой монитор Microsoft.

Конечно, вы можете использовать сторонние инструменты для выполнения сетевых захватов, такие как WireShark. Хотя некоторые сторонние инструменты могут предложить лучший опыт, Microsoft Network Monitor по-прежнему имеет свои собственные. В этой статье мы рассмотрим, как собирать и проверять пакеты, используя последнюю доступную версию Microsoft Network Monitor, одного из самых популярных инструментов.

Хотя я мог бы использовать WireShark, я обнаружил, что интерфейс и удобство использования Microsoft Network Monitor, из коробки, гораздо проще в использовании. Многое из того же можно сделать в WireShark, но вам, возможно, придется выполнить гораздо больше настроек в интерфейсе.

Захват пакетов с помощью Microsoft Network Monitor

Во-первых, нам нужно установить Microsoft Network Monitor, вы можете найти загрузку Вот а затем приступить к его установке. Установив Microsoft Network Monitor, запустите программу. После запуска вы нажмете «Новый захват».

Просмотр стартовой страницы

Далее вы захотите запустить мониторинг, нажав на кнопку «Пуск». Это немедленно запустит захват, и вы увидите, что разговоры начинают появляться слева.

Одним из больших преимуществ использования Microsoft Network Monitor является то, что он очень легко группирует ваши сетевые разговоры с левой стороны. Это значительно упрощает поиск и анализ конкретных процессов.

Просмотр сетевых разговоров

Развертывание любого из плюсов покажет вам определенный набор «разговоров», которые сетевой монитор, возможно, перехватил и сгруппировал под процессом.

Фильтрация трафика

Вы быстро обнаружите, что при поступлении всех этих данных вам потребуется более легкая фильтрация шума. Одним из примеров использования фильтра является DnsAllNameQuery в разделе DNS стандартных фильтров. Добавив эту строку в раздел фильтра отображения и нажав «Применить», вы сможете отображать только те пакеты, которые являются запросами DNS, как показано ниже.

Строительные фильтры

Создать фильтры или изменить встроенные фильтры очень легко. В поле «Фильтр отображения» есть несколько способов создания фильтров. Вводя имя протокола и следуя . (точка), вы увидите автоматическое заполнение возможных значений полей для сравнения. Используя стандартный оператор сравнения == мы можем видеть, равны ли определенные значения. Мы даже можем создавать мульти-выражения, используя логические операторы, такие как and и or , Пример того, как это выглядит ниже.

Как вы могли бы сказать, существует несколько способов объединить фильтры, чтобы сделать их полезными и удобными в использовании. Это отличный способ вернуть только те данные, которые вам интересны, тем более что захват пакетов может стать довольно большим. В следующем разделе мы рассмотрим еще несколько полезных примеров.

Фильтры примеров

Некоторые практические примеры, помимо встроенных по умолчанию, помогают вам понять, как получить именно те полезные данные, которые вам нужны.

Фильтрация по номеру порта

Фрагменты TCP, которые были фрагментированы, собираются и вставляются в новый кадр трассировки, который содержит специальный заголовок с именем Payloadheader , Ища оба, мы можем быть уверены, что получаем все данные, которые ищем здесь.

Найти рамки для переговоров по SSL

При устранении неполадок может потребоваться понять, о каких SSL-соединениях пытаются договориться. Хотя вы, возможно, не сможете расшифровать внутренний трафик, это поможет найти серверы, которые пытается использовать соединение.

Найти TCP ретранслирует и SYN ретранслирует

Чтобы устранить проблемы с загрузкой и загрузкой файлов, вы можете посмотреть, не происходит ли много повторных передач, которые могут повлиять на производительность.

Убедитесь, что разговоры включены, этот фильтр зависит от этой функции.

Чтение фреймов и шестнадцатеричных данных

По умолчанию макет окна имеет две нижние панели, предназначенные для сведений о кадре и шестнадцатеричных данных. В рамках Frame Details каждый пакет разбивается на составные части. На противоположной стороне находятся шестнадцатеричные детали, которые являются необработанными байтами и декодированием. При выборе другого раздела в деталях фрейма, тот же раздел в шестнадцатеричном коде также будет выделен.

Просмотр сведений о кадре и необработанных шестнадцатеричных данных

Вывод

Выполнение сетевых трассировок очень просто с последней версией Windows. Хотя Microsoft решила прекратить или отказаться от своих внутренних инструментов, некоторые все еще процветают. Есть много других, таких как WireShark, но Microsoft Network Monitor по-прежнему позволяет довольно легко анализировать и понимать информацию о пакетах, которая собирается.

В этом разделе вы узнаете, как использовать Microsoft Network Monitor 3.4, который является средством захвата сетевого трафика.

Чтобы начать работу, скачайте средство Network Monitor. При установке сетевого монитора он устанавливает драйвер и подключает его к всем сетевым адаптерам, установленным на устройстве. На свойствах адаптеров можно увидеть то же самое, что и на следующем изображении:

Когда во время установки драйвер подключается к карте сетевого интерфейса (NIC), NIC повторно получает новый интерфейс, что может вызвать кратковременный сбой в сети.

Для захвата трафика

Запустите netmon в повышенном состоянии, выбрав run as Administrator.

Сетевой монитор открывается со всеми сетевыми адаптерами. Выберите сетевые адаптеры, в которых необходимо захватить трафик, нажмите кнопку Новыйзахват и нажмите кнопку Начните.

Воспроизведите проблему, и вы увидите, что Network Monitor захватывает пакеты на проводе.

Выберите Стопи перейдите в файл > сохранить результаты. По умолчанию файл будет сохранен в качестве файла ".cap".

Сохраненный файл запечатлел весь трафик, который пропускается в выбранные сетевые адаптеры на локальном компьютере и из него. Однако вы заинтересованы только в том, чтобы посмотреть трафик/пакеты, связанные с конкретной проблемой подключения, с которой вы столкнулись. Чтобы увидеть только связанный трафик, необходимо отфильтровать сетевой захват.

Часто используемые фильтры

- Ipv4.address=="client ip" и ipv4.address=="server ip"

- Tcp.port==

- Udp.port==

- Icmp

- Arp

- Property.tcpretranmits

- Property.tcprequestfastretransmits

- Tcp.flags.syn==1

Если вы хотите отфильтровать захват для определенного поля и не знать синтаксис для этого фильтра, щелкните правой кнопкой мыши это поле и выберите Добавить выбранное значение для **отображения фильтра ** **.

Сетевые трассировки, которые собираются с помощью команд сетки, встроенных в Windows, являются расширением "ETL". Однако эти файлы ETL можно открыть с помощью сетевого монитора для дальнейшего анализа.

Межсетевой экран (МЭ) — это специализированный аппаратный или программный комплекс межсетевой зашиты, названый также брандмауэром или системой firewall. МЭ разрешает поделить в принципе сеть на части (две или более) и создать список правил, определяющих пункты прохода пакетов с информацией через черту из одной части большой сети в другую. В принцип, эта черта проводится между локальной (корпоративной) сетью и глобальной сетью Internet. Такое разделение есть первым шагом к решению проблем защиты информации в сетях .

Функции МЭ

Для сопротивления несанкционированному межсетевому доступу МЭ должен находится между защищаемой сетью предприятия, являющейся внутренней, и потенциально опасной внешней сетью (рис. 1). При этом все действия между этими сетями должны проходить только через МЭ. Физически МЭ входит в состав защищаемой сети. А также использовать допустимые методы защиты информации .

МЭ, который защищает множество узлов локальной сети, должен реализовать:

- целью разграничения доступа сотрудников защищаемой сети к внешним ресурсным фондам;

- цель ограничения доступа внешних (по отношению к защищаемой сети) особей к внутренним ресурсным фондам корпоративной сети.

На сегодня принцип не существует единой классификации МЭ. Но есть параметры по которым классифицируют МЭ по следующим основным признакам.

По используемой МЭ технологии:

- на ядре модулей посредников (proxy).

- контроль статуса протокола (stateful inspection);

По принципу роботы на уровнях модели OSI:

- шлюз на сеансовом уровне (экранирующий транспорт);

- пакетный фильтр (экранирующий маршрутизатор — screening router);

- шлюз на экспертном уровне

- прикладной шлюз (application gateway).

По исполнению:

Фильтрация информационных каналов реализуется в выборочном пропускании пакетов через экран, возможно, с исполнением некоторых модификаций. Фильтрация реализуется на основе списка заранее загруженных в МЭ правил, которые утверждены политикою безопасности предприятия . Поэтому МЭ удобно использовать как последовательность фильтров, обрабатывающих информационные каналы (рис. 2).

По схеме подключения:

- цепь с разграниченной защитой закрытого и открытого сегментов сети;

- цепь с защищаемым закрытым и не защищаемым открытым сегментами сети;

- цепь единой защиты сети.

Каждый из фильтров создан для толкования отдельных правил фильтрации путем:

1) разбора информации по конкретным правилам параметров, к примеру по имени пакету от отправителя;

INPUT -p TCP -o eth1 -ip xxx.xxx.xxx.xxx -j DROP

2) принятия на источнике пунктов одного из последующих действий:

INPUT -j DROP

см.руководство

- отделка пакетов от имени параметров получателя и вернуть результат приема отправителю;

см.руководство

- пропустить пакеты, для дальнейшего игнорирования следующих фильтров.

если пакет прошел хоть одно правило, он больше не проходит фильтры по дефолту

Пункты фильтрации могут указывать и дополнительные сферы производительности, которые относятся к задачам посредничества, к примеру регистрация событий, преобразование данных и др. Конечно пункты фильтрации создают список параметров, по которым реализуется:

- реализация дополнительных защитных функций;

- запрещение или разрешение последующей транспортировки данных.

В качестве параметров рассмотрена информационного потока данных могут использоваться следующие критерии:

- внешние параметры канала информации, к примеру, частотные параметры, временные, объем данных;

- прямое содержимое пакетов данных, например проверяемое на содержание вирусов;

- служебные или специальные поля пакетов данных, имеющие идентификаторы, сетевые адреса, адреса интерфейсов, номера портов и другие значимые данные.

Используемые параметры осмотра зависят от уровня OSI, на которых используется фильтрация. Чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и уровень защиты корпоративной сети.

Выполнение функций посредничества

Программы-посредники, блокируя передачу потока пакетов, могут исполнять следующие задачи:

Программы-посредники могут реализовывать проверку подлинности передаваемых и получаемых пакетов. Это актуально для программ (Java, Controls или ActiveX). Проверка подлинности программ и пакетов реализуется в контроле цифровых подписей.

Дополнительные возможности МЭ

Аутентификация и идентификация сотрудников иногда реализуется при вводе обычного параметра пароля и имени. Но эта схема уязвима потому, что с точки принципа безопасности — данные могут быть захвачены и воспользоватся злоумышленником. Данные нужно отправлять через общедоступные схемы соединений в зашифрованном виде( поточные шифры или блочное шифрование или shema_Rabina ). Это показано на рис. 3. Это разрешит проблему от несанкционированного доступа путем захвата сетевых пакетов.

Надежно и удобно применять цифровые сертификаты, которые выдаются доверенными органами(центр распределения ключей). Большинство программ-посредников создаются таким образом, чтобы сотрудник прошел аутентификацию только в начале сеанса работы с МЭ.

Трансляция сетевых адресов . Для создания многих атак злодею необходимо знать адрес жертвы. Для скрытия адреса и топологию всей сети, МЭ реализуют важную функцию — передача внутренних сетевых адресов (network address translation) (рис. 4).

Передача внутренних сетевых адресов осуществляется двумя способами — статически и динамически. В первом варианте адрес агрегата всегда привязывается к одному адресу МЭ, из которого передаются все исходящие пакеты. Во втором варианте IP-адрес МЭ есть одним единственным активным IP-адресом, который будет попадает во внешнюю опасную сеть. В результате все исходящие из локальной сети данные оказываются отправленными МЭ, что исключает прямую связь между авторизованной локальной сетью и являющейся потенциально опасной внешней сетью.

Обязательной реакцией на обнаружение попыток исполнения несанкционированных деяний должно быть уведомление администратора, т. е. выдача предупредительных сигналов. Нельзя считать эффективным элементом межсетевой защиты, который не может посылать предупредительные сигналы при выявлении нападения.

Типы сетевого экрана

Пакетные фильтры . Такие брандмауэры принимают решения о том что делать с пакетом, отбросить или пропустить. Он просматривает флаги, IP-адреса, номера TCP портов для анализа. Существует алгоритм анализа пакета:

Действие — может принимать значение отбросить или пропустить. Тип пакета — UDP, TCP, ICMP. Флаги — флаги заголовка IP-пакета. Поля порт источника и порт назначения имеют смысл только для UDP и TCP пакетов. Плюсы пакетного фильтра:

- малая стоимость

- гибкость в использовании правил фильтрации

- маленькая задержка для пакетов

- Локальная сеть маршрутизируется из INTERNET

- Нужны хорошие знания для написания правил фильтрации

- аутентификации с реализацией IP-адреса можно обмануть спуфингом

- При нарушении работы брандмауэра, все устройства за ним становятся незащищенными или недоступными

- нету аутентификации на пользовательском уровне

Сервера прикладного уровня . Такие брандмауэры используют сервера конкретных сервисом (proxy) — FTP, TELNET и др которые запускаются и пропускают через себя весь трафик, который относится к определенному сервису. Таким образом получается два соединения между клиентом и сервером — клиент брандмауэр и брандмауэр место назначение. Стандартный список поддерживаемых сервисом для брандмауэра:

Реализация таких сервисов прикладного уровня разрешает решить важную проблему — скрытие информацию о заголовках пакетов от внешних пользователей. Также существует возможность аутентификации на пользовательском уровне. Сервера прикладного уровня разрешают обеспечить наиболее высокий уровень безопасности, так как связь с внешним миром контролируется через прикладные программы, и они контролируют весь исходящих и входящий трафик. При описании правил доступа используют:

- Название сервиса

- Название пользователя

- Допустимый временной отрезок использования сервиса

- Компьютеры с которых можно использовать сервис

- Схемы аутентификации

Сервера уровня соединения . Такие сервера являют собой транслятора ТСР соединения. Пользователь создает соединения с конкретным портом на сетевом экране, после чего экран соединяет уже с местом назначения. Транслятор копирует байты в обоих направлениях, работая как провод. Такой вид сервера разрешает использовать транслятор для любого определенного пользователем сервиса, основывающегося на TCP, создавая контроль доступа к этому сервису, сбор статистики по его реализации.

Плюсы серверов прикладного уровня:

- локальная сеть невидима из Internet

- При нарушении работы брандмауэра, пакеты не проходят через него, тем самым не создает угрозы для внутринаходящихся машин

- есть аутентификация на пользовательском уровне

- защита на уровне приложения разрешает создавать большое количество проверок, тем самым снижая вероятность взлома сетевого экрана

- Высокая стоимость

- Нельзя использовать протоколы UDP и RPC

- Задержка пакетов больше, чем в пакетных фильтрах

Виртуальные сети

Множество брандмауэров разрешают организовать виртуальные корпоративные сети VPN (Virtual Private Network). VPN разрешает организовать прозрачное для пользователей соединение, сохраняя целостность и секретность передаваемых данных с помощью шифрования. При транспортировки по Internet шифруются не только данные пользователя, но и данные пакетов (адреса, порта и др).

Администрирование

Простота администрирования является одним из основных параметров в реализации надежной и эффективной системы защиты. Одна ошибка при написании правил может превратить защиту в решето. В большинстве брандмауэров внедрены утилиты, которые облегчают набор правил. Они проверяют и синтаксические и логические ошибки. Также брандмауэр может собирать статистику о атаках, о трафике и др.

Классы защищенности брандмауэров

Существуют три группы на которых делят АС по обработке конфиденциальной информации:

- Многопользовательские АС, они обрабатывают данные различных уровней конфиденциальности

- Многопользовательские АС, где пользователи имеют одинаковый доступ к обрабатываемой информации, которые находятся на носителях разного уровня доступа

- Однопользовательские АС, пользователь имеет полный доступ ко всем обрабатываемой информации, которая находится на носителях разного уровня конфиденциальности

В первой группе держат 5 классов защищенности АС: 1А, 1Б, 1В, 1Г, 1Д, во второй и третьей группах — 2А, 2Б и 3А, 3Б. Класс А соответствует максимальной, класс Д — минимальной защищенности АС. Брандмауэры разрешают реализовывать безопасность объектов внутренней части, игнорируя несанкционированные запросы из внешней части сети — реализуют экранирование . По уровню Показатели защищенности показаны в таблице, где — : нет требований к данному классу, + : дополнительные требования, = : требования совпадают с требованиями к предыдущему классу.

Читайте также: