Какую ответственность несет человек который удалил файлы с чужой флешки

Обновлено: 09.05.2024

Небудете же криминалом заниматься. поймаете свяжете в темном ветхом подвале на стуле..

Ты ***** **** копировал с флешки картинки.

Украли мой дипломный проект.Человек которого 5 лет знаю.Завтра его увижу и незнаю как сним дальше общаться.Поэтому нужны доказательства.Защита через неделю.Поэтому подумываю о криминале) Так на флешке ваш проект остался? не стерли я так понимаю?Почему вы считаете что кто то ваш проект скопировал себе? Мне нужен конкретный ответ на конкретно поставленный вопрос.Можно ли как-то проверить флешку?

Nif_Nif81

1. откуда такие подозрения?

2. Зачем он ему/ей нужен

3. Считаете что этот человек может воспользоваться вашим проектом?

4. Если защита через неделю, значит должен определяться порядок защищавшихся.

Подойди к тому кто определяет и попросись либо первым, либо перед этим человеком, объясни ситуацию. И все.

Ну и естественно задать вопрос обидчику. Хотя я не думаю что если и было копирование, то было с злым умыслом. Мы друг другу давали копии диплома чтоб другие могли что то дописать у себя. Натолкнуть на мысль и тд.

Вы же дома двери закрываете на замок когда уходите, или ключик под коврик кладете? Вы думаете он так и признается и раскаится в содеянном?Еще и извинтся?? Nif_Nif81

Нет, нельзя узнать, было ли копирование

Nif_Nif81

1. откуда такие подозрения?

2. Зачем он ему/ей нужен

3. Считаете что этот человек может воспользоваться вашим проектом?

4. Если защита через неделю, значит должен определяться порядок защищавшихся.

Подойди к тому кто определяет и попросись либо первым, либо перед этим человеком, объясни ситуацию. И все.

Ну и естественно задать вопрос обидчику. Хотя я не думаю что если и было копирование, то было с злым умыслом. Мы друг другу давали копии диплома чтоб другие могли что то дописать у себя. Натолкнуть на мысль и тд.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Когда вы удаляете файл с жёсткого диска компьютера, он никогда не исчезает. Приложив достаточно усилий и технических навыков, часто можно восстановить документы и фотографии, которые ранее считались уничтоженными. Эта компьютерная криминалистика — полезный инструмент для правоохранительных органов, но как они на самом деле работают?

Правовые основы

Прежде чем мы углубимся в технические проблемы, стоит обсудить скучные процедурные и юридические аспекты компьютерной криминалистики в контексте правоохранительных органов.

Во-первых, давайте развеем старый миф о том, что сотруднику правоохранительных органов всегда требуется ордер на проверку цифрового устройства, такого как телефон или компьютер. Хотя обычно это так и есть, в структуре закона можно найти множество «лазеек» (за неимением лучшего слова).

Многие юрисдикции, такие как Великобритания и США, разрешают таможенным и иммиграционным служащим проверять электронные устройства без ордера. Американские пограничники также могут исследовать содержимое устройств без ордера, если есть угроза уничтожения доказательств, как это подтверждено решением 11-го округа от 2018 года.

По сравнению со своими американскими коллегами, британские полицейские, как правило, имеют больше возможностей для изъятия содержимого устройств, не обращаясь за помощью к судье или магистрату. Они могут, например, загружать содержимое телефона с помощью законодательного акта, называемого Законом о полиции и доказательствах по уголовным делам (PACE), независимо от того, предъявлены ли какие-либо обвинения. Однако, если полиция в конечном итоге решит, что она желает изучить содержимое, ей потребуется разрешение суда.

Законодательство также даёт полиции Великобритании право проверять устройства без ордера в определённых обстоятельствах, когда есть острая необходимость, например, в случае терроризма или когда существуют реальные основания полагать, что ребёнок мог быть подвергнут сексуальному насилию.

Но в конечном итоге, независимо от «как», конфискация компьютера представляет собой просто начало длительного процесса, который начинается с помещения ноутбука или телефона в пластиковый пакет, защищённый от несанкционированного доступа, и часто заканчивается представлением доказательств зал суда.

Полиция должна придерживаться набора правил и процедур для обеспечения допустимости доказательств. Команды компьютерных криминалистов документируют каждое своё действие, чтобы при необходимости другие эксперты могли повторить те же шаги и добиться тех же результатов. Они используют специальные инструменты для обеспечения целостности файлов. Одним из примеров является «блокировщик записи», который позволяет экспертам-криминалистам извлекать информацию с защитой от непреднамеренного изменения исследуемых доказательств.

Успешность компьютерного криминалистического расследования определяется правовой основой и строгостью процедур, а не технической сложностью.

Диски крутятся, дела мутятся

Несмотря на юридические проблемы, всегда интересно отметить множество факторов, которые могут определить, с какой лёгкостью удалённые файлы могут быть восстановлены правоохранительными органами. К ним относятся тип используемого диска, использовалось ли шифрование и файловая система диска.

Козьмем, к примеру, жёсткие диски. Хотя их в значительной степени превзошли более быстрые твердотельные накопители (SSD), механические жёсткие диски (HDD) были преобладающим механизмом хранения на протяжении более 30 лет.

На жёстких дисках для хранения данных использовались магнитные пластины. Если вы когда-нибудь разбирали жёсткий диск, то наверняка заметили, что он немного похож на компакт-диски. Они круглые и серебристого цвета.

При использовании эти пластины вращаются с невероятной скоростью — обычно 5400 или 7200 об/мин, а в некоторых случаях даже 15000 об/мин. К этим пластинам подключены специальные «головки», выполняющие операции чтения и записи. Когда вы сохраняете файл на диск, эта «головка» перемещается к определённой части диска и преобразует электрический ток в магнитное поле, тем самым изменяя свойства диска.

Но как она узнает, куда идти? Что ж, она смотрит на так называемую таблицу распределения, которая содержит запись о каждом файле, хранящегося на диске. Но что происходит, когда файл удаляется?

Краткий ответ? Немного.

Вот длинный ответ: запись об этом файле удаляется в таблице распределения, позволяя позже перезаписать место, которое он занимал на жёстком диске. Однако данные остаются физически присутствующими на магнитных пластинах и действительно удаляются только тогда, когда новые данные добавляются в это конкретное место на пластине (то есть когда происходит перезапись этого места на диске другой информацией).

В конце концов, для его действительного удаления потребовалось бы, чтобы магнитная головка физически переместилась в это место на пластине и перезаписала его. Это может снизить производительность компьютера, поскольку вместо этой бесполезной операции ему нужно выполнять чтение и запись для работающих приложений. Поэтому что касается жёстких дисков, проще притвориться, что удалённых файлов просто не существует.

Это значительно упрощает восстановление удалённых файлов для правоохранительных органов. Им просто нужно воссоздать недостающие части в таблице распределения, что можно сделать с помощью бесплатных инструментов, включая Recuva (простая программа для Windows с графическим интерфейсом), либо одной из специализированных утилит для Linux или Windows.

Связанные статьи:

- Программы для восстановления данных

- PhotoRec: восстановление удалённых и потерянных фотографий и файлов на картах памяти и жёстких дисках

- Как восстановить удалённый файл в Linux

- TestDisk

- PhotoRec

- DFF (Digital Forensics Framework – цифровой криминалистический фреймворк)

- Foremost

- ext4magic

- Программы для очистки диска и удаления файлов без возможности их восстановления

USB флешки и карты памяти

Удалённые файлы с флеш носителей могут быть довольно легко восстановлены по аналогии с жёстким диском — уже перечисленными ранее программами.

Проверьте сами — возьмите любую свою USB флешку или карту памяти от фотоаппарата и воспользуйтесь одним из перечисленных в предыдущем разделе инструментов — вы обнаружите фотографии и файлы с событий, о которых вы могли давно забыть.

Поэтому, кстати, всегда помните о возможности восстановления удалённых файлов если вы временно передаёте свою флеш карту для печати или другому пользователю для обмена файлами.

Твердотельные диски

Конечно, SSD отличаются. В них нет движущихся частей. Вместо этого файлы представлены в виде электронов, удерживаемых триллионами микроскопических транзисторов с плавающим затвором. Вместе они образуют микросхемы флэш-памяти NAND.

Твердотельные накопители имеют некоторое сходство с жёсткими дисками, поскольку файлы удаляются только после перезаписи. Однако некоторые ключевые отличия неизбежно усложняют работу специалистов по компьютерной криминалистике. Как и жёсткие диски, твердотельные накопители организуют данные в блоки, размер которых сильно различается в зависимости от производителя.

Ключевое отличие здесь заключается в том, что для записи данных на SSD, блок должен быть полностью пуст от содержимого. Чтобы гарантировать, что SSD имеет постоянный поток доступных блоков, компьютер выдаёт так называемую «команду TRIM», которая сообщает SSD, какие блоки больше не требуются.

Связанные статьи:

Для исследователей это означает, что когда они пытаются найти удалённые файлы на SSD, они могут обнаружить, что удалённые данные больше не в пределах их досягаемости, потому что диск окончательно удалил их — просто потому, что этого требуют алгоритмы его работы.

Твердотельные накопители также могут распределять файлы по нескольким блокам на диске, чтобы уменьшить износ, вызываемый повседневным использованием. Поскольку твердотельные накопители могут выдерживать только ограниченное количество операций записи, важно, чтобы они были распределены по диску, а не в небольшом месте. Эта технология называется выравниванием износа и, как известно, усложняет жизнь профессионалам в области цифровой криминалистики.

Во-вторых, образ SSD зачастую сложнее создать, потому что иногда физически невозможно извлечь их с устройства.

В то время как жёсткие диски почти всегда заменяются и подключаются через стандартные интерфейсы, такие как IDE или SATA, некоторые производители ноутбуков предпочитают физически припаять хранилище к материнской плате машины. Это значительно усложняет извлечение содержимого криминалистически обоснованным способом для специалистов правоохранительных органов.

Настоящие трудности

Итак, в заключение: да, правоохранительные органы могут восстановить удалённые вами файлы. Однако достижения в технологии хранения данных и повсеместное шифрование несколько усложнили ситуацию.

Тем не менее, технические проблемы часто можно преодолеть. Когда дело доходит до цифровых расследований, самая большая проблема, с которой сталкиваются правоохранительные органы, - это не механизмы SSD-накопителей, а отсутствие ресурсов.

Для работы не хватает подготовленных специалистов. И в итоге многие полицейские силы по всему миру сталкиваются с огромным количеством необработанных телефонов, ноутбуков и серверов.

Запрос по Закону о свободе информации от британской газеты The Times показал, что в 32 правоохранительных органах Англии и Уэльса есть более 12000 устройств, ожидающих проверки. Время обработки устройства варьируется от одного месяца до более года.

И это имеет последствия. Краеугольным камнем любой справедливой системы уголовного правосудия является то, что обвиняемым предоставляется быстрое судебное разбирательство. Как говорится, отложить правосудие — значит отказать в правосудии. Этот принцип настолько важен, что он даже отражён в Шестой поправке к конституции США.

Не диском единым

Объективно говоря, не только диски являются источниками доказательств. Действия пользователей в Глобальной сети и оперативно-розыскные деятельность также могут стать важным источником доказательств.

Если файл загружен на удалённый сервер или кому-то отправлен, иногда уже не важно, удалён ли он с компьютера или нет. Помните об этом.

Когда вы удаляете файл с жесткого диска компьютера, он никогда не исчезает. При достаточных усилиях и технических навыках часто можно восстановить документы и фотографии, которые ранее считались уничтоженными. Компьютерные криминалисты являются полезным инструментом для правоохранительных органов, но как они действительно работают?

Создание правовой основы

Прежде чем перейти к техническим деталям, стоит обсудить скучные процедурные и правовые аспекты компьютерной криминалистики в контексте правоприменения.

Давайте развеем старый миф о том, что для сотрудника правоохранительных органов, чтобы изучить цифровое устройство, такое как телефон или компьютер, всегда требуется ордер. Хотя это происходит достаточно часто, множество «лазеек» (за неимением лучшего слова) можно найти в структуре закона.

Многие страны, в том числе Соединенное Королевство и Соединенные Штаты, разрешают таможенным и иммиграционным должностным лицам проверять электронные устройства без предъявления ордера. Американские пограничники также могут изучить содержимое устройств без ордера.

По сравнению с американскими коллегами, британские полицейские, как правило, имеют больше свободы действий в изучении содержимого устройств и могут, например, загрузить содержимое телефона или ноутбука на сторонний носитель.

Законодательство также предоставляет полиции Соединенного королевства право проверять устройства без предъявления ордера в определенных обстоятельствах. Например, это необходимо в случае терроризма, или когда существует реальная угроза того, что ребенок может подвергнуться сексуальному насилию.

Но, в конечном счете, процедура конфискации компьютера, которая представляет собой начало длительного процесса, начинается с помещения ноутбука или телефона в защищенный от взлома пластиковый пакет и часто заканчивается доказательствами, представленными в зале суда.

Полиция придерживается комплекса правил и процедур, обеспечивающих приемлемость доказательств. Команды компьютерной криминалистики документируют каждый свой шаг, чтобы при необходимости они могли повторить те же шаги и достичь тех же результатов. Компьютерные криминалисты используют специальные инструменты для обеспечения целостности файлов. Одним из таких примеров является «блокиратор записи», который разработан, чтобы позволить судебным специалистам извлекать информацию без непреднамеренного изменения исследуемых доказательств.

Именно эта правовая основа и процедурная строгость определяют, будет ли расследование, проводимое компьютерными криминалистами, успешным.

Несмотря на юридические проблемы, всегда интересно отметить множество факторов, которые определяют легкость, с которой удаленные файлы могут быть восстановлены правоохранительными органами. К ним относятся тип используемого диска, наличие шифрования и файловая система диска.

Жесткие диски (HDD)

Возьмем, к примеру, жесткие диски. Хотя они в значительной степени были превзойдены более быстрыми твердотельными накопителями (SSD), механические жесткие диски (HDD) являлись механизмом хранения данных на протяжении более 30 лет.

В жестких дисках используются магнитные пластины для хранения данных. Если вы когда-либо разбирали жесткий диск, вы, вероятно, заметили, как они похожи на компакт-диски - круглые и серебристого цвета.

При использовании эти диски вращаются с невероятной скоростью-обычно 5400 или 7200 об / мин, а в некоторых случаях и до 15 000 об / мин. Считывание информации с этих дисков производится специальными подвижными магнитными головками, которые выполняют операции чтения и записи. Когда вы сохраняете (записываете) файл на диске, эта головка перемещается к определенной части диска и преобразует электрический ток в магнитное поле, тем самым изменяя свойства этого участка диска. При извлечении (чтении) информации процесс повторяется в обратную сторону, т.е. головка считывает с данной части диска магнитные изменения участка, преобразуя их в электрические импульсы.

Но откуда магнитная головка знает, куда идти? Адрес места определяется тем, что называется таблицей распределения, которая содержит запись каждого файла, хранящегося на диске. Что происходит, когда файл удаляется?

Короткий ответ: почти ничего.

Вот длинный ответ: запись для этого файла удаляется, позволяя впоследствии перезаписать пространство, которое он занимал на жестком диске. Тем не менее, данные остаются физически присутствующими на магнитных пластинах и удаляются только тогда, когда новые данные добавляются к этому конкретному местоположению на диске.

В конце концов, удаление файла потребует, чтобы магнитная головка физически переместилась в это место на диске и перезаписала его. Это может затруднить работу других приложений и снизить производительность компьютера. Что касается жестких дисков, то компьютеру проще просто «притвориться», что удаленные файлы больше не существуют.

Это упрощает восстановление удаленных файлов для правоохранительных органов. Они должны воссоздать недостающие части в таблице распределения, что можно сделать с помощью специальных инструментов, включая программу «Recuva» .

Твердотельный накопитель (SSD)

Конечно, твердотельные накопители отличаются от механических тем, что не содержат никаких движущихся частей. Вместо этого файлы представлены в виде электронов, удерживаемых триллионами микроскопических транзисторов с плавающим затвором. В совокупности они объединяются, чтобы сформировать флэш-чипы NAND .

SSD -накопители имеют некоторое сходство с жесткими дисками, поскольку файлы удаляются только тогда, когда они перезаписываются. Однако некоторые ключевые отличия неизбежно усложняют работу специалистов компьютерной криминалистики. И как жесткие диски, твердотельные накопители организуют данные в блоках, причем размер и порядок их размещения сильно варьируется между производителями накопителей.

Ключевое отличие здесь заключается в том, что для записи данных на SSD блок должен быть полностью пустым от содержимого. Чтобы гарантировать, что SSD имеет постоянный поток доступных блоков, компьютер выдает что-то под названием «Команда обрезки», которая сообщает SSD, какие блоки больше не требуются.

Для исследователей это означает, если они пытаются найти удаленные файлы на SSD, то могут обнаружить, что компьютер невинно поместил файлы на диске далеко за пределы их досягаемости.

Твердотельные накопители также могут разбрасывать файлы по нескольким блокам на диске, чтобы уменьшить количество износа, вызванного ежедневным использованием. Поскольку SSD-накопители выдерживают только конечное число операций записи, важно, чтобы файлы были распределены по всему дисководу, а не в конкретном месте. Эта технология называется выравниванием износа и, как известно, делает жизнь трудной для профессионалов цифровой криминалистики.

Кроме того, SSD -диски сложнее вмонтировать в компьютер, поэтому вы физически не можете удалить их с устройства.

В то время как жесткие диски почти всегда заменяются и подключаются через стандартные интерфейсы, такие как IDE или SATA , некоторые производители ноутбуков предпочитают физически припаять хранилище к материнской плате машины. Это делает извлечение содержимого намного сложнее для профессионалов правоохранительных органов.

Заключение

Итак: да, правоохранительные органы могут извлекать файлы, которые вы удалили. Однако прогресс в технологии хранения данных и широкое распространение шифрования несколько усложнили процесс извлечения данных.

Тем не менее, технические проблемы могут быть преодолены. Когда речь заходит о цифровых расследованиях, самая большая проблема, с которой сталкиваются правоохранительные органы, не механизмы SSD -дисков, а скорее нехватка их ресурсов.

Для выполнения этой работы не хватает квалифицированных специалистов. И конечным результатом является то, что многие полицейские силы по всему миру сталкиваются с сокрушительным отставанием необработанных телефонов, ноутбуков и серверов.

Запрос от британской газеты «The Times» показал, что 32 полицейских подразделения по всей Англии и Уэльсу имеют более 12 000 устройств, ожидающих исследования. Время обработки устройства там варьируется от одного месяца до года.

И это имеет свои последствия. Краеугольным камнем любой справедливой системы уголовного правосудия является то, что обвиняемым предоставляется возможность быстрого судебного разбирательства. Как говорится, отсрочка правосудия - это отказ в правосудии. Этот принцип настолько важен, что он даже представлен в шестой поправке к Конституции США.

К сожалению, эту проблему нелегко решить без больших затрат денег на организацию процесса и обучение.

Вы же можете решить эту проблему с помощью применения и использования более высоких технологий.

При продаже или ремонте смартфона пользователь подвергает себя опасности: его личную информацию могут заполучить третьи лица. В распоряжении злоумышленника рискуют оказаться не только фотографии с паспортными данными, но и снимки откровенного характера, а также доступ к банковским приложениям. Часто такие «подарки» делают сами пользователи, забывая выйти из аккаунтов и не защитив чувствительные файлы. Как обезопасить девайс от кражи персональных сведений, выясняли «Известия».

Чем опасна продажа телефона

Несмотря на значительные продвижения в части безопасности, риск утечки файлов с мобильных устройств все еще реален. Данные часто остаются на подержанных гаджетах предыдущих владельцев. Как ими воспользуется новый хозяин, неизвестно.

— Цель злоумышленника может быть абсолютно разной, начиная от получения доступа к интимным фотографиям и перепискам в почте для дальнейшего шантажа жертвы и заканчивая обращением к банковскому счету и корпоративным данным, — говорит эксперт по информационной безопасности компании «КРОК» Александр Двинских.

Специалист «Инфосистемы Джет» Мария Уткина добавляет, что вскрытые аккаунты в соцсетях можно использовать для спам-рассылок.

По мнению эксперта «Лаборатории Касперского» Виктора Чебышева, лучший вариант — не продавать старые гаджеты (смартфоны, ноутбуки и другие носители). Во многих случаях информация с девайса может быть восстановлена даже после сброса до заводских настроек и форматирования.

— Специфика памяти гаджетов такова, что все предыдущие файлы удаляются, только если их перезаписать. Сброс настроек этого не делает. К тому же существует техническая возможность восстановить даже стертую информацию на поддержанных носителях и компьютерах методом file carving, — отметил собеседник «Известий».

Как обезопасить файлы

Если человек все же решил расстаться со старым устройством, стоит сделать резервную копию данных, а затем правильно стереть личную информацию. Рекомендации для каждого отдельного типа устройств Android или iOS могут отличаться. Однако есть общие правила, актуальные для всех владельцев смартфонов.

Александр Двинских из IT-компании «КРОК» советует использовать специальные программы для уничтожения файлов:

— Их можно найти в магазине приложений, например введя запрос «затирание памяти». Гарантированное затирание памяти исключит возможность дальнейшего восстановления данных.

Эксперт «Лаборатории Касперского» Виктор Чебышев призывает убедиться, что продаваемое устройство зашифровано. Особенно это актуально для Android-смартфонов (на новых Android-устройствах шифрование включено по умолчанию).

— Также проверьте, что все личные файлы на девайсе стерты. Это можно сделать в настройках. На iOS нужно найти пункт Erase All Content and Settings; у Android все зависит от версии и модели устройства, — добавил Чебышев.

Только после этих шагов стоит сделать сброс до заводских настроек или отформатировать устройство.

Как защитить данные перед ремонтом гаджета

С подобными хлопотами пользователь сталкивается, когда сдает технику в ремонт. Однако в этом случае человек расстается с устройством неокончательно, обезопасить смартфон или компьютер необходимо лишь на время починки.

Перед тем как отнести девайс в сервисный центр, Сергей Вакулин советует перекинуть данные на облако или флешку. Эксперт обращает внимание и на другой важный момент:

— В браузере есть функция по автосохранению паролей. Она дает возможность не вводить пароль каждый раз при входе на веб-сайт или в социальную сеть. Однако такое удобство может оказаться уязвимостью. Когда мы будем сдавать технику в ремонт, то недобросовестный сотрудник сервиса способен вскрыть пароль. Инструкцию, как это сделать, можно найти даже в открытом доступе.

Чаще всего пользователи сами «дарят» злоумышленникам возможность покопаться в их устройствах. Когда клиенты приносит технику в сервис по ремонту, мало кто выходит из аккаунтов социальных сетей. Причиной тому неграмотность в информационном пространстве либо доверчивость, считает Вакулин.

К счастью, конкретно эта ситуация поправима: можно осуществить выход из профиля удаленно. Нужно авторизоваться в аккаунте с другого устройства и найти опцию «завершить все сеансы». Во «ВКонтакте», например, она находится в настройках во вкладке «Безопасность».

Главная неприятность состоит в том, что раскрытие данных не является чем-то сложным и не требует специальных знаний. Часто злоумышленник может завладеть чувствительной информацией, просто поискав лайфхаки в интернете.

— Поэтому лучше хранить все личные сведения на SD-карте, а не в памяти телефона. В случае ремонта карту можно вытащить из смартфона в любой момент. Также в «Настройках» телефона потребуется включить функцию шифрования на карте, — отметил Александр Двинских.

Перед передачей смартфона в починку обязательно следует изъять и сим-карту. Отсутствие сим-карты в устройстве с установленными банковскими приложениями, поддерживающими двухфакторную аутентификацию через СМС, исключит возможность потери финансовых средств.

Так же как в случае с продажей телефона, эксперт советует использовать функции шифрования диска на мобильных операционных системах:

— В последних версиях Android функция шифрования диска включена по умолчанию. Однако на старых гаджетах данную опцию необходимо включить вручную в «Настройках» телефона. В iOS-устройствах функции шифрования памяти смартфона также работают по умолчанию.

Пожалуй, наиболее критичный вариант, когда устройство «погорело» внезапно, до возможности удаления или скрытия данных. Такой случай описывает пользователь одного IT-форума:

«На жестком диске осталось много информации личного и рабочего характера. Как в виде файлов, так и кэшированных данных в браузерах. Плюс логины-пароли. Как быть, чтобы информация не попала в руки посторонних людей из сервис-центра?»

По мнению сочувствующих юзеров, в этом случае надлежит после быстрой диагностики снять жесткий диск и отдать его в руки владельца. Впрочем, встречаются пользователи, которые иронизируют над бдительностью обратившегося:

«Через руки ремонтников проходят сотни ноутов, и на каждом очень важные совершенно секретные данные. Им (сотрудникам) непременно нужно в обед вместо чая сделать образ диска каждого ноута, темной ночью разобрать его до последнего байтика и извлечь бесценные фотки».

Эксперты признают, что строгие рекомендации действительно могут касаться не всех сервис-центров. Однако чем неизвестнее компания, которой вы доверяете свою технику, тем выше риски.

Как правило, большинство пентестов проводятся по довольно простой схеме. Сначала при помощи социальной инженерии обеспечивается доступ к целевой среде или ее отдельному звену, а затем производится ее заражение техническими средствами. Вариации проведения атаки могут быть разными, однако обычно классический пентест — это сплав технической части и социальной инженерии в самых различных пропорциях. Недостаток классического пентеста заключается в том, что надо «нащупать» того самого сотрудника и после этого переходить к следующему этапу. Если бы можно было автоматизировать процесс поиска слабого звена и его дальнейшую эксплуатацию, то это могло бы ускорить процесс пентестинга и значительно повысить конечные шансы на успех.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Согласно известной статистике, приведенной антивирусными компаниями, около 30% пользователей не пользуются антивирусами, попросту отключают их или не обновляют базы. Отталкиваясь от этого, можно утверждать, что в любой среднестатистической компании найдется определенная группа людей, которая очень пренебрежительно относится к информационной безопасности, и, в свою очередь, именно этих людей целесообразно использовать для проведения атаки. Кроме того, любая функционирующая система может быть подвержена влиянию целого ряда случайных факторов, которые также могут временно парализовать систему безопасности:

- слетели настройки прокси-сервера, из-за чего антивирусные базы не были обновлены;

- закончился срок лицензии антивируса, а о ее продлении руководство вовремя не позаботилось;

- сбой работы сети сделал невозможным удаленную распечатку файлов, из-за чего все сотрудники были вынуждены скопировать документы на флешку и распечатать их в другом отделе.

Достаточно только включить воображение, и можно добавить еще десяток вариантов развития событий. Резюмируя сказанное, можно утверждать, что в любой среднестатистической организации есть потенциально ненадежные сотрудники и иногда возникают обстоятельства, которые могут нарушить привычную работу и парализовать защиту. Поэтому если ударить в нужном месте в нужное время, то атака будет успешна.

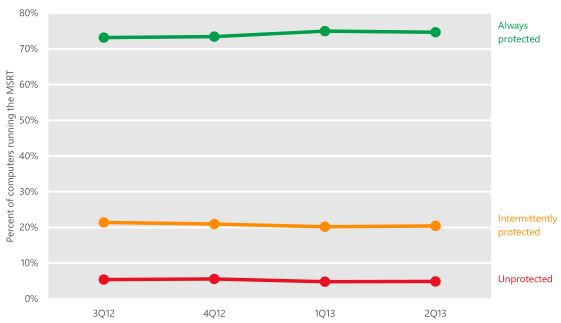

Процентное соотношения компьютеров на наличие real-time защиты

На деле задача сводится к следующему: определить, что в данный момент произошло одно из случайных событий, которое привело к снижению безопасности, а после этого воспользоваться данной ситуацией в качестве маскировки и незаметно осуществить атаку.

Фактически задача сводится к тому, чтобы найти человека, который забивает на безопасность, и почему бы не использовать для этого флешки?

Многие вирусописатели очень полюбили флеш-носители, так как они позволяют легко и быстро заражать компьютеры и даже самый элементарный USB-вирус имеет неплохие шансы на успех. Бум autorun-вирусов, который пришелся на 2008 год, спустя пять лет не сбавляет оборотов, более того, USB-вирусы стали еще наглее и порой даже не скрывают своего присутствия. И в то же время зараженная флешка — это универсальный индикатор грамотности ее владельца в вопросе элементарной ИБ. К примеру, если собрать десять флешек у различных людей, то наверняка у троих-четверых из них будут на флешках вирусы. Если спустя неделю повторно взять у этих людей флешки, то у двоих-троих вирусы останутся. Исходя из этого, можно утверждать, что на компьютерах, с которыми работают с данной флешки, не стоит даже самая элементарная защита или она по каким-то причинам отключена или не работает вовсе. Таким образом, даже если распространять самый заурядный вирус, который успешно детектится всеми антивирусами, только среди данной группы людей, то он сможет заразить большое количество компьютеров, прежде чем будет обнаружен. А раз эти компьютеры не имеют защиты, то также он долго сможет оставаться работоспособным.

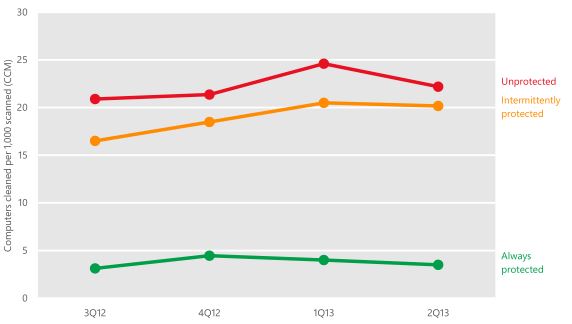

Подверженность компьютерным угрозам исходя из наличия real-time защиты

На определенный компьютер, к которому периодически подключают флешки, устанавливаем специальную программу, работающую по следующему алгоритму. При подключении очередной флешки программа пытается определить, заражена ли она. Так как нельзя учесть все многообразие USB-вирусов, то имеет смысл использовать эвристический подход определения заражения на основе следующих критериев:

- наличие файла autorun.inf;

- атрибуты файлов RHS;

- малый размер подозрительного файла;

- файловая система не NTFS;

- отсутствие папки c именем autorun.inf;

- наличие файлов ярлыков.

Если данная флешка заражена, то программа записывает ее в базу с указанием серийного номера и хеша подозрительного файла. Если спустя несколько дней флешка повторно подключается к этому компьютеру (а такое происходит почти всегда) и на ней все так же остаются подозрительные файлы, то производится ее заражение нашим «вирусом»; если же подозрительного файла не осталось, то программа удаляет из базы серийный номер этой флешки. Когда же заражается новый компьютер, вирус запоминает серийный номер материнской флешки и никогда ее не заражает и не анализирует, чтобы спустя время не выдать себя, если владелец флешки «поумнеет».

Для получения серийного номера напишем следующую функцию на основе API GetVolumeInformation:

Надо отметить, что функция GetFlashSerial получает не статичный уникальный кодификатор устройства, а лишь серийный номер тома. Этот номер задается случайным числом и, как правило, меняется каждый раз при форматировании устройства. В наших же целях достаточно только серийного номера флешки, так как задача жесткой привязки не стоит, а форматирование подразумевает полное уничтожение информации, фактически приравнивая отформатированную флешку к новой.

Теперь приступим к реализации самой эвристики.

Алгоритм эвристической функции достаточно прост. Сначала мы отсеиваем все устройства с файловой системой NTFS и те, которые не содержат файл autorun.inf. Как правило, все флешки по умолчанию идут с файловой системой FAT32 (реже FAT и еще реже exFAT), однако иногда системные администраторы или другие сотрудники IT-отдела форматируют их в систему NTFS для своих нужд. «Умники» нам не нужны, их мы сразу исключаем. Следующим этапом проверяем файл autorun.inf на атрибуты «скрытый» и «системный». Файл autorun.inf может принадлежать и совершенно законной программе, но если в нем присутствуют данные атрибуты, то можно с очень большой вероятностью утверждать, что флешка заражена вирусом.

Сейчас многие вирусописатели стали реже использовать файл autorun.inf для заражения машин. Причин сразу несколько: во-первых, почти все антивирусы или пользователи отключают опцию автозапуска; во-вторых, на компьютере может быть несколько вирусов, использующих одинаковый способ распространения, и каждый из них перезаписывает файл на свой лад. Поэтому все чаще начал использоваться способ заражения через создание ярлыков и скрытие оригинальных папок. Чтобы не оставить и эти флешки без внимания, мы проверяем наличие файла ярлыка и наличие папки с таким же именем в корне тома. Если при этом папка также имеет атрибуты «скрытый» и «системный», то помечаем эту флешку как зараженную.

Конечно, эвристика имеет свои погрешности и нюансы, поэтому есть смысл ее тщательно проработать к конкретной задаче, однако в нашем случае можно со 100%-й вероятностью утверждать ее корректность.

Если с эвристическим анализом флешки все в целом ясно, то с «заражением» возможны нюансы. Например, можно попросту перезаписать старый вирус нашим без каких-либо поправок в файл autorun.inf, файлы, ярлыки и прочее. Таким образом, наш «вирус» получит управление на новом компьютере, но предварительно лучше также сделать старую копию вируса и сохранить в том же каталоге с чуть отличающимся именем. Если по каким-то причинам на другом компьютере будет работать антивирус, то он обнаружит старый вирус, удалит его, выдаст пользователю предупреждение об успешном уничтожении угрозы — и тем самым обеспечит ложное чувство безопасности у пользователя, а наш «вирус» останется незамеченным.

Кроме этого, в декабрьском выпуске «Хакера» мы также писали об уязвимостях DLL hijacking в различном ПО и о его эффективном применении. Поэтому если предполагается, что на флешках могут находиться такие программы, как менеджеры паролей или портативные версии различного ПО, то имеет смысл использовать данную уязвимость и тем самым расширить спектр пораженных машин и ценность полученных данных для пентеста.

Кстати, не всегда имеет смысл прибегать к заражению флешек. К примеру, если у ИБ-отдела стоит задача просто периодического мониторинга сотрудников на наличие «ненадежных людей», то разумнее установить данную программу на несколько машин и просто записывать серийные номера флешек и время создания вредоносного файла для сбора статистики. Тем самым не требуется буквальным образом обыскивать всех сотрудников, и при этом сохраняется конфиденциальность данных на флешках, а на основе полученных данных можно судить также о возможном заражении домашних компьютеров пользователей и состояния ИБ в целом. Ведь, как мы уже писали ранее, любая система подвержена случайным факторам и не исключен риск появления угроз.

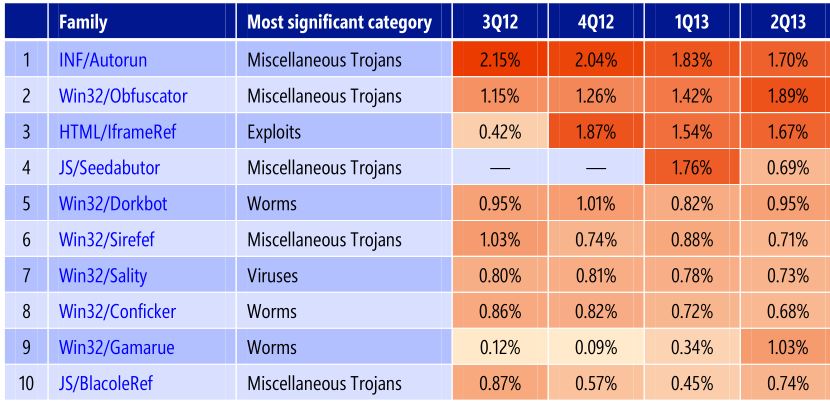

Значения самых популярных угроз

Развернув программу в относительно средней по масштабу сети, уже через неделю мы получили достаточно красноречивые данные. Более 20% всех подключенных флешек были инфицированы каким-либо вирусом или трояном, и более 15% по-прежнему оставались инфицированными при повторном подключении спустя пару дней. Надо также отметить, что на многих компьютерах стояла антивирусная защита, которая периодически исполняла свои обязанности. Однако то привычное равнодушие к выскакивающему предупреждению антивируса, к которому уже давно привыкли пользователи при подключении флешки, не позволяла им предположить, что они имеют дело с совершенно иной угрозой. Ложное чувство безопасности позволяло пользователям без смущения подключать флешку к различным компьютерам, а нашей программе успешно делать свое дело.

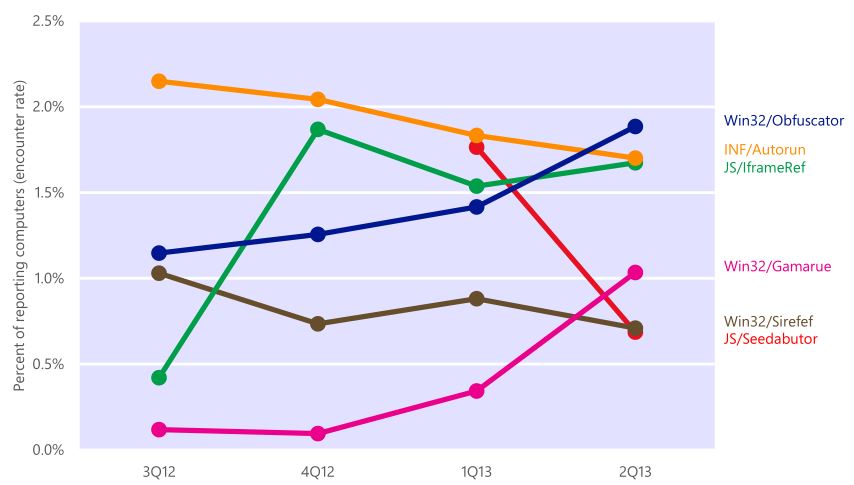

Графическое сравнение самых популярных угроз

- Устанавливаем нашу программу на компьютеры в компании.

- Сканируем подключаемые флешки на наличие признаков зараженности.

- «Заражаем» флешки пользователей нашим тестовым «вирусом» или переписываем их номера для статистики.

- Докладываем начальству, наказываем пользователей-раздолбаев, держим, не пущаем и запрещаем.

Подводя черту, можно сказать, что главный недостаток этого метода — его неопределенность. Никто не знает, когда именно к компьютеру будет подключена та самая «подходящая» флешка, поскольку это сильно зависит от среды, в которой развернута программа. Однако этот недостаток не умаляет главного преимущества метода. Можно очень долго оставаться незамеченными и, растворяясь среди других угроз, поражать все новые и новые машины полностью в автоматическом режиме. Несложно заметить, что такая методика имеет определенный эффект масштаба. Чем больше сотрудников работает в организации и чем разнообразнее внутренние коммуникации, тем больший будет результат. Хотя этот подход будет отлично работать в структуре совершенно любого масштаба, ведь его основная задача сводится не к массовому поражению системы, а к целевому удару по самому слабому звену — человеку. ][

Читайте также: