Загрузочная флешка для взлома wifi

Обновлено: 17.05.2024

Одно из самых больших преимуществ Linux в том, что он позволяет нам найти дистрибутив, который соответствует нашим потребностям. Если вам нужно взломать или проверить беспроводные сети, вы найдете для этого дистрибутив. В этой статье мы познакомим вас с WiFiSlax Один из лучших дистрибутивов для взлома и пентестинга Wi-Fi. Он представлен в виде набора инструментов, чтобы иметь возможность комплексного управления всеми нашими действиями по взлому и проверке сетей Wi-Fi. Помимо ознакомления с некоторыми из инструментов, которые в нем содержатся, мы покажем вам, как запустить его через виртуальную машину.

WiFislax - это то, что нам нужно, чтобы начать изучать аудит и взлом беспроводных сетей. Это абсолютно бесплатно, и вам не нужно ничего, чтобы начать использовать его. Будучи полноценной операционной системой, необходимо создать загрузочный компакт-диск или USB и запустить его на нашем компьютере. Тем не менее, мы также можем установить и запустить его в VMware или Virtual Box, поэтому нам не нужно создавать загрузочный LiveCD / USB.

Это то же самое, что и Kali Linux ? Нет, хотя обе операционные системы совместно используют множество инструментов, WiFiSlax имеет гораздо больше предустановленных инструментов для аудита Wi-Fi, чем Kali Linux, кроме того, WiFiSlax имеет большое количество словарей для взлома сетей Wi-Fi.

С WiFiSlax вы не только найдете специальные инструменты для этой цели, но и сможете установить дополнительные модули для добавления дополнительных функций. Помните, что это практически такая операционная система, как Windows, Мак ОС или другие дистрибутивы Linux. Далее мы продемонстрируем несколько альтернатив для установки и тестирования как можно скорее с использованием виртуальных машин.

Запустите WiFiSlax в Windows 10 с помощью VirtualBox

Если на вашем компьютере еще нет VirtualBox, вы можете скачать и установить его через ссылке , Он доступен для Windows, Mac OS, Linux и Solaris. Virtual Box является одним из самых известных и используемых программ для виртуализации.

С другой стороны, вы должны ввести Безопасность беспроводных сетей форум, чтобы загрузить последнюю версию файла Wifislax ISO. Аналогично, и, если хотите, более старые версии можно найти на официальном портале этой операционной системы. Кроме того, очень важной деталью является то, что мы можем установить дополнительные модули для повышения функциональности.

Как только вы загрузили, вы можете приступить к созданию виртуальной машины в VirtualBox , Перейти к Машина> Новое вариант (или вы можете выбрать Ctrl + N ярлык) , Затем вы укажете имя, папку, в которой будет храниться компьютер, тип (Linux) и версия (Другой Linux 64-битный) . Нажмите на Далее .

Выберите количество Оперативная память объем памяти. Если вы будете использовать его для основных тестов, 1 ГБ будет достаточно, и это поможет реальной операционной системе не исчерпать ОЗУ, хотя, если у вас есть 8 ГБ ОЗУ на вашем компьютере, мы рекомендуем вам выбрать 2 ГБ для виртуальной машины.

Для жесткого диска, если это ваш первый раз, выберите Создайте виртуальный жесткий диск сейчас вариант. Если у вас уже есть файл виртуального жесткого диска, вы можете добавить его. щелчок Создать.

Мы можем выбрать первый вариант: VDI (образ диска VirtualBox) , Нажмите на Далее.

В этом случае исправленный размер опции виртуального жесткого диска будет достаточно, чтобы начать использовать Wifislax.

Вы можете изменить папку, в которой будет находиться виртуальный жесткий диск. Тем не менее, оставить его в своем расположении по умолчанию не будет проблемой. С другой стороны, выберите размер жесткого диска, с помощью 10 GB этого будет достаточно для использования предметов первой необходимости.

Нажимаем создать и подождите несколько минут, пока виртуальный жесткий диск не будет создан.

После завершения установки вы увидите такой экран. В котором вы можете иметь всю информацию, связанную с вашей недавно созданной виртуальной машиной.

Настройки беспроводной сетевой карты и основной первичной IDE

Очень важный факт, который следует иметь в виду, это то, что если ваш компьютер имеет встроенную сетевую карту Wi-Fi, эта карта будет распознаваться не WiFislax как таковой, а как проводной сетевой интерфейс. Это не принесет пользы, если вы отключитесь от сети и попытаетесь подключиться к виртуальной машине.

Что вы должны сделать, это иметь внешнюю беспроводную сетевую карту. Наиболее практичный и быстрый вариант сделать это с Wi-Fi адаптер через USB , В настоящее время мы можем найти несколько очень дешевых вариантов, которые Plug-и-Play , вы подключаете его, и теперь вы можете использовать его без проблем.

Перед запуском виртуальной машины вы собираетесь настроить внешнюю беспроводную карту в качестве основного сетевого адаптера. Таким образом, виртуальная система распознает ее. Как только он распознает его, он перестанет работать в вашей базовой операционной системе и начнет работать в вашей виртуальной машине.

С другой стороны, вы должны предварительно загрузить образ ISO во вторичную IDE, чтобы при запуске виртуальной машины ей удалось найти Wifislax и запустить в качестве операционной системы.

Запуск виртуальной машины

Настало время начать это. Для этого мы должны нажать на зеленую кнопку со стрелкой, которая говорит Start , В принципе, он покажет вам некоторые параметры, и вы можете просто нажать Enter, чтобы выбрать первый вариант. Затем вы подождите несколько минут, пока система не закончит запуск.

Если в Wifislax вы заметили, что он обнаружил беспроводной интерфейс, но он все еще работает в вашей базовой операционной системе, вам следует отключить USB от беспроводной карты и подключить его через несколько секунд. Там вы должны начать перечислять доступные сети и иметь возможность нормально подключаться.

Запустите WiFiSlax в Windows 10 с помощью VMware Workstation

Это еще одна очень практичная альтернатива запуску этой взломанной операционной системы для беспроводных сетей. VMWare можно скачать через это ссылке и в принципе, вы можете попробовать его Pro версию бесплатно в течение 30 дней. Как и VirtualBox, установка не требует слишком много шагов.

Появится следующее окно:

Вы нажмете Создайте новую виртуальную машину. Для облегчения установки мы выбираем типичный вариант. Это самое простое и поможет нам быстрее запустить машину. Нажимаем Далее .

Выберите последний вариант Я установлю операционную систему позже , Это позволит создать виртуальную машину пустой, и вы добавите ISO-образ позже. Однако, если хотите, вы можете выбрать второй вариант и заранее прикрепить ISO-образ. Нажмите на Далее .

Вы выбираете Linux вариант и Другое Linux 5.x или более поздняя версия ядра 64-bit .

Мы выбираем и пишем имя, которое мы дадим этой виртуальной машине. Мы указываем местоположение этого. Хотя по умолчанию местоположение, указанное мастером создания, подходит и его не нужно менять. Нажмите на Далее .

Теперь вы должны указать емкость жесткого диска. В этом случае с 10 GB это более чем достаточно. Затем необходимо указать, должен ли указанный виртуальный жесткий диск храниться в виде одного файла или его следует разделить на несколько частей. Мы отметим первый вариант, который является наиболее практичным. Нажмите на Далее .

С этим мы почти закончили. Теперь мы должны убедиться, что в аппаратные средства В разделе есть как минимум два процессора. Это поможет нам сделать работу машины более плавной, вы также можете выбрать процессор и два ядра. Что касается ОЗУ, рекомендуется как минимум 1 ГБ, хотя, если ваш компьютер поддерживает его, лучше всего иметь 2 ГБ ОЗУ.

С другой стороны, в CD / DVD (IDE) раздел мы должны указать образ Wifislax ISO. Это важно для нашей машины для работы.

Готов! В боковой части окна VMWare вы увидите созданную вами машину. Выберите его, нажмите кнопка с зеленым значком и он начнет работать.

Какие программы доступны в WiFiSlax?

Мы видим, что у нас установлено несколько программ для выполнения всех действий, связанных с аудитом и взломом сетей Wi-Fi. Мы видим несколько генераторов словарей, инструменты криминалистических вычислений, пакет Aircrack-ng, взломщики беспроводных сетей с шифрованием WPA, а также с протоколом WPS.

Пин WPS это программа, которая запускается через консоль и помогает нам взламывать беспроводные сети с активированным WPS. Если мы нажмем на вывод WPS нашей целевой сети, у нас уже будет подключение к нему, кроме того, он вернет ключ WPA / WPA2 маршрутизатора, поскольку с помощью WPS вы можете напрямую удалить ключ WPA2-PSK без каких-либо проблем. , Меню программы довольно практично и легко для понимания.

По сути, у него есть два способа получить доступ к сетям WPS. Во-первых, использовать алгоритмы для генерации различных ПИН-комбинации , Если в беспроводной сети есть WPS и PIN-код не был изменен в любое время, вы можете получить доступ к этой сети.

С другой стороны, взлом может быть сделан с помощью грубая сила , Он проверит все возможные комбинации PIN. Имейте в виду, что атаки методом грубой силы и атаки с несколькими комбинациями ПИН-кодов (в WPS максимум у нас будет около 11,000 XNUMX комбинаций) потребуют длительного времени, а иногда и ресурсов виртуальной машины непрерывно.

Популярный инструмент, который присутствует в этом и нескольких комплектах компьютерной безопасности Wireshark , Вы сможете собирать все данные о трафике, генерируемом интерфейсом беспроводной сети, который мы связали. Вы можете воспользоваться этим инструментом так же, как и в других операционных системах. Конечно, если у вас есть проводной сетевой интерфейс, Bluetooth и другие подключаемые периферийные устройства, вы можете захватывать трафик без особых неудобств.

Вы можете настроить свой захват в соответствии с протоколами, о которых вы хотите узнать больше информации. Кроме того, это программа, которую можно использовать совместно с другими. Таким образом, не будет проблем в использовании Wireshark вместе с другими инструментами.

Освободи Себя Инструмент RouterSploit То, что мы уже представили в этой статье, также найдено в WiFiSlax. RouterSploit является одним из наиболее полных, который поможет нам найти уязвимости и атаковать маршрутизаторы. Кроме того, можно сделать то же самое в сочетании с другими сетевыми устройствами.

Цель состоит в том, чтобы найти те устройства, которые имеют учетные данные администратора, которые по умолчанию. Давайте вспомним, что это одна из главных причин уязвимости миллионов маршрутизаторов. Изменение регистрационных данных администратора на действительно надежный пароль будет иметь значение. Сегодня, завтра или, возможно, они никогда не нападут на ваш роутер. Однако это не должно быть оправданием для не защиты наших сетевых устройств.

Еще одна утилита, которую мы можем найти, это та, которая поможет нам узнать уровень сигнала и качество нашей сети Wi-Fi. Обновляется в режиме реального времени.

Джон Потрошитель - еще один инструмент, который поможет нам взламывать пароли. Это одно из самых популярных и одно из самых популярных приложений в профессиональной среде. ИТ или компьютер Безопасность менеджер может проверить с помощью этого инструмента, насколько слабые пароли, используемые всеми соавторами. Из полученной информации вы сможете объяснить людям важность использования надежных паролей, а также их надежного хранения. Это еще более важно, если значительная часть или почти вся рабочая сила работает из дома.

В момент взлома паролей указывать алгоритм шифрования необязательно. Джон Потрошитель обнаруживает это автоматически. Это одно из самых мощных решений (с разрешения Hashcat), поэтому даже самые надежные алгоритмы могут быть побеждены. Это не больно, помните, что это еще одна возможность того, что ресурсы виртуальной машины используются в значительной степени, особенно если алгоритмы шифрования являются сложными. И есть кое-что лучше: если у вас есть зашифрованные пароли с более чем одним алгоритмом, они также могут быть взломаны. Без сомнения, мы сталкиваемся с чрезвычайно мощным решением.

WiFi Тыква это структура, которая позволит нам создавать мошеннические точки доступа. То есть вредоносные точки доступа с возможностью выполнения нападения "человек посередине" , Эта структура была разработана на языке Python и постоянно обновляется. По умолчанию в Wifislax включена версия 0.8.5. Тем не менее, можно перейти к версии 3. Мы рекомендуем делать это, так как ваш официальный репозиторий тот, который соответствует версии 3. Тот, который соответствует предыдущим версиям, уже «устарел».

- Модули для атак деаутентификации.

- Шаблоны для экстра-captiveflask (создание вредоносных порталов).

- DNS-сервер плут (Злостное).

- Атаки с использованием вредоносных порталов.

- Веб-трафик: все журналы веб-трафика будут перехвачены, проверены, изменены и воспроизведены.

- Сканирование сети WiFi.

- Мониторинг DNS сервисов.

- Сбор учетных данных.

- Прозрачные прокси-серверы и многое другое.

Хотя это требуется только для некоторых программ, необходимо выполнить шаги, указанные выше, чтобы обеспечить беспроводное подключение, а не через сетевой кабель. Таким образом, мы сможем выполнять бесконечное количество тестов, которые мы можем провести с Wifislax. Мы предлагаем максимально использовать его, особенно если вы работаете в профессиональной среде. Практически бесплатно и без особых требований или предварительных знаний вы можете провести полный аудит и даже первые шаги пентестинга. Wi-Fi сетей.

Мы не должны забывать: любая незаконная цель, для которой используются решения такого типа, будет регулироваться правовыми условиями каждой страны. Всегда делайте это в среде, которую вы знаете, которая принадлежит вам или находится под вашим управлением.

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе.Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

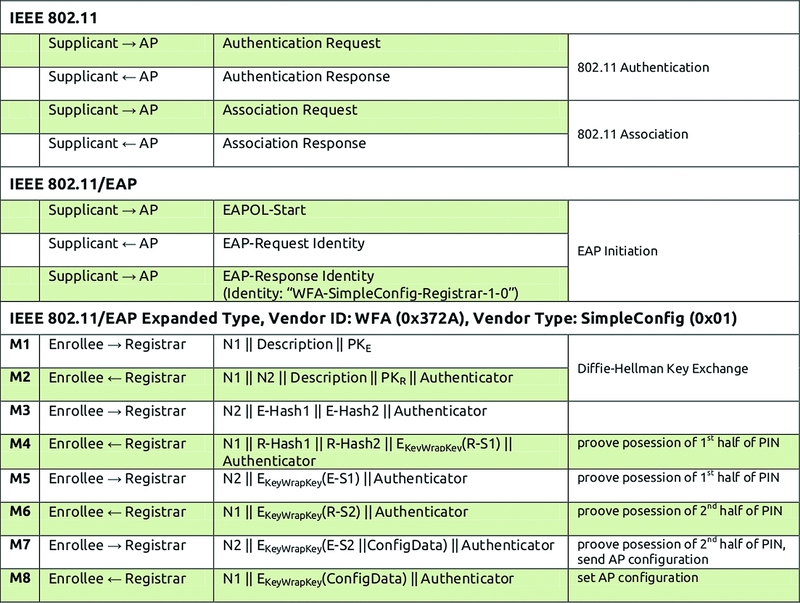

Уязвимость

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно!

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD'а:

$ yaourt -S reaver-wps-svn

Рисунок 5. Пример работы брутфорcа Reaver

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию '-f' и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят.

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

$ reaver -i mon0 -b 00:21:29:74:67:50 -vv

Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys'

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию '--ignore-locks' или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy). Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access). Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа). Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

ТОП-25 самых распространенных паролей от Wi-Fi

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

Мы уже не представляем нашу жизнь без Wi-Fi, который сейчас повсюду, дома, на работе, в кафе или ресторане. О технологии Wi-Fi знает или по крайней мере что-то слышал, практически любой человек на земле. Любое устройство типа Wi-Fi модема или роутера способное создать беспроводную точку, становится уязвимым, если пользователь не устанавливает сложный пароль.

На примере использования Live Wifislax, который по сути является загрузочным Linux дистрибутивом с набором специальных программ и утилит, предназначенных для проверки и сбора различной информации по беспроводным сетям Wi-Fi, я покажу простой способ получения пароля от не слишком защищенной (слабый пароль) беспроводной точки доступа.

Я сознательно не использую утилиты с графическим интерфейсом, так как пошаговый ввод команд, более наглядно демонстрирует процесс получения пароля и не привязывает пользователя к отдельному дистрибутиву. То есть, вы можете использовать любую версию Linux с установленным набором утилит Aircrack-ng.

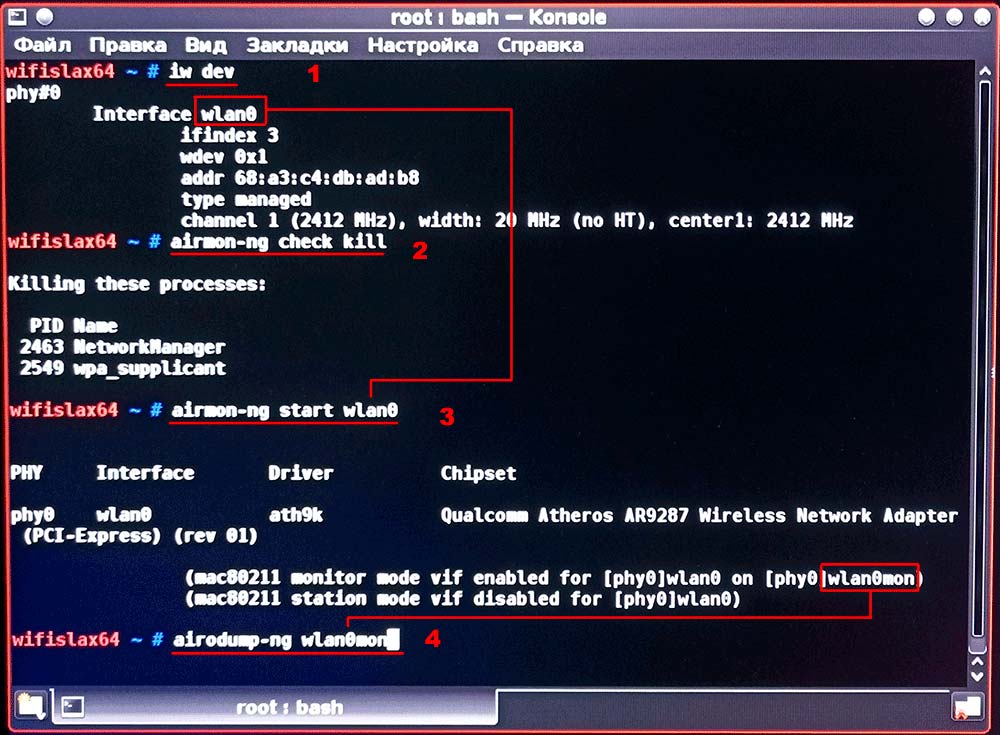

1. Запустите терминал и введите команду «iw dev» или «iwconfig», для определения интерфейса беспроводной сетевой карты.

В полученной информации, нас интересует название и режим работы беспроводного сетевого интерфейса. На моих снимках с экрана, название интерфейса «wlan0» который находится в режиме «Managed».

2. Убиваем все процессы мешающие переводу интерфейса командой.

После удаления процесса «NetworkManager», вы не сможете подключить Интернет, пока снова не запустите его командой «systemctl start NetworkManager».

3. Переводим режим беспроводного интерфейса «Managed» в режим наблюдения «Monitor», для этого введите команду.

Обратите внимание, что после перевода в режим наблюдения «Monitor» у меня изменился интерфейс на «wlan0mon». Для возврата введите команду «airmon-ng stop wlan0mon».

4. После включения режима наблюдения, запускаем прослушивание всех доступных WiFi сетей командой.

Для остановки процесса прослушивание, нажмите клавиши Ctrl+C.

5. Выберите точку для взлома и запустите перехват зашифрованного пароля командой.

Замените данные на выбранную вами точку доступа.

6. Для принудительного разрыва выбранной вами точки доступа и подключенного к ней клиента выполните команду разрыва соединения.

Дожидаемся перехвата зашифрованного пароля, как только напротив надписи “WPA handshake” появится BSSID прослушиваемой точки доступа, можно завершать перехват, нажав Ctrl+C.

Файл с зашифрованным паролем, сохранится в папке пользователя root, под именем выбранной вами точки доступа, в моем случае это MPSP-01.cap

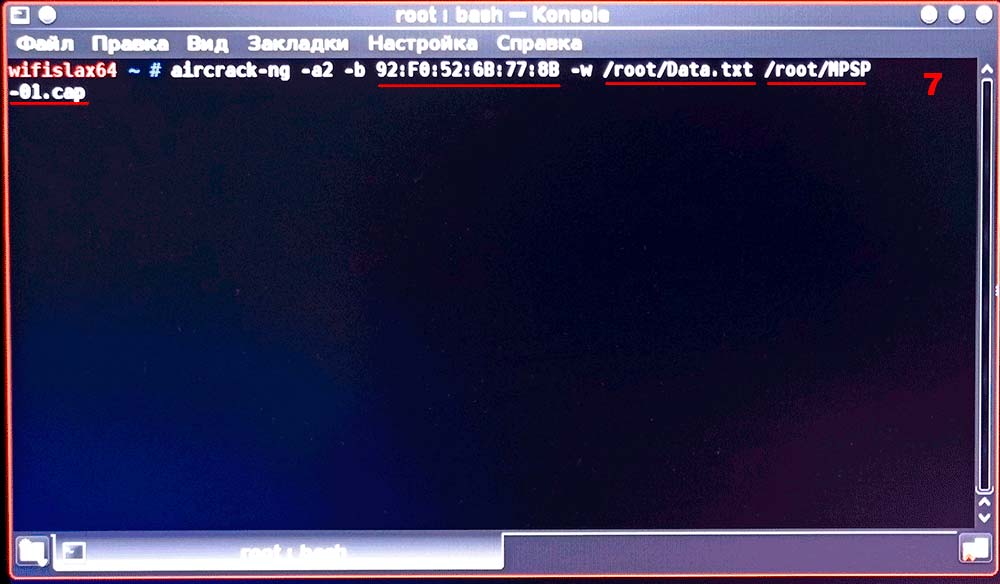

Для взлома перехваченного пароля, методом перебора из словаря, необходимо запустить команду:

Замените на свой путь к словарю и файлу .cap

Для самостоятельного создания словаря существует огромное количество программ и утилит, но я использую скаченные из Интернета. Поместите файл словаря в папку пользователя root или укажите путь к файлу на вашем жестком диске. Для более легкого ввода команды, переименуйте во что-то более короткое, например data, dic или просто 1, 2.

Процесс перебора, может очень сильно затянутся, поэтому рекомендую попробовать сначала, небольшие словари и только потом использовать огромные словари.

Как только пароль будет найден он отобразится надписью KEY FOUND! ( 18041972 ).

Вот так легко, можно взломать не уникальный пароль, если он находится в словаре. Поэтому создавайте уникальные пароли, содержащие не менее 12 знаков, включая цифры, символы, маленькие и большие буквы.

Все 7 команд, Пошагово!

Читайте также: