1с предприятие настройка безопасности

Обновлено: 07.07.2024

Зачастую для сохранности баз данных в программных комплексах 1С достаточно задать пароль пользователя или зашифровать данные. Однако на деле это не так, и тогда на помощь приходят технические средства, представляющие собой набор административных действий и правил.

В «1С:Предприятие 8» защита информации строится на принципе, когда пользователей не имеет прямого доступа к базам данных – он их получает при помощи запросов процесса rphost от имени своей учетной записи. Но одного этого принципа мало – в большинстве случае без индивидуальной настройки не обойтись.

Для начала каждый пользователей базы получает логин и пароль. При загрузке программы он их указывает, если в системе существует учетная запись с соответствующими параметрами, доступ разрешается.

Учетная запись создается для каждой информационной базы, используемой пользователем. Передаваемая информация шифруется полностью или частично при помощи сертификатов.

Но зачастую угрозу для сохранности данных представляет сам пользователь, если он неаккуратен или недобросовестен в работе. Даже если регулярно менять пароли, состоящие не менее, чем из 8 цифр или символов, все это сойдет на нет, если сотрудник решат, что хранение «сложных» паролей надо доверить памяткам на мониторе своих рабочих мест. А ведь, скажем, если войти в систему под паролем бухгалтера, можно узнать все о финансовом состоянии компании и проводимых ею операциях.

Но ладно пароли, ведь пользователи имеют доступ и к конфигуратору 1С. В этом случае, чтобы человек по незнанию или недоразумению не наделал бед, стоит ограничить его учетную запись в правах.

- выгружать информационную базу в файл на диске своего компьютера

- либо назначать права доступа для других пользователей информационной базы.

- административные функции,

- обновление конфигурации базы данных,

- внешнее соединение,

- интерактивное открытие внешних обработок,

- интерактивное открытие внешних отчетов.

Наконец, можно ограничить доступ к переносным носителям, чтобы не допустить копирования баз данных на съемные носители – при помощи групповых политик Active Directory. Наконец, нельзя забывать про месть уволенных сотрудников, которые могут воспользоваться своей учетной записью во вред фирме, то есть нужно проводить регулярное администрирование учетных записей.

Это частный пример настройки 1С. Однако можно мыслить глобально и провести настройку прав пользователей вообще в операционной системе, использовать проверку учетной записи каждый раз при подключении к серверу. Более того, тот же SQL Server позволяет использовать для создания файлов базы данных «неформатированные» разделы, где не существует файловой системы и нельзя хранить файлы ОС. И тогда привычные операции работы с файлами будут недоступны - нельзя будет выполнять копирование, удаление, изменение или перемещение созданного файла.

Плюс физические меры защиты по типу того, как сервер поместить в недоступную для посторонних лиц специально оборудованную комнату. Не говоря уже об актуальной противовирусной защите, общем уровне безопасности и наличие в штате собственных системных администраторов или договора со специализирующей на безопасности данных организацией.

Мы уделяем значительное внимание вопросам безопасности и стабильности работы 1С:Предприятия в режиме сервиса. Работа в этом режиме порождает задачи, которых не возникало раньше, когда решения 1С:Предприятия эксплуатировались собственно организацией-заказчиком. Если в результате неграмотного или сознательно вредоносного конфигурирования работа приложения приводила к проблемам, то это были проблемы только того субъекта, который эксплуатирует данное прикладное решение.

При работе в режиме сервиса эта ситуация выглядит уже по-другому. Поставщик сервиса, предоставляющий услуги пользования прикладными решениями через Интернет, может иметь дело не только с собственными разработками или с конфигурациями, разработанными фирмой «1С». Кроме этого он может предоставлять услуги пользования прикладными решениями, которые разработаны другими, сторонними поставщиками. И в этом случае владелец сервиса должен быть гарантирован от того, что прикладное решение стороннего поставщика, случайно или намеренно, может нарушить работу всего сервиса, работу других прикладных решений, опубликованных в сервисе.

Для решения этой задачи мы добавили в кластер серверов новую сущность – профили безопасности. Профиль безопасности служит для того, чтобы запретить прикладному решению выполнять действия, которые могут быть потенциально опасны для функционирования кластера серверов.

Администратор кластера может назначить любой информационной базе один из существующих в кластере профилей безопасности. И тогда потенциально опасная функциональность прикладного решения будет ограничена в тех пределах, которые описаны в этом профиле.

Стандартно, после создания, профиль безопасности запрещает выполнение всех потенциально опасных действий:

Это такие действия, как:

- обращение к файловой системе сервера;

- запуск COM-объектов;

- использование внешних компонентов 1С:Предприятия;

- запуск внешних обработок и отчётов;

- запуск приложений, установленных на сервере;

- обращение к ресурсам Интернета.

Таким образом защититься от нежелательных действий незнакомого прикладного решения очень просто: нужно создать пустой профиль безопасности и назначить его информационной базе.

Далее, если есть необходимость, можно расширять этот профиль, описывая в нём действия, которые разрешается выполнять прикладному решению.

Например, можно разрешить прикладному решению обращаться к некоторой области файловой системы сервера. Для этого нужно описать это разрешение в разделе Виртуальные каталоги:

При этом код прикладного решения будет оперировать логическим URL, но физически, на сервере, будет выполняться обращение к каталогу, указанному в свойстве Физический URL. При попытке прикладного решения обратиться по пути, отличному от логического URL, будет вызвано исключение.

Можно разрешить запуск и использование каких-либо COM-объектов, установленных на сервере. Например, приложения Microsoft Excel:

Для этого в разрешении нужно указать идентификатор COM-класса Excel.Application, установленного на сервере. Эту информацию можно получить из системного реестра Windows. Если прикладное решение попытается использовать другой COM-класс, будет вызвано исключение.

Кроме этого можно разрешить использование некоторых внешних компонентов 1С:Предприятия. Например, внешнего компонента Склонение ФИО:

В этом случае в разрешении нужно указать контрольную сумму файла этого внешнего компонента. Узнать её можно с помощью одной из утилит, доступных в Интернете, или написав небольшой фрагмент кода на встроенном языке 1С:Предприятия.

Чтобы разрешить работу с внешним отчётом или обработкой, в разрешении также нужно указать контрольную сумму файла этого отчёта/обработки:

Чтобы разрешить прикладному решению запуск приложения, установленного на сервере, нужно указать шаблон строки запуска этого приложения:

Так приведённый пример позволяет прикладному решению запускать на сервере Microsoft Office Word 2007, при этом в шаблоне строки запуска символ «%» означает произвольную последовательность символов.

И в заключение можно разрешить доступ прикладного решения к некоторым ресурсам Интернета:

Для этого нужно указать протокол, по которому будет осуществляться доступ, и адрес сайта.

Таким образом можно постепенно разрешать прикладному решению работу с необходимыми ресурсами, которые не нарушают требуемый уровень безопасности.

Может быть заранее известно, что, например, все внешние компоненты, с которыми работает прикладное решение, безопасны и не содержат вредоносного кода. В этом случае не нужно для каждого из них создавать отдельное разрешение. В свойствах профиля безопасности можно разрешить запуск любых внешних компонентов:

При этом не будет иметь значения, какие именно разрешения установлены в разделе Внешние компоненты.

Благодаря профилям безопасности теперь можно надёжно изолировать друг от друга информационные базы, работающие в режиме сервиса, а также изолировать друг от друга области одной и той же базы, работающей в режиме разделения данных. Кроме этого использование профилей в целом увеличивает надёжность кластера за счёт запрета потенциально опасных действий.

Ещё одним важным моментом, связанным с появлением профилей безопасности, является возможность расширить использование безопасного режима исполнения программного кода. Теперь для него можно разрешить некоторые действия, которые ранее были запрещены. Например, работу с временными файлами.

Актуальность обеспечения защиты информационных ресурсов

Для обеспечения информационной безопасности организации, учреждения, предприятия должны быть созданы такие условия, при которых использование, потеря или искажение любой информации о состоянии организации, в том числе бухгалтерской и финансовой, работниками организации или внешними лицами (пользователями) с высокой степенью вероятности не приведут в обозримом будущем к возникновению угроз прерывания деятельности организации.

Актуальность проблем информационной безопасности на государственном уровне подтверждается принятием Доктрины информационной безопасности в Российской Федерации (утв. Президентом РФ 09.09.2000 № Пр-1895). Одной из составляющих национальных интересов Российской Федерации в информационной сфере является защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России.

Обеспечение информационной безопасности Российской Федерации в сфере экономики играет ключевую роль в обеспечении национальной безопасности Российской Федерации. Воздействию угроз информационной безопасности Российской Федерации в сфере экономики наиболее подвержены:

- система государственной статистики;

- кредитно - финансовая система;

- информационные и учетные автоматизированные системы подразделений федеральных органов исполнительной власти, обеспечивающих деятельность общества и государства в сфере экономики;

- системы бухгалтерского учета предприятий, учреждений и организаций независимо от формы собственности;

- системы сбора, обработки, хранения и передачи финансовой, биржевой, налоговой, таможенной информации и информации о внешнеэкономической деятельности государства, а также предприятий, учреждений и организаций независимо от формы собственности.

Угрозами информационной безопасности предприятия, учреждения, организации, связанными с бухгалтерским учетом и отчетностью, являются угрозы:

- целостности бухгалтерской информации и отчетности;

- нарушения конфиденциальности бухгалтерской информации и отчетности;

- нарушения доступности (блокирование) бухгалтерской информации и отчетности;

- достоверности бухгалтерской информации и отчетности;

- содержанию бухгалтерской информации и отчетности, вызванные действием персонала и других лиц;

- вызванные использованием некачественной бухгалтерской информации и отчетности.

Информационная безопасность в «1С:Бухгалтерии государственного учреждения 8»

Программа «1С:Бухгалтерия государственного учреждения 8» редакция 2 (далее - Программа) соответствует современным требованиям информационной безопасности. Для повышения степени защиты от несанкционированного доступа информации, хранящейся в Программе, предусмотрены следующие возможности:

- аутентификация;

- настройка и контроль сложности пароля;

- требование смены пароля по расписанию или вручную. Смена пароля - периодически или по требованию;

- настройка и контроль повторяемости пароля;

- ограничение срока действия учетных записей.

Рассмотрим подробнее данные возможности Программы.

Аутентификация

Механизм аутентификации - это один из инструментов администрирования. Он позволяет определить, кто именно из пользователей, перечисленных в списке пользователей системы, подключается к Программе в данный момент, и предотвратить несанкционированный доступ в Программу.

В «1С:Бухгалтерии государственного учреждения 8» редакции 2 поддерживается три вида аутентификации, которые могут использоваться в зависимости от конкретных задач, стоящих перед администратором информационной базы:

- аутентификация 1С:Предприятия - аутентификация по созданному в Программе пользователю и паролю;

- аутентификация операционной системы - в Программе для пользователя выбирается один из пользователей операционной системы. Программа анализирует, от имени какого пользователя операционной системы выполняется подключение к Программе, и на основании этого определяет соответствующего пользователя Программы;

- OpenID-аутентификация - аутентификацию пользователя выполняет внешний OpenID-провайдер, хранящий список пользователей.

Если для пользователя не указан ни один из видов аутентификации, такому пользователю доступ к Программе закрыт.

Состояние аутентификации «1С:Предприятия» выводится под флагом.

При создании нового пользователя ему Программой автоматически назначается пустой пароль. Чтобы его изменить, следует воспользоваться командой Установить пароль в карточке пользователя (см. рис. 1).

В форме Установка пароля необходимо ввести Новый пароль для входа в Программу, написать его повторно в поле Подтверждение.

В целях информационной безопасности рекомендуется задавать пароли для пользователей, не оставлять это поле пустым.

Хороший пароль должен состоять не менее чем из восьми символов, включать в себя заглавные и прописные латинские буквы, цифры, символы (подчеркивание, скобки и т. д.) и быть малопонятным выражением. Нежелательно, чтобы пароль совпадал с именем пользователя, полностью состоял из цифр, содержал понятные слова, чередующиеся группы символов. Примеры хороших паролей: "nj7

В Программе предусмотрена возможность автоматической проверки сложности пароля.

По умолчанию в целях безопасности пароль при вводе не показывается. Для того чтобы видеть, какие символы вводятся, следует включить флаг Показывать новый пароль.

Для автоматической генерации пароля можно воспользоваться кнопкой Создать пароль. Пароль будет создан Программой.

Для сохранения пароля необходимо нажать на кнопку Установить пароль.

После этого состояние аутентификации 1С:Предприятие меняется на Пароль установлен. В карточке пользователя кнопка меняет значение на Сменить пароль.

Для удобства администрирования и обеспечения безопасности у всех пользователей предусмотрен флаг Потребовать смену пароля при входе, который нужен, чтобы пользователь сменил пароль, заданный администратором, на свой. При включенном флаге пользователь будет обязан самостоятельно ввести свой пароль, который больше никто не будет знать.

Если флаг Потребовать смену пароля при входе не включен, и установленный ранее пароль не устраивает по каким-то причинам, то можно поменять его в любой момент в карточке пользователя.

Включенный флаг Пользователю запрещено изменять пароль запрещает пользователю, не имеющему полные права, самостоятельно задавать и изменять пароль.

Реквизиты Потребовать смену пароля при входе и Срок действия можно увидеть в карточке пользователя и в отчете Сведения о пользователях (Сведения о внешних пользователях).

Настройки входа в Программу

В форме Настройки входа (раздел Администрирование, команда панели навигации Настройки пользователей и прав) раздельно для внутренних и внешних пользователей Программы можно настроить такие параметры как:

- настройка и контроль сложности пароля;

- требование смены пароля по расписанию или вручную. Смена пароля - периодически или по требованию;

- настройка и контроль повторяемости пароля;

- ограничение срока действия учетных записей.

На рисунке 2 представлена настройка для внутренних пользователей.

Аналогичная настройка предусмотрена для внешних пользователей.

Контроль сложности пароля

При установленном флаге Пароль должен отвечать требованиям сложности программа проверяет, чтобы новый пароль:

- имел не менее 7 символов,

- содержал любые 3 из 4-х типов символов: заглавные буквы, строчные буквы, цифры, специальные символы,

- не совпадал с именем (для входа).

Минимальную длину пароля можно изменить, поставив флаг напротив одноименного поля и указав необходимую длину пароля (рис. 3).

Смена пароля

Предусмотрено две настройки смены пароля: периодическая или по требованию администратора.

Для периодической смены пароля необходимо ограничить срок действия пароля настройками Минимальный срок действия пароля и Максимальный срок действия пароля. По истечении установленного срока Программа предложит пользователю поменять пароль.

Максимальный срок действия пароля - срок после первого входа с новым паролем, после которого пользователю потребуется сменить пароль, по умолчанию 30 дней.

Минимальный срок действия пароля - срок после первого входа с новым паролем, в течение которого пользователь не может сменить пароль, по умолчанию 1 день.

Для смены пароля по требованию администратору необходимо установить флаг Потребовать установку пароля при входе в карточке пользователя. При первом входе в Программу она потребует сменить пароль, заданный администратором, на свой.

Контроль повторяемости

Чтобы исключить создание пользователями повторяющихся паролей, необходимо включить настройку Запретить повторение пароля среди последних и установить количество последних паролей, с которыми будет сравниваться новый пароль.

Ограничение входа для пользователей

Для защиты от несанкционированного доступа в Программу можно установить ограничение для пользователей, не работающих в программе определенный период времени, например, 45 дней.

По истечении указанного срока программа не позволит пользователю войти в Программу. Открытые сеансы пользователей автоматически завершаются не более чем через 25 минут после того, как вход в Программу был запрещен.

В карточке пользователя, которая доступна в персональных настройках Программы, по гиперссылке Установить ограничения можно указать дополнительные ограничения на вход в Программу (рис. 4).

С помощью переключателя можно установить ограничение на вход в Программу:

Отчет «Сведения о пользователях»

Отчет Сведения о пользователях (рис. 5) предназначен для просмотра сведений о пользователях Программы, включая настройки для входа (свойства пользователя информационной базы). Необходимость в отчете возникает, если требуется выполнить групповой анализ настроек для входа (имени для входа, видов аутентификации и других).

Отчет открывается из списка Пользователи (Внешние пользователи) по команде Все действия - Сведения о пользователях (Все действия - О внешних пользователях). В зависимости от вида списка Программа автоматически выбирает нужный вариант отчета.

Сведения о внутренних и внешних пользователях в одном отчете можно открыть через панель действий раздела Администрирование по команде Сведения о пользователях.

Необходимость в отчете возникает, если требуется выполнить групповой анализ настроек для входа (имени для входа, видов аутентификации и других).

С помощью кнопки Настройки. можно открыть список полей и при необходимости добавить нужные поля в отчет. Например, можно добавить в отчет поля Потребовать смену пароля при входе и Срок действия.

Обеспечение защиты персональных данных

В заключение следует отметить, что управление доступом в Программу - это только один из элементов защиты данных, предоставляемых Программой.

Постановлением Правительства РФ от 01.11.12 № 1119 утверждены Требования к защите персональных данных при их обработке в информационных системах персональных данных, где определены уровни защищенности персональных данных при их обработке в информационных системах персональных данных в зависимости от угроз безопасности этих данных. В соответствии с этими требованиями приказом ФСТЭК России от 18.02.13г. № 21 детализированы состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных.

Нормы действующего законодательства о персональных данных предъявляют дополнительные требования и к программным продуктам, в частности, к программному обеспечению, являющемуся средствами защиты информации.

Для обеспечения защиты персональных данных предназначен защищенный программный комплекс (ЗПК) «1С:Предприятие, версия 8.3z», который является сертифицированным ФСТЭК России программным средством общего назначения со встроенными средствами защиты информации от несанкционированного доступа (НСД) к информации, не содержащей сведений, составляющих гостайну.

ЗПК «1С:Предприятие 8.3z» позволяет блокировать:

- запуск COM-объектов, внешних обработок и отчетов, приложений, установленных на сервере 1С:Предприятие;

- использование внешних компонентов 1С:Предприятие;

- обращение к ресурсам Интернет.

Совместное использование типовой «1С:Бухгалтерии государственного учреждения» редакции 2 и ЗПК «1С:Предприятие 8.3z» позволяет создать информационную систему персональных данных всех уровней защищенности, и дополнительная сертификация этого прикладного решения не требуется.

Использование ЗПК«1С:Предприятие 8.3z» совместно с сертифицированными ФСТЭК операционными системами, СУБД и другими сертифицированными средствами позволяет полностью выполнить требования вышеуказанных нормативных документов.

Поскольку «1С:Бухгалтерия государственного учреждения» обеспечивает обмен данными с органами Федерального Казначейства, Налоговыми органами, с информационными системами о государственных и муниципальных платежах (ГИС ГМП), учета федерального имущества (АСУФИ), регистрации и начисления платежей (ИС РНИП) и др. через Интернет, для выполнения требований безопасности объект должен быть обеспечен сертифицированными средствами межсетевого экранирования.

Разумеется, необходимо ежедневно проверять компьютеры, на которых установлена Программа, на наличие вредоносных компьютерных программ с использованием сертифицированных в системе сертификации ФСТЭК России средств антивирусной защиты.

Документ разработан для специалистов в области корпоративных информационных систем и кибербезопасности с целью проверки и помощи в доработке мер по созданию действительно безопасной информационной системы на базе 1С и КМ.

Задачами системы кибербезопасности являются:

исключение повреждения данных, отключения системы и иных сбоев функционирования в результате умышленных или неумышленных действий пользователей и третьих лиц.

исключение доступа к данным, которые должны быть ограничены во избежание утечек информации.

исключение ненужной нагрузки на систему и других неблагоприятных воздействий на системы и взаимодействие с ней в результате действий, которые не предусмотрены с точки зрения пользовательских сценариев работы в системе.

Все настройки безопасности начинаются с базового системного уровня доступа к серверам и заканчиваются “тонкими” настройками доступа к разным элементам данных.

Важно помнить, что в случае наличия незакрытых прав доступа на нижнем базовом уровне, вся последующая настройка прав на более верхнем уровне теряет смысл, т.к. в “фундаменте” системы оказываются незащищенные бреши. С другой стороны, наличие дыр безопасности на верхнем уровне обесценивает усилия по настройке безопасности на нижнем уровне, т.к. опять же оставляет бреши в общей системе доступа.

Поэтому настройка безопасности должна быть системной, по всем этапам, начиная с базового уровня и далее выполняя шаг за шагом, переходя к тонким настройкам на уровне отдельных объектов и реквизитов.

Предполагается, что в организации выбраны и установлены безопасные операционная система, сервер базы данных, каналы связи, и решены связанные с темой документа вопросы (такие, как бэкапирование данных, настройка политики доменной безопасности, настроена политика обновлений системы, антивирусная защита и др.).

Перечислим основные шаги проверки и доработки кибербезопасности в виде “чеклиста”:

Доступ к администрированию серверов базы данных и приложений 1С. Это самый базовый уровень доступа. Необходимо закрыть всем, кроме системного администратора. Кроме этого, следует определить политику обновления операционной системы, сервера баз данных и 1С, чтобы избежать конфликтов с функционированием информационной системы.

Доступ к учетной записи администратора СУБД (базы данных). Необходимо закрыть всем, кроме системного администратора (или администратора базы данных в случае выделенного специалиста). Для создаваемых баз следует выделять своих локальных пользователей с минимально необходимыми правами для работы с ними из 1С, а не работать из приложений 1С с разными БД под одним логином (тем более не использовать логин системного администратора).

Доступ к каталогам, в которых хранятся файлы баз данных сервера, сервера приложений и другие необходимые файлы, а также к другим необходимым ресурсам. Нужно закрыть всем, кроме системного администратора (а также учетной записи сервера 1С, если это необходимо). Под другими необходимыми файлами имеются в виду файлы, которые могут не храниться внутри информационной базы, но быть необходимы для корректного функционирования всей системы в целом (например, шаблоны документов, архивы на внешних носителях и т.п.). Также на серверах приложений и БД полезно ограничить доступ к Интернету, оставив его только для минимально необходимых действий.

Доступ к учетной записи, под которой работает сервер приложений 1С, и для неё. Необходимо закрыть доступ к учетной записи сервера 1С всем, кроме системного администратора. А с другой стороны, нужно ограничить доступ этой учетной записи только к необходимым ресурсам, во избежание запуска на сервере нежелательных действий из под 1С. Это особенно актуально в случае использования незнакомых конфигураций и обработок.

Доступ в терминальном режиме (при работе с 1С через терминальное подключение). Рекомендуется установить минимально необходимый уровень прав для учетных записей на данном сервере, в т.ч. закрыть доступ к запуску любых приложений, кроме 1С, а также к выполнению других потенциально опасных действий на терминальном сервере. Аналогично касается подключения устройств, доступа к необходимым сетевым ресурсам и т.д. При необходимости работы с файлами в терминале (документы, электронные таблицы и пр.) придется разрешить доступ к соответствующим приложениям, выбрав, настроив и проверив их так, чтобы пользователи не могли выполнить с их помощью опасные действия.

Также полезно использовать виртуальные системы для изолированной работы пользователей в терминальной среде.

Аутентификация пользователей 1С. Следует определиться с типом аутентификации пользователей в 1С: встроенные логин/пароли, или на основании принятой доменной безопасности. Необходимо обеспечить постоянную синхронизацию актуального списка пользователей 1С и домена организации, чтобы не возникало случаев, когда из-за рассогласования в них могут возникать дыры в безопасности. Например, уволенный сотрудник может быть отключен в домене, но если в 1С используется внутренняя система безопасности и настроен WEB-доступ, то такой пользователь может продолжать входить в 1С, пока он явно не будет удален из списка в 1С. Как Требования к паролям для входа в 1С должны соответствовать общекорпоративной политики и быть достаточно высокими.

В случае открытого доступа к 1С (особенно к WEB-приложению) имеет смысл убрать показ полного списка пользователей при входе (например, во избежание брутфорса).

Доступ в 1С:Конфигуратор (и любой доступ к действиям с конфигурацией). Необходимо закрыть всем права администрирования системы, администрирования данных и обновления конфигураций, кроме специалиста, занятого поддержкой/обновлением 1С. Также следует убедиться, что к подобным административным функциям, выполняемым обычно через 1С:Конфигуратор, отсутствует доступ и в режиме 1С:Предприятие (зависит от реализованной функциональности в конфигурации и настроек ролей. Например, доступ к выгрузке/загрузке конфигурации 1С и её применению к базе данных и т.д). Поскольку зачастую доработки в 1С неизбежны, при выполнении изменений в конфигурации следует удостовериться, что такие изменения не меняют задуманную разработчиками логику работы, и в т.ч. не изменяют правила работы системы безопасности в конфигурации. Мы не рекомендуем вмешиваться в логику работы системы разграничения прав доступа и всего что с ней связано.

Доступ к изменению настроенных в конфигурации ролей и прав через 1С:Конфигуратор, а также в режиме 1С:Предприятие. Требуется закрыть всем, кроме администратора, отвечающего за настройку прав доступа в 1С. При этом надо понимать, что возможность редактирования подобных ролей и прав для них может быть не только через 1С:Конфигуратор, но и реализована в режиме 1С:Предприятие.

Доступ в 1С:Предприятие с одним из данных прав:

Запуск любых внешних обработок и отчетов. И в целом открытие любых внешних файлов из 1С:Предприятие.

Запуск отчетов и обработок в самой конфигурации, в которых на программном уровне могут обходиться правила разграничения доступа к данным. В частности, разные “универсальные” отчеты, позволяющие просмотреть все данные выбранного объекта (например, универсальный просмотр регистров), и “универсальные” обработки добавления/редактирования/удаления данных (например, замена объектов). В особых случаях (особенно когда конфигурация дорабатывается) подобные функции могут быть реализованы также в формах справочников, документов и других объектов.

Запуск внешнего соединения, и в режиме Automation. Запуск в монопольном режиме. Прочие режимы запуска 1С, не требующиеся пользователю.

Открытие пункта меню “Все функции”. Прочие функции, которые не нужны для рядовых пользователей.

Запуск функций из пункта меню Стандартные: управление итогами, проведение и изменение последовательности документов, установка и использование расширений, управление полнотекстовым поиском и пр.

Обязательно нужно закрыть вышеуказанные права всем, кроме специалиста, занятого поддержкой/обновлением 1С, и других пользователей, кому это реально необходимо в соответствующих частях. Наличие данных прав потенциально позволяет обойти другие настроенные права доступа в 1С и может привести к невыполнению поставленных задач кибербезопасности. Каждый доступ к расширениям, внешним обработкам, и пр. несет потенциальный риск уязвимостей в системе, поэтому следует его предоставлять только к продуктам из надежных источников, и по максимуму ограничивая круг доступа.

Доступ по ролям (к разделам конфигурации). Следует настроить для

для пользователей “типовой” конфигурации, которым не требуется доступа к управленческим данным, следует убрать доступ к ролям КМ.

“управленческим” пользователям следует сократить или полностью убрать доступ к бухгалтерским, кадровым и иным данным из “типовой” конфигурации (с учетом особенностей “типовой” конфигурации может требоваться базовая или иная роль в ней для запуска объединенной конфигурации).

доступ к настройке бизнес-модели в КМ следует закрыть всем, кроме специалистов, ответственных за настройку и развитие модели.

Вместе с этим этапом сразу может выполняться настройка рабочих мест для более тонкой настройки видимых и доступных функций (см. ниже). Например, некоторым пользователям “типовой” конфигурации может быть необходим доступ к электронному архиву, как отдельной функциональности КМ, но к другим объектам КМ доступ не требуется. В таком случае помимо указания роли “Пользователь КМ“, в списке настроенных шаблонов рабочих мест для него выбирается такой, который имеет доступ только к электронному архиву.

Доступ к настройке администрирования прав к разным объектам в КМ. Следует закрыть всем, кроме специалистов, ответственных за настройку прав доступа в КМ. Помимо указания роли “Администратор системы безопасности”, для гибкого разграничения настройки прав к разным элементам в КМ можно настроить разных администраторов безопасности для разных объектов, т.е. определить круг администраторов для каждого объекта, кто будет иметь право регулировать доступ других пользователей именно к данному объекту.

Доступ к данным на уровне объектов и элементов (доступ на уровне записей). Здесь определяется для каждой роли/пользователя необходимость и тип доступа ко всему объекту данных, группам и отдельным элементам, и детальным реквизитам каждого элемента. Рекомендуется Для начала в КМ следует открыть настройку прав доступа, и проверить необходимость прав для каждого объекта.

Доступ к информации о важных реквизитах (доступ на уровне полей). Для сохранения конфиденциальности важных данных (скажем, списка клиентов с контактной информацией), необходимо предусмотреть ограничение пользователям доступа к отдельным реквизитам объектов. Такое ограничение может быть полным, или частичным. В последнем случае нельзя допустить доступ к спискам с большим количеством элементов с выводом ограниченных реквизитов. Вместе с этим, сам доступ к реквизитам отдельных элементов может быть необходим пользователям для выполнения своих обязанностей.

В таком случае, помимо вышеописанной настройки безопасности, можно ограничить доступ к выводу важных данных в списках и отчетах, чтобы ключевые данные были доступны в режиме просмотра отдельных карточек, но не всего списка. Определяется, нужно ли пользователю видеть список такой информации и какая информация в списке может быть доступна пользователям, а отдельно - может ли быть доступ к детальной карточке по каждому элементу.

Доступ к выполнению потенциально опасных или ненужных пользователю функций. С помощью настройки рабочего места для пользователей рекомендуется ограничить использование ими функциональных возможностей КМ. В таком случае независимо от наличия доступа через интерфейс, они не смогут вызвать запрещенный для них функционал.

Во избежание аналогичных действий в типовой конфигурации (конфигурации клиента), если доступ регулируется через видимость интерфейса, следует проверить все места форм, откуда может происходить такой вызов. Также необходимо закрыть доступ к вызову Всех функций через штатное меню 1С.

Также нужно помимо пунктов меню проверить все места в доступных формах объектов, где могут находиться реквизиты составного типа данных, в которых среди возможных ссылок могут так раз содержаться объекты, доступ к которым закрывается через интерфейс.

Кроме этого, рекомендуется

Доступ к данным в КМ из внешних систем. В случае, если в организации используются другие программы, которые имеют доступ к данным из 1С (КМ), то следует аналогично и ограничить доступ пользователям к этим приложениям и внутри них. Это могут быть другие приложения КМ и 1С, средства бизнес-аналитики данных и т.д. Каналы обмена данными с ними также должны быть надежно защищены от утечек и вмешательства.

Если подытожить, то может быть разумным настраивать права методом от обратного: запрет на доступ ко всему, и затем открытие действительно необходимых для работы прав. Но при этом, повторимся, важно системно проходить все этапы контроля доступа, начиная с базового и заканчивая настройками верхнего уровня.

Завершить настройку прав нужно реальной проверкой: войти в систему под настроенным пользователем, чтобы убедиться в создании действительно “бронебойной” системы безопасности через все доступные ему функции. Список доступных данных и действий должен быть ограничен необходимыми, никакие недоступные действия не должны быть доступны для выполнения нигде.

С версии 3.1.14.166 программы «1С:Зарплата и управление персоналом 8» (ред. 3) реализован новый сервис «1С:Кабинет сотрудника». Этот сервис позволяет сотрудникам в любой момент в любом месте, где есть интернет, посмотреть сведения о зарплате, получить справку о заработке, получить расчетные листки, оформить заявление на отпуск, командировку и многое другое.

Бухгалтерии и кадрам сервис позволяет сократить время, которое уходит на предоставление расчетных листков, согласование отпусков, получение справок и других документов. Сотрудникам не нужно ходить в бухгалтерию и кадры, а последним отвлекаться от своих дел.

Сервис пока недоступен пользователям базовой версии.

В версии КОРП ранее уже была предусмотрена аналогичная функциональность " Самообслуживание ". Теперь есть и альтернативная возможность. При выборе того или иного варианта следует учитывать ключевые различия (помимо стоимости):

Подключение и настройка сервиса 1C:Кабинет сотрудника

Подключение к сервису

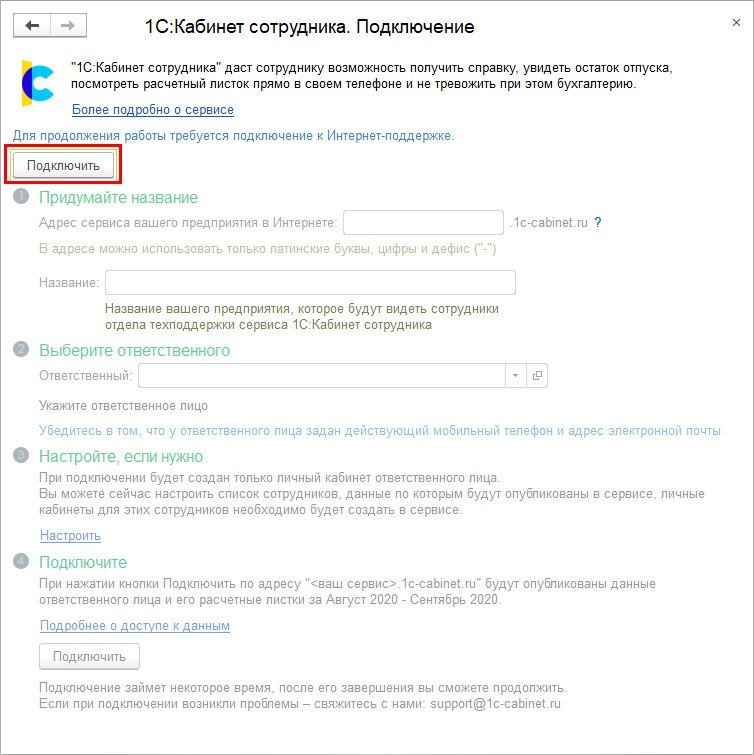

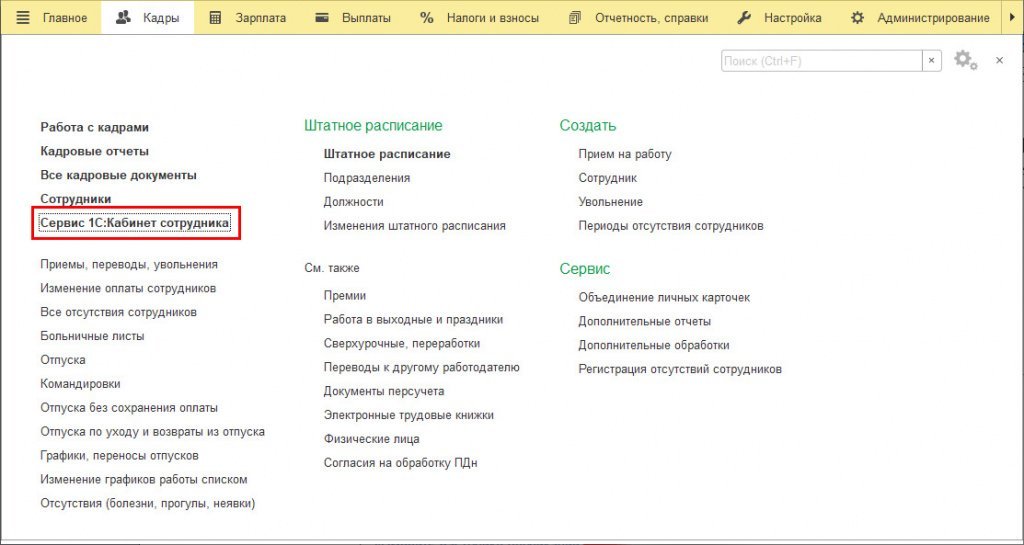

Подключение настраивается пользователем с полными правами. Настройка вызывается по кнопке Подключить на начальной странице, либо по ссылке Сервис 1С:Кабинет сотрудника в разделах Кадры или Зарплата.

Для работы с сервисом в базе должна быть подключена интернет-поддержка. Если она еще не была подключена, это предлагается сделать здесь же по кнопке Подключить.

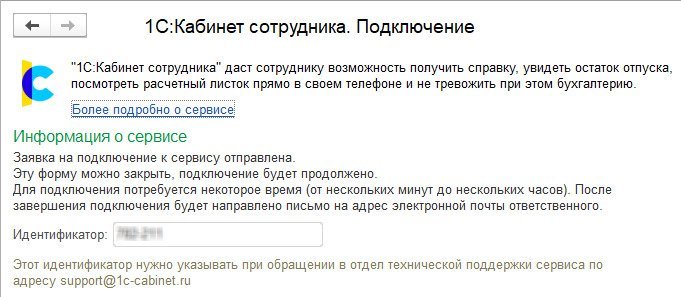

Далее необходимо пройти все этапы, предлагаемые помощником подключения (о настройке на этапе 3 написано в следующем разделе), после чего опять же нажать кнопку Подключить.

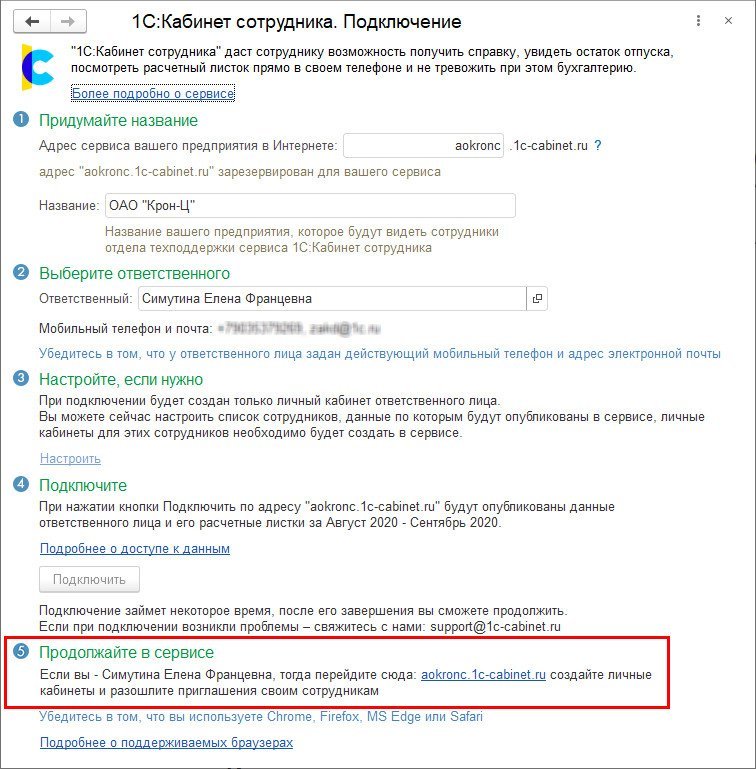

В случае успешного подключения появится этап 5, в котором будет указана ссылка на сервис (если форма подключения была случайно закрыта до перехода по ссылке, то открыть ее можно по ссылке Сервис 1С:Кабинет сотрудника в разделах Кадры или Зарплата).

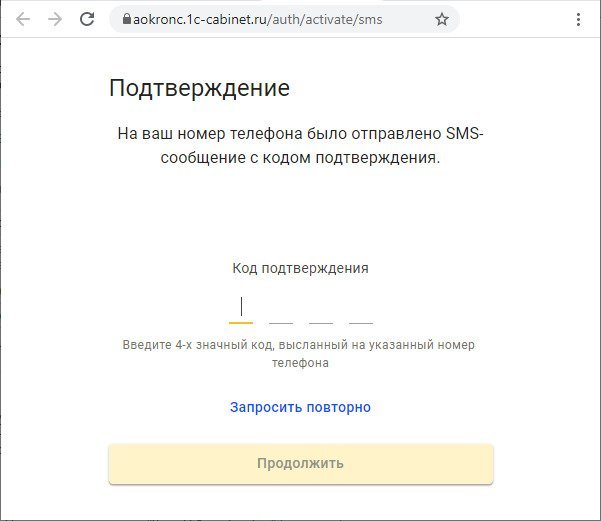

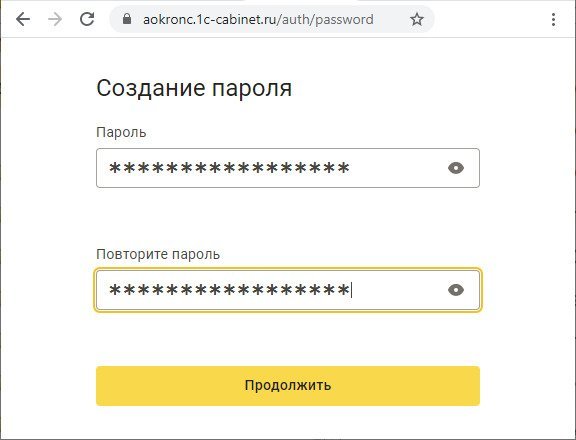

После чего будет предложено придумать и ввести пароль для входа в сервис. Сложность пароля пока не контролируется, поэтому следует самостоятельно подходить ответственно к его выбору.

Теперь можно продолжить работу в сервисе – ознакомиться с его возможностями и создать кабинеты для сотрудников, если они были выбраны на этапе 3 помощника подключения.

Публикация кабинетов

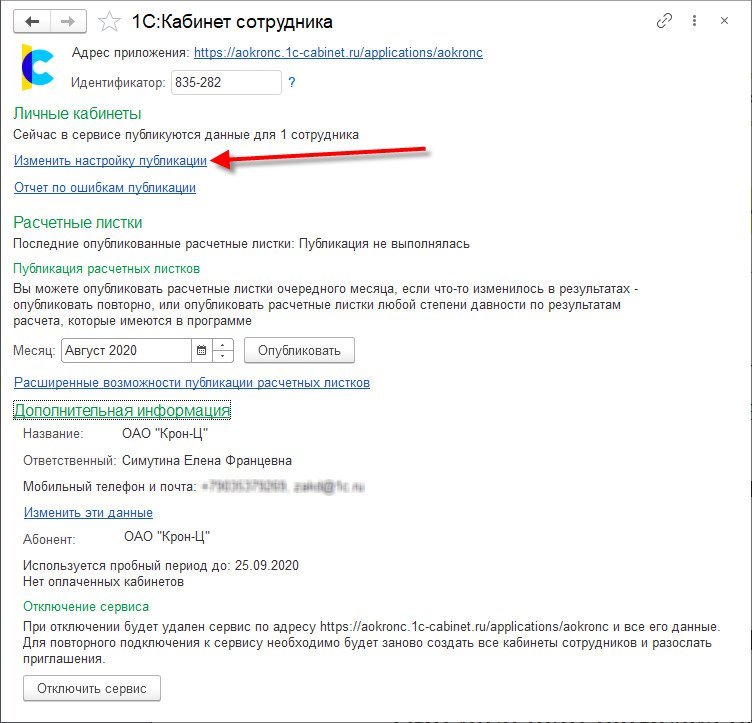

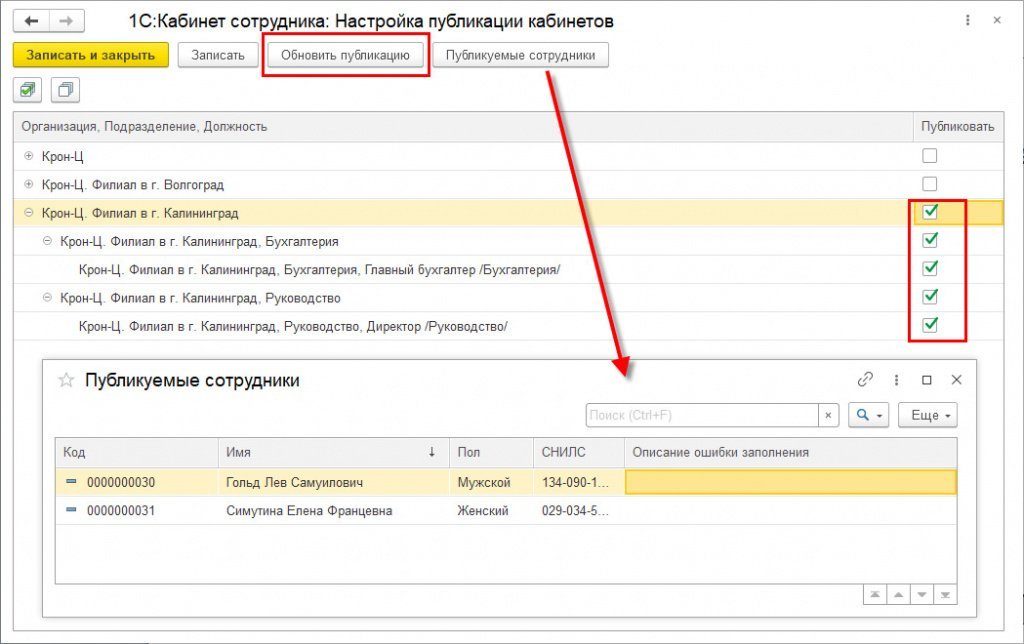

Если на этапе 3 сотрудники выбраны не были, то после подключения их можно указать в форме, открывающейся по ссылке Сервис 1С:Кабинет сотрудника в разделах Кадры или Зарплата.

Для этого в открывшейся форме нужно перейти по ссылке Изменить настройку публикации.

Для выбора публикуемых позиций нужно проставить флажки в колонке Публиковать. По кнопке Публикуемые сотрудники можно просмотреть отобранных в результате сотрудников. Для них должен быть указан адрес электронной почты и/или мобильный телефон. Если это условие не выполнено, строка будет выделена красным.

По кнопке Обновить публикацию информация по выбранным сотрудникам передается в сервис.

Обращаем внимание, что для публикации в сервисе ответственного, подключившего сервис, в числе сотрудников, его позиция также должна быть выбрана здесь для публикации.

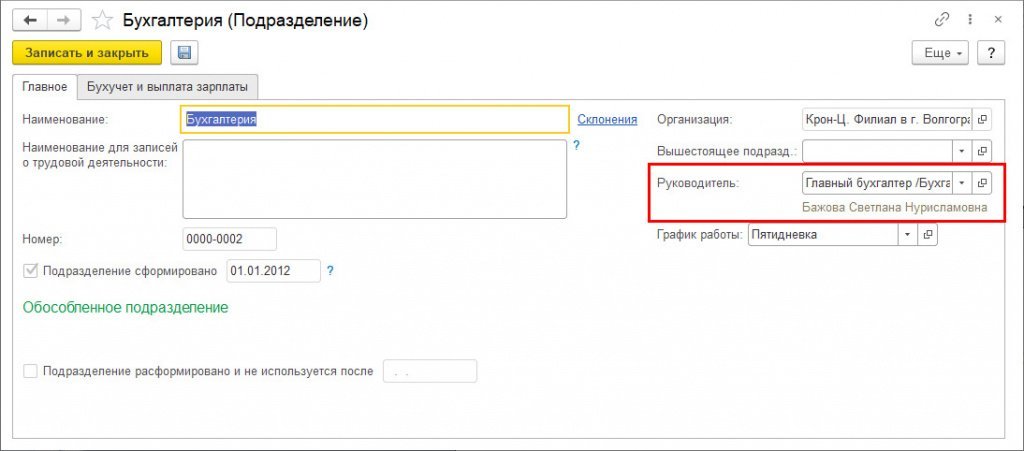

В сервисе имеется возможность согласования заявлений сотрудников их руководителями. Чтобы ей можно было воспользоваться, укажите руководителей подразделений.

Если руководитель подразделения не задан, либо это лицо не выбрано для публикации в сервисе, тогда в качестве руководителя подразделения публикуется руководитель самой организации (если он задан в ответственных лицах организации и публикуется).

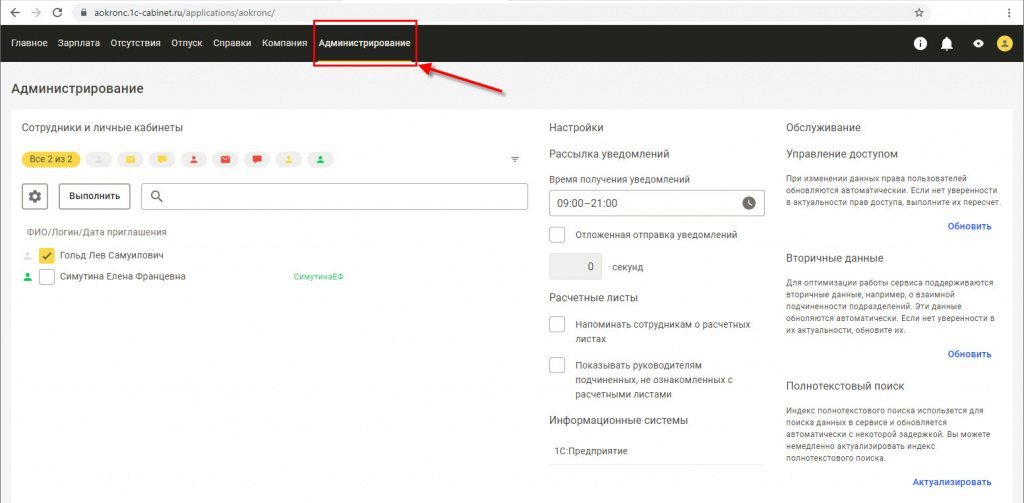

Адресация заявок

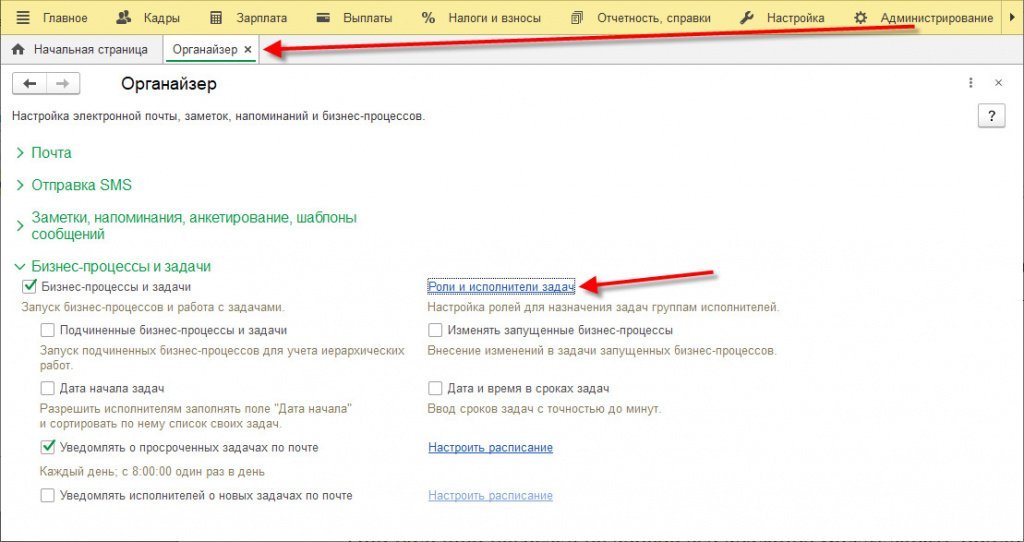

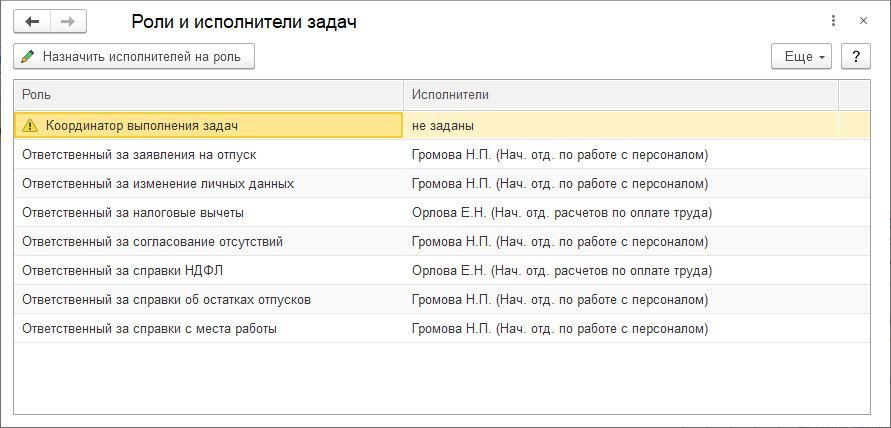

Для корректной адресации заявок сотрудников из сервиса необходимо указать исполнителей задач в разделе Администрирование – Органайзер – Бизнес-процессы и задачи – Роли и исполнители задач.

По умолчанию все заявки приходят на пользователя, подключавшего сервис (и он может перенаправлять их другим сотрудникам), но гораздо удобней эту информацию указать сразу.

Обработка заявок возможна кадровиком, расчетчиком или пользователем с профилем, которым предусмотрена роль Обработка заявок кабинет сотрудника.

Расписание обмена

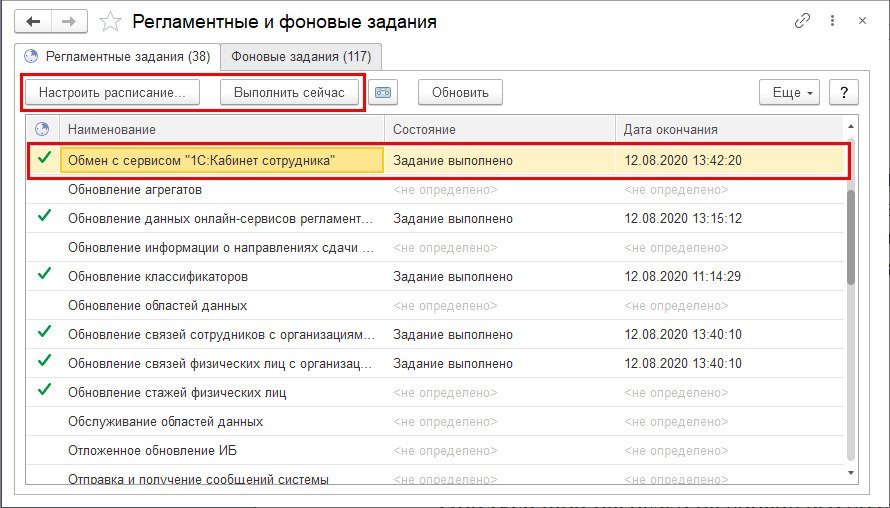

По умолчанию автоматический обмен информацией между приложением и сервисом выполняется каждые 10 минут. Изменить расписание или запустить обмен вручную можно из раздела Администрирование – Обслуживание – Регламентные операции – Регламентные и фоновые задания – регламентное задание Обмен с сервисом "1С:Кабинет сотрудника".

Создание кабинетов в сервисе 1C:Кабинет сотрудника

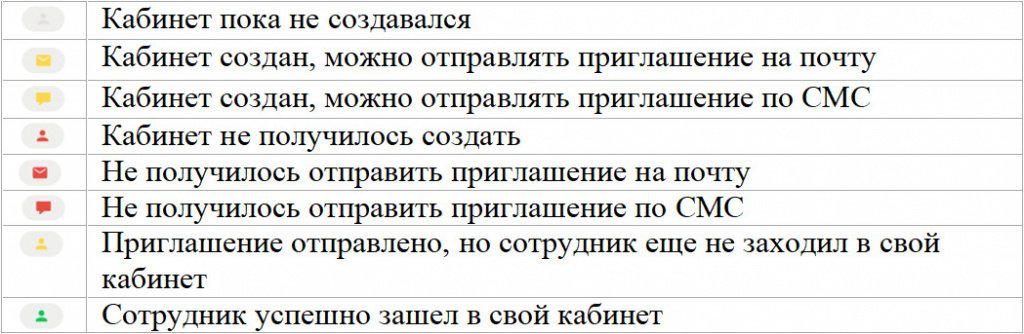

В списке слева отображаются опубликованные в сервисе сотрудники. Состояние дел обозначается пиктограммой:

После создания кабинетов сотрудникам необходимо отсюда же разослать приглашения на почту и/или по СМС. Сотрудники получат инструкцию по подключению, текст которой задан в форме по кнопке с шестеренкой (при необходимости его можно изменить). После подключения сотрудник получит доступ к своему кабинету, что отобразится соответствующей пиктограммой – зеленым человечком.

По кнопке с шестеренкой можно включить автоматическое создание кабинетов и/или рассылку приглашений. Тогда после публикации сотрудников в сервисе кабинеты для них будут созданы автоматически. А после создания кабинетов автоматически будут отправлены приглашения.

Возможности кабинета в сервисе 1C:Кабинет сотрудника

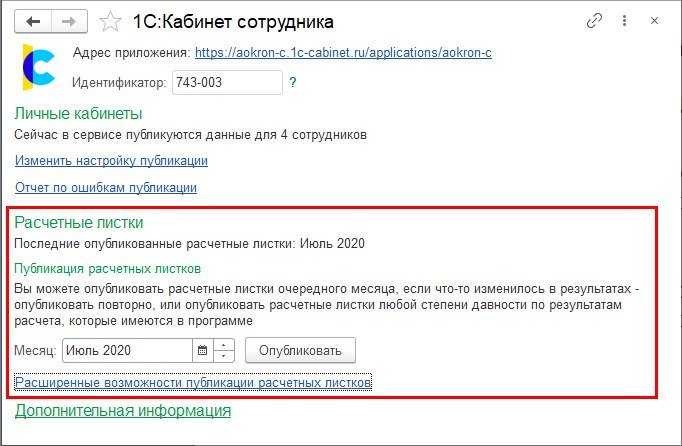

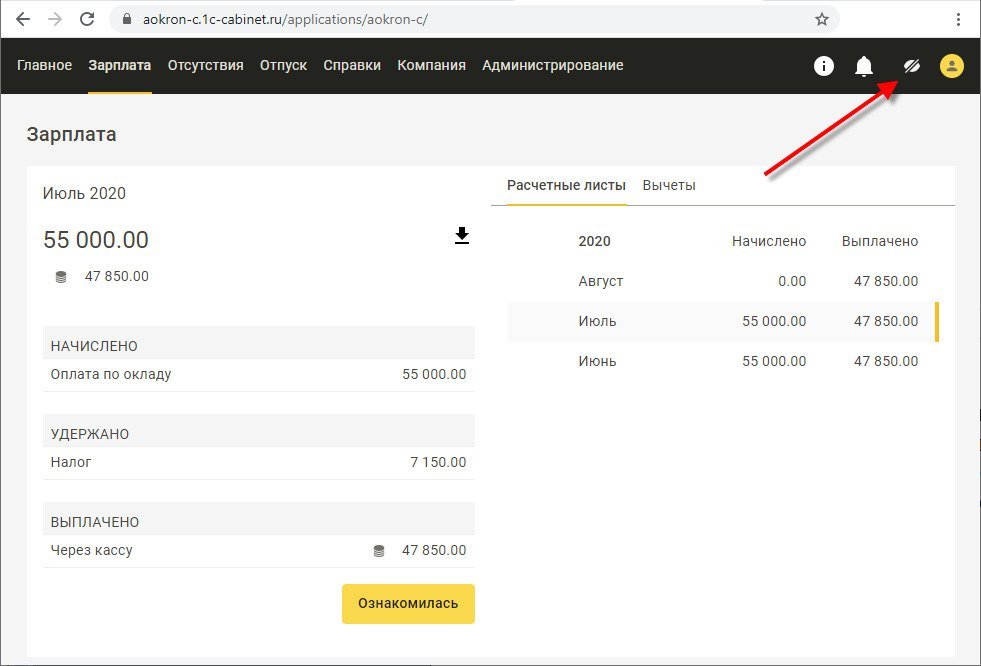

Просмотр расчетных листков

В кабинетах сотрудников можно опубликовать их расчетные листки. Каждый сотрудник увидит только свои листки. Администратор сервиса листки других сотрудников не увидит.

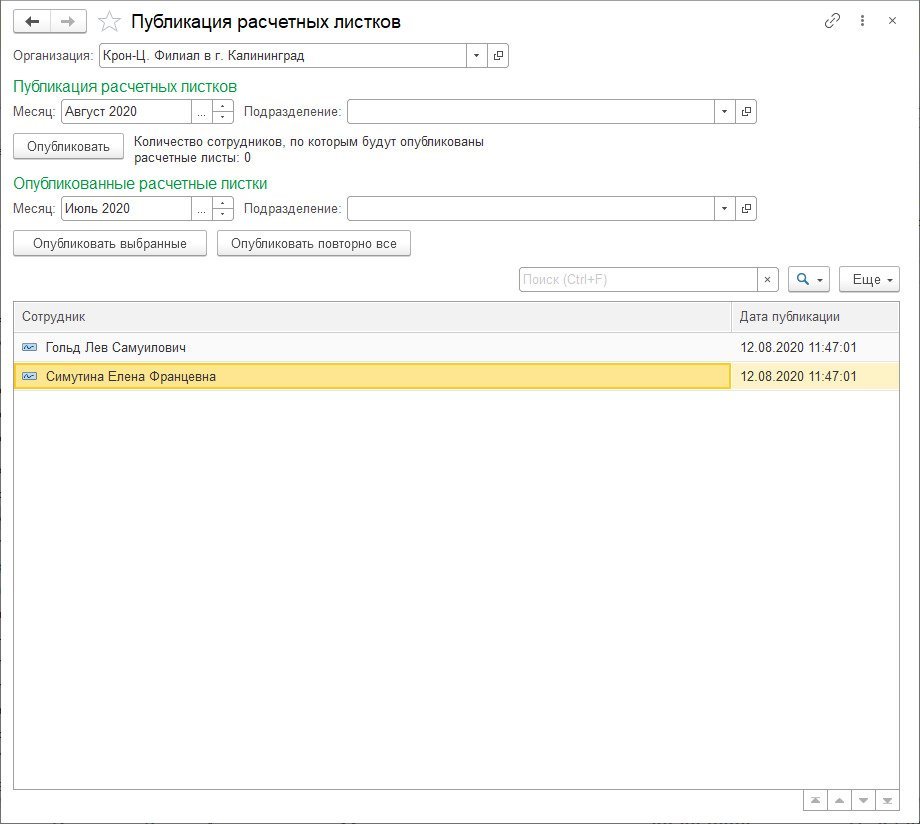

Публикация листков производится расчетчиком или любым другим пользователем, профилем которого предусмотрена роль Публикация расчетных листков.

Пользователю с полным правами для этого достаточно перейти по ссылке Сервис 1С:Кабинет сотрудника в разделах Кадры или Зарплата, в открывшейся форме выбрать месяц и нажать Опубликовать.

Здесь же по ссылке Расширенные возможности публикации расчетных листков (или Публикация расчетных листков в разделе Зарплата – эта ссылка доступна пользователю без полных прав) можно выполнить более точечную публикацию листков.

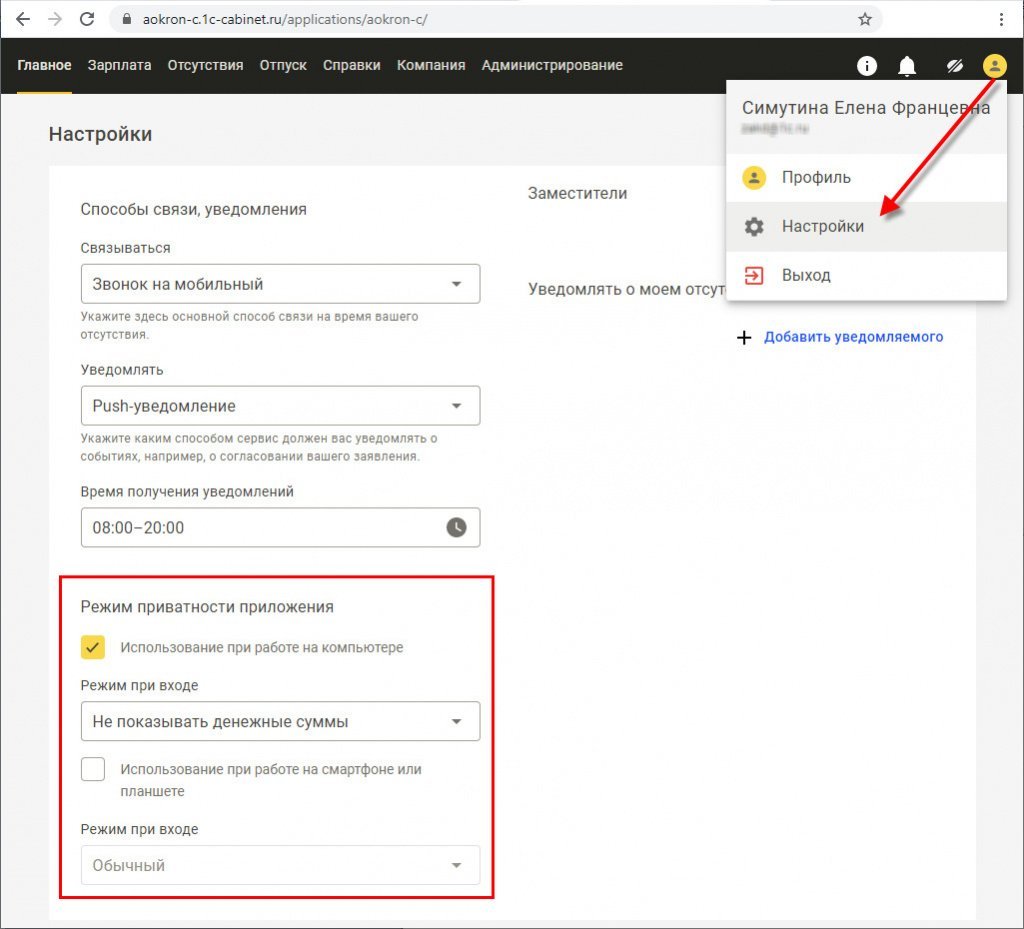

После публикации сотрудник увидит в кабинете свои расчетные листки. В целях безопасности при работе с компьютера по умолчанию суммы частично скрываются. Убедившись, что за спиной никого нет, сотрудник может включить полное отображение сумм, нажав на кнопку с изображением глаза в правом верхнем углу.

Каждый сотрудник может настроить удобный для себя режим отображения информации в настройках своего профиля.

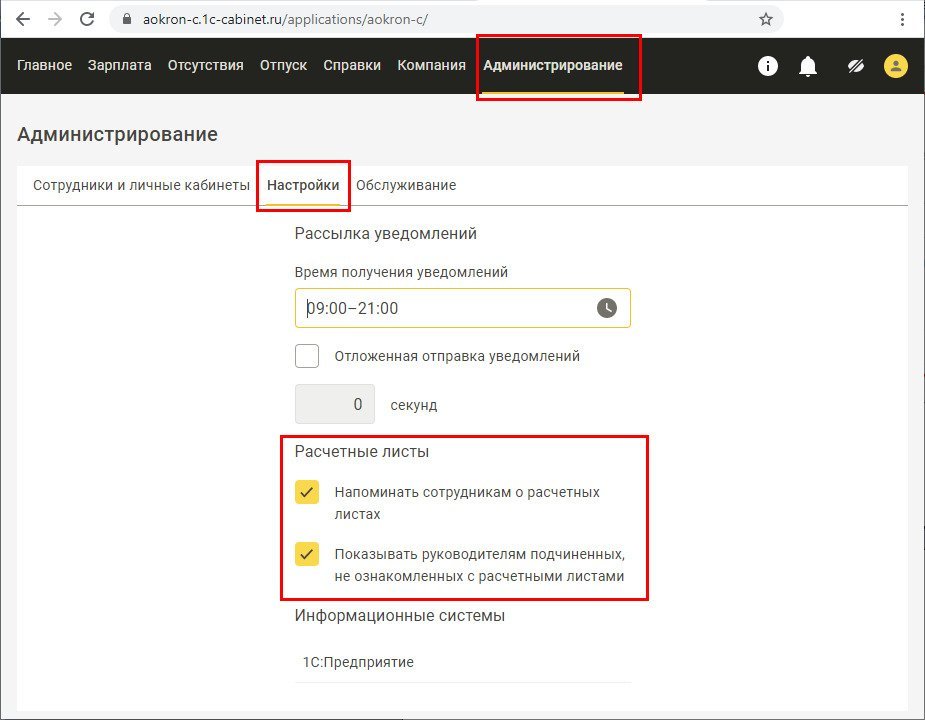

Администратор сервиса в разделе Администрирование может установить настройки, связанные с расчетными листками.

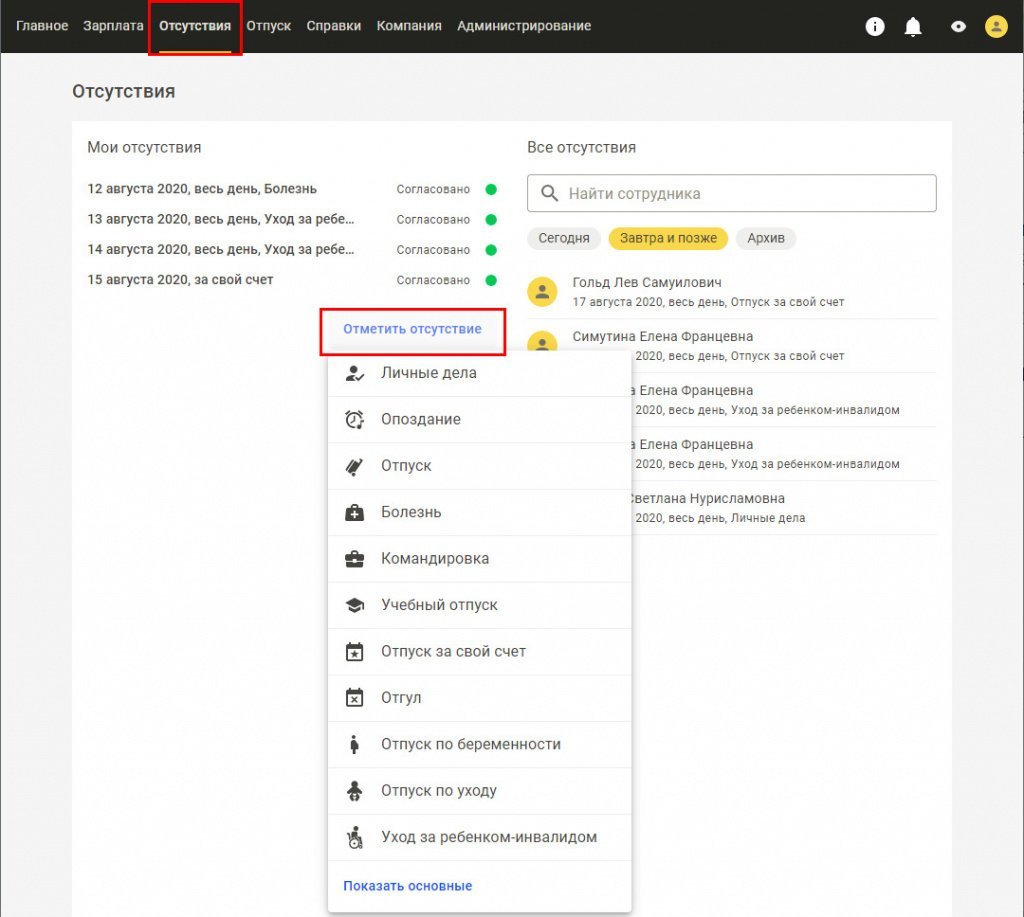

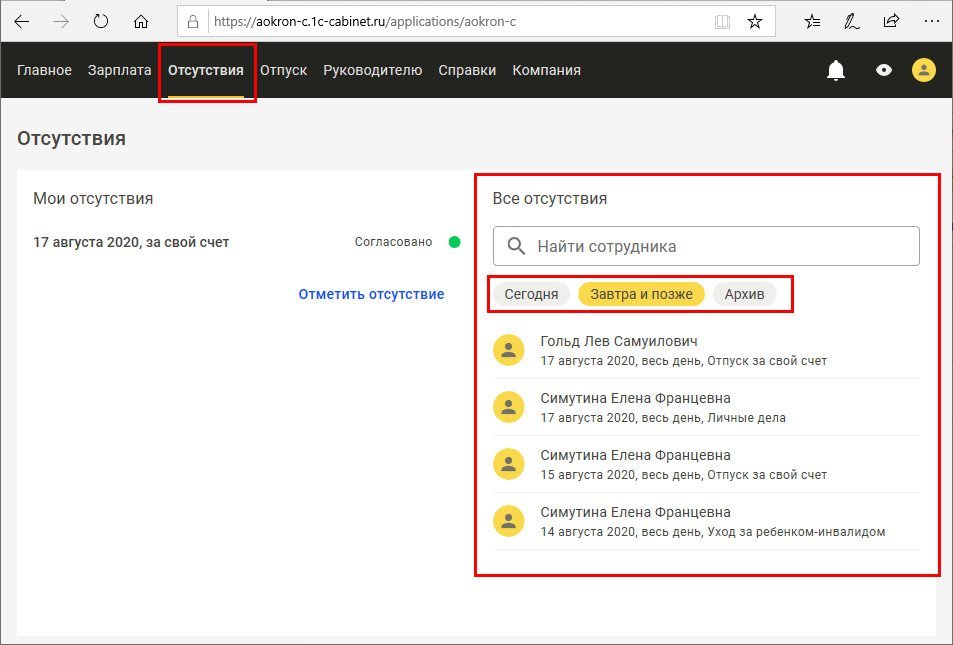

Сотрудник может заявить о своем отсутствии, чтобы согласовать его со своим руководителем и/или кадровой службой, а также чтобы информировать об этом остальных сотрудников.

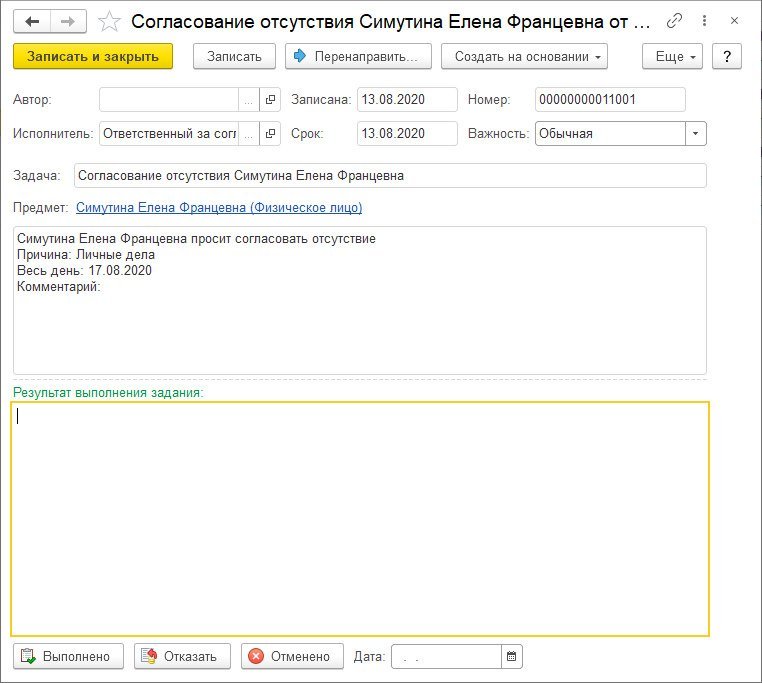

Если руководитель согласовывает отсутствие, то пользователю, назначенному ответственным за согласование отсутствий или за заявления на отпуск, будет создана соответствующая задача в программе в разделе Главное – Сервис – Мои задачи.

На основании этой информации пользователь может ввести в программу соответствующий документ, регистрирующий отсутствие. После этого задачу нужно отметить как выполненную, чтобы сотрудник увидел это в своём кабинете.

По некоторым видам отсутствий доступа кнопка Отказать – по ней можно отказаться согласовать заявление сотрудника. Тогда сотрудник увидит отказ в своём кабинете.

Если по какому-то заявлению не предусмотрен отказ, то задачу можно отменить по кнопке Отменено и сообщить об этом сотруднику.

Информация о согласованных отсутствиях других сотрудников доступна для просмотра в области Все отсутствия. В ней предусмотрен отбор по периоду.

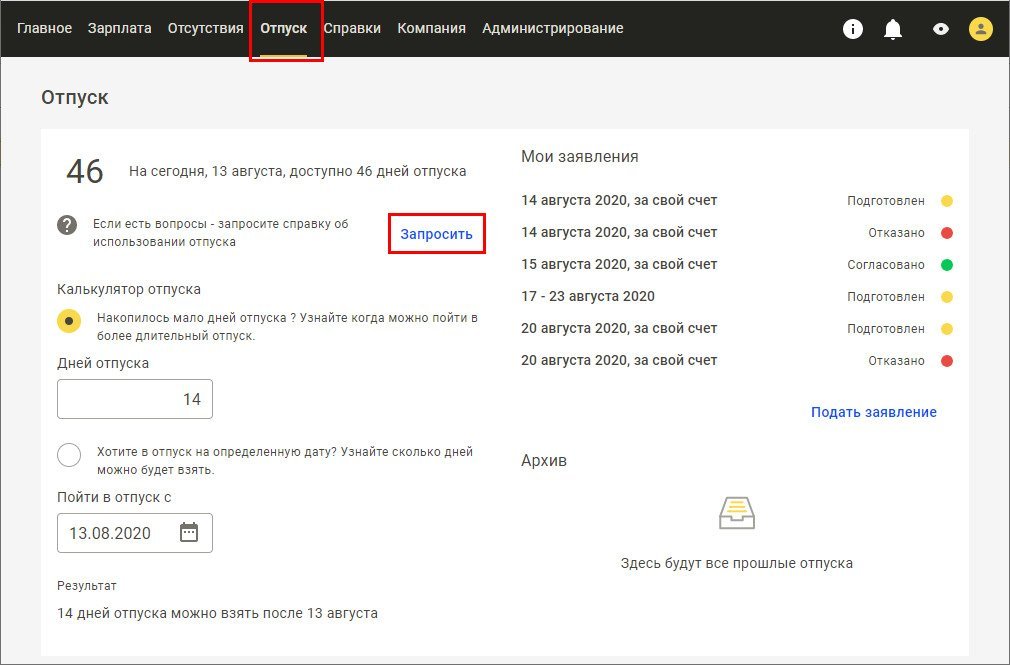

Информация по отпускам

В разделе Отпуск сотрудник может просматривать информацию по остатку отпуска, а также запросить более подробную справку об отпусках. Также он может подать заявление на отпуск – точно так же, как и из рассмотренного выше раздела Отсутствия.

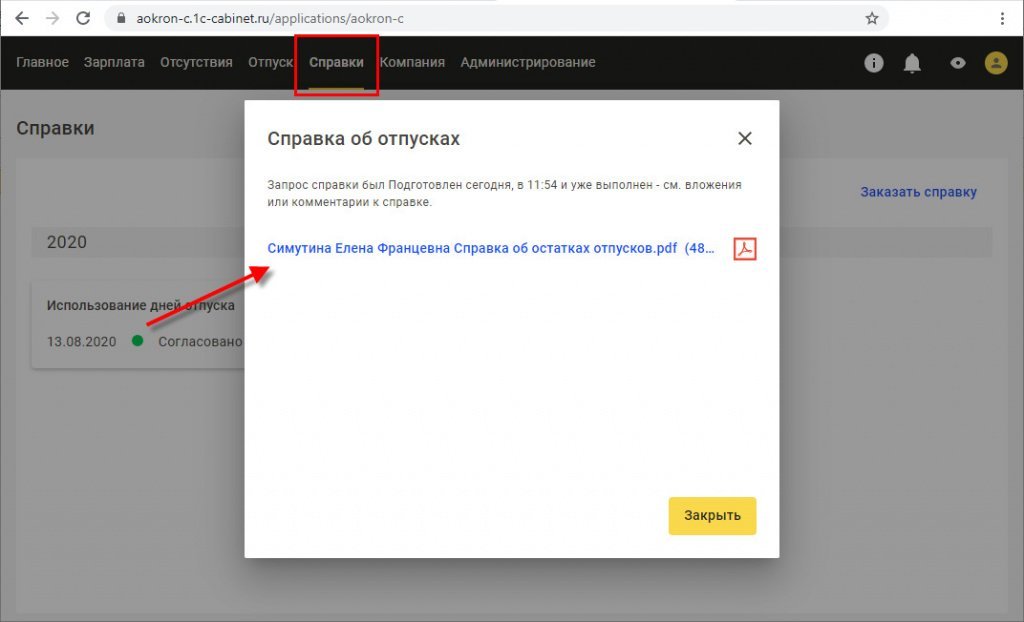

При заказе сотрудником справки, пользователю, назначенному ответственным за справки об остатках отпусков, будет создана соответствующая задача в программе в разделе Главное – Сервис – Мои задачи. К задаче автоматически прикрепляется запрошенная сотрудником справка. Достаточно нажать Выполнено, и справка уйдёт в кабинет сотрудника. Если по какой-то причине справка сформировалась неправильно, то по пиктограмме слева от неё её можно удалить и приложить новую взамен.

Сотрудник увидит запрошенную справку в разделах Отпуск и Справки своего кабинета.

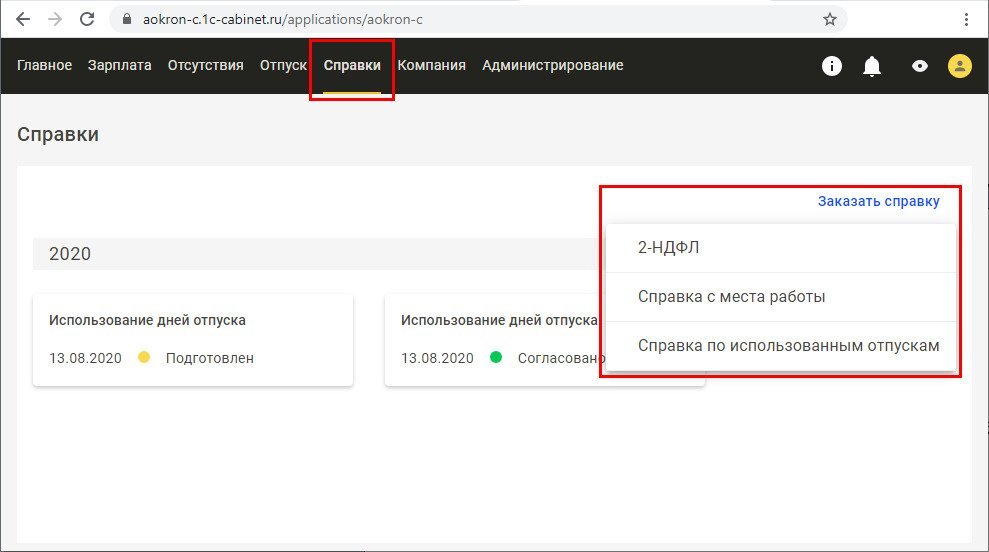

Заказ справок

В разделе Справки сотрудник может запросить и другие справки.

При заказе сотрудником справки, пользователю, назначенному ответственным за справки соответствующего вида, будет создана соответствующая задача в программе в разделе Главное – Сервис – Мои задачи.

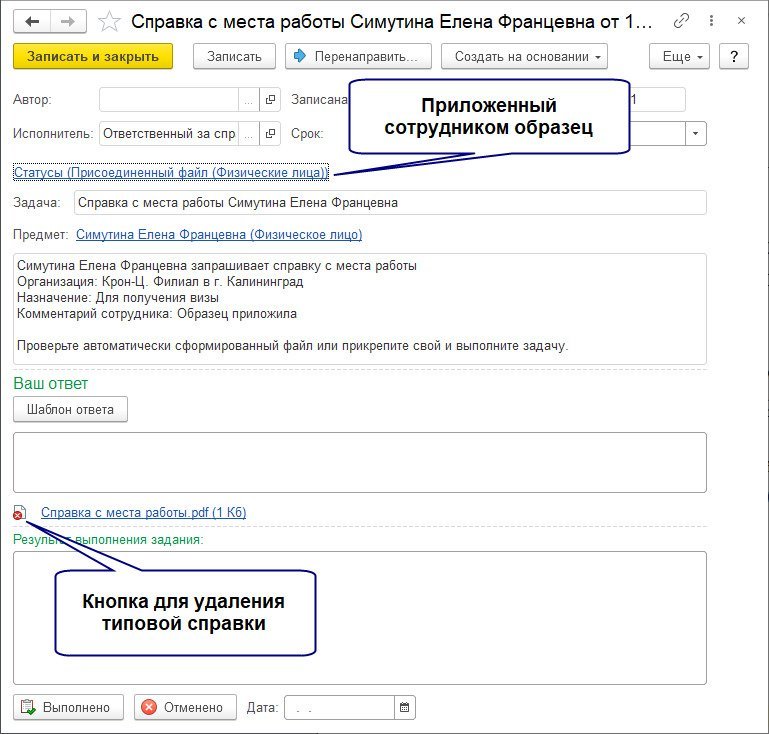

При заказе справки с места работы к задаче автоматически прикрепляется справка по реализованной в программе форме. Достаточно нажать Выполнено, и справка уйдёт в кабинет сотрудника.

Если требуется передать справку по другой форме (например, по приложенному сотрудником образцу), то по пиктограмме слева от неё её нужно удалить и приложить требуемую взамен.

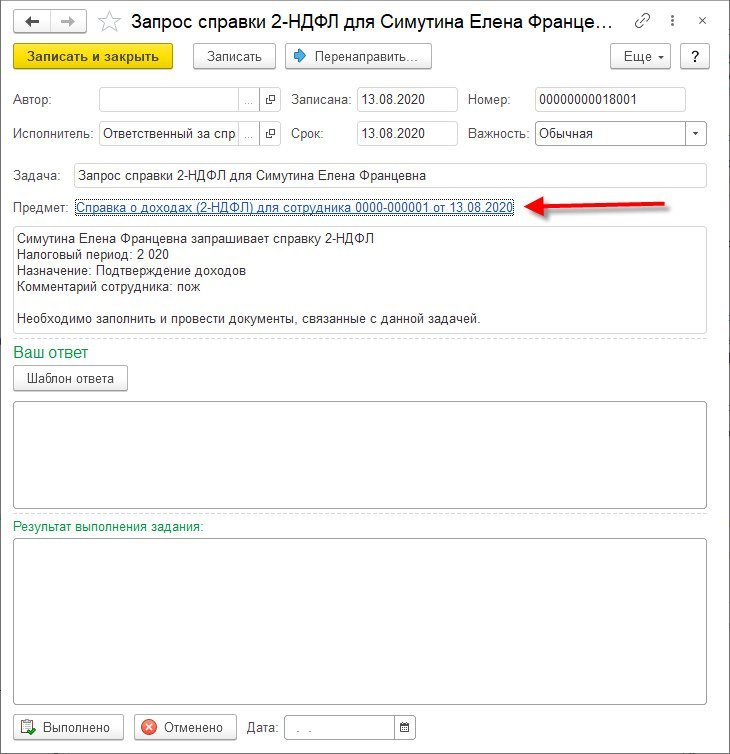

При заказе 2-НДФЛ к задаче автоматически создается и прикрепляется соответствующий документ программы. Необходимо его открыть, заполнить и провести. После этого достаточно нажать Выполнено, и справка уйдёт в кабинет сотрудника.

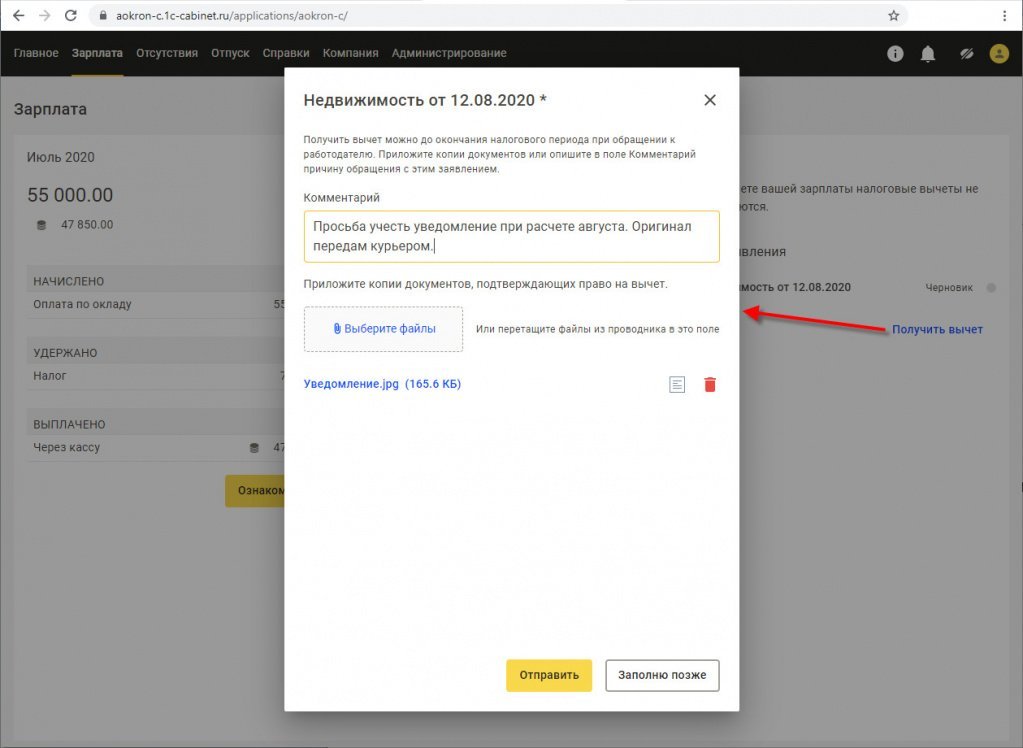

Подача заявлений на вычеты

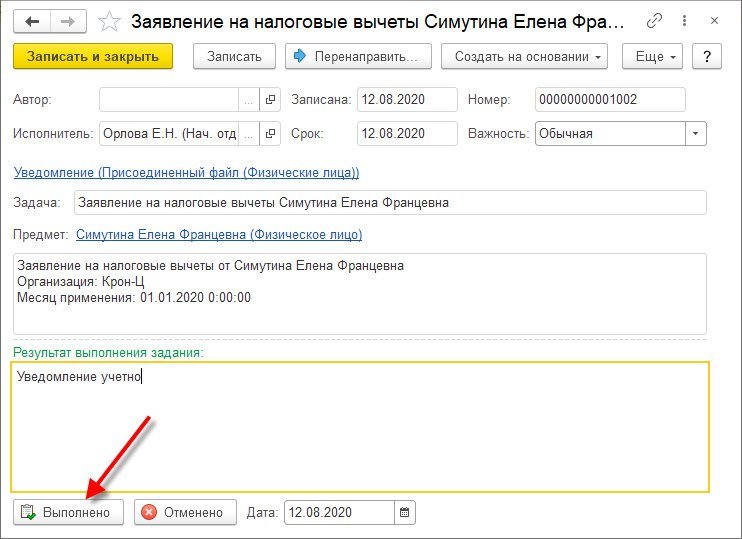

Пользователю, назначенному ответственным за налоговые вычеты, будет создана соответствующая задача в программе в разделе Главное – Сервис – Мои задачи. При этой задаче пользователь увидит приложенные сотрудником файлы, и на их основании должен ввести в программу соответствующий документ (заявление на вычет, уведомление о праве на вычеты).

После регистрации в программе такого документа задачу нужно отметить как выполненную, чтобы сотрудник увидел это в своём кабинете.

Если какой-то необходимой для регистрации вычета информации в отправленных сотрудником файлах не окажется, задачу можно отменить по кнопке Отменено и сообщить об этом сотруднику.

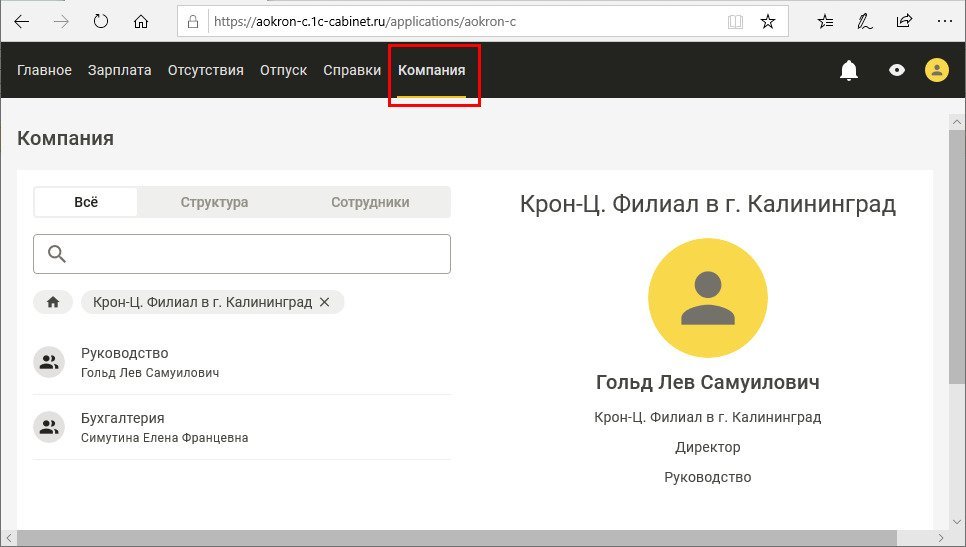

Информация о структуре компании

В разделе "Компания" сотрудники могут ознакомиться со структурой компании, со списком её сотрудников.

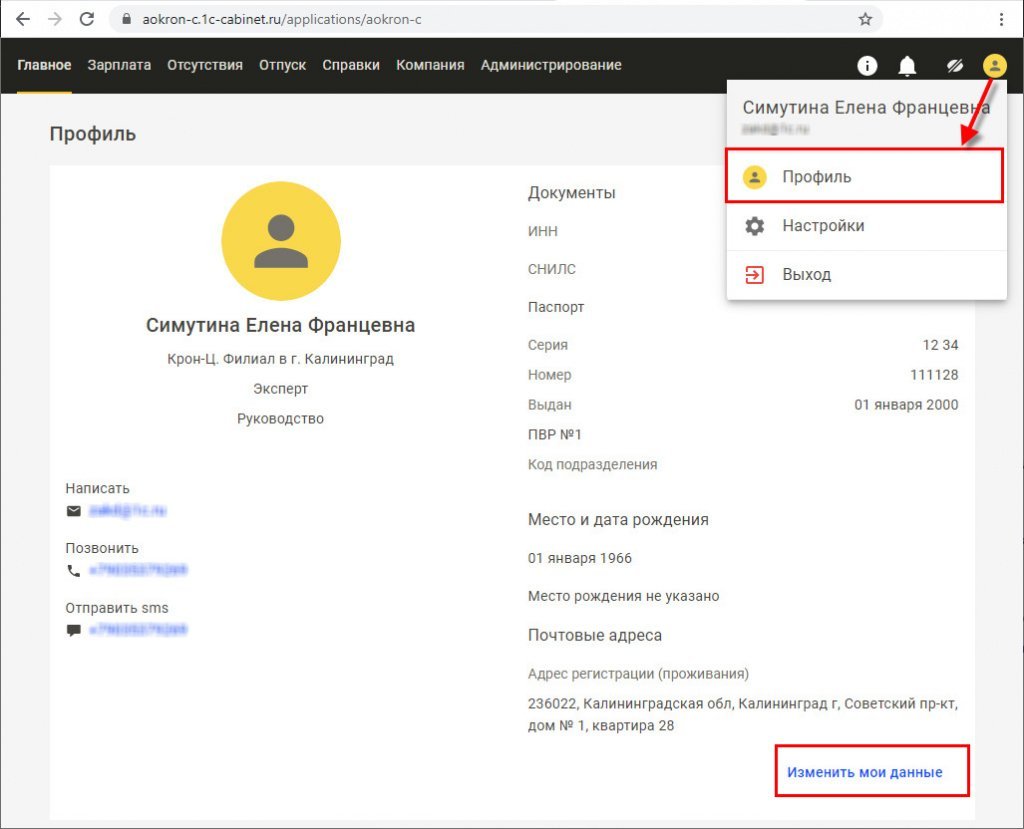

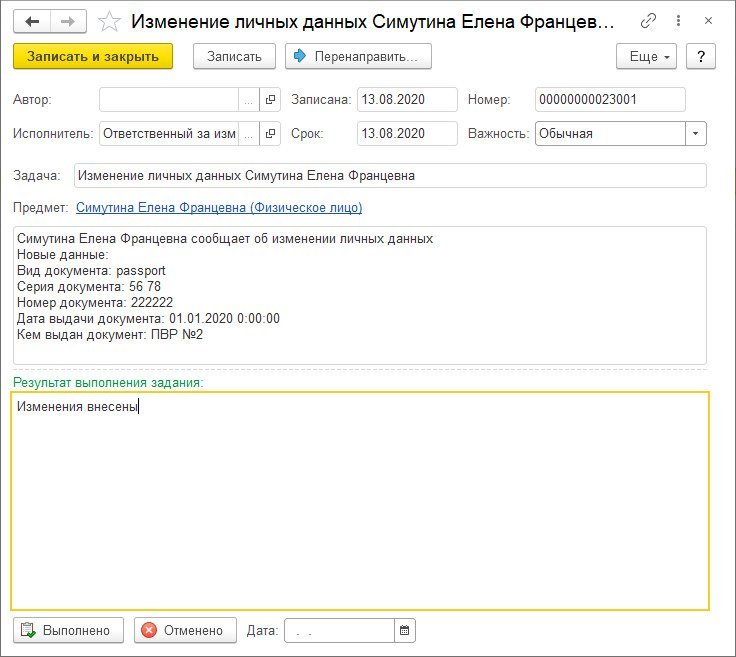

Изменение личных данных

Пользователю, назначенному ответственным за изменение личных данных, будет создана соответствующая задача в программе в разделе Главное – Сервис – Мои задачи. При этой задаче пользователь увидит измененную сотрудником информацию, и может ввести соответствующие изменения в программу. После этого задачу нужно отметить как выполненную, чтобы сотрудник увидел это в своём кабинете.

Для руководителей

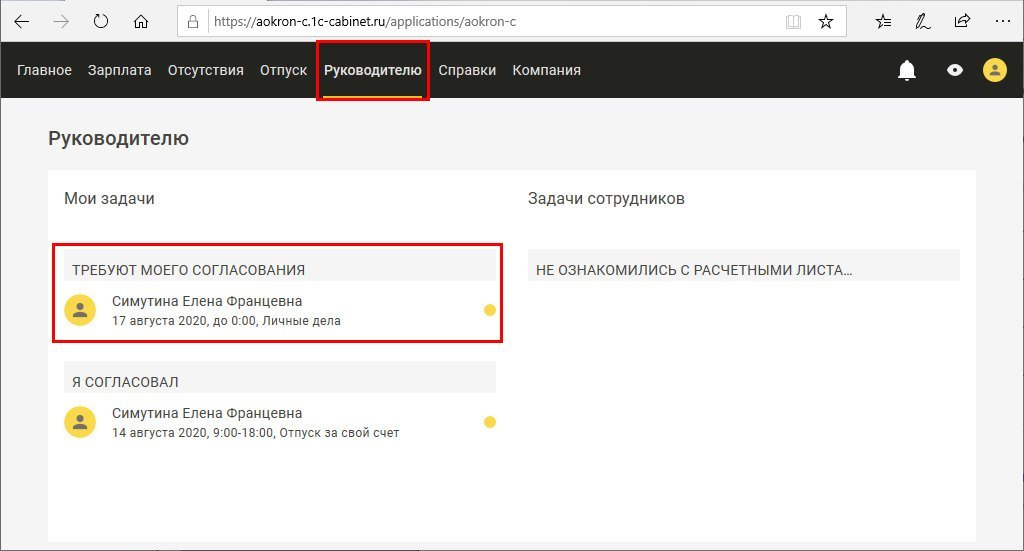

Сотрудникам, назначенным руководителям подразделений или организаций, доступен раздел Руководителю, в котором он может согласовывать отсутствия сотрудников, а также просматривать сотрудников, которые еще не ознакомились с расчетными листками (если включена такая настройка).

Читайте также: