5 что необходимо агенту служб восстановления microsoft azure для архивирования файлов в облако

Обновлено: 02.07.2024

Среди многочисленных решений Microsoft Azure служба архивации в «облако» могла остаться незамеченной. Как следует из названия, служба Windows Azure Backup позволяет создавать резервные копии систем Windows и хранить их в «облаке». На первый взгляд, ничего необычного. Уникальность обнаруживается лишь при близком рассмотрении того, что происходит «за кадром». Однако прежде чем говорить о технических аспектах работы Windows Azure Backup, необходимо пояснить, когда данную службу можно использовать и что для этого нужно

Как быстро обеспечить хранение в «облаке»

Общая информация

Windows Azure Backup позволяет создавать резервные копии файлов в одном из двух возможных сценариев:

- резервное копирование изолированного сервера;

- резервное копирование членов групп защиты, управляемых диспетчером Data Protection Manager из состава Microsoft System Center (DPM). Этот сценарий реализуем только при использовании DPM 2012 SP1 и DPM 2012 R2.

Для архивации в «облако» необходимо следующее:

Рассмотрим подробнее необходимые компоненты.

Оформив подписку, создайте хранилище для резервных копий. Можно держать все резервные копии в одном хранилище, либо создать несколько хранилищ.

Сертификат

Сертификат используется для предоставления доступа к хранилищу, он должен быть загружен в хранилище. Сертификат необходимо импортировать на каждый сервер, к которому будет применяться архивация.

В качестве сертификата можно использовать любой действительный сертификат SSL, выданный доверенным удостоверяющим центром (CA), чьи корневые сертификаты распределяются через программу корневых сертификатов Microsoft. Сертификат должен удовлетворять следующим требованиям:

- сертификат должен быть в формате x.509 v3;

- должен существовать файл формата. cer, содержащий открытый ключ для загрузки в хранилище;

- длина ключа должна быть не менее 2048 разрядов;

- для сертификата должно действовать расширенное использование ключа (EKU) проверки подлинности клиента (ClientAuthentication);

- срок действия сертификата не должен превышать трех лет;

- сертификат должен храниться в персональном хранилище сертификатов на локальном компьютере, где устанавливается агент Windows Azure Backup;

- при установке сертификата он привязывается к закрытому ключу.

Дату истечения срока действия, указанную здесь как 12/12/2015, можно изменить. Однако не следует устанавливать дату, отдаленную от текущего момента более чем на три года.

Идентификационная фраза

Идентификационная фраза используется для шифрования резервных копий перед их помещением в хранилище. К выбору и хранению идентификационной фразы следует подходить ответственно, поскольку эти данные не используются совместно с Microsoft. Иными словами, при утрате идентификационной фразы вы не сможете выполнить восстановление по резервной копии.

Для всех серверов можно использовать одну и ту же идентификационную фразу, что, однако, было бы подобно вводу одного и того же пароля для всех посещаемых вами веб-сайтов. Возможно? Да. Безопасно? Нет. Рекомендуется использовать разные идентификационные фразы для каждого сервера, архивируемого в «облако».

После загрузки сертификата не закрывайте веб-интерфейс доступа к хранилищу, поскольку он вам вскоре понадобится. Упоминая об идентификационной фразе, я не говорил о том, как ее установить. Рассмотрим это в разделе, посвященном установке агента Windows Azure Backup.

Агент Windows Azure Backup

Агент Windows Azure Backup можно загрузить с веб-сайта Windows Azure. Ссылка появляется при выборе хранилища резервных копий. Существует две разновидности клиента:

- для Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 SP1 и DPM;

- для Windows Server Essentials.

Процесс установки происходит обычным образом. Предлагается указать местоположение кэша. Это должен быть том со свободным пространством, составляющим не менее 10% от объема набора архивируемых данных. Это место, куда агент Windows Azure Backup будет помещать резервную копию на время выполнения сжатия и шифрования перед копированием в хранилище.

Предлагается также указать идентификационную фразу. Ее можно создать самостоятельно, а можно поручить это мастеру (см. экран 1). Сохраните идентификационную фразу в надежном месте.

.jpg) |

| Экран 1. Создание идентификационной фразы |

По завершении установки агента нужно зарегистрировать сервер. Это позволит выбрать сертификат, который будет использоваться на данном сервере, и привести его в соответствие с сертификатом, уже загруженным в хранилище резервных копий.

В рамках сценария изолированного сервера можно зарегистрировать сервер, запустив агент Windows Azure Backup и выбрав вариант Register Server, как показано на экране 2.

Сервер DPM можно зарегистрировать из окна консоли администрирования DPM, как показано на экране 3.

Оба действия инициируют запуск одного и того же мастера регистрации.

Как работает Windows Azure Backup

Теперь, когда мы знаем, как настроить Windows Azure Backup, поговорим о том, что конкретно делает эта служба. Поскольку существует два сценария использования Windows Azure Backup, рассмотрим каждый из них отдельно.

Изолированный сервер. Как показано на рисунке 1, сценарий изолированного сервера предельно прост. Агент Windows Azure Backup, внешне подобный системе архивации данных Windows Server, предписывает службе теневого копирования тома (VSS) создать моментальный снимок архивируемого набора данных. Работа VSS предусматривает, что при создании моментального снимка данные приводятся в согласованное состояние, а затем фиксируются (то есть изменения блокируются). Чтобы обеспечить согласованное состояние, VSS получает от модулей записи инструкции по поводу того, как обрабатывать соответствующие наборы данных. Модуль записи есть для Microsoft SQL Server, Microsoft Exchange, реестра и т.д.

.jpg) |

| Рисунок 1. Работа агента Windows Azure Backup в случае изолированного сервера |

В случае Windows Azure Backup, VSS не использует модулей записи. На экране 4 показаны результаты выполнения команды VSSAdmin для вывода данных моментального снимка в ходе работы агента Windows Azure Backup. Как можно заметить, модули записи здесь не используются.

.jpg) |

| Экран 4. Выполнение команды VSSAdmin (модули записи не используются) |

Без модуля записи наборы данных, которые должны быть подготовлены к фиксации, не могут быть сформированы. Получается, что данные, требующие специального модуля записи VSS, нельзя заархивировать с помощью Windows Azure Backup. Это означает невозможность резервного копирования Exchange, SQL Server, состояния системы. Архивируются только файлы автономных данных. Однако если требуется архивировать SQL Server в «облачное» хранилище, не стоит падать духом. Для этого можно использовать решение на основе DPM.

Решение на основе DPM. DPM обеспечивает защиту различных серверов, создавая их резервные копии по группам защиты. Обычно этим функции DPM и ограничиваются. Однако если на DPM-сервере установить агент Windows Azure Backup, то можно осуществлять резервное копирование членов групп защиты в «облачное» хранилище, как показано на рисунке 2.

.jpg) |

| Рисунок 2. Решение на основе DPM |

После установки агента Windows Azure Backup в DPM появляется возможность выбора защиты в сети (см. экран 5). После включения и настройки этого варианта группы защиты DPM будут копироваться в «облачное» хранилище, то есть защита ваших данных распространится в «облако».

.jpg) |

| Экран 5. Выбор защиты в сети в DPM |

Как в случае изолированного сервера, так и при использовании решения на основе DPM, резервные копии создаются локально и шифруются с помощью идентификационной фразы, указанной при установке. Затем созданные резервные копии загружаются в «облачное» хранилище, где и остаются в течение периода, определяемого политикой хранения.

Ограничения

Для изолированного сервера и решений на основе DPM предусмотрены разные сроки хранения архивных данных. В изолированном сценарии резервные копии могут храниться до 30 дней. Срок хранения может быть установлен в планировщике агента Windows Azure Backup.

В сценарии с использованием DPM максимальный срок хранения резервных копий составляет 120 дней. Кроме того, существует предельное число в 120 резервных копий или предельный объем в 850 Гбайт для каждого защищенного источника данных. Эти параметры можно задать в мастере настройки групп защиты DPM.

Есть и другие ограничения, о которых следует знать. Windows Azure Backup нельзя применять в следующих случаях:

Настоящая статья содержит инструкцию по настройке резервного копирования информации в облако Microsoft Azure Backup, зашифрованной при помощи КриптоПро EFS, и доступа к этой информации по USB-токенам и смарт-картам, например, JaCarta производства компании «Аладдин Р.Д.».

ПО «КриптоПро EFS» предназначенo для обеспечения защиты конфиденциальной информации при её хранении на ПЭВМ. Также ПО «КриптоПро EFS» предназначено для использования совместно с СКЗИ «КриптоПро CSP» версия 3.0 (ЖТЯИ.00015-01 30 01) и «КриптоПро CSP» версия 3.6 (ЖТЯИ.00050-01 30 01) в операционных системах Microsoft Windows XP/2003/Vista/2008/W7/2008 R2.

USB-токены и смарт-карты JaCarta предназначены для строгой аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов.

В целом сутью реализации двухфакторной аутентификации в Microsoft Cloud является повышение доверия к облачному провайдеру Microsoft и общего уровня безопасности путём обеспечения единого входа и внедрения усиленной двухфакторной аутентификации на ВСЕ облачные сервисы и локальные ресурсы с помощью внешних устройств – смарт-карт (или USB-токенов).

Описание демо-инфраструктуры

В организации EFS находятся три сервера на основе ОС Windows Server 2012 R2:

- DC.EFS.LOCAL — Контроллер Домена Active Directory;

- RDS.EFS.LOCAL – Сервер удалённых рабочих столов;

- CA.EFS.LOCAL – Будущий Удостоверяющий центр и центр выдачи сертификатов.

Необходимо обеспечить защищённость данных путём их шифрования и осуществления резервного копирования в геораспределённое облачное хранилище Microsoft Azure. Доступ к данным осуществляется по закрытому ключу, который безопасно хранится на USB-токене или смарт-карте.

Установка необходимого ПО

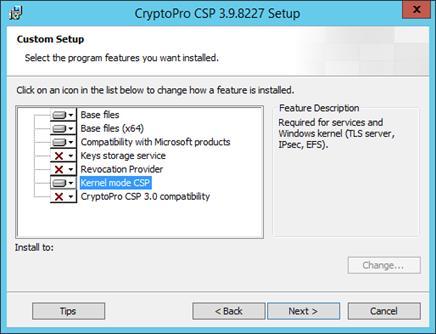

Установка КриптоПро CSP

ПО КриптоПРО CSP в настоящем примере необходимо установить на:

- контроллер домена DC.EFS.LOCAL;

- сервер рабочих столов RDS.EFS.LOCAL;

- сервер Центра Сертификации CA.EFS.LOCAL;

- клиентские машины PC.EFS.LOCAL.

Установка Единый Клиент JaCarta

На все ПК и серверы, где планируется использование смарт-карт, установите ПО Единый Клиент JaCarta.

Установку производите с параметрами по умолчанию.

Установка КриптоПро EFS

На ПК пользователей и сервер удалённых рабочих столов установите ПО КриптоПро EFS (версия не ниже 1.0.1318).

Установку производите с параметрами по умолчанию.

Установку следует производить только после установки КриптоПро CSP.

Подготовка учётных записей и групп

В настоящем примере используются 3 учётные записи и 2 группы. Для демонстрации понадобятся следующие учётные записи.

- DCAdmin — учётная запись администратора предприятия;

- efsRA — учётная запись агента восстановления EFS;

- K.Sobchak — учётная запись рядового пользователя.

- EFSUsers — пользователи, которые будут использовать EFS шифрование;

- EFS Computers — компьютеры, на которых будет включено EFS шифрование.

Настройка Центра сертификации

Установка роли Центра сертификации

В настоящем примере используется упрощённая установка Центра сертификации (далее ЦС) с использованием только корневого ЦС.

На сервере CA.EFS.LOCAL добавьте роль ЦС: Диспетчер сервера -> Управление -> Добавить роли и компоненты.

С помощью мастера добавления ролей и компонентов выберите для установки роль Службы сертификатов Active Directory.

При выборе службы ролей необходимо выбрать Центр сертификации.

Настройка службы ЦС

После завершения установки службы сертификатов необходимо её настроить.

Из Диспетчера серверов вызовите диалог настройки службы.

- Введите учётные данные пользователя, входящего в группу Администраторы предприятия.

- В качестве службы для настройки выберите Центр сертификации.

- Укажите вариант установки Центра сертификации — ЦС Предприятия.

- Укажите тип Центра сертификации — Корневой ЦС.

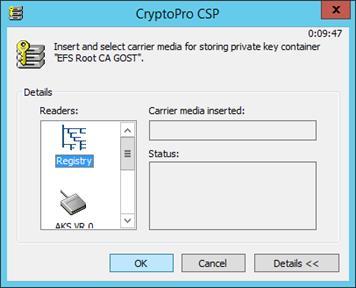

- Укажите тип закрытого ключа — Создать новый закрытый ключ.

- Задайте параметры шифрования, согласно рисунку.

После ввода произвольной последовательности для генерации ключа отобразится диалог ввода PIN-кода. Задайте PIN-код для контейнера ЗК.

- Первоначальная настройка ЦС на этом закончена.

Экспорт сертификата ЦС

Выполните экспорт сертификата ЦС в файл, доступный для контроллера домена. Для этого воспользуйтесь оснасткой Сертификаты (локальный компьютер).

Задайте произвольное имя сертификата, например efs_root_ca.cer.

Настройка шаблонов сертификатов

- Откройте оснастку Центр сертификации из Диспетчера серверов -> Средства.

- Далее Шаблоны сертификатов → Действие → Управление.

- Скопируйте шаблон Агент восстановления EFS, в появившемся окне переименуйте поле Отображаемое имя шаблона.

- Установите галочку Опубликовать сертификат в Active Directory.

- На вкладке Обработка запроса снимите галочку Разрешить экспортировать закрытый ключ.

- На вкладке Шифрование выставьте параметры, как показано на рисунке.

- На вкладке Требования выдачи выставьте следующие настройки.

Публикация шаблонов

-

В списке шаблонов сертификатов удалите шаблоны Агент восстановления EFS и Базовое шифрование EFS.

Инициализация и выпуск ключей

Процедура инициализации ключей

Необходимо инициализировать три ключа для пользователей: DCAdmin, efsRA, K.Sobchak.

Выпуск сертификата Агента регистрации

В качестве агента регистрации, в настоящем примере, используется учётная запись DCADmin.

Войдите пользователем DCAdmin на CA.EFS.LOCAL и из оснастки Сертификаты –> текущий пользователь запросите сертификат ГОСТ Агент регистрации.

В качестве контейнера используйте смарт-карту (для DCADmin).

После выпуска сертификата агента регистрации появляется возможность выпускать сертификаты для других пользователей от имени DCADmin.

Выпуск сертификата Агента восстановления EFS

Из-под пользователя DCAdmin при помощи оснастки Сертификаты → текущий пользователь выполните запрос сертификата ГОСТ Агент восстановления EFS для пользователя efsRA.

Выпуск сертификата производите на смарт-карту, предназначенную для efsRA.

Этот сертификат экспортируйте в файл.

Выпуск сертификата Пользователя

Настройка групповых политик

Настройка Агента восстановления

- Создайте групповую политику EFS Encryption Policy, применяемую к группе EFSComputers.

- В политике компьютера Конфигурация Windows → Параметры безопасности → Политики работы с открытыми ключами → Шифрованная файловая система EFS → Добавить агента восстановления данных.

- Добавить сертификат efsra.cer.

- В свойствах Шифрованная файловая система (EFS) на вкладке Общие отметьте Разрешить Шифрование файлов с помощью шифрующей файловой системы (EFS).

Добавление сертификата ЦС в хранилище доверенных сертификатов

Необходимо добавить сертификат ЦС в список доверенных Центров сертификации.

Для этого создайте политику Trusted Certificates и в секции Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политика открытого ключа → Доверенные корневые Центры сертификации → Импорт. Выберите сертификат efr_root_ca.cer.

Настройка сервера RDS

Выпустите служебный, самоподписанный сертификат при помощи утилиты Консоли управления КриптоПРО EFS.

Мои сертификаты → Все задачи → Создать самоподписанный сертификат.

Далее выполните экспорт сертификата из оснастки Сертификаты — текущий пользователь в двух форматах: с экспортом закрытого ключа (.pfx) и без экспорта закрытого ключа (.cer).

Сертификат с закрытым ключом .pfx импортируйте в Личное хранилище компьютера, а сертификат без закрытого ключа .cer в хранилище Доверенные лица компьютера.

PIN-код при импорте оставьте пустым.

Шифрование файлов

Теперь можно проверить шифрование файлов на RDS.EFS.LOCAL. Для этого подключитесь при помощи смарт-карты к серверу RDS.

В каталоге Документы создайте файл и зашифруйте его, выставив в свойствах файла Другие → Шифровать содержимое для защиты данных.

Настройка резервного копирования в облако Azure

Для запуска резервного копирования необходимо зарегистрировать новое хранилище в Azure.

Задайте имя хранилища, например, efs-gost. И выберите регион хранения данных, например, North Europe.

После создания хранилища скачайте файл учётных данных и клиент Azure Backup по предоставленным ссылкам.

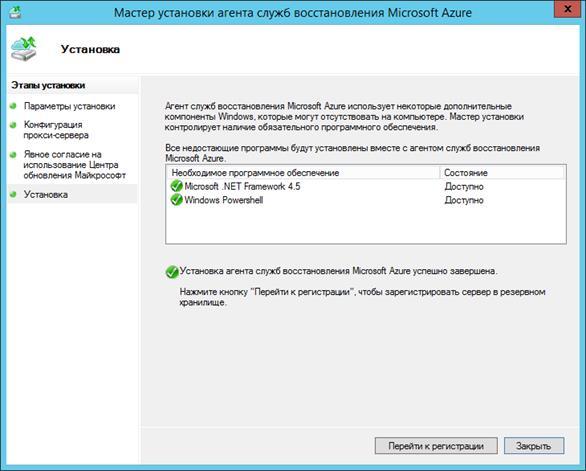

Установка Azure Backup Agent

По завершении установки нажмите кнопку Перейти к регистрации.

Отобразится следующее окно, выберите файл учётных данных, скачанный ранее.

Придумайте парольную фразу и укажите путь к файлу её восстановления.

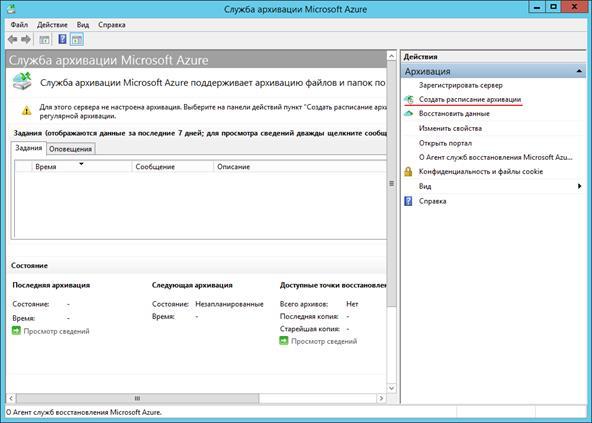

Настройка расписания резервирования

По завершении регистрации откроется окно Служба архивации Microsoft Azure. Создайте в нём расписание архивации.

В выборе элементов для архивации укажите папку с профилями пользователей.

Остальные настройки оставьте по умолчанию.

Для проверки настроек нажмите Выполнить мгновенную архивацию.

Восстановление данных

Восстановление из резервной копии выполняется аналогично.

Вызовите диалог восстановления данных, нажав кнопку Восстановить данные.

Выберите пункт Этот сервер → Обзор файлов → Выбрать том и дату и время образа.

Бэкап SQL сервера с помощью Azure осуществляется посредством прямой записи объектов в хранилище при помощи BLOB объектов. Благодаря этому появилась возможность быстро восстановить глобальные или локальные базы данных SQL сервера используя виртуальную машину Azure. Этот же метод применяется и при резервном облачном копировании данных. Что это дает пользователю? Надежность и скорость передачи данных без необходимости использовать стационарные машины. Для реализации этих функций достаточно установить пакет обновлений SP1 и CU2 на SQL Server 2012.

Что такое Azure и зачем он нужен?

Azure – это набор облачных служб от Microsoft, который помогает быстро и качественно решить многие бизнес задачи. Одна из распространенных сфер применения Azure – бэкап и восстановление базы SQL Server.

Как правильно пользоваться Azure для бэкапа баз данных? Необходимо выполнить базовые требования:

- Надежный канал. При выборе канала учитывайте, что вам будет необходимо загружать через него файлы объемом в несколько десятков гигабайт, поэтому чем выше пропускная способность канала, тем быстрее будет решена задача. В официальной документации Microsoft этой информации нет, так как она считается базовой для любых облачных хранилищ.

- Своевременная установка обновлений. В инструкции к Azure сказано, что бэкапы реализованы в обновлениях SQL Server 2012: стандартном SP1 и накопительном CU2.

- Наличие базы SQL для бэкапа. Этот пункт может казаться слишком очевидным, но Microsoft прописали его отдельно для удобства рядовых пользователей. Если раньше вы никогда не имели дела с бэкапом, рекомендуем воспользоваться штатной тестовой версией базы данных AdventureWorks2016 и попрактиковаться на ней. Так вы будете иметь наглядное представление о том, как работает Azure при бэкапе.

Что такое BLOB хранилище и как им пользоваться?

BLOB, или Binary Large Object – это специальное решение от Microsoft, предназначенное для хранения больших двоичных объектов. К таким объектам относятся базы данных SQL.

BLOB-хранилище предоставляет три ресурса:

- Учетная запись хранения;

- Контейнер (один или несколько);

- BLOB-объекты, помещенные в контейнер

Для того, чтобы начать пользоваться BLOB-хранилищем, необходимо создать новую учетную запись. Пользователь может сделать это самостоятельно или обратиться к специалистам компании «Смарт Офис».

Чтобы создать учетную запись самостоятельно, необходимо:

Вам необходимо найти ресурс «Учетная запись хранения» среди перечня доступных для создания ресурсов:

Поддерживается поиск по названию. Можно просто набрать «учетная»:

В итоге вы должны увидеть вот это:

В этом окне необходимо выбрать:

- Подписку;

- Существующую группу ресурсов (создайте новую при необходимости);

- Имя для своей учетной записи хранения;

- Расположение. Можно выбрать любой Центр Microsoft Azure, которые расположены по всему миру. Мы рекомендуем выбирать те, которые расположены ближе всего к России – это Северная или Западная Европа;

- Производительность. Чаще всего достаточно выбрать стандартную;

- Тип учетной записи. Можно оставить тот, который стоит по умолчанию – StorageV2;

- Вариант репликации. Для бэкапа SQL это локально-избыточное хранилище. В этом варианте данные останутся в одном Центре, не распределяясь по соседним.

После заполнения всех полей нажимаем «Создать» и переходим в раздел «Создание контейнера больших двоичных объектов (BLOB)». Этот контейнер будет группировать базы данных:

Для создания контейнера следуйте инструкции или обратитесь к нашим специалистам.

В свойствах учетной записи хранения найдите «Большие двоичные объекты»:

Затем нажмите кнопку «+ Контейнер» и введите имя контейнера. Выберите Закрытый тип доступа. Для того чтобы защитить файлы резервной копии бэкапа баз SQL, необходимо всегда создавать частные закрытые контейнеры:

Восстановление бэкапа SQL

Для восстановления базы из бэкапа SQL необходимо качественно выполнить Настройки на стороне сервера SQL.

Обратите внимание, что грамотная настройка позволит избежать критических проблем при копировании и восстановлении баз SQL из бэкапа. Для сохранности ваших данных мы рекомендуем обратиться к профессионалам.

После нажатия на кнопку ОК бэкап баз данных SQL начнет выполняться:

Восстановление баз SQL проходит аналогично:

Или указываем устройство:

Вводим сохраненный ключ:

Для того, чтобы не выполнять процесс восстановления вручную, воспользуйтесь функционалом SQL Server Managed Backup. Уведомления о процессе и успехе бэкапа можно получать с помощью компонента Database Mail. Специалисты «Смарт Офис» расскажут, как настроить автоматическое резервное копирование и восстановление.

Если Вы следили за новостями Microsoft, есть большая вероятность, что Вы слышали о Microsoft Azure, ранее известном как Windows Azure. Этот сервис облачных вычислений является большой частью бизнеса Microsoft, и он конкурирует с аналогичными сервисами от Amazon и Google.

Понятие облачных вычислений

Microsoft Azure — это сервис облачных вычислений, который работает аналогично Amazon Web Services (AWS) и облачной платформе Google .

Под «облачными вычислениями» мы не подразумеваем туманный термин, который часто применяется к потребительским сервисам, которые хранят Ваши данные на удаленном сервере. Мы имеем в виду фактические вычисления как услугу для компаний, организаций и даже частных лиц, которые хотят этим воспользоваться.

Традиционно предприятия и другие организации размещают свою собственную инфраструктуру. У бизнеса будет собственный веб-сервер (или почтовый сервер, или что-то еще) на своем собственном оборудовании. Если бы потребовалось больше мощности, бизнесу пришлось бы покупать больше серверного оборудования. Компании также придется платить кому-то за администрирование этого оборудования и платить за надежное подключение к Интернету для обслуживания своих клиентов. Кроме того, есть хостинговые компании, которые размещают Ваши сервисы на некоторых из своих аппаратных средств в своих центрах обработки данных, за деньги.

Облачные вычисления работают немного по-другому. Вместо того, чтобы запускать собственное оборудование или платить за использование определенного оборудования в чужом центре обработки данных, Вы просто платите за доступ к огромному пулу вычислительных ресурсов, предоставляемых Microsoft (или Amazon, или Google). Это позволяет Вам размещать веб-серверы, серверы электронной почты, базы данных, серверы хранения файлов, виртуальные машины, пользовательские каталоги или все, что Вам может понадобиться. Когда Вам нужно больше вычислительных ресурсов, Вам не нужно приобретать физическое оборудование. «Облако» разделяет аппаратное обеспечение и автоматически назначает работу по мере необходимости. Вы платите за столько вычислительных ресурсов, сколько Вам нужно, а не за определенное количество аппаратных серверов в стойке.

Службы, которые Вы развертываете таким образом, могут быть либо общедоступными серверами, доступными для всех, либо частью «частного облака», которое используется только в организации.

В чем смысл

При использовании облачных вычислений значительно снижаются первоначальные затраты. Вам не нужно вкладывать кучу денег в создание собственного центра обработки данных, приобретать оборудование для него и оплачивать услуги персонала. Нет риска переплачивать за слишком много оборудования или покупать слишком мало и не иметь того, что Вам нужно.

Вместо этого Вы размещаете все необходимое для размещения «в облаке», предоставляемом такой службой, как Microsoft Azure. Вы платите только за те вычислительные ресурсы, которые используете. Если Вам нужно больше, он может мгновенно масштабироваться для удовлетворения спроса. Если Вам нужно меньше, Вы не платите больше, чем нужно.

По этой причине все, от внутренней почтовой системы компании до общедоступных веб-сайтов и сервисов для мобильных приложений, все чаще размещается на облачных платформах.

Что может сделать Microsoft Azure

Веб-сайт Microsoft Azure предоставляет каталог сотен различных сервисов , которые Вы можете использовать, включая полноценные виртуальные машины, базы данных, хранилище файлов, резервные копии и сервисы для мобильных и веб-приложений.

Первоначально эта служба называлась «Windows Azure», но была переименована в «Microsoft Azure», поскольку она может делать гораздо больше, чем просто Windows. Например, Вы можете запускать виртуальные машины Windows или Linux в Azure — в зависимости от того, что Вы предпочитаете.

Копаясь в этих сотнях сервисов, Вы увидите, что можете делать практически все, что угодно. И для всего, что Azure не предлагает в простом обслуживании, Вы можете настроить виртуальную машину Windows или Linux, на которой размещено любое программное обеспечение, которое Вы хотите использовать. Вы даже можете разместить на виртуальной машине рабочий стол Windows или Linux в облаке и подключаться к нему удаленно. Это просто еще один способ использовать удаленные вычислительные ресурсы.

Многое из того, что делает Azure, не является эксклюзивным для Azure. Amazon, Microsoft и Google конкурируют. Например, Amazon Web Services является лидером в этой области, опережая предложения Microsoft и Google.

Azure Active Directory и Windows 10

Microsoft также использует Azure для расширения Windows несколькими важными способами. Традиционно организациям, которые хотели иметь центральный пользовательский каталог и управление своими ПК, требовалось запустить собственный сервер Microsoft Active Directory. Теперь, в дополнение к традиционному программному обеспечению Active Directory, которое может быть установлено на сервере Windows, организация может использовать Azure Active Directory.

Azure AD — то же самое, но размещено в Microsoft Azure. Это позволяет организациям иметь все эти функции централизованного администрирования, не требуя от них размещения собственного сервера Active Directory (и настройки зачастую сложной инфраструктуры и разрешений доступа, необходимых для его удаленной работы).

Эти сервисы не идентичны, но Microsoft однозначно делает ставку на то, что Azure AD — это будущее. Пользователи Windows 10 могут присоединиться к Azure Active Directory через функцию «Рабочий доступ», а служба Microsoft Office 365 использует Azure Active Directory для проверки подлинности пользователей.

Как каждый может использовать Azure

Любой может использовать Microsoft Azure. Просто зайдите на веб-сайт Azure , и Вы сможете зарегистрировать новую учетную запись. Каждая учетная запись имеет кредит в размере 12 500 рублей, который Вы можете использовать в течение первых 30 дней, чтобы Вы могли начать и посмотреть, как работает Azure. Вы также получаете определенное количество бесплатных услуг в течение первого года, включая доступ к виртуальным машинам Linux, виртуальным машинам Windows, хранилищу файлов, базам данных и пропускной способности.

Читайте также: