Amd psp driver что это

Обновлено: 07.07.2024

Hayır bu değil AMD bir PSP konsolu yayınladı. Bunlar AMD'nin kısaltmalarıdır platform Güvenlik İşlemci , AMD Secure Technology olarak da bilinir ve AMD'nin işlemcilerine entegre ettiği güvenli bir yürütme ortamıdır 2013 yana , tıpkı Intel CSE sistemi ile yapar. Bu yazıda size anlatacağız ne bu sistem ve nasıl çalışır AMD işlemcinizde ve giderek artan sıklıkta güvenlik açıkları .

Teknoloji ilerledikçe, güvenlik açıklarını bulmak daha kolay hale geliyor ve bu nedenle, özellikle bir bilgisayarın "beyni" olan işlemcilerden söz ettiğimizde bunlara karşı savunmak daha zor hale geliyor. Bu nedenle ve riskleri en aza indirin ve sorunları önleyin AMD, 2013'ten beri tüm AMD işlemcilerine ve APU'lara entegre olan AMD PSP veya AMD Secure Technology adlı kendi güvenlik ortamını yarattı.

AMD PSP (Platform Security Processor) nedir?

Daha önce de açıkladığımız gibi, PSP kısaltması değildir PlayStation Taşınabilir (aynı zamanda, ancak AMD ile ilgili olmayan) ancak bu durumda, resmi olarak da bilinen Platform Güvenlik İşlemcisi AMD Secure Teknolojisi or AMD Secure Teknolojisi . Ekipmana zarar verebilecek veya neden olabilecek kötü amaçlı yazılımların yürütülmesini önlemek için her türlü uygulamayı yürütürken güvenli bir ortam sağlayan işlemcilerine donanım düzeyinde entegre bir mekanizmadır. bilgi sızıntıları .

Daha önce de bahsettiğimiz gibi, bu teknoloji Intel CSE'ye benzer şekilde hareket eder, ancak çok büyük bir farkı vardır, ki bu AMD durumunda donanım düzeyinde çalışır ve yazılım düzeyinde değil. AMD'nin tanımına göre, "Güvenli bir ortam yaratıldığından, işlemci geri kalanı "dünya" Standardında çalıştırılırken, en hassas görevlerin bu güvenli işlemcide yürütülmesine izin veren iki "sanal dünya". Bu, hassas verilerin ve güvenilir uygulamaların güvenli bir şekilde depolanmasını ve işlenmesini sağlamanın yanı sıra temel kaynakların bütünlüğünü ve gizliliğini korumaya yardımcı olur. "

Esasen AMD PSP, işlemciye gömülü bir güvenli çalışma zamanı ortamı alt sistemidir. Güvenlik ortamını oluşturmak, izlemek ve sürdürmekten sorumludur ve görevleri arasında PC önyükleme sırasını yönetmek, güvenlikle ilgili mekanizmaları başlatmak ve sistemi herhangi bir şüpheli etkinlik veya olay için izlemek ve bunlara uygun bir yanıt uygulamak yer alır.

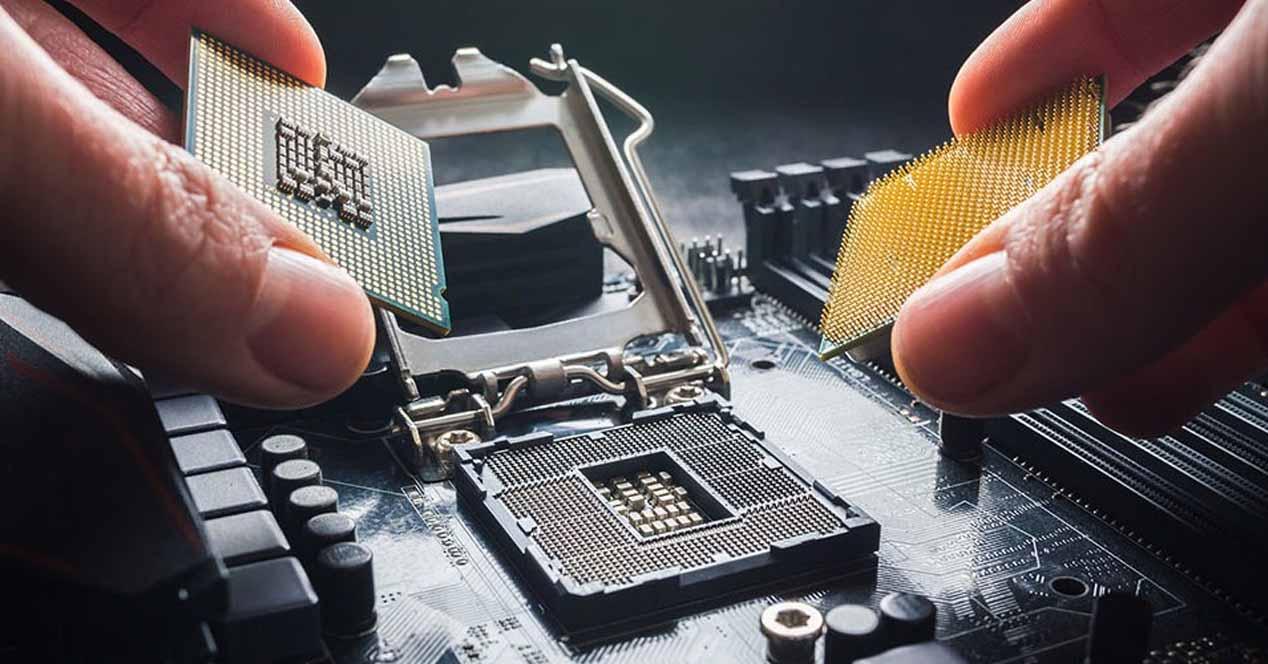

İşlemci içindeki bu küçük işlemcinin kendine ait ROM ve SRAM bellek geri kalanından izole Sistemin içerdiği bilgilere herhangi bir saldırı veya sızıntıyı önlemek için. Buna ek olarak, AMD'ye göre, verileri her türden algoritma altında şifrelemek için entegre bir yardımcı işlemciye sahiptir (bunları yukarıdaki resimde listeledik).

Bu, tüm güvenlik açıklarını engeller mi?

Kesinlikle hayır. Aslında, Eylül 2017'de bir Google güvenlik analisti, AMD PSP sisteminin kendisinde bir saldırganın AMD'nin kendi güvenlik sistemini kullanarak parolalara, sertifikalara ve diğer hassas sistem bilgilerine erişebileceği bir güvenlik açığı bildirdi. İşin iyi yanı, AMD'nin bu sorunu yalnızca bir ürün yazılımı güncellemesiyle hızla çözmesidir.

Mart 2018'de AMD'nin Zen mimarisi (Ryzen, EPYC, Ryzen Pro ve Ryzen Mobile işlemcilerde kullanılan), kötü amaçlı yazılımları AMD sistemine "gizlice sokmayı" başardıklarını iddia eden İsrailli bir güvenlik şirketi tarafından sorgulandı. PSP, bir firmware güncellemesi ile AMD tarafından tekrar düzeltilen bir şey.

Kısacası, bu, güvenliği artırmaya ve güvenlik açıklarını önlemeye yardımcı olan bir sistemdir, ancak kusursuz değildir. İşin iyi yanı, önceki iki örnekte gördüğümüz gibi, AMD'nin her türlü sorunu çözebilecek kadar kolay olması, çünkü bu güvenli ortamın donanım düzeyinde çalışması bir avantaj.

Нет не то AMD выпустила консоль PSP. Это аббревиатуры AMD Платформа Безопасность процессор , также известная как AMD Secure Technology, и это безопасная среда выполнения, которую AMD интегрировала в свои процессоры. С 2013 , как только Intel делает со своей системой CSE. В этой статье мы расскажем вам почему эта система есть и как это работает в вашем процессоре AMD, и почему это важно перед лицом участившихся уязвимости .

По мере развития технологий становится все легче находить уязвимости и, следовательно, все труднее защищаться от них, особенно когда мы говорим о процессорах, «мозге» ПК. По этой причине и в попытке минимизировать риски и избежать проблем AMD создала собственную среду безопасности под названием AMD PSP или AMD Secure Technology, которая была интегрирована во все процессоры AMD и APU с 2013 года.

Что такое AMD PSP (процессор безопасности платформы)?

Как мы уже объясняли, PSP - это не аббревиатура от PlayStation Portable (который также, но не относится к AMD), но, в данном случае, процессор безопасности платформы, который также официально известен как Технология AMD Secure or Технология AMD Secure , Это механизм, интегрированный на аппаратном уровне в свои процессоры, который обеспечивает безопасную среду при выполнении любого типа приложения, чтобы предотвратить выполнение вредоносного программного обеспечения, которое может повредить оборудование или вызвать утечки информации .

Как мы уже упоминали ранее, эта технология работает аналогично Intel CSE, но имеет огромное различие, а именно в случае AMD он работает на аппаратном уровне а не уровень программного обеспечения. Согласно определению AMD, «Создается безопасная среда, которая разделяет ЦП в два «виртуальных мира», позволяющих выполнять самые деликатные задачи на этом защищенном процессоре, в то время как остальные выполняются в «мировом» стандарте. Это помогает обеспечить безопасное хранение и обработку конфиденциальных данных и надежных приложений, а также защитить целостность и конфиденциальность ключевых ресурсов. «

По сути, AMD PSP - это встроенная в процессор подсистема защищенной среды выполнения. Он отвечает за создание, мониторинг и поддержание среды безопасности, и в его обязанности входит управление последовательностью загрузки ПК, запуск механизмов, связанных с безопасностью, и мониторинг системы на предмет любых подозрительных действий или событий, а также принятие соответствующих мер реагирования на них.

Этот маленький процессор внутри процессора имеет свой собственный ROM и SRAM Память изолированы от остальных системы, чтобы избежать любого типа атаки или утечки информации, содержащейся в нем. Кроме того, согласно AMD, он имеет встроенный сопроцессор для шифрования данных в соответствии с алгоритмами всех видов (они перечислены на рисунке выше).

Это предотвращает все уязвимости?

Точно нет. Фактически, в сентябре 2017 года аналитик безопасности Google сообщил об уязвимости в самой системе AMD PSP, в результате которой злоумышленник может получить доступ к паролям, сертификатам и другой конфиденциальной системной информации с помощью собственной системы безопасности AMD. Хорошая часть заключается в том, что AMD быстро исправила эту проблему простым обновлением прошивки.

В марте 2018 года израильская охранная компания допросила архитектуру AMD Zen (используемую в процессорах Ryzen, EPYC, Ryzen Pro и Ryzen Mobile), которая утверждала, что им удалось «внедрить» вредоносное ПО в саму систему AMD. PSP, это снова было исправлено AMD через обновление прошивки.

Короче говоря, это система, которая помогает повысить безопасность и избежать уязвимостей, но она не является надежной. Хорошая часть состоит в том, что, как мы видели в двух предыдущих примерах, AMD достаточно легко решает любой тип проблемы, поскольку преимуществом является то, что эта безопасная среда работает на аппаратном уровне.

AMD Secure Technology (или ранее называвшуюся Platform Security Proccessor — PSP).

К омпания AMD, также встраивает в свои процессоры ( аналогичную MЕ ) систему AMD Secure Technology (раньше называвшуюся PSP ), начиная с 2013 года.

Вскоре после исправления уязвимости SA-00086, производители материнских плат для процессоров AMD стали поставлять обновления BIOS, позволяющие отключить AMD Secure Technology, эту схожую с Intel ME подсистему.

Компания AMD постоянно старается улучшить работу своих процессоров Ryzen с помощью выпуска регулярных выпусков обновления протокола AGESA. Новая версия AGESA приносит не только поддержку материнским платам с Socket AM4 будущих процессоров AMD, но также добавляет возможность отключить встроенный Secure Processor, также известный, как "процессор для обеспечения безопасности платформы" или просто PSP.

AMD Secure Processor является аналогом Intel Management Engine. Этот встроенный процессор безопасности AMD был тоже подвергнут критике, как один из возможных векторов атаки, которые невозможно обнаружить на уровне операционной системы. Процессор PSP использует технологию ARM TrustZone для хранения конфиденциальных данных, и позволяет получить удалённый доступ к системе авторизированным администраторам.

В свете недавно выявленных уязвимостей в Intel Management Engine, компания AMD, похоже, решила добавить в новую версию AGESA возможность отключения Secure Processor пользователем через BIOS. Некоторые пользователи Reddit обнаружили, что при обновлении BIOS в нём появилась настройка, позволяющая включить или отключить PSP.

С ростом количества мобильных устройств и облачных служб компьютерная среда претерпевает постоянные изменения. Растет и число угроз конфиденциальности и безопасности — они приобретают все более разнообразный и изощренный характер. Только антивирусной программы уже недостаточно для надежной защиты. Теперь необходимо надежное аппаратное решение. Встроенная система безопасности на базе технологии AMD Secure защищает непосредственно процессор. Работая совместно с обширной сетью поставщиков платформ, AMD старается обеспечить максимальной защитой всю свою продукцию.

Появилась система безопасности, встроенная в аппаратное обеспечение - AMD предлагает технологию AMD Secure Processor1 в некоторых гибридных процессорах AMD. Технология ARM® TrustZone® с системным подходом к безопасности исполняет роль защитного «слоя» на оборудовании, создавая безопасную среду за счет разделения центрального процессора на два виртуальных «мира». Важные задачи выполняются в «безопасном мире» AMD Secure Processor, а другие задачи — в обычном режиме. Это помогает обеспечить надежное хранение и обработку важных данных и проверенных приложений. Кроме того, это помогает защитить целостность и конфиденциальность таких ключевых ресурсов, как пользовательский интерфейс и материалы поставщиков услуг. Но AMD тоже отклонила запросы на открытый исходный код, который работает на PSP.

PSP похож на Intel Management Engine для процессоров Intel. Еще в сентябре 2017 года исследователь безопасности Google Сфир Коэн сообщил об уязвимости AMD в подсистеме PSP, которая может позволить злоумышленнику получить доступ к паролям, сертификатам и другой конфиденциальной информации.

В марте 2018 года израильская компания по информационной безопасности, связанная с PSP, объявила о нескольких предполагаемых серьезных недостатках в процессорах AMD Zen с архитектурой AMD ( EPYC , Ryzen , Ryzen Pro и Ryzen Mobile), которые могли позволить вредоносным программам работать и получать доступ к конфиденциальным данным.

AMD объявила об обновлениях прошивки для устранения этих недостатков, их обоснованность с технической точки зрения была подтверждена независимыми экспертами по безопасности, которые рассмотрели раскрытия.

AMD так описывает технологию защиты: «Secure Processor (ранее — процессор для обеспечения безопасности платформы, PSP) является выделенным процессором с технологией ARM TrustZone, а также программной защищённой средой Trusted Execution Environment (TEE), призванной обеспечить работу доверенных приложений сторонних разработчиков. AMD Secure Processor — технология на базе аппаратных средств, которая обеспечивает безопасную загрузку с уровня BIOS до среды TEE. Доверенные приложения сторонних разработчиков могут задействовать стандартные программные интерфейсы, чтобы воспользоваться защищённой средой TEE (функции защиты TEE работают не во всех приложениях).

Новые уязвимости можно быдо разделить на четыре основные категории. Все они по сути позволяют злоумышленникам нацелиться на самый защищённый сегмент процессора, который имеет решающее значение для хранения конфиденциальной информации на устройстве. Определить вредоносный код, хранящийся в Secure Processor, почти невозможно. Зловред может располагаться там годами и не быть обнаруженным — информировали независимые эксперты по безопасности.

Некоторые пользователи компьютеров и ноутбуков, построенных на платформе AMD, при открытии диспетчера устройств могут обнаружить там некое устройство с названием AMD PSP 3.0 Device, требующее установки драйвера. Код у него PCI\VEN_1022&DEV_1456.

Далеко не каждый знает что это за устройство и где взять для него драйвер.

Аббревиатура PSP в данном случае расшифровывается как Platform Security Processor. Это отдельный процессор для защиты программного обеспечения компании AMD. Используется в работе антивирусов, а также защищает некоторые компоненты операционной системы от вредоносного воздействия. Является аналогом Intel Management Engine и также требует установки драйвера. Он входит в состав комплекта драйверов для чипсета.

Сам драйвер нужно скачивать с официального сайта поддержки производителя материнской платы или ноутбука, определив конкретную модель. Обычно он располагается в разделе «Чипсет» (Chipset).

Вот и подошел к концу мой опус о безопасности UEFI. В этой заключительной части осталось поговорить о перспективных технологиях и планах на будущее, да пообщаться с читателями в комментариях.

Если вам интересно, чем безопасности прошивки могут помочь STM , SGX и PSP — жду вас под катом.

Желая показать бунтарский дух и наплевательство на традиции, ссылки на предыдущие части не даю — сами ищите их там.

Часть седьмая. Технологии будущего

Несмотря на то, что все описываемые далее технологии уже давно представлены официально, рассказывать о них я все равно буду как о возможностях завтрашнего дня, по весьма прозаической причине — даже в такой быстроразвивающейся среде как UEFI от представления какой-то технологии до ее внедрения могут пройти годы (достаточно вспомнить PFAT , появившуюся еще в Haswell, но не внедренную толком до сих пор).

Про SGX и STM я уже упоминал в конце третьей части, поэтому начну рассказ с PSP, которым теперь без вариантов комплектуются все новые AMD APU.

AMD Platform Security Processor

Наблюдая за успехами Intel Management Engine, которым последние 5 лет оборудован каждый чипсет и SoC Intel, в AMD тоже решили не отставать от прогресса и встроить в свои SoC'и чего-нибудь эдакого.

Еще бы — хочется иметь аппаратный корень доверия, хочется нормальный генератор случайных чисел, хочется криптоускоритель и эмулятор TPM 2.0, в общем — много всего хочется, и реализовать это все не трудно — купи IP Core у какого-нибудь поставщика, напиши к нему прошивку и навесь на него побольше системных функций, чтобы пользователь твоей платформы даже не вздумал отключить то, за что столько денег уплочено.

В итоге в качестве IP Core купили ядро ARM Cortex-A5 с поддержкой технологии TrustZone, для эмуляции TPM 2.0 приобрели у Trustonic код TEE , остальное реализовали сами и представили получившийся SoC-внутри-SoC'а в 2013 году на очередном UEFI Plugfest.

Оригинальная схема PSP, про эмуляцию TPM речи тогда еще не шло.

Для обеспечения безопасности UEFI этот самый PSP предоставляет следующее: подсистему HVB, внутреннее хранилище для S3 BootScript, эмулятор TPM для реализации Measured Boot, генератор случайных чисел и ускоритель криптографических операций.

Hardware Validated Boot

Про эту технологию я уже рассказывал в первой части, теперь расскажу более подробно. Суть ее простая — PSP получает управление до старта BSP и проверяет, чтобы содержимое второй стадии его прошивки и стартового кода не было изменено, в случае успеха BSP стартует с ResetVector'а и машина загружается как обычно, а в случае неудачи пользователю показывают код ошибки на POST-кодере, а BSP крутит мертвый цикл до hard reset'а, после которого все повторяется заново.

HVB, таким образом, является аппаратным корнем доверия для системы, но защищает эта технология только PEI-том, проверка же всего остального — на совести авторов прошивки.

Оригинальная схема AMD HVB

По умолчанию HVB отключен на всех платформах и для включения необходима достаточно нетривиальное его конфигурирование, поэтому я пока и сам не испытывал технологию на практике (хотя непосредственно работаю с прошивками для второго поколения процессоров с PSP), и машин с включенным HVB на открытом рынке не видел.

Integrated TPM 2.0

К релизу Windows 10 рабочая группа TCG подготовила интересное нововведение: вместо использовавшегося ранее интерфейса TIS для взаимодействия с модулями TPM теперь можно использовать вызовы ACPI, что позволяет производителям процессоров реализовать TPM не на внешнем чипе, а прямо в чипсете, да еще и половину реализации сделать программной. Такое решение имеет как преимущества (заменить чипсет сложнее, чем чип TPM в корпусе SSOP-28), так и недостатки (vendor lock-in), но реализовали его на данный момент и Intel (в Skylake) и AMD (в APU с PSP). Стандарт TPM 2.0 поддерживается обоими решениями не целиком, а только настолько, чтобы система со встроенным TPM могла использовать BitLocker и получить сертификат Windows 10 Ready. Тем не менее, теперь полку пользователей TPM однозначно прибудет. Вместе с встроенным TPM появились также аппаратный ГСЧ и криптоускоритель, которые, при желании, можно использовать отдельно.

Secure S3 BootScript Storage

Еще одна фишка PSP — встроенный NVRAM, в котором можно безопасно хранить какие-то пользовательские данные. На данный момент AMD сохраняет туда S3 BootScript, что хорошо защищает систему от атак на него. При этом немного страдает время выхода из S3, но лишние 50-100 мс ради безопасности вполне можно терпеть.

К сожалению, у AMD с открытой документацией на PSP очень грустно, поэтому дать полезных ссылок не могу, все, что мог рассказать без нарушения NDA — уже рассказал.

Intel Software Guard Extensions

Вернемся теперь к технологиям Intel. Об SGX начали говорить около года назад, но для конечного пользователя она стала доступна всего несколько недель назад, когда Intel включила ее для процессоров Skylake в очередном обновлении микрокода. SGX — это новый набор инструкций, позволяющих приложениям создавать т.н. «анклавы», т.е. регионы памяти для кода и данных, аппаратно защищенные от доступа извне, даже если этот доступ производится из более привилегированных режимов исполнения вроде ring 0 и SMM.

Технология достаточно сложная для понимания и использования (почти 200 страниц Programming Reference), но потенциально очень мощная, поэтому Intel начала заниматься ее продвижением.

Принципиальная схема работы SGX, один из более 200 слайдов вот этой презентации, она же в виде 80-минутного видео.

Intel называет SGX «обратной песочницей», т.е вместо того, чтобы пытаться изолировать потенциально вредоносное или недоверенное ПО, при помощи SGX программа может изолировать себя от всего остального мира. Идея сходна с ARM TrustZone, но если у ARM мир делится на обычный и доверенный и они выполняются на разных ядрах, взаимодействуя только через вызов инструкции SMC , то у Intel ядро одно и то же, зато память делится обычную и безопасную:

Безопасный анклав посреди обычной памяти.

Intel SMI Transfer Monitor

Вторая технология Intel, о которой я уже упоминал — STM. Первые упоминания о нем датированы 2009 годом, и после 6 лет разработки технология наконец-то была представлена в августе 2015. Суть ее простая: вместо диспетчера SMM в SMRAM запускается гипервизор, и все обработчики SMI выполняются в виртуализованном окружении, что позволяет запретить им вредоносные действия вроде изменения данных в памяти ядра и тому подобные.

Слайд из презентации STM на IDF2015.

Технология позволяет значительно уменьшить как «поверхность атаки» на обработчики SMM, так и разрушительность последствий взлома обработчиков SMI. К примеру, запретив доступ к MMIO чипсета для всех обработчиков, кроме используемого для обновления прошивки, можно защитить ее от остальных обработчиков, путь даже они взломаны атакующим и он имеет возможность выполнить в них произвольный код.

Самое главное преимущество — неприхотливость, для работы STM нужны только включенные VT-x/AMDV и правильные настройки уровней доступа. На данный момент предварительная поддержка STM реализована в EDK2 только для тестовой платы MinnowBoard Max, но в ближайшие полгода-год IBV адаптируют ее для своих платформ, и взлома SMM можно будет опасаться гораздо меньше. Понятно, что бесплатной безопасности не бывает, и STM вносит дополнительную сложность в итак не самый простой процесс инициализации SMM, плюс обработка SMI занимает больше времени (страшнее, на самом деле, то, что оно занимает еще более неопределенное время, опять страдают пользователи жестких ОСРВ), плюс виртуализацию незнающий пользователь платформы может отключить и STM не получится использовать в таких условиях. Тем не менее, я потыкал в STM веткой на MinnowBoard и могу сказать: чем скорее IBV внедрят её — тем лучше.

Заключение

Ну вот и подошел к концу этот цикл статей, надеюсь читателю было интересно.

Технологии развиваются быстро, и если завтра появится какая-то прорывная технология (или найдут зияющую дыру в существующих) — постараюсь о них написать.

В следующей статье будем укрощать SecureBoot — сгенерируем свои ключ PK и KEK, а параноики смогут запретить загрузку любых вещей, не подписанных их ключами. Спасибо за внимание.

Читайте также: