Что наиболее эффективно в борьбе с вирусом программа перехватчик

Обновлено: 02.07.2024

Вирус.Компьютерный вирус – это программа или программный код, введенные и запущенные на компьютере без ведома пользователя и приводящие к нарушению нормального функционирования системы, в том числе открывающие несанкционированный доступ к информации, записанной на машине.

Вирусы бывают загрузочными и файловыми. Загрузочный вирус «поселяется» в загрузочной части диска и активизируется при каждом запуске системы.

Файловые вирусы встроены в файлы программ, при этом в большинстве случаев программы сохраняют свою работоспособность.

В общих чертах механизм работы файлового вируса выглядит так: он запускается в начале или в середине работы программы, а затем передает команду тому файлу, которому положено передать ее при работе приложения в штатном режиме. В результате программа внешне сохраняет все свои свойства, но вирус активируется при каждой попытке пользователя ее запустить. Процесс запуска вируса настолько непродолжителен по времени, что пользователь просто не успевает его заметить.

Основные вирусы, создающие сегодня проблемы, – это Трояны и Черви. Трояны, в свою очередь, принято делить на похищающие пароли и на открывающие доступ к компьютеру. В последнем случае компьютер может превратится в «зомби», выполняющего команды удаленного пользователя.

Черви специализируются на массовой рассылке самих себя всеми возможными способами. Именно эти вирусы при попадании в машину направляются в адресную книгу, а затем создают электронные письма и рассылают сами себя по почте всем адресатам из адресной книги. Нередко Троян устанавливается своими создателями в связке с Червем, чтобы последний выступал в качестве транспортного средства для Трояна. В таком случае Червь вместе с прикрепленным к нему Трояном обеспечивает распространение этой пары на максимально большое число компьютеров, а последний выполняет разрушительную работу.

Нам приходилось наблюдать компьютер подростка, подключенный к Интернету в течение года и не защищенный никакими сервисами, предназначенными для борьбы с преступным программным обеспечением. Заплатки на операционную систему на нем также не устанавливались, поскольку копия операционной системы была нелицензионной. После установки на компьютер «Антивируса Касперского» было выявлено 460 вирусов. Половина из них была червями, а вторая половина – Троянами.

Клавиатурный перехватчик. Это группа программ, которые записывают в специальный файл все нажатия клавиш на клавиатуре. Они позволяют сохранить важный документ, если вдруг «упадет» текстовый редактор. Кроме того, эти программы помогают узнать, кто и как использовал компьютер в отсутствие его владельца. И как инструмент проверки лояльности персонала эти системы также могут быть востребованы.

Основные задачи, которые сегодня ставятся перед вирусами их создателями, – получение полного управления чужим компьютером, либо взлом паролей, либо кража информации. Для достижения этих целей вирусу, как правило, необходим выход в Интернет.

Существуют несколько рубежей защиты от компьютерных вирусов. Ни один из них не является абсолютно эффективным, но вместе они обеспечивают практически стопроцентную защиту.

Антивирусные программы работают в двух режимах – Сканер и Монитор. Режим Монитор следит за открытыми на компьютере программами и блокирует вредоносные попытки вирусов помешать их работе. В режиме сканер антивирусная программа проверяет каждый файл, хранящийся на жестком диске компьютера, заглядывает внутрь каждого архива. Проверка в режиме Сканер может проводиться как по команде пользователя, так и автоматически – по расписанию. Выявить «врага» программе позволяет сравнение файлов со своей базой данных известных ей вирусов.

Однако антивирусники имеют один существенный недостаток: прежде, чем включить вирус в базу данных, программисты соответствующей лаборатории должны его увидеть и разобрать на части. То есть он должен сначала поразить кого-то из пользователей, после чего его отправят в лабораторию, и лишь затем его можно будет исследовать и включить в базу данных вирусов, с которыми и призван бороться антивирус.

Попытки научить антивирус бороться с еще неизвестными угрозами путем «объяснения» ему косвенных признаков, которые могут указывать на преступное программное обеспечение, пока что приводят к тому, что жизнь пользователя порой превращается в кошмар, так как эта программа регулярно блокирует нормальные программы.

Сегодня существует немало антивирусных программ. После того, как был устранен ряд технических проблем, «Антивирус Касперского» можно считать одним из самых удачных решений для русскоязычного пользователя. Хотя есть немало и других предложений от уважаемых и хорошо зарекомендовавших себя производителей – например, Dr.Web, Norton, Panda, McAfee.

Мы уже достаточно подробно обсудили этот тип программ, поэтому не будем повторяться. Отметим лишь в контексте этого раздела, что файрволл способен зафиксировать факт попытки выхода вирусной программы в Интернет и заблокировать его. Это позволяет противостоять любым вирусам, в том числе тем, которые пока неизвестны специалистам. Уничтожить вирус файрволл не может, но предотвратить его выход в Интернет файрволлу по силам.

3. Сторож реестра.

Программа отслеживает попытки вируса записаться в реестр. Точнее, она информирует о каждом приложении, которое записалось в реестр Windows, и спрашивает, оставить его там или удалить. Таким образом, тайно вирус не сможет записаться в реестр операционной системы, а значит, и запускаться в ней не сможет. Он останется просто безобидным файлом на диске, который со временем будет обнаружен антивирусом и уничтожен. Хотя, скорее всего, пользователь, увидев неизвестную программу, которая самостоятельно решает записаться в реестр, сам ее удалит, не дожидаясь вмешательства антивируса. К сторожам реестра относится, в частности, простая и бесплатная программа AnVir Task Manager. Помимо функций контроля записей в реестре, сторож обладает другими полезными функциями: позволяет легко убирать программы из автозапуска, чтобы они не открывались автоматически при включении компьютера, а также показывает, какое именно приложение и на сколько процентов загружает процессор.

4. Ревизор дисков.

В общих чертах работу ревизора дисков можно представить следующим образом. Программа после ее установки анализирует все файлы, находящиеся на жестком диске компьютера, и запоминает результат. Затем при работе пользователя или операционной системы с файлами, контролирует их действия и рассчитывает, как должна измениться первоначальная картина после всех этих манипуляций. По команде пользователя ревизор дисков проводит «инвентаризацию», сравнивая плановые показатели с фактическими. Если при этом показатели сходятся, значит, все нормально. Но если видны расхождения, то это свидетельствует о том, что был осуществлен несанкционированный запуск некой программы. Таким образом, сторож дисков способен отлавливать те вирусы, которые также пока что не описаны в базах данных. Мы можем рекомендовать в качестве ревизора дисков программу Adinf32.

Работая в комплексе, эти программы способны предотвратить активность практически любого вируса.

Современные компьютеры нуждаются не только в защите от вирусов, но и от целого ряда вредоносных программ. Другими словами, мы живем в эпоху, когда одной защиты от вирусов недостаточно для ваших компьютеров. Поэтому давайте взглянем на лучшие бесплатные антивирусные пакеты, существующие на сегодняшний день в отрасли информационной безопасности, которые вы можете использовать.

1. Шпионское и вредоносное сканирование - возможность легко сканировать и удалять шпионское и вредоносное программное обеспечение.

2. Download Protection - защита от любых онлайн загрузок, включая загрузку с диска.

3. Сканирование электронной почты - возможность сканировать электронную почту на наличие потенциальных угроз.

4. Скорость обнаружения - выполнение сканирования.

5. Совместимость с различными другими устройствами.

6. Автоматические обновления - возможность автоматического обновления через равные промежутки времени.

К самым распространенным антивирусным программам относятся:

- Comodo - бесплатный антивирус;

- BitDefender антивирусная программа;

- Avast Pro Antivirus;

- McAfee антивирусная программа.

Comodo Free Antivirus.

На данный момент этот антивирус занимает первое место. Comodo Free Antivirus подходит как технически подкованным, так и «просто осторожным» пользователям ПК. Прежде всего, имеет потенциал для успешной борьбы с постоянно развивающимися современными вредоносными программами. Установить его можно совершенно бесплатно.

- Этот антивирусный пакет гарантирует, что все виды угроз безопасности сканируются по умолчанию и обезвреживаются данной программой. Довольно полезная функция.

- Сдерживание HIPS (Host Intrusion Prevention System), которое отлично справляется с выполнением комплексного сканирования компьютеров и обнаружением любых подозрительных действий.

- Защита от вредоносных программ без файлов: трудно обнаружить вредоносную программу без файлов, поскольку она может успешно работать, не оставляя следов. Антивирус Comodo также помогает успешно обнаруживать такие вредоносные программы.

- Способность обрабатывать вредоносное программное обеспечение, которое ранее не было обнаружено. Антивирус Comodo обладает достаточным набором функций, которые гарантируют, что вредоносное программное обеспечение будет правильно обработано. Это то, что действительно отличает этот антивирус от других в индустрии информационной безопасности.

Comodo Paid Antivirus также включает в себя службу удаления вирусов.

Еще один гигант в отрасли информационной безопасности, который успешно защищает ПК от всех видов вредоносных программ, будь то боты, черви, шпионское программное обеспечение или вирусы. Также включает в себя другие функции, такие как планирование сканирования, регулировка уровней безопасности, переключение определенных функций. В целом, очень потенциальное программное обеспечение для защиты от вирусов для вашего ПК.

BitDefender антивирусная программа

Эффективный антивирус для успешной блокировки и нейтрализации вирусов. BitDefender антивирус создан для оптимизации и скорости. Будучи чрезвычайно легким, он успешно защищает сети, не перегружая их. Поэтому данное антивирусное программное обеспечение достойно загрузки.

Avast Pro Antivirus

Предлагая несколько уровней защиты для ваших компьютеров, Avast Pro давно существует в этой отрасли и поэтому заслуживает упоминания. Вредоносное программное обеспечение, которое обычно обходит традиционные сканеры, успешно отлавливается этим средством защиты от вирусов, благодаря использованию механизма эвристики.

McAfee антивирусная программа

Это идеальный инструмент для тех, кто часто делает покупки в Интернете. Обеспечивает защиту от всех видов вредоносных программ. Может автоматически обновляться. Поэтому еще один действительно хороший вариант для пользователей.

Антивирусная защита для серверов

Системы управления антивирусной защитой

Антивирусная защита для серверов, рабочих станций и почтовых шлюзов

Антивирусная защита для почтовых шлюзов

Антивирусная защита для межсетевых экранов

Каждый день появляется до 50 новых вирусов, взламывается до 100 Web сайтов. Ежедневно десятки фирм и организаций по всему свету теряют репутацию и несут многомиллионные убытки из-за многочисленных хакерских и вирусных атак. Единственное решение этой проблемы - установка действительно надежной полномасштабной системы компьютерной безопасности в масштабах всего предприятия. Такой как Kaspersky™ Corporate Suite.

Kaspersky™ Corporate Suite создан специально для обеспечения полномасштабной структуры компьютерной безопасности для систем корпоративного масштаба. Главное преимущество данного пакета - создание не зависимой от платформенного обеспечения, централизованно управляемой структуры защиты от вирусов и хакерских атак для корпоративных сетей любой топологической сложности, с возможным подключением удаленных участков сети, расположенных на любом конце земного шара.

Выбирая Kaspersky™ Corporate Suite, Вы выбираете лучшие мировые технологии защиты данных, созданные российскими экспертами, полномасштабную защиту от проникновения вирусов, персональное внимание и самое чуткое отношение ко всем Вашим пожеланиям со стороны всего состава ведущей российской антивирусной компании - "Лаборатории Касперского".

Антивирусные продукты, входящие в поставку Kaspersky™ Corporate Suite обеспечивают надежный контроль над всеми потенциальными источниками проникновения компьютерных вирусов: они используются на рабочих станциях (DOS, Windows 95/98/ME, Windows 2000/NT Workstation, OS/2, Linux), файловых серверах (Windows NT Server, Linux, Novell NetWare, FreeBSD, BSDi) и почтовых системах (MS Exchange Server, Lotus Notes, Sendmail, Qmail, Postfix), CVP-совместимых межсетевых экранах (Check Point FireWall-1), Web серверах. Удобные средства централизованной установки и управления дают возможность максимально автоматизировать антивирусную защиту компьютеров и корпоративных сетей. В дополнение, Вы сами можете выбрать набор необходимых антивирусных программ, тем самым значительно снизив затраты по внедрению и эксплуатации нашего антивирусного комплекса.

В нашей работе мы ориентируемся на полное удовлетворение потребностей и учет даже самых незначительных требований наших клиентов. Kaspersky™ Corporate Suite позволит Вам создать надежную систему компьютерной безопасности, максимально соответствующую конфигурации Вашей сети. Одновременно Вы сможете значительно снизить затраты по внедрению нашего антивирусного комплекса.

Мы, единственные в России, обеспечиваем Вас круглосуточной антивирусной технической поддержкой на русском и английском языках по телефону и электронной почте. В любое время суток высококвалифицированные специалисты готовы ответить на все Ваши вопросы, связанные с работой комплекса или попытками проникновения вирусов в Вашу сеть.

| Почему Вам нужен именно Kaspersky™ Corporate Suite? |

На это существует как минимум 10 причин:

- Высочайший уровень обнаружения вирусов

Главная задача антивируса - надежная защита от вирусов. Без этого он - бесполезная программа, на которую впустую потрачены деньги. В отличие от других антивирусных компаний, мы концентрируем все наше внимание именно на уровне антивирусной защиты. Исключительные качества Антивируса Касперского™ в области обнаружения и удаления вирусов подтверждаются многочисленными победами в независимых тестах антивирусных продуктов, проведенных компьютерными журналами и тестовыми лабораториями из разных стран мира.

Данный цикл статей посвящен достаточно актуальной в настоящей момент проблеме – технологиям, применяемым разработчиками вредоносного программного кода. В последнее время появилось множество вредоносных программ, по определению нельзя считать вирусами, поскольку они не обладают способностью к размножению. Речь пойдет о RootKit , клавиатурных шпионах, троянских и шпионских программах.

Термин RootKit исторически пришел из мира Unix, где под этим термином понимается набор утилит, которые хакер устанавливает на взломанном им компьютере после получения первоначального доступа. Это, как правило, хакерский инструментарий (снифферы, сканеры) и троянские программы, замещающие основные утилиты Unix. RootKit позволяет хакеру закрепиться во взломанной системе и скрыть следы своей деятельности.

В системе Windows под RootKit принято считать программу, которая внедряется в систему и перехватывает системные функции, или производит замену системных библиотек. Перехват и модификация низкоуровневых API функций в первую очередь позволяет такой программе достаточно качественно маскировать свое присутствие в системе, защищая ее от обнаружения пользователем и антивирусным ПО. Кроме того, многие RootKit могут маскировать присутствие в системе любых описанных в его конфигурации процессов, папок и файлов на диске, ключей в реестре. Многие RootKit устанавливают в систему свои драйверы и сервисы (они естественно также являются «невидимыми»).

В последнее время угроза RootKit становится все более актуальной, т.к. разработчики вирусов, троянских программ и шпионского программного обеспечения начинают встраивать RootKit -технологии в свои вредоносные программы. Одним из классических примеров может служить троянская программа Trojan-Spy.Win32.Qukart, которая маскирует свое присутствие в системе при помощи RootKit -технологии (данная программа интересна тем, что ее RootKit -механизм прекрасно работает в Windows 95\98\ ME \2000\ XP ).

Для эффективной борьбы с RootKit необходимо понимание принципов и механизмов его работы. Условно все RootKit -технологии можно разделить на две категории – работающие в режиме пользователя ( user - mode ) и в режиме ядра ( kernel - mode ). Первая категория RootKit основана на перехвате функций библиотек пользовательского режима, вторая – на установке в систему драйвера, осуществляющего перехват функций уровня ядра. Далее при описании методов перехвата функций описание идет применительно к RootKit , однако нужно помнить, описанные методики универсальны и применяются множеством полезных программ и утилит.

Методы перехвата API функций в режиме пользователя ( user mode )

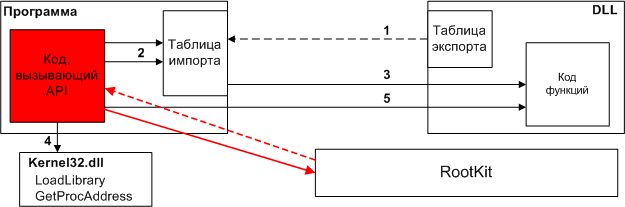

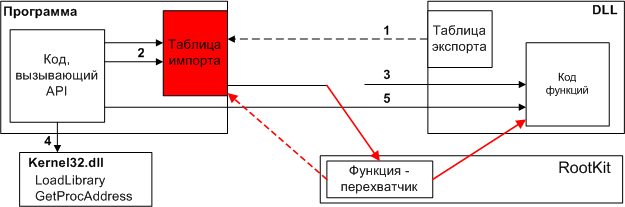

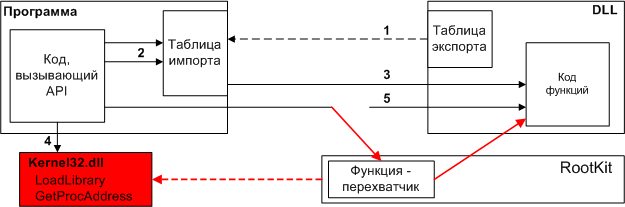

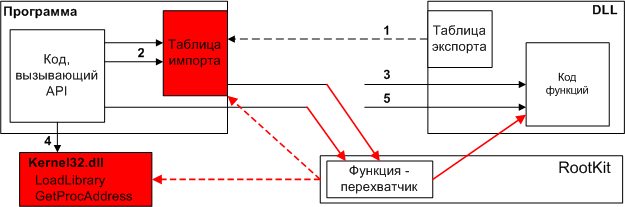

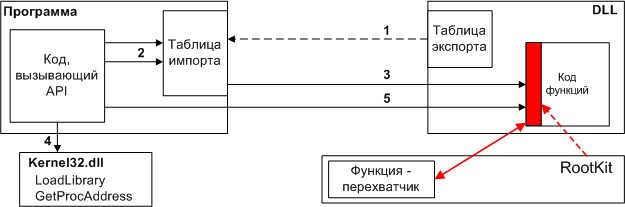

Описания методик перехвата функций снабжены схемами их работы, при этом красная пунктирная стрелка показывает вмешательство RootKit в процесс работы программы, красные стрелки показывают отклонения в логике работы, вызванные вмешательством RootKit .

Перехват функций позволяет RootKit модифицировать результаты их работы – например, перехват функции поиска файла на диске позволяет исключить из результатов поиска маскируемые файлы, а перехват функций типа ntdll .ZwQuerySystemInformation позволяет замаскировать запущенные процессы и загруженные библиотеки.

Принцип вызова API функции

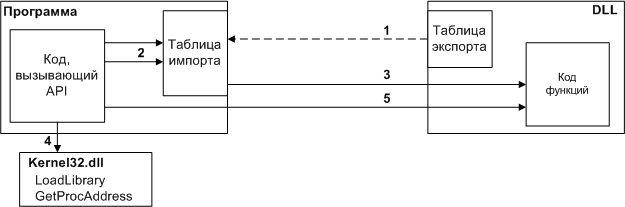

Перед рассмотрением принципов работы RootKit пользовательского режима необходимо кратко и упрощенно рассмотреть принцип вызова функций, размещенных в DLL.

Известно два базовых способа:

1. Раннее связывание (статически импортируемые функции).

Этот метод основан на том, компилятору известен перечень импортируемых программой функций. Опираясь на эту информацию, компилятор формирует так называемую таблицу импорта EXE файла. Таблица импорта – это особая структура (ее местоположение и размер описываются в заголовке EXE файла), которая содержит список используемых программой библиотек и список импортируемых из каждой библиотеки функций. Для каждой функции в таблице имеется поле для хранения адреса, но на стадии компиляции адрес не известен. В процессе загрузки EXE файла система анализирует его таблицу импорта, загружает все перечисленные в ней DLL и производит занесение в таблицу импорта реальных адресов функций этих DLL. У раннего связывания есть существенный плюс – на момент запуска программы все необходимые DLL оказываются загруженными, таблица импорта заполнена – и все это делается системой, без участия программы. Но отсутствие в процессе загрузки указанной в его таблице импорта DLL (или отсутствие в DLL требуемой функции) приведет к ошибке загрузки программы. Кроме того, очень часто нет необходимости загружать все используемые программой DLL в момент запуска программы. На рисунке показан процесс раннего связывания – в момент загрузки происходит заполнение адресов в таблице импорта (шаг 1), в момент вызова функции из таблицы импорта берется адрес функции (шаг 2) и происходит собственно вызов функции (шаг 3);

2. Позднее связывание.

Отличается от раннего связывания тем, что загрузка DLL производится динамически при помощи функции API LoadLibrary. Эта функция находится в kernel32.dll, поэтому если не прибегать к хакерским приемам, то kernel32.dll придется загружать статически. При помощи LoadLibrary программа может загрузить интересующую ее библиотеку в любой момент времени. Соответственно для получения адреса функции применяется функция kernel32.dll GetProcAddress. На рисунке шаг 4 соответствует загрузке библиотеки при помощи LoadLibrary и определению адресов при помощи GetProcAddress. Далее можно вызывать функции DLL (шаг 5), но естественно при этом таблица импорта не нужна. Чтобы не вызывать GetProcAddress перед каждым вызова функции из DLL программист может однократно определить адреса интересующих его функций и сохранить их в массиве или некоторых переменных.

Независимо от метода связывания системе необходимо знать, какие функции экспортирует DLL. Для этого у каждой DLL имеется таблица экспорта – таблица, в которой перечислены экспортируемые DLL функции, их номера (ординалы) и относительные адреса функций ( RVA ).

1. Модификация машинного кода прикладной программы.

В этом случае модифицируется машинный код, отвечающий в прикладной программе за вызов той или иной функции API. Это методика сложна в реализации, т.к. существует множество языков программирования, версий компиляторов и программист может реализовать вызов API функций различными методиками. Но теоретически подобное возможно при условии, что внедрение будет идти в заранее заданную программу известной версии. В этом случае можно проанализировать ее машинный код и разработать перехватчик.

2. Модификация таблицы импорта

Данная методика описана в книге Рихтера и является одной из классических. Идея метода проста – RootKit находит в памяти таблицу импорта программы и исправляет адреса интересующих его функций на адреса своих перехватчиков (естественно, он предварительно где-то у себя запоминает правильные адреса). В момент вызова API функции программа считывает ее адрес из таблицы импорта и передает по этому адресу управление. Методика универсальна, но у нее есть существенный недостаток (и его хорошо видно на схеме) - перехватываются только статически импортируемые функции. Но есть и плюс – методика очень проста в реализации и есть масса примеров, демонстрирующих ее реализацию. Поиск таблицы импорта в памяти не представляет особой сложности, поскольку для этого существуют специализированные API функции, позволяющие работать с образом программы в памяти. Исходный текст такого перехватчика на языке C занимает несколько листов печатного текста;

3. Перехват функций LoadLibrary и GetProcAddress

Перехват функций LoadLibrary и GetProcAddress может быть выполнен любым методом, в классической реализации применяется методика 2 – модификация таблицы импорта. Идея методики проста – если перехватить GetProcAddress, то при запросе адреса можно выдавать программе не реальные адреса интересующих ее функций, а адреса своих перехватчиков. Как и в методе 2 программа «не почувствует» разницы. При вызове GetProcAddress она получает адрес и выполняет вызов функции. У данного метода есть минус – он не позволяет перехватить статически импортируемые функции;

4. Метод, сочетающий методику 2 и 3

В данной методике модифицируется таблица импорта, причем в обязательном порядке перехватываются функции LoadLibrary и GetProcAddress библиотеки kernel 32. dll . В этом случае при вызове статически импортируемых функций искаженные адреса берутся из таблицы импорта, при динамическом определении адреса вызывается перехваченная функция GetProcAddress, которая возвращает адреса функций-перехватчиков. В результате у программы не остается шансов узнать правильный адрес функции.

5. Модификация программного кода API функции.

Данные метод сложнее в реализации, чем подмена адреса. Методика состоит в том, что RootKit находит в памяти машинный код интересующих его функций API и модифицирует его. При таком методе перехвата функции уже нет надобности в модификации таблицы импорта запущенных программ и передаче программам искаженных адресов при вызове GetProcAddress . С точки зрения вызова функции все остается «как есть» за одним исключением – теперь уже по «правильному» адресу внутри «правильной» DLL находится машинный код RootKit.

Чаще всего вмешательство в машинный код перехватываемых функций минимально. В начале функции размещается не более 2-3 машинных команд, передающих управление основной функции-перехватчику. Для выполнения вызова модифицированных функций RootKit должен сохранить исходный машинный код для каждой модифицированной им функции (естественно, сохраняется не весь машинный код функции, а измененные при перехвате байты). Именно такая методика перехвата реализована в широко известном HackerDefender и библиотеке AFX Rootkit ( www . rootkit . com ).

6. Модификация библиотек DLL на диске

Данная методика состоит в том, что системная библиотека модифицируется на диске. Методы модификации аналогичны описанным выше, только изменения производятся не в памяти, а на диске. Подобная методика не получила широкого распространения.

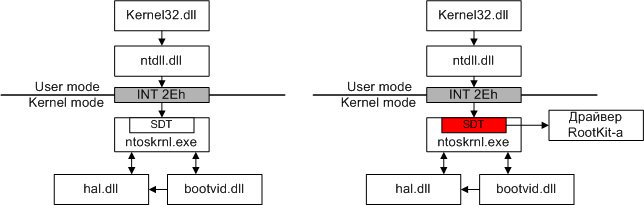

Перехват функций в режиме ядра ( kernel mode )

Для понимание типовой для методики перехвата функций в режиме ядра следует рассмотреть принципы взаимодействия библиотек пользовательского режима и ядра. Рассмотрим это взаимодействие на упрощенной схеме:

Основное взаимодействие с ядром производится через ntdll . dll , большинство функций которой являются переходниками, обращающимся к ядру через прерывание INT 2 Eh (следует заметить, что прикладной программе ничто не мешает напрямую вызывать INT 2 Eh ). Дальнейшее обращение к функциям ядра основана на структуре, именуемой KeServiceDescriptorTable (или сокращенно SDT ), расположенной в ntoskrnl . exe . SDT – это таблица, содержащая адреса точек входа сервисов ядра NT. Описание функций и методик перехвата можно найти в книге Свена Шрайбера «Недокументированные возможности Windows 2000», там же приведена схема взаимодействия, послужившая прототипом для приведенной здесь схемы. Упрощенно можно сказать, что для перехвата функций необходимо написать драйвер, который произведет модификацию таблицы SDT . Перед модификацией драйверу необходимо сохранить адреса перехватываемых функций и записать в таблицу SDT адреса своих обработчиков. Данный метод чем-то напоминает перехват прерываний в MSDOS или описанную выше методику 2.

Этот метод часто называют перехватом Native API и естественно он работает только в NT (и соответственно W2K, XP, W2003). Следует отметить, что перехват Native API осуществляют не только руткиты – существует масса полезных программ, перехватывающих функции при помощи правки SDT – в качестве примера могут служить популярная утилита RegMon от SysInternals или программа Process Guard .

Следует отметить, что описанный метод является наиболее простым, но далеко не единственным. Существует еще ряд способов, в частности создание драйвера-фильтра. Драйвер-фильтр может применяться как для решения задач мониторинга (классический пример – утилита FileMon от SysInternals ), так и для активного вмешательства в работу системы. В частности, драйвер-фильтр может применяться для маскировки файлов и папок на диске. Принцип работы такого драйвера основан на манипуляциях с пакетами запроса ввода-вывода ( IRP ).

Методики обнаружения RootKit в системе

Рассмотрим базовые методики поиска RootKit :

Описанные выше базовые методики перехвата функций поясняют основные принципы работы RootKit . Однако следует помнить, что разработчики RootKit -технологий не стоят на месте, в результате постоянно появляются новые разработки, подходы и методы.

Практика показывает, что разработчики вредоносных программ (вирусов, троянских программ, шпионского ПО) все чаще начинают использовать RootKit -технологии, что существенно затрудняет обнаружение и удаление созданных ими вредоносных программ. Чаще всего применяются методики перехвата функций в режиме пользователя, но в последнее время появились весьма эффективные реализации с применением драйверов. В этом плане по моей статистике наиболее «знаменит» Backdoor.Win32.Haxdoor, который устанавливает в систему несколько драйверов, что позволяет ему достаточно эффективно маскироваться от обнаружения пользователем.

В следующей статье цикла речь пойдет о клавиатурных шпионах – их устройстве, принципах работы и методиках обнаружения.

Читайте также: