Что происходит с компьютерной программой в итоге хакерской атаки

Обновлено: 07.07.2024

Все, что Вам нужно знать о хакерах: кто они, как они взламывают компьютеры и как можно защититься от них. Мы расскажем об истории хакеров и хакерства, а также о хакерских атаках на системы Mac и Android.

Все о хакерстве

Что такое хакерская атака?

Хакерская атака – это комплекс действий, направленных на поиск уязвимостей в цифровых системах, например на компьютерах, смартфонах, планшетных устройствах или даже целых компьютерных сетях. При этом следует отметить, что хакеры не всегда занимаются вредоносной деятельностью, однако сегодня термин «хакерство» обычно употребляется в контексте противоправных действий, а хакерами называют киберпреступников, которые стремятся получить финансовую выгоду, выразить протест, собрать определенную информацию (то есть занимаются кибершпионажем) или просто хотят развлечься.

Многие склонны думать, что типичный хакер представляет собой талантливого молодого самоучку или одиозного программиста, способного специальным образом модифицировать аппаратное или программное обеспечение, чтобы использовать его в целях, изначально не заложенных производителем. Но такой подход упрощает взгляд на проблему и не позволяет осмыслить все многообразие мотивов, которые побуждают хакеров к действиям. Если Вам нужна более подробная информация о хакерах, пожалуйста, ознакомьтесь с заметкой Венди Заморы «Under the hoodie: why money, power, and ego drive hackers to cybercrime» (Под капюшоном: почему деньги, власть и эгоизм толкают хакеров на преступление).

Хакерские атаки обычно имеют технический характер (как, например, вредоносная реклама, которая внедряет на компьютер опасные объекты в теневом режиме и не требует участия пользователя). Однако хакеры также могут прибегать к психологическим методам, чтобы обманным путем заставить пользователя открыть вредоносное вложение или предоставить конфиденциальные данные. Такие методы называют методами социальной инженерии.

«Хакерство прошло путь от подростковой забавы до многомиллиардного бизнеса».

Строго говоря, «хакерство» – это общий термин, обозначающий деятельность подавляющего большинства вредоносных объектов, а также кибератаки на компьютеры частных лиц, предприятий и государственных учреждений. Помимо социальной инженерии и распространения вредоносной рекламы, к часто используемым хакерским методам относятся:

Ботнеты

Программы-угонщики браузеров

DDoS-атаки

Программы-вымогатели

Руткиты

Троянские программы

Вирусы

Сетевые черви

Хакерство как феномен прошло путь от подростковой забавы до многомиллиардного бизнеса с развитой преступной инфраструктурой, позволяющей разрабатывать хакерские инструменты на заказ и продавать их амбициозным ворам, не лишенным денег, но обладающим меньшими техническими навыками (таких злоумышленников уничижительно называют «скрипткидди», поскольку они используют для нападения чужой программный код, не понимая механизма его действия). Лишь один из примеров таких инструментов – программа-вымогатель как услуга (RaaS).

Так, пользователи Windows часто становятся целью распространенной атаки злоумышленников, якобы предлагающих удаленный доступ к IT-системам всего за 10 долларов через хакерский магазин, расположенный в Dark web – «темном» сегменте Интернета, что позволяет им похищать информацию, нарушать работу систем, внедрять программы-вымогатели и совершать другие преступные действия. Кроме того, в таких магазинах продаются специальные версии операционных систем – от Windows XP до Windows 10. Злоумышленники даже раздают советы, как с помощью тайных учетных записей можно оставаться незамеченным.

История хакерства и хакеров

Столь популярный сегодня термин появился в конце 1970-х годов. В 1980 году в журнале Psychology Today появилась статья «The Hacker Papers» (Записки хакера), в которой обсуждалась проблема компьютерной зависимости.

В 1982 году увидел свет американский фантастический фильм «Трон», в котором главный герой называет себя хакером и намеревается проникнуть в компьютерную систему компании. Сюжет фильма «Военные игры», выпущенного годом позднее, построен вокруг предпринятой подростком атаки на компьютерную сеть Командования воздушно-космической обороны Северной Америки (NORAD). Эта фантастическая лента представляла хакеров как угрозу для национальной безопасности.

«Группа молодых хакеров проникла в компьютерные системы Соединенных Штатов и Канады».

Вскоре оказалось, что эти художественные фильмы предвосхитили реальные события: в том же году группа молодых хакеров проникла в компьютерные системы Соединенных Штатов и Канады. Пострадали даже сети Лос-Аламосской национальной лаборатории, Мемориального онкологического центра имени Слоуна – Кеттеринга, а также компьютеры банка Security Pacific. Через некоторое время в журнале Newsweek вышла статья с фотографией одного из членов группы, а в тексте статьи слово «хакер» использовалось в негативном ключе, что стало первым подобным случаем среди ведущих СМИ.

Затем в дело вступил Конгресс, принявший ряд законодательных актов, которые устанавливали наказание за компьютерные преступления. После этого на протяжении 1980-х годов в Соединенных Штатах и за их пределами начали формироваться группы хакеров, к которым присоединялись компьютерные специалисты, преследующие самые разные цели – некоторые из этих групп были вполне безобидными, однако другие представляли опасность. Они осуществляли эффективные атаки, взламывали компьютеры государственных учреждений и частных компаний, что повлекло за собой ужесточение антихакерского законодательства, громкие аресты и судебные приговоры. Однако феномен хакерства стал неотъемлемой частью популярной культуры и прочно закрепился в общественном сознании, что находило отражение в многочисленных фильмах, книгах и статьях журналистов.

Если Вас интересует подробная история хакерства вплоть до появления террористических хакерских группировок и государственных хакеров, промышляющих в наши дни, пожалуйста, нажмите здесь.

Типы хакерских атак

В целом, можно сказать, что хакеры обычно намереваются взломать защиту отдельного компьютера или компьютерной сети, будучи движимыми одним из четырех мотивов.

Примечательна еще одна категория киберпреступников: Примечательна еще одна категория киберпреступников: к ней относятся хакеры, которые руководствуются политическими или социальными мотивами. Такие хакеры-активисты (или «хактивисты») наносят удар, чтобы привлечь внимание общественности к той или иной проблеме, – обычно это выражается в публикации конфиденциальных документов. С дополнительной информацией о наиболее известных группах хактивистов, а также о некоторых громких разоблачениях, организованных ими, Вы можете ознакомиться на следующих веб-страницах: Anonymous, WikiLeaks и LulzSec.

«Сегодняшний ландшафт кибербезопасности напоминает прерии Дикого Запада, где хорошие хакеры носят белые шляпы, а плохие хакеры – черные шляпы».

Есть еще один способ классификации хакеров. Помните ли Вы классические вестерны? В этих фильмах непременным атрибутом хороших парней были белые шляпы, в то время как плохих парней можно было узнать по черным шляпам. Сегодняшний ландшафт кибербезопасности напоминает прерии Дикого Запада, где хорошие хакеры носят белые шляпы, а плохие хакеры – черные шляпы. Впрочем, есть еще третья категория хакеров, которые могут относиться и к тем, и к другим.

Если хакером мы называем специалиста, который обладает глубоким пониманием компьютерных систем и программного обеспечения и который использует свои знания, чтобы искать в них различного рода уязвимости, то недобросовестный хакер, обозначаемый на сетевом сленге как «черная шляпа», делает это с целью похитить ценности или нанести иной вред. Упомянутые выше четыре типа мотивации (кража, репутация, корпоративный шпионаж, государственное хакерство) применимы именно к таким «черным хакерам».

«Белые хакеры» или «белые шляпы», также ищут уязвимости в защитных системах организаций, однако делают это для того, чтобы улучшить их и предотвратить возможную кражу данных или другие киберпреступления, прежде чем «черные хакеры» смогут воспользоваться этими уязвимостями. Согласно недавней статье, опубликованной в онлайн-версии New York Times, корпорации нередко нанимают «белых хакеров» и включают их в свою службу поддержки. В других случаях компании могут прибегнуть к аутсорсингу и воспользоваться услугами таких агентств, как HackerOne, которые за вознаграждение тестируют программное обеспечение на наличие уязвимостей и ошибок.

Наконец, есть и «серые шляпы» или «серые хакеры», которые, подобно «черным шляпам», используют свои умения и навыки для взлома различных систем и сетей без какого-либо разрешения. Но вместо того чтобы доводить преступление до конца и наносить реальный ущерб, они сообщают об уязвимости владельцу сети и предлагают устранить ее за небольшую плату.

Хакерские атаки на телефоны Android

Несмотря на то что большинство ассоциирует хакерские атаки с компьютерами под управлением Windows, операционная система Android также представляет собой привлекательную цель для хакеров.

Немного истории: Ранние хакеры, которые использовали низкотехнологичные (на тот момент) телефоны для взлома коммуникационных сетей и совершения бесплатных международных звонков, получили название «phreaks» (фрикеры); это слово представляет собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В 1970-х годах они сформировали собственную субкультуру, а их деятельность стала известна как фрикинг.

«Киберпреступники могут просматривать данные, сохраненные на Вашем телефоне, в том числе учетные данные и финансовую информацию».

В отличие от iPhone, система Android более фрагментирована, обладает открытым кодом, а также рядом несоответствий в стандартах, которые дают о себе знать при разработке программного обеспечения. Все эти факторы подвергают устройства Android большему риску порчи или кражи данных. Кроме того, значительное количество неприятностей связано с хакерскими атаками на телефоны Android.

Телефонные хакеры обладают рядом преимуществ перед компьютерными хакерами, поскольку они используют специальные методы взлома, которые легко приспособить к системам Android. Проверенным и эффективным типом атак является фишинг – совокупность преступных действий, осуществляемых методами социальной инженерии с целью заставить отдельных лиц или членов организации раскрыть конфиденциальные данные. Поскольку экран телефона вмещает значительно меньшую адресную строку по сравнению с экраном ПК, фишинговым мошенникам легче сымитировать тот или иной известный веб-сайт в мобильном браузере, скрыв от глаз пользователя наиболее уязвимые места, которые обычно видны на экране настольного компьютера (например, намеренно искаженное написание адреса). А дальше все происходит по привычной схеме: Вы получаете уведомление от банка с просьбой войти в свою учетную запись, чтобы решить неотложную проблему, для чего нужно всего лишь перейти по удобно расположенной ссылке и ввести свои данные в поля формы. Проделав эти незамысловатые действия, Вы фактически передаете свой телефон в руки хакеров.

Приложения с троянскими программами, загружаемые из непроверенных источников, являются еще одним инструментом хакеров, представляющим угрозу для устройств Android. Крупнейшие магазины приложений для Android (Google и Amazon) тщательно проверяют программы сторонних разработчиков. Однако в ряде случаев вредоносным программам удается обойти защиту надежных ресурсов, не говоря уже о других веб-сайтах, не столь щепетильных в вопросах безопасности. В итоге систему телефона захватывает рекламное ПО, шпионские программы, программы-вымогатели и другие недружелюбные объекты.

«Хакеры могут взломать защиту телефона, когда он подключается к незащищенной сети Bluetooth».

Хакерские атаки на устройства Mac

Даже если Вы склонны считать, что хакерские атаки являются проблемой только в среде Windows, спешим Вас расстроить: пользователи устройств Mac также не обладают стопроцентным иммунитетом.

Кроме того, компьютеры Mac подвержены атакам, применяющим методы социальной инженерии, а также использующим уязвимости несовершенного аппаратного обеспечения. Как сообщает издание The Guardian, в начале 2018 года широкую огласку получили именно такие атаки на уязвимости Meltdown и Spectre, обнаруженные в архитектуре микропроцессоров. Компания Apple ответила на атаки, разработав специальные средства защиты, одновременно рекомендуя клиентам загружать программное обеспечение для iOS только из проверенного источника – магазина App Store, чтобы не дать хакерам возможность использовать уязвимости процессоров.

Следующей угрозой стала коварная программа Calisto, представляющая собой вариант вредоносного объекта Proton для систем Mac. На протяжении двух лет она свободно распространялась в сети, пока не была обнаружена в июле 2018 года. Эта троянская программа скрывалась в подложном установщике средства киберзащиты для компьютеров Mac. Она выполняла множество функций, среди которых особое место занимал сбор имен пользователей и паролей.

Таким образом, хакеры располагают широким инструментарием угроз – от вирусов и вредоносного ПО до специальных программ, использующих ошибки в системе защиты – и активно применяют все эти средства, чтобы проникнуть на компьютеры Mac. С информацией о недавних хакерских атаках, задокументированных сотрудниками нашего ресурса Malwarebytes Labs, Вы можете ознакомиться здесь.

Предотвращение хакерских атак

Ваш ПК, планшетный компьютер и телефон постоянно находятся под прицелом хакеров, так что вокруг этих устройств необходимо возвести несколько рубежей обороны.

Во-первых, загрузите надежную антивирусную программу или мобильное приложение, способное обнаруживать и нейтрализовывать вредоносное ПО, а также блокировать переходы на фишинговые веб-сайты. Разумеется, независимо от того, используете ли Вы Windows, Android, Mac, iPhone или заведуете целой корпоративной сетью, мы рекомендуем использовать многоуровневую защиту, которую предоставляют приложения Malwarebytes for Windows, Malwarebytes for Android, Malwarebytes for Mac, Malwarebytes for iOS, а также продукты Malwarebytes для бизнеса.

«Помните, что ни один банк и ни одна система онлайн-платежей не станет присылать Вам электронное письмо с просьбой сообщить учетные данные, номер социального страхования или кредитной карты».

Во-вторых, загружайте мобильные приложения только из проверенных источников, которые проверяют все программы на наличие скрытого вредоносного ПО. К таким источникам относятся Google Play и Amazon Appstore. Также обратите внимание, что политика компании Apple разрешает пользователям устройств iPhone загружать приложения только из магазина App Store. Тем не менее, всякий раз перед загрузкой нового приложения проверяйте его рейтинги и прилагаемые отзывы. Если рейтинги невысоки, а количество загрузок невелико, то такое приложение лучше не устанавливать.

Помните, что ни один банк и ни одна система онлайн-платежей не станет присылать Вам электронное письмо с просьбой сообщить учетные данные, номер социального страхования или кредитной карты.

Всегда загружайте обновления операционной системы телефона и компьютера. Также обновляйте другие установленные программы.

Старайтесь не посещать сомнительные веб-сайты, никогда не загружайте непроверенные вложения и не переходите по ссылкам в электронных письмах, полученных от неизвестных отправителей.

Все перечисленные выше рекомендации представляют собой базовые правила интернет-гигиены, так что их рекомендуется соблюдать всегда. При этом не стоит забывать, что плохие парни постоянно изобретают новые средства, позволяющие проникнуть в систему Вашего устройства. Если хакер узнает хотя бы один из Ваших паролей, используемых на различных ресурсах, то он найдет способ завладеть и другими учетными записями. Поэтому выбирайте длинные сложные пароли и не используйте один и тот же пароль на разных веб-сайтах – диспетчер паролей может быть действенным решением. Не давайте хакерам ни единого шанса, ведь даже одна успешная хакерская атака на Вашу электронную почту может повлечь за собой серьезные проблемы.

Сегодня шоу про хакеров, вроде Мистер Робот, бьют все рекорды по популярности, а хакерский жаргон уже перестал, собственного говоря, быть жаргоном как таковым. Все мы знаем, как часты утечки пользовательских данных и сколько бед может натворить талантливый школьник с компьютером и выходом в интернет. Системы автомобилей Jeep взламываются прямо на дороге, работа международной корпорации может быть парализована в течении десяти минут, а взлом корпоративного facebook-аккаунта, например, компании Crayola, – такое плевое дело, что смешно и говорить.

Так почему же пользователи все еще использует один и тот же пароль для почты, соцсетей и доступа к интернет-банкингу? Почему корпоративная политика безопасности большинства компаний заставляет сотрудников менять пароль каждые несколько месяцев, несмотря на то, что чаще всего эти изменения – это просто другая цифра в конце одного и того же пароля? И что еще важнее, можем ли мы сделать что-нибудь для защиты от хакерских атак еще «на берегу»?

Вот список нескольких самых распространённых хакерских атак и способов их избежать:

Главные цели удаленных атак – захват данных, заражение сетей вирусным ПО или просто нанесение существенного урона сети и отдельным компьютерам. В зависимости от используемых техник, можно выделить несколько типов удаленных атак: повреждение кэша DNS, десинхронизация TCP, DoS-атака, ICMP-атака и сканирование портов.

Методы борьбы: из-за разнообразия средств удаленных атак способов защиты от них великое множество. Беда в том, что, учитывая размах технических средств, достаточно большая группа хакеров всегда сможет найти брешь в вашей системе, нужную «отмычку» и, скорее всего, рано или поздно взломать вашу сеть. Пожалуй, единственное, что тут может реально помочь – команда экспертов по безопасности, которая будет охранять доступ к вашим данным и сети в режиме реального времени.

Этот тип атаки построен на взаимодействии с пользователем сети или компьютера, который хотят взломать злоумышленники. Хакеры пытаются заставить пользователя ввести свои данные на поддельном (фишинговом) сайте. В ход идут все доступные способы: вредоносные ссылки, документы, приложения и т.д. Даже опытный пользователь не всегда может отличить фишинговый сайт от оригинального – копии достаточно правдоподобны, а учитывая ритм нашей жизни заметить незначительную опечатку в адресе сайта очень трудно.

Методы борьбы: веб-прокси и фаерволы практически бесполезны, если ваши сотрудники регулярно проверяют корпоративную почту, используя публичные точки доступа, например, в Старбакс. Всё, на что вы можете надеяться – бдительность и здравый смысл ваших коллег. Постарайтесь обучить их основам интернет-безопасности, но помните, что люди останутся людьми и в основной своей массе будут продолжать игнорировать уведомления антивируса. Сегодня хакеры очень терпеливы и готовы ждать месяцами, пока пользователь своими действиями не откроет им доступ. Поэтому все сотрудники должны знать о такой опасности и понимать, какую ответственность они на себя берут. Корпоративные компьютеры должны использоваться только для рабочих нужд, а количество ПО на них должно быть сведено к минимуму (и, конечно, должны использоваться только авторизированные программы). Уменьшение возможных точек взлома (через браузеры, почтовые клиенты, приложения, медиа-плееры и т.д.) – отличный метод для предупреждения хакерской атаки.

Этот метод используется хакерами, когда ни одна из их попыток получить доступ к вашей сети стандартными методами не увенчалась успехом. Фактически, суть метода состоит в том, чтобы применить все известные способы проникновения разом, в надежде, что один из них или удачная комбинация методов позволит взломать вашу систему защиты. Более того, часто используется полный перебор значения полей (например, адресов, паролей) до тех пор, пока не будет подобран верный вариант. Этот тип атаки чаще всего наносит много урона вашей сети и оборудованию, однако его легко отследить по большим массивам неизвестных данных, появившимся в сети, кажется, из ничего.

Методы борьбы: учитывая то, что этот тип атаки легко обнаружить, важно это сделать до того, как в руки хакеров попадут какие-либо данные. Для защиты от онлайн-атак методом полного перебора значений часто используются такие методы: ограниченное количество попыток ввода пароля, задержка между попытками ввода, специальные вопросы для восстановления пароля, использование CAPTCHA или верификации по СМС, блокирование аккаунта после нескольких неудачных попыток входа и др. Постарайтесь также запретить использование слишком простых паролей и вариаций уже использованных паролей.

Этот тип атаки предполагает психологическую манипуляцию. В случае успеха, пользователь добровольно передает хакеру конфиденциальную информацию: номера телефонов, адреса, пароли, номера кредитных карт и т.д. Иногда это самый простой и эффективный метод получения доступа к хорошо защищенной сети (именно так Эдвард Сноуден получил доступ к сети АНБ США).

Методы борьбы: все мы люди и, если не распознать вовремя намерения хакера, рано или поздно он добьется от вас нужной информации. Все, что можно посоветовать, – постарайтесь не делиться конфиденциальной информацией, несмотря ни на что. Да, звучит достаточно просто, но каждый день множество людей по всему миру пересылает деньги и пароли первым встречным в интернете, представившимся их одноклассниками. Расскажите об этой опасности вашим сотрудникам.

Методы борьбы: тут следует обратить внимание на настройки роутера и сервера, использовать сильное шифрование и защищенные протоколы передачи данных, устанавливать плагины для браузеров, которые автоматически шифруют исходящую информацию и, конечно, избегать доступа черeз публичный Wi-Fi.

Хакеры становятся умнее с каждым днем. Атаки эволюционировали от коротких и агрессивных до методичных, хорошо спланированных, продолжительных операций, включающих несколько (если не все) способы взлома.

Традиционные методы защиты (антивирус, фаерволы, VPN, менеджеры паролей, отслеживание трафика, интернет-шлюзы, работа в выделенном периметре и т.п.) служат в первую очередь для отслеживания первых шагов хакеров в вашей сети. К тому времени, как вы обнаружите, что кто-то пробрался, возможно, злоумышленники уже получат все необходимые данные. К сожалению, хакеры разбираются во всех возможных типах защиты не хуже (а часто и лучше) специалистов по безопасности, поэтому все современные методы проникновения по умолчанию создаются так, чтобы обходить защиту корпоративных систем.

Однако здравый смысл все еще играет большую роль. Если сотрудник пользуется всеми возможными методами защиты, а потом дает интервью федеральному телеканалу на фоне доски с паролями доступа – какой смысл во всех этих дорогущих программах для IT-безопасности? Сделайте все возможное, чтобы защитить ваши системы с технической стороны, но не забывайте о регулярном обучении ваших сотрудников. И не забывайте о себе – быть всегда в курсе последних хакерских ноу-хау и думать, как хакер (знать, что им нужно и как они могут это получить) также очень полезно.

Если не говорить о все более популярных вирусах-шифровальщиках, именно таргетированная атака, цель которой – украсть данные, получить выгоду и остаться незамеченными, является главным намерением хакеров.

Часто о взломе сообщают сотрудники правоохранительных органов или сторонние организации, в чьи руки попадают сведения об украденных данных. Но даже если этого не произошло, это не значит, что вы не взломаны.

Проверьте вашу компанию по пунктам ниже:

1. Самый главный признак – наличие новых файлов на дисках взломанных систем. После установления доступа к сети хакеры часто приносят туда свои любимые инструменты. Именно по ним можно выявить атаку, если активно их искать. На западе такая практика, она называется threat hunting, или охота на угрозы безопасности.

Можете найти такие признаки с помощью Sysmon, бесплатного инструмента от Microsoft и хорошей системы анализа логов.

2. Наличие данных компании на хакерских («теневых») форумах. Существуют сервисы по поиску корпоративной информации на таких ресурсах. Например, DeHashed, Breach Aware.

Тест: узнай, сможешь ли ты грамотно выйти на рынок в другой стране

3. Аномалии в поведении пользовательских устройств. Они могут проявляться в сетевом трафике, в новых и неизвестных процессах, запущенных на этих устройствах.

Для их выявления компаниям МСБ советую использовать бесплатные инструменты с открытым кодом — Security Onion, Suricata.

Мишени внутри компании

Самая частая атака – взлом почты сотрудников. Это быстро, дешево и предоставляет моментальный доступ к огромному количеству информации, которую данный сотрудник (или директор) когда-либо получал или отправлял. Там могут быть пароли, конфиденциальная информация, документы и многое другое, что хакеры потом используют для расширения своего доступа и получения выгоды.

Если говорить о сотрудниках — все являются мишенями, поголовно. В малых и средних компаниях самые интересные цели для хакеров — бухгалтеры и ассистенты директоров. Первые, потому что взломав их учетную запись можно получить данные о финансовых потоках, манипулировать документами, отправленными по почте – например, заменить банковские реквизиты.

В компаниях покрупнее интересными становятся отделы передовых разработок и ИТ-отдел, так как имея доступ к администратору, хакер получает доступ ко всем ресурсам компании.

Частые заказчики атак — конкуренты

В бизнесе, как и на войне, часто играют без правил. Если у противника есть слабость, многие, скорее всего, воспользуются ею. Стратегические планы компании, сведения о ценах, поставщиках, клиентах – все это можно получить, всего лишь заплатив за доступ к почте директора компании. Если вы просто ради эксперимента наберете в любом поисковике «взлом почты на заказ», узнаете насколько популярна эта услуга у бизнеса, криминала и даже домохозяек.

Поэтому стоит озаботиться, в первую очередь, защитой именно тех ресурсов, которые легче всего взломать и которые более всего популярны у злоумышленников.

Почему не надо платить выкуп

Надо постараться сделать так, чтобы когда придет письмо о выкупе, компания была готова к этому. Резервное копирование данных правильным образом – один из самых эффективных способов. Но есть случаи, когда и резервное копирование не помогает.

Даже если вы заплатите выкуп, никто не гарантирует, что преступники будут следовать вашим моральным ожиданиям. Их цель – получить деньги, и если вы заплатите, что они подумают о вас? Правильно: что можно получать их от вас снова и снова, возможно, даже в больших количествах.

Стоит ли полагаться на киберрасследования

Так же, как и при физическом преступлении, всегда стоит полагаться на профессионалов. Расследование может показать, что вы стали случайной жертвой или на вас охотились конкуренты – разница огромная, так же, как и ваши действия после этого.

Самое главное – не паниковать. Вы не знаете, что делать во время хакерской атаки, но и ваша ИТ команда тоже не имеет ни малейшего понятия. Как только вы узнали о взломе, ищите специалистов по реагированию на киберинциденты, звоните им и беспрекословно выполняйте их указания.

Если ситуация критическая, и вы не можете быстро найти нужных специалистов – просто выключайте оборудование из электрической сети, пока ищете и ждете помощи. Однако, выключив сервера, вы можете потерять важные доказательства, хранящиеся в RAM памяти – имейте это в виду. Но иногда это лучший вариант, чем предоставлять хакерам доступ на все время поиска помощи.

В полицию, в частности, в отдел «К», рекомендую обращаться, только когда совершено серьезное преступление против личности или государства. В этом случае они включат весь свой ресурс в расследование. В других случаях есть вероятность, что ваше оборудование заберут «на доказательства», тем самым приостановив сам бизнес. Кто тогда будет хакером, закрывшим фирму?

Про «безопасность из коробки»

Покупка коммерческого продукта, обещающего «остановить хакерские атаки и предотвратить атаки вирусов-шифровальщиков», является такой же легкой психологически, как покупка чая для похудения, и настолько же эффективной.

За последние 10 лет были взломаны огромные корпорации, сотни тысяч малых и средних компаний, и все они имели огромное количество купленных продуктов для защиты от хакеров. Как-то неловко получается.

Как только случились самые крупные атаки шифровальщиков в мире, вендоры сломя голову кинулись продавать те же продукты, но уже с новым слоганом — «Мы защищаем от шифровальщиков». Однако шифровальщики и не думают уходить с рынка, наоборот, количество атак и их жертв растет в геометрической прогрессии.

Единственный способ защититься от опытных хакеров, проводящих рейды на фирмы, подобные вашей – правильно построенная архитектура защитных мер. У вас есть выбор – строить крепость или клеить наклейку «защищено продуктом Х» на самых ценных активах своей компании.

Прошу понять меня правильно – коммерческие решения могут иметь место в вашей сети. Но их стоит покупать только после построения всех практик и процессов информационной безопасности.

Купив коммерческий продукт по защите от определенного вектора атак, стоит помнить о том, что ни один продукт сам по себе не защищает. Их надо постоянно настраивать в соответствии с новыми методами атак, ими надо ежедневно пользоваться и их надо постоянно тестировать на эффективность.

Для защиты от зловредного кода требуется множество мер, каждая из которых закрывает какой-то процент уязвимости системы. Например, в пакете программ Microsoft Office есть сотни настроек безопасности, то же касается, например, Adobe Reader и других популярных приложений, уязвимостями которых пользуются злоумышленники. Их и нужно защитить первым делом — перед тем, как начать покупать коммерческие решения.

Ваша сеть должна быть настолько хорошо настроена, чтобы можно было выключить антивирус и все равно жить в безопасности. Антивирус должен существовать только чтобы обнаружить, что совсем случайно прошло мимо ваших систем и настроек безопасности, а также чтобы блокировать самые простые атаки.

Опытному хакеру хватит 15 минут, чтобы сделать версию вируса невидимой для всех существующих 67+ антивирусных систем и более 24 часов, чтобы они снова начали обнаруживать этот вирус. Обнаружение неизвестного типа зловредного кода требует времени, потому что антивирусные компании должны о нем узнать, проанализировать, создать «отпечатки», по которым потом его находить. Стоит ли после этого доверять антивирусной системе?

Доверять антивирусу можно только после того, как вы ответили на следующий вопрос без его помощи: какие исполняемые файлы (скрипты, программы) стартовали в последние 24 часа в вашей корпоративной сети, на каких именно компьютерах и когда?

Для ответа на этот вопрос вам надо будет построить систему мониторинга. Лишь видя, что происходит в вашей сети, можно полагаться и на антивирус.

Когда я строил систему защиты АЭС одной из ближневосточных стран, мне дали протестировать ПО Data Leakage Protection, приобретенное ими за миллионы. Я нашел как минимум 20 методов обхода этой системы всего за несколько часов!

Могли же они просто купить эту систему и довериться продавцу, который им обещал заоблачную эффективность?

Помните: эффективная ИБ обеспечивается не «из коробки», а упорной работой команды, которая настраивает продукт и постоянно его тестирует.

Если у вас есть на это бюджет, конечно, стоит покупать коммерческую систему защиты, но как и с любым инструментом, ее надо настраивать, постоянно поддерживать и проверять, то есть учиться с ней работать.

Как повысить безопасность прямо сейчас

Самое главное: включите двухуровневую аутентификацию в корпоративной почте для всех сотрудников.

Имейте в виду, что есть множество технологий и методов защиты служебного почтового сервера путем двухуровневой аутентификации – и многие из них очень легко обойти. Самые эффективные – те, которые рассчитывают на физический токен наподобие флешки (для примера — Yubico — лично я им пользуюсь уже много лет) или на приложение, посылающее запрос пользователю одобрить или не одобрить попытку логина.

Заключение

Научитесь сначала использовать системы с открытым кодом. Например, такие системы, как Velociraptor, предназначены для поиска следов хакеров в сети (threat hunting). Используйте также системы мониторинга сети, например, те, о которых я упомянул выше – Security Onion, Suricata.

Эти системы не совершенны. Их надо изучать. Но внедрив их и научившись их использовать, ваша команда поймет, что надо делать, и, самое главное, зачем.

То же самое касается управления логами и их анализа. Сначала научитесь использовать такие системы, как Graylog2, Wazuh – и только потом переходите на коммерческие системы сбора и анализа логов.

Тенденции

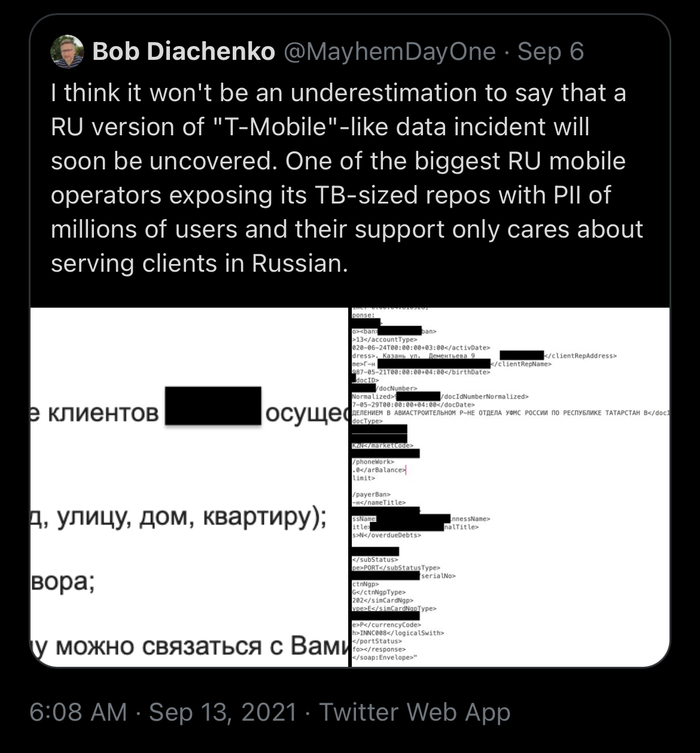

Билайн…такой Билайн…

Билайн не защитил данные своих пользователей — подписчиков на услуги домашнего интернета, как я понимаю. Паспорта, адреса проживания, адреса электронной почты и много внутренней информации. Боб Дьяченко нашел что-то у Билайна — как это обычно бывает, плохо сконфигурированную базу, которая торчит голой жопой в интернет. Интересно, что Боб жалуется, что ему из Билайна при этом никто не отвечает на его попытки сообщить о проблеме

Данные Цукерберга "утекли" в сеть

Основатель соцсети Facebook Марк Цукерберг оказался среди более полумиллиарда пользователей из 106 стран, личные данные которых утекли в сеть. Об этом сообщает газета New York Post.

На хакерском форуме появились имена, локации, даты рождения, телефонные номера и другие сведения 533 миллионов человек, среди них почти десять миллионов юзеров из России. Пользователь Twitter Дейв Уокер (Dave Walker) изучил форум и нашел там сотовый номер Цукерберга.

Киберпреступники NetWalker выложили в сеть данные NameSouth

Группа вымогателей NetWalker публично выложила архив размером 2.8 ГБ, который якобы принадлежит американскому магазину автозапчастей NameSouth.

NameSouth, похоже, является последней жертвой банды вымогателей NetWalker, которая засветилась в 2019 году.

Данные опубликованные в сети, включает конфиденциальные данные компании и конфиденциальные документы, в том числе:

Счета-фактуры с идентификационным номером налогоплательщика

Полные имена, адреса, номера телефонов и точное время работы не менее 12 сотрудников NameSouth

Имена и адреса клиентов

Выписки по кредитной карте за период с 2010 по 2020 годы

Финансовые и бухгалтерские данные

Судя по датам создания файлов резервных копий, архив был извлечен из сети NameSouth 26 ноября.

Следим за развитием событий.

Северокорейская хакерская группа атаковала оборонную промышленность Израиля

В Августе 2020 года Официальные источники Израиля заявили о хакерской атаке на Оборонную промышленность Израиля. При этом официальные лица заявили что за атакой стоит Северо Корейская Хакерская группа Lasarus.

Однако при проведении расследования инцидента ClearSky, международная фирма по кибербезопасности, которая первой раскрыла атаку, заявила, что северокорейские хакеры все же проникли в компьютерные системы и, вероятно, украли большой объем секретных данных.

Этот эпизод добавляет Израиль в список стран, которые стали целью хакерского подразделения Северной Кореи , известного под псевдонимом Lazarus Group. Американские и израильские официальные лица заявили, что Lazarus Group, также известную как Hidden Cobra, пользуется поддержкой Пхеньяна.

Федеральная прокуратура США разоблачила северокорейских членов Lazarus Group в уголовном иске 2018 года, в котором говорилось, что группа работает от имени Lab 110, подразделения военной разведки Северной Кореи.

По словам американских и британских официальных лиц, отслеживающих группу, растущая армия Северной Кореи, насчитывающая более 6000 хакеров.

Министерство юстиции предъявило обвинение гражданину Северной Кореи Пак Джин Хёку в преступном сговоре с целью проведения нескольких кибератак в качестве члена Lazarus Group.

В последние месяцы Израиль борется с эскалацией киберконфликта с Ираном. Израиль заявил, что в апреле предотвратил кибератаку на его инфраструктуру водоснабжения, которая, по словам официальных лиц, была направлена на повышение уровня хлора до опасного уровня, поскольку израильтяне были помещены в карантин дома с коронавирусом.

Израиль, обвинивший Иран, через две недели ответил кибератакой на иранский порт, в результате которой его компьютеры были отключены и в начале мая возникло движение судов вокруг иранского портового комплекса Шахид Раджаи.

Хакеры создали фальшивый профиль в LinkedIn для хедхантера Даны Лопп. Дана Лопп является действующим старшим кадровым агентом Boeing.

Г-жа Лопп была одной из нескольких хедхантеров из известных оборонных и аэрокосмических компаний, включая Boeing, McDonnell Douglas и BAE Systems, которым хакеры из Северной Кореи сделали фэйковые страницы в LinkedIn.

Исследователи заявили, что Lazarus ранее до атаки на Израиль не применяли столь сложные способы социальной инженерии.

Хакеры из Северной Кореи, похоже, усвоили урок и в середине 2019 года начали использовать LinkedIn и WhatsApp для установления контакта с рядом военных предприятий на Западе, нападая на аэрокосмические и оборонные компании в Европе и Ближнем Востоке . В августе в отчете ООН говорилось, что северокорейские хакеры использовали аналогичные методы для отслеживания должностных лиц организации и государств-членов.

Читайте также: