Intime bridge host driver это что

Обновлено: 08.07.2024

Работа оборудования Mikrotik в режиме беспроводной станции (клиента)

Режим беспроводной станции (клиента) используется в Mikrotik гораздо реже, чем режим точки доступа, но часто, когда возникает в этом потребность, администраторы сталкиваются с различного рода затруднениями. Во многом это происходит из-за недостаточного понимания особенностей работы беспроводного оборудования в данном режиме. Поэтому в рамках данной статьи мы решили познакомить читателей с теорией и практикой применения роутеров данного производителя в качестве беспроводной станции и ответить на часто задаваемые вопросы.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Начнем с того, что с беспроводным оборудованием далеко не все так просто. Существует набор стандартов IEEE 802.11, более известный как Wi-Fi, который описывает требования для беспроводных сетей передачи данных и наличие его поддержки гарантирует совместимость устройств различных производителей. Проще говоря если у вас на точке доступа и на клиентском устройстве написано, что они поддерживают стандарт 802.11n, то они будут работать вместе, иначе - нет.

На самом деле устройства поддерживают не один, а целую группу стандартов для целей обратной совместимости и поэтому можно с уверенностью говорить, что любое купленное устройство с заявленной поддержкой Wi-Fi будет работать с другим таким же устройством в рамках протоколов 802.11.

Но кроме обязательной поддержки стандарта многие производители реализуют собственные проприетарные решения для беспроводных устройств, при этом мы даже не будем касаться таких протоколов как Nstream и NV2, достаточно несоответствующих стандарту возможностей в рамках протокола 802.11. Следует понимать, что такие возможности поддерживаются только оборудованием определенного производителя и будут работать с другими устройствами. Это не хорошо и не плохо, но вы всегда должны четко знать, что именно из предоставляемых оборудованием функций соответствует стандарту 802.11, а что добавлено от производителя.

И, наконец, даже у одного производителя могут быть различные линейки или режимы работы беспроводного оборудования, имеющие ограниченную совместимость даже с собственными решениями. У Mikrotik это программный контроллер беспроводной сети CAPsMAN. И если вы применяете подобные решения, то также требуется принимать во внимание их особенности и ограничения.

Режимы работы беспроводной станции в Mikrotik

Оборудование Mikrotik предоставляет достаточно богатый набор режимов для беспроводной станции, часть из них являются стандартными, другая часть содержит проприетарные расширения, поэтому мы подготовили небольшую таблицу совместимости, позволяющую быстро оценить применимость того или иного режима.

| 802.11 | RouterOS | CAPsMAN | |

|---|---|---|---|

| station | + | + | + |

| station-bridge | + | ||

| station-pseudobridge | + | + | + |

| station-pseudobridge-clone | + | + | + |

| station-wds | + |

Колонка 802.11 показывает возможность работы беспроводной станции со стандартным оборудованием других производителей, RouterOS - совместимость с точками доступа Mikrotik в обычном режиме, а CAPsMAN - в режиме программного контроллера. Совместимость с протоколами Nstream и NV2 нами не рассматривается, так как далеко выходит за рамки данной статьи.

Режим station

Самый простой режим работы, при котором беспроводной модуль устройства выполняет роль обычного Wi-Fi адаптера, подключаясь к точке доступа как клиентское устройство. Режим полностью совместим с 802.11, что позволяет подключаться клиентом к оборудованию других производителей, также поддерживается работа с точками доступа управляемыми CAPsMAN.

Но в данном режиме беспроводной интерфейс не является прозрачным для L2 трафика, даже если вы поместите его в мост и объединить сети на канальном уровне таким образом не получится. Для того, чтобы устройства сегмента LAN2 на схеме ниже могли получить доступ к сегменту LAN1 или интернету вам потребуется маршрутизатор (роутер) один из сетевых интерфейсов которого будет работать в режиме беспроводной станции.

Какие-либо сложности при настройке данного режима отсутствуют, вам нужно указать SSID сети, рабочую частоту (канал), ширину канала и режим работы. Для поиска доступных к подключению беспроводных сетей можно воспользоваться кнопкой Scan, параметры безопасности задаются выбором соответствующего Security Profile, также не забудьте указать режим использования частотного диапазона в Frequency Mode, наиболее правильным решением будет использование варианта regulatory-domain - использование ограничений в соответствии с национальными требованиями. Здесь же указываем нужный региональный шаблон, для России сегодня это russia3.

Для чего можно использовать данный режим? Прежде всего для подключения к оборудованию сторонних производителей, например, если провайдер предоставляет вам доступ по радиоканалу или вам нужно подключиться к публичной сети. Второй вариант - подключение к собственному оборудованию Mikrotik в тех случаях, когда требуется разделить подключаемые сегменты, наличие маршрутизатора между сетями позволяет гибко настроить ограничения и фильтровать по заданным правилам проходящий трафик.

Режим station-bridge

Это проприетарный режим прозрачной станции, поддерживаемый только точками доступа Mikrotik и несовместимый с CAPsMAN. Основным ее отличием от простой станции является поддержка режима моста L2 для трафика устройств находящихся за станцией, в данном случае вы можете добавить беспроводной интерфейс в мост и все устройства сегмента LAN2 получат прозрачный доступ на канальном уровне в сегмент LAN1 как-бы находясь с ними в единой сети.

Фактически беспроводной канал используется в режиме моста, но со стандартными настройками точки доступа, которая может продолжать принимать подключения от обычных клиентов. Данный режим обычно используется для объединения собственных сетей, когда иного варианта доступа, нежели беспроводной канал, нет.

Каких-либо особенностей или отличий в настройках беспроводного модуля от режима station нет.

Режим station-pseudobridge

Достаточно интересный режим псевдопрозрачного моста, к плюсам которого можно отнести совместимость с оборудованием сторонних производителей и CAPsMAN. Но на этом плюсы заканчиваются, далее идут многочисленные и очень серьезные ограничения. В режиме псевдомоста станция заменяет исходные MAC-адреса кадров на собственный адрес и ведет таблицу сопоставления MAC - IPv4 для обратной трансляции, для протоколов отличных от IPv4 выполнить сопоставление невозможно и для обратной замены используется MAC-адрес первого полученного кадра с отличным от IPv4 содержимым.

Таким образом прозрачный доступ на канальном уровне будет иметь только одно устройство, чей кадр был получен первым, остальные узлы сети будут иметь ограниченный доступ на уровне служб IPv4.

Производитель советует по возможности избегать этого режима и использовать только тогда, когда иные возможности создания L2 моста недоступны или за станцией находится только одно сетевое устройство. На практике данный режим следует использовать исключительно для прозрачного доступа единственного экземпляра оборудования в беспроводную сеть на оборудовании стороннего производителя или управляемую CAPsMAN при отсутствии иных возможностей подключения.

Режим station-pseudobridge-clone

Еще один вариант псевдопрозрачного моста, но в данном случае станция заменяет MAC-адреса источника на адрес одного из узлов сети, который либо задан в настройках, либо был получен из первого перенаправленного кадра. Со стороны точки доступа это будет выглядеть как будто к ней непосредственно присоединился данный узел. Фактически данный режим дает возможность прозрачного моста для единственного выбранного устройства, а возможность явно задать нужный MAC-адрес исключает элемент случайности.

Для указания MAC-адреса клиента перейдите на закладку Advanced беспроводного интерфейса и заполните поле Station Bridge Clone MAC.

Используя данный режим будьте осторожны, так как у вас появляется два устройства с одинаковым MAC-адресом и при одновременном подключении их к сети вы можете получить самые неожиданные последствия.

Режим station-wds

Также является проприетарным и поддерживается только точками доступа под управлением RouterOS, не работает с CAPsMAN. Мы сейчас не будем подробно разбирать режим WDS (Wireless Distribution System) - это устаревшая технология расширения покрытия беспроводной сети, в данном случае от WDS сохранилось больше название и общие принципы, сама технология значительно переработана Mikrotik.

Это единственный режим, поддержку которого нужно включать со стороны точки доступа. Но в чем его преимущества и какие возможности он дает? Основное отличие данного режима в том, что между точкой доступа и беспроводной станцией создается соединение точка-точка и отдельный WDS-интерфейс для него. Это позволяет точке раздельно направлять данные к WDS-клиентам, а наличие отдельных интерфейсов позволяет использовать фильтрацию трафика, маршрутизацию и т.д. и т.п. При этом соединение остается прозрачным для L2 трафика, но добавляет возможность работы с Bridge Firewall.

Для использования режима WSD его потребуется включить на точке доступа, для этого на закладке WDS беспроводного интерфейса установите параметр WDS Mode в dynamic для динамического создание WDS-интерфейсов, или static если вы будете создавать их вручную. Опция WDS Default Bridge определяет мост, к которому по умолчанию будут подключаться WDS-интерфейсы.

Со стороны станции настройки ничем не отличаются от стандартных. Но теперь при подключении станции на точке доступа будет автоматически создан новый интерфейс и включен в указанный в настройках мост.

Говорить о практическом использовании режима station-wds можно долго, благодаря наличию отдельного сетевого интерфейса для каждого клиента вырисовываются перспективы построения достаточно сложных сетевых конфигураций. Но не забывайте о рациональности, не следует усложнять там, где это не нужно и если вам нужен просто беспроводной L2-мост, то лучше использовать station-bridge.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Начинающие пользователи Интернета часто спрашивают, как работает режим моста в роутере, что это, в чем его преимущества и недостатки. С его помощью можно объединить несколько точек доступа и увеличить покрытие Вай-Фай сети. В зависимости от модели маршрутизатора он может взаимодействовать с одним или несколькими сетевыми устройствами. Ниже рассмотрим особенности настройки, приведем плюсы и минусы режима моста в роутере, поговорим о его отличиях от стандартного режима «router». Отдельным пунктом приведем принципы блокировки bridge.

Что такое режим моста в роутере

При настройке маршрутизатора пользователям часто попадается опция Bridge. В переводе с английского это означает «мост». По названию можно судить, что роутер в режиме моста — обычный посредник между двумя или более устройствами. В его функции входит перенаправление потока информации без возможности создания точки доступа или локальной сети.

Зная, что такое режим моста в роутере, и как его настроить, можно использовать устройство в качестве ретранслятора сигнала. Кроме функции bridge, в каждом сетевом оборудовании имеется противоположная опция — router. На отличиях между router и bridge мы еще остановимся подробнее.

Главное — не путать функцию бриджа с режимом повторителя, когда второе устройство полностью повторяет настройки локальной сети. Иными словами, имя и пароль на обоих роутерах идентичны. В bridge-режиме второй аппарат только принимает Интернет, но локальная сеть у него своя.

Для чего он нужен

Режим bridge в роутере — возможность увеличить радиус действия Интернета при наличии двух и более сетевых устройств. К примеру, один маршрутизатор подключается к поставщику Интернета, а второй к Вай-Фай сети первого устройства. Таким способом формируется своеобразный мост между сетями с расширением возможностей Вай-Фай и увеличением ее радиуса действия.

Пример. Имеется два рядом стоящих дома. К одному подведен Интернет, а к другому — нет. Чтобы устранить проблему, в первом объекте, куда подведен кабель, устанавливаем роутер. Тот передает сигнал маршрутизатору во втором доме, работающему в режиме моста. В результате в обоих зданиях имеется доступ к Вай-Фай.

Если понимать особенности режима bridge в роутере, что это и как работает, можно сэкономить на покупке дополнительной точки доступа. Достаточно включить технологию WDS (моста), использовав имеющийся под рукой второй маршрутизатор. Главная трудность в том, чтобы настроить оба устройства на правильное взаимодействие.

Какая разница с режимом роутера

Существует два основных варианта — router и bridge. Для их сравнения важно понимать, что значит режим моста в роутере, и в чем его отличие от второй функции. Простыми словами, включение bridge переводит сетевое оборудование в режим посредника, не способного к выполнению функций точки доступа. Маршрутизатор принимает пакеты и передает их дальше.

Что касается опции router, она позволяет устройству полностью управлять проходящим через него трафиком. Именно такая функция по умолчанию включена в маршрутизаторе. В router-режиме сетевое устройство играет роль компьютера, получающего, преобразовывающего и передающего информацию. Маршрутизатор сам решает, кому передавать поступившие данные, а для кого закрыть доступ при наличии подозрений несанкционированного доступа.

С учетом сказанного несложно указать разницу между режимом бридж и роутер. В первом случае сетевое оборудование играет роль посредника (прием-передача), а во втором самостоятельной точки доступа с соответствующими возможностями.

В каждом маршрутизаторе предусмотрен режим бридж и режим роутер. Какую из этих функций использовать, решает сам владелец устройства. Все изменения вносятся через настройки оборудования, а сам процесс (при знании основных правил) занимает не более нескольких минут.

Как настроить режим моста в роутере

Представим ситуацию, когда в вашем распоряжении два маршрутизатора и стоит цель настроить роутер на функцию моста. В таком случае придется пройти два этапа.

Настройка главного роутера

Для начала настройте основное сетевое устройство, к которому подходит шнур провайдера. Алгоритм действий такой:

- Войдите в веб-проводник на ПК или ноутбуке.

- В адресной строке пропишите 192.168.1.1. (в конце могут быть и другие цифры — 0.1.).

- Пройдите аутентификацию путем ввода логина и пароля устройства (по умолчанию admin). Если вы ранее меняли эти данные, укажите их в соответствующих полях.

- В появившемся окне перейдите в расширенные настройки и найдите строчку Беспроводный режим. Перейдите в раздел.

- Идите в секцию Настройка беспроводного режима.

- Активируйте беспроводную передачу данных путем указания имени сети, защиты и пароля.

- Отключите автоматическое определение WiFi канала, а после этого установите конкретный канал, к примеру, 1. А лучше для начала проверьте, какой канал лучше выбрать для роутера, а только потом вносите изменения.

- Сохраните введенные настройки маршрутизатора и перезапустите оборудование.

Настройка устройства, работающего в режиме моста

Теперь переходите к внесению изменений для настройки работы роутера в режиме моста. Алгоритм действий такой:

- Войдите в настройки устройства по принципу, который рассмотрен в 1-3 пунктах выше.

- Поменяйте адрес IP. Это необходимо во избежание конфликта между двумя девайсами. К примеру, если у главного маршрутизатора адрес 192.168.1.1., то у второго можно поставить 192.168.1.2.

- Сохраните введенные настройки и перезапустите оборудование.

- Войдите в настройки роутера, работающего в качестве моста, по новому адресу и пройдите аутентификацию.

- Войдите в раздел WDS и включите мост, установив соответствующую отметку.

- Укажите название сети основного роутера, а после сканируйте сеть. Важно, чтобы SSID обеих сетей имели разные названия.

- В перечне точек доступа найдите основной роутер и жмите на кнопку подключения.

- Подтвердите автоматическое внесение изменений в канал Вай-Фай сети.

- Выберите способ защиты новой сети. Лучше использовать тот вариант, что рекомендован производителем.

- Установите версию шифрования и пароль.

- Сохранитесь и дождитесь перезагрузки.

По результатам выполненной мероприятий получается следующая ситуация — работа первого роутера в режиме роутера, а второго — по технологии моста. В итоге охват сети расширяется и можно подключаться к новому устройству по Вай-Фай. При этом помните, что соединяться с роутером на бридж необходимо путем ввода индивидуального пароля (об этом уже упоминалось выше).

Как заблокировать режим моста

Чтобы блокировать bridging в роутере, достаточно внести изменения во второй (дополнительный) маршрутизатор. Для этого войдите в его настройки и установите режим Routing. Место его включения может отличаться в зависимости от производителя и модели. Чаще всего необходимый пункт, где вносятся изменения, носит название Mode.

В этом случае сразу меняется внешний вид настроек и можно вносить данные — выбрать PPPoE, указать логин и пароль доступа. По желанию можно вернуть назад прежний IP адрес для входа. После внесения изменений не забудьте перезагрузить оборудование.

Плюсы и минусы использования режима моста

Использование функции бридж имеет как положительные, так и отрицательные стороны. Рассмотрим их подробнее.

- Легкость настройки маршрутизатора;

- Устройство работает в качестве прямого канала между провайдером и получателями сети без блокировки портов и других ограничений;

- Повышение охвата зоны подключения к Вай-Фай;

- Отсутствие возможности подключения к провайдеру (даже при подключении провода);

- Неспособность выполнять функции DHCP-сервера, обеспечивающего автоматическое присвоение IP-адресов другим устройствам;

- Невозможность применения межсетевого экрана, что снижает уровень защиты от атак;

- Потеря скорости беспроводной сети (почти на 50%), ведь первому маршрутизатору также необходимо раздавать Интернет по своей территории;

- Трудность коммутации устройств разных производителей;

- Необходимость установки статического канала, который может оказаться загружен;

Иными словами, режим бридж урезает функционал маршрутизатора и превращает его в обычного посредника. Отсюда и большая часть недостатков.

Итоги

Роутер в режиме моста — это как подключение репитера, но с изменением IP и сохранением своего пароля для подключения к Вай-Фай сети. Применение такой опции полезно, когда необходимо увеличить площадь покрытия Интернета, а других возможностей решить эту задачу нет.

Режим моста в роутере: что это? : 2 комментария

Добрый день, подскажите плс. Дома стоит Гпон терминал (он же вайфай роутер), от Ростелекома хуавей HG8245H (заходит в него оптоволокно а дальше раздаёт вайфай). Есть желание сделать домашнее облако (фотки, фильмы качать и смотреть потом). Начитавшись форумов ), если правильно понял — есть два способа, а) воткнуть apple time capsule 2 или 3 тб, либо покупать nas. Вопрос что лучше будет работать с моим хуавеем (сменить провайдера нет возможности), какое оборудование оптимально для моих потребностей (фото, фильмы с торрентов с последующим просмотром на тв), и как его настраивать (мост или). Спасибо.

Роутер подключенный в режиме моста или репитера теряет половину скорости wifi, или половину скорости интернета? Например, cкорость wifi до 150 мбит/с, а скорость интернета после первого роутера 30 мбит/с. какая будет скорость интернета после роутера в режиме моста или репитера?

Среди рядовых пользователей найдется не так много тех, кто знает о том, что установленное сетевое оборудование (сетевые карты на компьютерах и маршрутизаторы) позволяет создавать подключения типа «мост». Что это такое, для чего нужно, и как его настроить, далее и будет рассмотрено. И начнем с того, какой смысл в создании и настройке такого подключения.

Что такое сетевой мост, и для чего он нужен

Как известно, для создания сетевых подключений и доступа в интернет может использоваться два типа соединения – проводное и беспроводное. Первый тип обеспечивает более стабильную связь для каждого терминала, подключенного к сети. Зато второй предполагает подключение сразу нескольких машин посредством объединения компьютеров в сеть через Wi-Fi (можно даже создать виртуальную сеть через интернет).

Сетевой мост (Network Bridge), по сути, является инструментом, позволяющим объединить оба подключения в одно целое. Для чего это нужно? Предположим, пользовательский компьютер к одной сети подключен через сетевую карту Ethernet, а ко второй – через Wi-Fi. Понятное дело, что между собой сети не соприкасаются (в проводной сети при попытке идентификации терминала с беспроводным подключением можно будет увидеть разве что только роутер). При создании моста эта проблема устраняется совершенно элементарно, плюс – повышается стабильность подключения.

То же самое касается и случаев, когда в качестве сетевого оборудования используется однопортовый модем, к которому можно подключить только один компьютер. А что делать с остальными терминалами? В этом случае их необходимо подключать через основной компьютер, который будет выполнять роль хостовой машины. Ниже будут рассмотрены действия, выполняемые для двух компьютеров. Если их больше, соответственно, производить настройку нужно будет на всех клиентских машинах.

Создание моста на хост-терминале

Теперь перейдем к практическим действиям. Сразу хочется обрадовать всех пользователей, которые особо не разбираются в настройках сети, что ничего особо сложного тут нет, а создание и настройка сетевого моста производятся в течение пары минут. Если используется два компьютера, они должны быть соединены кроссоверным кабелем с разъемами RJ-45, которые вставляются в сетевые карты.

Итак, в Windows сетевой мост можно настроить через стандартный раздел сетей и интернета («центра управления сетями»), который находится в «Панели управления». В нем необходимо перейти по гиперссылке изменения свойств адаптера, после чего в окне отобразится два типа подключений, которые были указаны выше.

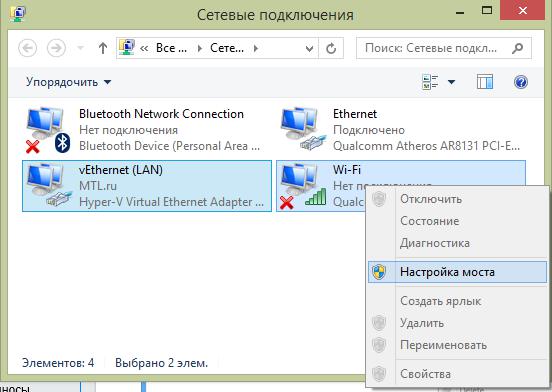

Теперь обе иконки необходимо выделить (например, обычным кликом при зажатой клавише Shift) и через ПКМ выбрать пункт "Настройки моста".

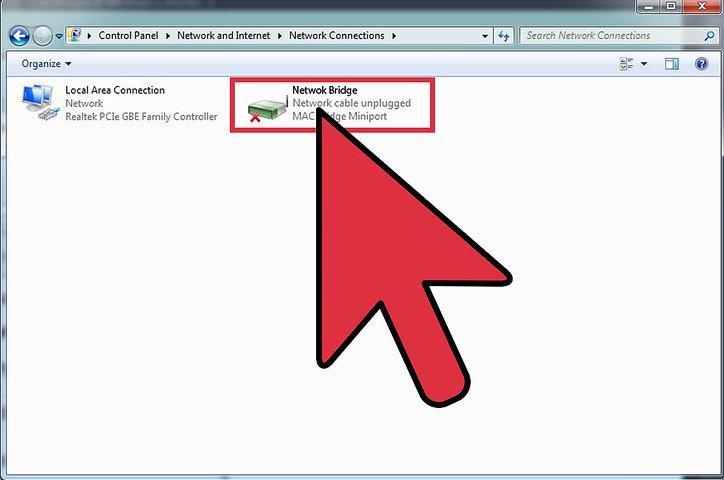

Буквально через секунду в сетевых подключениях появится значок Network Bridge. По идее, на клиентской машине в системной трее появится иконка со штепсельной вилкой, но только в том случае, если в системе предусмотрено автоматическое назначение параметров. В противном случае на значке моста будет стоять крестик, что свидетельствует о том, что сетевой мост необходимо будет настроить вручную.

Проверка адресов

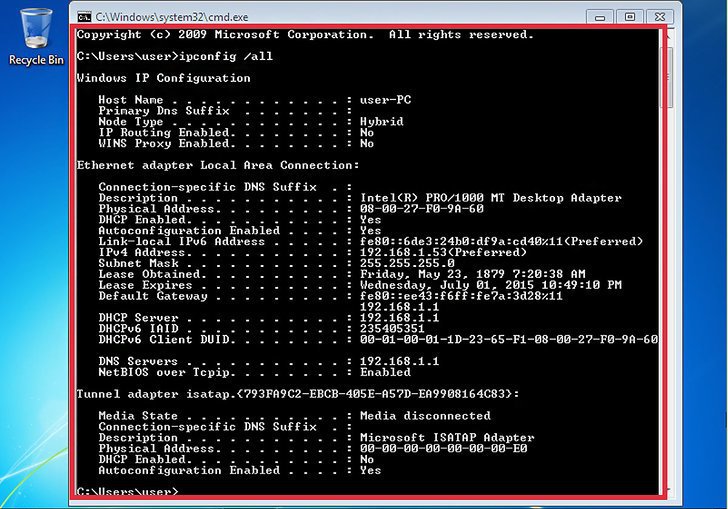

Мост создан и, по идее, работает, но компьютеры пока еще между собой взаимодействовать не могут. На хост-терминале вызовите командную строку и введите команду ipconfig/all. Появится окно с кучей информации.

В представленных параметрах найдите и запишите адреса IP и DNS. Шлюз (Default Gateway) запоминать необязательно, поскольку он всегда имеет одно и то же значение (255.255.255.0).

Параметры протокола IPv4 на клиентской машине

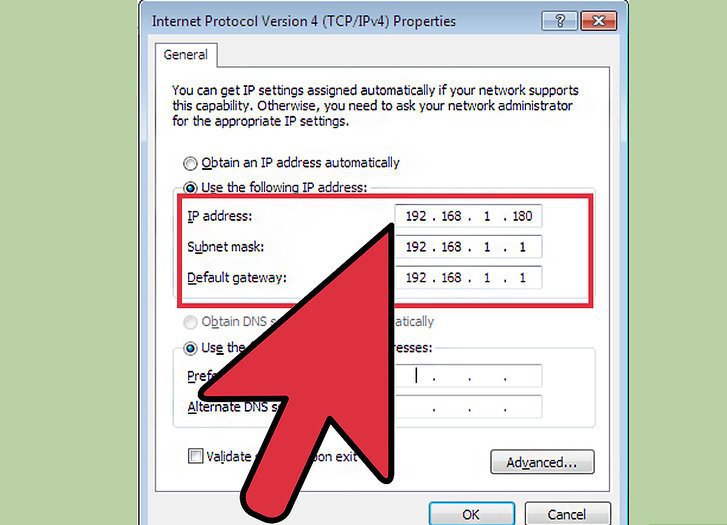

На следующем этапе для подключения сетевого моста на клиентском терминале необходимо настроить опции протокола IPv4.

Для этого через свойства подключения войдите в параметры протокола и пропишите статический IP, который вы узнали на основной машине, увеличив последнюю цифру или число на единицу. Иными словами, если в адресе в конце стояла, например, двойка, впишите тройку.

Опции DNS

Использующие мосты сетевые устройства не будут работать без указания адресов серверов DNS.

Если указано автоматическое получение адресов, деактивируйте его и для предпочитаемого сервера пропишите комбинацию, полученную на хост-терминале, а для альтернативного – тот же адрес, но с увеличением последнего числа или цифры на единицу, как это делалось для IP-адреса. По завершении настройки установите галочку напротив пункта подтверждения параметров при выходе и нажмите «ОК». На этом создание моста можно считать завершенным.

Примечание: обратите внимание, что в случае неработоспособности подключения для адресов DNS использование бесплатных конфигураций, например, от Google не предусмотрено, поскольку при создании такого подключения должны быть использованы только строго определенные комбинации.

Настройка сетевого моста в виртуальной машине VirtualBox

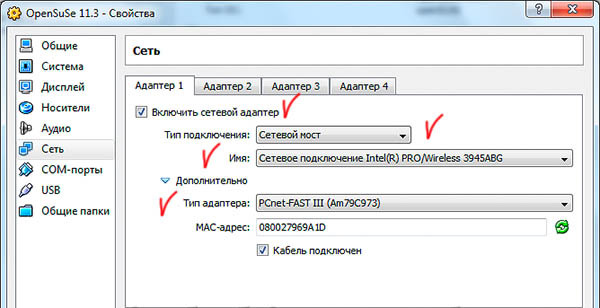

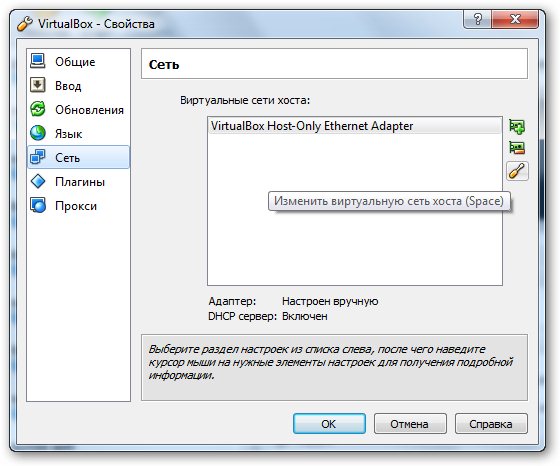

В случае использования виртуальных машин создание и настройка моста выглядит еще более простой. При этом можно использовать несколько виртуальных адаптеров. В самой программе сначала необходимо выделить созданную виртуальную машину (меню слева), а в правом окне нажать на раздел сети.

В окне свойств первым делом необходимо указать тип адаптера (лучше всего выбрать PCnet-Fast III, поскольку с ним будет меньше проблем в настройке). Также в обязательном порядке нужно активировать поля включения самого адаптера и подключения кабеля.

Теперь в сетевых подключениях «Панели управления» через ПКМ на беспроводном подключении переходим к свойствам и убеждаемся, что в списке появился адаптер VirtualBox Bridged Networking Driver. На вкладке доступа необходимо активировать оба поля (разрешение подключения к интернету и управление общим доступом для других компьютеров). В предупреждении запоминаем адрес IP и жмем «ОК». Теперь через ПКМ на подключении VirtualBox выбираем строку состояния и сравниваем исходный и имеющийся IP. Если они совпадают, значит все сделано правильно и мост работает в штатном режиме.

Теперь необходимо в самой программе перейти к настройкам (при деактивированной виртуальной машине) в меню адаптера, кликнув на кнопке помеченной значком отвертки, еще раз убедиться в правильности настроек. Далее при статическом IP на вкладке DHCP убеждаемся, что сервер отключен. По завершении на всякий случай можно проверить пинг, введя в командной строке ping и через пробел IP виртуальной машины. Если обмен пакетами начался, значит все в порядке. По идее, адрес гостевого терминала в последних числах будет иметь значение из диапазона 1-254 и соответствовать реальному адресу сетевого адаптера.

Краткие итоги

Вот, собственно, и все, что касается создания и настройки подключения типа «мост». В качестве послесловия хочется посоветовать быть максимально внимательным при вводе адресов, поскольку одна только неверно вписанная цифра сведет на нет все ваши усилия. В остальном же особых проблем быть не должно. Если по каким-то причинам понадобится избавиться от созданного подключения, в разделе свойств адаптера его можно либо деактивировать, либо полностью удалить, используя для этого пункты меню ПКМ.

Я познакомился с Docker довольно давно и, как и большинство его пользователей, был мгновенно очарован его мощью и простотой использования. Простота является основным столпом, на котором основывается Docker, чья сила кроется в легких CLI-командах. Когда я изучал Docker, я захотел выяснить, что происходит у него в бэкграунде, как вообще все происходит, особенно что касается работы с сетью (для меня это одна из самых интересных областей).

Я нашел много разной документации о том, как создавать контейнерные сети и управлять ими, но в отношении того, как именно они работают, материалов намного меньше. Docker широко использует Linux iptables и bridge-интерфейсы для создания контейнерных сетей, и в этой статье я хочу подробно рассмотреть именно этот аспект. Информацию я почерпнул, в основном, из комментариев на github-е, разных презентаций, ну и из моего собственного опыта. В конце статьи можно найти список полезных ресурсов.

Я использовал Docker версии 1.12.3 для примеров в этой статье. Я не ставил своей целью дать исчерпывающее описание Docker-сетей или написать полное введение в эту тему. Я надеюсь, что этот материал будет полезен для пользователей, и я буду рад, если вы в комментариях оставите обратную связь, укажете на ошибки или скажете, чего недостает.

Оглавление

Обзор сетей Docker

Сеть Docker построена на Container Network Model (CNM), которая позволяет кому угодно создать свой собственный сетевой драйвер. Таким образом, у контейнеров есть доступ к разным типам сетей и они могут подключаться к нескольким сетям одновременно. Помимо различных сторонних сетевых драйверов, у самого Docker-а есть 4 встроенных:

- Bridge: в этой сети контейнеры запускаются по умолчанию. Связь устанавливается через bridge-интерфейс на хосте. У контейнеров, которые используют одинаковую сеть, есть своя собственная подсеть, и они могут передавать данные друг другу по умолчанию.

- Host: этот драйвер дает контейнеру доступ к собственному пространству хоста (контейнер будет видеть и использовать тот же интерфейс, что и хост).

- Macvlan: этот драйвер дает контейнерам прямой доступ к интерфейсу и суб-интерфейсу (vlan) хоста. Также он разрешает транкинг.

- Overlay: этот драйвер позволяет строить сети на нескольких хостах с Docker (обычно на Docker Swarm кластере). У контейнеров также есть свои адреса сети и подсети, и они могут напрямую обмениваться данными, даже если они располагаются физически на разных хостах.

Сетевые драйвера Bridge и Overlay, возможно, используются чаще всего, поэтому в этой статье я буду больше уделять им внимание.

Сети типа мост (bridge)

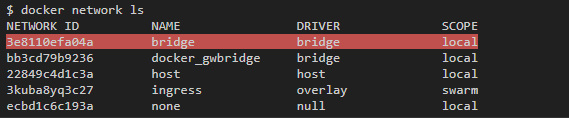

По умолчанию для контейнеров используется bridge. При первом запуске контейнера Docker создает дефолтную bridge-сеть с одноименным названием. Эту сеть можно увидеть в общем списке по команде docker network ls :

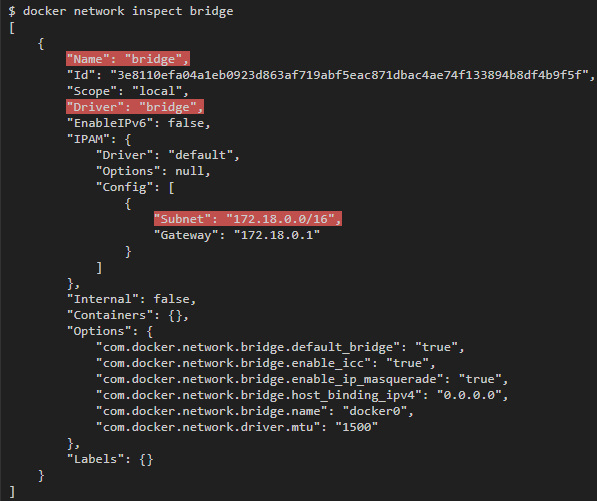

Чтобы проинспектировать ее свойства, запустим команду docker network inspect bridge :

Вы также можете создать свои собственные bridge-сети при помощи команды docker network create , указав опцию --driver bridge .

Например, команда docker network create --driver bridge --subnet 192.168.100.0/24 --ip-range 192.168.100.0/24 my-bridge-network создает еще одну bridge-сеть с именем “my-bridge-network” и подсетью 192.168.100.0/24.

Bridge-интерфейсы в Linux

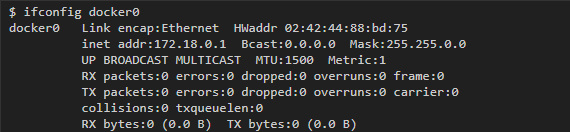

Каждая bridge-сеть имеет свое представление в виде интерфейса на хосте. С сетью “bridge”, которая стоит по умолчанию, обычно ассоциируется интерфейс docker0, и с каждой новой сетью, которая создается при помощи команды docker network create , будет ассоциироваться свой собственный новый интерфейс.

Чтобы найти интерфейс, который ассоциируется с сетью, которую вы создали, введите команду ifconfig , чтобы вывести все интерфейсы, а затем найти тот интерфейс, который относится к созданной вами подсети. Например, если нам надо найти интерфейс для сети my-bridge-network, которую мы только что создали, то можно запустить такую команду:

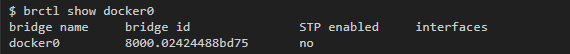

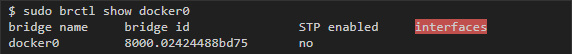

Bridge-интерфейсы Linux похожи на свичи тем, что они присоединяют несколько интерфесов к одной подсети и перенаправляют трафик на основе MAC-адресов. Как будет видно ниже, у каждого контейнера, привязанного к bridge-сети, будет свой собственный виртуальный интерфейс на хосте, и все контейнеры в одной сети будут привязаны к одному интерфейсу, что позволит им передавать друг другу данные. Можно получить больше данных о статусе моста при помощи утилиты brctl :

Как только мы запустим контейнеры и привяжем их к этой сети, интерфейс каждого из этих контейнеров будет выведен в списке в отдельной колонке. А если включить захват трафика в bridge-интерфейсе, то можно увидеть, как передаются данные между контейнерами в одной подсети.

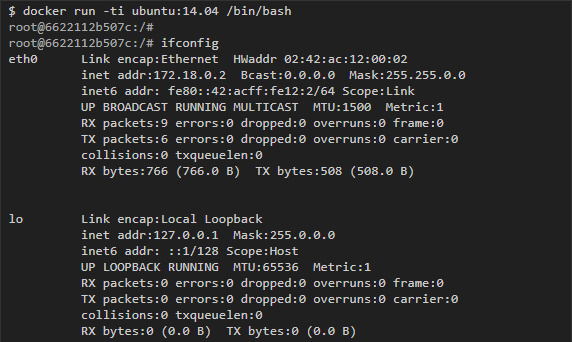

Виртуальные интерфейсы Linux

Container Networking Model дает каждому контейнеру свое собственное сетевое пространство. Если запустить команду ifconfig внутри контейнера, то можно увидеть его интерфейсы такими, какими их видит сам контейнер:

Впрочем, eth0, который представлен в этом примере, можно увидеть только изнутри контейнера, а снаружи, на хосте, Docker создает соответствующую копию виртуального интерфейса, которая служит связью с внешним миром. Затем эти виртуальные интерфейсы соединяются с bridge-интерфейсами, о которых мы говорили выше, чтобы легче установить связь между разными контейнерами в одной подсети.

Чтобы рассмотреть этот процесс, для начала запустим два контейнера, связанных с дефолтной bridge-сетью, а затем посмотрим на конфигурацию интерфейса хоста.

До запуска каких-либо контейнеров у bridge-интерфейса docker0 нет никаких других присоединенных интерфейсов:

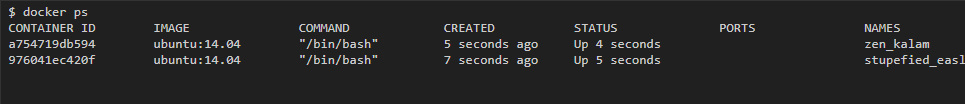

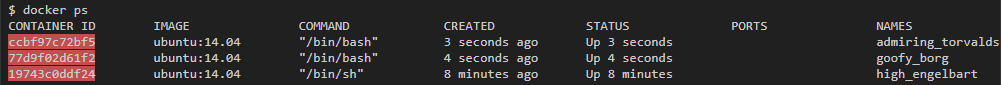

Затем я запустил два контейнера на образе ubuntu:14.04:

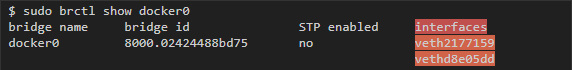

Сразу стало видно, что два интерфейса присоединены к bridge-интерфейсу docker0 (по одному на каждый контейнер):

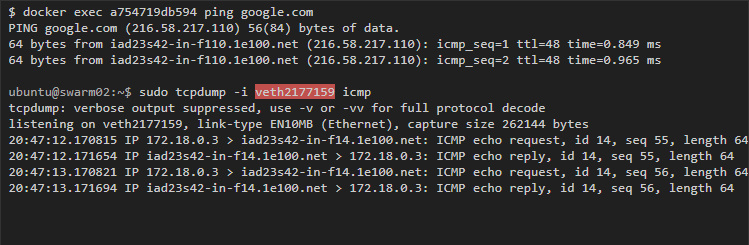

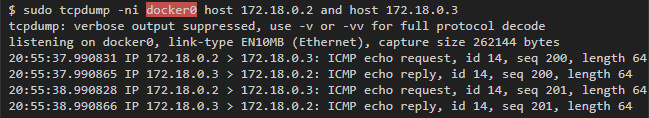

Если начать пинговать Google с одного из контейнеров, то захват трафика с хоста на виртуальном интерфейсе контейнера покажет нам трафик контейнеров:

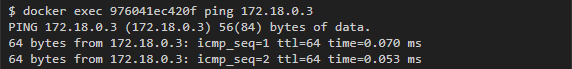

Аналогично можно выполнить пинг от одного контейнера к другому.

Во-первых, надо получить IP-адрес контейнера. Это можно сделать либо при помощи команды ifconfig , либо при помощи docker inspect , что позволяет проинспектировать контейнер:

Затем начинаем пинг от одного контейнера к другому:

Чтобы увидеть трафик с хоста, мы можем сделать захват на любом из виртуальных интерфейсов, которые соотносятся с контейнерами, либо на bridge-интерфейсе (в данном случае docker0), что покажет нам все коммуникации внутри контейнеров данной подсети:

Находим Veth-интерфейс в контейнере

Если вы хотите узнать, какой veth-интерфейс хоста привязан к интерфейсу внутри контейнера, то простого способа вы не найдете. Однако, есть несколько методов, которые можно найти на разных форумах и в обсуждениях на github. Самый простой, на мой взгляд, способ я почерпнул из этого обсуждения на github, немного его изменив. Он зависит от того, присутствует ли ethtool в контейнере.

Например, у меня в системе запущены 3 контейнера:

Для начала, я выполняю следующую команду в контейнере и получаю номер peer_ifindex:

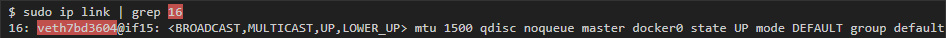

Затем на хосте я использую peer_ifindex, чтобы узнать имя интерфейса:

В данном случае интерфейс называется veth7bd3604.

iptables

Docker использует linux iptables, чтобы контролировать коммуникации между интерфейсами и сетями, которые он создает. Linux iptables состоят из разных таблиц, но нам в первую очередь интересны только две из них: filter и nat. Таблица filter содержит правила безопасности, которые решают, допускать ли трафик к IP-адресам или портам. С помощью таблицы nat Docker дает контейнерам в bridge-сетях связываться с адресатами, которые находятся снаружи хоста (иначе пришлось бы добавлять маршруты к контейнерным сетям в сети хоста).

iptables:filter

Таблицы в iptables состоят из различных цепочек, которые соответствуют разным состояниям или стадиям обработки пакета на хосте. По умолчанию, у таблицы filter есть 3 цепочки:

Input для обработки входящих пакетов, предназначенных для того же хоста, на который они приходят;

Output для пакетов, возникающих на хосте, предназначенных для внешнего адресата;

Forward для обработки входящих пакетов, предназначенных для внешнего адресата.

Каждая цепочка включает в себя правила, которые определяют, какие действия и при каких условиях надо применить к пакету (например, отклонить или принять его). Правила обрабатываются последовательно, пока не будет найдено соответствие, иначе применяются дефолтные правила цепочки. Также в таблице можно задать кастомные цепочки.

Чтобы увидеть текущие правила цепочки и дефолтные установки в таблице filter, запустите команду iptables -t filter -L или iptables -L , если таблица filter используется по умолчанию и не указана никакая другая таблица:

Жирным выделены разные цепочки и дефолтные установки для каждой из них (у кастомных цепочек дефолтных установок нет). Также видно, что Docker добавил две кастомные цепочки: Docker и Docker-Isolation, также добавил правила в цепочку Forward, целью которых являются эти две новые цепочки.

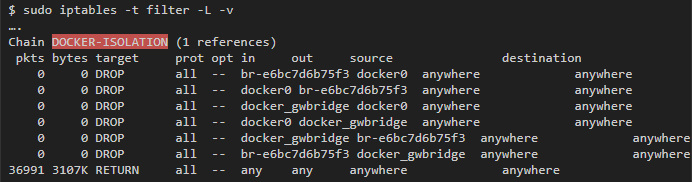

Цепочка Docker-isolation

Docker-isolation содержит правила, которые ограничивают доступ между разными сетями. Чтобы узнать подробности, добавляйте -v , когда запускаете iptables:

Можно увидеть несколько правил DROP, которые блокируют трафик между всеми bridge-интерфейсами, которые создал Docker, и таким образом не дают сетям обмениваться данными.

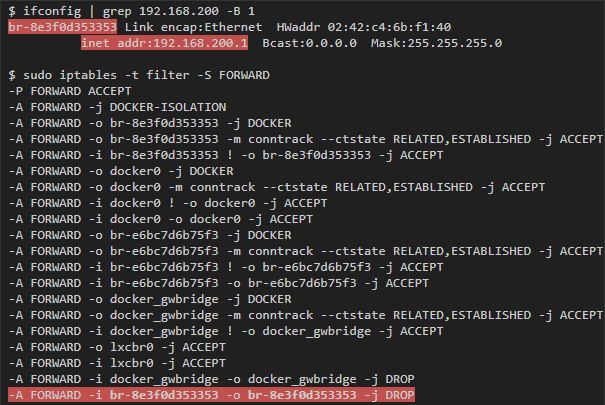

icc=false

Например, если создать новую сеть при помощи команды docker network create --driver bridge --subnet 192.168.200.0/24 --ip-range 192.168.200.0/24 -o "com.docker.network.bridge.enable_icc"="false" no-icc-network , то мы получим следующее:

iptables:nat

Результат этой команды можно увидеть в таблице nat:

В этой цепочке postrouting можно увидеть все сети, которые созданы под действием masquerade, которое применяется, когда они передают данные любому хосту вне своей собственной сети.

Читайте также: