Ips программа что это

Обновлено: 06.07.2024

Игорь Фертман

Председатель Совета директоров Бюро ESG.

Александр Тучков

Технический директор Бюро ESG, к.т.н.

Алексей Рындин

Заместитель коммерческого директора Бюро ESG.

В своих статьях сотрудники Бюро ESG неоднократно освещали тему информационного обеспечения различных стадий жизненного цикла изделий. Время вносит свои коррективы, вызванные постоянным развитием информационных технологий и необходимостью модернизации внедренных решений. С другой стороны, сейчас явно прослеживается тенденция к использованию программного инструментария, отвечающего требованиям отечественной нормативной базы и принятым у нас в стране производственным процессам. Именно эти реалии, а также накопленный опыт автоматизации деятельности проектных предприятий побудили нас написать эту статью.

Современное состояние автоматизации конструкторской деятельности, производства и информационной поддержки последующих стадий ЖЦ изделий

Компания Бюро ESG имеет большой опыт проведения работ по внедрению систем электронного архива, PDM, PLM, систем управления инженерными данными в самых разных отраслях: судостроении (ОАО «Балтийский завод» — Рособоронэкспорт, ОАО «Севмаш», ЗАО «ЦНИИ Судового машиностроения»), машиностроении (ОАО СПб «Красный Октябрь»), промышленном и гражданском строительстве (ПФ «Союзпроектверфь», ОАО «Гипроспецгаз»), атомной отрасли (ОАО «Атомпроект», ОАО «Росжелдорпроект») и на многих других предприятиях и организациях, перечисление которых не входит в цели и задачи статьи.

Подчеркнем, что внедрения проводились на базе использования различных программных систем: TDMS, Search, SmartPlant Fondation, Autodesk Vault и других, в том числе собственной разработки. Использование той или иной программной среды обусловлено отраслью, стоящими задачами и прочими факторами. Именно обширный опыт, накопленный Бюро ESG по перечисленным направлениям, позволяет нам обрисовать общую картину внедрения систем электронных архивов, систем документооборота PDM и PLM на российских предприятиях.

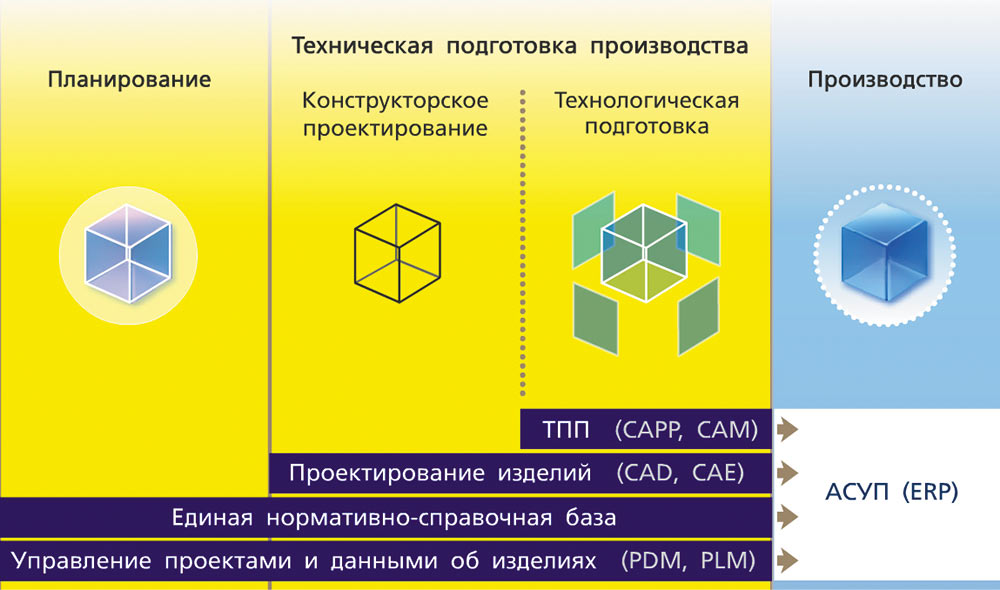

Современную конструкторскую, производственную деятельность, поддержку эксплуатации, модернизации и утилизации изделий невозможно представить без использования различного рода автоматизированных систем: CAD (САПР), CAM, PDM, систем технологической подготовки производства, PLMсистем. Общую картину иллюстрирует рис. 1.

Рис. 1. Общая картина автоматизации

Как правило, все перечисленные и не перечисленные средства автоматизации присутствуют лишь в некоторой степени, чаще на начальных стадиях ЖЦ изделий — конструкторской деятельности и производстве. На последующих же стадиях ЖЦ степень информационной поддержки процессов иногда крайне низка. Приведем лишь некоторые характерные для наиболее автоматизированных стадий ЖЦ примеры, иллюстрирующие реальную картину.

Заявления о «внедрении PDM или PLMтехнологий» на практике часто оказываются лишь внедрением системы электронного архива и документооборота КД и ТД, TDM, и не более. Причины:

- «игра слов» — это когда для создания функционала электронного архива и документооборота КД и ТД использована дорогостоящая PDMсистема (что часто трактуется как «внедрение PDMтехнологии», хотя такого нет, налицо лишь внедрение электронного архива и/или TDM с использованием ПО — PDMсистемы);

- подмена понятий — когда в названии программного средства присутствует аббревиатура «PDM» или «PLM», но система по роду решаемых задач не является таковой и, опять же, в лучшем случае решает две задачи, но чаще — одну из двух:

- управление работой конструкторов на уровне документов, а иногда и 3Dмоделей,

- управление электронным архивом КД и ТД.

Приведем пример: опыт компании Бюро ESG, включающий работы по созданию макета информационной модели военного корабля, показал, что на стадии ЖЦ эксплуатации наиболее важна, увы, не информация проектанта и строителя, а эксплуатационная документация, интерактивные электронные технические руководства (ИЭТР). Крайне необходима на стадии ЖЦ эксплуатации и логистическая поддержка, позволяющая в кратчайшие сроки пополнить ЗИП. Очень часто ни одна система, позиционируемая производителем как PLM, не решает «по умолчанию» задач эксплуатации, хотя, не будем отрицать, такая система вполне может быть использована при соответствующих доработках, например, и для решения вопросов логистики. Заметим, что по эффективности и затраченной на доработку трудоемкости такой подход эквивалентен использованию бухгалтерской или ERPсистемы для управления конструкторской деятельностью или текстового редактора для разработки конструкторских чертежей.

Стараясь быть объективными в оценках, не будем дальше сгущать краски, а всего лишь заметим:

- современная автоматизация конструкторской деятельности, производства, поддержки последующих стадий ЖЦ изделий часто включает лишь элементы PDM и PLM;

- часто внедрения PDM и PLM — не более чем создание электронного архива и документооборота КД и ТД;

- говорить о полном внедрении технологии PLM для всех стадий жизненного цикла изделия преждевременно.

Причины перехода на новую платформу

Несмотря на выводы предыдущего раздела статьи, отметим, что очень часто на предприятии, где внедрен электронный архив, конструкторский документооборот, автоматизированная система технологической подготовки производства, элементы PDM/PLM, работа без внедренных средств уже не представляется возможной. Это — основной показатель внедрения. В работе нашей компании был случай, когда при сбоях, произошедших в ЛВС Заказчика не по нашей вине, стал недоступен сервер электронного архива одного машиностроительного предприятия. Время от первого сбоя до первого звонка с предприятия в наш офис специалистам по техподдержке составило менее минуты. При этом все эмоциональные заявления объединяло одно — «без доступа к БД предприятие не может работать». На наш взгляд, это наиболее весомый практический показатель, превзошедший все теоретические выкладки.

Причины перехода к новым технологиям и платформам, а также расширению внедренного функционала можно отнести к нескольким группам.

Развитие технологий и средств проектирования

Один из важных факторов перехода к новым технологиям, программным решениям и расширению внедренного функционала системы конструкторского документооборота, автоматизированной системы технологической подготовки производства, элементам PDM/PLM на стадиях работы конструкторов и производства — появление средств трехмерного проектирования и законодательной базы, определяющей работу с электронными моделями.

Как уже говорилось, в большинстве случаев «внедрения PDM и PLM» речь идет о TDM, электронном архиве и документообороте КД и ТД. Такие решения (независимо от среды, в которой они строились) на практике, как правило, работают с двумерными КД и ТД. Исторически на большинстве предприятий, где реализованы подобные внедрения, в новые системы часто «перекочевали» принципы и подходы работы с двумерной конструкторской и технологической документацией с некоторыми «модернизациями» для электронных двумерных документов. Например, согласно ГОСТ 2.5012006 изменения в электронные документы вносятся в новую версию. ГОСТ 2.50390, описывающий внесение изменений «на бумаге», допускает вносить изменения непосредственно в чертеж (зачеркиванием, подчисткой (смывкой), закрашиванием белым цветом, введением новых данных) или создавать новые документы, их листы с заменой исходных, по сути — создавать версии. Пример иллюстрирует, что «модернизации» не так уж существенны, а порядок работы с двумерным электронным документом практически повторяет работу «с бумагой».

Да и сами средства электронного архива и документооборота КД и ТД, успешно внедренные в свое время, очень часто просто не поддерживают подходы к работе с 3Dмоделью, а внедренная ранее информационная система, как правило, устарела и не содержит современных механизмов интеграции, позволяющих провести эффективную доработку.

Интеграция и оптимизация производственных процессов

Следующий фактор — интеграция и оптимизация производственных процессов. Очень часто наши заказчики испытывают законное желание максимально автоматизировать всю производственную цепочку. Например, вполне логично, что для написания техпроцессов технологу полезно иметь доступ к результатам работы конструктора. Несомненно, хотелось бы иметь некую единую интегрированную среду, причем, совсем не важно, как построена такая среда — в рамках одной или нескольких систем. Главное — сквозная передача данных между участниками производственных процессов, использование и поддержка актуальной информации…

Создание интегрированных территориально разнесенных сред

Очень часто внедренные ранее системы не содержат необходимого функционала, а встроенные средства его расширения не позволяют добиться желаемого — расширить функционал или организовать необходимое интеграционное взаимодействие с другими системами. Часто КБ и производства территориально разнесены. Иногда же существующие средства не отвечают современным представлениям об эффективной автоматизации. Например, для обмена информацией между системами в судостроении применяются файлы обмена (транспортные массивы). Нередко средством организации интеграционного взаимодействия является только COMтехнология. При этом современные системы позволяют эффективно организовать территориально распределенные БД, работу с инженерными данными, обмен ими между удаленными КБ, КБ и производством.

Экономические причины

Несомненно, в любых условиях экономическая составляющая перехода к использованию современных платформ не нова, но сегодня имеет две основные составляющие:

- вложения в новую платформу должны принести экономический эффект;

- заказчики выражают желание снизить вложения и не зависеть в ряде отраслей от зарубежных производителей.

Современные информационные среды для создания систем электронного архива, документооборота, PDM и PLM

Отечественные разработки

По ряду причин мы не будем останавливаться на известных западных средствах автоматизации. В этом разделе мы постараемся перечислить решения: системы электронного конструкторского архива, документооборота, PDM, PLM, реально адаптированные к отечественным процессам, действующей нормативной базе РФ для КБ и производства, с одной стороны, и учитывающие современное состояние и наличие систем автоматизации проектирования, СУБД, сетевого оборудования и взаимодействия, с другой стороны. С приведенной оговоркой, выбор, увы, не так велик — возможно, ктолибо аргументированно возразит (за что мы заранее благодарны), но на отечественном рынке просматриваются всего лишь три решения:

- система IPS производства компании «Интермех»;

- система ЛОЦМАН:PLM производства компании «Аскон»;

- система TFlex производства компании «Топ Системы».

Целью статьи является отнюдь не формализованное сравнение этих трех систем по принципу «наличия или отсутствия» той или иной функции. Наш опыт показывает, что в большинстве случаев подобный подход весьма субъективен и некорректен. В связи с этим мы сегодня ограничимся описанием лишь системы IPS.

Система IPS

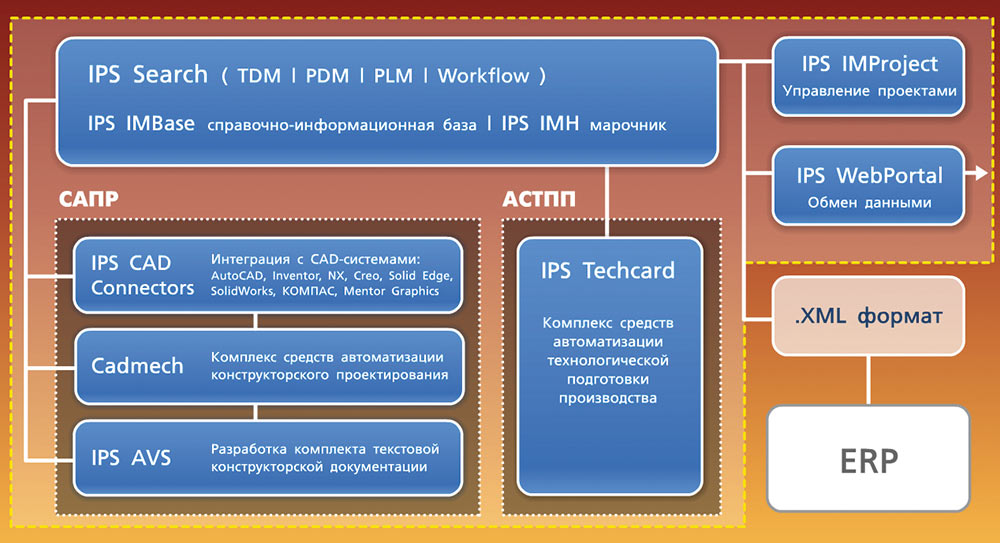

Общий функционал

Система представляет собой модульное решение, автоматизирующее конструкторские и производственные задачи — групповую работу конструкторов, конструкторский документооборот, реализацию системы электронного архива, ведение технологической подготовки производства, организацию интеграционного взаимодействия с прочими системами Предприятия. Общая структура системы IPS приведена на рис. 2.

Рис. 2. Общая структура IPS

Гетерогенность среды IPS

Не секрет, что подавляющее большинство подобных средств является разработками производителей CADсистем. При этом каждый производитель изначально решал маркетинговую задачу привлечения заказчиков в работе с набором «своих» программных продуктов. К слову, такая концепция присуща программным решениям не только в области автоматизации конструкторской деятельности и производства и не только в нашей стране, а выражает общемировую тенденцию. Некоторое время назад подобный подход претерпел изменения, и сегодня, как правило, любой производитель PDM/PLMсистемы утвердительно ответит на вопрос о наличии программного взаимодействия с «неродными» для него CADсистемами.

Систему IPS стоит отметить не как изначально созданную от «какойнибудь родной» для нее CADсистемы. Концепцию IPS можно охарактеризовать жаргонизмом «всеядность», наиболее точно обозначающим ее отношение к средствам проектирования, используемым в КБ. При этом в реализации IPS отражена сложившаяся тенденция наличия на предприятиях множества CADсистем. Отметим, что иногда такое «изобилие средств проектирования» в ряде случаев — лишь «эхо эпохи спонтанной автоматизации», а в ряде случаев — результат экономически обоснованной политики, обусловленной, в свою очередь, сложностью и спектром проектируемых изделий. IPS одинаково успешно работает со следующими CADсистемами:

- AutoCAD;

- Autodesk Inventor;

- BricsCAD;

- Catia;

- Pro/ENGINEER/PTC Creo Parametric;

- Solid Edge;

- SolidWorks;

- КОМПАС3D;

- КОМПАСГрафик.

А кроме того — с системами проектирования печатных плат электронных изделий (ECAD): Mentor Graphics и Altium Designer.

Возможности настройки функционала

Платформа IPS позволяет гибко настраивать функционал. При настройках могут быть использованы встроенные средства (без программирования). Для реализации же уникального функционала могут применяться внешние среды программирования для написания программплагинов.

Важным аспектом автоматизации проектирования, производственной деятельности, внедрения электронного архива, PDM/PLMтехнологий на современном предприятии является то, что начинать приходится отнюдь не «с чистого листа». Кроме того, как правило, уже в той или иной степени организовано хранение информации в электронном виде (электронный архив), нередки успешные внедрения конструкторского документооборота, элементов PDM и PLM. В более «продвинутых» случаях существует единое информационное пространство, организовано межсистемное взаимодействие. При этом, с одной стороны, внедренные и успешно эксплуатируемые средства требуют модернизации, связанной с переходом на новые технологии (например, при внедрении трехмерных CADсистем). С другой стороны, ранее накопленные БД, технические и организационные подходы должны и могут быть применены при внедрении новых технологий. Например, БД «двумерной» документации на ранее произведенные изделия вовсе не теряет своей актуальности при переходе к использованию 3DCADсистем (изделия эксплуатируются, модернизируются, производятся вновь независимо от того, как они спроектированы — «на плоскости» или «на бумаге»).

Организация территориально распределенной работы

Добавим, что система IPS позволяет реализовывать территориально разнесенные решения как в рамках одной стадии ЖЦ изделия, например при проектировании одним или несколькими КБ, так и в рамках различных стадий. При этом возможны, например, проектирование изделия одним или несколькими КБ и удаленный доступ технологов одного или нескольких разнесенных производств к результатам работы конструкторов, автоматизация технологической подготовки производства с использованием соответствующих модулей IPS. Механизм публикаций документов и моделей позволяет удаленному от КБ предприятию вносить аннотации, инициализировать проведение изменений, работая в единой территориально распределенной среде.

Общая структура организации распределенной работы IPS приведена на рис. 3.

Рис. 3. Организация территориально распределенной работы IPS

Пример перехода КБ к использованию IPS

Приведем реальный пример перевода с ранее внедренной системы электронного архива, документооборота с элементами PDM и PLM в одном из крупных КБ.

Основные причины проведения работ:

- переход конструкторских подразделений к трехмерному проектированию;

- отсутствие технической возможности поддержки работы с 3DCADсистемами у существующей системы электронного архива и документооборота КД с элементами PDM и PLM;

- устаревшая архитектура существующей системы и невозможность ее дальнейшего масштабирования;

- требования к территориально разнесенному взаимодействию КБ с другими КБ и производством.

- проработка вопросов миграции данных из существующей системы в IPS;

- проработка вопросов миграции процессов из существующей системы в IPS;

- программное решение — подсистема интерфейсного взаимодействия между существующей системой и IPS для обеспечения интеграционного взаимодействия систем, позволяющая осуществить «плавный переход»;

- сформулирована организационная составляющая перехода к использованию новой системы с учетом оптимизации временных и ресурсных затрат.

Первый этап — разработка технологии и программнотехнических решений — проводился на ранее спроектированном, «пилотном» изделии.

В настоящее время, согласно графику работ, специалисты нашей компании выполняют следующий этап работ, основанный на полученных ранее результатах: сопровождение проектирования двух реальных изделий 3DCADсистем и системы IPS.

средства автоматизации

технической подготовки производства

для руководителей, конструкторов и технологов,для масштабных проектов

TDM | PDM | PLM | WorkFlow

Справочные системы

IPS IMBase и IPS IMH входят в комплекты:

IPS Search,

IPS AVS Pro,

IPS IMBase Pro,

Cadmech (любой),

IPS Techcard (любой)

Конструкторское проектирование

Расширение возможностей

Технологическое проектирование

Обмен данными

TDM | PDM | PLM | WorkFlow

Программный комплекс IPS обеспечивает высокоэффективное управление данными на всех этапах разработки документации, подготовки производства, выпуска и эксплуатации продукции.

Управление данными об изделии

IPS Search - универсальная система управления информацией об изделиях.

управления технической документацией

IPS Search TDM - система автоматизации общего, технического и организационно-распорядительного документооборота предприятия.

Управление строительным проектированием

IPS Search ПГС - система информационной поддержки проектирования в промышленном и гражданском строительстве.

Администрирование системы и просмотр данных

IPS Search LT - минимальная комплектация системы управления информацией об изделиях.

Сервер приложений IPS

IPS Application Server - комплекс средств, обеспечивающих базовую функциональность серверной части системы.

интеграция с CAD-системами

IPS CAD Connectors - модули интеграции с CAD-системами AutoCAD, BricsCAD, Inventor, NX, Pro/Engineer, Creo, Solid Edge, SOLIDWORKS, КОМПАС-3D для синхронизации атрибутов моделей с атрибутами документов и изделий в IPS.

интеграция с ECAD-системами

IPS ECAD Connectors - модули интеграции с ECAD-системами Mentor Graphics и Altium Designer для синхронизации параметров файлов ECAD с атрибутами документов в IPS.

управление проектами

IPS IMProject - модуль планирования, координации и контроля работ по проектам.

производственные заказы

IPS MRP - модуль ведения производственных заказов.

сбор статистических данных

IPS Statistics - модуль статистики IPS.

Справочные системы

IPS предоставляет единую справочную систему для всех служб предприятия. А также располагает всеми средствами интеграции с другими информационными системами предприятия (открытый API, обмен данными через XML-файлы, возможность публикации данных на IPS WebPortal).

Справочно-информационная база данных

IPS IMBase - корпоративная система хранения и управления справочными данными, построенная на ядре IPS и предназначенная для создания, пополнения и ведения иерархических баз данных стандартных элементов, материалов и других объектов, используемых службами предприятия в процессе технической подготовки производства.

IPS IMBase поставляется уже предварительно наполненной - это более 3000 ГОСТов и 4.000.000 записей.

материалы и сортаменты

IPS IMH - модуль управления справочными данными по материалам и сортаментам. В состав справочников IPS IMH включено более 3400 наименований марок черных и цветных металлов и сплавов, наименований металлических и неметаллических неорганических покрытий, клеев и других данных, а также около 8000 таблиц сортаментов.

Конструкторское проектирование

Многофункциональные приложения для повышения производительности и качества конструкторского проектирования в AutoCAD, BricsCAD, nanoCAD, Inventor, NX, Creo (Pro/Engineer), Solid Edge, SOLIDWORKS.

Cadmech 3D

Системы проектирования 3-х мерных параметрических деталей и сборок, существенно расширяют функциональные возможности популярных CAD приложений. Позволяют значительно ускорить проектирование 3-х мерных конструкций и обеспечивают оформление чертежей в соответствии ЕСКД.

Cadmech 2D

Системы автоматизированного конструкторского проектирования сборочных единиц и деталей на базе AutoCAD, BricsCAD, nanoCAD. Предлагают два варианта проектирования: «от чертежа детали к сборочному чертежу» и «от сборочного чертежа к чертежу деталей», т.е. разработав сборочный чертеж, можно автоматически получить на 70-80% готовые чертежи деталей. Функционал системы можно дополнить модулями: Rotation - проектирование деталей типа «тело вращения», расчет и проектирование зубчатых колес и передач; Spring - расчет и проектирование пружин.

Cadmech AutoCAD для Autodesk AutoCAD

Расширение возможностей

конструкторская документация

IPS AVS - редактор текстовых конструкторских документов.

проектирование деталей типа тел вращения

Rotation - система автоматизации расчета и проектирования деталей типа тел вращения для Cadmech AutoCAD, Cadmech BricsCAD, nanoCAD.

проектирование пружин

Spring - система автоматизации расчета и проектирования пружин растяжения, сжатия и кручения для Cadmech AutoCAD, Cadmech BricsCAD, nanoCAD.

транслятор графической информации из NX

UGTrans - транслятор графической информации из CAD системы UGS NX в AutoCAD / BricsCAD.

поиск 3d моделей

IMShape - программа поиска по геометрическому подобию.

Расчет трудоемкости проектирования

Расчет трудоемкости проектирования - программа для оценки трудоемкости создания документов в AutoCAD, BricsCAD, NX, Inventor, SOLIDWORKS.

Технологическое проектирование

Функциональность технологических модулей IPS охватывает все этапы технологической подготовки производства на предприятии и дает возможность обеспечить полную унификацию и стандартизацию производственных процессов.

Автоматизация технологического проектирования

Линейка продуктов IPS Techcard - комплексные решения для автоматизации технологической подготовки производства. IPS Techcard содержит необходимые для работы технологические каталоги и справочники, настроенные шаблоны выходных документов и примеры расчета технологических параметров.

IPS Techcard LT - минимальная комплектация автоматизированного рабочего места технолога.

Комплект предназначен для автоматизации рабочих мест расцеховщиков, нормировщиков, заготовщиков и т.п.

IPS Techcard - автоматизированное рабочее место технолога.

Комплект предназначен для технологов, которым не требуются функции оформления технологических эскизов.

IPS Techcard Pro - расширенная комплектация автоматизированного рабочего места технолога.

Комплект предназначен для технологов, которым требуются функции оформления технологических эскизов и карт наладок.

Обмен данными

Система IPS изначально разрабатывалась с учётом требований крупных территориально распределённых предприятий, поэтому она обладает целым арсеналом средств для удалённой работы и синхронизации баз данных предприятий и их филиалов.

территориально распределённая работа

IPS WebPortal - модуль обмена информацией через Web портал.

Комплекс средств для обеспечения удалённой работы и синхронизации баз данных предприятий и филиалов. Позволяет обмениваться данными с другими информационными системами предприятий, организовывать обмен информацией между базами данных с различным физическим уровнем доступа, осуществлять распределённый документооборот и управлять сложными наукоёмкими проектами.

доступ к данным из веб-браузера

IPS WebInterface Server - сервер доступа к базе данных IPS из веб-браузера.

интеграция с MRP/ERP системами

IPS XML - модуль экспорта-импорта данных в формате XML.

Предназначен для обмена данными в формате XML между различными системами хранения данных, управления предприятием и системой IPS.

Продолжаем нашу серию уроков по Check Point. На этот раз мы обсудим одну из моих любимых тем, а именно — IPS (Intrusion Prevention System) По-русски — система предотвращения вторжений. Причем акцент именно на Prevention (т.е. предотвращение)! Одно из главных кредо компании Check Point это: “We Prevent, not detect!”. Лично я согласен с такой позицией. Какой толк от детекта, если вас атаковал например шифровальщик? Зашифрованный компьютер и так вам сообщит, что была атака. В текущих реалиях нужно позаботиться именно о Prevent. И IPS здесь может очень хорошо помочь.

Однако, в последнее время наблюдается некое пренебрежение этим классом защиты, мол “IPS больше не актуален и использовать его бессмысленно”. На мой взгляд это мнение является непростительной ошибкой. Собственно в этом уроке я постараюсь описать основные бытующие заблуждения на счет IPS. Затем в рамках лабораторной работы покажу каким образом IPS поможет усилить защиту вашей сети. Ну и конечно же постараюсь рассказать, как получить максимум от этого полезного инструмента, на какие настройки обратить внимание и о чем нужно помнить включая IPS.

Урок получился весьма длинным поэтому я разбил его на две части. Первая часть будет чисто теоретическая, а вторая уже полностью посвящена практике в виде лабораторной работы. Надеюсь, что будет интересно.

Спойлер — В конце статьи видео урок, если кому-то удобнее смотреть, а не читать.

Краткая история развития IPS

Хотелось бы начать с некоторых исторических особенностей. На самом деле IPS является частным случаем IDS (Intrusion Detection System — Система обнаружения вторжений или СОВ, как ее кратко называют в России).

Идея о создании IDS появилась после выхода статьи “Computer Security Threat Monitoring and Surveillance” Джеймса Андерсона, аж в 1980 году! Довольно занятная статья и самое главное актуальная по сей день.

Спустя 6 лет, в 1986 году Дороти Деннинг и Питер Нейман опубликовали первую теоретическаю модель IDS, которая наверно до сих пор является основой для современных систем. Далее было довольно много различных разработок, но все они в основном сводились к использованию трех методов обнаружения вторжений:

- Сигнатурный анализ;

- Эвристический анализ;

- Обнаружение аномалий.

Позже была основана компания Sourcefire (в 2001 году) и проект Snort продолжил свое стремительное развитие уже в рамках компании Sourcefire и стал фактически стандартом среди IDS решений. Snort имеет открытый исходный код, чем и пользуется большинство современных производителей ИБ решений (особенно отечественные компании).

В 2003 г. компания Gartner констатировала неэффективность IDS и необходимость перехода на IPS системы (т.е. сменить детект на превент). После этого разработчики IDS стали оснащать свои решения режимом IPS. Snort естественно может работать как в IDS, так и в IPS режиме (т.е. на предотвращение).

Безусловно стоит также отметить бурный рост еще одного проекта с открытым исходным кодом — Suricata. Основали этот проект выходцы из Snort-а. Первый бета релиз был в 2009 году. За разработку отвечает компания Open Information Security Foundation (OISF). На данный момент Suricata является очень популярным решением (хоть и уступает пока еще Snort-у по популярности). На самом деле их довольно часто используют совместно.

В 2013 году Sourcefire была поглощена компанией Cisco. При этом Snort продолжает оставаться проектом с открытым исходным кодом, а его коммерческая версия продается под брендом Cisco FirePower. С вашего позволения мы не будем говорить об отличиях свободной и проприетарной версии. Интересный момент. Еще в 2005 году Check Point пытались купить SourceFire за 225 млн $, однако правительство США не одобрили эту сделку. И как я сказал ранее, Cisco купили SourceFire в 2013 году аж за 2,7 млрд $. Неплохое подорожание за 8 лет) более чем в 12 раз.

Естественно я перечислил только малую часть решений. Параллельно развивалось огромное количество коммерческих проприетарных решений (Check Point один из них). Чаще всего IPS входил в состав UTM или NGFW решения, реже в качестве отдельно стоящей “железки” (Cisco IPS — яркий пример).

IPS в корпоративных сетях

Теперь, если коснуться истории распространения IPS решений в корпоративных сетях, то получается примерно следующая картина:

В начале 2000-х компании весьма скептически относились к этому новому классу решений защиты. Большинство считали IPS какой-то экзотической штукой, которая не особо то и нужна.

Уже после 2005-го большинство осознали пользу и необходимость IPS. Начался бум внедрений по всему миру.

К 2010 году IPS стал фактически необходимым стандартным средством защиты корпоративной сети.

Ближе к 2015-му рынок IPS относительно остыл. IPS по стандарту был практически во всех UTM/NGFW решениях. Все переключились на SIEM, защиту от таргетированных атак, песочницы, хонейпоты и т.д. При этом совсем забыв про важность IPS. Но это мы уже обсудим чуть дальше.

Теперь, когда мы немного освежили знания об истории появления IPS, хочется обсудить еще один момент. А именно классы IPS. В грубом приближении все IPS-решения можно разделить на два класса:

- NIPS работает на уровне сети, т.е. сканирует проходящий/транзитный трафик.

- HIPS работает на уровне компьютера пользователя, т.е. с тем трафиком, который предназначен непосредственно этому компьютеру, ну либо генерирует сам хост.

Два варианта использования NIPS

Давайте рассмотрим архитектурное применение IPS. Здесь тоже все довольно просто, есть два варианта использования сетевого IPS:

- Inline mode. По-русски мы это называем “в разрыв”. Т.е. реальный сетевой трафик проходит через IPS. IPS в данном случае работает как обычный бридж (т.е. на втором уровне модели OSI). Данный режим самый оптимальный с точки зрения защиты. В случае обнаружения атаки, IPS может сразу заблокировать сессию и компьютер атакующего. Есть конечно и негативные моменты в виде false positive срабатываний, ну т.е. ложных срабатываний, когда IPS блочит нормальный трафик. Но это отдельная тема, мы чуть позже ее обсудим.

- Promiscuous mode. Опять же, по-русски — режим мониторинга. Как правило в таком режиме IPS “вешается” на SPAN-порт, который “зеркалирует” на устройство КОПИЮ! трафика. В этом варианте, IPS автоматически превращается в IDS, т.к. он работает уже не с реальном трафиком и у него нет возможности оперативно блокировать атаки. Т.е. это плохой вариант, когда требуется максимальная защищенность.

IPS в UTM устройствах. Packet Flow

С точки зрения обработки трафика, пакеты сначала проверяются firewall-ом и если они разрешены соответствующими аксес листами, то только тогда включается IPS и начинает проверять проходящий трафик. Собственно этот алгоритм обработки трафика раскрывает концептуальное различие между Межсетевым экраном и Системой предотвращения вторжений.

“Межсетевой экран стремится предотвратить прохождение того или иного трафика. IPS же работает с уже прошедшим трафиком.”

Это логично не только с точки зрения безопасности, но и с точки зрения производительности. Зачем исследовать трафик, который может быть быстро отброшен фаерволом с минимальными ресурсными затратами. Это к вопросу, стоит ли ставить IPS перед firewall-ом. Однозначно нет! Только представьте сколько “левого” трафика будет на него сыпаться от разных ботов, которые сканируют в Интернете все подряд.

Что ж, на этом мы заканчиваем наше затянувшееся лирическое отступление. Давайте перейдем к типичным заблуждениям на счет IPS. Я постараюсь их развенчать на примере Check Point-а.

Типичные заблуждения на счет IPS

1. IPS защищает только от атак сетевого уровня

Пожалуй это самый распространенный миф. Исторически конечно IPS в первую очередь защищал от сетевых атак, таких как сканирование портов, брутфорс, некоторые виды ddos-а ну и конечно борьба с аномалиями. Однако! Многие до сих пор не знают, что IPS может проверять и скачиваемые файлы! И если файл содержит exploit, то IPS заблокирует его скачивание быстрее чем Anti-Virus, т.к. IPS работает в потоке трафика, а Anti-Virus вынужден ждать пока в буфер скачается весь файл. Т.е. IPS проверяет такие файлы как pdf, doc, xls и многое другое. Я обязательно покажу это в лабораторной работе. Поэтому, включенный IPS существенно повысит защиту ваших пользователей, которые качают из интернета различные файлы. Не пренебрегайте этим дополнительным уровнем защиты!

2. IPS уже не актуален и ни от чего не защищает

Еще один популярный миф. Безусловно, в последнее время профессиональные хакеры стараются не использовать классические инструменты атаки, такие как сканирование портов, брутфорс и т.д. И все потому, что такие атаки сразу заметны и генерят огромное кол-во алертов на классических средствах защиты. Однако! Это имеет место быть только при очень сложных и таргетированных атаках, когда за дело берется настоящий профессионал. 99% всех успешных атак — автоматизированные боты, которые сканируют сеть на предмет известных уязвимостей, которые затем и эксплуатируют. IPS все это видит! Более того, опять же вспомнив wannacry, после обнаружения этой уязвимости, Check Point выпустил IPS-сигнатуру буквально через пару дней. Microsoft же выпустил заплатку куда позже (через пару недель на сколько я помню). Включенный IPS с актуальными сигнатурами отлично отражает подобные автоматизированные атаки, которые до сих пор преобладают (да и вряд ли что-то изменится в ближайшем будущем).

3. IPS не надо часто обновлять

Собственно в предыдущем пункте я констатировал, что включенный IPS именно с АКТУАЛЬНЫМИ сигнатурами обеспечивает защиту от автоматизированных атак. Почему-то многие считают, что регулярно обновлять нужно только антивирусные базы, при этом напрочь забывая про IPS. А ведь сигнатуры для IPS появляются или обновляются буквально каждый день. Для примера можно воспользоваться ресурсом Check Point. Как видите только за последние пару дней вышло несколько новых сигнатур. Либо были обновлены ранее созданные.

IPS с актуальными базами это очень важно. Как я уже сказал ранее, IPS сигнатуры выходят быстрее чем патчи от вендоров. Если у вас старые сигнатуры, то ваш IPS просто в пустую молотит трафик и бесцельно расходует системные ресурсы. И не верьте отечественным производителям СОВ, которые говорят, что обновление раз в месяц это нормально (как правило именно такой период они ставят и скорее всего это связано с тем, что они используют базы snort, которые для бесплатной версии обновляются с задержкой в 30 дней).

4. IPS существенно снижает производительность устройства

Что я могу сказать об этом мифе. И да и нет. Безусловно, включение IPS увеличивает нагрузку и на процессор и на оперативную память. Но все не так драматично, как принято считать. Колоссальное повышение нагрузки при включении IPS как правило проявляется в двух случаях:

- Вы (или Вам) неправильно подобрали решение. Будь то аппаратный аплайнс или виртуальное решение. Это к вопросу, что все необходимо тестировать перед покупкой. Опять же, тут многое зависит от того, кто подбирает решение. Уделяйте этому особое внимание. Внимательно пользуйтесь даташитами на устройства. Там обязательно указывается пропускная способность устройства при включенном IPS. Ну и опять же, у Check Point-а есть инструмент сайзинга, который дает весьма реалистичные рекомендации по поводу подходящей модели. Обязательно пользуйтесь сайзингом! Если у вас нет доступа к этому инструменту, просите своих партнеров.

- Вторая и самая распространенная причина повышенной загрузки из-за IPS — включено слишком много сигнатур. Это одна из крайностей использования IPS, когда включаются абсолютно все доступные сигнатуры, по причине того, что изначально не понятно, какие именно нужны. Это очень грубая ошибка приводит к просто дикой загрузке устройства и большому количеству ложных срабатываний. Напоровшись на это многие администраторы решают отключить IPS, т.к. с ним пограничный шлюз просто “загибается”. Как быть? Ну для начала нужно определить, что именно вы собираетесь защищать. Логично предположить, что если у вас в DMZ находится почтовый сервер на Linux-е, то наверно не стоит включать для этого сегмента сигнатуры связанные с уязвимостями Microsoft, MacOS, Android, Wordpress и т.д. Думаю общий смысл понятен. Молотить трафик всеми сигнатурами без разбора — очень дорого. Чтобы IPS эффективно расходовал ресурсы, необходимо включить только нужные сигнатуры и выключить ненужные. Звучит просто. Но реализация представляется весьма сложной. Отсюда растет следующий миф.

5. IPS трудно настраивать

Отчасти это справедливое мнение, которые имело место быть. На самом деле многие IPS решения до сих пор весьма сложны в освоении. Но это не про Cheсk Point. Давайте по порядку. Как обычно выглядит сигнатура? Как правило это что-то вроде:

IGSS SCADA ListAll Function Buffer Overflow

WebGate Multiple Products WESPMonitor Stack Buffer Overflow

И попробуй разберись, что это за сигнатура, для чего она, сильно ли нагрузит шлюз ее включение, насколько она критична? К счастью в Check Point-е есть подробное описание каждой сигнатуры. Описание видно прямо в SmartConsole и вам не придется гуглить каждое название. Более того, для удобства, Check Point присвоил каждой сигнатуре несколько тегов:

- Severity (т.е. уровень опасности, которую может закрыть данная сигнатура);

- Confidence level (уровень достоверности сигнатуры, т.е. какова вероятность адекватности срабатывания этой сигнатуры. Это очень важная характеристика особенно для поведенческого анализа)

- Performance Impact (этот тэг показывает на сколько сильно включенная сигнатура будет грузить устройство)

- Vendor — вы можете отфильтровать сигнатуры по Вендору (например уязвимости связанные со всеми продуктами компании Adobe или Microsoft)

- Product — возможно отфильтровать по продукту (например Microsoft Office или WordPress).

С помощью этих тегов, можно довольно быстро сформировать список сигнатур, которые вы хотите включить. И для этого вам не надо иметь семь пядей во лбу. Ну и естественно перед этим вам нужно сделать небольшой аудит сети и понять, какой софт используют ваши сотрудники.

Более подробно работу с этими тегами мы обсудим уже в лабораторной работе.

6. Работа с IPS это нудная и рутинная работа

Я уже много раз говорил, что информационная безопасность это не результат, а непрерывный процесс. Нельзя один раз настроить систему и забыть про нее. Нужна непрерывная, систематическая доработка. Тоже самое касается IPS. И тут обычно возникают трудности. Практически любая более менее адекватная IPS система генерит огромное кол-во логов. Как правило они выглядят подобным образом:

А теперь представьте, что этих логов набралось несколько тысяч за неделю. Каким образом вам анализировать их? Как понять какие события происходят чаще всего? Какие сигнатуры возможно надо выключить или какие хосты возможно стоит заблокировать на уровне firewall-а?

Конечно логи чекпоинта выглядят более привлекательно и наглядно:

Тут видно и Severity и Performance Impact и Confidence Level. Однако это не решает проблему анализа такого большого количества событий. Как правило именно здесь вспоминают про SIEM системы, которые призваны агрегировать, коррелировать и выполнять первичный анализ событий. К счастью у Check Point есть встроенная SIEM система — Smart Event. Этот блейд позволяет видеть логи IPS уже в обработанном и агрегированном виде:

Как вы понимаете, с этим уже гораздо проще работать. Главная ценность SIEM в том, что эта система позволяет “увидеть” вашу защищенность в количественном выражении. В любой работе нужно видеть результат и здесь гораздо проще ориентироваться на цифры. В нашем примере мы видим, что присутствует довольно большое количество логов с Severity уровня Critical. Именно с ними и нужно начинать работу. Более того, мы видим, что наибольшее количество событий связано с сигнатурой GNU Bash Remote Code Execution. Разбор стоит начать именно с этих событий. Провалившись дальше мы можем определить:

- Какие хосты атакуют?

- Какой хост атакуют?

- Из какой страны идет атака?

Если же атака идет из внешней сети, то может быть все эти логи создает всего один атакующий узел (скорее всего это какой-то бот), причем из какого-нибудь Сингапура. В этом случае мы можем добавить этот хост (либо вообще всю сеть Сингапура) в блок-лист, чтобы он блокировался на уровне firewall-а и не доходил до обработки трафика IPS-ом.

Также мы можем заметить, что сигнатура отлавливает атаки для linux-дистрибутивов, при этом возможно атакуется windows-хост. В этом случае будет также логично отключить linux-сигнатуры конкретно для этого хоста.

Как видите, процесс напоминает некое расследование. После подобной постоянной оптимизации существенно снизится нагрузка на шлюз, т.к.:

- Часть атакующих хостов будет блокироваться еще на уровне firewall-а;

- Будут отключены ненужные сигнатуры, которые расходуют ресурсы.

Более того, всю эту процедуру расследования и добавления хостов в блок-лист можно автоматизировать! В R80.10 появился полноценный API, который позволяет интегрироваться со сторонними решениями. Я уже писал статью на хабре о самом API — Check Point R80.10 API. Управление через CLI, скрипты и не только.

Также, мой коллега Глеб Ряскин публиковал подробную инструкцию по интеграции Check Point и Splunk — Check Point API + Splunk. Автоматизация защиты от сетевых атак.

Там не только теоретическая часть, но и практическая, с примером атаки и автоматическим добавлением хоста в блок-лист. Не ленитесь, посмотрите.

На этом я предлагаю закончить нашу теоретическую часть. В следующем уроке нас ждет большая лабораторная работа.

Теоретическая часть в формате видеоурока

Если вас интересуют другие материалы по Check Point, то здесь вы найдете большую подборку (Check Point. Подборка полезных материалов от TS Solution). Также вы можете подписаться на наши каналы (YouTube, VK, Telegram), чтобы не пропустить новые статьи, курсы и семинары.

Подробнее о моделях коммутаторов Extreme можно посмотреть здесь.

Провести бесплатный аудит настроек безопасности Check Point можно здесь

Читайте также: