Как прошить камеру видеонаблюдения wi fi

Обновлено: 07.07.2024

Как обновить прошивку IP камер и видеорегистраторов?

IP камеры представляют из себя достаточно сложное устройство, управляемой микропрограммой. Как и в любых программах, она может содержать ошибки или уязвимости, которыми могут воспользоваться злоумышленники. Для устранения таких ошибок, а также для добавления новых функций, производитель выпускает обновления прошивок, которые можно самостоятельно установить.

При этом нужно правильно подготовиться к проведению обновления прошивки, иначе могут возникнуть серьезные проблемы. Для этого:

- Перед обновлением прошивки убедитесь, что файлы обновления и модель устройства совместимы.

- Если Вы не уверены, обратитесь в службу технической поддержки.

- Нельзя выключать питание и интернет кабель во время обновления.

- Нельзя обновлять устройство прошивками сторонних производителей.

- Обновление прошивки может привести выходу из строя оборудования, так что позаботьтесь о резервном устройстве.

Также для обновления прошивки потребуется узнать её версию и дату.

Для этого с помощью программы для видеонаблюдения, которую вы используете, подключаетесь к камере или регистратору, откройте свойства и зайдите в настройки (Device config):

При скачивании прошивки нужно выбирать файл с теми же цифрами. Дата прошивки (Build Date) означает дату её выпуска, по этим данным можно ориентироваться, на сколько старое ПО установлено в камере.

В некоторых случаях, производители защищают подмену ПО в своих продуктах, указывая в настройках прошивки дополнительный пункт Vendor, тогда обычные версии (General) ПО уже не могут быть установлены без правки InstallDesc. Тогда остается лишь обратиться в техподдержку фирмы-производителя вашего оборудования.

Главное, помните, обновление прошивки производится на свой страх и риск, и не является гарантийным случаем.

Так как у разного оборудования от разных производителей свои программы для видеонаблюдения, то обновлении прошивки может несколько отличаться. В любом случае подготовка к обновлению должна проводиться следующим образом:

1. Ваш ПК и устройство при обновлении должны находится в одной локальной сети.

2. Перед обновлением, устройство необходимо перезагрузить, программно или аппаратно.

3. Путь к файлу обновления не должен содержать русских букв и не должен быть слишком длинным.

C:\Users\stefan\Documents\прошивка для камеры

4. Запишите текущую версию вашего устройства перед обновлением для понимания изменилась ли версия после обновления. Если обновление пройдет некорректно техподдержка запросит у вас версию которая была до обновления.

5. После успешного обновления переустановите плагин для корректной работы в WEB интерфейсе.

Также помните, что нельзя перед обновлением экспортировать настройки и после обновления импортировать обратно на устройство, т.к. может возникнуть конфликт конфигурации из за смены версий и сбои в работе устройства.

После обновления прошивки видеорегистратора, обязательно сбросьте регистратор к заводским установкам, перезагрузите его через интерфейс GUI дважды. Это важно. Затем обязательно измените пароли и порты по умолчанию в целях безопасности.

Существует несколько способов обновления прошивки. Самый обычный и распространенный способ мы уже привели выше. Основные же способы обновления следуюшие:

1. Через веб интерфейс устройства

2. С помощью инструмента для обновления и поиска устройств в сети — ConfigTool

3. Обновление с помощью USB носителя (для видеорегистратора)

Обновление IP камеры через веб интерфейс доступен не каждой модели оборудования для видеонаблюдения. Старые модели камер и регистраторов до 2013 года не имеют интерфейс обновления через браузер.

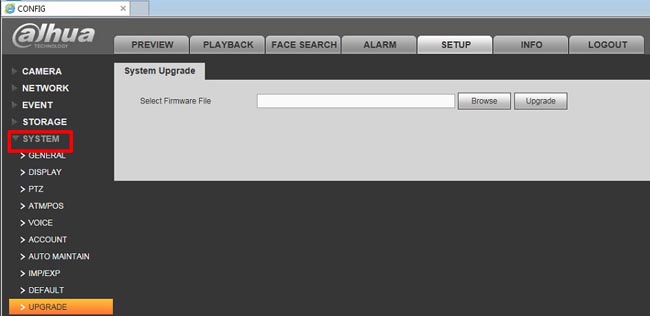

Для обновления заходим в веб интерфейс устройства.

Укажите путь к файлу обновления, и нажмите Upgrade. Статус обновления можно наблюдать на веб странице, в среднем обновление занимает от 3 до 5 минут, после обновления устройство автоматически перезагрузится.

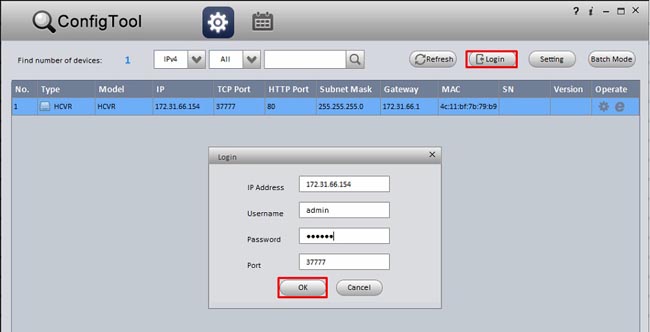

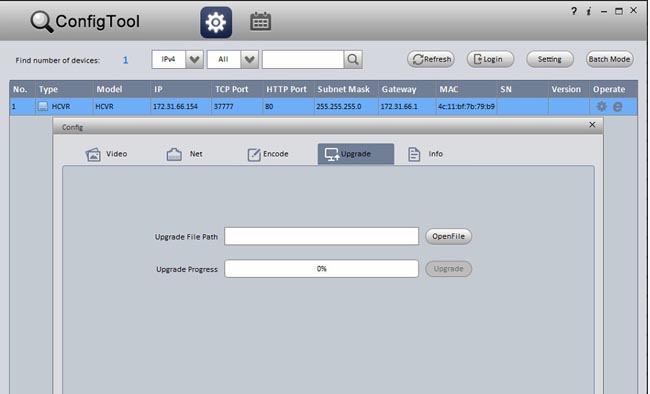

С помощью ConfigTool можно обновить любое устройство Dahua DVR, HCVR, XVR, NVR, IP камера.

Если все устройства в одной локальной сети, ConfigTool найдет их автоматически. Нажмите login для входа, затем перейдите на вкладку upgrade.

Обновление с помощью USB носителя (для видеорегистратора)

Скопируйте все файлы на usb носитель (в корень). Вставьте в регистратор USB носитель, зайдите в главное меню/Инфо/Версия. Нажмите Start для начала обновления, статус обновления можно наблюдать на экране.

В случае если регистратор отказывается принимать файл обновления с USB то переименуйте файл в update

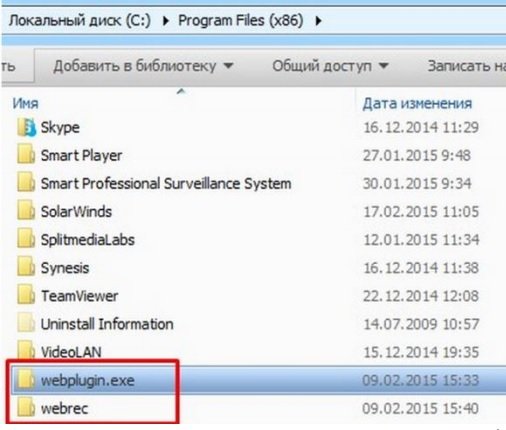

После обновления прошивки переустановите плагин.

Заходим в C:\Program Files находим две папки : webplugin и webrec (возможно только одна папка)

Удаляем их затем переходим в C:\Program Files (x86) также удаляем webplugin, webrec.

Обе папки содержат компоненты плагина, к ОС Windows отношения не имеют.

Подключитесь к устройству через Internet Explorer, вам будет предложено скачать и установить плагин. Разрешите установку.

Вот пожалуй и все, что нужно знать об обновлении прошивки цифровых видеокамер и регистраторов.

Сегодня мы хотим рассказать вам как самостоятельно перепрошить свои камеры видеонаблюдения прошивками от Dahua и добавить в них напрямую функцию P2P (удаленное подключение к камере видеонаблюдения без сложных настроек)!

Перепрошивка позволит Вам на все 100% использовать свою систему видеонаблюдения. Прошивки добавлят новые возможности в функционал камер такие как P2P. Также иногда в следствии непредвиденных факторов камера может начать некорректно работать. В таком случае также может помочь перепрошивка последней актуальной прошивкой.

Итак, перейдем к самому процессу перепрошивки:

Для начала вам понадобится прошивка для вашей модели камеры видеонаблюдения с поддержкой P2P. Ее Вы можете найти и скачать на нашем файловом сервере.

Находим необходимую нам прошивку с поддержкой функции P2P и скачиваем ее.

Дальше переходим в Веб-Интерфейс нашей камер, заходим в настройки, вкладка SYSTEM – UPGRADE, где выбираем файл с прошивкой и нажимаем Upgrade.

После завершения перепрошивки камеры в настройках TCP/IP появится настройка P2P. Ставим галочку напротив данной функции.

Далее запускаем приложение для видеонаблюдения SmartPSS и переходим во вкладку Устройста. Найти SmartPSS можно на файловом сервере.

Здесь ми добавляем устройство вручную, вводим серийный номер камеры, указываем TCP порт, а также логин и пароль. Нажимаем «получить инфо» и «добавить».

По завершении видим что наша камера подключена без использования IP адреса, при помощи технологии P2P.

Теперь Вы легко можете получить удаленный доступ к своим камерам видеонаблюдения через программу SmartPSS или с вашего мобильного телефона как описанно в данной статье.

Привет, меня зовут Олег Герасимов, я директор центра компетенций IT-кластера Ростелекома. Наша команда среди многих задач разрабатывает прошивки камер видеонаблюдения для B2B и B2C-сервисов. В предыдущей статье я рассказывал, как мы научились самостоятельно разрабатывать софт и прошивки для IP-камер, в том числе и недорогих, и подключать их к облаку.

За прошедшее время камеры с нашей прошивкой уже появились на рынке, и, судя по данным Яндекс.Маркета, — на полках магазинов цены на них начинаются от 1500 рублей. И это уже не дешевый «ноунэйм», а качественные камеры ведущих мировых брендов: Hikvision, Dahua и Uniview. На мой взгляд, это отличный результат!

Когда мы начинали работать с прошивками, количество поддерживаемых моделей камер было небольшим. В процессе разработки общих компонентов мы самостоятельно реализовывали поддержку новых моделей камер.

Тогда у нас была возможность самим выбирать, какие модели интегрировать в первую очередь, а какие нет, исходя из технических соображений.

Например, если в камере используется сенсор, под который в SDK процессора нет драйвера, то драйвер сенсора придется разработать самим. Это очень трудоемкий процесс, требующий сложной разработки и отладки. Сенсор — технически сложный компонент, и на одно изучение технического описания (Datasheet) сенсора могут уйти недели. Это, на секундочку, сотни страниц с описанием тысяч регистров, влияющих на работу сенсора, и логики взаимодействия с ними.

Первое время мы обходили стороной камеры с незнакомыми сенсорами, чтобы не застрять в деталях настройки конкретного железа, а сосредоточиться на разработке общих компонентов, которые будут использоваться в большинстве камер. Иногда нам удавалось найти уже готовые драйверы сенсора в оригинальной прошивке камеры, но это было скорее счастливым исключением из правил. Работая в таком режиме, мы поддержали около десятка моделей камер на нескольких наиболее популярных чипсетах, делая упор не на количество моделей, а на функциональность.

Следующий этап разработки прошивок для камер совпал с объявлением тендера на закупку камер. Это уже серьезное событие. Ростелеком закупал сотни тысяч камер на открытом тендере, в который могли войти любые вендоры камер, соответствующих по своим ТТХ продуктовым и техническим требованиям.

Одно из ключевых требований к поставщикам — предоставление технической информации о схемотехнике камер, например, о GPIO-выводах, к которым подключены светодиоды, кнопки, ИК фильтры и т.д. Кроме этой информации, мы просили вендоров предоставить специфичные для оборудования патчи ядра/загрузчика и исходные тексты драйверов устройств, в первую очередь, сенсоров и WI-FI чипов.

Такой подход существенно облегчил нашу задачу по поддержке новых камер. Вместо данных, добытых реверс-инжинирингом, у нас появились официальные спецификации и исходники драйверов от вендоров.

Однако по-прежнему много времени уходило на подготовку прошивок, даже когда вендоры стали делиться информацией: данные в спецификациях были неточными, драйверы не хотели заводиться на железе, а то и вовсе отказывались собираться.

Мы начали анализировать узкие места процесса. Они оказались на поверхности: больше всего времени уходило на итерации получения патчей и драйверов, багрепорты в сторону вендоров и ожидание исправлений.

Логичная мысль: дать вендорам возможность самим собирать нашу прошивку с драйверами их оборудования и конфигурациями, проверять результаты и отлаживать работу у себя, не тратя драгоценное время на переписку.

Техническое решение, с одной стороны, очевидное: сделать SDK для сборки нашей прошивки. Но есть ряд требований:

- SDK должен уметь собирать прошивки под все типы поддерживаемых SoC. На сегодня это больше 10 чипсетов от Hisilicon, Ambarella, MStar и Fullhan.

- Нельзя передавать компоненты прошивок от одного вендора другим, потому что это интеллектуальная собственность. Мы подписываем NDA, в котором обязуемся не раскрывать передаваемую информацию.

- Результаты интеграции, полученные от вендора, нужно уметь замерджить в общее дерево исходников прошивки в нашем Git.

- У вендора должна быть возможность вносить патчи и дополнения во все компоненты: ядро, загрузчик, SoC SDK и прочие.

- Нужно иметь гибкую структуру настроек, в которой будут учитываться максимальное количество возможных конфигураций оборудования.

- Для каждой пары «вендор-SoC» должна собираться универсальная прошивка, поддерживающая все камеры вендора на базе этого процессора.

- Сборка должна работать автономно и не требовать доступа в Интернет. Да, большинство разработчиков ПО для камер в Китае не имеют доступа в Интернет на рабочих местах.

Структура системы сборки, в тот момент, была не готова к такому подходу. Например, в некоторых файлах конфигурации были совмещены настройки камер от нескольких вендоров, а для сборки прошивки и загрузки пакетов требовался доступ к нашим внутренним репозиториям. Да и некоторые места системы сборки (чего греха таить) не предполагали такого масштабирования: их разработали в то время, когда поддерживался один тип процессора и две модели камеры.

Другая проблема: под каждый процессор поставляется отдельный SDK от его производителя, с уникальным набором системных компонентов: своя версия и набор патчей ядра, toolchain, uboot, системная библиотека (где-то uclibc, а может быть glibc). Под эти факторы приходится подстраивать систему сборки, а местами и код приложений. Для наглядности масштабов фрагментации вот табличка со списком версий компонентов:

| Процессор | Версия Linux | Версия gcc |

|---|---|---|

| Hisilicon 3516a/d | 3.4.y | gcc 4.9 |

| Hisilicon 3518ev100 | 3.0.y | gcc 4.4 |

| Hisilicon 3518ev200 | 3.4.y | gcc 4.9 |

| Hisilicon 3516cv300 | 3.18.y | gcc 4.9 |

| Hisilicon 3518ev300/3516ev200/ev300 | 4.9.y | gcc 6.3 |

| Hisilicon 3516cv500/dv300 | 4.9.y | gcc 6.3 |

| mStar i3 | 3.18 | gcc 4.8 |

| mStar i6 | 4.9 | gcc 8.2 |

| Ambarella s2l | 3.10 | gcc 4.9 |

| Ambarella s3l | 3.10 | gcc 5.2 |

| Fullhan fh8632 | 3.0.y | gcc 4.3 |

Как видно, разброс огромный: от легаси десятилетней давности до относительно свежих ревизий.

С такими вводными нам предстоял рефакторинг системы сборки прошивок: выделить общие патчи и драйвера, которые будут доступны для всех вендоров, повторить это для 10+ поддерживаемых моделей SoC, полностью переосмыслить систему конфигурации наших компонентов. Заодно выпилить специфичные для камер костыли из init-скриптов, сделав общие и универсальные решения.

В результате мы пришли к структуре, в которой все специфичные для конкретных моделей настройки/конфигурации/makefile/патчи собраны в папках, структурированную по иерархии "Вендор → SoC → Модель камеры". Такая иерархия позволила автоматизировать сборку SDK с разделением сборок по вендорам. Вот пример, драйверы и конфигурации для камер от выдуманного вендора Megatech на чипсете Hisilicon.

Все файлы конфигурации камер перевели в формат YAML, как самый удобный для ручного редактирования, и разделили по компонентам:

- Настройки оборудования модели камеры (GPIO, наличие и тип Wi-Fi, сенсора, флаги наличия микрофонов, динамиков, дополнительные скрипты инициализации).

- Настройки видеоприложения для конкретной модели (тип сенсора, поддерживаемые разрешения, режимы синхронизации и видеозахвата, подстройки алгоритмов).

- Настройки PTZ (тип чипа, тайминги работы шаговых драйверов).

Выбор способа сборки дистрибуции SDK был очевидным. Docker оказался вне конкуренции, с его помощью можно легко передать подготовленную среду.

Мы использовали Docker практически с самого начала разработки, как в CI, так и для локальной отладки на компьютерах разработчиков.

Процесс сборки полностью автоматизирован. Docker-образы с нашим SDK собираются в общем CI под матрицу сочетаний «SoC-вендор».

Исходно у нас было два основных репозитория:

- build-tools — в нем хранятся Dockerfile, скрипты установки SoC SDK и скрипты сборки общих библиотек для поддерживаемых аппаратных платформ. В CI этого репозитория собираются Docker-образы со всем необходимым для сборки прошивки и софта под целевую платформу.

- vc-firmware — здесь хранится система сборки прошивки и компонент. К этому же репозиторию как git-submodule подключены репозитории с исходниками наших компонентов: видеоприложение, облачный агент, модуль обновления). Результатом работы CI в этом репозитории являются сами прошивки камер.

Для нового SDK добавили еще один репозиторий, vc-sdk, к которому подключили vc-firmware и build-tools как git-submodule. В CI этого репозитория сборка разделена на этапы:

- подготовка базового Docker-образа по аналогии с репозиторием build-tools;

- сборка пакетов с компонентами (видеоприложение, облачный агент, модуль обновления);

- загрузка пакетов с общими компонентами (публичные библиотеки, драйверы Wi-Fi и т.д.)

- копирование каталогов с драйверами и патчами, специфичными для вендора

В результате работы CI получается автономный Docker-образ, рассчитанный на сборку прошивок для камер на выбранном чипе вендором. Он загружался

в общий registry образов, из которого вендор может скачать свой образ.

Заключение

За этот год уже 8 вендоров освоило использование нашего SDK, с его помощью добавили поддержку работы с видеонаблюдением Ростелекома в нескольких десятков новых моделей камер. Некоторые из этих камер уже продаются.

Важно, что выбранный подход — разработка собственной прошивки на базе SDK — работает на потребителей: интеграция камер таким способом позволила организовать честную конкуренцию при тендере на закупку камер. Победители выявляются по объективным показателям: качеству оборудования и наименьшей стоимости.

Наконец, если раньше количество поддерживаемых моделей камер было ограничено силами и ресурсами команды, то сегодня эта проблема ушла в прошлое. Теперь вендоры камер могут сами добавлять поддержку новых моделей через облако РТК.

Китайские IP камеры занимают нижний и средний ценовые сегменты рынка. Сегодня пользователи могут купить камеру видеонаблюдения хорошего качества и низкой цены у многих китайских производителей. Хотя изготовитель предоставляет стандартную техническую поддержку, вам будет интересно узнать побольше об этих IP камерах. В этой статье мы предоставляем немного профессиональной технической поддержки для этих IP камер.

1. Как обновить прошивку?

Большинство китайских IP камер основаны на модулях от Xiong Mai tech., поэтому эта статья будет применима и к другим IP камерам на этом решении, на процессорах: Hi3516C, Hi3518C и Hi3518E, а также Hi3516D/Hi3516A.

- Модули камеры 1.0MP: IPG-50H10PL-S,IPG-50H10PL-AE,IPG-50H10PL-B, IPG-50H10PL-P

- Модули камеры 1.0MP WDR: IPG-52H10PL-B, IPG-52H10PL-P

- Модули камеры 1.3MP: IPG-53H13PES-SL, IPG-53H13PES-S, IPG-53H13PLS-S

- Модули камеры 1.3MP Aptina CMOS: IPG-53H13PL-S, IPG-53H13PL-AE, IPG-53H13PL-B, IPG-53H13PL-P

- Модули камеры 1.3MP Sony Low Light CMOS: IPG-53H13P-S, IPG-53H13P-АЕ, IPG-53H13P-B, IPG-53H13P-P

- Модули камеры 2.0MP CMOS Low Light: IPG-53H20PL-S, IPG-53H20PL-АЕ, IPG-53H20PL-B, IPG-53H20PL-P

- Модули камеры 4.0MP: IPG-83H40PL-B

- Модули камеры 5.0MP Low Light: IPG-83H50P-B, IPG-83H50P-P

- Модули камеры 1.0/1.3MP Hi3518E: IPG-50H10PE-S, IPG-50H10PE-SL, IPG-53H10PE-S, IPG-53H13PE-S

- Модули камеры P2P IP: IPM-50H10PE-O (R), IPG-50H10PL-R, IPG-53H13PL-R

- Модули камеры Wi-Fi: IPG-50H10PE-WP, IPG-53H13PE-WP

- Панорамный модуль камеры: IPG-53M10F-B

Чтобы обновить прошивку IP камеры, нужно выяснить версию устройства. Для каждой камеры нужна своя прошивка. Чтобы узнать версию устройства IP камеры от Xiong Mai, нужно открыть веб-интерфейс камеры, затем выбрать [Device Config]> [Setting]> [Info]> [Version].

Из этого окна нам нужен номер после V4.02.R12. Этот номер содержит 17 цифр, разделённых точкой.

000 06 510 . 10010 . 1407

abc de fgh . jklmn . opqr

| abc | Идентификатор OEM производителя | |

| de | Идентификатор платформы | 00: TI, 01: Hisilicon 16M, 02: Hisilicon 8M (S38), 03: TI (_S models), 04: Ambarella, 05: Hisilicon 16M, 06: Hisilicon 8M (Hi3518E) |

| fgh | Версия устройства | |

| j | Облачный сервис | 0: Нет; 1: Да |

| k | Базовая видеоаналитика | 0: Нет; 1: Да |

| l | Продвинутая видеоаналитика | 0: Нет; 1: Да |

| m | ONVIF сервер (IPC) | 0: Нет; 1: Да |

| n | ONVIF клиент (NVR) | 0: Нет; 1: Да |

| opqr | R & D версия |

2. Где скачать последнюю версию прошивки для IPC

Лучше всего получить последнюю версию прошивки у вашего поставщика. Однако, некоторые производители, не предлагают эту услугу, так как использование неправильной прошивки может привести к непоправимому повреждению IP камеры. Примечание: Когда вы находитесь на странице загрузки прошивки, в правом верхнем углу есть выпадающий список, для удобства выберите "English". Прошивки регулярно обновляются, по ссылке загрузки вы всегда найдёте последнюю версию. Рекомендую добавить эту статью в закладки.

3. Как просматривать видеопоток на Firefox, Chrome, Opera и Safari?

Эти китайские IP камеры можно настроить только с помощью браузера Internet Explorer (IE). К счастью, вы можете использовать любе не-IE браузеры, для просмотра с IP камеры основного или дополнительного видеопотоков, без доступа к веб-интерфейсу камеры. Здесь мы покажем, как использовать Google Chrome для просмотра видеопотока IP камеры.

1. В первую очередь нужно включить плагин NPAPI.

Вы можете использовать этот флаг для запуска плагина NPAPI на Chrome начиная с версии 45.

2. Установите QuickTime Player на свой компьютер

4. Как сбросить настройки IP камеры?

Некоторые IP камеры имеют кнопку сброса, просто нажмите кнопку сброса в течение 5-10 секунд, камера автоматически сбросится на заводские настройки. Для IP камер, не имеющих кнопки сброса, вы можете использовать программу/утилита для сброса IP камеры к заводским установкам, если что-то пойдёт не так.

Вы можете скачать утилиту сброса здесь: ResetTool

Просто введите локальный IP адрес вашей IP камеры, и камера будет сброшена. Сброс займет не более 20 секунд, пока камера перезагружается. После того, как утилита выдаст Reset is OK. Имя пользователя и пароль будут сброшены по умолчанию (Пользователь: admin, пароль: пустой). Все настройки будут установлены в заводские, включая IP адрес (192.168.1.10). Примечание: утилита работает по протоколу telnet, который отключен в последних версиях прошивок, поэтому воспользоваться сбросом в таком случае может не удастся.

5. Как получить доступ к видеопотоку через RTSP?

Вы можете воспроизводить видеопоток IP камеры с помощью VLC Player и QuickTime Player. Для проигрывания видеопотока через RTSP для IP камер Xiong Mai вам нужно использовать следующие адреса URL:

Дополнительный поток (352x240 MJPEG):

Основной поток (1280x720 HD):

Руководство по воспроизведению RTSP потока: Открыть статью

6. Как получить доступ к IP камере через Telnet?

Авторизованные пользователи могут получить доступ к IP камере по протоколу Telnet. Это скрытый интерфейс IP камер от Xiong Mai. Может оказаться альтернативой, если не удалось получить доступ к IP камере другими способами, включая веб-интерфейс, программу Device Manager и программу CMS.

Для пользователей Linux, вы можете использовать Telnet для доступа к IP камере с использованием пароля root. Подключившись по в Telnet введите команду netstat. Вы видите, что у этой сетевой камеры открыт порт 9527.

Для пользователей windows, можете использовать программу putty для доступа к IP камере.

1. Вы можете скачать putty отсюда.

2. После установки putty на компьютер, запустите программу и следуйте инструкциям ниже.

Введите IP адрес камеры в поле Host Name, выберите порт 9527, а затем выберите "Telnet" в качестве типа подключения.

Выберите пункт "Terminal" меню настроек на левой стороне, установите галочку на "Implicit CR in every LF"

После того, как вы вошли в систему, наберите "help", и вы увидите все доступные команды этой IP камеры.

Telnet очень полезная вещь для отладки IP камеры, особенно если вы не можете получить к ней доступ другими способами. Однако, Telnet также является потенциальной уязвимостью для взлома, так как передача данных не шифруется. В настоящее время не известно способа отключить интерфейс Telnet или отключить порт 9527.

Наконец, если вы используете RTSP ссылку для общественного пользования, вы не захотите светить реальный пароль, который используется для изменения настроек IP камеры через веб-интерфейс. Вы можете использовать шифрованный хэш пароля камеры, в качестве пароля RTSP для доступа к видеопотоку.

Чтобы узнать шифрованный пароль вашей IP камеры, нужно дать команду: user -user

Она выдаст учётные данные пользователя камеры, включая шифрованный хэш пароля пользователя. После получения хэш пароля, вы можете подставить его в адрес RTSP вместо раскрытия реального пароля администратора.

Читайте также: