Как удалить process explorer

Обновлено: 07.07.2024

Понимание того, как работают диалоговые окна и параметры Process Explorer, - это прекрасно, но как насчёт их использования для реального устранения неполадок или диагностики проблемы? Сегодняшний урок попытается помочь вам узнать, как это сделать.

Не так давно мы начали исследовать всевозможные вредоносные и нежелательные программы, которые могут установиться случайно, если вы не обращаете внимания на галочки при установке программного обеспечения. Многие бесплатные программы во время своей установке могут дополнительно установить стороннее ПО, которое может добавлять панели инструментов в ваши веб браузеры, показывают рекламу или делают другие неприятные вещи. И от этих программ не так просто избавиться.

Мы видели много компьютеров от известных нам людей, на которых установлено так много шпионского и рекламного ПО, что компьютер еле работает. В частности, попытка загрузить веб-браузер практически невозможна, поскольку все рекламное ПО и программное обеспечение для слежения за пользователем конкурируют за ресурсы, чтобы украсть вашу личную информацию и продать её тому, кто предложит самую высокую цену.

Поэтому, естественно, мы хотели провести небольшое расследование того, как некоторые из них работают. Данная статья написана на примере одной из них.

Мы начнём с этого, а затем покажем вам, как использовать Process Explorer для устранения ошибок, связанных с заблокированными файлами и папками, которые используются.

А затем мы завершим это ещё одним взглядом на то, как некоторые рекламные программы в наши дни прячутся за процессами Microsoft, чтобы они выглядели легитимными в Process Explorer или диспетчере задач, хотя на самом деле таковыми не являются.

Исследование вредоносного ПО

Примером рекламного и нежелательного ПО является Conduit — раздражающая и стойкая к удалению программа, поразившая многие компьютеры. Она пряталась в установщиках с бесплатными программами, причём даже если отказаться, эта программа всё равно иногда устанавливалась.

Conduit устанавливает то, что они называют «Search Protect», которая, по их утверждению, предотвращает внесение вредоносными программами изменений в ваш браузер. О чем они не упоминают, так это о том, что это также не позволяет вам вносить какие-либо изменения в браузер, если вы не используете их панель Search Protect для внесения этих изменений, о которой большинство людей не узнает, поскольку она скрыта в панели задач.

Conduit не только перенаправит все ваши поисковые запросы на свою собственную страницу Bing, но и установит её в качестве вашей домашней страницы. Можно было бы предположить, что Microsoft платит им за весь этот трафик в Bing, поскольку они также передают в строке запроса некоторые аргументы типа?pc=conduit.

Забавный факт: компания, стоящая за этим куском мусора, стоит 1,5 миллиарда долларов, и JP Morgan вложил в неё 100 миллионов долларов. Быть злом выгодно.

Conduit захватывает страницу новой вкладки… Но как?

Взлом вашей поисковой и домашней страницы тривиален для любого вредоносного ПО — именно здесь Conduit вступает в бой и каким-то образом переписывает страницу новой вкладки, чтобы заставить её отображать Conduit, даже если вы измените все настройки.

Вы можете удалить все свои браузеры или даже установить браузер, который у вас не был установлен раньше, например Firefox или Chrome, и Conduit все равно сможет захватить страницу быстрого доступа.

Кто-то должен сидеть в тюрьме, но он наверняка на яхте.

С точки зрения компьютерных навыков не требуется много усилий, чтобы в конечном итоге сделать вывод, что проблема заключается в запущенном на панели задач приложении Search Protect. Завершите этот процесс, и внезапно ваши новые вкладки откроются именно так, как задумал создатель браузера.

Но как именно он это делает? Ни в один из браузеров не установлены надстройки или расширения. Нет никаких плагинов. Реестр чистый. Как они это делают?

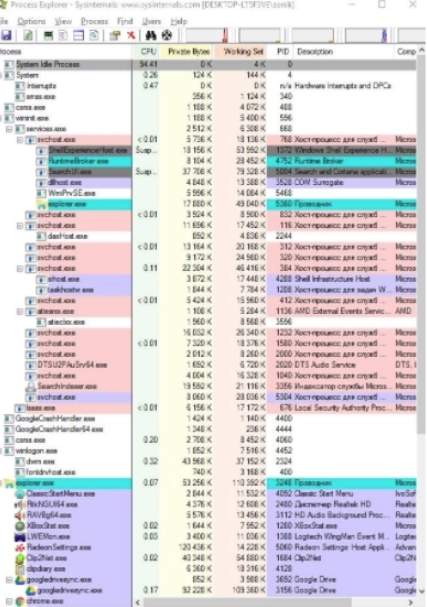

Здесь мы обращаемся к Process Explorer, чтобы провести некоторое расследование. Во-первых, мы найдём в списке процесс Search Protect, который достаточно прост, потому что он правильно назван, но если вы не уверены, вы всегда можете открыть окно и использовать маленький значок в виде яблочка рядом с биноклем, чтобы выяснить, какой процесс принадлежит окну.

Теперь вы можете просто выбрать соответствующий процесс, который в данном случае был одним из трёх, автоматически запускаемых службой Windows, устанавливаемой Conduit. Как я узнал, что этот процесс перезапускается как служба Windows? По цвету — как мы узнали в предыдущем уроке, розовый цвет имеют службы. Вооружившись этими знаниями, я всегда мог остановить или удалить службу (хотя в этом конкретном случае вы можете просто удалить её в окне «Удаление программ» в Панели управления).

Теперь, когда вы выбрали процесс, вы можете использовать сочетания клавиш CTRL+H или CTRL+D, чтобы открыть представление Handles или представление DLLs, или вы можете использовать для этого меню View → Lower Pane View.

Примечание: в мире Windows Handle — это целочисленное значение, которое используется для уникальной идентификации ресурса в памяти, такого как окно, открытый файл, процесс или многие другие вещи. Каждое открытое окно приложения на вашем компьютере имеет, например, уникальный «дескриптор окна», который можно использовать для ссылки на него.

DLL или библиотеки динамической компоновки — это общие части скомпилированного кода, которые хранятся в отдельном файле для совместного использования несколькими приложениями. Например, вместо того, чтобы каждое приложение создавало свои собственные диалоговые окна открытия/сохранения файла, все приложения могут просто использовать общий код диалогового окна, предоставленный Windows в файле comdlg32.dll.

Просмотр списка дескрипторов в течение нескольких минут немного приблизил нас к тому, что происходит, потому что мы нашли дескрипторы для Internet Explorer и Chrome, которые в настоящее время открыты в тестовой системе. Мы определённо подтвердили, что Search Protect что-то делает с открытыми окнами браузера, но нам нужно провести дополнительное исследование, чтобы точно выяснить, что именно.

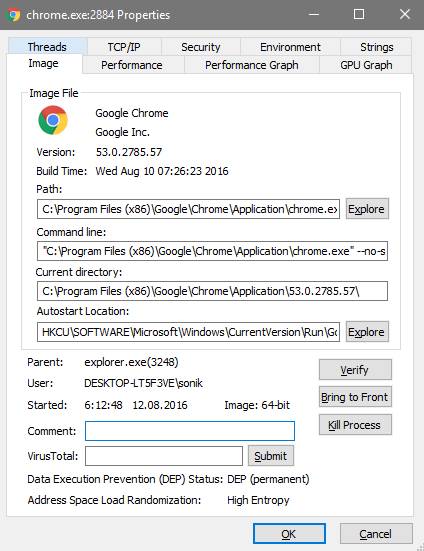

Следующее, что нужно сделать, это дважды щёлкнуть процесс в списке, чтобы открыть подробный вид, а затем перейти на вкладку Image, которая предоставит вам информацию о полном пути к исполняемому файлу, строке команды и даже рабочей папке. Мы нажмём кнопку Explore, чтобы взглянуть на папку установки и увидеть, что ещё там скрывается.

Интересно! Мы обнаружили здесь несколько DLL-файлов, но по какой-то странной причине ни один из этих DLL-файлов не был указан в представлении DLL для процесса Search Protect, когда мы просматривали его ранее. Может быть они и являются причиной проблемы.

Каждый раз, когда вы хотите узнать, используется ли файл DLL в настоящее время каким-либо приложением в вашей системе воспользуйтесь поиском. Чтобы открыть панель поиска, перейдите в меню Find («Поиск»), нажав CTR+F или просто кликните значок бинокля на панели инструментов. Теперь введите часть имени DLL или даже полное имя, если хотите.

Мы выбрали для поиска только начало, «SPVC», поскольку это общая часть строки для всех найденных файлов, и, конечно же, похоже, что эти библиотеки DLL загружаются непосредственно в каждый из процессов браузера, запущенных на нашем компьютере.

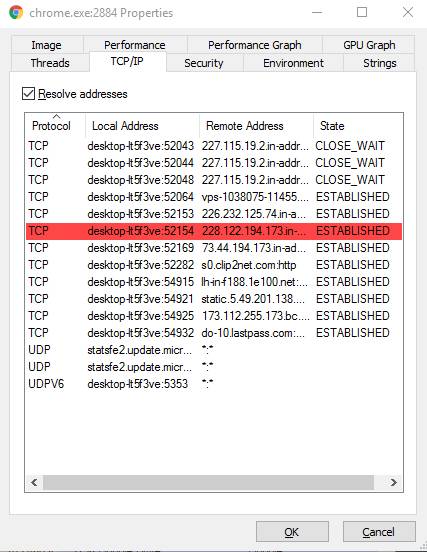

Щелчок по одному из элементов в списке и переход на страницу Threads («Потоки») подтвердили наши опасения. И Chrome, и Internet Explorer запускали потоки с использованием файлов SPVC32.dll или SPVC64.dll из вредоносного ПО Search Protect, и именно так они захватывали нашу новую вкладку — не путём изменения настроек, а путём перехвата браузера изнутри.

Примечание. В Windows thread (поток) — это то, для чего операционная система выделяет процессорное время. Обычно мы думаем о процессах, но технически в Windows работают только потоки, а не процессы. У некоторых процессов может быть только один поток выполнения, но у других может быть много потоков, которые все работают отдельно друг от друга, обычно управлясь с каким-либо механизмом межпроцессного взаимодействия.

Вы также можете дважды щёлкнуть любой из потоков, чтобы увидеть полный стек выполнения, что может быть полезно, чтобы увидеть, какие функции вызываются, и попытаться выяснить, в чем проблема.

Вам может быть интересно, как приложению Search Protect удалось заставить Google Chrome загрузить эту DLL, и ответ заключается в том, что Windows предоставляет функцию под названием DLL Injection. Процесс может внедрить DLL в другой процесс, а затем перехватить определённые функции API. Таким образом некоторые приложения переопределяют функции Windows или функции других приложений. Это очень сложный предмет, который мы определённо не сможем раскрыть на этом уроке, но если вы действительно хотите узнать больше, вы можете ознакомиться с этим руководством.

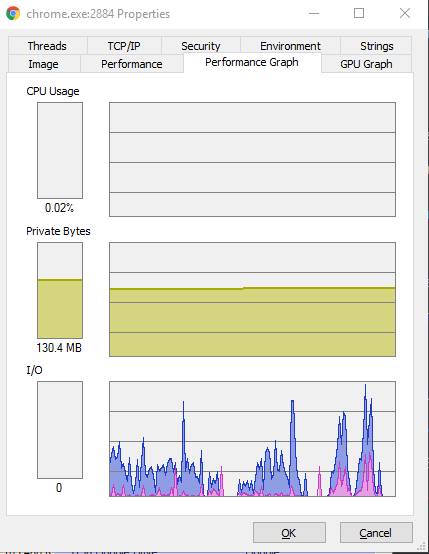

Также стоит отметить, что вы можете увидеть использование ЦП на поток, углубившись в детали этого уровня, что может быть очень полезно при устранении неполадок в приложении, в котором есть плагины. Вы можете использовать это, чтобы выяснить, какой конкретный файл DLL занимает слишком много времени процессора, а затем провести некоторое исследование того, к чему этот компонент принадлежит.

Работа с заблокированными файлами или папками

Поскольку маловероятно, что вы будете постоянно анализировать вредоносные программы, также полезно использовать Process Explorer для других задач. К примеру, вы можете определить, какая программа открыла файл, в результате чего вы не можете удалить, переместить или переименовать файл или папку.

Когда вы получаете ошибку «уже используется», просто перейдите в Process Explorer, откройте поиск с помощью CTRL+F или значка, а затем введите имя проблемной папки или файла (или полный путь, если имя очень расплывчатое).

Вы очень быстро увидите в списке процесс, в котором открыт ваш файл или папка, и можете дважды щёлкнуть по нему, чтобы идентифицировать процесс в списке.

В первую очередь на ум приходит просто закрыть этот процесс, но делать это не обязательно. Вы также можете щёлкнуть правой кнопкой мыши файл или папку в списке дескрипторов (используйте сочетание клавиш CTRL+H, чтобы открыть список дескрипторов) и выбрать опцию «Закрыть дескриптор». Этот ресурс теперь разблокирован!

Примечание. Если вы что-то удаляете, это отличный вариант, но если вы просто пытаетесь отредактировать или переместить этот элемент, вам, вероятно, следует открыть проблемное приложение и разобраться с ним там, чтобы не потерять никаких данных.

Изучение процессов, которые выглядят безопасными, но такими не являются

В ходе нашего исследования вредоносного ПО мы обнаружили ещё одну проблему, которая становится все более распространённой, поэтому разумно следить за ней в будущем. Что это за проблема? Вредоносное ПО скрывается за легитимными процессами Windows и хорошо справляется с этой задачей.

Проблема заключается в утилите Windows rundll32.exe, которую можно использовать для произвольного запуска функций из файлов DLL. Поскольку эта утилита подписана Microsoft, она отображается в списке как полностью законный процесс, но на самом деле они просто перемещают весь свой вредоносный/рекламный код в файл .DLL вместо файла .EXE, а затем вместо этого загружается вредоносное ПО с помощью rundll32.exe. Фактически, если вы видите, что rundll32.exe запущен как «собственный процесс» и обозначен голубым цветом, показанным ниже, это почти всегда что-то, что не должно выполняться.

В приведённом ниже примере вы можете видеть, что, хотя мы использовали функцию Verified Signer для проверки этого элемента, когда мы наводим на него курсор и смотрим на полный путь, на самом деле загружается DLL, которая оказывается частью adware (рекламного ПО).

Примечание: прежде чем вы начнёте кричать о запуске антивирусной проверки, отметим, что мы это сделали, и она ни чего не нашла. Большая часть этого нежелательного, рекламного и шпионского ПО игнорируется антивирусными утилитами.

Двойной щелчок, чтобы открыть подробную информацию, продолжает раскрывать информацию о данной проблемы, и мы также можем увидеть каталог из которого запущено вредоносное ПО, эту информацию мы будем использовать для дальнейшего исследования.

Внутри этого каталога мы обнаружили ряд файлов, которые постоянно обновлялись в фоновом режиме.

Остальная часть расследования привела к некоторым другим инструментам, которые не входят в набор SysInternals, и которые мы, вероятно, рассмотрим позже, но достаточно сказать, что это просто вредоносная программа, которая работала вместе с другим нежелательным ПО.

Важным моментом здесь является то, что вредоносное ПО способно прятаться за законными исполняемыми файлами Windows, поэтому обязательно следите за чем-либо подобным.

Программа для поддержки устройств производителя Apple работает непривычным для пользователя Windows образом – из него очень сложно удалить информацию о сопряжении устройств, учетные записи и прочие данные. Вам понадобится- специальная программа…

Radmin (среди русскоговорящих пользователей часто называемый «радмин») – это программа для удаленного доступа к компьютеру. Порой случается, что данное приложение устанавливается на компьютер без вашего участия в качестве шпионской. В…

При удалении программы «Компас 3D» часто возникают проблемы с неполным удалением установочных файлов, которые потом автоматически запускаются при загрузке операционной системы. Вам понадобится- программа Total…

SPTD – это драйвер устройства компьютера, обеспечивающий новый дополнительный метод доступа к данным на запоминающих устройствах. Чаще всего данный драйвер задействуется в программах Nero, Alcohol 120%, Daemon Tools и так далее. Вам понадобится-…

Нередко на жестком диске компьютера установлено очень много программ. Современные винчестеры очень объемные, поэтому не так много пользователей занимается чисткой компьютера от ненужных компонентов. А между тем большое их количество может изрядно…

Обычно удаление DirectX, установленного в системе, может требоваться заядлым геймерам. Еще одной причиной удаления программы может стать необходимость установки новой версии продукта. Штатные средства Microsoft Windows не предусматривают такой…

Иногда вновь загруженная программа мешает работе системы или старая перестала функционировать корректно. Неопытные пользователи открывают папку Program Files на диске С:, отмечают ненужные файлы и решительно жмут на клавишу Delete. Последствия этих…

Функциональность операционной системы во многом зависит от программного обеспечения, которое устанавливается на компьютер. Собственно, без программ система является только платформой. На данный момент, существует большое количество программ. Как…

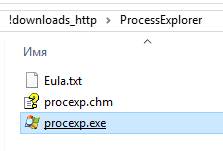

Как удалить process explorer с компьютера

Mark Russinovich | ОС: Windows All | English | Freeware | Platforms: x86/x64-86/IA64 |

Русский перевод интерфейса для V15.40 (сборка): страница закачки;

+ Ru_15.40_x86 + 16.04_x86 + 16.05_x86 + 16.10_x86 от DmiryFedorov

+ Русские версии x86-x64 от KLASS.

Все вопросы по переводу программ от Sysinternals (Microsoft) решаем тут

.jpg)

Работает без инсталляции. Полная поддержка процессорных архитектур x86, x64-86 (включая AMD64 и EM64T), IA64 (Itanium, Itanium 2), 32/64-bit Windows ХР и выше, встроенная интеграция с системным отладчиком, декодирование функций используя механизм Microsoft Symbols (небходима установка).

просто файл запуска удалите

Использование Process Explorer для устранения неполадок и диагностики

Не так давно мы начали исследовать всевозможные вредоносные и нежелательные программы, которые могут установиться случайно, если вы не обращаете внимания на галочки при установке программного обеспечения. Многие бесплатные программы во время своей установке могут дополнительно установить стороннее ПО, которое может добавлять панели инструментов в ваши веб браузеры, показывают рекламу или делают другие неприятные вещи. И от этих программ не так просто избавиться.

Мы видели много компьютеров от известных нам людей, на которых установлено так много шпионского и рекламного ПО, что компьютер еле работает. В частности, попытка загрузить веб-браузер практически невозможна, поскольку все рекламное ПО и программное обеспечение для слежения за пользователем конкурируют за ресурсы, чтобы украсть вашу личную информацию и продать её тому, кто предложит самую высокую цену.

Поэтому, естественно, мы хотели провести небольшое расследование того, как некоторые из них работают. Данная статья написана на примере одной из них.

Мы начнём с этого, а затем покажем вам, как использовать Process Explorer для устранения ошибок, связанных с заблокированными файлами и папками, которые используются.

А затем мы завершим это ещё одним взглядом на то, как некоторые рекламные программы в наши дни прячутся за процессами Microsoft, чтобы они выглядели легитимными в Process Explorer или диспетчере задач, хотя на самом деле таковыми не являются.

Исследование вредоносного ПО

Примером рекламного и нежелательного ПО является Conduit — раздражающая и стойкая к удалению программа, поразившая многие компьютеры. Она пряталась в установщиках с бесплатными программами, причём даже если отказаться, эта программа всё равно иногда устанавливалась.

Conduit устанавливает то, что они называют «Search Protect», которая, по их утверждению, предотвращает внесение вредоносными программами изменений в ваш браузер. О чем они не упоминают, так это о том, что это также не позволяет вам вносить какие-либо изменения в браузер, если вы не используете их панель Search Protect для внесения этих изменений, о которой большинство людей не узнает, поскольку она скрыта в панели задач.

Conduit не только перенаправит все ваши поисковые запросы на свою собственную страницу Bing, но и установит её в качестве вашей домашней страницы. Можно было бы предположить, что Microsoft платит им за весь этот трафик в Bing, поскольку они также передают в строке запроса некоторые аргументы типа?pc=conduit.

Забавный факт: компания, стоящая за этим куском мусора, стоит 1,5 миллиарда долларов, и JP Morgan вложил в неё 100 миллионов долларов. Быть злом выгодно.

Conduit захватывает страницу новой вкладки… Но как?

Взлом вашей поисковой и домашней страницы тривиален для любого вредоносного ПО — именно здесь Conduit вступает в бой и каким-то образом переписывает страницу новой вкладки, чтобы заставить её отображать Conduit, даже если вы измените все настройки.

Вы можете удалить все свои браузеры или даже установить браузер, который у вас не был установлен раньше, например Firefox или Chrome, и Conduit все равно сможет захватить страницу быстрого доступа.

Кто-то должен сидеть в тюрьме, но он наверняка на яхте.

С точки зрения компьютерных навыков не требуется много усилий, чтобы в конечном итоге сделать вывод, что проблема заключается в запущенном на панели задач приложении Search Protect. Завершите этот процесс, и внезапно ваши новые вкладки откроются именно так, как задумал создатель браузера.

Но как именно он это делает? Ни в один из браузеров не установлены надстройки или расширения. Нет никаких плагинов. Реестр чистый. Как они это делают?

Здесь мы обращаемся к Process Explorer, чтобы провести некоторое расследование. Во-первых, мы найдём в списке процесс Search Protect, который достаточно прост, потому что он правильно назван, но если вы не уверены, вы всегда можете открыть окно и использовать маленький значок в виде яблочка рядом с биноклем, чтобы выяснить, какой процесс принадлежит окну.

Теперь вы можете просто выбрать соответствующий процесс, который в данном случае был одним из трёх, автоматически запускаемых службой Windows, устанавливаемой Conduit. Как я узнал, что этот процесс перезапускается как служба Windows? По цвету — как мы узнали в предыдущем уроке, розовый цвет имеют службы. Вооружившись этими знаниями, я всегда мог остановить или удалить службу (хотя в этом конкретном случае вы можете просто удалить её в окне «Удаление программ» в Панели управления).

Теперь, когда вы выбрали процесс, вы можете использовать сочетания клавиш CTRL+H или CTRL+D, чтобы открыть представление Handles или представление DLLs, или вы можете использовать для этого меню View → Lower Pane View.

Примечание: в мире Windows Handle — это целочисленное значение, которое используется для уникальной идентификации ресурса в памяти, такого как окно, открытый файл, процесс или многие другие вещи. Каждое открытое окно приложения на вашем компьютере имеет, например, уникальный «дескриптор окна», который можно использовать для ссылки на него.

DLL или библиотеки динамической компоновки — это общие части скомпилированного кода, которые хранятся в отдельном файле для совместного использования несколькими приложениями. Например, вместо того, чтобы каждое приложение создавало свои собственные диалоговые окна открытия/сохранения файла, все приложения могут просто использовать общий код диалогового окна, предоставленный Windows в файле comdlg32.dll.

Просмотр списка дескрипторов в течение нескольких минут немного приблизил нас к тому, что происходит, потому что мы нашли дескрипторы для Internet Explorer и Chrome, которые в настоящее время открыты в тестовой системе. Мы определённо подтвердили, что Search Protect что-то делает с открытыми окнами браузера, но нам нужно провести дополнительное исследование, чтобы точно выяснить, что именно.

Следующее, что нужно сделать, это дважды щёлкнуть процесс в списке, чтобы открыть подробный вид, а затем перейти на вкладку Image, которая предоставит вам информацию о полном пути к исполняемому файлу, строке команды и даже рабочей папке. Мы нажмём кнопку Explore, чтобы взглянуть на папку установки и увидеть, что ещё там скрывается.

Интересно! Мы обнаружили здесь несколько DLL-файлов, но по какой-то странной причине ни один из этих DLL-файлов не был указан в представлении DLL для процесса Search Protect, когда мы просматривали его ранее. Может быть они и являются причиной проблемы.

Каждый раз, когда вы хотите узнать, используется ли файл DLL в настоящее время каким-либо приложением в вашей системе воспользуйтесь поиском. Чтобы открыть панель поиска, перейдите в меню Find («Поиск»), нажав CTR+F или просто кликните значок бинокля на панели инструментов. Теперь введите часть имени DLL или даже полное имя, если хотите.

Мы выбрали для поиска только начало, «SPVC», поскольку это общая часть строки для всех найденных файлов, и, конечно же, похоже, что эти библиотеки DLL загружаются непосредственно в каждый из процессов браузера, запущенных на нашем компьютере.

Щелчок по одному из элементов в списке и переход на страницу Threads («Потоки») подтвердили наши опасения. И Chrome, и Internet Explorer запускали потоки с использованием файлов SPVC32.dll или SPVC64.dll из вредоносного ПО Search Protect, и именно так они захватывали нашу новую вкладку — не путём изменения настроек, а путём перехвата браузера изнутри.

Примечание. В Windows thread (поток) — это то, для чего операционная система выделяет процессорное время. Обычно мы думаем о процессах, но технически в Windows работают только потоки, а не процессы. У некоторых процессов может быть только один поток выполнения, но у других может быть много потоков, которые все работают отдельно друг от друга, обычно управлясь с каким-либо механизмом межпроцессного взаимодействия.

Вы также можете дважды щёлкнуть любой из потоков, чтобы увидеть полный стек выполнения, что может быть полезно, чтобы увидеть, какие функции вызываются, и попытаться выяснить, в чем проблема.

Вам может быть интересно, как приложению Search Protect удалось заставить Google Chrome загрузить эту DLL, и ответ заключается в том, что Windows предоставляет функцию под названием DLL Injection. Процесс может внедрить DLL в другой процесс, а затем перехватить определённые функции API. Таким образом некоторые приложения переопределяют функции Windows или функции других приложений. Это очень сложный предмет, который мы определённо не сможем раскрыть на этом уроке, но если вы действительно хотите узнать больше, вы можете ознакомиться с этим руководством.

Также стоит отметить, что вы можете увидеть использование ЦП на поток, углубившись в детали этого уровня, что может быть очень полезно при устранении неполадок в приложении, в котором есть плагины. Вы можете использовать это, чтобы выяснить, какой конкретный файл DLL занимает слишком много времени процессора, а затем провести некоторое исследование того, к чему этот компонент принадлежит.

Работа с заблокированными файлами или папками

Поскольку маловероятно, что вы будете постоянно анализировать вредоносные программы, также полезно использовать Process Explorer для других задач. К примеру, вы можете определить, какая программа открыла файл, в результате чего вы не можете удалить, переместить или переименовать файл или папку.

Когда вы получаете ошибку «уже используется», просто перейдите в Process Explorer, откройте поиск с помощью CTRL+F или значка, а затем введите имя проблемной папки или файла (или полный путь, если имя очень расплывчатое).

Вы очень быстро увидите в списке процесс, в котором открыт ваш файл или папка, и можете дважды щёлкнуть по нему, чтобы идентифицировать процесс в списке.

В первую очередь на ум приходит просто закрыть этот процесс, но делать это не обязательно. Вы также можете щёлкнуть правой кнопкой мыши файл или папку в списке дескрипторов (используйте сочетание клавиш CTRL+H, чтобы открыть список дескрипторов) и выбрать опцию «Закрыть дескриптор». Этот ресурс теперь разблокирован!

Примечание. Если вы что-то удаляете, это отличный вариант, но если вы просто пытаетесь отредактировать или переместить этот элемент, вам, вероятно, следует открыть проблемное приложение и разобраться с ним там, чтобы не потерять никаких данных.

Изучение процессов, которые выглядят безопасными, но такими не являются

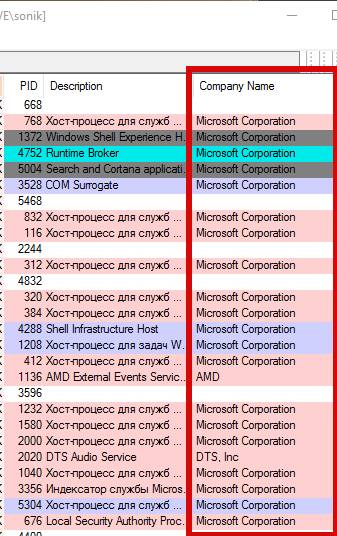

В ходе нашего исследования вредоносного ПО мы обнаружили ещё одну проблему, которая становится все более распространённой, поэтому разумно следить за ней в будущем. Что это за проблема? Вредоносное ПО скрывается за легитимными процессами Windows и хорошо справляется с этой задачей.

Проблема заключается в утилите Windows rundll32.exe, которую можно использовать для произвольного запуска функций из файлов DLL. Поскольку эта утилита подписана Microsoft, она отображается в списке как полностью законный процесс, но на самом деле они просто перемещают весь свой вредоносный/рекламный код в файл .DLL вместо файла .EXE, а затем вместо этого загружается вредоносное ПО с помощью rundll32.exe. Фактически, если вы видите, что rundll32.exe запущен как «собственный процесс» и обозначен голубым цветом, показанным ниже, это почти всегда что-то, что не должно выполняться.

В приведённом ниже примере вы можете видеть, что, хотя мы использовали функцию Verified Signer для проверки этого элемента, когда мы наводим на него курсор и смотрим на полный путь, на самом деле загружается DLL, которая оказывается частью adware (рекламного ПО).

Примечание: прежде чем вы начнёте кричать о запуске антивирусной проверки, отметим, что мы это сделали, и она ни чего не нашла. Большая часть этого нежелательного, рекламного и шпионского ПО игнорируется антивирусными утилитами.

Двойной щелчок, чтобы открыть подробную информацию, продолжает раскрывать информацию о данной проблемы, и мы также можем увидеть каталог из которого запущено вредоносное ПО, эту информацию мы будем использовать для дальнейшего исследования.

Внутри этого каталога мы обнаружили ряд файлов, которые постоянно обновлялись в фоновом режиме.

Остальная часть расследования привела к некоторым другим инструментам, которые не входят в набор SysInternals, и которые мы, вероятно, рассмотрим позже, но достаточно сказать, что это просто вредоносная программа, которая работала вместе с другим нежелательным ПО.

Важным моментом здесь является то, что вредоносное ПО способно прятаться за законными исполняемыми файлами Windows, поэтому обязательно следите за чем-либо подобным.

Mark Russinovich | ОС: Windows All | English | Freeware | Platforms: x86/x64-86/IA64 |

Русский перевод интерфейса для V15.40 (сборка): страница закачки;

+ Ru_15.40_x86 + 16.04_x86 + 16.05_x86 + 16.10_x86 от DmiryFedorov

+ Русские версии x86-x64 от KLASS.

Все вопросы по переводу программ от Sysinternals (Microsoft) решаем тут

.jpg)

Process Explorer - компактная и мощная программа с удобным интерфейсом для мониторинга в режиме реального времени работающих в системе процессов. Выдает подробнейшую информацию обо всех запущенных процессах, включая владельца, использование памяти, задействованные библиотеки и т.д. Имеет мощную систему поиска, позволяющую искать процессы, открывающие специфический дескриптор или загружающую определенную DLL. Кроме этого, Process Explorer допускает изменение приоритетов процессов, их приостановку (пауза исполнения, "замораживание") и удаление ("убийство") включая дерево запущенных им дочерних процессов. Возможен поиск описания по имени модуля в Google и MSN.

Работает без инсталляции. Полная поддержка процессорных архитектур x86, x64-86 (включая AMD64 и EM64T), IA64 (Itanium, Itanium 2), 32/64-bit Windows ХР и выше, встроенная интеграция с системным отладчиком, декодирование функций используя механизм Microsoft Symbols (небходима установка).

Это старый факт. Если мы вспомним, то я когда-то специально для этого утилитку писал - regpatch.exe для тех кто не уверен в в работе с Реестром и включал её в свои сборки РЕ 11 - 12.03. Вот она. Но исходники её у меня увы, не сохранились, хотя написать её заново дело нескольких минут. Её работа предельно проста - восстановить системный менеджер задач. Сработает по идее и на Win7 и выше пока ключи в БД реестра не сменились.

Навряд ли. Это тебе не wj32 который мигом баги правит. Глянь сегодняшний билдопад в РН - сам увидишь.

я сейчас поглядел статистику - только на данный момент за сегодня 15(!) ревизий исходников начиная с r4469 по r4483 включительно. Даже сам не поверил. Именно посему я уже думаю - а не стереть ли мне вообще РЕ и с архивных винтов? Win2k у меня уже нет нигде, а если что - на шкафу в дальнем и пыльном углу валяется на оптике 11.33 - хватит, а он не будет мне при поиске РН первым под руки лезть.

Именно так и сделал. Старые ОС попадаются всё реже и реже, и хранить его вечно под рукой? На FTP в локалке лежит - достаточно.

Как, думаю, многие знают, важным фактором в устранении вирусов, вредоносных программ и прочей гадости является своевременное выявление и отключение посторонних процессов висящих в памяти. Тоже самое касается выявление нюансов снижения производительности и разного рода ошибок.

Простой диспетчер задач конечно позволяет отключать процессы, но помимо имени процесса не дает толком никакой внятной информации по нему, а посему довольно сложно понять является ли процесс вирусным и вообще тот ли это самый процесс, от которого Вы хотите избавиться или это попросту что-то нужное.

В общем дабы видеть и контролировать процессы более детально, сегодня мы предложим Вам несколько вариантов программ и стопочку теории..

- Смотрим процессы Windows - Process Explorer

- Дополнительный функционал Process Explorer

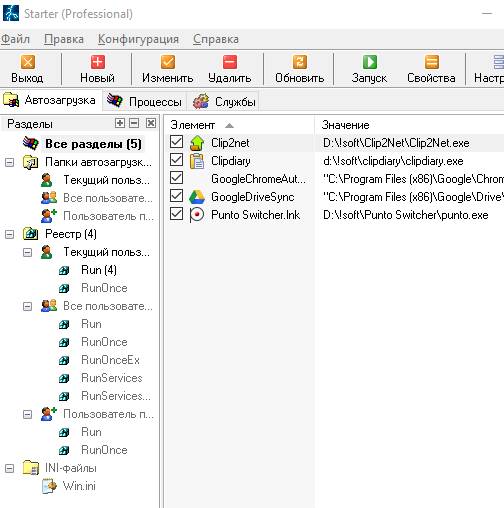

- Смотрим процессы Windows - Starter

- Процессы Windows теория по работе с ними

- Процессы Windows - практика по работе с ними

- Послесловие

Смотрим процессы Windows - Process Explorer

Начнем с первой программы, которая, думаю, многим известна. Речь пойдет о таком чуде программисткой мысли как Process Explorer .

Утилита полностью бесплатна, но в первоначальном варианте не поддерживает русский язык (хотя наверняка можно найти руссифицированную версию).

Количество информации, которая она (софтина) умеет показывать о такой вещи как процессы Windows просто огромно: начиная от детальной загрузки процессора и заканчивая описанием, потреблением памяти, путями, ключами, приоритетами и много чем еще.

Помимо простого мониторинга процессов, программа, что логично, позволяет ими управлять, т.е завершать, перезапускать, искать информацию по процессу в интернете.

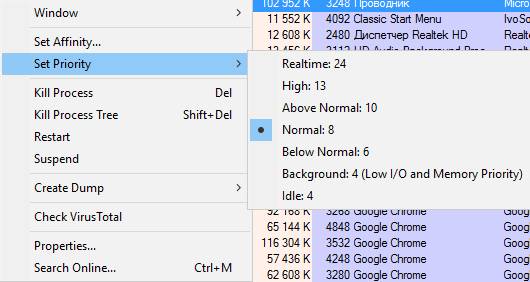

Дополнительный функционал Process Explorer

Можно еще и задавать процессорный приоритет или, допустим, проверить его на Virus Total.

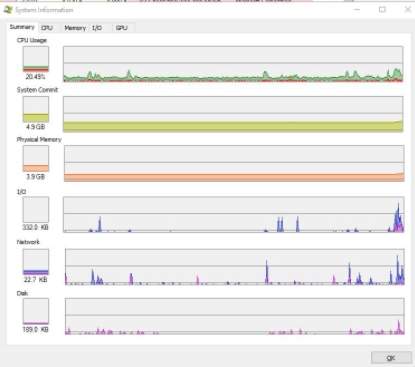

О каждом процессе можно посмотреть еще более (чем в общем списке) подробную информацию, начиная от связанных с ним библиотек до мониторинга взаимодействия с сетью, нагрузки и так далее (см.количество вкладок на скриншотах выше).

Кстати о мониторинге производительности, - Process Explorer позволяет смотреть не информацию не только для каждого процесса в отдельности, но и всей системы в общем и целом. В частности, можно посмотреть информацию по каждому типу ресурсов отдельно.

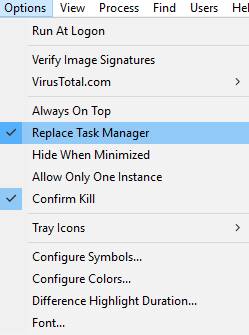

В числе прочего, есть много мелких настроек для интерфейса, шрифтов и тп, а так же возможность заменить стандартный диспетчер задач Windows на эту утилиту (т.е по нажатию на сочетание горячих клавиш " Ctrl-Shift-Esc " или " Ctrl-Alt-Del " будет открываться Proccess Explorer ), что очень удобно. Сделать это можно, нажав в " Options - Replace Task Manager ".

В общем, настоятельно рекомендуется к использованию всем и вся.

Смотрим процессы Windows - Starter

Теперь поговорим о втором варианте, чуть более простом.

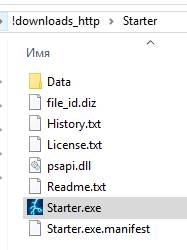

Еще давным давно, так сказать, в далекой, далекой галактике я натолкнулся на такую программку как Starter.

Программа не столь мощна как заявленный выше Process Exploer , однако позволяет не только смотреть информацию о процессах, но и управлять автозагрузкой + службами Windows (запуск, параметры запуска, остановка работы, перезапуск и пр), что немаловажно для той же диагностики или оптимизации.

Использование, думаю, не составит никому какого-либо труда, ибо всё приблизительно так же просто (даже еще проще, за счет русского языка), как и в случае с Process Explorer .

Теперь немного полезной информации, которая может Вам пригодится в будущем.

Процессы Windows теория по работе с ними

Теперь немного поговорим о том, как можно пользоваться столь подробной информацией в целях диагностики, точнее говоря, скажем, защиты от вирусов.

Дело в том, что любой процесс, как правило, подписан его разработчиком, ибо последний заинтересован в том, чтобы его знали, почитали и к нему возвращались.

Не подписывает обычно процессы только тот, кто:

- Собрал процесс "на коленке", т.е. это какая-нибудь маленькая утилитка, вполне вероятно полезная, но написанная влет и не с расчетом на широкие массы\популярность;

- Решил Вам навредить, т.е. является вирусописателем и вообще вредной врединой;

- Забыл подписаться или попросту в этом не было необходимости (такое бывает, но редко).

Как Вы понимаете, в данный момент (в целях диагностики и выявлении зловредов) нас интересуют именно вторые люди, а точнее говоря их процессы.

Процессы Windows - практика по работе с ними

Дабы выявить и убить какой-либо вредоносный процесс мы делаем следующее:

- С помощью Starter , Process Explorer или любой другой программы, способной выводить список процессов, открываем список с текущими процессами;

- Находим в списке тот или иной процесс, кажущийся нам подозрительным и проверяем есть ли у него подпись автора;

- Если процесс не подписан, подписан по Вашему мнению кем-то левым, подписан именем известной компании, но с опечатками, дружно бежим в Google ( Яндекс или чем там кто пользуется) и ищем информацию об этом процессе (как правило, если он вирусный об этом уже написано и зачастую есть инструкция по удалению сопряженных файлов\процессов);

- Если оказалось, что процесс гадкий и вредный, то переходим в папку\ветку реестра с этим процессом (путь, можно посмотреть в информации о процессе, в графе исполняемый файл, нажав, например, в Starter "проводник к папке процесса") и, предварительно завершив процесс, либо удаляем файл этого процесса, либо, если не уверены, что он гадкий, то просто прячем файлик в другую папку, на всякий случай, переименовав его (можно даже сменить расширение, чтобы наверняка).

В двух словах, пожалуй, как-то так.

Если же заниматься выявлением вирусов самостоятельно Вам сложно и лениво, то проще, конечно же, воспользоваться антивирусной утилитой, вроде AVZ.

Теперь, думаю, можно переходить к послесловию.

Послесловие

Собственно, пользуясь такой вот программкой, поисковиком и соображалкой можно быстро уничтожать вредные процессы и вирусы, диагностировать проблемы с производительностью и всё такое прочее-разное.

Говоря простым языком, уметь работать с такой штукой как процессы Windows крайне важно и представленный здесь софт настоятельно рекомендуется к использованию (ну или, как минимум, стоит о нём знать, помнить и держать под рукой).

Если есть какие-то вопросы, проблемы и размышления - пишите или отставляйте комментарии. Будем думать вместе ;)

PS : На эту тему и из этой сферы, есть еще такая великолепная вещь как Anvir Task Manager , статья о котором живет вот по этой вот ссылке.

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226Читайте также: