Как удалить скрипты из браузера хром

Обновлено: 07.07.2024

то, даже если удалить вышеуказанную строчку (через removeChild ), в памяти браузера он все равно остается (потому, что способен выполняться при вызове).

Добавлено через 4 минуты

Только, пожалуйста, не надо (как на других форумах) советовать, как очистить кэш браузера. Ибо имеется в виду не кэш, а основная (оперативная) память, в которой находится скрипт. Очистка кэша не дает никакого результата.

Хотелось бы, по возможности, без использования java-апплетов.

Добавлено через 4 минуты

Если уж не удалить из оперативной памяти (да, я понимаю, это не С), то, хотя бы - как-то заблокировать возможность выполнения одного или нескольких скриптов на странице - при помощи соответствующего скрипта, который подгружается на страницу, например, с сервера.

Как поменять url, не перегружая страницу.

Всем привет. В CMS Kayako 4, в админке, загружается один раз страница(верхнее и боковое меню), и.

Как обновить контент не перегружая всю страницу?

Мне нужно в статической странице что бы обновлялся определенный блок. Например как в.

Htиext, мне ваш вопрос кажется несколько странным

код, прописанный в скриптовом блоке (или в подключаемом js-файле) -- он бывает как бы двух видов:

1) либо это набор команд в глобальной области видимости, которые сразу же исполняются, например, var q = 123; alert (q);

2) либо это определение функции (или нескольких функций), которые будут исполнены только тогда, когда эти функции будут вызваны

в первом случае ничего блокировать явно не надо, ибо, как говорится, "поздно пить боржоми, когда почки отвалились" -- прописанные команды уже один раз выполнились

во втором случае блокировка, имхо, тоже не требуется -- достаточным будет просто не вызывать функции, которые были определены, а уж если, допустим, требуется "очистить оперативку" от больших по количеству кода функций, то просто переопределите их на коротенькие (или вообще пустые) функции

или я что-то совсем не так понимаю и вы в понятие "блокировка" вкладываете какой-то иной смысл?

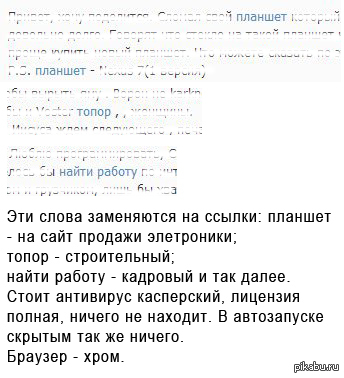

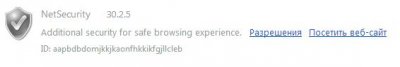

Отключение выполнения всех скриптов приводит к неработоспособности сайта (авторизация и все такое). Если в исходнике увидеть адрес конкретного "рекламного скрипта" и заблокировать его чем-то типа adBlock, то можно некоторое время пользоваться сайтом. Но при создании новой сессии (а так же через некоторое время хождения по страницам) адрес "рекламного скрипта" изменяется и сайт снова бросает на заглушку невозможности открытия Яндекса в Украине.

Прошу помощи в написании скрипта для Tampermonkey/Greasemonkey. Суть идеи в том, что бы из структуры DOM вырезать запуск "рекламного скрипта" - в хедере он будет вторым.

- Вопрос задан более трёх лет назад

- 2853 просмотра

Тут нужно смотреть очерёдность запуска процессов, а также действительно ли в коллекции у "ненужного" скрипта - индекс 1.

Я уже даже попробовал такой вариант:

(function() 'use strict';

window.document.write = function() ;

alert('test');

for (obj in window.document.scripts) obj.remove();

>;

>)();

Если алерт поместить после цикла удаления скриптов, то он не сработает. Т.е. этот код удаляет все скрипты включая самого себя. Блин, какие-то они там больно умные :(

Возможно, придётся этот код запускать по таймеру, если скрипты будут динамически восстанавливать удалённые ноды.

Спасибо. Ваш скрипт помог!

Правильно ли я понял: скрипт, который я видел в консоли и успешно (но разово) лочил адблоком - это был скрипт не с главной страницы (поэтому у меня ничего не получилось), а именно с фрейма adfoxHtml5_iframe, который в вашем коде удаляется?

Переустанавливаем браузер

Удаляем не только - Google

но и смотрим и удаляем

C:\Program Files (x86)- папки - Google

C:\Users\Ваше имя\AppData\Local\ папки - Google

C:\Users\Ваше имя\AppData\Roaming - папки - Google

Жмём на клавиши

Win+R (команда выполнить)

Можно нажать кнопку Пуск и в строке где " Найти папки и файлы "

Копируем путь и вставляем :

C:\Windows\System32\GroupPolicyUsers

C:\Windows\System32\GroupPolicy

Дополнение к Х64 битным системам

C:\Windows\SysWOW64\GroupPolicy

C:\Windows\SysWOW64\GroupPolicyUsers

УДАЛЯЕМ В ЭТИХ ПАПКАХ НАЙДЕННЫЕ ТАМ ПАПКИ И ФАЙЛЫ

Далее :

Открываем Командную строку от Имени Администратора

Прописываем:

" gpupdate /force " копируем без кавычек Жмём Enter

Когда пройдёт обновление Политики

Закрываем Командную строку

Установи на браузер расширения

Ghostery

Adguard АнтиБаннер

Степан Орвеладзе Профи (884) Поищи процесс приложения в диспетчере задач и кикни его. ОХ и расписал! Да просто скачай Revo Uninstaller Pro и удали Google с "Продвинутым" сканированием. А потом заново скачай Google и установи .И просканируй "Малваре". Просто заходим в пуск удаление программ, находим программу Console script logger

и удаляем ее.

путь

C:\Documents and Settings\Administrator\Application Data\Microsoft\Video

в этой папке есть значок деинсталляции, запускаем его и удаляем расширение со всех браузеров.

Незабываем почистит реестр спец утилитами.

Приятно выполнить процедуру, всех Вам благ!

Спасибо всем, что откликнулись, всем плюсов! Комментарий удален. Причина: данный аккаунт был удалён

Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

Специалисты компании enSilo детально изучили обнаруженное недавно семейство вредоносов Furtim. Малварь действует настолько скрытно, что исследователям так и не удалось понять, как операторы Furtim распространяют своего вредоноса, или как выбирают жертв. Зато эксперты обнаружили, что Furtim уделяет очень много внимания скрытности.

Если установка все же прошла успешно, Furtim избегает сервисов DNS фильтрации, сканируя сетевые интерфейсы зараженной машины и подменяя известные фильтрующие неймсерверы на публичные неймсерверы Google и Level3 Communications. Также малварь блокирует порядка 250 различных доменов связанных с информационной безопасностью.

Убедившись, что все под контролем, вредонос собирает данные о зараженной машине и отправляет на командный сервер. Управляющий сервер, в свою очередь, использует эту информацию для идентификации жертв, и передает Furtim финальную порцию пейлоадов, так как до этого на компьютере, по сути, работал только загрузчик малвари. Эта операция производится всего один раз, что тоже затрудняет работу экспертов по безопасности.

Также исследователи enSilo смогли определить, что управляющий сервер малвари расположен на российском домене и связан с несколькими украинскими IP-адресами.

Как обнаружить вредоносные программы

Парень, все кто советует тебе антивирусы - полные ламеры, которые ни одного вируса в своей жизни не убили.

Для начала ставь Process Explorer - замена стандартному, убогому "диспетчеру задач".

Да, да, эта штука на столько серьезна, что её выкупила империя зла и разместила на своём официальном сайте.

В списке программ наглядно видно какая программа запустила какую и кому принадлежит.

В первую очередь обрати внимание на столбец "Company Name". В большинстве случаев будет Microsoft Corporation и другие известные компании - например программки производителя ноутбука или драйверы от видеокарт. Увидишь что-то незнакомое - лови наркомана.

Во вторую очередь обрати внимание на столбец "Description" (описание по русски) - у _всех_ приличных программ есть хоть какое-то описание из нескольких слов. Иногда даже вполне внятное. Исключения в данный момент составляют только стандартные программы из комплекта windows10 (калькулятор, смотрелка изображений и тд). Увидишь что-то еще без описания (description) - лови наркомана.

В третью очередь обрати внимание где лежат исполняемые файлы программ. Для этого попросту наведи мышкой на программу в списке и всплывающая подсказка тебе быстро покажет путь до файла программы. Хорошие программы могут лежать _только_ в папках:

C:Windows

C:Program Files

C:Program Files (x86)

и ни в каких других! Увидишь программу, которая лежит в каком-то другом месте, особенно в каком-нибудь "Temp" или где-то в "AppData" - лови наркомана.

С некоторым опыт на автомате запомнишь все куски системы и сразу будешь видеть лишнее - когда некоторые вредные программы маскируются под запчасти Microsoft Corporation и подобное и уже чуть ли не на автопилоте будешь видеть и ловить наркоманов.

Далее ставишь Autoruns .

Авторы программы те же, точно так же выкуплено M$.

Там по вкладкам:

Logon - то что загружается при входе пользователя, смотрим - всё ли нам знакомо - к незнакомым программам приглядываемся, проверяем где они лежат. Нашли что-то подозрительное - отключаем, проверяем, если что не так - ловим наркомана.

Explorer - расширения рабочего стола. Например, там часто прописываются дополнительные меню при нажатии правой кнопкой мыши или вирусня. Точно так же проверяем и ловим если что.

Internet Explorer - расширения ослика ИЕ. Шерстим, ловим.

Sheduled Tasks - задания встроенного системного планировщика windows. Там тоже очень часто вирусня заседает. Очень уж удобный инструмент. Задания можно настроить на выполнение по разным событиям. Например - убил ты вирус, задание тут же (или завтра или при следующей перезагрузке или еще как-то) запускается и ставит вирус по новой. Так что это дерьмо следует тщательно проверить. Всё незнакомое и/или подозрительное выключить. Благо если ошибёмся - можно включить обратно любой пункт в Autoruns.

Services - те же самые Службы что можно проверить и в windows, но тут с преферансом и мадемуазелями.

"Boot Executable" и "Image Hijacks" - в идеале должны быть пустыми.

Теперь немножко о способах ловли наркомана.

Видите наркомана в Process Explorer? В первую очередь не надо пытаться его убить. Любой сносный вирус это поймёт и начнёт противодействовать - например как минимум запускаться снова. Вместо убийства, нажмите правой кнопкой мыши и выберите Suspend (приостановить - по русски). Процесс окажется как бы запущен но на паузе и соответственно ничего не сможет сделать. Далее открываем его свойства (Properties) через ПКМ или двойной щелчок. Смотрим: где эта сволочь живёт и от чьего имени запущена (система, пользователь или еще чего) (закладка Image) и куда он лезет в сети (закладка TCP/IP). С этой информацией мы уже практически оседлали бяку.

Далее можно запретить обращения к адресам куда лезет вирусня и навести геноцид в папке его обитания на вашем компе. Если папка не какая-то рандомная, а вирус всегда появляется в одной и тоже папке, то можно её не удалять. Вместо удаления папки, удаляем её содержимое, потом в свойствах папки делаем "только чтение ". А теперь нам нужна информация - от чьего имени был запущен вирус, например от имени "СИСТЕМА" (системный суперпользователь). В настройках прав доступа к папке, запрещаем пользователю СИСТЕМА любые действия с папкой как-то запись или чтение. На себя любимого эти права на всякий случай оставляем. PROFIT. Даже если вирус запустится - он не сможет себя сохранить в привычном месте и жестоко обломится.

В общем устал я писать, и так более чем достаточное руководство расписал. Удачи в поисках наркоманов!

Читайте также: