Как удалить вирус veflsqm с компьютера

Обновлено: 06.07.2024

Вирус mes images nouveau dossier иногда называют VEFLSQM из-за исполняемого файла, но это одно и тоже. В статье я расскажу как удалить этот вирус.

Вирус добавляет на флешки папки с именами mes images, nouveau dossier, ярлык mes images и скрытый файл VEFLSQM.

На вирус тотал большинством антивирусов определяется как VB:Trojan.Downloader.JUAK. Т.е. это не червяк, а троян, как некоторые думают.

Ярлык нужен для запуска тела вируса. Сам вирус является VBScript, поэтому в диспетчере задач висит wscript.

Если получили флешку и ничего не запускали

Если вы получили флешку и еще не запускали никаких ярлыков, то удаление папок и ярлыков: Nouveau dossier, Mes images и файла VEFLSQM будет, скорее всего, достаточно. Файл VEFLSQM скрытый. Удалить его можно через командную строку командой

DEL /F /A “путь/к/файлу/VEFLSQM”

Если вирус уже есть в системе

Если вы не уверены в том, что у вас нет вируса в системе, то делается очистка следующим образом.

Во первых нужно убить процесс в диспетчере задач. Для этого нажимаем Ctrl+Alt+Delete и выбираем Диспетчер задач. Либо нажимаем правой кнопкой мыши по панели задач и выбираем тоже самое. Переходим на вкладку Подробности и завершаем процесс wscript

wscript в диспетчере задач

Следом идем в реестр и будем чистить автозапуск. Открываем меню пуск и пишем regedit. Или нажимаем Win+R и тоже пишем regedit.

mes images будет в автозапуске по двум путям, удаляем, конечно, в обоих. В реестре идем в:

\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и удаляем запись VEFLSQM

Следом идем в \HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run и также удаляем запись VEFLSQM.

Можно воспользоваться программой для показа всех автозапускаемых файлов, например Autoruns.

Программа Autoruns

После того, как удалили файл с автозапуска, самое время удалить его из папки. Для этого идем в папку C:\Users\ИмяПользователя\appdata\roaming. Папка appdata скрытая, поэтому включите отображение скрытых папок. Там удаляем файл VEFLSQM. Он скрытый и системный, поэтому не отображается, даже когда вы включите отображение скрытых файлов. Удаляем через командную строку командой

DEL /F /A “C:\Users\ИмяПользователя\appdata\roaming\VEFLSQM”

Через программу Total Commander удалить файл еще проще. Включаем отображение скрытых файлов и удаляем.

На флешках по прежнему необходимо проверить наличие папок. Если они есть, то удаляем. Проверить, удалился ли вирус или нет очень просто, просто подключите флешку и посмотрите, не записался ли вирус 🙂

Я намеренно не пишу такие вещи, как установка антивируса и проверка на вирусы. Вы это и сами должны понимать. Вам не нужен никакой специализированный антивирус для флешки, скачайте популярное решение (например антивирус касперского или аваст, если вам нужен антивирус бесплатно) и пользуйтесь им.

Если вам нужно решение для телефонов, то здесь я собрал некоторые обзоры на них, чтобы у вас был выбор.

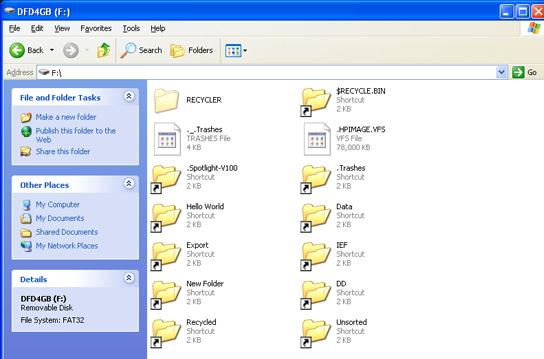

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

У Вас файервол в каком режиме находится, в интерактивном или на автомате? У меня он на автомате. Не может быть так, что для автоматического режима там показываются только те действия, которые пользователь назначил сам, вот как я для этой программы?

В журнале, в разделе файервола, запись о заблокированном соединении тоже не появилась:

Не знаю, как это всё объяснить. Если кто-то в курсе, буду признателен за помощь.

В версии 11.0.154 немного по-другому, но смысл тот же. Нужно выставить переключатель.

Долго мучилась , переустановили систему, всё работает до момента установки EES.

Похоже, что перестал. Но не у всех, если вот marchella37 пишет, что у него этот модуль работает.

Хотя, если честно, я не уверен, работал ли он у меня раньше, так как не заглядывал туда, ограничившись блокировкой одной программы в интерактивном режиме, после чего перевёл в автоматический режим.

Если б я каким-то образом заметил эту проблему сам, то подумал бы, что причина где-то у меня.

Но раз у Вас тоже, да ещё на двух компах сразу, то это указывает на что-то другое.

Для полноты картины: у меня Win7 64bit.

KB4056895 - это то обновление, которое майкрософт выпустил в первых числах января во внеочередном порядке из-за внезапно обнаруженных уязвимостей? Тогда скорее всего причина в нём, так как я читал много жалоб на разные глюки, возникшие после установки этого апдейта. Сам я решил его не ставить, вирус-шмирус ещё не факт, что залетит, а это майкрософтовское "лекарство" хуже "болезни", исцелить которую оно предназначено.

Теперь уже не в этом дело. Система чистая, без заплат, только так поняла что это EES блокирует VMware, если удаляю EES, то всё работает.

Ну, то есть, как у меня с той одной программой? А какой модуль отвечает за это? Модуль файервола выпущен в конце октября. Вы давно видели в том Мастере другую картину? Потому что я туда только вчера первый раз заглянул, мне сравнивать не с чем.

Кстати, оставлю режим на основе политики, весь мой софт давно устоявшийся, я так понял, что переключиться в автоматический или в интерактивный режим нужно будет только если понадобится дать/запретить выход чему-то новому, так?

Я думаю, баг, так как в мануале даётся такое же пояснение этому разделу, какое написали выше Вы, что, мол, можно разблокировать любой заблокированный процесс. Но для этого он ведь должен быть виден, ёлы-палы.

Недавно я ещё один баг обнаружил, сперва тоже сомневался, может, у меня что-то не так.

Это обслуживание журнала, в планировщике устанавливается время, когда оно должно произойти, а дополнительно можно выбрать опцию, чтобы, если в это время комп был выключен, то как только он будет включен, произошло пропущенное обслуживание, там это называется: "Как можно скорее".

Но в действительности пропущенное обслуживание не происходит совсем. Якобы в следующей подверсии должно быть исправлено.

Не сложно. На самом деле считаю, что решение половинчатое, так как мне не удалось победить EES 5, EES 6 ставить не вариант из-за варезной сложности, просто установила прямо сверху ESS 11.0.159.0, не удаляя EES 5.0.2271.1 и всё, всё работает, настройки, активация, правила и правила HIPS подхватились, как ни странно.

А, так 5-я была? Я как-то не подумал, что после переустановки системы будет ставиться настолько старая версия. Да, ставят и поверх, хотя, конечно, такое не рекомендуется.

Но и правда, как правило, всё при этом подхватывается.

Если бы все поступали так же, нам бы всем было намного легче. Тогда бы Вы, например, сразу бы нашли ответ с решением своей проблемы.

В идеале, к которому нам всем нужно стремиться, любую проблему можно будет решить через поисковик.

Представьте, что у Вас возникла проблема, отнимающая нервы, время, а то и деньги, если компьютеры рабочие. Вы нашли в сети точь-в-точь такую же тему. Но прокручивая страницу в предвкушении ответа, Вы вместо него видите: "Решено, всем спасибо, можно закрывать тему". Какие бы это вызвало у Вас эмоции? А я не раз натыкался на такое, когда тратил уйму времени, чтобы найти решение. Вот так вот.

EIS у меня примерно 6-7 месяцев и начиная с первого дня установки я пользовался Мастером, чтобы посмотреть какие программы и фоновые процессы пытаются выйти в интернет. Проблему с пустым окном мастера заметил дня 4 назад (примерно 10 января этого года). Раньше он отображал все процессы и службы, которые хотят выйти в сеть, но для которых не создано отдельное правило, сейчас же Мастер отображает только те программы, для которых Вы создали запрещающее правило.

Да, странно. Какой-то модуль пришёл кривым, так надо понимать.

Обождём, главное, что мы выяснили: проблема на стороне разработчиков.

Я поэтому обычно не ставлю свежий софт, если есть выбор.

В этот раз тоже хотел сперва заменить ESS 8 на ESS 10. Но тут уже 11-й был, решил не заморачиваться поисками 10-го.

В принципе, меня пока это устраивает, я сразу всё поставил из того, что мне нужно. Если вдруг понадобится разрешить что-то ещё, переведу снова в автоматический режим.

Хакеры постоянно придумывают новые способы потрепать нервы пользователей ПК. Но если вооружиться знаниями, то можно смело противостоять даже самым опасным угрозам. Сегодня я поделюсь с Вами способами, как удалить вирус LNK. Возможно, Вы слышите его название впервые, но, уверен, что сталкиваться с ним уже приходилось.

Суть проблемы

У этого «троянского коня» есть множество разновидностей: от самых безобидных (наподобие LNK/Agent) до серьезных шпионских скриптов, которые способны глубоко укореняться в системе и воровать Ваши данные.

Первый признак того, что вирус поразил файлы – это появление ярлыков вместо ранее существовавших папок. Стоит только запустить их, и угроза начнет распространяться по компьютеру. Последствия могут быть разными:

- Диски начнут забиваться «мусором»;

- Появится множество лишних процессов, которые будут потреблять оперативную память;

- Информация о вводе с клавиатуры будет отправляться на удаленные сервера злоумышленников;

- Хакеры смогут управлять Вашим ноутбуком на расстоянии.

Согласитесь, вырисовываются не очень приятные перспективы.

Как бороться с вирусом, создающим ярлыки?

Если «троян» не успел распространиться, то есть, он был вовремя выявлен, и были предприняты меры по его устранению, то уровень угрозы можно считать минимальным. Удалить вирус будет просто. Но чаще всего пользователи начинают кликать по ярлыкам множество раз, способствуя «размножению» вредных элементов.

Хорошо, когда на ПК установлен качественный антивирус, который сможет выявить и устранить LNK Starter самостоятельно. Увы, многие «юзеры» пренебрегают использованием защитного ПО.

Перейдем к рассмотрению методов устранения проблемы. Начнем с универсальных (в этой ситуации) способов.

Используем встроенные средства

Для начала стоит сделать все скрытые элементы файловой системы видимыми. Делается это так:

- Открываем «Панель управления» и переходим к разделу «Параметры папок»:

- На вкладке «Вид» снизу находится опция «Скрытые файлы и папки». Следует установить выбор на значение «Показывать…».

- Теперь заходим в «Мой компьютер» и просматриваем содержимое дисков. Обычно, вирус «сидит» в корне:

- Открываем свойства любого «ярлыка» и на соответствующей вкладке смотрим поле «Объект»:

- На скрине выделен путь к исполняемому файлу вируса. Удаляем его вместе с папкой. После этого клики по ярлыкам станут безопасны. Но это еще не конец.

Необходимо разобраться с восстановлением папок. Для этого придется изменить атрибуты, которые установил вирус. Делается это просто:

- Запускаем утилиту CMD (командная строка) и вводим следующие команды:

cd /d БУКВА_ЗАРАЖЕННОГО_ДИСКА:\

- Теперь необходимо перезапустить ПК для окончательного устранения LNK/Autorun.

- Чтобы на 100% быть уверенными в результате, следует удалить «хвосты» с флешки и пользовательских папок по следующему пути:

Здесь может находится скрытая папка вируса, которую необходимо зачистить.

Используем сторонние программы

Если не используете антивирусное ПО на постоянной основе, то лучшим способом устранения «троянов» станет утилита DrWeb Cure It! Она постоянно обновляется и может обезвредить самые новые угрозы, в том числе и jenxcus.

- Скачиваем софт с официального сайта - DR. Web Cureit

- Приложение не нуждается в установке. Просто запускаем, выбираем полную проверку (устанавливаем отметки во всех пунктах «Объектов сканирования»):

- Спустя некоторое время (30-50 минут), отобразится перечень угроз, которые будет лечить Доктор Веб. Нужно только нажать на кнопку «Обезвредить» и перезагрузить систему.

Немного о Дженксус

Jenxcus-h Trj – именно так отображается опасный «троян» в результатах поиска антивирусной программы. Возможны разновидности: VBS (указывает, что скрипт создан на языке Visual Basic), Jenxcus.A и другие. Но суть от этого не меняется.

Данный вредоносный скрипт может попасть на компьютер разными способами: при открытии подозрительного e-mail, распаковке архива, установке неблагонадёжного софта. Вы можете даже не подозревать о заражении. Но с каждой последующей загрузкой Windows троян будет поражать всё больше областей диска. Но самым страшным является то, что «захваченные территории» становятся доступны для хакеров, которые удаленно смогут «шпионить» за Вами, воровать важные данные и т.д.

Обнаружить Дженксус очень непросто. Если его не перехватить в самом начале, то дальше данная проблема может приобрести необратимый характер. И спасёт только форматирование с последующей переустановкой системы.

Выводы

- Почаще выполняйте полное сканирование дисков в антивирусном приложении.

- Не подключайте к ноутбуку сомнительные внешние устройства.

- Если скачиваете архивы с сайтов, то предварительно проверяйте их (ни в коем случае не открывайте сразу!).

Phishing is the most common way for malware to infect computers.

It could be a fake email message that appears to be originated from Microsoft Customer Service, eBay, PayPal, Amazon, or even your bank or insurance company.

Fake emails that appear to come from the police, the FBI and other government entities were also reported.

VEFLSQM could also infect your computer by exploiting a security vulnerability of your Web browser or one of its plugins.

If this is the case, VEFLSQM would be injected into a Web page, and could get to your PC when you visited a malicious or hacked Web site.

VEFLSQM can be distributed with legitimate software that is repackaged by the scammers.

It could be downloaded from warez Web sites or download archives.

How do you know you have VEFLSQM on my computer?

VEFLSQM works in background. It does not appear as a window, does not have a shortcut.

VEFLSQM hides its existence from your eyes.

You have 2 ways to remove VEFLSQM:

1. Remove Automatically.

2. Remove Manually.

Why I recommend you to use an automatic way?

- You know only one virus name: "VEFLSQM", but usually you have infected by a bunch of viruses.

The UnHackMe program detects this threat and all others. - UnHackMe is quite fast! You need only 5 minutes to check your PC.

- UnHackMe uses the special features to remove hard in removal viruses. If you remove a virus manually, it can prevent deleting using a self-protecting module. If you even delete the virus, it may recreate himself by a stealthy module.

- UnHackMe is small and compatible with any antivirus.

- UnHackMe is fully free for 30-days!

Here’s how to remove VEFLSQM virus automatically:

So it was much easier to fix such problem automatically, wasn't it?

That is why I strongly advise you to use UnHackMe for remove VEFLSQM redirect or other unwanted software.

How to remove VEFLSQM manually:

STEP 1: Check all shortcuts of your browsers on your desktop, taskbar and in the Start menu. Right click on your shortcut and change it's properties.

You can see VEFLSQM at the end of shortcut target (command line). Remove it and save changes.

STEP 2: Investigate the list of installed programs and uninstall all unknown recently installed programs.

STEP 3: Open Task Manager and close all processes, related to VEFLSQM in their description. Discover the directories where such processes start. Search for random or strange file names.

Remove VEFLSQM virus from running processes

STEP 4: Inspect the Windows services. Press Win+R, type in: services.msc and press OK.

Remove VEFLSQM virus from Windows services

Disable the services with random names or contains VEFLSQM in it's name or description.

STEP 5: After that press Win+R, type in: taskschd.msc and press OK to open Windows Task Scheduler.

Delete any task related to VEFLSQM. Disable unknown tasks with random names.

STEP 6: Clear the Windows registry from VEFLSQM virus.

Press Win+R, type in: regedit.exe and press OK.

Remove VEFLSQM virus from Windows registry

Find and delete all keys/values contains VEFLSQM.

Set Internet Explorer Homepage

Change Firefox Home Page

STEP 10: And at the end, clear your basket, temporal files, browser's cache.

I use UnHackMe for cleaning ads and viruses from my friend's computers, because it is extremely fast and effective.

STEP 1: Download UnHackMe for free

UnHackMe removes Adware/Spyware/Unwanted Programs/Browser Hijackers/Search Redirectors from your PC easily.

UnHackMe is compatible with most antivirus software.

UnHackMe is 100% CLEAN, which means it does not contain any form of malware, including adware, spyware, viruses, trojans and backdoors. VirusTotal (0/56).

System Requirements: Windows 2000-Windows 8.1/10 32 or 64-bit. UnHackMe uses minimum of computer resources.

STEP 2: Double click on UnHackMe_setup.exe

Читайте также: