Как воруют токены в дискорд

Обновлено: 04.07.2024

Реверс малвари

Опасные библиотеки

На этой неделе операторы официального репозитория Python Package Index (PyPI) избавились от восьми библиотек, содержавших вредоносный код. Опасные пакеты были обнаружены специалистами JFrog , и их можно разделить на две категории, по типам выполняемых ими вредоносных операций.

Два из восьми пакетов (pytagora и pytagora2) позволяли удаленному злоумышленнику запускать вредоносные команды на устройстве жертвы, вынуждая зараженный хост подключаться к IP-адресу атакующего через TCP-порт 9009, а затем выполнять произвольный Python-код, предоставленный вредоносным сервером. Эти пакеты были загружены пользователем leonora123.

Еще шесть пакетов (noblesse, genesisbot, aryi, suffer, noblesse2 и noblessev2) в основном занимались хищением данных. После установки на компьютер разработчика они собирали данные с зараженного хоста, уделяя особое внимание общей системной информации, токенам Discord (собранным из заранее определенных мест на диске) и информации о платежных картах (извлеченной из браузеров Google, Opera, Brave, Яндекс.Браузер и так далее). Первые три пакета были созданы пользователем xin1111 , а оставшиеся три — пользователем suffer.

Основываясь на статистике, собранной сторонним сервисом Pepy, в общей сложности восемь вредоносных библиотек были загружены более 30 000 раз.

Уязвимости PyPI

Также нужно сказать, что на днях разработчики PyPI исправили три уязвимости, одна из которых позволяла злоумышленнику получить полный контроль над порталом.

Уязвимости были обнаружены японским ИБ-исследователем, известным под ником RyotaK. Именно он ранее в этом месяце сообщал об ошибке в Cloudflare CDNJS, которая позволяла третьей стороне запустить вредоносный код примерно на 12% всех сайтов в интернете.

В новом отчете RyotaK пишет, что проанализировал код PyPI, доступный на GitHub, и обнаружил три ошибки, которые можно использовать для удаления файлов документации чужих проектов, удаления ролей в чужих проектах, а также запуска bash-команд в самой кодовой базе PyPI с помощью GitHub Actions.

Нетрудно понять, что третья уязвимость являлась критической, так как позволяла атакующим запускать команды в инфраструктуре PyPI для сбора токенов или других секретов из кодовой базы, которые впоследствии могли использоваться для доступа к коду PyPI и его изменения.

Специалисты The Python Software Foundation уже наградил исследователя, выплатив ему по 1000 долларов за каждую обнаруженную проблему.

В то время как большинство операций с программами-вымогателями требуют тысячи, если не миллионы долларов в криптовалюте, Nitro Ransomware отклоняется от нормы, требуя вместо этого подарочный код Nitro за 9,99 долларов.

Судя по именам файлов для образцов NitroRansomware, предоставленных MalwareHunterteam, эта новая программа-вымогатель распространяется как поддельный инструмент, заявляющий, что она может генерировать бесплатные подарочные коды Nitro. При запуске программа-вымогатель зашифрует файлы и добавит расширение.givemenitro к зашифрованным файлам, как показано ниже.

По завершении NitroRansomware изменит обои пользователя на сердитый логотип Discord, как показано ниже.

Затем отобразится экран программы-вымогателя с запросом бесплатного подарочного кода Nitro в течение трех часов, или программа-вымогатель удалит зашифрованные файлы жертвы. Этот таймер, по-видимому, представляет собой простую угрозу, поскольку образцы программ-вымогателей, обнаруженные на данный момент, не удаляют файлы, когда таймер достигает нуля.

Когда пользователь вводит URL-адрес подарочного кода Nitro, программа-вымогатель проверяет его, используя URL-адрес Discord API, как показано ниже. Если введена действительная ссылка на подарочный код, программа-вымогатель расшифрует файлы с помощью встроенного статического ключа дешифрования.

Поскольку ключи дешифрования статичны и содержатся в исполняемом файле программы-вымогателя, можно расшифровать файлы, фактически не платя выкуп за подарочный код Nitro. Поэтому, если вы станете жертвой этого вымогателя, вы можете поделиться ссылкой на исполняемый файл для извлечения ключа дешифрования.

К сожалению, помимо шифрования файлов, Nitro Ransomware также выполняет другие вредоносные действия на компьютере жертвы. Это не было бы вредоносным ПО, связанным с Discord, если бы злоумышленники не пытались украсть токены Discord жертвы.

Токены Discord - это ключи аутентификации, привязанные к конкретному пользователю, которые в случае кражи позволяют злоумышленнику войти в систему как определенный пользователь.

Когда NitroRansomware запускается, оно будет искать путь установки Discord жертвы, а затем извлекать токены пользователей из файлов * .ldb, расположенных в папке «Local Storage \ leveldb». Затем эти токены отправляются злоумышленнику через веб-перехватчик Discord.

NitroRansomware также включает в себя элементарные возможности бэкдора, которые позволяют злоумышленнику удаленно выполнять команды, а затем отправлять выходные данные через свой веб-перехватчик на канал Discord злоумышленника. Хорошей новостью является то, что эта программа-вымогатель плохо скрывает свой ключ дешифрования, и пользователи могут бесплатно восстанавливать свои файлы.

Однако плохая новость заключается в том, что злоумышленник, скорее всего, уже украл токены Discord у пользователя и потенциально развернулся на зараженном устройстве.

Мошенники заманивают пользователей Discord на сайт фальшивой криптобиржи, обещая им бесплатные биткойны или Ethereum.

Подарок от фальшивой криптобиржи

По ссылке открывается сайт, который действительно очень напоминает криптобиржу. Сделано все вполне достойно: тут и адаптивная верстка, и грамотный дизайн, и разные привычные криптотрейдеру элементы торговой площадки — курсы валют, графики, биржевые стаканы, история торгов. Есть разделы техподдержки и справки, портал доступен на нескольких языках. По всем признакам фирма серьезная.

Главная страница поддельной криптобиржи, где пользователям Discord раздают биткойны и Ethereum

Мошенники подошли к созданию портала настолько ответственно, что даже позаботились о безопасности аккаунтов. Жертвам предлагают настроить двухфакторную аутентификацию, чтобы никто не украл их монеты (в данном случае — кроме авторов сайта). Можно включить и защиту от фишинга — такую же, как на настоящих биржах: в личном кабинете задается уникальный код, который затем будет указан во всех письмах от площадки в подтверждение того, что письмо пришло не от взломщика. Здесь, конечно, эта функция нужна только для того, чтобы убедить посетителей в подлинности сайта.

Мошеннический сайт предлагает включить двухфакторную аутентификацию и защиту от фишинга

Скорее всего, мошенники собирают базу данных на продажу: такие пакеты из личных данных, фото документов и селфи действительно используются для подтверждения личности в совершенно разных сервисах, в том числе и финансовых, поэтому в дарквебе продаются за очень неплохие деньги. Еще один довод в пользу этого предположения — жертве строго-настрого запрещают оставлять на фото пометки и посторонние надписи.

Мошенники напоминают, что этого нельзя сделать без пользовательского статуса, и просят пополнить баланс аккаунта, в нашем случае — на 0,02 биткойна или примерный эквивалент этой суммы в Ethereum или долларах США. Очевидно, жертва эти деньги больше не увидит, как и обещанный приз.

Фейковая криптобиржа просит пополнить баланс, чтобы жертва могла вывести выигранные монеты

В Интернете работают несколько таких поддельных криптобирж. На форумах и сайтах с отзывами уже можно найти немало предостережений от тех, кто с этими биржами успел столкнуться.

Новая версия вредоносного ПО AnarchyGrabber фактически превратила Discord (бесплатный мессенджер с поддержкой VoIP и видеоконференций) в похитителя аккаунтов. Малварь изменяет клиентские файлы Discord так, чтобы похищать учетные записи пользователей при входе в сервис Discord и при этом оставаться незаметной для антивирусов .

Первоначальная версия вредоносного ПО распространялась в виде исполняемого файла, который легко обнаруживался антивирусными программами. Чтобы сделать AnarchyGrabber более трудным для обнаружения антивирусами и увеличить живучесть, разработчики обновили своё детище, и теперь оно изменяет файлы JavaScript, используемые клиентом Discord, для внедрения своего кода при каждом запуске. Эта версия получила очень оригинальное название AnarchyGrabber2 и при своём запуске внедряет вредоносный код в файл «%AppData%\Discord\[version]\modules\discord_desktop_core\index.js».

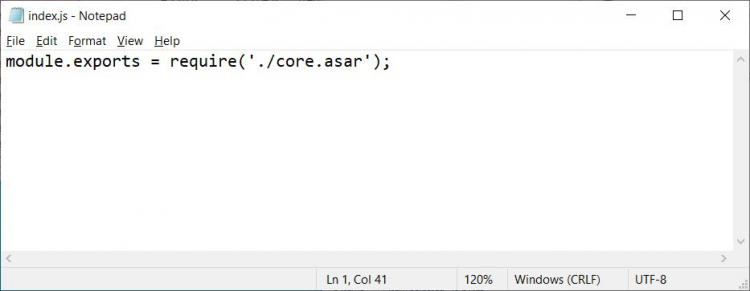

Так выглядит оригинальный файл index.js клиента Discord.

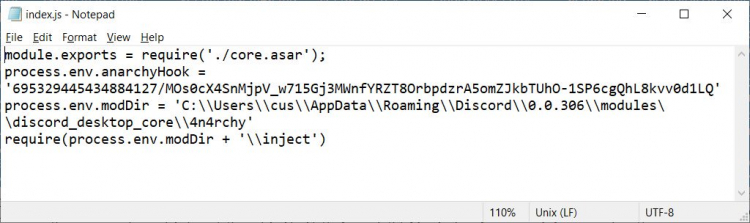

После запуска AnarchyGrabber2 в файле index.js появится модифицированный код JavaScript из подпапки 4n4rchy, как показано ниже.

Модифицированный файл index.js клиента Discord.

С этими изменениями при запуске Discord будут загружаться и дополнительные вредоносные файлы JavaScript. Теперь, когда пользователь входит в мессенджер, сценарии будут использовать веб-хук для отправки токена пользователя на канал злоумышленника.

Что делает данную модификацию клиента Discord такой проблемой, так это то, что даже если исходный исполняемый файл вредоносного ПО будет обнаружен антивирусом, клиентские файлы уже будут изменены. Поэтому вредоносный код может оставаться на машине сколь угодно долго, и пользователь даже не будет подозревать, что данные его учетной записи были украдены.

Это не первый случай, когда вредоносная программа изменяет клиентские файлы Discord. В октябре 2019 года сообщалось о том, что другая вредоносная программа также модифицирует клиентские файлы, превращая клиента Discord в трояна, крадущего информацию. Тогда компания-разработчик Discord заявляла, что она будет искать способы устранить эту уязвимость, но проблема, как видно, до сих пор не решена.

До тех пор, пока Discord не добавит проверку целостности файлов клиента при запуске, учетные записи Discord будут по-прежнему подвергаться риску из-за вредоносных программ, которые вносят изменения в файлы этого мессенджера.

Читайте также: