Как взломать сайт через браузер

Обновлено: 02.07.2024

Есть распространенное убеждение, что хакеры в основном заинтересованы атаковать крупных онлайн-ритейлеров, но отчетам Visa 95% краж данных кредитных карточек приходится именно на малый и средний бизнес. Это объясняется тем, что злоумышленники идут по пути наименьшего сопротивления: владельцы малого бизнеса не знают, как работают хакерские атаки и не держат большой IT-департамент для быстрого отражения и защиты.

В этой статье я постарался раскрыть типичные способы взлома сайтов, как от них защититься и разобрал каждый способ через простые аналогии, которые будут понятны даже без технической подготовки. Поехали?

Аналогия: отец семейства оставляет на столе записку для мамы, на которой написано

Жена, вынь из кошелька 1000 рублей, отдай Васе

Младший брат Петя находит записку, ставит запятую и приписывает к ней «, или Пете, если встретишь его раньше». Получается, что в записке теперь другая инструкция

Жена, вынь из кошелька 1000 рублей, отдай Васе или Пете, если увидишь его раньше

Теперь дело в шляпе — Пете осталось только подойти к маме с утра и получить наличность. Это классический пример SQL-инъекции.

Хакеры используют точно такую же схему, вводя продолжение команд через формы на сайте: например, форму поиска, обратной связи или логина.

База данных сайта представляет из себя множество простых таблиц. Когда сайту необходимо что-то сделать с данными (вытащить, изменить, добавить новые) сайт формирует запрос на языке SQL, который представляет из себя простую команду, например

SELECT * FROM имя_таблицы WHERE условие SELECT * FROM workers WHERE id>3Последняя команда выдает все строки из таблицы workers после 3-го номера.

Допустим, программист делает форму поиска — при нажатии на кнопку «Найти», сайт должен взять текст из формы, вставить в команду и обратиться через нее к базе данных.

$name = $_REQUEST['name']; $res = mysqli_query("SELECT * FROM clothes WHERE clothes_name = " . $name);Где $name — это текст, который пользователь ввел в поле.

Дальше очень просто — вместо того, чтобы вводить в поле поиска обычный текст, например «мужские носки», хакер ставит закрывающие кавычки " и вводит в поле команду на языке SQL.

Например добавляет в конец команду DROP DATABASE, которая полностью уничтожает базу.

Манипулируя SQL-инъекциями, можно поменять пароль администратора, узнать версию базы данных, выкачивать персональные данные клиентов и многое другое.

Как проверить свой сайт на уязвимость SQL-инъекциямЧтобы закрыть уязвимости к SQL-инъекциям нужно прописать скрипты, которые проверяют и обрабатывают любой введенный пользователем текст, удаляя инъекции.

XSS атака или межсайтовый скриптинг: внедрение своего кода на сайтЭтот вид атаки очень похож на SQL-инъекцию, он точно так же использует незащищенные формы на сайте. Отличие в том, что вместо SQL-команд на сайт или в базу внедряется javascript-код.

Как это работает на злоумышленника? Есть несколько способов.

Cookies — это небольшой кусок данных о пользователе, который хранится в браузере и обычно содержит:

- логин и пароль пользователя

- сведения статистики о пользователях

- персональные предпочтения и настройки пользователя

- отслеживает состояния сеанса доступа пользователя

Самый частый вид XSS-атаки это внедрение скрипта, который при передаче данных из браузера, отправляет копию данных злоумышленнику. А в копии логин и пароль пользователя.

Есть универсальный способ защиты от SQL-инъекций и XSS-атак — обрабатывать все, что вводится в поля ввода до того, как записывать текст из них в базу или выполнять.

Брутфорс это не самый простой, но эффективный способ подбора паролей методом простой подстановки. Специальный скрипт пробегается по списку самых популярных паролей, пробуя каждый из них. Часто для подстановки используются ворованные базы логинов и паролей — людям нравится использовать одни и те комбинации на разных сайтах.

Чтобы защититься от брутфорса, достаточно не повторять ошибки Волан-де-морта, который делал крестражи из объектов культурного наследия. Если бы Темный Лорд заложил частички своей души в старую бутылку из под лимонада и камни на берегу моря, которые не значат абсолютно ничего — Гарри Поттер в жизни бы их не нашел.

Поэтому не стоит делать осмысленные пароли, длинная мешанина из символов, цифр и знаков препинания — ваша лучшая защита.

От длины такого пароля зависит скорость перебора всех символов — перебрать все комбинации символов 10-значного слова практически невозможно за осмысленный срок. Поэтому, если вы хотите защитить себя от брутфорса, создавайте длинные пароли через специальные генераторы.

Самый распространенный вид атаки, когда злоумышленник отправляет множество запросов на атакуемый сайт и сервер не справляется их обработкой. Сначала падает скорость, потом сайт становится недоступен.

В некоторых случаях перед падением система выдает критически-важные данные: версию ПО, части кода.

Но чаще всего DDoS используется как способ экономического или политического давления, например, в 2011 году политически настроенная молодежь сделала специальный сайт для обрушения DDoS-атак на про-правительственные СМИ и сайты.

Вирусы могут быть зашиты в торрент-файлы, пиратские копии игр, программу обновления Windows. Они никак себя не выявляют и не ничего не требуют от пользователя, поэтому владелец устройства чаще всего даже не в курсе, что участвует в DDoS-атаке. Атакующее устройство называют зомби-компьютером.

Существует два основных вида DDoS-атак: атаки на сетевую часть и на программную .

Во время сетевой атаки хакеры пытаются забить канал жертвы: допустим, ее сервер может принять 1 Гб трафика или 10 000 пользователей одновременно. Задача злоумышленника — преодолеть этот барьер и делать это как можно дольше, чтобы реальные пользователи не могли прорваться на сайт.

Во время программной атаки хакер пытается исчерпать какой-то из ресурсов сервера: мощность процессора, оперативную память, допустимое количество процессов или подключений к базе данных. Когда какой-то из ресурсов заканчивается, сервер начинает тормозить или зависает.

Сервер использует какой-то из ресурсов каждый раз, когда посетитель совершает на сайте какое-то действие. Например, когда посетитель вводит детали входа в аккаунт, сервер проверяет их и отправляет в ответ следующую страницу или показывает ошибку.

Для ответа на разные запросы нужно разное количество ресурсов. Задача злоумышленника — найти запрос, на который сервер тратит максимум ресурсов, а потом закидать его запросами, пока тот не отключится.

DDoS-атака стоит денег и чем мощнее сервер, на который происходит атака, тем она дороже.

На средние и небольшие бизнесы не ведется дорогая и массированная атака, поэтому среднему и малому бизнесу подойдут программы защиты вроде Cloudflare и DDoS-guard. Они работают как сетевые фильтры, откидывая большинство хакеских запросов и блокируя трафик от явных злоумышленников.

У нас защита от DDoS идет в подарок в первый месяц, после будет стоить 800 рублей в месяц.

Таким способом в свое время были атакованы Netflix, Youtube и приложение банка ING Group. На Netflix хакеры добавляли DVD в подписку пользователей, вываливали в открытый доступ логины и пароли пользователей, а в случае с банком просто переводили деньги со счетов жертв себе.

Проще всего объяснить на примере: хакер Вася в курсе, каким банком пользуется Маша и что она всегда в нем авторизована. Cookies Маши хранят данные об ее авторизации на сайте банка.

Возвращаясь к Васе: его хакерская задача в том, чтобы браузер Маши отправил банку запрос, а банк его послушно выполнил, так как Маша авторизована благодаря кукам.

Вот пример такой атаки

Если ваш сайт хранит важные персональные данные и вы хотите защитить своих клиентов — нужно генерировать секретные ключи для каждой сессии, без которых нельзя выполнить запрос.

Если вы не хотите оказаться на месте Маши — разлогинивайтесь на всех важных сайтах после посещения, даже на домашнем компьютере.

Как стать параноиком и видеть уязвимости везде: движки сайтов, плагины, ваши соседи по серверуЧтобы хакер успешно мог использовать инструменты из черного чемоданчика, он сначала ищет уязвимое ПО: роется в движках, панелях управления сайтом, старых версиях PHP и MySQL, установленных на сервере жертвы.

Например, в панели управления сайтом Plesk, в одной из старых версий была обнаружена уязвимость, позволяющая взломать систему, увеличить уровень доступа хакера до администратора и завладеть базой данных полностью, включая всех соседей на сервере. Этот способ атаки был подробно расписан в журнале Хакер.

Один из самых уязвимых движков на свете — WordpressДля того чтобы понять что тут происходит в принципе не нужно уметь программировать, знать SQL язык. Достаточно быть не сильно идиотом.

Что из себя представляют SQL инъекции? Это некие неправомерные действия, которые не предполагались выполняться данным скриптом.

Если привести пример из реальности, то это будет нечто такое:

Мать написала отцу записку:

А Вася взял и дописал: " и Пива"

В итоге отец видит записку:

Конечно когда прочитают логи и сверят данные Вася получит ремня, но временно он взломал систему. (поэтому правило первое, старайтесь действовать так чтоб вас не спалили)

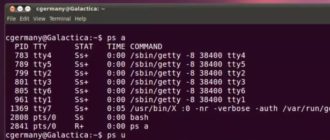

Тут я подготовил простенький интерфейс на котором можно побаловаться:

По нормальному мы можем добавить строку, либо вытащить данные по поиску данной строки, дабы каждый ещё смог оставить немного своей дури:

Попробуем в поле поиска вбить не ololo

Вывод выдаёт то же самое, итого мы можем применять инъекции.

В коде на сервере запрос выглядит так

Мы же сами закрываем кавычки и комментируем всё последующее двумя дефисами.

Что же мы можем сделать теперь?

Например добавить свой вывод:

В этом случае мы выводим 1,2, но кому это интересно?

Если уж мы получили делать возможность инъекции необходимо узнать структуру базы, дабы получить возможность формировать желаемые запросы.

Получаем список баз

' AND 0>1 UNION SELECT GROUP_CONCAT(distinct(table_schema)), 1 FROM information_schema.columns WHERE ''='

Таким запросом мы получим список баз к которым у данного пользователя есть доступ.

Тут в принципе не нужно ничего понимать, мы выводим столько же полей, потому как знаем что у нас их 2. Но в первое выводим через запятую все базы, к которым можем получить доступ.

Отлично, мы знаем что наша база называется injection

Теперь получим список таблиц нашей базы

' AND 0>1 UNION SELECT GROUP_CONCAT(distinct(table_name)), 1 FROM information_schema.columns WHERE table_schema='injection' and ''='

Получаем список колонок из таблицы secret

' AND 0>1 UNION SELECT GROUP_CONCAT(distinct(column_name)), 1 FROM information_schema.columns WHERE table_schema='injection' and table_name='secret' and ''='

Их внезапно тоже 2, так что не парясь можно получить всё содержимое.

Много воли я решил не давать вам на сервере, например нет возможности редактировать структуру базы, создавать новые таблицы, удалять строки. Иначе начнётся тотальный треш.

В сущности, сейчас найти данную уязвимость практически невозможно. Но всякое в жизни бывает.

Так например было дело, на каком-то ресурсе удалось при редактировании своего пароля установить такой пароль всем, потому как было что-то типа:

UPDATE `users` SET `password`='$password' WHERE >Ну и если мы делаем переменную $password

newPass' -- ololo

То пароль newPass ставится для всех пользователей.

Защититься от инъекций куда проще, чем их использовать, но если доступ к оным получен - это дарует много возможностей.

Если кто-то сможет сделать insert/update в таблицу secret каким-то образом - с меня пиво первому сделавшему..)

Информационная безопасность

1.2K постов 22.7K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

не помню, на каком уровне застрял, но помню, что так и не прошел. начинающим хацкерам - рекомендую )

Вижу, кто-то начал добавлять html теги )

Мой любимый <plaintext> - он по сути экранирует хтмл теги. Но он на столько сильный что экранирует закрытие себя. Те один раз открывшись его не закрыть и весь код дальнейший идёт в виде текста)

опять про тех, кто подготовленные выражения не использует? это мануал в стиле "как трахнуть в жопу того, кто застрял в заборе"

Нихуясе, на Пикабу уже курсы хакеров открыли

Если бы ТС добавил в пост инфы о том как этим "криворуким" программистам защитить себя от такого рода атак я считаю от поста было бы больше пользы для сообщества. Ну хотя бы один абзац про базовые подходы, там про фильтрацию параметров принимаемых от юзера, приведение типов параметров, экранирование кавычек, etc..Судя по диалекту - MySQL :)

Сча бы в 2к18 SQL инъекциями пугать.

А как от такого взлома защититься то?

Почти все сайты работают на движках. Треть новых сайтов файловые. Инфа устарела лет на 15.

Решил посмотреть тестовый вариант, таких много. Фантазия.

CTRL+C -> Браузер -> F12 -> Console(Консоль) -> CTL+V -> Enter

о скули, привет 2007

ТС, я спать, завтра еще поковыряю добавление, не раскрывай ответ плз))

Комментарий удален. Причина: данный аккаунт был удалёнА как насчет может быть поэскейпить html тэги?

Я вас удивлю. Таких сайтов пруд пруди. И ищутся они очень легко. Сам подумывал открыть контору и искать эти уязвимости. Или предлагать уже найденным, их исправлять. Жилки предпринимательской нет)) готов к сотрудничеству))) Если бы ТС добавил в пост инфы о том как этим "криворуким" программистам защитить себя от такого рода атак я считаю от поста было бы больше пользы для сообщества. Ну хотя бы один абзац про базовые подходы, там про фильтрацию параметров принимаемых от юзера, приведение типов параметров, экранирование кавычек, etc..Это все хорошо, но в природе навряд ли найдешь хоть один сайт с такой уязвимостью, все же на фреймворках. Да и бьют по рукам за подобную криворукость очень больно.

Эххх. вы меня вернули в конец 90х начало нулевых, где каждый кулхацкер от мамки, использовал xss и инъекции.

4 года назад, xss был доступен на некоторых сервисах яндекс, о чем я их уведомил а затем написал пост на хабре.

Сколько стоит закрыть дыры в сайте на вп? Сайт пока отключен, идет массовый почтовая рассылка хз кому

комментарий в main.js порадовал :)

жаль рейтинга мало для скрина.

upd: я пытался пока не понял вдруг, что это mysql, а не mssql. загрустил ибо не видать мне халявного пива :)

а на mssql можна было еще побороться :)

Ну что, кто печеньки сможет угнать?

' OR 1=1 UNION SELECT * FROM secret WHERE ''='

твиг?! фу-фу-фу

Не говоря уже про рута

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как "подавать в суд на Сталина".

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

"Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может"

- Уже интересно - думаю

Далее идет следующее

"Я сначала думал потребовать у вас сто долларов за то чтобы не рассылать всю конфиденциальную информацию всем вашим знакомым, но потом я посмотрел по каким сайтам вы лазаете, и ужаснулся от извращений, которыми вы увлекаетесь. Все скриншоты с экрана и камеры телефона сделаны, поэтому, чтобы я не переслал всё это всем вашим контактам, переведите эквивалент 700 долларов на такой -то кошелек биткойн. Если вы не знаете как это сделать - можете посмотреть в интернете информацию о криптовалютах"

Охренеть блин, думаю, и с каких это пор порно со зрелыми женщинами стало таким уж извращением?

Написал ему ответ:

- Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Хакер взломал форум наркоторговцев Legalizer. И выставил на продажу личные данные его владельцев и всю переписку пользователей

На сайте с базой данных об организаторах и пользователях Legalizer часть информации находится в открытом доступе, остальные сведения хакер предлагает купить как минимум за один биткоин (3,3 миллиона рублей).

Журналист встретился с Ламо в кафе Kinkos, в деловой части Сан-Франциско. 20-летний хакер скинул объемистый рюкзак и включил собственный ноутбук Toshiba, на экран которого через мгновение вывел карту США, пересеченную сотнями разноцветных линий, символов, значков и подписей.

При более близком рассмотрении карта оказалась подробным планом всего американского интернета - все кабели, репитеры, спутниковые станции, соединения и терминалы, международные трассы были отмечены с поразительным уровнем детализации. Самая интересная деталь карты - это подпись в правом нижнем углу, гласящая "Запрещено копирование документа в любом виде, передача документа посторонним, не имеющим разрешение. Только для использования внутри компании WorldCom".

Крупнейший интернет-провайдер США, компания WorldCom стала последней "жертвой" 20-летнего хакера. Самым поразительным является то, что для взлома Ламо использует только веб-браузер и собственные знания, подключаясь к Сети из интернет-кафе с помощью ноутбука.

Корпорация WorldCom - крупнейшая компанией, на серверы которой удалось проникнуть Адриану Ламо. "Плохо только то, что крупных компаний, в которые я еще не влезал, практически не осталось", - говорит хакер, подключаясь к интернету и запуская браузер. "Интернет-сервисы - это огромная дыра в безопасности большинства корпораций. Часто уязвимым местом становится неверно сконфигурированный список уровней доступа (ACL). Он позволяет любому получить доступ к приложению, которое, по идее, должно быть недоступно. Еще чаще происходит так, что сетевые администраторы просто оставляют секретную веб-страницу доступной всем, надеясь, что случайно на неё никто не натолкнется", - говорит Ламо.

Адриан - мастер такого "нелинкованного" веба. В доказательство своих возможностей он открывает страницу сайта компании Apple с огромным количеством принципиальных схем устройств, на которых стоит пометка "секретно", однако они доступны всем, имеющим понятие об устройстве веб-адреса. Ламо знает адрес страницы сайта Журнала о Коммерции (JoC), которая выводит прямо в базу данных подписчиков издания, их имен, адресов и паролей.

Адриан Ламо делает такого рода открытия во время ночных "заездов", сутками просиживая перед экраном лаптопа. Он сканирует интернет-адреса в поиске недокументированных веб-серверов и страниц, либо использует широко известные уязвимости в программах для поиска секретных данных на публичных серверах. В любой отдельно взятый момент у Адриана имеется длинный список "интересных" веб-сайтов, которые он может взломать.

Как и в других проектах, Ламо "ключом" к внутренней сети WorldCom стали открытые прокси-сервера. При нормальной работе прокси-сервер контролирует обмен информацией между веб-сайтами и локальными пользователями, кэшируя результаты работы для ускорения загрузки часто запрашиваемых страниц. Очень часто системные администраторы неверно настраивают прокси-серверы, что позволяет любому использовать такой сервер в собственных целях. С их помощью хакер может обмануть системы безопасности сайта, которые воспринимают чужой как часть внутренней локальной сети. Ламо использовал широко известную хакерскую утилиту "Proxy Hunter" для сканирования диапазона IP-адресов, принадлежащих компании. Таким образом он нашел 5 открытых прокси-серверов. Затем Адриан настроил браузер на использование этого сервера, после чего системы безопасности WorldCom начали опознавать его, как сотрудника компании.

В сети WorldCom он нашел другие системы защиты, которые занимались разграничением прав доступа сотрудников компании. Два месяца изучения сети принесли значительные успехи. Теперь Ламо может использовать внутреннюю систему работы с персоналом для извлечения данных о любом из 86 тысяч сотрудников. С такой информацией он, при желании, может повысить или понизить зарплату сотрудника, узнать номер его кредитной карты, логины и пароли пользователей. Более того, Адриан может получить доступ к банковскому счету сотрудника и способен выписать чек на свое имя. На любую сумму, естественно.

Ламо смог получить доступ и к более серьезным вещам, нежели данные о зарплате работников. Он утверждает, что веб-сервис WARM, предназначенный для управления любым маршрутизатором в сети компании ANS Communications, также в его руках. Среди клиентов этой компании - Bank of America, Sun Microsystems и AOL. Нехитрым способом Адриан может получить телефон доступа и пароль ко многим маршрутизаторам, что даст ему доступ к сетям этих компаний. "Вся система защищена Java-скриптом, запрашивающим пароль доступа, причем исходный код скрипта не защищен ничем, - добавляет хакер. - Для сотрудников WorldCom весь интранет - это скучная штука, открывающаяся в браузере. А для меня - это огромная площадка для игр, службы безопасности которой вежливо пропускают меня туда, куда мне надо".

Работник интернет-кафе глядит на Адриана некоторое время и возвращается к своей работе. "Иногда бывает так, что я один во всем этом городе и мне некуда пойти. Тогда я провожу всю ночь в этом кафе, - говорит Ламо. - Они никогда никого не выгоняют". Если кому-то надо найти Адриана, то они могут позвонить в кафе, его "второй дом". Правда, "первого дома" у хакера нет вообще. Ламо ведет бродячую жизнь, путешествует по стране в автобусах, встречается с немногочисленными друзьями, иногда спит в заброшенных сараях. С ним всегда его рюкзак, в котором лежат самые необходимые вещи: аптечка, одеяло, смена одежды и ноутбук с клавиатурой без двух клавиш.

Когда Адриану было 17, его родители переехали из Сан-Франциско в тихие кварталы Сакраменто, в 80 милях к востоку от города. Приученный к городской суете, Ламо решил остаться в Сан-Франциско. После школы он выполнял одноразовые заказы по компьютерам для некоммерческих организаций, иногда ночуя прямо на рабочем месте. Позднее Адриан работал консультантом по компьютерной безопасности в компании Levi Strauss - это был единственный случай в его жизни, когда он официально работал по специальности.

Многие считают, что взломать сильно защищенные веб-сайты нельзя. Однако, данное суждение не верно, поскольку такие известные интернет-проекты, как Twitter, Facebook, Microsoft, NBC, Drupal и др. взламывали. В этой статье мы научим вас, как взломать сайт самыми доступными способами на 2019 год.

Но с другой стороны (со стороны самого взломщика) иметь возможность повлиять на сторонние ресурсы в сети это большое преимущество.

Чего позволяет достичь взлом сайта?

Взлом может нанести ущерб любому растущему бизнесу, будь то маленький или большой. Используя методы взлома, вы можете украсть конфиденциальные данные любой компании, получить полный контроль над вашим компьютером или даже повредить ваш сайт в любой момент времени.

Существуют специальные обучающие школы, созданные в целях обеспечения полной информационной безопасности для различных компаний и предотвращения атак на них. Проводятся курсы по этическому взлому. Так или иначе, обучают хакингу.

Все этические методы взлома, которым обучают в подобных заведениях, очень важны для любой фирмы. Они позволяют предотвратить кражу ее конфиденциальной информации. Чтобы обеспечить безопасность любой системы, нужно знать, как взломать сайт или какие методы могут быть использованы хакерами для взлома сайта. Итак, давайте разберемся, какие способы взлома сайта существуют.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Инструмент для запуска DDoS: LOIC Free

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Настройка LOIC Free

Использование SQL Injection Attack для взлома сайта в 2019 году:

Еще одним успешным методом взлома сайта в 2018 году является атака SQL-инъекций. В этом методе мы можем вставить вредоносные операторы SQL в запись, поданную для выполнения. Чтобы успешно выполнить SQL-инъекцию, нужно выяснить уязвимость в прикладном программном обеспечении. Хакеры могут использовать уязвимости в этих системах. Инъекции SQL для взлома веб-сайта чаще всего называют вектором для веб-сайтов, но его можно использовать для атаки на любую базу данных SQL.

Большинство атак SQL-инъекций могут быть сделаны на базе данных SQL на многих сайтах ASP.

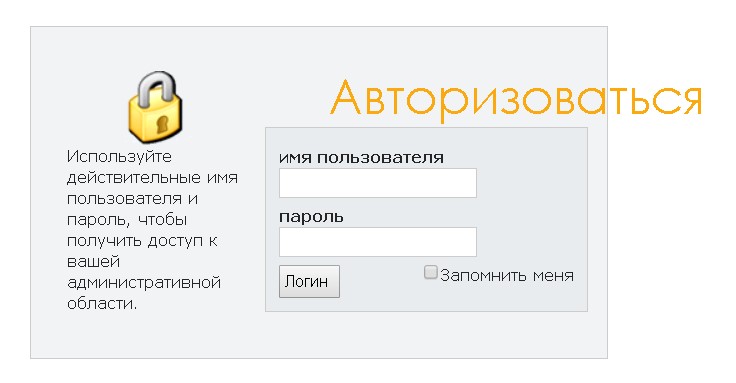

Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

- Просмотрите Google и вставьте «admin / login.asp» в поисковик. Используйте опцию для поиска в нашей стране;

Форма для авторизации

Вот и все, теперь вы вошли в админку.

Если указанный выше пароль не работает, вы можете использовать приведенный ниже список паролей для атак SQL-инъекций. Однако стоит помнить, что данный пример взят с иностранного источника и пароли могут отличаться. Тут наверное все-таки банальный подбор. У нас в РФ, скорее всего самые популярные пароли другие. Я писал про это в одной из статей.

Список паролей для зарубежных ресурсов:

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

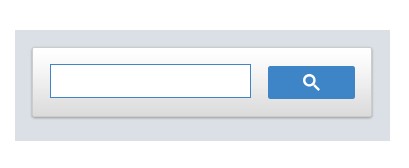

Шаг 2: Проверьте уязвимость:

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Поиск на сайте

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Результаты в выпадающем меню

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег <script> прямо в поле ввода.

Вставка скрипта в поле поиска

Теперь снова просмотрите страницу источника и выясните местоположение, где ввод отображается на странице.

Если сервер очищает наш ввод, код можно посмотреть как & lt; script & gt; , Это означает, что веб-сайт уязвим для межсайтовых скриптовых атак, и мы можем начать атаку. В приведенном выше случае сервер не обрабатывает код.

Шаг 3: использование уязвимости

Появится всплывающее окно со строкой BTS. Это указывает на то, что мы успешно использовали уязвимость XSS. Расширяя код с помощью вредоносного скрипта, злоумышленник может украсть куки или полностью уничтожить веб-сайт и сделать еще больше.

Интересные записи:

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Взлом социальных сетей

Пробив информации по физическим лицам так же юридическим, установление место положения

ДЕТАЛИЗАЦИЯ ЗВОНКОВ И СМС

И МНОГОЕ ДРУГОЕ

Работаем со всеми бесплатными почтовыми сервисами,

а так же cо всеми соц. сетями, сайтами знакомств,

блогами, ICQ, твиттер, а так же

РАСПЕЧАТКА СМС,WHATSAPP,VIBER

ДЕТАЛИЗАЦИЯ ЗВОНКОВ (NEW).

поможем

УСЛУГИ ХАКЕРА, ВЗЛОМ СОЦИАЛЬНЫХ СЕТЕЙ, ВЗЛОМ ВАЙБЕР ВАЦАП, ВЗЛОМ ВКОНТАКТЕ и другое

Взлом и подбор паролей на почтовых сервисах

и социальных сетях.

Работаем со всеми бесплатными почтовыми сервисами,

а так же cо всеми соц. сетями, сайтами знакомств,

блогами, ICQ, твиттер, а так же

РАСПЕЧАТКА СМС,WHATSAPP,VIBER

ДЕТАЛИЗАЦИЯ ЗВОНКОВ (NEW).

здраствуйте сможете ли вы взломать этот сайт?

play2x.io/

Взлом и подбор паролей на почтовых сервисах

и социальных сетях.

Работаем со всеми бесплатными почтовыми сервисами,

а так же cо всеми соц. сетями, сайтами знакомств,

блогами, ICQ, твиттер, а так же

РАСПЕЧАТКА СМС,WHATSAPP,VIBER

ДЕТАЛИЗАЦИЯ ЗВОНКОВ (NEW).

Профессионально

Конфиденциально.

Оплата по факту выполнения заказа.

Оперативные сроки.

Индивидуальные цены от 500р.

ВЗЛОМ СОЦАЛЬНЫХ СЕТЕЙ, ЧТЕНИЕ ПЕРЕПИСОК ВАЦАП ВАЙБЕР и другое

Взлом и подбор паролей на почтовых сервисах

и социальных сетях.

Работаем со всеми бесплатными почтовыми сервисами,

а так же cо всеми соц. сетями, сайтами знакомств,

блогами, ICQ, твиттер, а так же

РАСПЕЧАТКА СМС,WHATSAPP,VIBER

ДЕТАЛИЗАЦИЯ ЗВОНКОВ (NEW).

Профессионально

Конфиденциально.

Оплата по факту выполнения заказа.

Оперативные сроки.

Индивидуальные цены от 500р.

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Связь через Telegram. @DroneNone

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Связь через Telegram. @DroneNone

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Связь через Telegram. @DroneNone

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Связь через Telegram. @DroneNone

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Связь через Telegram. @DroneNone

Услуги Профессиональных Хакеров России.

Так же есть возможность удаления ваших сведений в базе данных кредитных историй (БКИ), по приемлемым ценам, сроки от 3 до 7 дней, и Вы навсегда изчезните из черного списка БКИ и.т.д.

Читайте также: