Как зайти в cisco через браузер

Обновлено: 06.07.2024

Здравствуйте.

У меня на фирме есть CISCO Catalyst 2900 Series.

Админ, который управлял ею раньше уехал и не сообщил enable-пароля для управления этим устройством.

Я попытался найти уязвимости в свитче с помощью небезызвестного Cisco Global Exploit.pl (написанного для публичного использования в 2004 году).

Там указано, что число 16 это якобы уровень доступа к устройству (enable-уровень обозначен числом 15).

ничего не произошло.

Вопросы таковы:

Действительно ли эксплоит сработал?

Как ообратиться к устройству для выполнения комманды сброса enable-пароля на пустой.

Забыл указать, что есть физически доступ к циске и пароль первого уровня тоже известен.

Заранее, спасибо.

Зайти на циску имея физический доступ я могу лишь только на уровень просмотра инфы оней (гостя). Для доступа к настройкам и перезаливки самой IOS мне необходимо пройти уровень enable. К нему-то я и не могу подступиться (без пароля).

Эксплоит я запускал в надежде сбросить enable-пароль, чтобы назначить новый и перенастроить циску. В том числе обновить IOS.

The recovery procedures in this section require that you have physical access to the switch.

Recovering from Corrupted Software

Switch software can be corrupted during an upgrade, and it is possible to download the wrong file. In both cases, the switch does not pass POST, and there is no connectivity.

The following procedure uses XMODEM to recover from a corrupt or mistaken image file. This procedure is largely dependent on the emulation software you are using.

Step 1 Connect a PC with terminal emulation software supporting the XMODEM Protocol to the console port.

Step 2 Set the line speed on the emulation software to 9600 baud.

Step 3 Unplug the power cord from the back of the switch.

Step 4 Press and hold in the Mode button, and at the same time, reconnect the power cord to the switch. You can release the Mode button a second or two after the LED above port 1x goes off. The following message appears:

Image not found

Step 5 Although the switch did not boot, you can still use the boot loader to enter commands. Enter the copy xmodem command to copy the software image into Flash memory.

switch: copy xmodem: flash:image_filename

Step 6 When the XMODEM request appears, use the appropriate command on the terminal-emulation software to start the transfer.

Recovering from a Lost or Forgotten Password

Follow the steps in this procedure if you have forgotten or lost the switch password.

Step 1 Connect a terminal or PC with terminal emulation software to the console port on the back of the switch. See the "Connecting to the 100BaseFX Ports" section in the "Installation" chapter for more information.

Step 2 Set the line speed on the emulation software to 9600 baud.

Step 3 Unplug the power cord from the back of the switch.

Step 4 Hold down the Mode button, and at the same time reconnect the power cord to the switch. You can release the Mode button a second or two after the LED above port 1x goes off. Several lines of information about the software appear, as do instructions:

Step 5 Enter the flash_init command to initialize the Flash file system:

Step 6 If you had set the line speed for the console port to anything other than 9600, it has been reset to that speed. Change the line speed on your emulation software to match that of the switch.

Step 7 Enter the load_helper command to load any helper files:

Step 8 Display the contents of Flash by entering the dir command:

switch: dir flash:

The switch file system is displayed:

Directory of flash:

1728000 bytes total (456704 bytes free)

Step 9 Rename the configuration file to config.text.old. This file contains the password definition.

switch: flash:config.text flash:config.text.old

Step 10 Boot the system with the boot command:

You are prompted to start the setup program. Enter N at the prompt:

Continue with the configuration dialog? [yes/no]: N

Step 11 At the switch prompt, change to privileged EXEC mode by entering the enable command:

Step 12 Rename the configuration file to its original name with the rename command:

Step 13 Copy the configuration file into memory with the copy command:

Press Return in response to the confirmation prompts.

Step 14 The configuration file is now reloaded, and you can use the normal commands to change the password. Enter the configuration terminal command to change to configuration mode:

Step 15 Enter the enable password command to change the password:

where string is the password.

Step 16 Write the running configuration to the startup configuration file by using the copy command:

Пошаговое руководство по выполнению наиболее типовых задач, связанных с обслуживанием коммутаторов Cisco Catalyst 2950. А именно: настройка VLAN, сброс пароля, переустановка повреждённой операционной системы Cisco IOS. Подробно рассмотрен вопрос подключения, в том числе через com-порт.

Данная статья является продолжением Основы TCP/IP для будущих дилетантов, где я рассказывал о теоретических основах построения ЛВС. Как и прошлая статья, эта — рассчитана на новичков в области.

Подключение к коммутатору

Для того, что бы выполнить какую либо настройку коммутатора, к нему надо подключиться с персонального компьютера или ноут-бука. Есть два вида подключения — через com порт или через web интерфейс.

Подключение через com порт

Для подключения через com порт вам понадобится «консольный провод». Это, как правило, голубой плоский провод. Он должен идти в комплекте с коммутатором. Один конец провода подсоединяется к com порту вашего ПК (у ноутбуков, как правило, нет com порта; конечно, если вы не носите с собой док-станцию). Этот конец называется DB-9. Другой конец вставляете в место для подключения к коммутатору через консоль. Где именно оно находится — сказать невозможно, это зависит от конкретной модели. Но, как правило, оно подписано соответствующим образом, и находится на задней панели коммутатора. Место для подключения консоли выглядит так же, как обычный 10mb/100mb порт на коммутаторе. Коннектор (т.е. наконечник) на другом конце консольного провода, как и коннектор для витой пары, называется RJ-45. Таким образом, читая документацию, вы можете увидеть такое определение: RJ-45 — to DB-9. Так иногда обозначают консольный провод. Подключение этого провода недолжно вызвать у вас каких либо затруднений, т.к. запутаться или вставить провод не туда практически невозможно.

Далее вам надо запустить терминал. Нажмите Пуск->Выполнить и напишите hypertrm (ОС Windows). В появившимся окне напишите любое имя соединения и нажмите Enter. Далее нажмите на кнопку «стандартные настройки» и выберите com порт, к которому подключили консольный провод. При этом коммутатор должен быть выключен. Если вы его не выключили, сделайте это сейчас. Затем нажмите кнопку ОК. И после чего включите питание коммутатора. Через несколько секунд вам на консоль начнёт выводиться информация о ходе загрузки операционной системы коммутатора. Но можно (а иногда и нужно) включить коммутатор без загрузки операционной системы, а войти в bootloader и загрузить систему вручную. Подробнее об этом читайте в пункте Установка ОС IOS. Теперь вам придётся немного подождать пока операционная система распакуется, flash память инициализируется и система загрузится. Затем на консоль выведется приглашение, после чего надо подождать ещё секунд 10 (зависит от модели коммутатора). И после всего этого вы наконец получаете консоль управления, в которой можете набирать команды, тем самым осуществляя настройку коммутатора. Функциональность коммутатора очень большая, и чем младше модель тем больше функциональность. Объяснение всех функций выходит за рамки этого файла помощи. Здесь вы можете научится использовать одну из самых главных функций коммутатора — настройка VLAN-ов. Подробнее читайте пункты VLAN-ы, теория и VLAN-ы, практика.

Возможно, процесс подключения может показаться вам долгим и неудобным, но на практике он занимает не более двух минут вместе с подсоединением консольного провода. После того, как вы выполните все выше написанные действия, первая команда, которую надо ввести коммутатору — enable. Эта команда дает вам права администратора коммутатора, и вам становится доступен полный набор команд, которыми надо производить настройку. Но, после набора команды enable коммутатор может спросить у вас пароль. Если вы не знаете пароль и вам не у кого его спросить, то пароль надо сбросить. В дальнейшем, так же как и пароль, можно сбросить и все настройки, если они были неудачными. Об этом вы можете подробнее прочитать в пункте Восстановление забытого пароля. Если настройки уже сброшены, то коммутатор, после загрузки ОС, задаст вам несколько вопросов, касающихся основных настроек. Если у вас не возникает сложности с чтением технической литературы на английском языке, то это не должно составить для вас проблему. Но замечу, что на второй вопрос, про managment надо ответить no.

Если же операционная система не загрузилась, вероятно, вам придётся её переустановить. Подробнее об этом читайте в пункте Установка ОС IOS. Но учтите, что не загрузиться без явных на то причин она не могла. Если вы не уверены в том, что делаете, то не стоит выполнять указания из пункта по установке ОС IOS. Всё таки лучше обратиться к специалисту, хотя бы для того, что бы выявить причину, по которой не загружается ОС. Такой случай можно считать экстренным. В переустановке ОС на коммутатор нет ничего сложного, но, повторюсь, что без явной на то причины ОС не могла выйти из стоя. Так же предупрежу вас, что существуют такие ситуации, после которых коммутатор невозможно починить в «домашних» условиях, и его придётся вести в сервис, внеся кругленькую сумму за ремонт. Если вы не уверены в том, что делаете, вы можете случайно ввести коммутатор в такое состояние.

Подключение через web интерфейс

Если коммутатор уже включён, вы можете подсоединиться к нему через web интерфейс. Для этого вам надо подключить ваш ПК или ноутбук к порту коммутатора обычной витой парой (пачкордом). Хотя это не всегда возможно, в зависимости от модели коммутатора, от его местонахождения и от имеющихся на нём настроек (web интерфейс может быть запрещён/отключён). Для подключения по web интерфейсу вам необходимо знать ip адрес коммутатора (точнее ip адрес, при обращении на который коммутатор выдаёт web интерфейс), и порт, на который надо подключиться.

Если вы этого не знаете, то вам надо загрузить коммутатор через com порт, как описано выше, удалить/переименовать файл конфигурации, если он есть, и пройти первичную настройку коммутатора, в ходе которой вам будет задан вопрос об ip адресе, заходя на который обычным броурезом с вашего ПК, вы получите web интерфейс коммутатора.

После того, как вы зайдёте на web интерфейс коммутатора, вы можете управлять им двумя способами. Первый: нажимать соответствующие кнопки, предоставляемые интерфейсом. Второй: обычным набором команд, вызвав через web интерфейс Telnet консоль.

Замечу, что некоторые версии операционной системы коммутатора работают не со всеми броузерами. Так же вам может потребоваться java2 sdk (jdk) определённой версии.

VLAN-ы, практика

Предполагается, что у вас уже есть доступ к веб интерфейсу или консоли телнета коммутатора. Настройка через графическую консоль осуществляется по разному, в зависимости от версии операционной системы. Но принцип всегда один и тот же. Здесь будет показан частный случай настройки VLAN через веб-интерфейс операционной системы IOS 12.1.

Настройка VLAN через веб-интерфейс

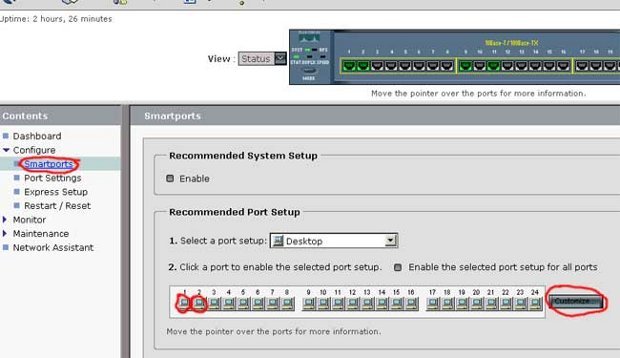

Внимание! При установке порта, через который вы управляете коммутатором, в не интерфейсный vlan (по умолчанию это vlan 1), соединение с коммутатором будет прервано. После входа на веб-интерфейс, нажмите на Smartports в меню интерфейса. Затем выберите порты, которые будут использоваться в работе и нажмите кнопку Customize, как показано на рисунке:

Затем напишите номер VLAN-а, которому должен принадлежать порт, и нажмите кнопку «done». Если такого VLAN-а не существует, он автоматически создастся, не задавая каких либо вопросов. К примеру, вы можете поставить порты 1, 2 и 3 в VLAN номер 1, а порты 18 и 20 в VLAN номер 37. Установите нужным портам нужный вам VLAN как показано на рисунке:

Затем нажмите кнопку «submit» (внизу страницы) для вступления изменений в силу.

Настройка VLAN через консоль

- Войдите в привилегированный режим командой enable.

- Войдите в базу данных vlan-ов: vlan database.

- Командой ? вы можете посмотреть, какие команды можно делать в базе данных vlan-ов.

- Командой vlan 200 вы создадите и активизируете новый vlan. 200 — это номер vlan-а. Здесь может быть любая цифра от 1 до 1005.

- show покажет вам имеющиеся vlan-ы и информацию о них.

- Команда no делает обратное действие команды, идущей после неё. Например, no vlan 200 удалит vlan с идентификационным номером 200.

- Теперь пишем команду exit и выходим и базы данных vlan-ов. Теперь нам надо добавить нужный нам порт в нужный нам vlan.

- Для этого войдите в режим конфигурации, командой configure. На вопрос, что конфигурировать, ответьте terminal.

- Затем выберите нужный вам порт командой interface FastEthernet 0/17, где 17 — это номер порта.

- Вы попадаете в режим конфигурации порта. Так же, что бы посмотреть свои возможности, наберите команду ?.

- Для пролистывания вывода на строку нажимайте любую кнопку, на экран — пробел, прервать вывод списка информации на монитор — Ctrl + z или Ctrl + c.

- Затем командой switchport access vlan 200 устанавливаем порт в нужный нам vlan. 200 — номер vlan-а.

- После выхода из режима конфигурации, командой show vlan просмотрите результат проделанных действий.

Восстановление забытого пароля

Если вы не знаете пароль к коммутатору, то его нужно сбросить. Для этого выполните следующие действия:

Подключитесь к коммутатору через консоль. Как это сделать — подробно описано в пункте Подключение к коммутатору. Но на этот раз подключаться надо немного по-другому. Нам надо зайти в bootloader. Для этого, перед включением питания коммутатора, нажмите и удерживайте кнопку «mode» (кнопка на передней панели, слева, обычно подписана). Включайте питание удерживая это кнопку, и держите её до тех пор, пока вы не увидите на консоли приглашение bootloader-а. Это должно произойти через несколько секунд после включения питания.

От сюда вы можете управлять файлами во флеш памяти коммутатора. Но перед этим её надо инициализировать. Для этого наберите команду flash_init. После этого вы можете просматривать, копировать, удалять файлы и каталоги из памяти. Команды для этого почти такие же, как в операционной системе MS-DOC. Для того, что бы просмотреть содержимое флэш памяти, наберите команду dir flash: Замечу, что если в MS_DOC вы бы набирали «C:» или «D:», то тут надо набирать «flash:», т.е. знак "\" не нужен. После набора этой команды, вы должны увидеть примерно следующее:

Здесь, html — это каталог, в котором находится web интерфейс. config.text — фийл, в котором хранятся все настройки коммутатора, в том числе и пароль. c2950-i6q412-mz.121-9.EA1.bin — операционная система коммутатора. Зависит от серии коммутатора. vlan.dat — здесь хранятся настройки vlan-ов. env_vars — файл с переменными окружения. Однажды, вам может понадобиться этот файл при установке операционной системы на отформатированную флэш-память коммутатора. Об этом читайте подробнее в пункте Установка ОС IOS.

Далее, переименуйте конфигурационный файл, если он вам понадобится в будущем, или, если настройки коммутатора не нужны, просто удалите его. Для переименования, команда, соответственно, такая: rename flash:config.text flash:config.text.old. Для удаления delete flash:config.text. Далее загружаем операционную систему либо выключением и повторным включением питания, либо командой reset либо командой boot. Последнее предпочтительнее.

После загрузки, операционная система задаст вам вопрос: «Continue with the configuration dialog? [yes/no]:». Если файл конфигурации вам не нужен, и на предыдущем шаге вы его удалили, то ответьте Y. И на этом можно закончить чтение этого пункта, поскольку в процессе предварительной настройки, коммутатор спросит вас, какой пароль установить. Если файл конфигурации содержит множество настроек, которые стабильно работали на производстве, и на предыдущем шаге вы его переименовали, ответьте N.

Далее, войдите в привилегированный режим командой enable. Пароль коммутатор спрашивать не будет. Затем переименуйте файл конфигурации обратно, командой rename flash:config.text.old flash:config.text. Теперь примените настройки из этого файла к текущей настройке коммутатора и установите новый пароль:

Это всё. Теперь, при входе на коммутатор и вводе команды enable, правильным паролем будет являться тот, который вы ввели в место "<password>" на предыдущем шаге.

Установка ОС IOS

Коммутаторы серии Cisco Catalyst и многие другие коммутаторы работают под управлением операционной системы IOS. Эта ОС представляет из себя один файл, размером 1,5 — 4,0 мегабайта, в зависимости от версии коммутатора. Каждая версия IOS предназначена лишь для одной серии коммутаторов. Серия коммутаторов может состоять из множества коммутаторов. Ниже изображено несколько коммутаторов серии Catalyst 2950:

Установку IOS можно производить тремя способами: скопировать файл операционной системы через xmodem или через TFTP сервер. Третий способ — через web интерфейс. Но эта возможность не всегда имеется, и реализуется она каждый раз по разному, в зависимости от версии IOS. Поэтому рассмотрим только первые два способа.

Xmodem

Установку по протоколу xmodem надо осуществлять только в том случае, когда на коммутаторе операционная система либо стёрта либо повреждена. Время копирования IOS размером в 3 мегабайта во флэш память коммутатора — примерно один час. Для переустановки IOS по протоколу Xmodem вам надо подключиться к коммутатору через консоль, как описано в пункте Подключение к коммутатору и войти в bootloader, как описано в пункте Восстановление забытого пароля.

Далее, надо инициализировать флеш память командой flash_init. Затем просмотрите, что имеется в данный момент в памяти коммутатора: dir flash:. В конце списка файлов, находящихся в памяти, пишется размер памяти и имеющееся свободное пространство. Убедитесь, что вам хватит места, что бы закачать IOS. Если места нет — удалите *.tar и *.bin файлы командой delete flash:file_name.tar(bin). Так же можно отформатировать память командой format flash:.

Замечу, что если вы закачаете операционную систему в виде *.tar архива — это ни к чему не приведёт. Поскольку у bootloader-а отсутствуют функции разархивации.

После окончания копирования, перезагрузите коммутатор. Возможно, если вы форматировали флеш память, вам придётся создать файл env_vars, в котором нужно написать mac адрес вашего коммутатора. Для этого, внимательно просмотрите информацию, которую выдаёт bootloader при загрузке и найдите в ней mac адрес. Затем командой set MAC_ADDR xx:xx:xx:xx:xx:xx введите mac адрес в список переменных окружения, и затем наберите команду set_param. Флеш память при этом должна быть инициализирована. После этих действий должен создастся файл env_vars, что вы можете проверить командой dir flash:. Web интерфейс можно закачать только в виде *.tar архива, поскольку в каталоге html содержится огромное количество файлов. Это лучше сделать через TFTP, т.к. он в сотни раз быстрее.

Установить IOS через TFTP можно только в том случае, если коммутатор в текущий момент находится в рабочем состоянии (т.е. IOS загружен), и вы находитесь в привилегированном режиме (команда enable). Для копирования файлов при помощи TFTP вам понадобится программа TFTPServer. Вы можете скачать её из интернета. Она занимает менее полутора мегабайт. Установите эту программу на свой компьютер и запустите. Не забудьте дать соответствующие указания вашему брендмаузеру, или отключите его на время копирования файлов. Скопируйте файлы, которые хотите передать, в каталог к TFTP серверу, или в любой другой каталог, предварительно указав это программе, как показано на картинке:

Вероятно, вам захочется использовать TFTP только для того, что бы закачать web интерфейс операционной системы. В таком случае в вашем *.tar арвите должен быть только каталог html. Саму ОС нужно удалить из архива. Что бы сделать это под windows, установите программу total commander. Это файловый менеджер, который поддерживает формат *.tar архива, т.е. позволяет просматривать архив, удалять/добавлять файлы и каталоги и многое другое.

Коммутатор должен быть включен, IOS загружен, Telnet консоль запущена. Наберите в консоли copy tftp: flash:, и ответьте на несколько вопросов, которые задаст вам коммутатор. После чего начнётся закачка. И, если в архиве находится только web интерфейс, он закачается примерно за 10-15 секунд. После чего вам надо разархивировать web интерфейс. Для этого наберите команду archive tar /xtract 1.tar flash:, где 1.tar — это закачавшийся архив.

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer'a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

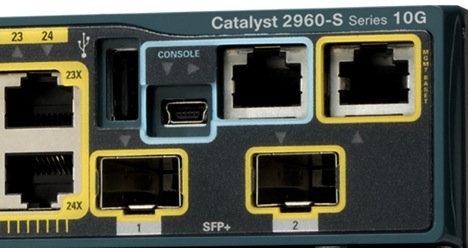

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

Настраиваем IP-адрес компьютера через Desktop.

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix'ах

Пример1

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

Настройка авторизации и доступа по SSH

! включаем шифрование паролей

service password-encryption

! используем новую модель ААА и локальную базу пользователей

aaa new-model

aaa authentication login default local

! заводим пользователя с максимальными правами

username admin privilege 15 secret PASSWORD

! даем имя роутеру

hostname <. >

ip domain-name router.domain

! генерируем ключик для SSH

crypto key generate rsa modulus 1024

! тюнингуем SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

! и разрешаем его на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

Настройка роутинга

! включаем ускоренную коммутацию пакетов

ip cef

Настройка времени

! временная зона GMT+2

clock timezone Ukraine 2

clock summer-time Ukraine recurring last Sun Mar 2:00 last Sun Oct 2:00

! обновление системных часов по NTP

ntp update-calendar

! ntp сервера лучше задавать по айпи, ибо если при перегрузке DNS-сервера не доступны то настройки по именам слетают…

ntp server NTP.SERVER.1.IP

ntp server NTP.SERVER.2.IP

Архивирование конфигов

! включаем архивирование всех изменений конфига, скрывая пароли в логах

archive

log config

logging enable

hidekeys

! историю изменения конфига можно посмотреть командой

show archive log config all

Настройка DNS

! включить разрешение имен

ip domain-lookup

! включаем внутренний DNS сервер

ip dns server

! прописываем DNS провайдера

ip name-server XXX.XXX.XXX.XXX

! на всякий случай добавляем несколько публичных DNS серверов

ip name-server 4.2.2.2

ip name-server 208.67.222.222

ip name-server 208.67.220.220

Настройка локальной сети

! обычно порты внутреннего свитча на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

! включаем на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать кто съедает трафик

ip accounting output-packets

! посмотреть статистику можно командой

show ip accounting

! очистить

clear ip accounting

Настройка DHCP сервера

! исключаем некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

! и настраиваем пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

Настройка Internet и Firewall

! настраиваем фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

! включаем инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

! настраиваем порт в Интернет и вешаем на него некоторую защиту

interface FastEthernet0/0

description === Internet ===

ip address . 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

! ну и напоследок шлюз по умолчанию

ip route 0.0.0.0 0.0.0.0 .

Настройка NAT

! на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

! на локальном интерфейсе

interface Vlan1

ip nat inside

! создаем список IP имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

! включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Отключение ненужных сервисов

UPD. Убрал лишнее по советам хаброюзеров

UPD2. Добавил отключение ненужных сервисов

UPD3. Изменил настройка файрвола (спасибо Fedia)

Читайте также: