Как запустить программу от имени администратора windows xp

Обновлено: 06.07.2024

Запуск программы от имени другого пользователя:

Для того чтоб запустить программу от имени другого пользователя вам потребуется:

Как Запустить Приложения Панели Управления с Правами Администратора Как Запустить Приложения Панели Управления с Правами АдминистратораТак можно запустить командную строку от имени Администратора домена или Локального Администратора, это даст нам полные права. И любые действия и команды будут выполнены от имени администратора.

Далее вводим в командную строку (cmd) эти команды:

Панель управления:

appwiz.cpl — установка и удаление программ.

desk.cpl — разрешение экрана.

firewall.cpl — брандмауэр Windows.

flashplayercplapp.cpl — менеджер настроек Flash Player.

hdwwiz.cpl — диспетчер устройств.

igfxcpl.cpl — настройки видеокарт Intel.

inetcpl.cpl — настройки Internet Explorer.

intl.cpl — язык и региональные стандарты.

joy.cpl — игровые устройства.

main.cpl — мышь.

mmsys.cpl — звук и аудиоустройства.

ncpa.cpl — сетевые подключения.

powercfg.cpl — электропитание.

sysdm.cpl — свойства системы.

tabletpc.cpl — перо и сенсорные устройства.

telephon.cpl — телефон и модем.

timedate.cpl — дата и время.

wscui.cpl — центр поддержки.

adsiedit.msc — редактирование ADSI.

azman.msc — диспетчер авторизации.

certmgr.msc — управление сертификатами.

comexp.msc — службы компонентов.

compmgmt.msc — управление компьютером.

devmgmt.msc — диспетчер устройств.

diskmgmt.msc — управление дисками.

domain.msc — Active Directory — домены и доверие.

dsa.msc — Active Directory — пользователи и компьютеры.

dssite.msc — Active Directory — сайты и службы.

eventvwr.msc — просмотр событий.

fsmgmt.msc — общие папки.

gpedit.msc — редактор локальной групповой политики.

gpmc.msc — управление доменной групповой политикой.

gpme.msc — поиск объектов групповой политики.

gptedit.msc — редактирование объектов групповой политики.

lusrmgr.msc — локальные пользователи и группы.

napclcfg.msc — конфигурация клиента NAP.

perfmon.msc — системный монитор (производительность).

printmanagement.msc — управление печатью.

rsop.msc — результирующая политика.

secpol.msc — локальная политика безопасности.

services.msc — управление службами.

storagemgmt.msc — управление общими ресурсами и хранилищами.

taskschd.msc — планировщик заданий.

tpm.msc — управление доверенным платформенным модулем.

tsadmin.msc — диспетчер служб удаленных рабочих столов.

tsmmc.msc — удаленные рабочие столы.

wf.msc — брандмауэр Windows в режиме повышенной безопасности.

wmimgmt.msc — инструментарий управления Windows (WMI).

Ну вот в принципе и все, если я узнаю что-то новое, то обязательно напишу. Если же вы нашли не точности или есть чем дополнить статью, пишите в комментариях или на Форуме сайта.

При ознакомлении с разными инструкциями в интернете нередко можно встретить рекомендацию запускать программу или скрипт от имени администратора. Кому-то это может показаться странным, поскольку работающий пользователь сам часто является администратором. В самой этой процедуре нет ничего сложного, ниже мы приведём несколько способов запуска программ с администраторскими правами, но перед тем как приступить к описанию способов, позвольте сказать пару слов о том, чем по сути является такой запуск.

Как запустить программу от имени администратора

Поскольку в Windows имеется скрытая служебная учётная запись, которая называется Администратор, многие пользователи ошибочно считают, что запуск с правами администратора является делегированием прав высшей учётной записи обычному администратору. Ничего подобного, никакого отношения рассматриваемая нами функция к этому встроенному Администратору не имеет. Путаница возникла из-за схожести используемых терминов, и виноваты в этом сами разработчики Microsoft.

В Windows XP и 2003 любая учётная запись, входящая в группу «Администраторы», уже обладала в системе наивысшими правами, что являлось потенциальной угрозой безопасности, поэтому, начиная с Vista, Microsoft было реализовано разграничение прав для одной и той же учётной записи, входящей в группу администраторов. Тогда же в контекстном меню исполняемых файлов и появилась опция «Запуск от имени администратора», означающая, что запущенная программа получит в рамках данной учётной записи более высокие права, следовательно, доступ на чтение и запись в системные каталоги. Ну вот, с терминологией разобрались, теперь перейдём непосредственно к способам запуска приложения с повышенными привилегиями.

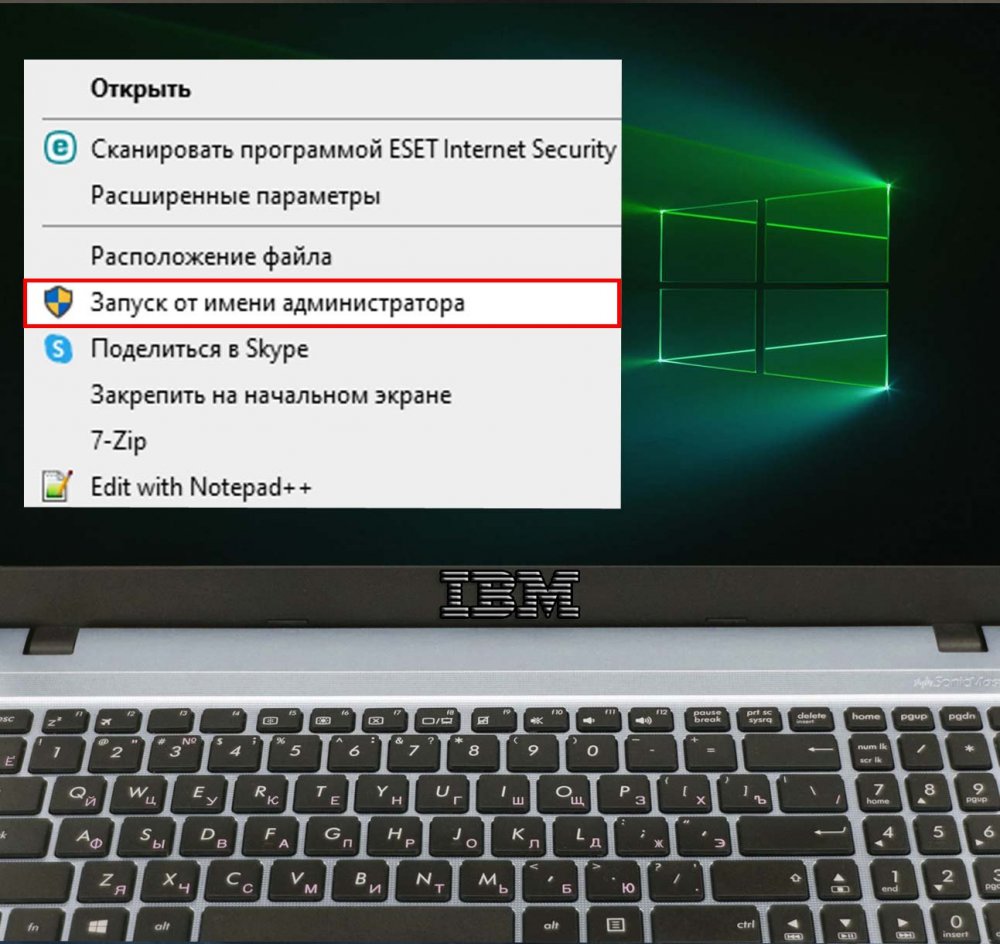

Через контекстное меню файла

Самый простой способ запустить программу с администраторскими правами, это кликнуть по её исполняемому файлу или ярлыку правой кнопкой мыши и выбрать в меню опцию «Запуск от имени администратора». Если в системе включен UAC, появится окошко с просьбой подтвердить запуск, если отключен, программа будет запущена без дополнительного запроса.

Из меню Пуск

Запустить приложение с повышенными привилегиями можно и из меню Пуск. Открыв последнее, найдите в нём нужную вам программу, нажмите по её названию ПКМ и опять же выберите в контекстном меню соответствующую опцию. В Windows 8.1 эта опция доступна из контекстного меню плиток десктопных программ на начальном экране.

Через поиск

Способ, аналогичный предыдущему, только на этот раз используется меню встроенного поиска. В Windows 10 опция будет доступна в правой колонке панели с результатами поиска, в Windows 8.1 нужно будет нажать в строке поиска по найденному элементу правой кнопкой мыши и выбрать соответствующую опцию запуска. Также вы можете запустить найденное приложение с повышенными правами нажатием Ctrl + Shift + Enter.

Из панели задач

А вот и ещё один способ. Если ярлык программы закреплён на панели задач, кликните по нему правой кнопкой мыши, а когда в открывшемся меню появится название приложения, нажмите ПКМ уже по нему и выберите в дочернем контекстном меню «Запуск от имени администратора».

Из Диспетчера задач

Откройте любым удобным способом Диспетчер задач и выберите в меню Файл → Создать новую задачу. В открывшемся окошке быстрого запуска введите путь к запускаемому приложению, отметьте чекбокс «Создать задачу с правами администратора» и нажмите «OK».

Из командной строки или PowerShell

Если открыть приложение из командной строки или PowerShell, которая в свою очередь была запущена с правами администратора, то с этими же правами будет запущено и приложение. Кстати, этот способ можно применять при запуске с правами администратора скриптов PS1 или VBS, для которых соответствующая опция в контекстном меню по умолчанию не предусмотрена, хотя способы её в него добавить существуют.

Измените свойства исполняемого файла или его ярлыка

Если вы хотите запускать с правами администратора одну и ту же программу всегда, можете внести в свойства её файла небольшие изменения. Открыв свойства исполняемого файла и переключившись на вкладку «Совместимость», в блоке «Параметры» отметьте птичкой чекбокс «Выполнять эту программу от имени администратора». Если это ярлык, то в его свойствах жмём «Дополнительно» и отмечаем галкой пункт «Запуск от имени администратора».

Альтернативные варианты

Имеются и другие способы запуска программ с повышенными правами, но они настолько экзотичны, что вряд ли заслуживают детального рассмотрения. Зачем применять твик реестра для какой-то программы с целью её запуска с админскими правами, если можно просто изменить её свойства? Зачем прибегать к помощи специальных утилит, если то же самое можно сделать средствами самой системы? Это же касается и планировщика задач, если только речь не идёт об отложенном запуске программы по расписанию.

Это полезно знать

Выше мы рассмотрели, как запускать от имени администратора десктопные приложения, а вот как насчёт приложений универсальных? Вообще-то, особенность UWP-программ такова, что они не могут использовать повышенные разрешения, возможно, именно поэтому в их меню нет опции запуска с повышенными правами. И ещё один момент. Вот мы запустили программу с администраторскими правами, а как узнать, что она действительно работает с более высокими привилегиями? А вот это просто.

Откройте Диспетчер задач на вкладке «Подробности», нажмите ПКМ по заголовку любого столбца и выберите в меню «Выбрать столбцы». В открывшемся окошке найдите и отметьте пункт «С повышенными правами» или «С более высоким уровнем разрешений». Сохранив настройки, вы найдёте на вкладке «Подробности» одноименный столбец, в котором напротив процесса приложения будет указано «Да» или «Нет». Если вы видите «Да», значит программа работает с правами администратора.

В этой статье Мы опишем 3 способа включения учетной записи Администратора в Windows XP.

Внимание: работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

Способ 1

1) Жмём Пуск и выбираем Панель управления

Если у Вас нет Пуска то наводим курсор мыши в правый нижний угол и ждём появления Меню и выбираем Параметры, далее откроется похожее Меню, в котором выбираем Панель управления и следуем указаниям ниже.

2) Устанавливаем Просмотр: Категория и выбираем Система и безопасность

3) Далее находим и выбираем Администрирование

4) В появившемся окне в конце списка находим и выбираем Управление компьютером

5) В окне Управление компьютером открываем Локальные пользователи

6) Видим учетную запись Администратора, открываем её

7) У нас появится окно Свойства: Администратор, в данном окне убираем галочку напротив надписи Отключить учетную запись, в поле Полное имя можно вписать название учетной записи Администратора.

8) Жмем ОК и закрываем все предыдущие окна.

9) Перезагружаем компьютер. Готово! Права администратора получены!

Способ 2

Появится окно Командной строки, в ней набираем такую команду:

Для англоязычной Windows: net user administrator /active:yes и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows: net user администратор /active:yes и нажмите клавишу ВВОД/Enter.

После ввода видим что команда выполнена успешно. Перезагружаем ПК. Готово! Права администратора получены.

Команда для отключения полномочий Администратора командой:

Для англоязычной Windows: net user administrator /active:no и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows: net user администратор /active:no и нажмите клавишу ВВОД/Enter.

А также можно установить пароль для Администратора командой:

Для англоязычной Windows: net user administrator password и нажмите клавишу ВВОД.

Для русскоязычной Windows: net user администратор password и нажмите клавишу ВВОД.

Способ 3

2) В появившемся окне находим Локальная политика жмём по ней 2 раза левой клавишей мыши, в раскрывшемся списке находим Параметры безопасности и так же жмём 2 раза левой клавишей мыши. В появившемся списке параметров в центре окна находим Учетные записи: состояние учетной записи Администратор и открываем двойным нажатием левой клавишей мыши.

3) У нас появится вот такое окно:

4) Изменяем параметр на Включен и нажимаем ОК. Закрываем все предыдущие окна и перезагружаем компьютер.

5) Готово! Права Администратора получены!

Внимание: работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

К сожалению, в работе сисадмина нет-нет да и приходится разрешать пользователям запускать всякий софт с админскими правами. Чаще всего это какие-нибудь странные китайские программы для работы с оборудованием. Но бывают и другие ситуации вроде небезызвестного bnk.exe.

Выдавать пользователю права администратора, чтобы решить проблему быстро и просто, противоречит нормам инфобезопасности. Можно, конечно, дать ему отдельный компьютер и поместить в изолированную сеть, но — это дорого и вообще…

Попробуем разобрать решения, которые позволят и программу запустить, и безопасника с финансистом не обозлить.

Программа может запрашивать права администратора условно в двух случаях:

- Когда хочет получить доступ туда, куда «простым смертным» нельзя: например, создавать файлы в системных каталогах.

- Когда программу скомпилировали со специальным флагом «Требовать права администратора».

С первым случаем все понятно: берем в руки замечательную программу Марка Руссиновича Process Monitor, смотрим, что происходит, и куда программа пытается залезть:

Куда это лезет этот 7Zip?

И по результатам исследования выдаем права пользователю на нужный каталог или ветку реестра.

Сложнее, если случай клинический, и так просто выдать права не получится: например, программа требует сильного вмешательства в работу системы вроде установки драйверов. Тогда придется придумывать всякий колхоз, про который речь пойдет в последнем разделе статьи. Пока подробнее освещу второй случай — когда стоит флажок.

Если сильно упростить, то в специальном манифесте программы (к слову, установщики — это тоже программы) могут быть три варианта запуска:

- asInvoker. Программа запускается с теми же правами, что и породивший ее процесс (как правило, это explorer.exe c правами пользователя);

- highestAvailable. Программа попросит максимально доступные пользователю права (у администратора появится окно с запросом повышения UAC, у пользователя — нет);

- requireAdministrator. Программа будет требовать права администратора в любом случае.

Если разработчик твердо решил требовать права администратора, даже если они не нужны, то обойти это можно малой кровью.

В системе Windows, начиная с Vista, появилась служба UAC, которая помимо прочего отвечает за запросы программ на повышение прав. Не все программы «переваривали» работу с этой службой. Поэтому в системе был доработан механизм совместимости приложений, позволяющий прямо задать программе ее поведение — запрашивать права или нет.

Простейшим вариантом работы с этим механизмом будет использование переменных среды.

Рассмотрим пример с редактором реестра. Действительно, запуская regedit.exe под администратором, мы получаем запрос на повышение прав:

Запрос повышение прав.

Если же мы запустим редактор реестра из консоли, предварительно поменяв значение переменной среды __COMPAT_LAYER на:

То запроса UAC не будет, как и административных прав у приложения:

Бесправный редактор реестра.

Этим можно пользоваться, запуская программы батниками или добавляя контекстное меню через реестр. Подробнее читайте в материале How to Run Program without Admin Privileges and to Bypass UAC Prompt?

Поскольку ярлычками тут обойтись не выйдет, ведь 1С сама скачивает файл и запускает его, то придется применять тяжелую артиллерию — Microsoft Application Compatibility Toolkit.

Документация к ПО, как обычно, доступна на официальном сайте, загрузить можно как часть Windows Assessment and Deployment Kit. Сам процесс решения проблемы несложен.

Необходимо поставить утилиту, запустить Compatibility Administrator и создать Application Fix в новой или имеющейся базе данных:

Создаем исправление приложения.

Имя и издатель значения не имеют. Имеет значение только расположение файла — тут нужно указать реальный проблемный bnk.exe (где он будет лежать на самом деле — не важно).

Далее необходимо в списке исправлений выбрать RunAsInvoker.

Выбираем нужный фикс.

Все остальное оставляем по умолчанию, сохраняем базу данных. Должно получиться примерно так:

Созданный фикс для bnk.exe.

После этого достаточно будет установить базу данных, щелкнув по ней правой кнопкой и выбрав Install. Теперь пользователи смогут сами грузить классификаторы банков.

Все становится хуже, если приложению действительно нужны права админа. Тогда добавление прав на системные объекты и исправления не помогают.

Казалось бы, самым очевидным решением для запуска нашего странного ПО выглядит использование встроенной утилиты Runas. Документация доступна на сайте Microsoft.

Ну, посмотрим, что из этого выйдет.

Действительно, RunAs запустит 7zip с правами учетной записи «Администратор», спросит пароль и запомнит его. Потом ярлык с такой строкой запуска будет запускать 7zip под Администратором без вопросов.

)

Есть один существенный недостаток: пароль запоминается на уровне системы, и теперь, используя команду Runas, можно будет запускать абсолютно любую программу. Это мало чем отличается от прямого предоставления админских прав сотрудникам, так что использовать это решение не стоит.

Зато runas может быть полезен, когда сотрудник знает пароль администратора, но работает под ограниченной учетной записью (по идее так должен делать каждый системный администратор).

Если мы начали с консольных команд, то перейдем к более высокоуровневым скриптам. Интересное решение было предложено в статье «Планктонная Windows», где упомянутый выше Runas обвязывался js-скриптом и пропускался через обфускатор. У решения есть и очевидный минус — скрипт можно раскодировать.

Чуть более интересным методом в 2к20 являются возможности PowerShell и его работа с паролями. Подробнее можно почитать в материале «Защита и шифрование паролей в скриптах PowerShell».

Если вкратце: в PS работа с паролями производится через специальный тип данных SecureString и объект PSCredential. Например, можно ввести пароль интерактивно:

Затем сохранить пароль в зашифрованном виде в файл:

И теперь использовать этот файл для неинтерактивной работы:

К сожалению, файл этот можно использовать только на том ПК, на котором его создали. Чтобы этого избежать, можно сделать отдельный ключ шифрования. Например так:

Теперь при помощи этого ключа пароль можно зашифровать:

К сожалению, с безопасностью дела обстоят так же печально: утащить пароль не составляет трудностей, если есть доступ к файлу с ключом шифрования и зашифрованным паролем. Да, можно добавить обфускации и скомпилировать скрипт в .exe вместе с нужными файлами. Но нужно понимать, что это — полумеры.

В свое время я использовал для решения подобных задач свой любимый AutoIt, где компилировал скрипт с командой RunAs и радовался… До тех пор, пока не узнал, что AutoIt (особенно старых версий) декомпилируется на раз-два.

Другим интересным вариантом может быть применение назначенных заданий — если создать назначенное задание от админского аккаунта, пользователю для работы будет достаточно его запуска. К сожалению, для интерактивной работы с приложением это решение не подходит.

На свете существует несколько сторонних решений, призванных решить задачу. Остановлюсь на парочке из них.

Пожалуй, одна из самых известных утилит — это AdmiLink, разработанная Алексеем Курякиным для нужд ядерной физики. Программа и принципы ее работы описаны на официальном сайте. Я, как обычно, позволю себе более краткое описание.

Программа состоит из трех модулей. AdmiLink — это графическое окно, где можно создать ярлык на нужное приложение (в принципе, в ряде случаев достаточно только его).

Основное окно программы.

Помимо непосредственно создания ярлыка (и да, запрос UAC тоже можно подавлять), есть и дополнительные функции вроде калькулятора, терминала и удобных настроек политик безопасности. Со всеми возможностями программы читателю предлагается разобраться самостоятельно.

Второй модуль называется AdmiRun и представляет из себя консольную утилиту. Она умеет запускать приложения от имени администратора, получив в качестве одного из параметров строку, созданную через AdmiLink. В строке шифруется имя пользователя и пароль, при этом участвует и путь к программе.

На первый взгляд все выглядит безопасно, но, к сожалению, код программ закрыт, и насколько можно доверять разработчику — вопрос.

Третий модуль — AdmiLaunch — отвечает за запуск окон в разных режимах, и он используется для запуска AdmiRun, если создавать ярлык через AdmiLink.

В целом, решение проверено годами и поколениями отечественных системных администраторов. Но добавлю и альтернативу из-за рубежа.

RunAsRob — довольно интересное ПО за авторством немецкого разработчика Оливера Хессинга (Oliver Hessing). В отличие от AdmiLink, ПО устанавливается как служба, запускаемая под привилегированной учетной записью (администратора или системы). Как следствие, подготовленный ярлык обращается к службе, которая уже в свою очередь запускает заданное ПО.

Особенность программы в том, что есть возможность авторизовать не только программы, но и папки (включая сетевые). А хранение настроек в реестре позволило добавить шаблоны групповых политик, примерно как мы писали в статье «Погружение в шаблоны и приручение GPO Windows». Благодаря этому при необходимости настройки можно применять прямо из Active Directory.

Основное окно программы.

Программа богато документирована на официальном сайте.

У этого автора есть еще и программа RunAsSpc, позволяющая запускать исполняемые файлы под правами другого пользователя, передавая учетные данные через зашифрованный файл.

Мне остается только добавить, что это ПО бесплатно только для личного использования.

Но учтите, что из программы, запущенной под административными правами, можно натворить бед. Например, запустить привилегированную командную консоль через диалог Файл — Открыть.

Запускаем cmd.exe прямо из редактора реестра.

Немного защититься помогут политики запрета контекстного меню и прочих диспетчеров задач, часть из которых может настроить AdmiLink. Но в любом случае следует быть осторожным.

А вам приходилось городить странные костыли? Предлагаю делиться историями в комментариях.

Читайте также: