Можно ли взломать bios

Обновлено: 02.07.2024

Сегодня поговорим о том, как сбросить пароль BIOS на системной плате ноутбука или компьютера. Если вы вдруг забыли пароль, то войти в систему будет проблематично.

В этом случае, можно подумать, что системную плату нужно заменить, но это не так. Разработчики уже давно преднамеренно внедряли способы, которыми можно быстро и просто отключить пароль в биосе. В такой ситуации может оказаться абсолютно каждый, например, если вы сами установили пароль, стоит резервный код, либо защита уже была включена при покупке компьютера с рук.

Как сбросить пароль БИОС ноутбука и компьютера

В последнее время многие пользователи задумываются о безопасности своих данных на компьютере. В этом случае они устанавливают пароли не только на саму систему при включении, но и на папки, зашифровывают диски и включают защиту даже в BIOS.

BIOS – это базовая система ввода-вывода. Программное обеспечение низкого уровня, которое хранится в чипе системной платы. При включении ПК первоначально БИОС проверяет все компоненты компьютера на исправность и издается звуковой сигнал. Если все аппаратные части ПК исправны, то запускается загрузчик операционной системы.

Таким образом, BIOS позволяет получить полный доступ к вашему «железу» и настраивать параметры как угодно. Смысл установки пароля, конечно, имеется, но как быть, если вы его забыли?

Последствия потерянного пароля BIOS

На секунду представим, что вы забыли именно тот пароль, который сами ставили. Резервные коды легко найти в интернете, поэтому не о них сейчас речь.

При загрузке компьютера сразу же появится поле для ввода пароля. Вы ничего не сможете сделать, даже войти в BIOS или Boot Menu. Это значит, что загрузиться с загрузочной флешку или диска не получится.

К счастью, имеются аппаратные методы, как можно убрать пароль с BIOS.

Сброс пароля BIOS с помощью батарейки CMOS

На любой системной плате есть специальный чип, где хранятся все настройки системы ввода-вывода (БИОС). Чтобы эти настройки не сбрасывались при выключении компьютера, они постоянно питаются с помощью батарейки CMOS (Complimentary Matal-Oxide-Semiconductor — Комплиментарный Металло-Оксидный Полупроводник). Данный способ называется обнуление CMOS памяти.

Из этого следует, что для сброса всех настроек BIOS, в том числе и пароля необходимо попросту вынуть батарейку из системной платы. Если на настольном компьютере это сложностей не вызовет, то в случае с ноутбуками необходимо полностью их разбирать и доставать материнскую плату.

Как правило, чтобы произошел успешный сброс BIOS, нужно подождать около суток. Вы можете попробовать вставить батарейку обратно через 15 минут, мне это помогало. Но может сработать и без ожидания.

Как убрать пароль BIOS с помощью джампера

Отметим, что помимо сброса пароля биоса с помощью батарейки на системной плате, существует еще один метод. Он заключается в переключении перемычек опять же на системной плате. Вот инструкция по применению:

- Полностью обесточьте компьютер, отключите сетевой кабель.

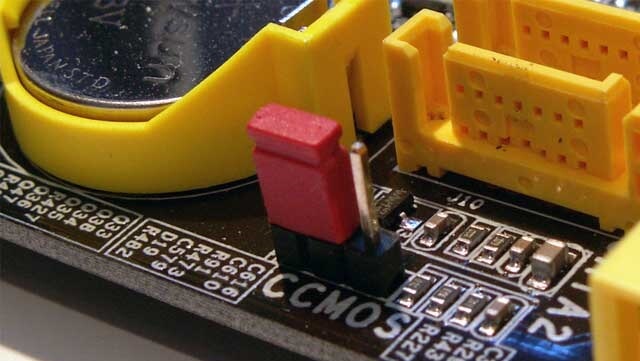

- Вблизи батарейки CMOS-памяти находится специальный переключатель Clear CMOS.

- Выньте джампер (перемычку) и переставьте в положение 2.

- Включите компьютер и убедитесь, что все настройки BIOS и пароль больше не запрашивается.

Если вы не можете обнаружить джампер на плате, то внимательнее присмотритесь к надписям, рядом с элементами. Джампер обычно обозначается следующим образом: CLR_CMOS, PWD, CLEAR CMOS, PASSWORD, CLR, CLEARPWD, JCMOS1, CLEAR RTC, PASSWD, PSWD и похожим образом.

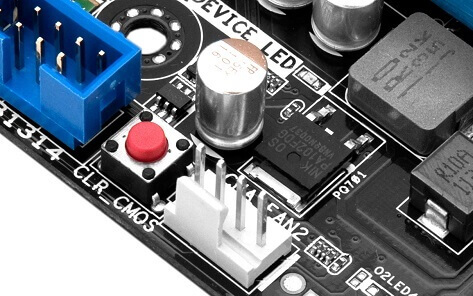

Так же есть кнопка для сброса, которую достаточно просто нажать. Но чаще всего она отсутствует.

Как снять пароль с БИОСа программным методом

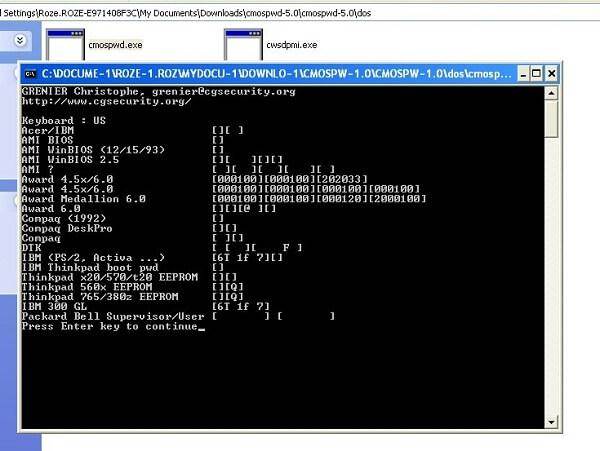

Существует специальная утилита – CMOSPWD, которая поможет сбросить пароль из-под Windows. Это сработает, конечно, если у вас есть доступ к системе, вы помните пароль BIOS, но не хотите заходить туда, чтобы стереть его. Либо не знаете как.

Скачайте утилиту отсюда. Откройте и далее сделайте так: зажмите клавишу SHIFT, нажмите правой кнопкой мышки, затем выберите опцию «Открыть окно команд».

Чтобы осуществить сброс пароля BIOS необходимо ввести такую команду:

Для подтверждения действия очистки CMOS введите цифру 1 и нажмите Enter.

Программу спокойно можно использовать не только в Windows, но и с загрузочной флешки DOS. Первоначально ее нужно поместить в образ.

Использование инструмента debug.exe в Windows

Так же окно выполнить находится по пути: Пуск -> Выполнить.

Чтобы сбросить пароль БИОС необходимо ввести команды для различных версий систем ввода-вывода:

AMI BIOS:

AWARD BIOS:

Phoenix BIOS:

После каждой введенной строчки надо нажимать Enter. Так же обозначение этих кодов следующее:

- q – выход;

- первое число – порт;

- второе число – количество байт.

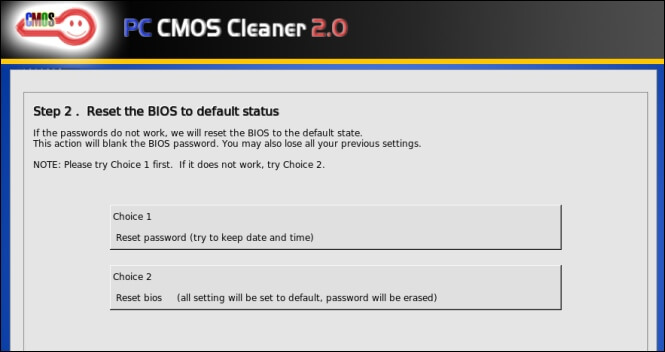

Использование утилиты PC CMOS Cleaner

Чтобы убрать пароль Биос, существует не одна утилита. Сейчас я объясню, как использовать инструмент PC CMOS Cleaner, которое легко может сбросить пароль CMOS BIOS, привести настройки к заводскому состоянию.

Марка системной платы или ноутбука совсем неважна, так как программа поддерживает практически все версии BIOS. Так же имеется поддержка процессоров с разрядностью 32x и 64x.

Очистка пароля BIOS с помощью сервисов

Данный способ хорошо срабатывает на современных системных платах и ноутбуках. Для реализации этого способа вам понадобится смартфон или другой компьютер с выходом в интернет.

Далее вы можете использовать в качестве пароля указанные ниже варианты паролей. Чтобы его ввести – отключите компьютер, заново включите и введите пароль с сайта в поле.

Как сбросить пароль BIOS на ноутбуке или компьютере Acer

Если у вас имеется ноутбук Acer, а также доступ к операционной системе, то вы легко удалите пароль БИОС с помощью встроенной утилиты Acer eSettings Management. Если у вас она есть, замечательно, а если нет, то загрузите с официального сайта + Acer Empowering.

- Запустите инструмент Acer eSettings Management из меню Пуск или рабочего стола. Программа обычно находится по пути «Пуск – Все программы – Технология расширения полномочий – Управление Acer eSettings».

- Найдите пункт «Пароли BIOS» (Passwords BIOS).

- Нажмите по пункту «Удалить пароль», чтобы восстановить доступ в BIOS. Так же вы можете его создать.

Обратиться к производителю системной платы или ноутбука

Если вышеуказанные методы не помогли вам удалить пароль с БИОС, то единственным вариантом остается только одно – написать обращение производителю устройства. Ведь только они знают, как правильно очистить CMOS память и вернуть BIOS к состоянию по умолчанию.

Помимо этого, вы можете обратиться и в сервисный центр, но придется заплатить за услуги. Для сброса пароля BIOS в сервисе имеются специальные инструменты. Есть возможность не только очистки пароля, но и замены микросхемы BIOS на аналогичную.

Надеюсь, данные методы помогли вам, и вы сбросили свой пароль БИОС на компьютере или ноутбуке. Будьте аккуратны, когда в следующий раз будете устанавливать новый пароль.

Если вы забыли пароль BIOS, вы можете взломать пароль BIOS, сбросить пароль BIOS или обойти пароль BIOS.

David Darlington

2021-03-31 10:30:36 • Обновлено: Компьютерные решения Windows • Проверенные решения

ROM BIOS или обычно известный как BIOS, является неотъемлемой частью компьютера. Каждый раз, когда мы включаем компьютер, сначала он показывает объем памяти. Внезапно, загорается индикатор блокировки NUM, и в конце раздается звуковой сигнал, после которого мы видим знакомый логотип Windows. Для компьютерного фаната это нормальное поведение, которое компьютер демонстрирует после включения. Однако этого нельзя сказать о тех, кто не знаком с компьютерным оборудованием и может использовать его для выполнения повседневных задач. Они могут продолжать задаваться вопросом, что именно происходит, когда компьютер включен. Вот роль и важность BIOS. Это микросхема, расположенная на системной плате или материнской плате компьютера. Он содержит всю информацию об аппаратном обеспечении компьютера. Предположим, вы добавили к компьютеру новый жесткий диск, чтобы увеличить объем свободного места, и этот жесткий диск не определяется в BIOS.

Сможете ли вы использовать этот диск после входа в Windows? Ответ - нет; BIOS должен сначала обнаружить жесткий диск, поскольку он содержит всю информацию, относящуюся к настройкам оборудования, а затем он будет обнаружен операционной системой. BIOS содержит всю информацию, связанную с настройками оборудования, системной датой и временем. Он также отвечает за запуск POST, который представляет собой самопроверку системы.

Часть 1. Как взломать пароль BIOS

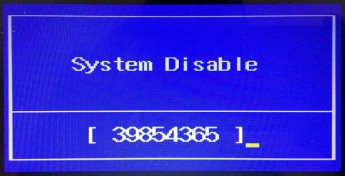

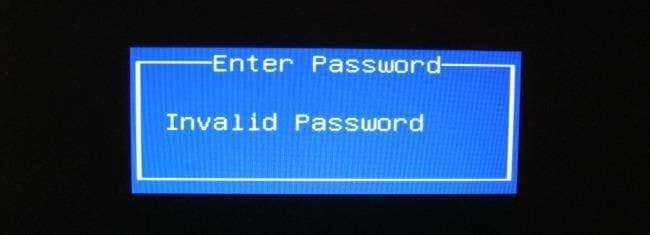

Есть несколько неприятных сценариев, когда вы хотите изменить некоторые сайты, настройки и обнаружите, что он не принимает пароль. У вас может получиться такой экран.

Это также может быть случай, когда вы купили компьютер для кого-то другого, а продавец не поделился паролем BIOS. Также возможно, что кто-то другой использует тот же компьютер и установил другой пароль в BIOS. Мы продолжаем пытаться использовать наши самые лучшие пароли. Но, после некоторых попыток и это не сработало, тогда что делать? Если я не могу войти в BIOS, это означает, что я не смогу внести какие-либо изменения в настройки.

В этом случае нам придется взломать пароль BIOS. Существуют различные способы взлома пароля BIOS. Некоторые шаги приведены ниже :

Шаг 1 Первым вариантом будет изменение настроек перемычки пароля в BIOS. На материнской плате есть специальная перемычка, которая предназначена для этого. Тем не менее, рекомендуется сначала прочитать руководство по продукту, прежде чем пытаться выполнить этот шаг, потому что положение перемычек будет отличаться от одной материнской платы к другой.

Шаг 2 Для этого нужно выключить компьютер, убедиться, что кабель питания вынут из розетки. Открутите винты, расположенные на боковой панели процессора.

Шаг 3 Как только вы это сделаете, определите местоположение BIOSjumper на материнской плате, проверив документацию по продукту, и сбросьте ее.

Перемычка может быть помечена как CLEARCMOS или JCMOS1. Однако лучше всего всегда обращаться к документации по продукту.

Шаг 4 Как только это будет сделано, перезагрузите компьютер и проверьте, очищен ли пароль или нет. Теперь, как только пароль будет очищен, выключите компьютер еще раз и верните перемычку в исходное положение.

Если первый метод не работает, вы можете попробовать черный ход. В случае настольного компьютера это должно быть сделано путем проверки перемычки CMOS.

Для пользователей ноутбуков :

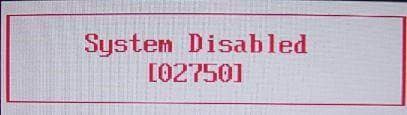

Этот процесс будет совершенно другим для пользователей ноутбуков, так как они должны использовать опцию ввода пароля бэкдора. Введите неправильный пароль трижды на экране, который покажет такую ошибку.

Часть 2: Как обойти пароль BIOS

Другая ситуация, похожая на сценарии, которые мы обсуждали выше, может быть решена путем обхода пароля BIOS. Методы, которые могут быть использованы здесь, аналогичны методам, использованным в предыдущих сценариях. В дополнение к этому, мы также можем использовать эти два метода:

Метод: Перегрузка буфера клавиатуры

Этот метод специфичен для некоторых старых системных плат, и новые системы могут не реализовать его. Это делается путем загрузки системы без мыши, клавиатуры или определенных архитектур BIOS; это может сработать, если быстро нажать клавишу ESC.

Часть 3: Как сбросить пароль BIOS

Если вы пытались взломать пароль BIOS и он не работает для вас, вы можете сбросить пароль BIOS, возможно.

Способ 1: удалить CMOS батареи

Шаг 1: Найдите CMOS-батарею.

Батарея CMOS будет иметь приплюснутую круглую форму. CMOS является неотъемлемой частью BIOS системной платы, и все материнские платы будут иметь батарею CMOS. Его легко идентифицировать на материнской плате, поскольку она будет круглой, приплюснутой и в форме монеты. В нем хранятся настройки BIOS, включая базовые настройки оборудования, дату, время и другую системную информацию. Чтобы извлечь батарею CMOS, сначала необходимо выключить систему и убедиться, что кабель питания отключен.

Шаг 2: снимите и вставьте аккумулятор

После полного выключения системы извлеките батарею CMOS. Подождите 15-20 минут. Вставьте батарею CMOS и включите систему.

Шаг 3: Сбросьте пароль.

После выполнения шага 2 вы можете обойти пароль BIOS и успешно войти в свой компьютер. Обратите внимание, что вы можете снова добавить новый пароль из BIOS. Если вы снова забудете пароль, продолжите шаги 1 и 2, чтобы сбросить пароль.

Метод 2: запустить команду из командной строки MS-Dos

Этот метод работает, только если у вас есть доступ к установленной операционной системе. После входа на рабочий стол мы должны запустить программу MS-Dos и выполнить следующие команды в том же порядке, что и здесь:

отладка, o 70 2E, o 71 FF, выйти

Эта команда сбрасывает настройки BIOS, включая пароль BIOS. Этот процесс выполняется с помощью инструмента отладки из MS-Dos.

Метод 3: Используйте стороннее программное обеспечение

Сегодня доступно много стороннего программного обеспечения, которое может сбрасывать пароли BIOS, но необходим доступ к операционной системе. Некоторые из популярных программ для взлома паролей BIOS используются, например, CmosPwd и Kiosk.

Метод 4: Используйте пароль Backdoor BIOS

Пароль Backdoor BIOS - это набор паролей, которые являются мастер-паролями, предоставляемыми поставщиком BIOS. Эти пароли являются общими и специфичными для производителей. Другими словами, все производители поддерживают набор мастер-паролей, которые можно использовать независимо от того, какой пароль установлен пользователем. Эти пароли не так уж и сложно получить, и их легко получить на веб-сайте производителя.

Многие пользователи сталкиваются с тем, что забывают установленный пароль авторизации для входа в операционную систему Windows. В некоторых случаях, проблема усложняется, так как BIOS компьютера может быть защищен паролем.

В данной статье мы рассмотрим верные способы для решения этих задач и расскажем, как сбросить пароль доступа к BIOS и Виндовс.

Как "взломать" пароль BIOS?

Защита BIOS-а паролем – один из самых распространенных и старых способов для защиты компьютера от несанкционированного использования. Но отметим, что данный метод будет иметь толк, если посторонние не имеют доступа к системному блоку компьютера. В противном случае это равносильно тому, что дверь дома заперта на несколько замков, но окно открыто нараспашку.

По умолчанию, производители не предусматривают встроенных паролей на системные платы. Поэтому для того, чтобы убрать пароль, достаточно сбросить настройки конфигурации к стандартным. Такое действие также уничтожит и все настройки, которые были установлены пользователем.

Для выполнения сброса настроек БИОСа существует следующий способ.

Использование специального джампера, который призван очищать CMOS память. Чаще всего эта кнопка располагается на материнской плате рядом с батарейкой. На некоторых моделях материнских плат, вместо джампера предусмотрено 2 контакта, для сброса настроек БИОСа их требуется на мгновение замкнуть. В любом случае, для того, чтобы быть уверенным в правильности своих действий – лучше всего предварительно ознакомиться с инструкцией к материнской плате.

Если на материнской плате присутствует джампер, то для сброса пароля и настроек БИОС, нужно выключить компьютер, затем замкнуть контакты джампера и запустить компьютер. Система не запуститься, но произойдет сброс настроек БИОС.

Если джампер найти не удается, то нужно вытащить источник питания CMOS. Как правило, это небольшая плоская батарейка, расположенная на материнской плате. Сначала нужно обесточить компьютер, вытащив штекер питания из розетки. Затем извлекается батарейка и через 5-10 минут возвращается в исходное положение. Далее производится настройка параметров БИОС, как и в вышеупомянутом пункте. Такие методы могут быть с легкостью выполнены на персональном компьютере.

Если забыт пароль на БИОС на ноутбуке, то, скорее всего, потребуется помощь специалистов, так как добраться до батарейки или джампера в нем – будет не просто.

Теперь поговорим о сбросе пароля от учетной записи Виндовс.

Как сбросить пароль на Windows

Существует несколько способов решения данной проблемы.

Сброс пароля с учетной записи администратора в безопасном режиме

Первым наиболее распространенным способом сброса пароля в операционной системе Windows, является вход в учетную запись администратора с использованием безопасного режима.

При загрузке операционной системы, необходимо нажать F8. В меню нужно выбрать пункт «Безопасный режим». Затем, при загрузке нужно выбрать учетную запись «Администратор». Обычно она не защищена паролем.

После загрузки системы, в появившемся окне-уведомлении, что ПК запущен в безопасном режиме – нажмите «ДА».

Затем пройдите в Панель управления (Пуск –> Панель управления –> Учетные записи пользователей). Выберете значок учетной записи, для которой требуется сбросить пароль. В появившемся слева меню – заполните пункты – «Имя_учетной_записи» и пароль. Если нет нужды в новом пароле, то поле оставьте пустым.

Для подтверждения нажмите «Сменить пароль» . После выполнения этой процедуры, произведите перезагрузку ПК.

Сброс пароля с использованием Net User

Вторым способом, который позволит запустить компьютер, если не удается вспомнить пароль от Windows является смена пароля с использованием команды Net User.

При загрузке операционной системы нажмите F8. В появившемся меню выберете пункт «Безопасный режим c поддержкой командной строки». Выберете учетную запись Администратор. В окне Интерпретатора введите:

После этого введите команду exit и enter. Пароль успешно изменен, можно перезагрузить компьютер.

Изменение пароля с использованием Интерпретатора команд Windows

Для этого способа, понадобиться войти в безопасный режим под учетной записью администратора, нажатием кнопки F8 при загрузке.

Затем выполните следующие действия:

Нажмите Пуск, затем щелкните на пункт «Выполнить», в окошке введите команду «cmd» и подтвердите нажатием «ОК». В появившемся окне с темным фоном введите «control userpasswords и затем enter.

Откроется окно со списком всех учетных записей установленных в системе. Выбрав необходимую запись, снимите галочки напротив пункта «Требовать ввод имени пользователя и пароля», а ниже в пункте «Пароль» - выберете «Сменить пароль». В появившемся окне введите новый пароль, если в нем нет необходимости, то оставьте эти поля пустыми. Подтвердите свои действия нажатием кнопки «ОК». Изменения сохранены – можно перезагружать компьютер.

Еще одним распространенным способом, который поможет, если забыт пароль от Windows, является использование командной строки.

Для этого необходимо запустить безопасный режим с поддержкой командной строки. Это выполняется путем нажатия F8 при загрузке. Далее необходимо написать команду CD WINDOWS и подтвердить ее нажатием Enter. Затем вводится команда rename *.pwl *.abc или rename *.pwd *.abc. Жмем клавишу Enter и перезагружаем ПК.

Для снятия забытого пароля с учетной записи Windows можно использовать программные средства.

Используйте программу Windows Admin Password Hack. Она может применяться для сброса пароля в Windows 2000/XP. Для этого в настойках БИОСа выбирается пункт – загрузка ПК с CD диска. В привод вставляется диск с образом программы. Далее запускается мини версия операционной системы Linux, с помощью которой и производятся нужные изменения в настройках учетных записей.

В ранее опубликованной статье "Вирус

в Shadow RAM" были рассмотрены уязвимости, позволяющие программно

модифицировать выполняемый блок BIOS, находящийся в оперативной памяти.

Очевидно, это дает вредоносным программам широкие возможности, но не вызывает

повреждения оборудования, поскольку искажается не содержимое микросхемы BIOS, а

его копия, находящаяся в ОЗУ и обновляемая при каждом перезапуске компьютера.

Продолжая начатую тему, рассмотрим и более тяжелый случай – искажение

содержимого микросхемы BIOS. После такой атаки, материнская плата требует

ремонта, а точнее – восстановления содержимого микросхемы BIOS.

Как известно, авторы вирусов начали использовать эту уязвимость еще около 10

лет назад, практически сразу после того, как в качестве носителя BIOS стали

применяться микросхемы электрически перепрограммируемых ПЗУ (Flash ROM). В

сложившейся ситуации, минимизация угрозы стала заботой не только авторов

антивирусных программ, но и разработчиков аппаратного обеспечения, в частности,

материнских плат. Отметим, что полностью исключить опасность несанкционированной

модификации BIOS невозможно, так как для этого пришлось бы отказаться от

"законной" возможности его обновления.

В предлагаемом материале, на уровне ассемблера и программирования

конфигурационных регистров, рассматривается процесс программного доступа к

функциям микросхемы Flash ROM, а также системные ресурсы, управляющие таким

доступом и защищающие BIOS от несанкционированного искажения.

При таком глубоком исследовании, нам потребуется работать с регистрами,

которые в каждом чипсете реализованы по-разному. Разумеется, в одной статье

невозможно описать архитектуру всех чипсетов. Поэтому, для того, чтобы разговор

был предметным, остановимся на одном из вариантов: в качестве примера рассмотрим

платформу на чипсете Intel 815, детально описанном в 2, использующую

микросхему BIOS SST 49LF004A, детально описанную в [18]. Перечислим все действия

программы, выполняемые при стирании сектора и записи данных в микросхему Flash

ROM для такой платформы. Протокол доступа к микросхеме Flash ROM, описанный

ниже, используется как программами обновления BIOS, так и вредоносными

программами, цель которых – искажение или стирание содержимого микросхемы BIOS.

В приложении к статье содержатся исходные тексты программы, осуществляющей

доступ к функциям микросхемы Flash ROM.

Как это делается

1) Микросхема BIOS подключена к "южному мосту" чипсета посредством

интерфейса LPC (Low Pin Count), детально описанного в [1]. Для доступа к

содержимому BIOS на предмет чтения и записи, а также передачи управляющих команд

и контроля текущего состояния микросхемы Flash ROM, используется 16-мегабайтный

диапазон FF000000h-FFFFFFFFh в адресном пространстве памяти. Чтобы программные

обращения к указанному диапазону транслировались в физические циклы чтения и

записи на интерфейсе LPC, конфигурационные регистры "южного моста" чипсета

должны быть установлены следующим образом.

В 16-битном регистре BIOS_CNTL (его координаты в конфигурационном

пространстве Bus=0, Device=1Fh, Function=0, Register=4Eh-4Fh) бит 0 нужно

установить в "1". Это снимает блокировку циклов записи и разрешает их трансляцию

на интерфейс LPC.

2) Микросхема SST 49LF004A, используемая в качестве носителя BIOS,

имеет объем 512 Кбайт и разделена на 8 блоков по 64 Кбайт. Каждый блок имеет

свой регистр защиты записи (Block Locking Register). Например, для блока 0,

расположенного по адресам FFF80000h-FFF8FFFFh, адрес регистра Block Locking

Register равен FFB80002h. Для разрешения стирания и записи блока, бит 0 этого

регистра должен быть установлен в "0". Адреса регистров защиты записи для

каждого блока и другие подробности содержаться в [18]. Манипуляции с регистрами

микросхемы Flash ROM, расположенными в пространстве памяти, выполняются с

помощью стандартных инструкций архитектуры x86, обеспечивающих чтение и запись

ячеек памяти, например MOV. Вопросы организации регистров, отображенных на

память (Memory-mapped I/O) детально рассмотрены в ранее опубликованной статье

"Устройства системной поддержки. Исследовательская работа №

7,

8 и

9".

3) Для запуска операции стирания блока или сектора требуется выполнить

последовательность из шести циклов записи заданных байтов по заданным адресам.

Последовательности приведены в [18] а также в исходном тексте программы,

прилагаемом к статье. Использование многоцикловых последовательностей для

запуска операций стирания и записи, снижает вероятность случайного искажения

содержимого Flash в результате программного сбоя.

4) Для запуска операции записи байта требуется выполнить

последовательность из четырех циклов записи заданных байтов по заданным адресам.

Отметим, что перед выполнением записи, для сектора, в который выполняется

запись, необходимо выполнить стирание.

Об аппаратной защите BIOS и ее эффективности

Как было показано выше, для перезаписи содержимого Flash ROM, программа

должна выполнить три действия: перенастроить чипсет для обеспечения доступа к

микросхеме BIOS, перенастроить регистры блокировки записи, входящие в состав

самой микросхемы BIOS и, наконец, передать приказ записи или стирания. На каждом

из этих трех этапов действуют механизмы защиты BIOS от несанкционированной

модификации. Рассмотрим подробнее эти механизмы, а также причины, по которым они

в ряде случаев оказываются неэффективными. Приведенная информация поможет

выработать методику, позволяющую исследовать заданную материнскую плату на

предмет наличия рассматриваемой уязвимости.

1) Регистр BIOS_CNTL, рассмотренный выше входит в состав "южного

моста" чипсета, его бит 0 управляет блокировкой циклов записи, адресованных

микросхеме BIOS. Бит 1 того же регистра (это бит BLE, BIOS Lock Enable)

позволяет установить режим, при котором попытка снять защиту записи будет

перехватываться BIOS, а точнее, при попытке установить бит 0 в "1" будет

генерироваться прерывание SMI (System Management Interrupt) с передачей

управления специальной процедуре, входящей в состав BIOS. Причем, если BIOS при

старте установит такой режим перехвата, программно выключить его чипсет не

позволяет, этот режим будет выключен только после аппаратного сброса (по сигналу

RESET). Подробности в [3].

К сожалению, разработчики BIOS обычно не используют этот механизм,

предоставляемый чипсетом. Во всех материнских платах, исследованных автором, бит

BLE (бит 1 регистра BIOS_CNTL) установлен в "0", поэтому, попытки снятия защиты

записи не перехватываются.

Вместе с тем, работа "вирусописателей" несколько осложнена тем, что

архитектура регистров управления доступом к BIOS в каждом чипсете различна,

поэтому для снятия защиты, вирус должен распознавать чипсет и иметь модули

поддержки под каждый чипсет.

2) Регистры защиты записи Block Locking Register, также рассмотренные

выше, входят в состав микросхемы Flash ROM SST 49LF004A. Здесь также

предусмотрен бит защиты записи (бит 0) и бит, установка которого в "1" позволяет

запретить снятие защиты записи (бит 1). Если биты 0 и 1 установлены в "1",

микросхему BIOS программно вывести из состояния защиты записи невозможно, это

произойдет только при аппаратном сбросе (по сигналу RESET). Подробности в [18].

К сожалению, и этот механизм обычно не используется разработчиками BIOS, а

ведь его применение могло бы существенно улучшить защищенность. Во всех платах,

исследованных автором, бит 1 в регистрах защиты блоков микросхем Flash ROM

установлен в "0", то есть снятие защиты записи разрешено.

3) Третий уровень защиты, состоит в том, что для запуска операций

стирания и перезаписи микросхемы BIOS, требуется своеобразный пароль, а именно,

передача многоцикловых "ключевых" последовательностей со строго определенными

адресами и данными. Так как у всех микросхем одного типа пароль одинаковый и его

можно узнать из документации на микросхему, например 4, 21, такая мера

может защитить только от случайного искажения содержимого BIOS при программном

сбое и записи беспорядочных данных. Вредоносная программа, прочитав

идентификаторы ROM Vendor ID и ROM Device ID, может распознать тип микросхемы

BIOS и сформировать требуемые ключевые последовательности в соответствии с

документацией на данную микросхему.

С точки зрения использования этих сигналов, материнские платы бывают трех

видов:

Третий вариант - сигналы защиты записи формируются с помощью

программно-доступного регистра, состоянием которого управляет BIOS. При этом

пользователю не нужно переключать "перемычки", но защищенность будет хуже, так

как в отличие от второго варианта, здесь есть возможность программного

выключения защиты. Вместе с тем, это неплохой компромисс. Так как указанный

программно-доступный регистр обычно реализуется специфическими ресурсами платы,

"вирусописатель", располагая информацией только на чипсет и микросхему BIOS, но,

не имея принципиальной электрической схемы материнской платы, не узнает о том,

что и в какой регистр надо записать для снятия защиты на данной материнской

плате.

Источники информации

14) PCI BIOS Specification. Revision 2.1.

15) PCI Local Bus Specification. Revision 3.0.

16) PCI-to-PCI Bridge Architecture Specification. Revision 1.1.

17) 2 Megabit (256K x 8) Multi-Purpose Flash SST39SF020 Data Sheet.

18) 2 Mbit / 4 Mbit Firmware Hub SST49LF002A / SST49LF004A Data Sheet.

19) 2 Mbit LPC Flash SST49LF020 Data Sheet.

20) 1 Mbit SPI Serial Flash SST25VF010 Data Sheet.

21) 2 Mbit / 4 Mbit SPI Serial Flash SST25VF020 / SST25VF040 Data Sheet.

22) W49V002FA 256K x 8 CMOS Flash Memory with FWH Interface Data Sheet.

23) W49V002A 256K x 8 CMOS Flash Memory with LPC Interface Data Sheet.

24) MX28F1000P 1M-BIT [128K x 8] CMOS Flash Memory Data Sheet.

25) SPI EEPROM Interface Specification. Part Number 223-0017-004 Revision H.

26) SPI Interface Specification. Technical Note 15.

Книги

27) В.Л. Григорьев. Микропроцессор i486. Архитектура и программирование.

Москва ТОО “ГРАНАЛ” 1993.

28) 2B ProGroup: В.А. Вегнер, А.Ю. Крутяков, В.В. Серегин, В.А. Сидоров, А.В.

Спесивцев. Аппаратура персональных компьютеров и ее программирование. IBM PC/XT/AT

и PS/2. Москва “Радио и связь” 1995.

Читайте также: