Настройка браузера компьютеров в домене

Обновлено: 06.07.2024

Если в сети имеется несколько доменов Windows 2000 и Windows NT, широковещательных доменов или протоколов, система просмотра (т.е. процесс обслуживания и распределения списков просмотра, а также вовлеченных в этот процесс компьютеров) будет достаточно сложной. Администратор должен следить за тем, чтобы в списки службы Computer Browser были включены все компьютеры, которые следует отобразить, и чтобы в них не было машин, которые лучше скрыть от рядовых пользователей. Эта работа требует навыков управления всеми аспектами работы сети. Прежде чем браться за нее, администратор должен получить четкое представление о том, как функционирует служба: какие роли могут играть те или иные системы, как определяются эти роли, как системы взаимодействуют в контексте службы и по каким причинам различные устройства могут оказаться вне списков просмотра.

Распределение ролей

Всякий компьютер, способный собирать, обслуживать и распределять списки просмотра, считается браузером и может брать на себя одну или несколько из пяти перечисленных ниже ролей: главный браузер (master browser), главный браузер домена (domain master browser), резервный браузер (backup browser), потенциальный браузер (potential browser) и не-браузер (nonbrowser). В качестве браузера могут выступать машины, работающие под управлением Windows for Workgroups (WFW) 3.11 или любой другой более поздней версии Windows (Windows XP, Windows 2000, NT, Windows Me или Windows 9.x).

Резервные браузеры в каждом сетевом сегменте получают от главного браузера сегмента по экземпляру полного списка просмотра и далее предоставляют этот список по запросам клиентов. Главный браузер также может играть роль резервного и включать свое имя в список резервных браузеров, которые он направляет клиентам.

Располагая полномочиями системного администратора Windows 2000 или NT, можно редактировать записи реестра и тем самым определять роль каждого компьютера в процессе просмотра ресурсов сети. Сводка соответствующих записей и их функций приводится в Таблице 1. Большинство связанных с просмотром ресурсов записей хранится в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services\Browser\Parameters.

Предлагаю рассмотреть популярную проблему в Windows сетях: компьютеры не видят друг друга, хотя находятся в одной рабочей группе.

Для того что бы это починить достаточно на одном из постоянно включенных компьютеров в реестре установить значение

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Browser\Parameters

"MaintainServerList"="Yes"

"IsDomainMaster"="True"

перезагрузить компьютер и перезапустить сеть.

А теперь как это работает?

Computer Browser - в русском переводе Windows 7 Обозреватель компьютеров - служба, отвечающая за корректную работу сетевого окружения. В локальной сети должен присутствовать только один Master Browser(и несколько резервных), именно он будет заправлять сопоставлением списка имен компьютеров в локальной сети и ip адресов, а так же заботиться об отображении сетевого окружения. Если же Master Broser'ов в сети несколько, компьютеры будут выбирать для использования ближайший, что приведет к негласному разделению локальной сети на куски, которые друг друга не видят. Master Browser определяется во время выборов, на которые нам нужно будет повлиять. Поумолчанию в Windows 7 служба Computer Browser включена и компьютер может выполнять роль Master Browser - потенциально у вас целый парк Master Brouser'ов.

Если у вас в сети есть компьютер с высоким аптаймом (для простоты будем называть его сервер), разумно отдать роль Master Browser ему. В интернетах популярен способ отключения службы (или запрет участия в выборах) на всех рядовых компьютерах и включение ее на нескольких серверах (кстати на Windows Server 2008 SP2 служба поумолчанию отключена), однако в этом случае придется вмешаться в работу каждого компьютера на производстве, отвлекать сотрудников и тратить свое время на однообразные, малопродуктивные действия.

Очень редко в статьях упоминается что есть параметр IsDomainMaster, который влияет на исход выборов мастер браузера в пользу компьютера, с включенным параметром. Таким образом можно определить исход выборов Master Browser принудительно. Для этого достаточно включить службу Обозревателя Компьютеров на сервере, установить параметры в реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Browser\Parameters

"MaintainServerList"="Yes"

"IsDomainMaster"="True"

После чего нужно перезагрузиться и перезапустить всю сеть, что бы прошли единые выборы в разобщенных племенах коммпьютеров. При следующих выборах Master Browser'ом станет сервер.

Как узнать какой компьютер Master Browser?

nbtstat -a <имя компьютера>

пример на иллюстрации.

Таким образом придется проверить все машины в сети. Более простого способа я не нашел.

В этой статье мы немного поговорим о службе Windows под названием Computer Browser (Обозреватель компьютеров). Итак, вспомним азы. Служба Обозревателя компьютеров появилась в сетях Microsoft для совместимости со старыми версиями ОС Microsoft: Windows 3.x, Windows 95/98, Millennium и т.д. Нужна она для того, чтобы два компьютера в сети могли найти друг друга. Реализуется эта функция с помощью широковещательных запросов. Т.к. широковещательные запросы не ретранслируются через маршрутизаторы, это означает, что служба Computer Browser нужна для локальных (LAN) сетей.

Как работает служба Обозреватель компьютеров

Согласно архитектуре Microsoft все хосты в сети делятся на: Master Browser (главный обозреватель), Backup Browser (резервный обозреватель) и всех остальных, считающихся клиентами.

При разворачивании сети между хостами происходят выборы за звание Master Browser, обычно в домене его получает контроллер домена, если же используется рабочая группа – то компьютер со старшей версией ОС. Обязанность главного обозревателя – создание списка резервных обозревателей (backup browser), обновление, хранение и передача списка компьютеров в сети серверам backup browser. Резервные обозреватели в свою очередь могут передавать список хостов в сети клиентам.

Мы вкратце описали архитектуру службы Обозревателя компьютеров в сети MS.

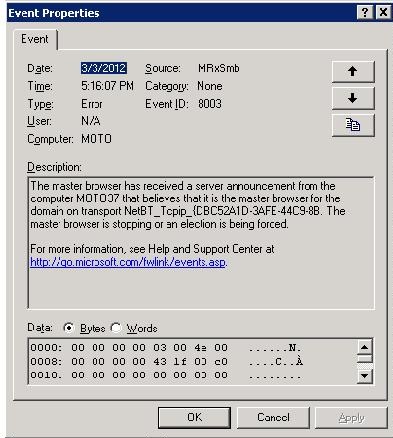

Все это к чему? Достаточно часто в логах компьютеров в сети Microsoft можно встретить ошибку MrxSMB с ID 8003:

The master browser has received a server announcement from the computer [Имя_компьютера] that believes that it is the master browser for the domain on transport NetBT_Tcpip_

К каким бы то не было видимым неполадкам ошибка не приводит, но сама по себе она раздражает, появляясь в журнале каждые N часов. Судя по ошибке, компьютер претендует на роль Master-browser.

Интересуют нас параметры:

Соответственно, наша задача – настроить службу так, чтобы никто из клиентов не мог стать главным обозревателем в сети и не участвовал в выборах (для этого у нас есть контроллер домена).

Указанную задачу можно решить простой модификацией реестра на клиенте. В случае необходимости массового распространения данных настроек, нам помогут групповые политики. Для этого можно воспользоваться технологией Group Policy Preferences (если клиенты новые), или же административными шаблонами.

В этой статья, мы рассмотрим, как настроить Kerberos аутентификацию для различных браузеров в домене Windows для прозрачной и безопасной аутентификации на веб-серверах без необходимости повторного ввода пароля в корпоративной сети. В большинстве современных браузерах (IE, Chrome, Firefox) имеется поддержка Kerberos, однако, чтобы она работала, нужно выполнить несколько дополнительных действий.

Чтобы браузер мог авторизоваться на веб-сервере, нужно, чтобы были выполнены следующие условия:

Настройка Kerberos аутентификации в Internet Explorer

Рассмотрим, как включить Kerberos аутентификацию в Internet Explorer 11.

Напомним, что с января 2016 года, единственная официально поддерживаемая версия Internet Explorer – это IE11.Откройте Свойства браузера -> Безопасность -> Местная интрасеть (Local intranet), нажмите на кнопку Сайты -> Дополнительно. Добавьте в зону следующие записи:

Далее перейдите на вкладку Дополнительно (Advanced) и в разделе Безопасность (Security) убедитесь, что включена опция Разрешить встроенную проверку подлинности Windows (Enable Integrated Windows Authentication).

Включаем Kerberos аутентификацию в Google Chrome

Чтобы SSO работала в Google Chrome, нужно настроить Internet Explorer вышеописанным способом (Chrome использует данные настройки IE). Кроме того, нужно отметить, что все новые версии Chrome автоматически определяют наличие поддержки Kerberos. В том случае, если используется одна из старых версий Chrome (Chromium), для корректной авторизации на веб-серверах с помощью Kerberos, его нужно запустить с параметрами:

"C:\Program Files (x86)\Google\Chrome\Application\chrome.exe” --auth-server-whitelist="*.winitpro.ru" --auth-negotiate-delegate-whitelist="*.winitpro.ru"

Либо эти параметры могут быть распространены через групповые политики для Chrome (политика AuthServerWhitelist) или строковый параметр реестра AuthNegotiateDelegateWhitelist (находится в ветке HKLM\SOFTWARE\Policies\Google\Chrome).

Для вступления изменений в силу нужно перезагрузить браузер и сбросить тикеты Kerberos командой klist purge (см. статью).

Настройка Kerberos аутентификации в Mozilla Firefox

По умолчанию поддержка Kerberos в Firefox отключена, чтобы включить ее, откройте окно конфигурации браузера (в адресной строке перейдите на адрес about:config). Затем в следующих параметрах укажите адреса веб-серверов, для которых должна использоваться Kerberos аутентификация.

- network.negotiate-auth.trusted-uris

- network.automatic-ntlm-auth.trusted-uris

Проверить, что ваш браузер работает через аутентифицировался на сервере с помощью Kerberos можно с помощью Fiddler или команды klist tickets.

В этой статье мы рассмотрим особенности настройки прокси сервера политиками в поддерживаемых версиях Windows (Windows 10, 8.1 и Windows Server 2012/2016/2019). Обратите внимание, что в снятых с поддержки Windows 7/Server 2008R2, Windows XP/Windows Server 2003 параметры прокси сервера задаются по другому.

Как задать параметры прокси сервера в Windows через GPO?

В новых версиях Windows для настройки параметров IE и прокси в редакторе GPO нужно использовать предпочтения групповых политик GPP (Group Policy Preferences). Также есть вариант использования специального расширения Internet Explorer Administration Kit 11 (IEAK 11) – но применяется он редко.

Откройте консоль редактора доменных GPO (Group Policy Management Console – GPMC.msc ), выберите OU с пользователями, для которых нужно назначить параметры прокси-сервера и создайте новую политику Create a GPO in this domain, and Link it here.

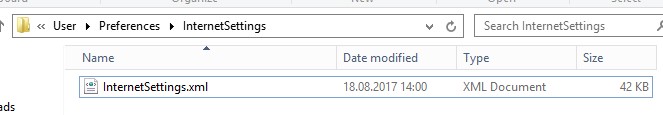

Перейдите в раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings. В контекстном меню выберите пункт New -> и выберите Internet Explorer 10.

Для настройки параметров прокси в Windows 10/Windows Server 2016 нужно использовать пункт Internet Explorer 10.

Совет. Несмотря на то, что отдельной настройки для Internet Explorer 11 нет, политика Internet Explorer 10 будет применяться на все версии IE >=10 (в файле политики InternetSettings.xml можно увидеть, что опция действительна для всех версии IE, начиная c 10.0.0.0 и заканчивая 99.0.0.0). Все версии Internet Explorer ниже 11 на данный момент сняты с поддержки Microsoft и более не обновляются.<FilterFile lte="0" max="99.0.0.0" min="10.0.0.0" gte="1" type="VERSION" path="%ProgramFilesDir%\Internet Explorer\iexplore.exe" bool="AND" not="0" hidden="1"/>

Перед вами появится специальная форма, практически полностью идентичная настройкам параметра обозревателя в панели управления Windows. Например, вы можете указать домашнюю страницу (Вкладка General, поле Home page).

Доступные функциональные клавиши

- F5 – Включить все настройки на текущей вкладке

- F6 – Включить выбранный параметр

- F7 – Отключить выбранный параметр

- F8 – Отключить все настройки на текущей вкладке

Чтобы указать параметры прокси-сервера, перейдите на вкладку Connections и нажмите кнопку Lan Settings). Прокси сервер можно настроить одним из следующих способов:

Поставьте галку Use a proxy server for your LAN, а в полях Address и Port соответственно укажите IP/FQDN имя прокси-сервера и порт подключения.

В GPP есть возможность более тонко нацелить политику на клиентов. Для этого используется GPP Item Level Targeting. Перейдите на вкладку Common, включите опцию Item-level targeting -> Targeting.

В открывшейся форме укажите условия применения политики. В качестве примера я указал, что политика настройки прокси будет применена только к пользователям, которые состоят в доменной группе ruspb_proxy_users. Вы можете использовать собственную логику назначения параметров прокси (в зависимости от IP подсети, сайта AD и т.д.).

Осталось назначить политику IE на контейнер с пользователями и обновить политики на них. После обновления политики на компьютерах пользователей должны примениться новые настройки прокси в IE. В Windows 10 текущие параметры прокси можно посмотреть в разделе Settings -> Network and Internet -> Proxy. Как вы видите, на компьютере теперь заданы настройки прокси, указанные в доменной политике.

Настройка параметров прокси через реестр и GPO

Кроме того, настроить параметры IE можно и через реестр, политиками GPP. К примеру, чтобы включить прокси для пользователя нужно настроить следующие параметры реестра в ветке HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Internet Settings.

Перейдите в редакторе GPO в раздел User Configuration -> Preferences -> Windows Settings -> Registry и создайте три параметра реестра в указанной ветке:

Здесь также можно использовать Item level targeting для более тонкого нацеливания политик.

Если вам нужно создать политики не для каждого пользователя (per-user), а для всех пользователей компьютера (per-computer), используйте параметры GPP из раздела GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. Используйте аналогичные параметры реестра в ветке HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings.

Ответ “ Direct access (no proxy server) ” говорит о том, что прокси не задан, система использует прямой интернет доступ.

netsh winhttp set proxy 192.168.0.50:3128 "localhost;192.168.*;*.winitpro.com"

Или импортировать настройки прокси из параметров Internet Explorer теекщего пользователя:

А как через ГПП запретить смену настроект прокси для обычных юзеров?

Напрямую нельзя. Но в разделе User Configuration -> Administrative Templates -> Windows Components -> Internet Explorer есть политика Prevents users from changing proxy settings.

В принципе тоже самое можно сделать через GPP, внеся в реестр те же изменения, которые вносит политика.

У меня на контроллерах стоит Windows Server 2008 R2, но у него в настройках обозревателя в разделе User Configuration -> Preferences -> Control Panel Settings -> Internet Settings нет нового пункта Internet Explorer 10, только Internet Explorer 8, видимо нужно что-то обновить, подскажите пожалуйста что именно.

Добрый день! В соответствии со статьей которую вы предложили для добавления настроек IE 10-11 в GPO Windows Server 2008 R2 нужно скопировать с заменой файлы inetres.admx в папку %SYSTEMROOT%\PolicyDefinitions\ но доступа то туда нет. Даже назначив себя владельцем этой папки доступа туда нет. Как быть то? Как заменить эти файлы?

В общем для кого то может это и очевидно, но для меня нет. Зачем в статье от майкрософт было указано заменить эти файлы я так и не понял, потому что gpmc которая на win server 2008 r2 все равно старая и в Параметры обозревателя так и не появится Internet Explorer 10. Для того что бы нормально настроить 10 и последующие браузеры надо редактировать GPP с новой ОС (кстати что то подобное было в этой статье) например Win 8.1 с установленным RSAT естественно и тогда все будет ок. Спасибо за статью, только с 5 раза вчитался и понял что еще есть заветные клавиши F5 и прочие (тупил час почти почему не применяется), божечки зачем они это придумали. Спасибо.

Привет.

ссылка не работает.

Напиши рабочую ссылку спасибо.

Привет.

Что то я не понял как ты удалил старые значения.

Напиши подробнее. спасибо.

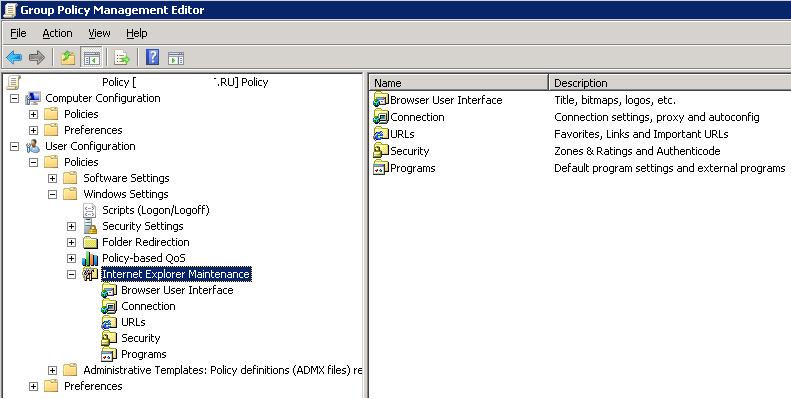

Попробуйте отредактировать политику из старой версии Windows (Windows 7, Windows 2008 R2 и прочее), в них раздел GPO Internet Explorer Maintenance отображается корректно.

Привет.

Это что нужно сделать на каждом компьтере домена?

Нет, достаточно отключить ветку «Internet Explorer Maintenance» один раз в доменной GPO

У вас настройки IE задаются через локальные или доменные GPO?

Мы подразумеваем 2 (доменный) вариант. Старый раздел User configuration –> Policies –> Windows Settings –> Internet Explorer Maintenance будет доступен для редактирования с Windows 7 / 2008 через консоль GPMC.msc с установленным RSAT

Доброго времени суток.

Я тут настроил параметры прокси и в исключениях имеются кириллические домены, в настройках они отображаются нормально, а вот к сожалению на рабочих станциях получаем кракозябры 🙁

Может кто посоветует что можно сделать?

Нет не Punycod, происходит отображение в другой кодировке и соответственно исключение не отрабатывает.

Здравствуйте! А как запретить изменять параметры (в частности автоматическое определение параметров) для программ? Некоторые из них (прокси чарли вроде) снимают галочки с настроек, не смотря что они серые (сам пользователь их не может менять)? Ещё в W7 в редакторе групповых политик я не нашёл настроек прокси (применял готовые файлы реестра), это из-за IE10/11 как я понял?

Как через груповые политики задать две стартовые страницы, через сайт все просто с новой строки, но групповых политиках нет такой возможности. Может есть какой-то трюк ?

привет.

В GPO у меня написано каждый сайт с новой строчки и все норм 2 сайта грузится на старте.

Помогите пожалуйста, настроен прокси сервер через GPO, не могу отключить. В GPRESULT его видно, а в GPMC.msc не могу найти.

Понять какая GPO меняет тут или иную настройку можно с помощью HTML отчета GPRESULT (gpresult /h c:\tmp\gpreport.html, имя примененной GPOбудет отображаться в пол Winning GPO) или результатов rsop.msc (находите нужную политику и на вкладке Precedence видно какая GPO его применила)

GPO: Default Domain Policy

Импортировать текущие параметры оценки содержимого: Нет

Импортировать текущие параметры зон безопасности: Нет

Импортировать текущую информацию безопасности Authenticode: Нет

Зафиксировать список заслуживающих доверия издателей: Нет

Никогда не сталкивался с файлом install.ins. Немного почитал о нем. Судя по описанию он создается при включении политики IE Maintenance и просто хранит ее настройки. Судя по всему у вас там мусор хранится.

Проверьте в консоли GPMC, что соответствует политика Default Domain Policy.

Включите в этой политике IE Maintenance и задайте настройки IE. Дождитесь обновления политики на всех DC. Файл install.ins должен обновится. После этого отключите настройки IE в политики, скорее всего файл удалится.

Попробуй настроить групповую политику с компьютера / сервера под Windows 8 /2012 / R2 с установленной актуальной версией RSAT

Интересно, а как теперь заставить Internet Explorer быть по умолчанию обозревателем для всех ссылок? При открывании из почты, при нажатии в других приложениях на ссылочные объекты? Даже если есть уже другой браузер, и если его уже поставили по умолчанию в системе?

Хотите задать руками или через GPO?

Какая ОС? В Win 7 можно задать ассоциации тут Control Panel\All Control Panel Items\Default Programs. По типам файлов (Associate a file type or protocol with a program) и в разделе Set your default programs

Читайте также: