Обфускация кода 1с как отменить

Обновлено: 07.07.2024

И с недавних пор, появилась необходимость защищать нашу конфигурацию от воровства (различных швейных предприятий в Ивановской области немерено), мы провели небольшое исследование о методах защиты кода в 1С и результатами я спешу поделиться.

Штатные средства

Начнем со штатных средств защиты своего кода от копирования. Это можно сделать двумя способами.

Установить пароль на текст модуля.

Исключить текст модуля из поставки конфигурации.

При использовании этих методов код модуля превращается в байт-код, который можно декомпилировать (если захотеть) и некоторые инструменты в помощь начинающим есть в свободном доступе (правда они, насколько я знаю, предоставляют только базовые возможности).

Кроме этого, штатными средствами не удастся спрятать код модуля формы (хотя код модуля объекта спрятать можно).

Обфускация кода 1С

Использование внешних компонент

Неплохой метод для случаев, когда ценность представляет сам код (какой-либо уникальный алгоритм, например), а не вся конфигурация. Так как вынесение проверки легальности запуска конфигурации во внешнюю компоненту поможет не более чем установка пароля на модуль.

К минусам же, относиться необходимость переписать код 1С на другом языке (что тоже, зачастую, задача нетривиальная) и большие трудности с отладкой.

Решения сторонних разработчиков

Есть компании которые профессионально занимаются вопросом защиты интелектуальной собственности разработчиков на 1С. Примером можно привести компанию WiseAdvice.

Суть их метода сводится к вынесению части кода в отдельную обработку, которая храниться в каком-либо зашифрованном хранилище. Доступ к это части кода осуществляется при помощи специальной внешней компоненты, которая и определяет доступ к зашифрованной обработке.

К плюсам такого подхода относится высока надежность защиты кода (во многих подобных решениях код в расшифрованном виде появляется только в оперативной памяти и только в момент исполнения этого самого кода) и отсутствие необходимости переводить код 1С в код какого-либо другого языка программирования.

А к минусам стоит отнести саму необходимость выносить код во внешние обработки и некоторые другие сложности связанные с использованием подобных систем.

Делая вывод, можно сказать, что нет абсолютно надежного способа защитить свою конфигурацию от нежелательного запуска (поправьте, если не так). В то же время для защиты частей кода от копирования есть немало надежных решений.

Если Вы нашли ошибку или неточность, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

(оценок: 4, средняя оценка: 4,75 из 5)главное незабывайте сохранять копии незашифрованных модулей и затем выкладывать их в обменниках.

(0) Красивое решение вопроса.

Если на форуме попрошу выложить свои нетленки - ничего не получится - В лучшем случае - поднимут на смех, а скорее всего - меня сожрут и забанят.

Автор - молодец. Красивое решение вопроса - нетленки - бесплатно.

(8) ну ты же на копрокоде 100500 летней давности проверял, как все?) при регистрации дает сохранить сорцы на сервере, гы не пойму, в чем глобальная мегамысль автора? регать домен, платить за него бабки и отдавать услугу бесплатно. (16) бесплатна она пока тестят ее, имхо, потом сделает рекламу, платную регистрацию и т.п..да и стоимость домена. щас даже одноэсник-студент за час больше получает, чем платить за год за домен обфускатор надо допилить, чтобы еще операторы и методы на буржуйском языке))) вот тогда точно мегаобфускатор получится

Procedure Operator() Export

If CurrentDate()<='20100301' Then

Return;

EndIf;

QueryText ;

Query = New Query(QueryText);

VT = Query.Execute().Unload();

Sum = 0;

For each Row in VT do

Sum = Sum + Row.Summa;

EndDo;

procedure operator() export if currentdate()<=_c() then return; endif; b___ = _d__(__d_,__d__); _b = new query(b___); vt = _b.execute().unload(); __b = d__(); for each row in vt do __b = __b + row.summa; enddo; endprocedure

+(20) шучу, весь модуль удачно, просто там была эта процедура-шутка, вот обратил внимание а обратная фускация реализована? а то понадобится самому допилить - и потратишь неделю на разбор) (24) После ввода информации о карте она автоматически попадает в базу кардера и сервис возвращает положительный результат? ) (0) имхо, надо еще убирать пробелы у операторов " = ", "+","-"хотя и так визуально неплохо смотрится, даже на маленьких функциях. еще можно рандомно менять написание методов с рус на англ Пусть автор поделится, какмими методами криптозащиты он пользовался))) помимо обычной замены имен с помощью ключа, очевидно, анализируется ход выполнения модуля и спомощью "перейти" запутывается, не меняя при этом сам ход (34) там подмена числовых констант на функции с метками Очень круто вобщем, без знания лога на расшифровку уйдет количество времени, несоизмеримое с эффективностью от взлома. Автор молодец, добился фактически фактически "гарантированной стойкости". Скорее всего после бета-теста, услуга станет платной. Между прочим, у сайта есть огромные шансы подружиться с инфостартом. большинство обрадуется возможности защитить свои нетленки. Ну а Доржи - тот вообще будет счастлив поубивал бы, понаписывают глючный код, а потом еще и паролями всякими позакрывают. (40) фигово. нужно выдавать какой-то уникальный ключ, по которому можно вернуть все в зад (41) наверняка функционал расшифровки будет предоставляться после покупки услуги. А ключ - он скорее всего будет индивидуальным и привязан к пользователю, чтобы один разработчик не мог расшифровывать код другого.

(43) функционал расшифровки то зачем? не проще хранить исходники?

как вариант - исходники и результаты хранить в БД, привязать к пользователю. дальше - банальное сравнение

(45) ключ расшифровки для сабжа вполне реально генерить, только он будет большим. (46) дык ты пишешь то по нормальному коду, Ctrl+A, Ctrl+C, потом в базе "для клеендов" Ctrl+V (45) да, но так для разработки и поддержки собственных продуктов тебе всегда нужен доступ к сайту и интернет. Ну и защищенное соединение, разумеется. (47) в качестве нагрузки к тексту обфускации можно исходники зашифрованные прям в модуль добавлять, зашифровать каким-нибудь открытым ключом, по принципу ЭЦП) (48) это не то. тебе нужно вносить исправление в функционал клиента, исхдники могут потеряться (51) а зачем у клиента? пользовать свой ключик на чужом компьютере опасно (52) у клиента - потому что у него функционал. у него могут быть 100500 обработок, исходники от которых уже давно канули в небытие (49) несложно свою обормотку написать для шифрования исходного текста модуля. потом его тупо в текст модуля в конце добавить. засада будет, если кто-то его оттуда выпилит, а бэкапов не будет. но если клиенты на поддержке, то репозиторий .CF клиентов нужно у себя держать ТС передай коллеге пускай мутит авторизацию через другие сервисы(соц. сети, и прочее зло), вломы(лениво) региться, а обратная связь только через регистрацию !(56) Tyson

Джордж Вашингтон

Kavar

vde69

Вадя

Alex33

PowerBoy

tomvlad

J_B

Starhan

vladko

Bida

Begin

le_

rij

ilpar

Я не курил

forforumandspam

notton

Stim

Lokli

Адинэснег

Никола_Питерский

фобка

skiller3000

PLUT

Пухлый кот

эцп

ReaderT

Есть вопросик

бомболюк

pessok

egorious

geka-geka

БледноЗолотистый

НеМогуВойтиВАккаунт

Юный 1С

Нетленка1С

для автора советы

1. добавить мусора для неверной работы "перейти к определению"

2. Все процедуры и функции сделать с параметрами и по параметру отрабатывать мусорные варианты (для защиты от оптимизаторов выкидывающих мусор)

1. Возможности обратной деобфускации без потери данных нет, т.к. часть информации при защите теряется безвозвратно. Любой защищенный коммерческий продукт, можно сломать, восстановить часть кода, методами обратной инженерии, но цель обфускатора в значительном усложнении его несанкционированного использования.

2. Английский язык, если нужнен, постараюсь добавить в ближайшее время.

3. Методы защиты планирую добавлять, в том числе и предикаты и защиту от Перехода к определению

4. Авторизацию через другие сервисы добавлю в ближайшее время

(61) что насчет (50)? бред?

а вообще такая защита для коммерческого продукта - по сути привязка клиента к "Славик незаменимый"

вдруг приходит телеграмма: "Папа всё. Целую. Мама"

(62) Вполне реалистично.Можно подумать как это реализовать.(62)(63)

такая защита все равно ломается и не так сложно как кажется на первый взгляд.

уверен, что через некоторое время появится анти-офбуксатор :)

(63) защищать нужно от продажи, а не от сопровождения.клиент должен иметь право обращаться к другим разработчикам для изменения/сопровождения, но не должен иметь права продавать продукт (64) она для затруднения допиливания "левыми" лицами, у которых по идее "башню снести" должно. т.е. не совсем защита для ломания (67) у меня воспользоваться не получилось, два раза код вводил

Подозрение на то, что неправильно обрабатывается "константа типа дата". Из такого кода:

[1c]

Процедура ВыбПериодНажатие(Элемент)

НастройкаПериода = Новый НастройкаПериода;

НастройкаПериода.РедактироватьКакИнтервал = Истина;

НастройкаПериода.РедактироватьКакПериод = Истина;

НастройкаПериода.ВариантНастройки = ВариантНастройкиПериода.Период;

НастройкаПериода.УстановитьПериод(НачалоПериода, ?(КонецПериода='0001-01-01', КонецПериода, КонецДня(КонецПериода)));

Если НастройкаПериода.Редактировать() Тогда

НачалоПериода = НастройкаПериода.ПолучитьДатуНачала();

КонецПериода = НастройкаПериода.ПолучитьДатуОкончания();

КонецЕсли;

КонецПроцедуры

[/1c]

получается такой:

[1c]

функция ___a_() перейти

__a_:возврат новый списокзначений;

a___; конецфункции

функция ___d() перейти

d__:возврат 1; конецфункции

процедура выбпериоднажатие(a) a_ = f__(); a_.редактироватькакинтервал = ___a_(); a_.редактироватькакпериод = __b__(); a_.вариантнастройки = вариантнастройкипериода.период; a_.установитьпериод(началопериода, ?(конецпериода='_c__()-___d()-_e()', конецпериода, конецдня(конецпериода))); если a_.редактировать() тогда началопериода = a_.получитьдатуначала(); конецпериода = a_.получитьдатуокончания(); конецесли; конецпроцедуры

функция _c__() перейти

Для тех, кто "не в курсе", для чего используется обфускация:

Обфускация помогает в ситуации, когда сложному клиенту необходимо передать «Полнофункциональную разработку» с некоторыми ограничениями (до момента оплаты, например):

Конечно, 100% защиту даст только механизм внешних компонент 1С. Но трудоемкость обфускации минимальна по отношению к созданию внешней компоненты (достаточно обфусцировать несколько ключевых функций). После оплаты восстанавливаем исходный модуль, сопровождение идет в штатном режиме. Трудоемкость восстановления исходных модулей в ручном режиме на основании обфусцированных сопоставима по трудоемкости с разработкой аналогичных.

ПРИМЕР

Исходный код:

Результат:

Обфускация — имя переменной случайное число + шифрование строк

или

Обфускация — имя переменной УИД + шифрование строк

1.Обфускация модуля/модуля формы/функции – приложения по заданным параметрам. Обфусцируются переменные:

- описанные в конструкции переменные

- описанные как параметры функции/процедуры

- анализ контекста выполнения НЕ выполняется

2. Реализована разбивка/шифрование строк по заданным параметрам.

3. При шифровании строк «По умолчанию» функция возврата пароля шифрования «прячется» в обрабатываемом модуле. Ее можно заменить своей функцией, возвращающей аппаратно-зависимый пароль (метка диска, имя машины, наличие сетевого адреса и все, что подскажет Ваша фантазия), тем самым исключить хранение пароля в модуле, реализовать простейшую защиту от несанкционированного использования защищенного модуля.

Соответственно без пароля/неправильном пароле функционал модуля будет недоступен/потерян (в случае шифрования строк).

Порядок работы:

1. В поле «Текст модуля исходный» копируем преобразуемый модуль

2. На вкладке «Параметры шифрования» определяем параметры шифрования строк, при необходимости свою функцию получения пароля

3. Нажимаем кнопку «Обработать»

4. Забираем обфусцированный модуль, заменяем «исходный».

Особенности/ограничения:

1. Обфусцированный модуль в режиме шифрования строк/разбивки может выполняться МЕДЛЕННЕЙ исходного в НЕСКОЛЬКО РАЗ, если зашифрованные строки находятся внутри циклов. ( время обработки тестового модуля обработкой «обфускации» увеличилось примерно в 2-3 раза, по отношению к «чистому» коду)

По быстродействию хочу поставить акцент:

Вызов функции получения пароля происходит при развертывании каждой части шифрованной строки.

Как вариант - строки минимально "разбивать" на "крупные". Если это модуль формы, мы можем значительно ускорить выполнение кода, определив пароль один раз при инициализации модуля. Хранить в переменной модуля/реквизите формы, возвращая эту переменную при вызове функции. Это будет быстрее, чем вычисление пароля каждый раз (или используя другие варианты оптимизации кэширования повторного использования значений и т.д).

По умолчанию, это формирование строки из кодов символов, пароля, указанного при обфускации: Символ(КодN1)+Символ(КодN2).

Эта функция заменяемая. Как вариант, указываем функцию получения значения пароля из модуля с «Повторно используемыми значениями».

По умолчанию, новый модуль генерируется универсально. Вычисление пароля происходит при КАЖДОМ вызове расшифровки строки.

Поскольку при обфускации нет возможности автоматически определить, что обрабатываем — модуль формы/модуль приложения, то пока этот нюанс обрабатываем самостоятельно. Правка минимальна.

2. При установке режима шифрования строк разбиваются/шифруются ВСЕ строковые переменные модуля.

3. Имена функций НЕ обрабатываются.(если не указано явное переименование функций)

4. Перенос директив препроцессора, обработка областей модуля НЕ ТЕСТИРОВАЛАСЬ. Вероятно есть ошибки переноса.

5. Переменные имеющие имена совпадающие с функциями глобального контекста корректно не обрабатываются. (например КодСимвола, Символ . и т.д.)

6. Подготовка кода.

Может для кого-то не очевидные моменты, связанные с шифровкой строк.

Код вида : ЭтаФорма.Элементы.ИмяЭлемента.Свойство=НекоеЗначение обработка оставит "как есть"

но, если обращение к реквизитам\свойствам использовать строки: переменнаяЭтаФорма["Элементы"]["ИмяЭлемента"]["Свойство"]=переменная

будет преобразован в: NNN***[FFF***()][FFF***()][FFF***()]=NNN****

будет преобразован в: NNN***[FFF***()]=FFF***()+FFF***()+FFF***();

FFF***() - функция содержащая шифрованную часть строки, согласно заданным параметрам

NNN*** Обфусцированная переменная

"Автоматом" данное преобразование НЕ делается. Все на откуп пользователя, исходя из соображений "быстродействия" и степени "защиты" кода

7. Публикую обработку в состоянии "как есть". В моем случае, свою задачу она решила успешно. Но ошибки, конечно есть :)

"+" нет необходимости использовать внешние компоненты

Тестировалось: 1С:Предприятие 8.3 (8.3.10.2299).

Изменения версии 0.42 от 2017.11.04

1. Оптимизировано быстродействие .

2. При обработке функций/процедур с содержимым более 500 строк возникали ошибки

2. Корректное исключение строк с комментарием из текстов запросов.

3. В некоторых случаях "терялись" логические операции в конце строки- (например логическое И)

4. При пустом значении пароля генерировался "не корректный" код. Добавлена авто-генерация пароля.

5. В некоторых случаях, при генерации кода операторы "<>", ">=", "<=" разбивались по строкам

6. Исправлены правила переноса инструкций препроцессора

7. Добавлено переименование функций.

Изменения версии 0.47 от 2017.12.10

- в некоторых случаях некоррекно обрабатывались определения "предопределенных" строковых параметров функций/процедур. Пример: Функция Ф(Парам1="111",Парам2="222")

Изменения версии 0.49 от 2017.12.19

- Некорректно обрабатывались предопределенные параметры имеющие значения '0000000', НЕОПРЕДЕЛЕНО. Пример: Функция Ф(Дата1='00010101',Парам2=неопределено)

- Добавлена возможность исключения команд препроцессора - при генерации кода, иначе при генерации кода модулей объектов возникали синтаксические ошибки, поскольку функции содержащие "шифрованные строки" объявлялись с диррективой препроцессора &НаКлиентеНаСервереБезКонтекста

Изменения версии 0.52 от 2019.04.08

- В некоторых случаях не корректно проводилось переименование/подмена функций. В результате чего, в режиме "переименования функций" результирующий код получался "с ошибками".

- Из предопределенных строковых параметров удалялись пробелы. Пример: Функция ИмяФункции(Значение="1 2 3 4 5") Преобразовывалось в ИмяФункции(Значение="12345")

- оптимизирован механизм переноса команд препроцессора / определение областей.

Или то, почему вы не можете издать свою улучшенную версию Counter Strike и уехать жить на Гавайи.

О чём речь?

Обфуска́ция (от английского obfuscate — делать неочевидным, запутанным, сбивать с толку) в широком смысле - приведение исходного текста или исполняемого кода программы к виду, сохраняющему её функциональность, но затрудняющему анализ, понимание алгоритмов работы и модификацию при декомпиляции.

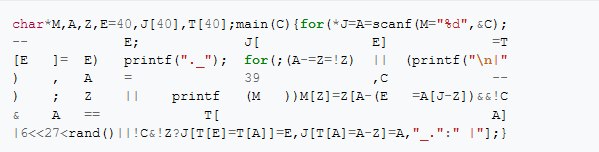

Красивый пример из Википедии кода, прошедшего обфускацию.

Далее в программе

Зачем это нужно?

Как это должно работать?

Как это работает?

Состояние дел сейчас

Зачем это нужно?

Как известно, одним из основных методов взлома программного обеспечения является исследование кода, полученного в результате работы дизассемблера на предмет уязвимостей. На основе такого когда нетрудно, например, составить программу генерации ключей активации коммерческого программного обеспечения или, наоборот, внести в исполняемый файл изменение - патч, позволяющий злоумышленникам отключить "нежелательные" модули исходной программы.

Всему вышеперечисленному как раз и может противодействовать специальная программа - обфускатор.

Так же, алгоритмы обфускации активно используются не только для затруднения анализа кода, но и для уменьшения размера программного кода, что, в свою очередь, активно используется при разработке различных веб-сервисов и баз данных.

Как это должно работать?

Как понятно из вышесказанного, методы обфускации должны усложнить код, преобразовав его таким образом, чтобы скрыть от третьих лиц логику его работы.

В идеале хотелось бы, чтобы программа, прошедшая обфускацию, давала бы не больше информации нежели чёрный ящик, имитирующий поведение исходной программы. Гипотетический алгоритм, реализующий такое преобразование называется "Обфускация чёрного ящика". Декомпиляция зашифрованной таким образом программы дала бы злоумышленникам не больше информации, чем декомпиляция клиента мессенджера, представляющего собой лишь обёртку над апи "настоящего" приложения, что бы полностью решило поставленную в предыдущем блоке проблему. Однако показано [3] , что реализация такого алгоритма для произвольной программы невозможна.

Как это работает

Большинство методов обфускации преобразуют следующие аспектов кода:

• Данные: делают элементы кода похожими на то, чем они не являются

• Поток кода: выставляют исполняемую логику программы абсурдной или даже недетерминированной

• Структура формата: применяют различное форматирование данных, переименование идентификаторов, удаление комментариев кода и т.д.

Инструменты обфускации могут работать как с source или байт кодом, так и с бинарным, однако обфускация двоичных файлов сложнее, и должна варьироваться в зависимости от архитектуры системы.

При обфускации кода, важно правильно оценить, какие части когда можно эффективно запутать. Следует избегать обфускации кода, критичного относительно производительности.

Методы

1. Преобразование данных

Одним из наиболее важных элементов обфускации является преобразование данных, используемых программой, в иную форму, оказывающее минимальное виляние на производительность кода, но значительно усложняющее хакерам возможность обратного инжинирнга.

По ссылке можно ознакомится с интересными примерами использования двоичной формы записи чисел для усложнения читабельности кода, а так же изменений формы хранения данных и замены значений различными тождественными им выражениями.

2. Обфускация потока управления кодом

Обфускация потока управления может быть выполнена путем изменения порядка операторов выполнения программы. Изменение графа управления путем вставки произвольных инструкций перехода и преобразования древовидных условных конструкций в плоские операторы переключения, как показано на следующей диаграмме.

3. Обфускация адресов

Данный метод изменяет структура хранения данных, так чтобы усложнить их использование. Например алгоритм, может выбирать случайными адреса данных в памяти, а также относительные расстояния между различными элементами данных. Данный подход примечателен тем, что даже если злоумышленник и сможет "декодировать" данные, используемые приложением на каком-то конкретном устройстве, то на других устройствах он всё равно не сможет воспроизвести свой успех.

4. Регулярное обновление кода

Этот метод предотвращает атаки, регулярно выпуская обновления обфусцированного программного обеспечения. Своевременные замены частей существующего программного обеспечения новыми обфусцированными экземплярами, могут вынудить злоумышленника отказаться от существующего результата обратного анализа, так как усилия по взлому кода в таком случае могут превысить получаемую от этого ценность.

5. Обфускация инструкций ассемблера

Преобразование и изменение ассемблерного когда также может затруднить процесс обратного инжиниринга. Одним из таких методов является использование перекрывающихся инструкций (jump-in-a-middle), в результате чего дизассемблер может произвести неправильный вывод. Ассемблерный код также может быть усилен против проникновения за счёт включения бесполезных управляющих операторов и прочего мусорного кода.

6. Обфускация отладочной информации

Отладочную информацию можно использовать для обратного проектирования программы, поэтому важно блокировать несанкционированный доступ к данным отладки. Инструменты обфускации достигают этого, изменяя номера строк и имена файлов в отладочных данных или полностью удаляя из программы отладочную информацию.

Заключение

Я не стал описывать историю развития различных подходов к обфускации, так как на мой взгляд, она неплохо отражена в уже существующей на Хабре статье.

Данная статья была написана в 2015 году, и мне не удалось найти в интернете существенного количества статей и иных материалов на тему моего поста, накопившихся за это время. На мой взгляд, в наш век всё большую популярность приобретает разработка всевозможных веб приложений, которые мало нуждаются в обфускации в качестве метода защиты информации. Однако как раз таки сжатие исходного кода программ, при помощи методов обфускации в таких приложениях зачастую оказывается полезным.

В заключение, хотел бы добавить, что при использовании методов обфускации не следует пренебрегать и прочими методами защиты вашего кода, ведь обфускация далеко не серебряная пуля в вопросе защиты программ от взлома.

Ссылки и источники

[3] Barak B., Goldreich O., Impagliazzo R., Rudich S., Sahai A., Vadhan S. and Yang K. «On the (im) possibility of obfuscating programs.» CRYPTO 2001.

Читайте также: