Отключить microsoft authenticator office 365

Обновлено: 05.07.2024

Теперь везде, где только возможно, я защищаю свои данные с помощью средств многофакторной аутентификации Multi-Factor Authentication (MFA). И не могу понять, почему пользователи платформы Office 365 до сих пор удовлетворяются средствами парольной защиты. Должен признаться: у меня нет точных сведений относительно того, какой процент пользователей Office 365 применяет средства MFA. Но неофициальное исследование, проведенное мною среди знакомых, показывает, что использование средств MFA не является нормой. Возможно, все дело в опасениях, что необходимость выполнения дополнительных аутентификационных процедур будет раздражать пользователей и сбивать их с толку. Мой опыт показывает, что на практике дела обстоят иначе, однако я вполне понимаю тех, кто придерживается такой точки зрения. Но как бы то ни было, теперь, когда средства аутентификации на базе OAuth (иногда именуемые средствами современной аутентификации) реализованы как в последней версии Office 2013, так и в Office 2016, надо полагать, что для администраторов наступило самое время рассмотреть вопрос о том, смогут ли средства MFA обеспечить защиту пользовательских данных.

Знакомство со средствами MFA платформы Office 365

Давайте для начала определим, что такое MFA. Это метод проверки подлинности, предполагающий, что пользователь, который пытается получить доступ к данным, сможет подтвердить свою идентичность по меньшей мере двумя способами. В большинстве случаев речь идет о двух из трех перечисленных ниже методов.

- Вы сообщаете нечто, известное вам, то есть пароль.

- Вы используете нечто, обычно находящееся при вас, например мобильный телефон.

- Вы предъявляете нечто, присущее только вам: такие биометрические характеристики, как рисунок радужной оболочки, отпечаток пальца или черты лица.

Идея состоит в том, чтобы поставить злоумышленников, пытающихся получить доступ к учетной записи, перед необходимостью преодоления нескольких линий обороны. Если раньше для проникновения в систему было достаточно угадать пароль, то теперь взломщик должен располагать устройством, используемым для подтверждения подлинности (таким, как телефон) или изыскать способ представления необходимых биометрические данных, а это невероятно сложная задача.

Azure Active Directory — это служба подтверждения полномочий Office 365. Чтобы подтвердить свои права доступа к службам с помощью пакета OAuth 2.0, приложения, разработанные для взаимодействия с MFA, используют библиотеку Active Directory Authentication Library (ADAL). OAuth — это открытый стандарт предоставления прав доступа, поддерживаемый многими другими поставщиками. Используя библиотеку ADAL, клиентские приложения, такие как Outlook или Outlook Web App, получают доступ к данным пользователей с помощью маркеров доступа, выдаваемых в процессе аутентификации. Применение маркеров доступа обеспечивает приложениям возможность продолжать обращаться к данным, не расходуя ресурсы на хранение или предоставление учетной информации пользователей.

Применяется два типа маркеров. Маркер refresh token выдается после успешного подтверждения аутентичности пользователя. Это главный маркер, служащий для получения маркеров, которые необходимы для обращения к данным пользователя. Так, при первом подключении клиента Outlook к системе Office 365 и подтверждении прав доступа к ней маркер refresh token предоставляется службой Azure Active Directory. После этого Outlook может использовать данный маркер для получения маркеров доступа, действительных для системы Exchange. Тот же refresh token действителен на всем пространстве Office 365, так что, если у программ Word или Excel возникает необходимость обращения к данным SharePoint или OneDrive for Business, клиентские приложения могут запросить маркер доступа, действительный для упомянутых серверных приложений. На данную ситуацию можно взглянуть и под другим углом: маркер доступа всегда задается ресурсом — будь то Exchange, SharePoint или какая-либо другая программа.

Если маркер refresh token не используется, срок его действия составляет две недели. Однако, если этот маркер применяется для генерирования маркеров доступа, он обновляется средствами Azure Active Directory. Разумеется, если вы выйдете из системы на срок свыше двух недель и не будете обращаться к Office 365 на протяжении этого времени, срок действия refresh token истечет, и вам придется вновь создавать его в процессе аутентификации.

Активация MFA для учетных записей Office 365

Активация MFA для учетных записей Office 365 осуществляется без каких-либо затруднений. Зарегистрируйтесь в центре администрирования Office 365 Admin Center, перейдите на вкладку Users и щелкните ссылку Setup рядом со строкой Set multi-factor authentication requirements. Теперь вы сможете активировать средства MFA для целой группы учетных записей или для отдельных учетных записей по своему выбору. Запустите процесс, щелкнув на пункте Enable, а затем укажите учетные записи, для которых должны быть активированы средства MFA.

.jpg) |

| Экран 1. Выбор методов верификации для средств MFA |

Альтернативные методы аутентификации

Разработчики службы Azure Active Directory предусмотрели возможность применения методов многофакторной аутентификации в таких, например, случаях, когда пользователи перепутали свои смартфоны. Разумеется, никто из пользователей не предполагает, что ему придется прибегнуть к альтернативному методу, пока не возникнет критическая ситуация, но здесь у администраторов есть прекрасный повод принять решение о том, следует ли реализовать подобные методы в организации.

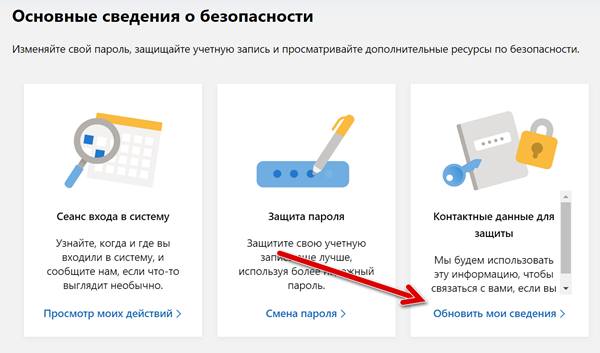

Прежде чем воспользоваться средством аутентификации, вам придется из своей учетной записи Office 365 активировать его в качестве механизма верификации. Делается это так. Перейдите в раздел Office 365 Settings, выберите вкладку Additional security verification и щелкните на пункте Update your phone numbers used for account security. После этого вы сможете добавить приложение Azure Authenticator к списку программ, поддерживаемых вашей учетной записью, и завершить процесс настройки (см. экран 2).

.jpg) |

| Экран 2. Настройка приложения authenticator |

Пароли приложений

Перечисленные выше методы верификации реализованы не во всех приложениях, и именно по этой причине существует такой механизм, как «пароль приложения». Пароль приложения, создаваемый на финальной стадии активации средств MFA (см. экран 3), представляет собой сложную текстовую строку, которую можно ввести для завершения процесса аутентификации. Пароли приложений были созданы для того, чтобы обеспечить приложениям, не оснащенным средствами аутентификации на основе стандарта OAuth, возможность создания действительных маркеров доступа, открывающих путь к данным Office 365.

.jpg) |

| Экран 3. Просмотр пароля приложения |

Получив пароль приложения, пользователь должен обеспечить его неприкосновенность, поскольку этот пароль потребуется для проверки прав доступа средствами некоторых приложений, включая мобильные телефоны, оснащенные технологией ActiveSync. Освоить эту часть процесса труднее всего, поскольку, хотя у вас может быть несколько паролей приложений (скажем, по одному на каждое приложение или по одному на устройство), все эти пароли генерируются автоматически и, похоже, выдаются нам с гарантией: их ни за что не вспомнишь в тот момент, когда это потребуется. Средства MFA никак не проявляют себя сразу после активации: на данный момент у пользователей могут быть задействованы существующие соединения, срок действия которых должен истечь или которые должны быть разорваны перед тем, как новый режим аутентификации вступит в силу. Обычно первыми требуют использования средств MFA браузерные соединения (включая соединения с SharePoint и с OneDrive при открытии файлов, хранящихся в этих репозиториях). За ними следуют другие приложения, такие как Outlook 2016. После завершения проверки подлинности ее результаты остаются действительными в течение 14 дней.

Использование средств MFA

.jpg) |

| Экран 4. Введение одноразового кода, полученного через SMS |

MFA и пакет PowerShell

Самая серьезная проблема, с которой мне довелось столкнуться, заключалась в отсутствии средств работы с многофакторной аутентификацией в среде PowerShell. Когда пользователь начинает сеанс удаленной работы с PowerShell с помощью подключения через Office 365, он может идентифицировать себя, только предоставив свое имя пользователя и пароль, так как механизм для передачи второго фактора аутентификации, включая пароли приложений, в этом случае не предусмотрен. Единственное решение — создать отдельную учетную запись для работы с PowerShell. Само по себе это несложно, к тому же отделение административных действий (которые вы будете выполнять с использованием PowerShell) от рутинных процедур взаимодействия с Office 365 отвечает требованиям безопасности. Кстати, специалисты Microsoft сейчас работают над оснащением PowerShell средствами MFA, так что в будущем вы сможете использовать различные методы верификации. Учтите, что, возможно, на первых порах модули PowerShell для различных приложений, включая Exchange, не будут поддерживать работу средств MFA. Но даже если такая поддержка и будет реализована, я все равно рекомендовал бы рассмотреть возможность использования отдельной учетной записи для работы с PowerShell.

Среда PowerShell может использоваться для просмотра учетных записей, настроенных для применения средств MFA. Как разъясняется в статье, подготовленной обладателем статуса Microsoft MVP Мишелем де Руиж, публикуемый в приведенном листинге код вы можете использовать для определения учетных записей Office 365, применяющих средства многофакторной аутентификации, а также для выявления методов, используемых для дополнительной проверки подлинности. Приведенные ниже данные показывают, что обе учетные записи настроены для использования аутентификации с помощью SMS (OneWaySMS), а также звонков по мобильному телефону (TwoWayVoiceMobile). Помимо прочего, вы можете использовать PowerShell для управления настройками MFA для учетных записей, хотя большинство пользователей устроит обращение в центр администрирования Office 365 Admin Center.

Казус с привередливым браузером

Более занятная проблема возникла в связи с тем, что Internet Explorer внезапно стал отказывать мне в соединении с использованием средств MFA (см. экран 5). Я работал под управлением новейшей версии Windows 10 (10586, или редакция Threshold 2); при этом, в отличие от IE, как Edge, так и Chrome работали с MFA без каких-либо нареканий. Я сделал все, что полагается в таких случаях: очистил кэш браузера и навел в Интернете справки по коду ошибки 50012, но оптимального решения так и не нашел. Проблема сохранялась в течение недели или чуть больше. В конце концов я решил деактивировать средства MFA для своей учетной записи и посмотреть, как на это отреагирует IE. Браузер работал после деактивации средств MFA и продолжал исправно функционировать и после ее повторного включения. Таким образом я получил еще одно подтверждение тому, что отключение функции с ее последующей активацией часто позволяет решить проблему.

.jpg) |

| Экран 5. Ошибка в работе IE |

Не забывайте о том, что, если вы деактивируете средства MFA и затем вновь активируете их для той или иной учетной записи, пользователь будет вынужден вновь пройти через процесс настройки методов верификации.

Вопрос планирования

Ну и, разумеется, если вы не работаете с Office 365, но хотите защитить системы Exchange с помощью средств MFA, к вашим услугам множество решений, предлагаемых независимыми поставщиками; в этом вы сможете убедиться сами, выполнив простую процедуру поиска в Интернете.

Кстати, о решениях от независимых поставщиков. Если вы используете учетные записи служб с целью предоставления доступа к ресурсам вашей организации для осуществления мониторинга или другое решение, от реализации средств MFA в этих учетных записях лучше воздерживаться, если вы не знаете наверняка, что применяемое вами решение от независимого поставщика позволяет работать с такой конфигурацией. Дело в том, что одни решения уже позволяют работать со средствами MFA, другие обеспечивают возможность использования паролей приложений (часто потому, что соответствующий поставщик программного продукта не хочет брать на себя ответственность за хранение паролей от имени пользователя), а есть и такие продукты, которые вообще не обеспечивают взаимодействие с механизмами MFA.

В целом корпорация Microsoft осуществила простую в обращении реализацию механизма MFA внутри Office 365 и выпускает приложения, использующие этот механизм. Предлагаемое решение характеризуется определенным уровнем гибкости: клиенты не обязаны применять средства MFA, а если эти средства активированы, число их пользователей может быть ограничено заданными учетными записями. Так что, если вы сегодня не пользуетесь средствами MFA, может быть, стоит испытать их на небольшом числе учетных записей. В конце концов, что вы потеряете, повысив свой уровень защищенности?

Вы можете открыть веб-страницу со статусом MFA для всех пользователей, двумя способами:

- Microsoft 365 Admin Center -> Active Users -> Multi-factor authentication.

- Portal Azure -> Azure AD-> Users -> Per-user MFA

Перед вами появится список всех пользователей вашего тенанта и статус MFA для каждого из них. Для каждого пользователя статус MFA может быть:

- Disabled – мульти факторная аутентификация отключена (по-умолчанию для новых пользователей);

- Enabled – MFA включена, но пользователь все еще использует обычную аутентификацию, пока сам не настроит метод MFA;

- Enforced – при следующем входе пользователю будет принудительно предложено зарегистрировать второй фактор MFA.

Включить, отключить, сбросить, или настроить MFA для каждого пользователя можно с помощью кнопок в правой панели Quick Steps.

В этом отчете не получится определить, завершил ли пользователь настройку MFA и какой второй фактор используется пользователь. Также нельзя выгрузить содержимое страницы в txt/csv файл. Гораздо удобнее использовать PowerShell для управления MFA пользователей в Micorosft 365 и простого построения отчетов.

На данный момент вы можете включить/отключить или настроить MFA для пользователей Azure (Microsoft 365) из PowerShell с помощью модуля MSOnline или с помощь Microsoft Graph API.

На данный момент нельзя управлять MFA через более новый модуль AzureAD.Установите модуль MSOnline (если нужно) и подключитесь к своему тенанту:

Информация о статусе MFA для пользователя можно получить из атрибута StrongAuthenticationMethods:

Если атрибут StrongAuthenticationMethods не пустой, значит для пользователя включен MFA. Можно узнать какой тип MFA настроен для пользователя:

В качестве второго MFA фактора в современной проверке подлинности Microsoft для пользователей может использоваться один из четырёх вариантов проверки:

Чтобы включить MFA для определённого пользователя:

Чтобы заставить пользователя принудительно перерегистрировать текущий метод MFA:

Отключить MFA для одного пользователя:

В учетной записи Microsoft двухэтапная проверка (также известная как «двухфакторная проверка подлинности», «2FA» или «многофакторная проверка подлинности») – это функция, которая добавляет второй этап проверки, чтобы повысить безопасность и усложнить доступ для злоумышленников.

Если кто-то завладеет вашим паролем, без второй формы аутентификации, будет практически невозможно получить доступ к вашей учетной записи.

Если вы используете учетную запись Microsoft, вы можете использовать три способа включения двухэтапной проверки, включая использование альтернативного адреса электронной почты, номера телефона, и вы даже можете использовать приложение Microsoft Authenticator. Как только функция безопасности включена, каждый раз, когда вы входите с нового места или нового устройства с паролем, вам нужно будет ввести код безопасности, чтобы подтвердить, что вы являетесь тем, кем себя называете.

В этом руководстве по Windows 10 мы расскажем, как настроить двухэтапную проверку вашей учетной записи Microsoft, чтобы добавить дополнительный уровень безопасности для предотвращения несанкционированного доступа к Outlook, OneDrive, Office 365, Xbox Live и другим службам.

Как включить двухэтапную проверку Microsoft

Чтобы включить двухэтапную проверку своей учетной записи Microsoft, выполните следующие действия.

Важное замечание: прежде чем продолжить, важно иметь несколько форм контактной информации, чтобы предотвратить блокировку вашей учетной записи.

-

свою учетную запись Microsoft.

- Войдите с вашими учетными данными.

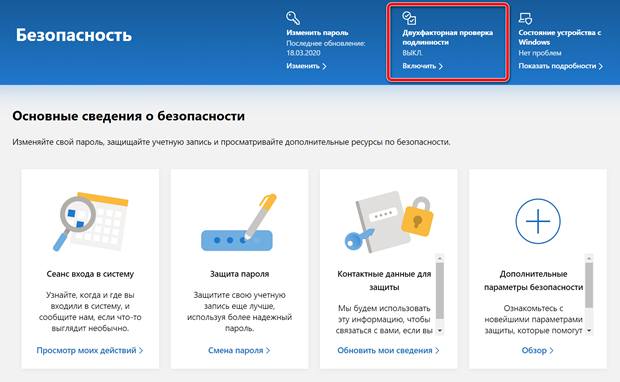

- Перейдите на вкладку Безопасность.

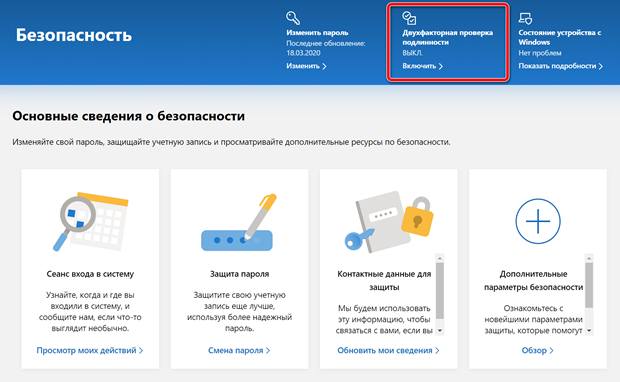

- Выберите параметр «Двухэтапная проверка» в верхней части страницы (или нажмите кнопку «Дополнительные параметры безопасности» на странице).

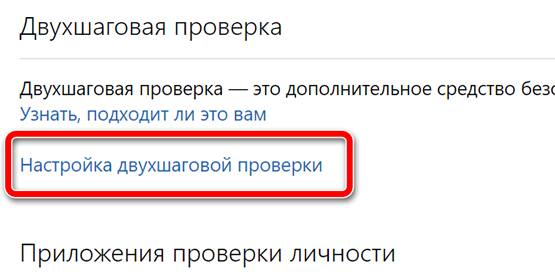

Совет. Важно сохранить этот код восстановления в безопасном месте.

После того, как вы выполните шаги при попытке войти на нераспознанное устройство, вы получите код безопасности в своей учетной записи электронной почты или на телефоне, с помощью которого можно подтвердить, что это вы пытаетесь войти в свою учетную запись.

Как добавить информацию о безопасности

При включении двухэтапной аутентификации при каждом входе в систему вам будет предложено указать вторую форму аутентификации. Кроме того, если вы забудете свой пароль, вам потребуется два способа контакта, чтобы восстановить доступ к вашей учетной записи. Это означает, что перед включением двухэтапной проверки вы должны убедиться, что у вас есть как минимум три типа контактных данных, которые могут представлять собой сочетание адресов электронной почты или телефонных номеров.

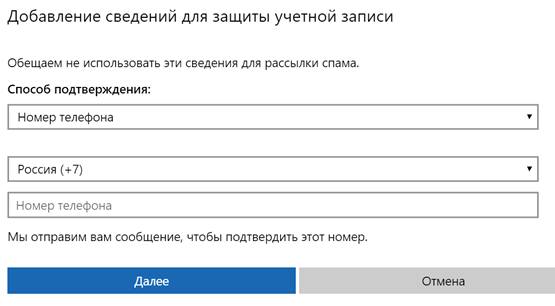

Чтобы добавить информацию о безопасности в свою учетную запись Microsoft, выполните следующие действия:

После выполнения этих шагов, каждый раз, когда вы попытаетесь войти в систему, когда включена двухэтапная проверка, вы можете получить код безопасности, используя методы связи, которые вы добавили в учетную запись.

Как настроить приложение Authenticator

Приложение Authenticator доступно для Android и iOS. В следующих шагах мы покажем вам инструкции по настройке приложения на устройстве Android, но процесс аналогичен для устройств iOS.

Чтобы настроить приложение Authenticator, выполните следующие действия:

После выполнения этих шагов при входе в свою учетную запись вы получите на свой телефон уведомление, с помощью которого можете подтвердить и продолжить вход в систему.

Как создать пароль приложения

Если вы используете устройство или приложение, которое не поддерживает двухэтапную проверку, вам необходимо создать пароль приложения.

Чтобы создать пароль приложения, выполните следующие действия:

После выполнения этих действий приложение или устройство смогут получить доступ к вашей учетной записи, когда включена двухэтапная проверка.

Как отключить двухэтапную проверку на аккаунте Microsoft

В том случае, если вам больше не нужно использовать функцию безопасности, вы можете отключить её, чтобы использовать менее безопасную одношаговую проверку.

Чтобы отключить двухэтапную проверку, выполните следующие действия:

Выполнив эти шаги, вы будете продолжать получать коды безопасности время от времени, и когда Microsoft обнаружит угрозу безопасности вашей учетной записи.

Помимо отключения этой функции, вам также может потребоваться обновить пароль в тех приложениях и службах, которые вы настроили с помощью пароля приложения.

Как отключить приложение Authenticator?

Отключить двухэтапную аутентификацию

Как отключить двухэтапную проверку в Office 365?

Отключить многофакторную аутентификацию для пользователя

- Войдите в свою панель управления Office 365.

- В меню слева выберите Центр администрирования Office 365.

- В верхнем меню выберите Многофакторная аутентификация.

- Установите флажок рядом с пользователем, для которого нужно отключить многофакторную аутентификацию.

- В разделе быстрых действий выберите Отключить.

Как перенести аутентификатор Microsoft на новый телефон?

- На своем компьютере войдите на страницу двухэтапной аутентификации Google.

- Прокрутите вниз до раздела Приложение Authenticator и нажмите Сменить телефон.

- Во всплывающем окне вам будет предложено выбрать, какой тип мобильной операционной системы вы используете, Android или iOS.

- Переключитесь на новое устройство.

Что произойдет, если я удалю приложение Authenticator?

Приведенные ниже шаги описывают, как вы можете удалить ссылку в приложении Google Authenticator с одного устройства, не отключая токен двухфакторной аутентификации на других устройствах. Токен больше не будет доступен с этого устройства, но продолжит работать на других ваших связанных устройствах.

Как отключить защиту паролем в приложении Authenticator?

Как изменить метод проверки Microsoft?

- Выберите имя своей учетной записи в правом верхнем углу, затем выберите профиль.

- Выберите Дополнительная проверка безопасности.

Как изменить настройки безопасности в моей учетной записи Microsoft?

Как добавить информацию о безопасности в свою учетную запись Microsoft

Как сбросить аутентификатор Microsoft?

Что произойдет, если я потеряю свой телефонный аутентификатор Microsoft?

Могу ли я установить аутентификатор Microsoft на двух устройствах?

Обратите внимание, что вы можете настроить и использовать приложение Microsoft Authenticator на нескольких устройствах одновременно. Коды аутентификации из восьми цифр одинаковы для всех устройств, и вы можете отвечать на запросы на любом правильно настроенном устройстве.

Как удалить аутентификатор Microsoft с Iphone?

Всегда сложно с чего-то начинать. После долгих раздумий, я решил посвятить свою первую статью на Хабре теме, которой занимаюсь в данный момент — Office 365 во всех его проявлениях.

На сайте уже было несколько статей, описывающих те или иные компоненты данного сервиса. Писали и про настройку авторизации с помощью ADFS и синхронизацию с Active Directory, но помимо практики не помешает немного теории. Конечно рассказать все невозможно, да и не интересно, но важные, на мой взгляд, моменты отметить стоит.

По своему опыту могу сказать, что аутентификации в Office 365 довольно сложная тема, за кажущейся простотой и очевидностью которой, зачастую, скрываются тонкие нюансы, знание которых позволяет более качественно развернуть систему и снизить время, требующееся на локализацию проблемы. Вот о таких нюансах я бы хотел сегодня поговорить.

- Microsoft Online ID — обычная учетная запись в Windows Azure Active Directory. Это аналог всем нам привычного Active Directory, но адаптированного для работы с «облачными» продуктами Microsoft (например, помимо Office 365, еще используется для MS Dynamics CRM Online). Пользователи создаются вручную при помощи портала администрирования или массово через CSV-файл.

- Microsoft Online ID + DirSync — те же самые «облачные» пользователи, но представляют собой копию учетных записей из вашего AD, созданную при помощи утилиты Microsoft Directory Synchronization или сокращенно DirSync. Из локального AD переносятся почти все основные аттрибуты, но не переносятся пароли пользователей. Управление пользователями осуществляется частично череp AD, частично на портале.

- Federated ID + DirSync — в основе системы все тот же принцип копирования учетных записей из вашего AD, с той лишь разницей, что для авторизации используется Active Directory Federation Service 2.0. Управление пользователями осуществляется через локальное AD.

- Малые организации без локальной службы Active Directory

- Средние организации с локальной службой Active Directory

- Крупные организации с локальной службой Active Directory

- Не требуются локальные серверы

- Локальное управление пользователями и группами

- Сценарии сосуществования

- Топология единого входа с корпоративными реквизитами

- Локальное управление идентификаторами

- Политика паролей контролируется локально

- Возможна двухфакторная аутентификация

- Сценарии сосуществования

- Невозможна топология единого входа

- Невозможна двухфакторная аутентификация

- Два набора реквизитов с разными политиками паролей

- Управление идентификаторами из облака

- Невозможна топология единого входа

- Невозможна двухфакторная аутентификация

- Два набора реквизитов с разными политиками паролей

- Необходимо развертывание сервера

- Необходимо развертывание сервера с высокой степенью доступности

Если с первыми двумя вариантами в техническом плане все довольно очевидно, то при реализация аутентификации при помощи ADFS возникают сложности.

Прежде чем рассказать про механизм аутентификации, приведу реальную ситуацию из жизни: в компании 1000+ пользователей использовался Office 365 с аутентификацией через ADFS. В одно не очень прекрасное утро пользователи начали жаловаться, что их Outlook не может подключиться к почте, но при этом доступ к Outlook Web Access, SharePoint или Lync сохранился. Причина сбоя была в изменении политик сервера и, как следствие, падении службы ADFS Proxy. Для локализации данной проблемы было потрачено несколько часов, которые можно было сэкономить, понимая несколько простых вещей про аутентификацию в Office 365.

Итак, в Office 365 используется два основных механизма (их иногда еще называют профилями) аутентификации:

Пассивный механизм — применяется для авторизации в сервисах Office 365 при помощи браузера или службы единого входа.

Принцип работы данного механизма можно проиллюстрировать схемой:

- Пользователь при помощи браузера или Lync-клиента запрашивает информацию у сервиса SharePoint Online, Exchange OWA или Lync-сервер и получает ответ с просьбой авторизоваться на платформе аутентификации (Authentication Platform)

- Authentication Platform после получения запроса определяет, что используется федеративный идентификатор и требует предоставить User Source Id, подтверждающий валидность пользователя в локальном Active Directory), для чего перенаправляет запрос на URL ADFS сервера.

- ADFS-сервер аутентифицирует пользователя в локальном AD и выдает ему подписанный User Source ID

- Вооружившись своеобразным «паспортом» пользователь в очередной раз обращается к Authentication Platform, от которой на этот раз получает «облачное удостоверение» NET ID.

- Данное удостоверение в дальнейшем используется для работы с сервисами

Следовательно можно определить несколько ключевых моментов, на которые стоит обратить внимание — это DNS, сертификаты, публикация и отказоустойчивость.

DNS

При возникновении проблем, требуется всегда помнить, какой DNS-сервер используют пользователя в настоящий момент при авторизации на конкретном сервисе.

Сертификаты

Если все ваши пользователи находятся в корпоративной сети и используют для работы с Office 365 только браузер и Lync клиент, то можете забыть про этот пункт и смело использовать самоподписной сертификат вашего CA. Но как только у вас появляются внешние пользователи или вы хотите настроить ваш любимый телефон на получение корпоративной почты, потребуется валидный сертификат, выданные доверенным центром сертификации. В качестве best practice, еще на этапе перехода на Office 365, стоит сразу запланировать покупку если не wildcard, то хотя бы обычного с парой SAN, не надеясь, что у вас уникальная ситуация и внешние пользователи никогда не появятся.

Отказоустойчивость

Вроде бы самая очевидная вещь любой ИТ системы, на практике, оказывается самой болезненной. Обеспечение отказоустойчивости ADFS-сервера — важнейший и часто пропускаемый этап при настройке федеративной аутентификации. Повышение надежности ADFS вполне простая задача, заключающаяся в использовании либо стороннего NLB либо штатного Windows Load Balancer (WNLNB). Я понимаю, что говорю про очевидные вещи, но, к сожалению, многие администраторы не уделяют теме отказоустойчивости, пытаясь «когда-нибудь потом» доставить еще один сервер. Если не вдаваться в детали, на практике, отсутствие балансировки ADFS — самая распространенная причина проблем с Office 365.

Читайте также: