Powershell как запустить браузер

Обновлено: 08.07.2024

Хорошей новостью является то, что вы можете открыть командную строку прямо из окна Windows Explorer. Вы попадете прямо в эту папку!

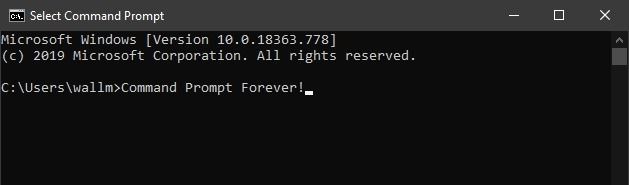

Командная строка против PowerShell

Одним из важных моментов, связанных с открытием командной строки в папке, является то, что мы обращаемся именно к командной строке Windows, а не к PowerShell. Хотя обе программы выглядят одинаково, будучи интерфейсом текстовых команд, на самом деле они очень разные.

Командная строка использует «CMD.exe», в то время как PowerShell использует «powershell.exe», поэтому они полностью разделены. Хотя некоторые функции перекрываются, две программы могут использовать разные команды для выполнения одной и той же работы. Эта статья посвящена только командной строке, но некоторые ярлыки также будут работать для PowerShell. Мы укажем, когда это так.

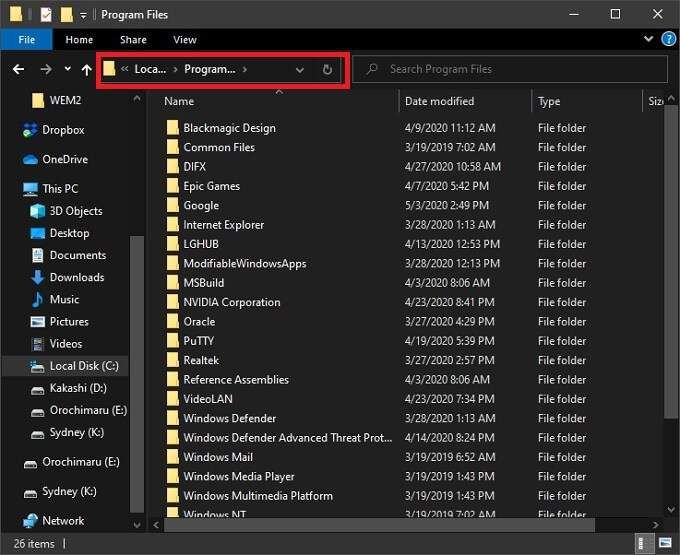

Открыть командную строку с помощью адресной строки Explorer

Когда вы открываете папку Windows Explorer, вы увидите адресную строку, похожую на ту, что в веб-браузере. По умолчанию он показывает путь к текущей папке. Вы можете видеть это здесь.

Если вы нажмете на эту адресную строку, вы можете ввести текст. Набрав «cmd» и нажав Enter, вы откроете командную строку в этом месте.

Это также будет работать, если вы введете «powershell» вместо «cmd». Переносит вас непосредственно к приглашению Windows PowerShell в этой папке.

Добавление «Открыть окно команд здесь»

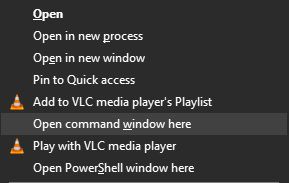

В ранних версиях Windows 10 существовала запись в контекстном меню под названием «Открыть окно команды здесь», которая открывала командную строку в указанной вами папке. Например, если вы щелкнете правой кнопкой мыши по папке и воспользуетесь этой командой, командная строка запустится с текущей папки.

После обновления 2017 Creator для Windows 10 Microsoft удалила эту опцию. Почему? Скорее всего, именно благодаря усилиям Microsoft оттолкнуть людей от использования командной строки к использованию PowerShell.

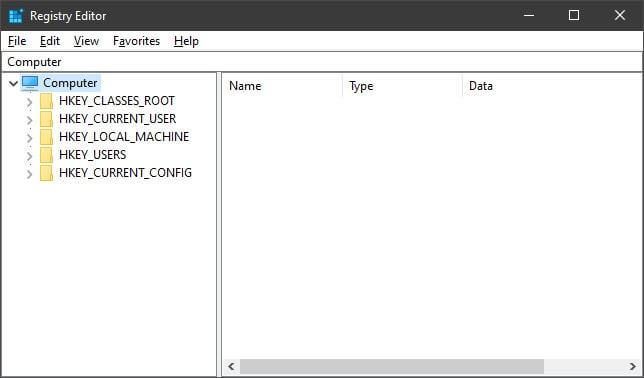

Вернуть эту команду не очень сложно, но она требует некоторой обработки в реестре Windows. Если вам неудобно это делать, лучше всего пропустить этот метод, но если вы действительно хотите вернуть эту опцию контекстного меню, вот что нужно сделать.

Сначала нажмите Пуск и введите regedit . Затем нажмите на запись программы regedit.

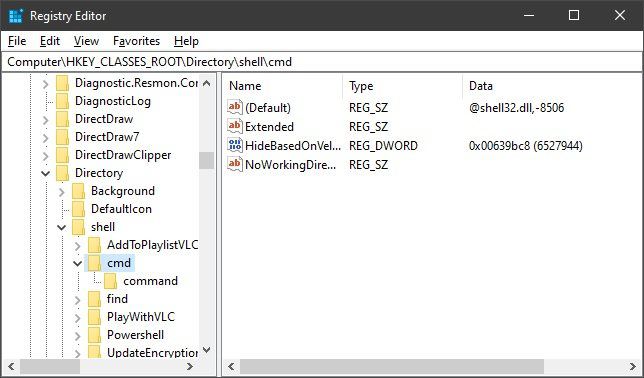

Открыв редактор реестра, найдите следующий раздел реестра по этому пути:

Здесь вещи могут начать казаться немного рискованными, но мы не делаем ничего, что сломало бы ваш компьютер. Но обязательно следуйте этим точным инструкциям!

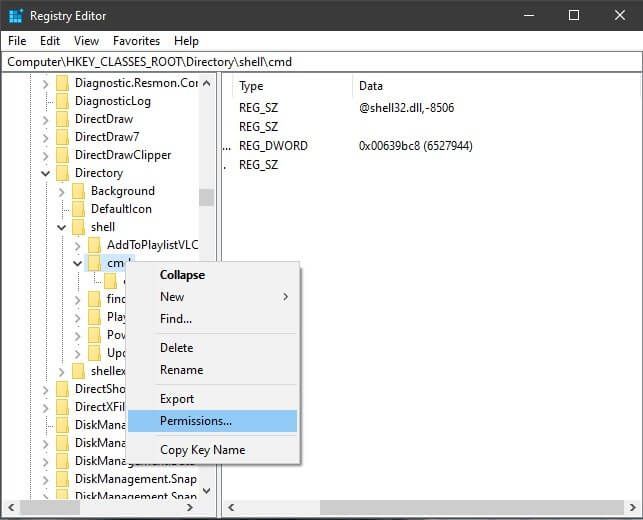

Щелкните правой кнопкой мыши по ключу и выберите «Разрешения» в контекстном меню.

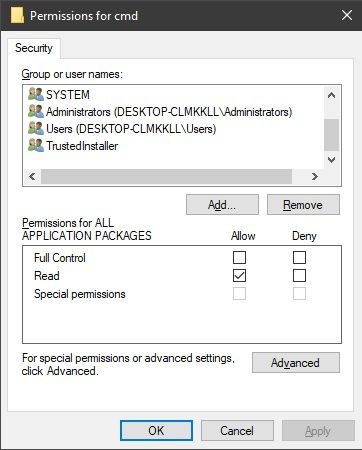

В открывшемся диалоговом окне нажмите «Дополнительно».

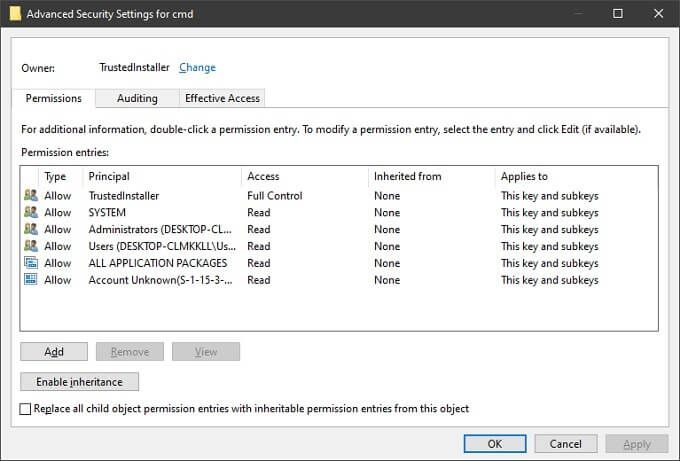

В верхней части окна расширенных настроек вы увидите указанного в списке владельца ключа. Нажмите «Изменить».

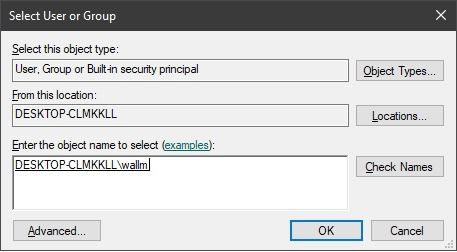

Затем введите свое имя пользователя и затем нажмите «Проверить имена», чтобы подтвердить его. Затем нажмите ОК.

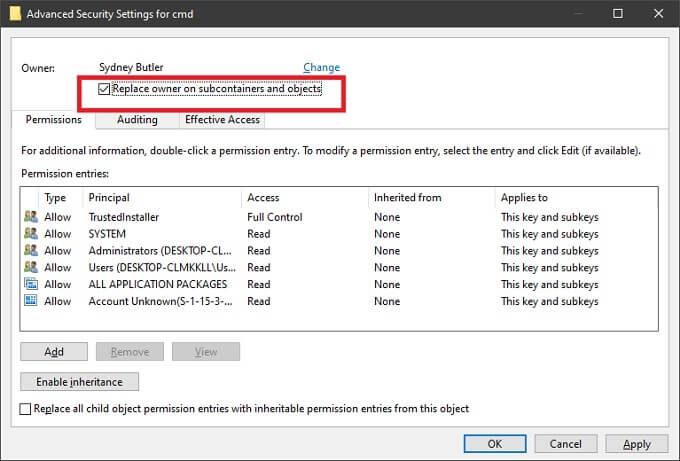

Наконец, убедитесь, что установлен флажок Заменить владельца на субконтейнеры и объекты, прежде чем нажимать ОК.

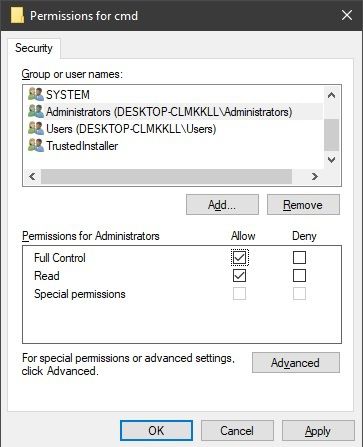

Теперь мы вернулись на страницу разрешений. Выберите «Администраторы» в группе или именах пользователей и выберите «Разрешить» рядом с «Полное управление». Затем нажмите ОК.

Теперь нам нужно восстановить пункт контекстного меню для командной строки.

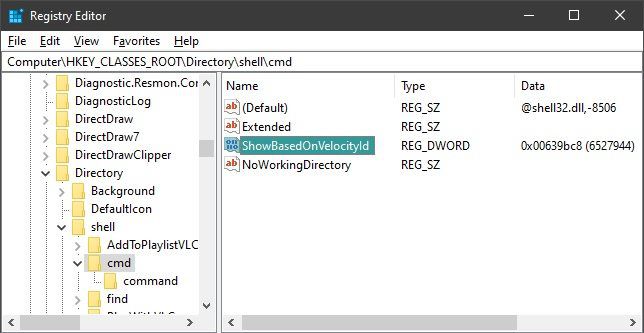

Вернувшись в окно CMD, все, что нам нужно сделать, это изменить «DWORD» с «HideBasedOnVelocityiD» на «ShowBasedOnVelocityId». Просто щелкните по нему правой кнопкой мыши и выберите «переименовать», затем измените имя DWORD.

Если все прошло по плану, вы должны увидеть опцию «Открыть окно командной строки», когда вы нажимаете SHIFT + правой кнопкой мыши на элементе в окне проводника Windows.

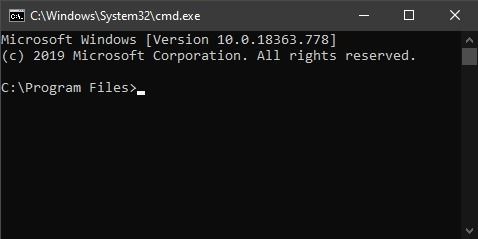

Открытие командной строки с помощью проводника Windows

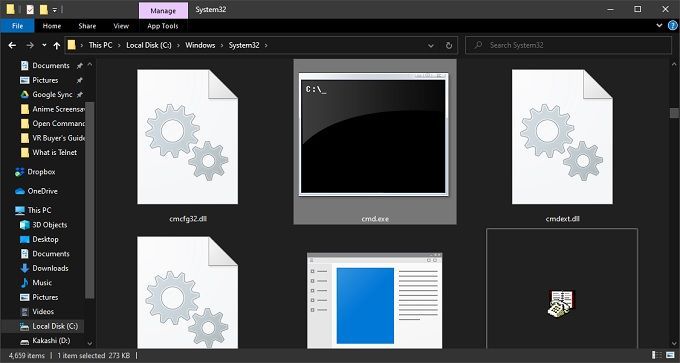

Этот следующий метод открытия командной строки из окна проводника Windows включает в себя переход к месту хранения самой программы командной строки и запуск ее непосредственно оттуда. Это по-прежнему полезно, когда по тем или иным причинам другие средства открытия командной строки не работают.

Вы можете найти «cmd.exe» в C:\Windows\System32. Если вы хотите запустить его с правами администратора, просто щелкните правой кнопкой мыши cmd.exe и выберите Запуск от имени администратора . Существует множество команд, которым требуются административные привилегии, и это один из способов запуска командной строки с этими привилегиями, не выходя из Проводника.

Вы в команде сейчас!

Как и в случае с HyperTerminal, Microsoft может в один прекрасный день полностью отказаться от командной строки в пользу PowerShell. Хотя это само по себе неплохо, PowerShell мог бы немного поработать, чтобы помочь неопытным пользователям, которым было бы удобно с командной строкой, использовать обычные функции так же легко. Тем не менее, до того дня, когда командная строка действительно пойдет по пути Dodo, вы можете быть уверены, что это всего лишь несколько щелчков мышью.

Если вам нужно улучшить навыки командной строки, то почему бы не проверить эти 21 команду, которую должен знать каждый пользователь Windows. Вы будете быстро выполнять задания, вооруженные этими невероятно полезными трюками.

PowerShell – это один из основных инструментов, который может использовать системный администратор для выполнения настройки и для управления доменной сетью. Часто у системного администратора возникает необходимость удаленно подключиться к серверу и выполнить на нем определенные задачи. Конечно, можно использовать Remote Desktop, но этом случае администратор будет ограничен – не всегда можно легко и быстро удаленно подключиться к компьютеру, не всегда под рукой есть удобный компьютер. В этой статье я расскажу вам о возможности удаленного подключения с использованием PowerShell Web Access.

PowerShell позволяет с помощью специальных командлетов выполнить абсолютно все, что можно сделать в системе, используя графический интерфейс, а также то, что в графическом интерфейсе выполнить невозможно. Таким образом, PowerShell является универсальным средством управления.

Основное достоинство PowerShell Web Access заключается в том, что системный администратор может работать на сервере удаленно, используя самый обычный браузер. И предвидя возможные вопросы, под обычным браузером здесь подразумевается не только InternetExplorer, но и Safari, и Mozila Filefox, и Google Chrome.

- Windows Internet Explorer для Microsoft Windows 8.0, 9.0, 10.0 и 11.0

- Mozilla Firefox 10.0.2

- Google Chrome 17.0.963.56m для Windows

- Apple Safari 5.1.2 для Windows

- Apple Safari 5.1.2 для Mac OS

- Установить PowerShell Web Access

- Настроить шлюз

- Настроить правила авторизации и безопасности сайта

1 Установка PowerShell Web Access

Сам процесс установки PowerShell Web Access довольно-таки обычен. Установить этот компонент можно как с помощью Мастера установки ролей и компонентов сервера (Add Roles and Features Wizard), так и с помощью командлета PowerShell.

В Мастере установки ролей и компонентов выбираем пункт Компоненты (Features) и в нем устанавливаем дополнение для PowerShell –PowerShell Web Access. Для корректной работы PowerShell Web Access должна быть установлена роль веб-сервера (Web Server Role — IIS), которая будет автоматически выбрана для инсталляции.

Также вы всегда можете воспользоваться альтернативным решением и использовать для установки не графический интерфейс, а командлет PowerShell (только не забудьте запустить PowerShell с правами Администратора):

Тем не менее, установка – это только первый шаг в настройке работы PowerShell Web Access.

2 Настройка шлюза

3 Настройка правил авторизации и безопасности сайта

После того, как вы установили PowerShell Web Access и настроили шлюз (установили веб приложение), ваши пользователи смогут открыть страницу входа в браузере, но не смогут выполнить вход. Причина в том, что пока мы не предоставили доступ нашим пользователям в явном виде. Важно отметить, что при проверке подлинности при авторизации в PowerShell Web Access доступ по умолчанию ограничен, а не разрешен. Т.е. если разрешение пользователю явно не выдано, то доступа к чему-либо у этого пользователя нет.

Добавить правила авторизации можно только с помощью командлетов PowerShell, графический интерфейс для этого не предусмотрен. Для добавления правила авторизации мы используем командлет Add-PswaAuthorizationRule с различными параметрами, позволяющими указать имя пользователя, имя компьютера и т.д. (подробнее про командлеты для PowerShell Web Access здесь):

Теперь пользователь может из браузера подключиться к PowerShell Web Access и начать работу. Причем подключиться вы можете к любому из серверов, если имеете соответствующее разрешение.

Надеюсь, что вы нашли в этой статье полезную для себя информацию, которую сможете применить в вашей работе.

Спасибо за внимание!

PowerShell – это один из основных инструментов, который может использовать системный администратор для выполнения настройки и для управления доменной сетью. Часто у системного администратора возникает необходимость удаленно подключиться к серверу и выполнить на нем определенные задачи. Конечно, можно использовать Remote Desktop, но этом случае администратор будет ограничен – не всегда можно легко и быстро удаленно подключиться к компьютеру, не всегда под рукой есть удобный компьютер. В этой статье я расскажу вам о возможности удаленного подключения с использованием PowerShell Web Access.

PowerShell позволяет с помощью специальных командлетов выполнить абсолютно все, что можно сделать в системе, используя графический интерфейс, а также то, что в графическом интерфейсе выполнить невозможно. Таким образом, PowerShell является универсальным средством управления.

Основное достоинство PowerShell Web Access заключается в том, что системный администратор может работать на сервере удаленно, используя самый обычный браузер. И предвидя возможные вопросы, под обычным браузером здесь подразумевается не только InternetExplorer, но и Safari, и Mozila Filefox, и Google Chrome.

- Windows Internet Explorer для Microsoft Windows 8.0, 9.0, 10.0 и 11.0

- Mozilla Firefox 10.0.2

- Google Chrome 17.0.963.56m для Windows

- Apple Safari 5.1.2 для Windows

- Apple Safari 5.1.2 для Mac OS

- Установить PowerShell Web Access

- Настроить шлюз

- Настроить правила авторизации и безопасности сайта

1 Установка PowerShell Web Access

Сам процесс установки PowerShell Web Access довольно-таки обычен. Установить этот компонент можно как с помощью Мастера установки ролей и компонентов сервера (Add Roles and Features Wizard), так и с помощью командлета PowerShell.

В Мастере установки ролей и компонентов выбираем пункт Компоненты (Features) и в нем устанавливаем дополнение для PowerShell –PowerShell Web Access. Для корректной работы PowerShell Web Access должна быть установлена роль веб-сервера (Web Server Role — IIS), которая будет автоматически выбрана для инсталляции.

Также вы всегда можете воспользоваться альтернативным решением и использовать для установки не графический интерфейс, а командлет PowerShell (только не забудьте запустить PowerShell с правами Администратора):

Тем не менее, установка – это только первый шаг в настройке работы PowerShell Web Access.

2 Настройка шлюза

3 Настройка правил авторизации и безопасности сайта

После того, как вы установили PowerShell Web Access и настроили шлюз (установили веб приложение), ваши пользователи смогут открыть страницу входа в браузере, но не смогут выполнить вход. Причина в том, что пока мы не предоставили доступ нашим пользователям в явном виде. Важно отметить, что при проверке подлинности при авторизации в PowerShell Web Access доступ по умолчанию ограничен, а не разрешен. Т.е. если разрешение пользователю явно не выдано, то доступа к чему-либо у этого пользователя нет.

Добавить правила авторизации можно только с помощью командлетов PowerShell, графический интерфейс для этого не предусмотрен. Для добавления правила авторизации мы используем командлет Add-PswaAuthorizationRule с различными параметрами, позволяющими указать имя пользователя, имя компьютера и т.д. (подробнее про командлеты для PowerShell Web Access здесь):

Теперь пользователь может из браузера подключиться к PowerShell Web Access и начать работу. Причем подключиться вы можете к любому из серверов, если имеете соответствующее разрешение.

Надеюсь, что вы нашли в этой статье полезную для себя информацию, которую сможете применить в вашей работе.

Спасибо за внимание!

По-умолчанию настройки Windows запрещают запуск скриптов PowerShell. Это необходимо для предотвращения запуска вредоносного кода на PowerShell. Настройки политик запуска PowerShell скриптов определяются в Execution Policy. В этой статье мы рассмотрим доступные политики запуска PS скриптов, как изменить Execution Policy и настроить политики использования PowerShell скриптов на компьютерах в домене.

Выполнение PowerShell скриптов запрещено для данной системы

При попытке выполнить PowerShell скрипт (файл с расширением PS1) на чистой Windows 10, появляется ошибка:

Текущее значение политики выполнения скриптов PowerShell на компьютере можно получить командой:

Доступны следующие значения PowerShell Execution Policy:

При запуске сторонних PowerShell скриптов может появляется предупреждение с подтверждением запуска, см. ниже.Как разрешить запуск скриптов PowerShell с помощью Execution Policy?

Чтобы изменить текущее значение политики запуска PowerShell скриптов, используется командлет Set-ExecutionPolicy.

Например, разрешим запуск локальных скриптов:

Подтвердите изменение политики запуска PS1 скриптов, нажав Y или A.

Чтобы запрос не появлялся, можно использовать параметр Force.

Set-ExecutionPolicy RemoteSigned –Force

Если вы установили значение политики PowerShell Execution Policy в Unrestricted, то при запуске удаленных скриптов из сетевых каталогов по UNC пути, скачанных из интернета файлов, все равно будет появляться предупреждение:

Также следует различать различные области действия политик выполнения скриптов PowerShell (scopes):

Область применения политики можно указать с помощью параметр Scope командлета Set-ExecutionPolicy. Например:

Set-ExecutionPolicy -Scope Process -ExecutionPolicy Bypass –Force

Проверим текущие настройки ExecutionPolicy для всех областей:

Значение политики выполнения, которые вы задаете с помощью командлета Set-ExecutionPolicy для областей CurrentUser и LocalMachine, хранятся в реестре. Например, выполните командлет:

Set-ExecutionPolicy -Scope LocalMachine -ExecutionPolicy Restricted –Force

Откройте ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PowerShell\1\ShellIds\Microsoft.PowerShell и проверьте значение REG_SZ параметра ExecutionPolicy. Оно изменилось на Restricted (допустимые значения параметра Restricted, AllSigned, RemoteSigned, Bypass, Unrestricted и Undefined).

Аналогичные настройки для области CurrentUser находятся в разделе реестра пользователя HKEY_CURRENT_USER\SOFTWARE\Microsoft\PowerShell\1\ShellIds\Microsoft.PowerShell.

Т.е. вы можете распространить нужные настройки политики исполнения скриптов через реестр с помощью Group Policy Preferences.Отметим, что чаще всего в корпоративной среде используется ExecutionPolicy со значением AllSigned на уровне LocalMachine. Это обеспечивает максимальный баланс между безопасностью и удобством. Для личного пользования на компьютере можно использовать RemoteSigned. Ну а Bypass политику лучше использовать только для запуска отдельных задач (например для запуска скриптов через GPO или заданий планировщика).

Настройка PowerShell Execution Policy с помощью групповых политик

Вы можете настроить политику выполнения PowerShel скриптов на серверах или компьютерах домена с помощью групповых политик.

- С помощью редактора доменных GPO (gpmc.msc) создайте новую GPO (или отредактируйте) существующую и назначьте ее на OU с компьютерами, к которым нужно применить политику запуска PowerShell скриптов;

- В редакторе политики перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows PowerShell и найдите политику Turn on Script Execution (Включить выполнение сценариев);

- Allow only signed scripts (Разрешать только подписанные сценарии) — соответствует политике AllSigned;

- Allow local scripts and remote signed scripts (Разрешать локальные и удаленные подписанные сценарии) — соответствует политике PS RemoteSigned;

- Allow all scripts (Разрешать все сценарии) — политика Unrestricted.

После настройки политики выполнения через GPO вы не сможете изменить настройки политики выполнения скриптов вручную. При попытке изменить настройки Execution Policy на компьютере, на который применяется такая GPO, появится ошибка:

Способы обхода политики PowerShell Execution

Есть несколько трюков, которые могут помочь вам, когда нужно запустить на компьютере PowerShell скрипт, не изменяя настройки политики выполнения. Например, я хочу запустить простой PS1 скрипт, который поверяет, что запущен с правами администратора.

Читайте также: