Программа adprep обнаружила ошибку win32 код ошибки 0x5 сообщение об ошибке отказано в доступе

Обновлено: 06.07.2024

В этой статье описываются действия по описанию симптомов, причин и разрешений для ситуаций, в которых операции AD с ошибкой 5: доступ отказано.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 2002013

Симптомы

DCDIAG сообщает, что тест репликации Active Directory не справился с кодом состояния ошибки (5): доступ отказано.

DCDIAG сообщает, что DsBindWithSpnEx() не удалось с ошибкой 5.

REPADMIN.EXE сообщает, что последняя попытка репликации не удалась со статусом 5.

REPADMIN Команды, которые обычно ссылаются на состояние 5, включают, но не ограничиваются:

- REPADMIN /KCC

- REPADMIN /REPLICATE

- REPADMIN /REPLSUM

- REPADMIN /SHOWREPL

- REPADMIN /SHOWREPS

- REPADMIN /SYNCALL

Пример вывода из показа входящие репликации REPADMIN /SHOWREPS из CONTOSO-DC2 в CONTOSO-DC1 с отказом в доступе к репликации ошибка показана ниже:

События NTDS KCC, NTDS General или Microsoft-Windows-ActiveDirectory_DomainService со статусом 5 регистрируются в журнале событий службы каталогов.

События Active Directory, которые обычно ссылаются на состояние 8524, включают, но не ограничиваются:

Команда репликации в active Directory Sites and Services returns Access отказано.

Текст заголовка диалогового диалога: Репликация теперь

Следующая ошибка произошла при попытке синхронизировать контекст именования <%имя раздела каталога% > от контроллера домена до контроллера домена: доступ отказано <Source DC> <Destination DC>

Операция не будет продолжена

Кнопки в диалоговом ок.

Причина

Допустимые корневые причины ошибки 5: доступ отказано:

- Параметр RestrictRemoteClients в реестре имеет значение 2.

- Доступ к этому компьютеру из права пользователя сети не предоставляется группе контроллеров домена Enterprise администратору, запускающим немедленную репликацию.

- Параметр CrashOnAuditFail в реестре dc назначения имеет значение 2.

- Существует разница во времени между центром рассылки ключей (KDC), используемым центром назначения и источником DC. Разница во времени превышает максимальный перекос времени, разрешенный Kerberos, определенный в политике домена по умолчанию.

- Существует несоответствие подписи SMB между исходным и пунктом назначения DCs.

- Существует несоответствие LMCompatiblity между исходным и назначением DCs.

- Имена основных служб либо не регистрируются, либо не присутствуют из-за простой задержки репликации или сбоя репликации.

- Пакеты Kerberos в формате UDP фрагментированы устройствами сетевой инфраструктуры, например маршрутизаторами и переключателями.

- Безопасный канал в источнике или пункте назначения является недействительным.

- Отношения доверия в цепочке доверия нарушены или недействительны.

- Параметр KDCNames в разделе реестра неправильно содержит локальное доменное HKLM\System\CurrentControlSet\Control\LSA\Kerberos\Domains имя Active Directory.

- Некоторые сетевые адаптеры имеют функцию Большой отправки offload.

- Антивирусное программное обеспечение, использующее драйвер фильтрации сетевого адаптеров мини-брандмауэра в источнике или пункте назначения DC.

Ошибки Active Directory и события, подобные тем, которые приводятся в разделе симптомов этого KB, также могут привести к сбойу с ошибкой 8453 с аналогичной строкой ошибок Репликация Доступ был отказано. Следующие причины могут привести к сбою операций AD с 8453: доступ к репликации был отказано, но не вызывает сбоев с ошибкой 5: репликация отказано:

- Глава NC не разрешается с разрешением на репликацию каталога изменений.

- Основной участник системы безопасности, начинающий репликацию, не входит в группу, которая получила изменения каталога репликации.

- Отсутствующие флаги в UserAccountControl атрибуте, включая SERVER_TRUST_ACCOUNT и TRUSTED_FOR_DELEGATION .

- RODC, продвигаемая в домен без первого ADPREP /RODCPREP запуска.

Решение

Сбой репликации AD с ошибкой 5 имеет несколько корневых причин. Сначала решить проблему с помощью таких средств, как:

- DCDIAG

- DCDIAG /TEST: CheckSecurityError

- NETDIAG, которая предоставляет распространенные проблемы

Если все еще не разрешено, перейдите по известному списку причин в наиболее частом, наименее сложном, наименее деструктивном порядке до наименее распространенного, наиболее сложного, наиболее разрушительного порядка.

Запуск DCDIAG, DCDIAG /TEST:CheckSecurityError и NETDIAG

Универсальный DCDIAG выполняет несколько тестов.

DCDIAG /TEST:CheckSecurityErrors было написано, чтобы сделать определенные тесты (включая проверку регистрации SPN) для устранения неполадок с репликацией операций Active Directory с ошибками:

- ошибка 5: доступ отказано

- ошибка 8453: доступ к репликации был отказано

DCDIAG /TEST:CheckSecurityErrors не является частью выполнения DCDIAG по умолчанию.

- Запуск DCDIAG в пункте назначения DC

- Запуск DCDIAG /TEST:CheckSecurityError

- Запуск NETDIAG

- Устранение ошибок, выявленных DCDIAG и NETDIAG. Повторное повторение ранее сбоя операции репликации. Если все еще не удается, продолжить длинный путь вокруг.

Долгий путь

RestrictRemoteClients значение 2

Это значение RestrictRemoteClients реестра заданной значение 0x2 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\RPC в .

Чтобы устранить эту проблему, выполните следующие действия:

Отключить политику, которая обеспечивает соблюдение этого параметра.

Удаление RestrictRemoteClients параметра реестра и перезагрузка.

Дополнительные сведения об этом параметре см. в записи ключа реестра RestrictRemoteClients.

Значение RestrictRemoteClients реестра устанавливается следующим параметром групповой политики:

Конфигурация компьютера > Административные шаблоны > System > Вызов удаленной процедуры - Ограничения для неавентированных клиентов RPC

Значение реестра 0x2, если параметр политики включен и настроен на проверку подлинности без исключений.

Этот параметр позволяет подключать только клиентов RPC с проверкой подлинности к серверам RPC, работающим на компьютере, на котором применяется параметр политики. Он не допускает исключений. При выборе этого параметра система не может принимать удаленные анонимные вызовы с помощью RPC. Этот параметр никогда не должен применяться к контроллеру домена.

Проверьте доступ к этому компьютеру из сетевых прав.

При установке Windows по умолчанию политика контроллеров домена связана с контейнером OU контроллеров домена. Он предоставляет доступ к этому компьютеру от пользователя сети к следующим группам безопасности:

| Локализованная политика | Политика контроллеров домена по умолчанию |

|---|---|

| Администраторы | Администраторы |

| Пользователи, прошедшие проверку | Пользователи, прошедшие проверку |

| Все пользователи | Все пользователи |

| Enterprise Контроллеры домена | Enterprise Контроллеры домена |

| [Предварительный Windows 2000 совместимый доступ] | [Предварительный Windows 2000 совместимый доступ] |

Если операции Active Directory не работают с ошибкой 5: доступ отказано, убедитесь, что:

- Группам безопасности в списке выше предоставлен доступ к этому компьютеру с сетевого права в политике контроллеров домена по умолчанию.

- Учетные записи компьютера контроллера домена расположены в OU контроллеров домена.

- Политика контроллеров домена по умолчанию привязана к доменным контроллерам OU или альтернативным учетным записям OUs, на которые размещены компьютеры.

- Политика групповой группы применяется к контроллеру домена назначения, который в настоящее время ведет журнал ошибки 5.

- Запретить доступ к этому компьютеру в праве пользователя сети не включено или не ссылается на отсутствие прямых или вложенных групп.

- Приоритет политики, блокированная наследование, фильтрация WMI или подобное не мешают параметру политики применяться к компьютерам ролей DC.

Параметры политики можно проверить с помощью RSOP. GPRESULT /Z MSC— это предпочтительный инструмент, так как он более точный.

Местная политика имеет приоритет над политикой, определенной в сайтах, доменах и OU.

В свое время администраторы часто удаляли контроллеры корпоративных доменов и все группы из доступа к этому компьютеру из сети прямо в политике контроллеров домена по умолчанию. Удаление обоих является фатальным. Нет причин удалять контроллеры корпоративных доменов из этого права, так как только DCs являются членами этой группы.

CrashOnAuditFail = 2

Репликация AD сбой, HKLM\System\CurrentControlSet\Control\LSA\CrashOnAuditFail когда = имеет значение 2,

Значение 2 запускается при немедленном отключении системы CrashOnAduitFail аудита, если не удалось войти в параметр аудита безопасности в групповой политике, и журнал локальных событий безопасности становится полным.

Контроллеры домена Active Directory особенно склонны к журналам безопасности максимальной емкости при включенном аудите, а размер журнала событий безопасности ограничен событиями Do not overwrite (четкий журнал вручную) или Overwrite в качестве необходимых параметров в viewer event или эквивалентах групповой политики.

Если HKLM\System\CCS\Control\LSA\CrashOnAuditFail = 2:

- Очистить журнал событий безопасности (сохраните альтернативное расположение по мере необходимости)

- Повторно включаем ограничения размера журнала событий безопасности, включая параметры, основанные на политике.

- Воссоздание CrashOnAuditFail (REG_DWORD) = 1

- Перезагрузка

При виде значения 0 или 1 некоторые инженеры CSS разрешили доступ, отказано в ошибках, снова удалив журнал событий безопасности, удалив значение реестра и перезагрузку dc CrashOnAuditFail the CrashOnAuditFail назначения.

Чрезмерный перекос времени

Параметры политики Kerberos в доменной политике по умолчанию позволяют 5-минутную разницу (значение по умолчанию) в системном времени между контроллерами домена KDC и целевым сервером Kerberos, чтобы предотвратить повторы атак. В некоторых документах говорится, что время между клиентом и объектом Kerberos должно иметь время в течение пяти минут друг от друга. Другие говорят, что в контексте проверки подлинности Kerberos важное время — это дельта между KDC, используемым звонивцом, и временем на объекте Kerberos. Кроме того, Kerberos не заботится о том, чтобы время системы на соответствующих DCs совпадало с текущим временем. Важно только то, что относительная разница во времени между KDC и целевой dc находится внутри максимального перекоса времени (по умолчанию пять минут или меньше), разрешенного политикой Kerberos.

В контексте операций Active Directory целевым сервером является источник постоянного тока, связываемого центром назначения. Каждый контроллер домена в лесу Active Directory (в настоящее время работает служба KDC) является потенциальным KDC. Поэтому необходимо учитывать точность времени на всех остальных DCs в отношении источника DC, включая время в самом пункте назначения.

Два метода проверки точности времени:

Найди события LSASRV 40960 в пункте назначения DC во время сбоя запроса репликации, который ссылается на запись CNAME с кодом GUIDed источника DC с расширенной ошибкой:

0xc000133: время в контроллере основного домена отличается от времени на контроллере резервного домена или сервере-члене слишком большим количеством.

Следы сети, захватив компьютер назначения, подключающийся к общей папке в источнике DC (и других операциях), могут показать, что на экране произошла расширенная ошибка. Но трассировка сети показывает:

KerberosV5:TGS Запрос realm > TGS запроса из источника DC

KerberosV5:KRB_ERROR - KRB_AP_ERR_TKE_NVV (33) > TGS, KRB_AP_ERR_TKE_NYV > карты для билета еще не действительны

Ответ TKE_NYV указывает на то, что диапазон дат в билете TGS является более новым, чем время на объекте, что указывает на чрезмерный перекос времени.

W32TM /MONITOR только проверяет время на компьютерах в домене тестовых компьютеров, поэтому вам потребуется выполнить это в каждом домене и сравнить время между доменами.

Если установлено, что время работы системы является неточным, необходимо выяснить, почему и что можно сделать, чтобы предотвратить неточное время в будущем. Настроен ли корневой PDC леса с внешним источником времени? Доступны ли справочные источники времени в интернете и доступны в сети? Была ли запущена служба времени? Настроены ли компьютеры ролей DC для использования иерархии NT5DS в источник времени?

Если разница во времени слишком велика Windows DCs назначения Server 2008 R2, репликация теперь команду в DSSITE. MsC не удается с ошибкой на экране Существует время и / или разница дат между клиентом и сервером. Эта строка ошибок карты ошибки 1398 десятичные / 0x576 с символическим именем ошибки ERROR_TIME_SKEW.

Связанное содержимое. Установка допуска синхронизации часов для предотвращения атак повтора.

Несоответствие подписи SMB

Лучшая матрица совместимости при подписании SMB определяется четырьмя настройками политики и их эквивалентами на основе реестра:

Сосредоточься на несоответствиях между контроллерами домена назначения и исходными доменами, а классические случаи — это параметр включен или требуется с одной стороны, но отключен с другой.

Внутреннее тестирование показало несоответствия при подписании SMB, что привело к сбою репликации с ошибкой 1722: сервер RPC недоступен.

Форматированная фрагментация пакета Kerberos в формате UDP

Сетевые маршрутизаторы и коммутаторы могут раздробить или полностью отказаться от крупных сетевых пакетов UDP, используемых Kerberos и EDNS0 (DNS). Компьютеры Windows 2000 и Windows 2003 семейства операционных систем уязвимы для фрагментации UDP по сравнению с компьютерами с Windows Server 2008 и 2008 R2.

На консоли конечного dc необходимо идентифицировать исходный DC по полностью квалифицированному имени компьютера, чтобы определить самый большой пакет, поддерживаемый сетевым маршрутом.

Если самый большой не фрагментационный пакет меньше 1472 bytes, либо (в порядке предпочтения)

Измените инфраструктуру сети, чтобы правильно поддерживать большие кадры UDP. Для этого может потребоваться обновление прошивки или переключение на маршрутизаторы, коммутаторы или брандмауэры.

Установите maxpacketsize (в пункте назначения DC) на самый большой пакет, идентифицированный командой PING-f-l менее 8 bytes для учета загона TCP и перезагрузки измененного DC.

Установите maxpacketsize (в пункте назначения DC) до значения "1", которое вызывает Kerberos для использования TCP. Перезагружайте измененный DC, чтобы изменение вступает в силу.

Повторное повторное повторить сбой операции Active Directory

Недействительный безопасный канал / несоответствие пароля

Проверка защищенного канала с nltest /sc: query помощью или netdom verify .

Дополнительные сведения об сбросе пароля dc назначения см. в Netdom.exe для сброса паролей учетных записей компьютера контроллера NETDOM / RESETPWD домена Windows Server.

Отключение службы KDC при перезагрузке dc.

На консоли назначения DC запустите NETDOM RESETPWD, чтобы сбросить пароль для конечного DC:

Убедитесь, что вероятные KDCs и исходный DC (если в том же домене) входящие репликации знаний о назначении DCs новый пароль.

Перезагружайте пункт назначения DC, чтобы смыть билеты Kerberos и повторить операцию репликации.

Если репликация AD не удается между DCs в различных доменах, проверьте состояние отношений доверия по пути доверия

При возможности используйте тест доверия NETDIAG для проверки нарушенных доверий. NETDIAG определяет нарушенные доверия следующим текстом:

Проверка отношений доверия. . . . . . : Неудачный тест для обеспечения правильности domainSid <domainname> домена. [FATAL] Нарушен безопасный канал <domainname> для домена. [<%переменная код состояния%>]

Например, у вас есть много доменный лес, содержащий:

Если между доменами назначения существует короткое доверие, цепочка путей доверия не должна быть проверена. Вместо этого проверьте краткое доверие между доменом назначения и исходным.

Проверьте недавние изменения пароля в доверительном управлении с доверенным объектом домена (TDO), чтобы убедиться, что пункт назначения dc является транзитным входящим репликацией раздела writable directory домена, в котором могут происходить изменения пароля Repadmin /showobjmeta * \<DN path for TDO in question> доверия.

Команды для сброса доверия:

Из корневого домена PDC:

От PDC домена child:

Недействительный области Kerberos - PolAcDmN / PolPrDmN (нет перепроверки при написании статьи)

- Откройте редактор реестра.

- В левой области расширьте безопасность.

- В меню Безопасность выберите разрешения на предоставление локальной группе Администраторы полного управления ульем SECURITY и его детскими контейнерами и объектами.

- Найдите HKEY_LOCAL_MACHINE\SECURITY\Policy\PolPrDmN ключ.

- В правой области редактора реестра выберите <No Name> запись : REG_NONE один раз.

- В меню Просмотр выберите Отображение двоичных данных. В разделе Format диалоговое окно выберите Byte.

- Доменное имя отображается в качестве строки в правой части диалогового окна Двоичные данные. Доменное имя такое же, как и область Kerberos.

- Найдите HKEY_LOCAL_MACHINE\SECURITY\Policy\PolACDmN ключ реестра.

- В правой области редактора реестра дважды щелкните <No Name> запись : REG_NONE.

- В диалоговом окне Двоичный редактор вклейте значение от PolPrDmN. (Значение от PolPrDmN будет доменное имя NetBIOS).

- Перезапустите контроллер домена.

Недействительный области Kerberos - KdcNames

- На консоли dc назначения запустите REGEDIT.

- Найдите следующий путь в реестре: HKLM\system\ccs\control\lsa\kerberos\domains .

- Для каждого из них убедитесь, что значение относится к допустимой внешней области Kerberos, а не к локальному домену или другому домену в том же <fully qualified domain> HKLM\system\ccs\control\lsa\kerberos\domains KdcNames лесу Active Directory.

Сетевые адаптеры с включенной большой нагрузкой отправки IPv4:

Привет друзья! На днях, в очередной раз, наткнулся я на ошибку при запуске некоторых системных служб. Почему говорю, что очередной раз? Дело в том, что встречаюсь я с ней уже не впервые, но как-то к описанию способов, благодаря которым я удачно справлялся с ошибкой 5, я никак не мог добраться.

Так что встречаем несколько возможных решений, которые могут и Вам помочь в случае обнаружения проблем с запуском служб, а именно «Ошибки 5. Отказано в доступе». В общем, сначала опишу саму суть ошибки о которой я говорю, что бы вы могли определить такая же у вас проблема или что-то совсем другое.

Как решить проблему с Ошибкой 5?

Решения проблемы такого рода, а именно исправлений причин появления «ошибки 5. Отказано в доступе», при запуске служб, существует не мало, всё зависит от ситуации с которой столкнулся пользователь. Дальше, я как обычно не буду описывать один сто процентный способ, который поможет всем, так как такового нет, а напишу о том с помощью чего я выходил с данной ситуации с положительным результатом.

Некоторые примеры по исправлению ошибки 5, я находил в сети, к другим же добирался сам. В общем, давайте посмотрим, что в моей практике помогала избавится от проблем с запуском служб, ну а вы попробуете сделать так же у себя, возможно вам подойдет один из предложенных мною вариантов.

«Ошибка 5. Отказано в доступе» при запуске системных служб, способы решений

1. Открытие полного доступа к диску «С». Не знаю почему так, но я сталкивался с компьютерами, где в безопасности системного диска были установлены права исключительно на чтение и больше ни на что и данный параметр был установлен для всех учётных записей. Но, как только я возвращал все галочки безопасности, ошибка 5 навсегда пропадала, ну а служба без проблем начинала свою работу.

Для возврата прав, нужно попасть в окно свойств системного диска «С» и зайти во вкладку «Безопасность». Упустив список пользователей и групп, спускаемся к кнопкам «Изменить» — «Добавить».

В появившейся области, руками на клавиатуре набиваем слово «Все», которое означает, что мы установим одинаковые права доступа абсолютно для всех пользователей системы.

Далее, кликаем на «Проверить имя». В случае правильного написания данного слова после нажатия оно должно подчеркнутся и иметь такой же вид как и на картинке ниже.

Если все так, значит в предыдущем шаге вы не сделали ошибок, жмем на «ОК».

Таким образом мы добавили группу всех пользователей компьютера, теперь устанавливаем ей полный доступ путем установки галочек напротив каждого пункта и завершаем нашу настройку прав к диску.

Для тех кто до сих пор является пользователем Windows XP, следует обратить внимание на то, что по умолчанию у вас может не отображаться закладка «Безопасность». Для того, что бы вернуть её на свое место выполните несколько простых шагов.

- Откройте любую папку;

- Сверху кликнуть на «Сервис»;

- «Свойства папки»;

- «Вид»;

- В перечне дополнительных параметров убираем отметку с использования упрощённого общего доступа.

После этого выполняем выше описанные действия и конечно же проверяем удалось ли вам с помощью этого способа справится с ошибкой5 или нет.

2. Так же, есть ещё один способ на который я попал на страницах поддержки Майкрософт. Увидев этот совет в комментариях я решил его попробовать и проблема с ошибкой 5 при запуске службы, решилась.

Первым шагом будет открытие командной строки от имени администратора, если же вы находитесь именно на этой учётной записи, тогда можете не парится и просто открыть cmd с помощью «Выполнить».

Теперь в появившемся окне прописываем вот это: net localgroup Администраторы /add networkservice ( Важно: если у вас англ. ОС тогда вместо Админ. указывайте Administrator ) и жмем по клавише «Enter».

Потом выполняем это: net localgroup Администраторы /add localservice. (Administrators)

Закончив с командами, закрываем окно командной строки и перезагружаем компьютер.

Но, перед тем как мы кинемся крошить наш реестр, нам нужно сначала узнать название службы которая не хочет запускаться. Для этого в списке служб открываем свойства нужной нам службы и смотрим строку «Имя службы». Запомнив его переходим непосредственно к работе с реестром.

Редактор реестра — запускаем его с помощью окна «Выполнить». Если не поняли о чём речь, тогда вам сюда.

Далее переходим по ветке которая приведет нас к службам: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

Вам должен открыться большой список служб расположенных в алфавитном порядку. Для того, что бы понять какая нам служба нужна я и говорил посмотреть её имя в свойствах. Так что ищем раздел с соответствующим названием, правым кликом вызываем меню раздела и выбираем строчку «Разрешения».

Должно отобразится такая же настройка безопасности как я описывал в первом пункте. В общем, смотрим что бы в группах «Администраторы» и «Пользователи» был установлен полный доступ.

Если же там вообще они отсутствуют, тогда исправляем это дело, таким же образом как я это показывал в начале статьи.

4. Рассмотрим ещё один момент, который так же связан с доступом к диску С, только в этот раз не всем пользователям, а именно LOCAL SERVICE.

Итак, опять заходим в свойства безопасности системного диска. Далее после списка пользователей и групп, кликаем по кнопке «Добавить».

Далее жмем на «Дополнительно», как показано ниже.

В появившемся окне нажимаем на «Поиск». Вследствие чего должен появится список из которого нам нужно выбрать «LOCAL SERVICE» и нажать на кнопки «ОК».

Данная группа должна добавится к списку пользователя, теперь для спустившись чуть ниже к окну «Разрешения для LOCAL», устанавливаем всё возможные галочки и применяем изменения.

По идее служба после этого должна запустится, ну а ошибка 5, бесследно пропасть.

5. Как вариант, так же, можно отключить или удалить ваш антивирус и попробовать без него запустить службу. Дело в том, что некоторые антивирусные программы помимо программного обеспечения устанавливают дополнительно свои службы которые могли забрать у вас права на включение или отключения некоторых локальных служб.

6. Ну и сто процентным вариантом, конечно же, является полная переустановка системы, знаю что не всем он подойдет, но зато я с уверенностью могу вам сказать, что он точно поможет избавится от ошибки 5 с отказом доступа к запуску службы, ну и дополнительно избавит компьютер от других различных глюков и проблем 🙂

На этом я пожалуй закончу свою статью, ну а если вам поможет хоть один из выше перечисленных вариантов, тогда не забудьте присоединится к нам группу в ВК, для того, что бы вовремя получить наше ценные советы по профилактике и ремонту ПК.

Как устранить ошибку 5 в Windows.

Что собой представляет системная ошибка 5

Почему возникает «System Error Code 5. Отказано в доступе»

При работе в Windows 7 «Ошибка 5. Отказано в доступе» создаёт определённые сложности для пользователей, препятствуя выполнению всевозможных действий. Возникает она по причине якобы отсутствующих прав доступа. Однако тут же возникает вопрос, а как же они могут отсутствовать, если вы работаете в системе под учётной записью «Администратора»?

Опытные компьютерщики уверяют, что такая ситуация случается, когда наблюдается сбой механизма учётных записей. Спровоцировать такой сбой могут различные негативные обстоятельства. Однако в качестве самой распространённой причины возникновения такого сбоя выступают злополучные вирусы. По этой причине полезно следить, чтобы на компьютере было установлено необходимое программное обеспечение, в частности, антивирусник, а его базы были всегда актуальными.

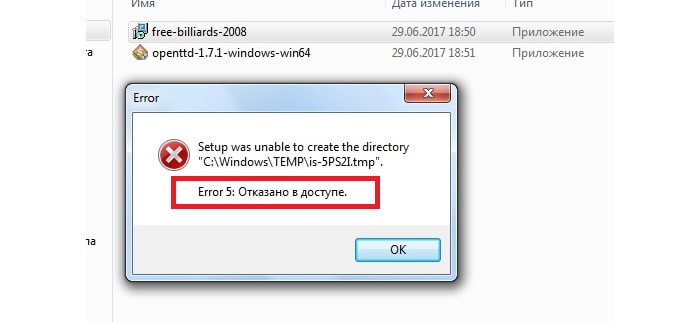

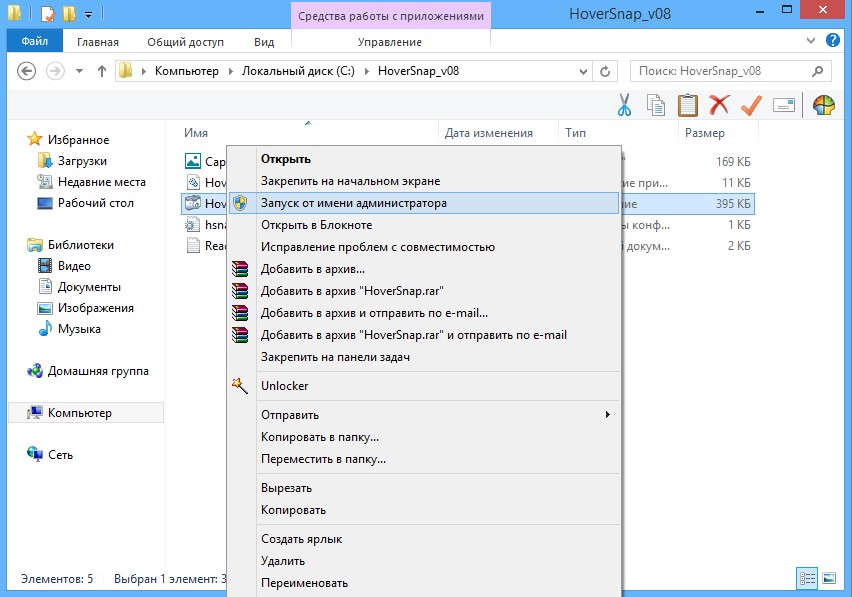

Если предстоит установить какую-либо новую программу на компьютер, вы заранее закачиваете инсталляционный файл. Далее, не торопитесь «по традиции» кликать по нему левой клавишей мышки, чтобы не допустить сбоя, не вызвать код ошибки 5. В любом случае нужно кликнуть по клавише мышки, но только правой. После этого возникнет контекстное меню, в котором необходимо выбрать параметр «Запуск от имени администратора», кликнуть по нему. Далее процесс инсталляции будет осуществляться в привычном режиме. Если вы установили пароль для операционной системы, тогда потребуется ввести его на одном из этапов инсталляции.

Если же проблема возникает не в тот момент, когда вы приняли решение установить новое программное обеспечение на ПК, а когда вы пытаетесь открыть какую-либо папку, тогда предлагаем поступить несколько иначе. Итак, предлагаем выполнить для предоставления доступа к папке такие шаги:

- запустите «Проводник» с правами администратора (по значку «Пуск» кликните именно правой клавишей мышки, выберите строку «Открыть проводник»);

- теперь откройте системный диск C, проследуйте в папку Windows;

- прокрутите ползунок, внимательно прочитывая названия всех подпапок, нам нужна подпапка «Temp»;

- кликните правой клавишей мышки, выберите параметр «Свойства»;

- перейдите на вкладку «Безопасность»;

- визуально осмотрите содержимое окошка, найдите кнопку «Добавить», кликните по ней;

- выберите параметр «Проверить имена»;

- после завершения поиска вы обнаружите новое имя «Пользователи», выберите его;

- в нижней части окна проставьте галочки во всех чекбоксах в столбце «Разрешить»;

- в завершение манипуляций подтвердите свои действия, нажимая кнопку «Ок».

Часто после выполнения таких нехитрых последовательных действий в Windows 10 или 7, проблема исчезает. При работе с директориями вы уже не столкнётесь с проблемами и пугающими окнами. Если же вы и после выполнения таких действий, продолжаете сталкиваться с неисправностью, тогда предлагаем вам выполнить ещё кое-какие действия, подразумевающие внесение изменений в параметры учётных записей пользователей. Не пугайтесь, этот предлагаемый метод не влечёт никаких сложностей, он до удивления прост, но весьма эффективен.

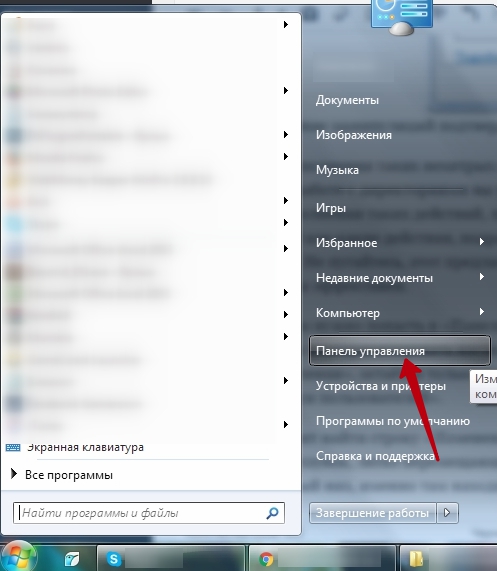

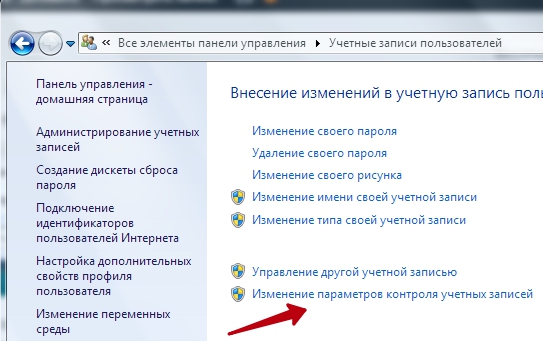

Изначально нам нужно попасть в «Панель управления». Сделать это несложно, если кликнуть по меню «Пуск», а затем переориентировать взгляд на правую часть открывшегося меню. Там легко найти строку «Панель управления», остаётся только просто на неё кликнуть.

В открывшемся новом окне перейдите на «Учётные записи пользователей». Теперь предстоит найти строку «Изменение параметров контроля учётных записей».

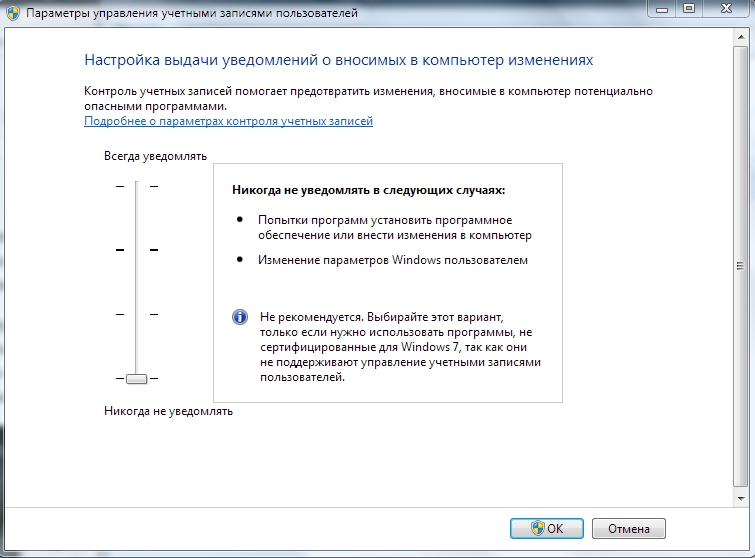

На экране вы обнаружите ползунок, легко перемещающийся вверх или вниз при помощи мышки. Нужно переместить ползунок в самый низ, именно там находится отметка, сопровождающаяся параметром «Никогда не уведомлять». Чтобы все изменения вступили в силу, нажмите на кнопку перезагрузки.

Как только операционная система запустится заново, проверьте, устранилась ли проблема. К сожалению, если после всех ваших действий вы всё равно продолжаете наблюдать ошибку, вам придётся переустановить операционную систему, поскольку причина возникновения сбоя находится гораздо глубже, соответственно, чтобы обнаружить и устранить её, необходимы глубокие технические знания.

Безусловно, переустановка операционной системы займёт время, но именно она позволит не только избавиться от ошибки 5, но и устранить другие системные глюки, а также распрощаться с уже проникшими на ваш компьютер вирусами. Итак, мы уверены, что, вооружившись этой информацией, вы сможете самостоятельно решить проблему, связанную с отказом в доступе.

Ошибка 5 говорит нам, что «отказано в доступе». То есть нам не хватает каких-то прав, чтобы запустить службу, хотя большинство пользователей работают в учетной записи администратора.

Проблема нередко возникает не только при подключении служб, но и открытии файлов, создании папок, запуске политики диагностики и т.д. В этой статье попробуем разобраться, в чем причина такой неисправности и по возможности устранить ее.

Полный доступ к системному диску

Один из вариантов исправления ошибки – открыть полный доступ к системному диску C (у вас он может быть под другим символом, это тот диск, на который установлена операционная система).

Открываем Проводник, кликаем правой кнопкой мышки на диск C и выбираем из контекстного меню пункт «Свойства». В свойствах диска переходим во вкладку безопасности и кликаем на иконку «Изменить».

Далее кликаем «Добавить». В появившемся окошке прописываем в строке слово «Все». Это позволит нам сохранить изменения в доступе к диску для всех пользователей. После чего нажимаем «Проверить имена». Слово должно стать подчеркнутым – это значит, что система правильно определила нового «пользователя».

Далее устанавливаем соответствующий маркер, чтобы предоставить всем пользователям полный доступ к локальному диску C.

Кликаем «ОК» и соглашаемся с изменениями. После чего проверяем, удалось ли избавиться от ошибки при запуске служб.

Доступ для Local Service

Не уходим из свойства безопасности диска C. Снова заходим в последнюю закрытую вкладку и кликаем там «Дополнительно».

Нажимаем на поиск и далее ищем «пользователя» с именем Local Service. Добавляем его в список и далее, как и в предыдущем разделе, наделяем его полным доступом.

Командная строка

Следующее решение – ответ технической поддержки Microsoft пользователю, который тоже столкнулся с данной проблемой. В командной строке, запущенной от имени администратора (читайте здесь, как это сделать), нужно прописать поочередно две команды:

- net localgroupАдминистратор /add networkservice;

- net localgroup Администраторы /add localservice.

Важно! В англоязычной версии в первой команде указываем Administrator, а во втором Administrators (во множественном числе).

После выполнения команд перезагрузите компьютер и попробуйте запустить службу Windows.

Редактируем реестр

Следующий способ решения проблемы – работа с реестром. Для этого нам нужно узнать точное имя службы, с которой возникают проблемы при запуске.

Для этого заходим в «Службы»: комбинация клавиш Win+R и команда services.msc. Кликаем два раза левой кнопкой мыши по службе и запоминаем имя. Обратите внимание, что отображаемое в списке имя не является именем самой службы. Реальное название отображается в свойствах службы.

Теперь переходим в редактор реестра (здесь подробно описано, как это сделать). В редакторе следуем по пути, указанному на скриншоте. Кликаем право кнопкой мышки по каталогу службы и выбираем из контекстного меню пункт «Разрешения».

В разрешениях нам нужно установить полный доступ для администраторов и пользователей.

Также рекомендуем предоставить полный доступ для «пользователя» Local Service, которого мы ранее добавили.

Дополнительные рекомендации

Возможно, следует отключить или удалить антивирусную программу и попробовать запустить службу. Читайте подробную статью о том, как отключить Защитник Windows 10. Также одним из вариантом будет возврат к точке восстановления. А для этого прочитайте сначала, как создать току восстановления.

Пробуйте поочередно все описанные выше методы. Один из них точно должен помочь при запуске служб.

Читайте также: