Программа для настройки маршрутизаторов cisco

Обновлено: 07.07.2024

Представляем вам подборку и из самых популярных уроков, посвященных настройке оборудования CISCO. Уроки идут в порядке убывания популярности!

СОДЕРЖАНИЕ:

- Создание и настройка сети с роутерами в Cisco Packet Tracer

- Типовая базовая настройка маршрутизатора Cisco

- Основы GNS Базовая настройка. Добавляем образы Cisco

- Знакомство с Cisco Packet Tracer. Настройка маршрутизатора

- Подключение к маршрутизатору Cisco, настройка IP адреса

- Статическая маршрутизация через промежуточный маршрутизатор Cisco

- Настройка VLAN на оборудовании Cisco

- Настройка Vlan 802.1Q и команды просмотра

- Настройка Cisco Cisco Easy VPN сервера и Remote Access IPsec VPN клиента

- Базовая настройка Cisco: интерфейсы, пользователи, telnet

- Настройка протоколов маршрутизации на CISCO

- Настройка DNS сервера в программе Cisco Packet Tracer

- Настройка пароля на портах Console и для доступа по telnet

- Создание, подключение и настройка VPN на оборудовании Cisco

- Динамическая маршрутизация, настройка протокола BGP

Создание и настройка сети с роутерами в Cisco Packet Tracer

Создание сети с тремя роутерами. Настройка сети. Настройка маршрутизаторов. Настройка компьютеров. Настройка статической маршрутизации. Настройка сервера.

Типовая базовая настройка маршрутизатора Cisco

В видео уроке разбирается:

- Физическое подключение

- Настройка интерфейсов, присвоение IP адресов

- Статическая маршрутизация

- Настройка DHCP сервера для локальной сети

- Включение трансляции адресов NAT/PAT

- Настройка безопасности с помощью списков доступа ACL

- Тестирование и отладка

Основы GNS3. Базовая настройка. Добавляем образы Cisco

Обучение по основам GNS3.

Знакомство с Cisco Packet Tracer. Настройка маршрутизатора

В этом уроке рассказано о программе Packet Tracer, с помощью которой можно моделировать различные сетевые топологии так, как будто вы работаете с настоящим оборудованием Cisco.

Подключение к маршрутизатору Cisco, настройка IP адреса

Рассматривается процесс подключения к маршрутизатору Cisco, настройка сетевого интерфейса компьютера.

- Маршрутизатор Cisco 1841

- Коммутатор Cisco Catalist 2950

- Персональный компьютер

- Прямые кабели UTP

- Enable - переход в привилегированный режим маршрутизатора, в данном режиме возможен мониторинг маршрутизатора, просмотр его настроек, сохранение настроек во flash память маршрутизатора, переход в режим глобальной конфигурации

- Configurate terminal - Переход в режим глобальной конфигурации, в данном режиме производится настройка маршрутизатора (или коммутатора), настройка интерфейсов, протоколов, списков доступа (ACL листов)

- no ip domain-lookup – маршрутизатор начинает игнорировать неправильно веденные команды

- interface - используется для перехода к настройкам интерфейса из режима глобальной конфигурации.

- no shutdown - включение интерфейса

- Write - сохранение текущих настроек во flash память маршрутизатора, команда привилегированного режима, для сохранения в другом режиме перед командой необходимо указать команду do, например: do write

Статическая маршрутизация через промежуточный маршрутизатор Cisco

В обучающем видео рассматривается настройка статической маршрутизации на маршрутизаторе Cisco через промежуточный маршрутизатор.

Настройка VLAN на оборудовании Cisco

Обучение настройке VLAN на Cisco.

Настройка Vlan 802.1Q и команды просмотра

Урок рассказывает, как настроить Vlan 802.1Q на коммутаторах Cisco для организации 2-х сегментов сети. Это первый урок из серии роликов о настройки Vlan. Вы познакомитесь с командами настройки (как поднять влан), как настроить транк (switchport mode trunk) и просмотра, которые очень полезны для общего понимания, поиска и устранения неисправностей. Также узнаете, что такое нативный влан (native vlan) и для чего он нужен.

Настройка Cisco Cisco Easy VPN сервера и Remote Access IPsec VPN клиента

Обучение основам настройки Cisco Cisco Easy VPN сервера и подключение к нему с помощью классического Cisco IPSec VPN клиента.

Базовая настройка Cisco: интерфейсы, пользователи, telnet

Это видео рассказывается о первоначальной базовой настройке Cisco, а именно о настройке пользователей, интерфейсов, доступа по telnet.

Как настроить NAT на CISCO

Настройка протоколов маршрутизации на CISCO

Урок по настройке протоколов маршрутизации с использованием программы Cisco Packet Tracer.

Настройка DNS сервера в программе Cisco Packet Tracer

Описана настройка DNS сервера и WEB сервера в программе Cisco Packet Tracer. Показаны типичные ошибки при настройке службы DNS в локальных (LAN) сетях.

Настройка пароля на портах Console и для доступа по telnet

В уроке рассматривается процесс защиты паролем маршрутизатора Cisco. Настраиваются пароли для доступа через порт Console и по протоколу telnet.

- Маршрутизатор Cisco 1841

- Коммутатор Cisco Catalist 2950

- Персональный компьютер

- Прямые кабели UTP,

Используемые команды для настройки маршрутизатора:

Создание, подключение и настройка VPN на оборудовании Cisco

Урок адресован системным администраторам, создающим безопасные, надежные и масштабируемые VPN-соединения с помощью маршрутизаторов и файерволов Cisco. Однако он будет интересен всем, желающим узнать, как настроить VPN (виртуальную частную сеть).

В ходе обучения будут показаны способы построения VPN-соединений на оборудовании Cisco, а также приведены примеры настройки VPN на различных устройствах с различным ПО.

Динамическая маршрутизация, настройка протокола BGP

Рассматривается настройка протокола динамической маршрутизации BGP на оборудовании компании Cisco.

Для выполнения базовой настройки протокола маршрутизации BGP на маршрутизаторе необходимо указать следующие команды (с учетом особенностей задания показанных на схеме):

После полной настройки сети согласно задания, таблица маршрутизации примет вид:

10.0.0.0/30 is subnetted, 3 subnets

C 10.1.0.0 is directly connected, FastEthernet0/0

B 10.2.0.0 [20/0] via 10.1.0.2, 00:02:06

C 10.3.0.0 is directly connected, Ethernet0/0/0

C 192.168.10.0/24 is directly connected, FastEthernet0/1

B 192.168.20.0/24 [20/0] via 10.3.0.2, 00:02:06

B 192.168.30.0/24 [20/0] via 10.1.0.2, 00:02:06

B 192.168.40.0/24 [20/0] via 10.1.0.2, 00:02:06

B 192.168.50.0/24 [20/0] via 10.3.0.2, 00:02:06

Доставка по Москве, Санкт-Петербургу, в регионы России, в Казахстан, Беларусь

Недавно я столкнулся с проблемой выбора среды для изучения некоторых фич маршрутизаторов Cisco. Раньше я пользовался GNS3, а сейчас решил посмотреть, что изменилось в мире. Как выяснилось, прогресс шагнул далеко вперёд. Погружаясь в пучину статей и форумов, я обнаружил что огромное количество информации из них уже устарело. Чтобы не запутаться в многообразии ПО, я сделал себе небольшую шпаргалку (актуальность — март 2020 г.). Теперь я хочу выложить её на суд общественности. Во-первых, чтобы не пропадала (мне кажется, кому-то это может пригодиться, так как в одном месте я упоминания всех средств разом так и не нашёл). Во-вторых, возможно, в комментариях мне укажут на ошибки в описаниях и это позволит улучшить обзор.

Итак, если у вас нет под рукой «железного» коммутатора/маршрутизатор(а/ов) для подготовки к экзаменам/отработки фич перед внедрением/повышения квалификации, то скорее всего вас выручат:

1. Симуляторы

Этот класс программного обеспечения имитирует работу оригинального ПО, но им не является. ПО симулятора содержит существенные упрощения и предназначено только для воспроизведения внешнего поведения исследуемого объекта. Симуляторы обладают собственным набором багов, производительностью и реализуют не весь функционал. Поэтому, в основном их применяют на низких ступенях обучения. Искушённым специалистам они не подойдут. Но начинающим – самое то.

1.1. Cisco Packet Tracer (CPT)

Самый известный симулятор для Cisco. В Интернет (и на Хабре в частности) есть очень много материалов, посвящённых работе с ним. Этот инструмент хорошо знаком тем, кто изучает Cisco на официальных курсах производителя. Позволяет составлять достаточно сложные сети из коммутаторов Catalyst 2960, ISR (Integrated Service Router), симуляторов ПК и нескольких других, менее значительных элементов. Текущая версия 7.3. Надо отметить, что CPT развивается существенно медленнее технологий своего производителя. Так, например, там вы не найдете никакой современной линейки типа Catalyst 9200, но при этом там присутствуют такие динозавры как Catalyst 2950, который добросовестно имитирует подключение без Auto-MDI, 3560 и даже неуправляемый концентратор (не путайте с коммутатором).

Кстати, в Cisco ASA есть команда packet-tracer, которая позволяет проверить настройки межсетевого экрана. Так вот, она никакого отношения к Packet Tracer не имеет.

1.2. Boson NetSim

Представляет собой некий сборник лабораторных работ, сгруппированный по темам экзамена. Как можно наблюдать по скриншотам, интерфейс состоит из нескольких секций: описание задачи, карта сети, в левой части находится список всех лаб. Закончив работу, можно проверить результат и узнать все ли было сделано. Есть возможность создания собственных топологий, с некоторыми ограничениями. [1]

Пожалуй, на этом с симуляторами всё.

2. Эмуляторы

Эмуляторы – это программы, предназначенные для запуска оригинального или слегка изменённого программного обеспечения на x86 или x64 платформе (в данном случае). Работа эмуляторов гораздо ближе к работе реального оборудования, нежели работа симуляторов. Хотя и тут могут быть небольшие отличия. Рассмотрим наиболее распространённые эмуляторы сетевых устройств Cisco.

2.1. Dynamips + Dynagen

Эмулятор маршрутизаторов Cisco, который может работать в Windows, Linix и Mac OS X. Распространяется по лицензии GNU GPLv2 (чего нельзя сказать об образах, которые он использует). Позволяет запускать виртуальную машину с оригинальным образом ОС от старых маршрутизаторов семейств 1700, 3725, 7200 и некоторых других. Позволяет имитировать интерфейсы Ethernet и вымирающие ATM и Serial. При этом Dynamips не может работать с прошивками коммутаторов, так как их ОС ориентированы на использование ASIC, которые во множестве встречаются в коммутаторах и очень сложно имитируются на x86 системах.

Впервые Dynamips был опубликован в 2005 году. Его разрабатывал Christophe Fillot. Однако, уже в 2007 году, на версии 0.2.8 он бросил этот проект. Википедия пишет, что существует версия 0.2.15 от 2015 г., но страница с пруфом недоступна. Для Dynamips существовал консольный фронтенд Dynagen.

Операционная система Cisco IOS очень консервативна, поэтому некоторые фичи вы сможете без проблем изучать даже на таком старом ПО. Однако, есть проблема с образами ОС: официально приобрести IOS для 7200 и других уже давно нельзя, ибо пребывают они в состоянии не только End of Sale (29.09.2012), но и Last Date of Support (30.09.2017) [2]. Поэтому легально использовать Dynamips нельзя. Хотя вряд ли можно считать ущерб для компании Cisco от такого использования хоть сколько-нибудь значимым для инициации преследования, но всё может быть.

2.2. IOU/IOL + WebIOL

Следующий эмулятор это Cisco IOS on UNIX – IOU и его вариация Cisco IOS on Linux – IOL. Представляет собой двоичный исполняемый файл, содержащий операционную систему L3 коммутатора Catalyst (L2IOU, да L2 – это не опечатка) или многофункционального маршрутизатора — ISR (L3IOU), скомпилированную производителем для запуска в UNIX/Linux. IOU характеризуется очень низким потреблением ресурсов (относительно других эмуляторов). И в отличии от Dynamips он может запускать ПО для коммутаторов. Для IOL существует официальный графический фронтенд WebIOL (не путать с неофициальным iou-web [3]), который позволяет формировать из устройств сложные сетевые топологии.

Проблема в том, что IOU разработан Cisco Systems для внутреннего использования, поэтому он доступен только сотрудникам и партнёрам. Несмотря на это, в Интернет есть инструкции по его скачиванию и установке. Однако следует помнить, что это нелегально.

К сожалению, мне не удалось найти информацию о том, развивается ли сейчас IOL или его вытеснили образы для QEMU и VMWare, о которых речь пойдёт далее. Если кто-то знает о судьбе IOU, прошу поделиться пруфами для улучшения этого абзаца.

2.3. Виртуальные машины для QEMU/VMWare/…

В соответствии с общим трендом на виртуализацию (и виртуализацию сетевых функций в частности – NFV, Network Functions Virtualization) сама Cisco Systems всё больше и больше продуктов выпускает в виде т.н. Virtual Appliance или, проще говоря, обычных виртуальных машин, предназначенных для запуска в распространённых гипервизорах: QEMU, VMWare, Hyper-V и др.

Так, например, в виде виртуальных машин доступны следующие продукты.

- ASAv (Cisco Adaptive Security Virtual Appliance) – хорошо всем знакомый, но немножко устаревший, МСЭ Cisco ASA. Теперь и в виртуалке.

- NGFWv и NGIPSv (Cisco Firepower – Next Generation Firewall и Intrusion Prevention System) – новое поколение устройств безопасности.

- IOS XRv – версия IOS-XR для маршрутизаторов операторского класса. Такая штука может заменить Quagga или что-нибудь по мощнее.

- CSR1000v (Cloud Service Router) – маршрутизатор с ОС IOS-XE. Специализируется на VPN, MPLS, VXLAN, контроле трафика и т.д. Предназначена для размещения в облаке.

- NX-OSv – ещё один коммутатор/маршрутизатор, на этот раз под ОС IOS-NX, которая используется в «железках» Cisco Nexus. Также ориентирована на решение задач в ЦОД.

- Nexus 1000v – специальная версия виртуального Nexus, предназначенная для обслуживания кластера виртуальных машин Hyper-V или VMWare. Причём это специфическая виртуальная машина, поддерживающая подключение распределённых и, опять же, виртуальных модулей. [4] Поставляется вместе со средствами виртуализации.

- Cisco Nexus Titanum – устаревшая виртуальная машина с NX-OS, предназначенная для внутреннего использования в Cisco.

- Так же другие популярные продукты ISE, WLC, MSE/CMX и др. уже доступны в виде виртуальных машин.

- IOSvL2 – виртуальный образ маршрутизирующего коммутатора.

- IOSv – виртуальный образ маршрутизатора Cisco.

Ещё не следует путать (а их даже google и Яндекс иногда путают в выдаче) уже рассмотренный L2IOU и IOSvL2. Это разные программные продукты. [5]

3. Виртуальные лаборатории

Одна виртуальная машина – это хорошо, но компьютерная сеть – это всё-таки совокупность независимых узлов. Поэтому, зачастую, возникает потребность запустить несколько эмулированных устройств и заставить их взаимодействовать как единое целое. Сделать это вручную возможно, но такой подход затруднителен. Поэтому существуют программные продукты, которые позволяют автоматизировать создание виртуальных сетевых окружений и снабдить его графическим интерфейсом. Отдельного устоявшегося термина для них нет, поэтому здесь будем называть их виртуальными лабораториями.

3.1. Cisco VIRL

VIRL уже включает в себя учебные версии образов IOSv, IOSvL2, IOS XRv, NX-OSv, CSR1000v, ASAv. Так же в него могут быть добавлены сторонние виртуальные машины других сетевых производителей.

Для работы с VIRL используется собственный GUI клиент VM Maestro.

3.2. GNS3

Следующая виртуальная лаборатория это GNS (Graphical Network Simulator). Первая версия GNS появилась в 2007 году и представляла собой графический интерфейс для Dynamips, написанный на Qt. В 2014 году проект был сильно переработан (по утверждениям разработчиков он сохранил в себе только 5% кода) и появился GNS3. Причём «3» это не совсем версия, а скорее название. Актуальная версия GNS3: 2.2. Теперь GNS3 позволяет запускать не только образы Dynamips, но и QEMU, а также взаимодействовать с IOU и другими виртуальными машинами. Приложение является «толстым», т.е. запускается непосредственно на машине, на которой находится. Для эмуляции устройств оно может использовать виртуальные машины, расположенные на этом же хосте или удалённо. Поддерживается работа в Linux, Windows и Mac OS X. Большим плюсом GNS3 является возможность использования тех же инструментов, что и для работы с реальным «железом»: PuTTY, SecureCRT, Wireshark и др.

Несмотря на то, что сам продукт бесплатный, на его сайте есть магазин, где приторговывают софтом (образами), учебными материалами и просто сувенирами.

3.3. iou-web → UNetLab → EVE-NG

Ну и наконец, на сладкое, у меня в обзоре осталась виртуальная лаборатория EVE-NG (The Emulated Virtual Environment – Next Generation). Её история началась с того, что в 2012 г. Andrea Dainese опубликовал неофициальный веб-интерфейс для IOL: iou-web. Затем он научил свою лабораторию работать с другими эмуляторами и таким образом в 2014 г. появилась UNetLab. А в 2017 Alain Degreffe создал форк проекта UNetLab, который назвал EVE-NG. У автора исходного UNetLab тоже были большие планы на развитие проекта и выпуск второй версии [3], однако постепенно он забросил эту идею: «Don’t ask for UNetLab2 and go with GNS3, VIRL or EVE-NG» — написал он по итогу. Таким образом, EVE-NG является единственной актуальной веткой продукта. Текущая версия: 2.0

EVE-NG по своему функционалу очень похожа на GNS3: почти такой же набор эмуляторов и поддержка аналогичных образов устройств (и точно так же поддерживается много производителей помимо Cisco). Однако, отличается форма распространения и интерфейс: EVE-NG представляет собой виртуальную машину, которую можно запустить у себя на рабочем месте или на выделенном сервере. Управление лабораторией осуществляется из браузера (в виртуальной машине, помимо прочего, встроен веб-сервер). Точно так же, как и GNS3, EVE-NG поставляется без образов и их необходимо раздобыть (в смысле «купить», конечно же) и загрузить в лабораторию самостоятельно. Использование веб-интерфейса делает лабораторию кроссплатформенной. Так же виртуальная машина по определению проста в развёртывании и избавлена от сложных программных зависимостей (распространяется в формате OVF – Open Virtualization Format и прекрасно воспроизводится в бесплатном (для частного использования) VMWare Player. Несмотря на изоляцию среды в виртуальной машине, для работы с ней тоже можно использовать PuTTY, SecureCRT, Wireshark и др.

EVE-NG поддерживает многопользовательскую работу с лабораторией. В том числе в разных ролях. Например, студент, собирающий лабу, и присматривающий за ним преподаватель.

EVE-NG распространяется под собственной лицензией в бесплатной общественной (community) и платных профессиональной или обучающей версиях [7]. Платная версия отличается ролевой моделью (в бесплатной есть только одна роль администратора), ограничением по числу узлов на лабораторию – 1024 (в бесплатной – 63) и др.

4. Бонус: удалённая лаборатория производителя

Developer ориентирован на программистов, решающих задачи сетевой автоматизации, поэтому представленные топологии достаточно просты. Их задача – дать возможность «пощупать» API железа. Но несмотря на простоту топологий, в некоторых случаях такой инструмент может дать то, чего не даст виртуальная лаборатория. Например, мне вчера удалось познакомиться с командной строкой железного Cisco 9000 и веб-интерфейсом Cisco WLC 9800. А dCloud знакомит с новыми продуктами.

Подключение к лаборатории в большинстве случаев осуществляется через фирменный VPN-клиент от Cisco — AnyConnect. Т.е. ваша машина оказывается в сети песочницы. А это значит, что удалённую лабораторию вы можете объединить… с локальным GNS3[8] или EVE-NG!

Заключение

В заключении хочу обобщить сказанное небольшой схемой (а то маленькая шпаргалка разрослась в большую портянку и это при том, что я очень поверхностно описал только самые главные особенности инструментов):

Пример подключения

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

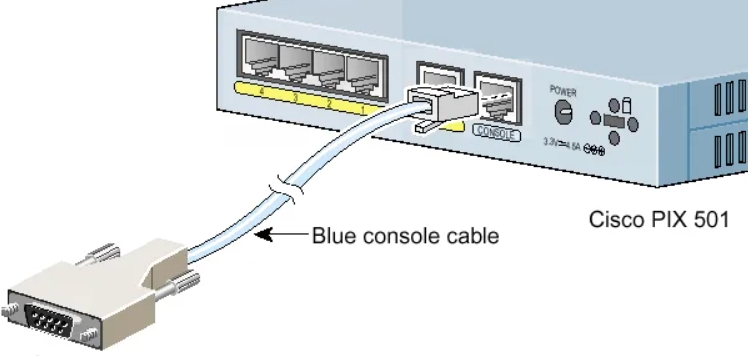

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

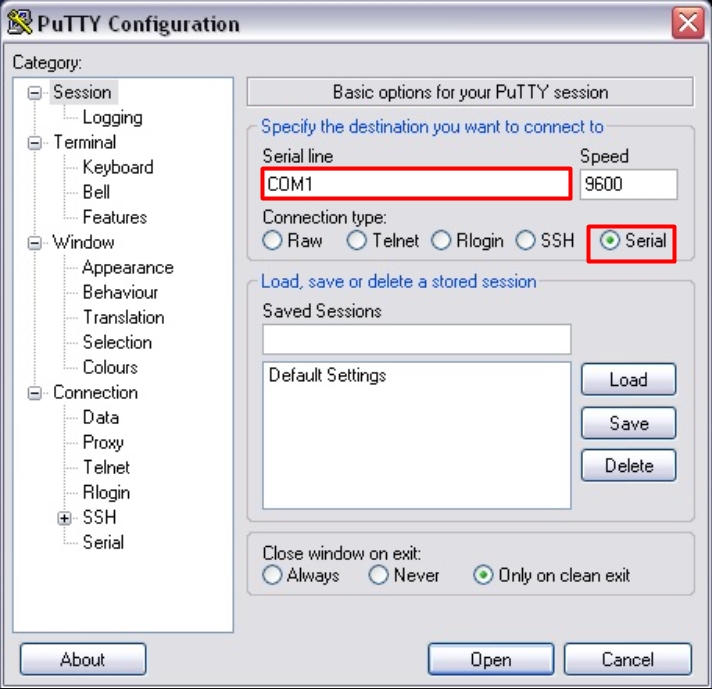

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

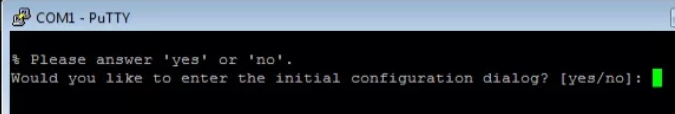

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

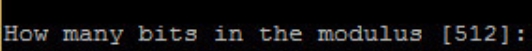

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

Настройка маршрутизатора Cisco для «чайников» поможет быстро подключить весь офис к интернету. Сама процедура несложна, но требует внимательности и понимания процесса. В зависимости от модели устройства некоторые нюансы могут незначительно отличаться.

Подключение через консоль

Для подключения к wifi роутеру cisco через консоль потребуется специальный консольный кабель. Обычно он входит в комплект и опознается по светло-голубому цвету. На концах провода расположены разъемы:

- RJ45 для Cisco: выглядит, как разъем интернет кабеля;

- DB9 для компьютера: более широкий, со специфическими отверстиями.

Важно! Цвет консольного провода может быть и другим в зависимости от модели устройства.

Также потребуется предварительно установленная терминальная программа для консольного соединения с коммутатором. Стандартная — «HyperTerminal» (идет вместе с Windows XP,), но подойдет и любая другая, например, «cisco packet tracer» для настройки роутера.

После подключения провода и запуска прибора потребуется:

- Открыть окно терминальной программы;

- Выставить необходимые параметры;

- Нажать «open» для установки соединения.

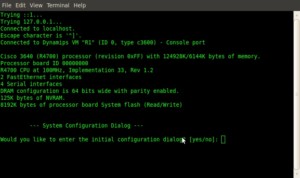

Через некоторое время появится окошко «System Configuration Dialog». Внизу будет написан вопрос: «Войти в диалоговое окно базовых настроек?». Для ответа необходимо будет набрать на клавиатуре «y» (yes) или «n» (no).

После этого пользователь оказывается в режиме базовых настроек.

Базовая настройка коммутатора Сisco

Войдя в окно базовых настроек, пользователь сможет прочитать несколько полезных советов, которые ему потребуются в работе:

Затем будет написано, что начальная конфигурация предназначена для установки необходимого минимального числа настроек, которые после помогут управлять самим коммутатором. В конце программа спросит: «Хотите ли вы перейти к базовым настройкам?». Нужно нажать «y».

Важно! Конфигурация системы — это программа, которая будет автоматически загружаться при включении компьютера и загрузке ОС.

Инструкция по настройке маршрутизатора

Cisco wifi роутер можно настроить с нуля в несколько шагов:

- Программа в первую очередь попросит ввести имя хоста (hostname);

- После необходимо установить пароль — по нему будет производиться вход в привилегированный режим «enable secret». Пароль должен быть достаточно сложным, чтобы исключить возможность взлома;

- Затем программа попросит придумать «enable password» — пароль, который будет храниться в незашифрованном виде в конфигурации. Он не должен совпадать с предыдущим паролем;

- Следующий шаг — пароль для терминальных подключений. Важно уточнить, что в расширенной конфигурации для этого используют логин и пароль в системе ААА («аутентификация, авторизация, учет»);

- Далее будет предложено выбрать параметры для протокола SNMP — нужно нажать «нет», пропустив этот шаг;

- После этого программа покажет общую информацию обо всех сетевых интерфейсах Cisco — из них нужно будет выбрать один для управления по сети и установить на этот интерфейс IP-адрес;

- На следующий вопрос нужно ответить «нет».

В конце вай фай роутер циско пропишет всю собранную информацию, предложит проверить ее и сохранить (вариант 2). На этом настройка интернета с cisco будет закончена.

Шаг 0. Очистка конфигурации

Настройка нового оборудования должна начинаться очисткой стартовых первоначальных настроек. Процедура довольно проста:

- После подключения провода необходимо войти в командную строку и в привилегированный режим: router> enable. При необходимости необходимо ввести логин и пароль;

Перезагрузка займет несколько минут. При включении программа предложит начать базовые настройки — необходимо нажать «нет».

Шаг 1. Имя устройства

Выбрать можно любое имя — программа не ограничивает пользователей в количестве символов и не ставит условий (например, обязательное наличие цифр). Однако при выборе названия стоит придерживаться принятой на предприятии схемы: например, все названия могут относиться к странам или названиям цветов.

Выбор имени позволяет значительно упростить последующее администрирование: обращаться к Cisco можно будет через «hostname «имя».

Шаг 2. Настройка интерфейсов

Всего потребуется настроить 2 интерфейса:

- Внешний — для связь с интернетом. Для него потребуется маска сети и IP-адрес провайдера;

- Внутренний — для локальной сети.

Настройка внешнего интерфейса выглядит следующим образом: необходимо вбить ай-пи, сетевую маску и включить командой «no shut». Затем соединить интерфейс с оборудованием провайдера прямым патч кордом и проверить доступ к интерфейсу и шлюзу провайдера командой «ping». Если все в порядке, далее следуют настройки внутреннего интерфейса.

Для этого нужно зайти в режим конфигурирования внутреннего интерфейса (Vlan 1), задать IP-адрес и соотнести его с физическим интерфейсом роутера (Fa 0).

Это выглядит следующим образом: IP присваивается виртуальному интерфейсу Vlan, который привязывается к физическому интерфейсу.

Шаг 3 Настройка удаленного доступа к маршрутизатору

Обеспечить доступ можно не только через кабель, но и удаленно — через протоколы Telnet (открытое соединение) или SSH (защищенное).

Настройка протокола SSH:

- Нужно включить протокол SSH (версия 2) и задать имя домена;

- Сгенерировать ключи rsa, при запросе указать 1024;

- Выбрать имя пользователя и пароль, наделить его правами администратора;

- Включить авторизацию через локальную базу и задать пароль.

После при помощи программы, поддерживающей протокол SSH, можно получить доступ к командной строке маршрутизатора с любого компьютера удаленно. Для этого нужно ввести логин и пароль.

Шаг 4. Шлюз по умолчанию

На роутере необходимо указать шлюз по умолчанию (default gateway) для маршрутизации пакетов в интернет.

Проверить правильность подключения можно при помощи команды «ping», запустив ее до любого внешнего адреса.

Шаг 5 Настройка трансляции адресов (NAT)

NAT переводится как «Преобразование сетевых адресов». Трансляция необходима для получения доступа в интернет: провайдер предоставляет только один внешний адрес, на него должны транслироваться все адреса внутренней сети.

- Необходимо указать список внутренних ай-пи адресов, которые будут преобразованы во внешний адрес;

- Указать внутренний и внешний интерфейсы для процедуры;

- Создать правило трансляции — NAT.

После этого попасть в интернет можно будет с любой рабочей станции, если шлюзом по умолчанию указан внутренний IP маршрутизатора. Проверить можно через «ping».

Важно! Обязательно нужно ввести команду «write» или «copy run start» — это сохранит все внесенные изменения. В противном случае при перезагрузке изменения будут утрачены.

Настройка роутера cisco включает в себя одновременное подключение маршрутизатора к интернету и всех компьютеров в офисе — к маршрутизатору. Настройка последнего не представляет особой сложности и может быть легко освоена. Использовать wifi роутер cisco можно и для дома, если у семьи много ПК и ноутбуков.

Читайте также: