Программа для перехвата пакетов онлайн игр на андроид

Обновлено: 06.07.2024

Взламывают игры по многим причинам, кому-то надоедает реклама, а кто-то хочет быстрее получить новый артефакт или оружие.

Зачем нужно взломать игру на Андроид

Основные поводы для этого процесса:

- прибавление энергии, ресурсов, золота на свой профиль;

- отключение рекламных объявлений;

- улучшение навыков героя, приобретение лучших вещей, например автомобиля или костюма;

- изменение пейзажа в игре или образа главного персонажа.

Кроме того, важным преимуществом взлома является бесплатное приобретение тех возможностей, которые разработчик предлагает купить. То есть пользователь может не тратить реальные деньги, но применять крутые фишки и бонусы.

Взламываются любые игры, как требующие доступа к интернету, так и оффлайн-приложения. В последнем случае все проще, так как разработчики не отслеживают действия игрока. Если же производится взлом онлайн-игры, нужно быть осторожным, потому что сведения о прохождении хранятся на серверах и отслеживаются системой.

Cтоит помнить, что разработчики стараются полностью обезопасить программы, поэтому, если изменение кода не удалось, и пользователь был замечен за этим процессом, его аккаунт заблокирует навсегда.

Подготовка телефона к использованию

Для успешного проведения процесса пользователь должен обеспечить гаджету root-права. Это важно, так как работа некоторых программ может затребовать дополнительных подтверждений. К тому же не все приложения есть в Google Play, что установить их, нужно скачать сервис в формате apk.

Только после того, как были получены права суперпользователя, можно приступать к основной операции по взлому.

Как взломать игру на Андроид с помощью изменения системных файлов

Это универсальный метод, он не требует загрузки каких-либо приложений и является наиболее простым. Для его исполнения необходимо получить root-права. В этом случае они нужны для получения доступа к документам системы, так как Android не позволит обычному пользователю изменять код программ.

После получения расширения, гаджет будет полностью готов к взлому игры. Далее рекомендуется следовать инструкции:

- с помощью названия находим нужную программу;

- после этого проверяются пункты «shared_prefs» и «files», в одном из них будет требуемый файл.

Здесь нужно небольшое пояснение. Дело в том, что приложения отличаются друг от друга. Следует найти файл с наибольшим количеством строк. Можно воспользоваться поиском и указать число ресурса, которое нужно было запомнить.

После того, как требуемая строчка была обнаружена, необходимо изменить значение после слова «value» на то, которое требуется. Не рекомендуется писать чересчур большое значение, так как из-за этого игра может выйти из строя.

Когда данные изменятся, файл сохраняется, можно зайти в приложение и использовать приобретенный ресурс по своему усмотрению.

Как взломать игры на Android с помощью приложений

Так как не все пользователи смогут разобраться в программном коде приложения, многие специалисты создают программы, упрощающие процедуру взлома. Сервисы для проведения этой операции довольно разные, для одних требуются root-права, для других нет. Часто необходимо перебрать несколько таких инструментов, чтобы точно получить контроль над игрой. Лучшие программы подробно разобраны далее.

Лучшие приложения с ROOT-правами

Это мощные программы, позволяющие взять под контроль любую игру и изменить ее настройки так, как необходимо пользователю. Конечно, чтобы разобраться в их функционале потребуется время, однако после можно менять игру так, как будет нужно.

LUCKY PATCHER

Бесплатная программа, она позволяет забыть о демо-версиях и пользоваться окончательными вариантами игр. Можно осуществлять взлом платных игр, прокачивать персонажа, добавлять карму, ресурсы, монеты и открывать новые уровни.

- открытие бесплатных покупок в игре;

- устранение лицензии;

- полное отключение рекламы;

- установка патчей в систему и ПО;

- сохранение файлов APK и создание их копий;

- клонирование программ.

Все это позволяет расширить функционал игр, создавать из игры то, что требуется пользователю. Меню интуитивно понятно, каждый раздел отвечает за нужную опцию. Достоинства и недостатки представлены в таблице.

Тадаммм. Патчер к большинству программ и игр для андроид!

Взломайте соседский wi-fi без особых знаний и усилий.

v4.1 build 140 Premium

Расширьте возможности своего андроид девайса всего в несколько кликов!

Взламывайте игры, путем изменения значений.

Уникальная программа для поиска и изменения любых значений.

Простое приложение для взлома многих игр.

Отличное приложение для взлома игр.

Отличное приложение для изминения разрешение и частоты кадров в мобильных играх!

Еще одно отличное приложение для взлома андроид игр.

Облегчайте себе жизнь в играх при помощи патчей.

Еще одна программа на андроид от злостных хакеров, как гром среди ясного неба для Андроид Маркетов!

Взламывайте точки доступа wi-fi в любом месте и в любое время.

Простое приложение для взлома игр.

Взломщик для андроид утройств - аналог прог Sorcerer для симбиан и PGS для ВМ, Artmoney для ПК. Содержит возможность изменения скорости игры.

Программа позволяющая использовать различные читы для игры GTA: San Andreas

Итак, если вы хотите заняться "читерством" в ArcheAge следующий мануал вам в этом поможет.

Для того чтобы обмануть клиент или сервер, нам как известно требуется подмена пакетов в сетевом трафике.

перехват и подмена пакетов реализуется с помощью следующего софта:

1. Proxifier

перенаправляет трафик от клиента игры через наш proxy.

2. WPF

великолепная софтина разработанная Sauron'ом (вечная память великому читеру).

это смесь прокси сервера, редактора пакетов, с поддержкой скриптового языка для автоматической обработки пакетов.

Следующим этапом нам нужно настроить Proxifier чтобы он перенаправил сетевой трафик от клиента игры на наш "универсальный" прокси:

Настройка Proxyfiler:

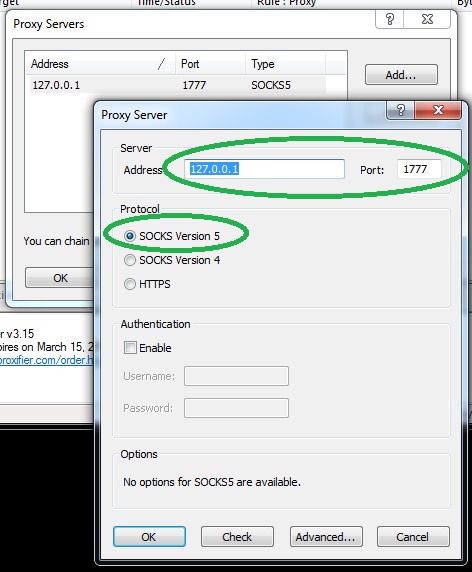

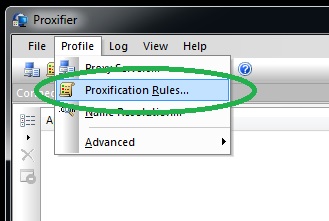

Свернуть ↑ 1. откроем список прокси серверов в Proxifier.

2. добавим в Proxifier сведения о нашем прокси сервере который будет находиться на 127.0.0.1:1777

3. Далее добавим правило по которому трафик от клиента АА будет идти через наш прокси, а все остальные соединения остануться неизменными.

на этом настройка Proxifier закончена.

перейдем к самому интересному:

Использование WPF:

Свернуть ↑

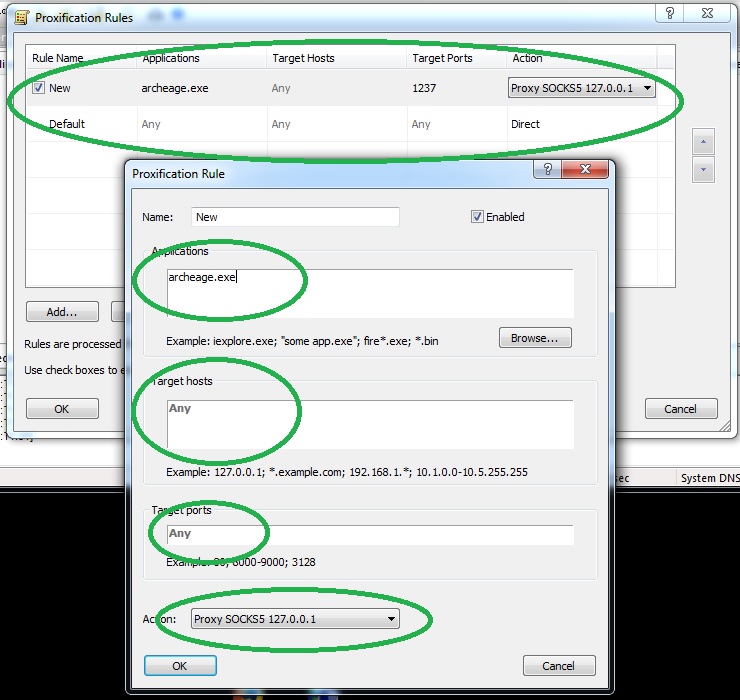

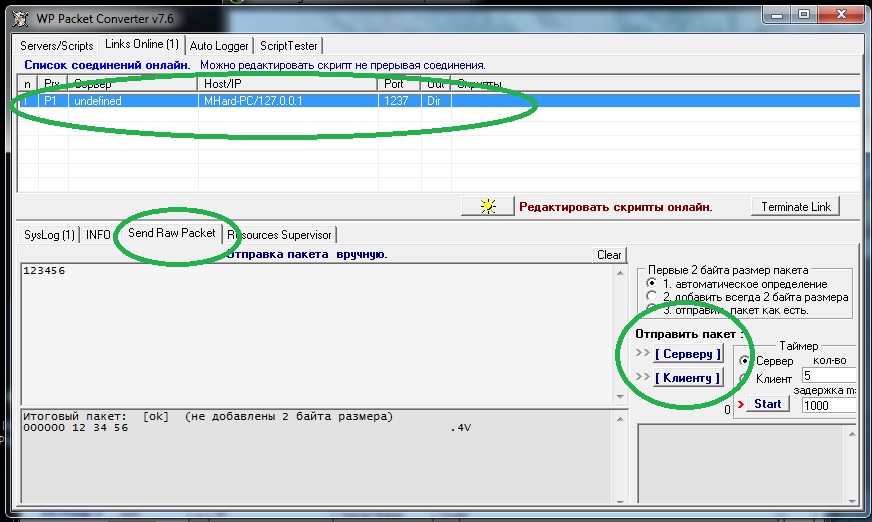

1. запускаем WPF

2. включаем прокси сервер на порте 1777, и открываем панель PPC

3. запускаем игру через ГеймЦентр маил ру.

4. когда клиент соединиться с логин сервером или гейм сервером в панели PPC мы увидим нечто следующее.

слева перехваченные пакеты , справа содержимое пакета.

для отправки "наших" пакетов перходим на закладку Link Online - > Send Raw Packet

набираем содержимое для отправки и жмем кнопку

[Серверу]

[Клиенту]

а вот что набирать это уже дело вашей фантазии, опыта и интуиции.

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Как работает схема

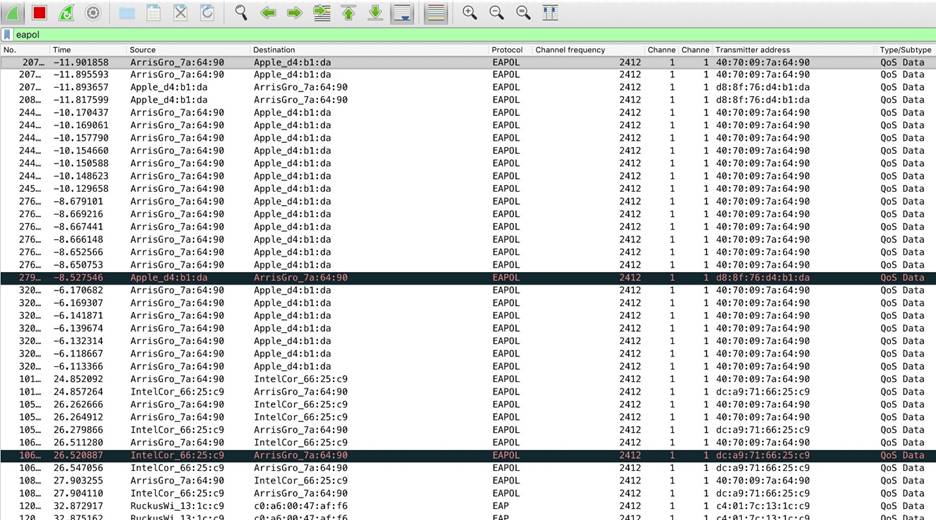

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

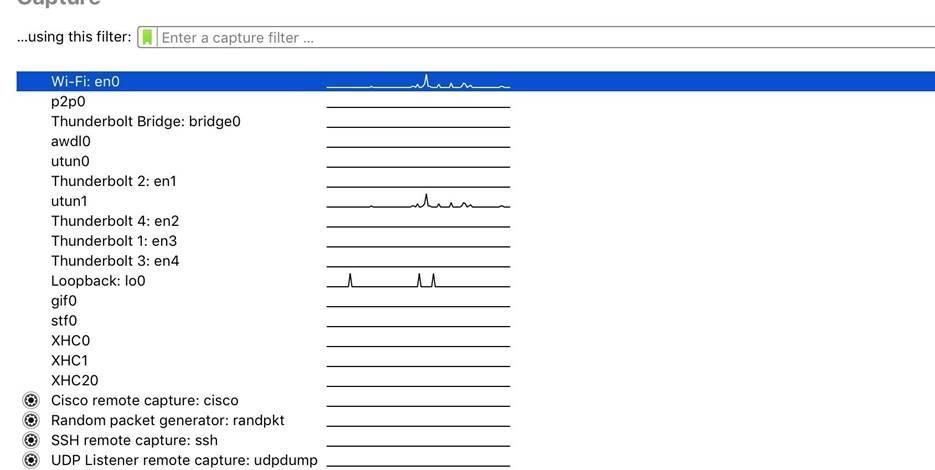

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

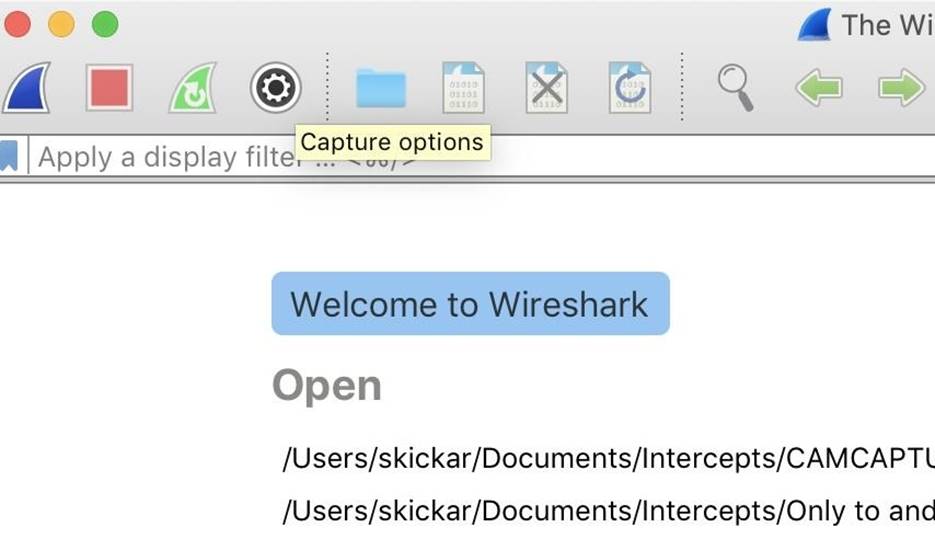

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

Рисунок 2: Интерфейс Wireshark

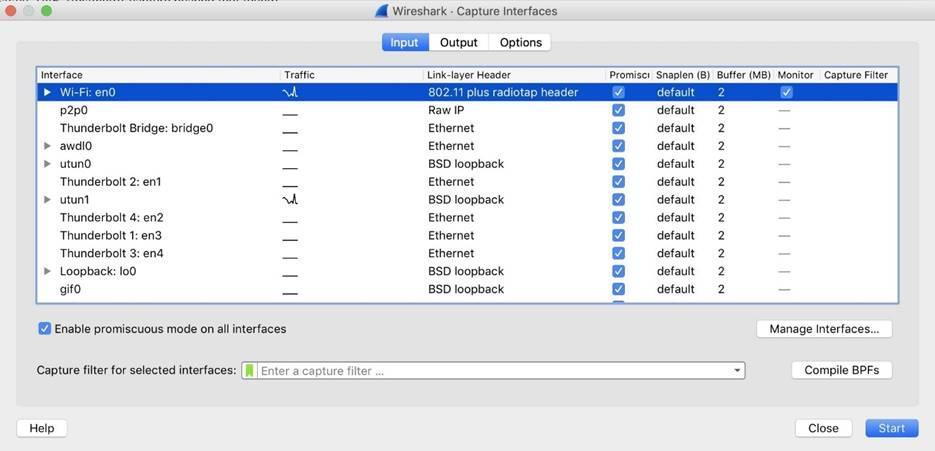

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

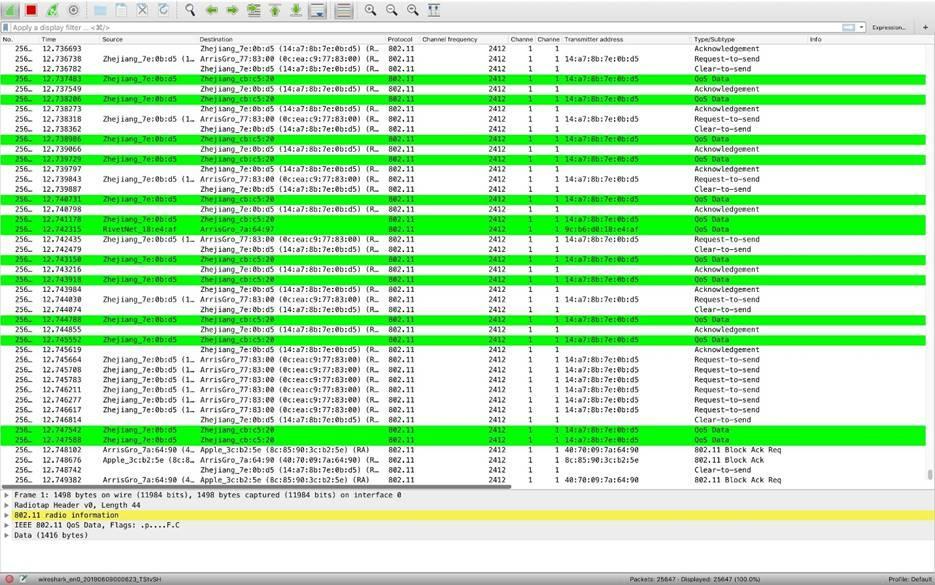

Рисунок 4: Перехваченные пакеты

Шаг 4. Дешифровка трафика при помощи PSK

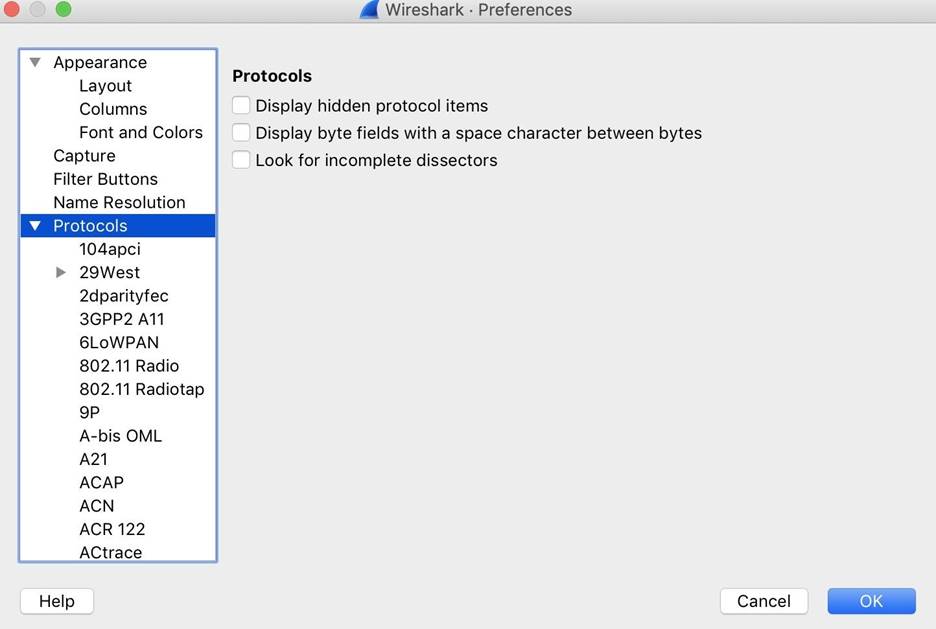

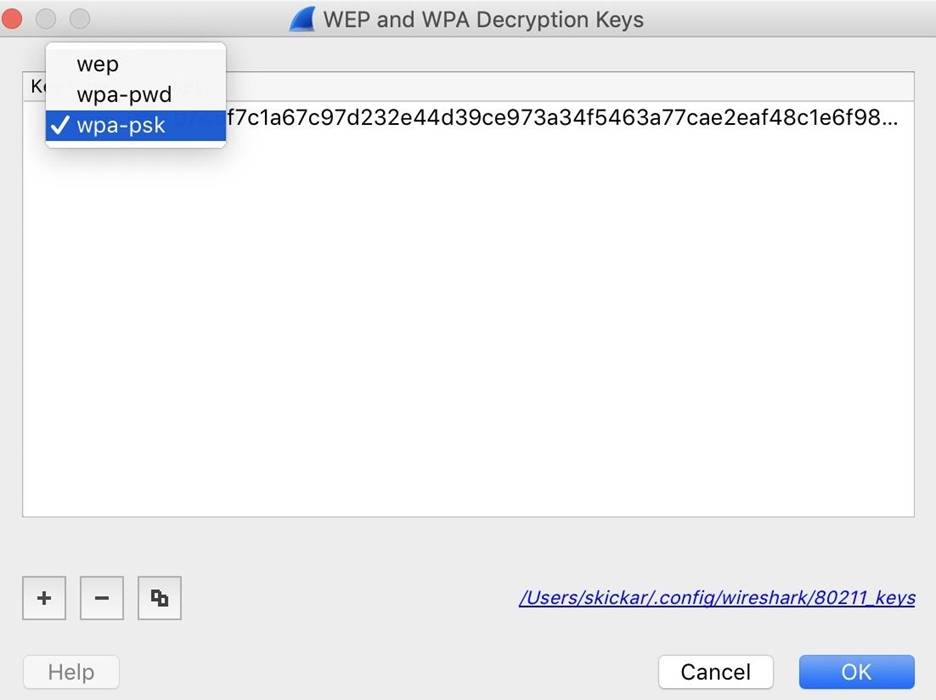

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

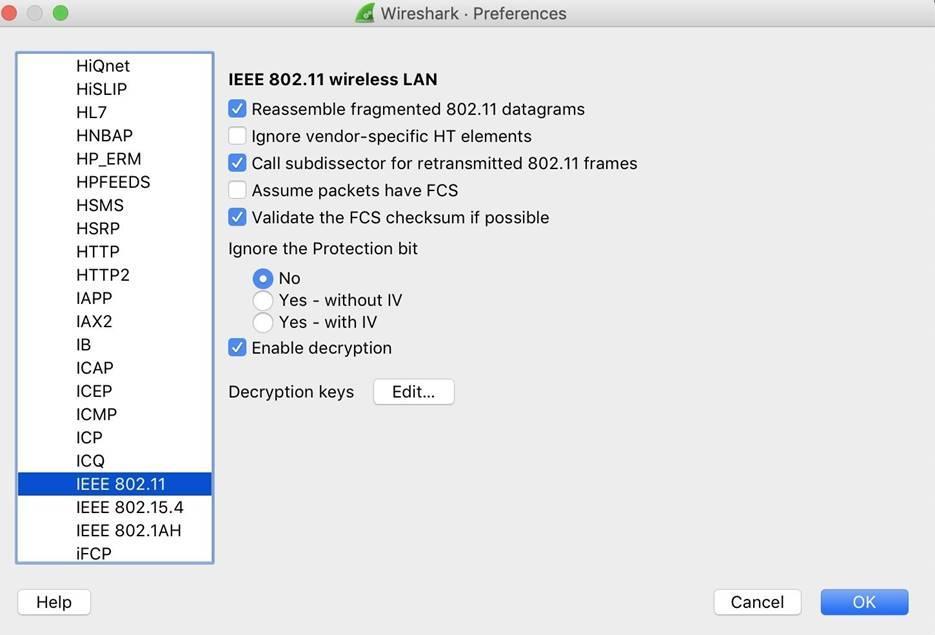

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

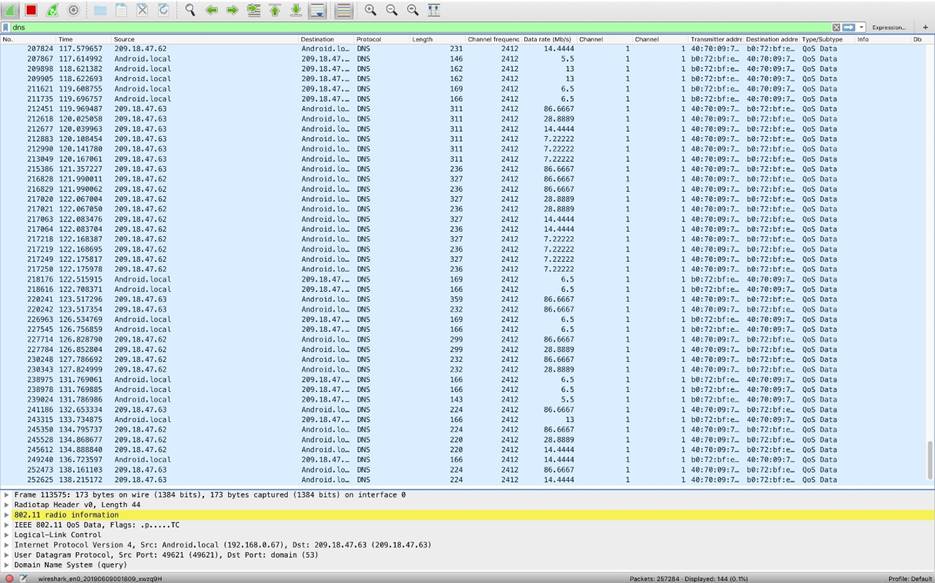

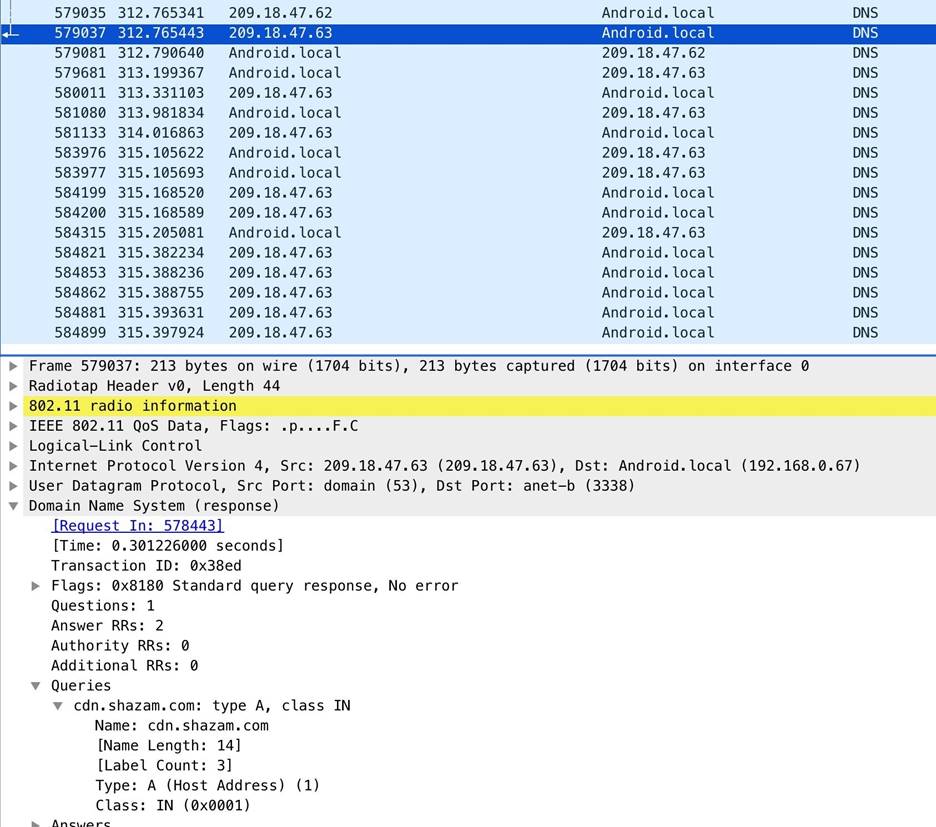

1. DNS запросы

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Рисунок 8: Перечень DNS запросов

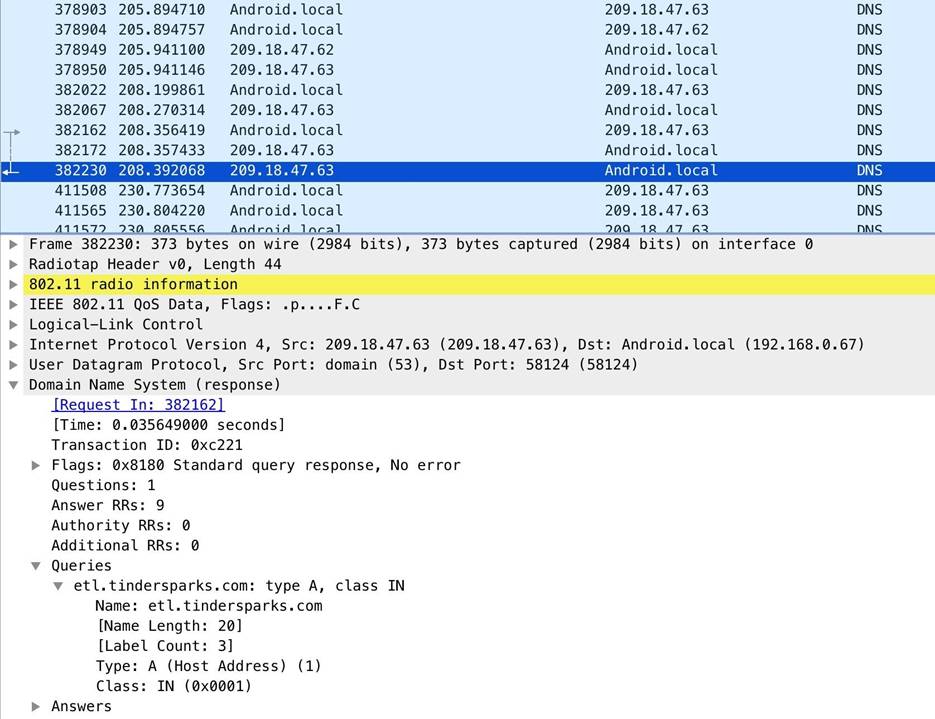

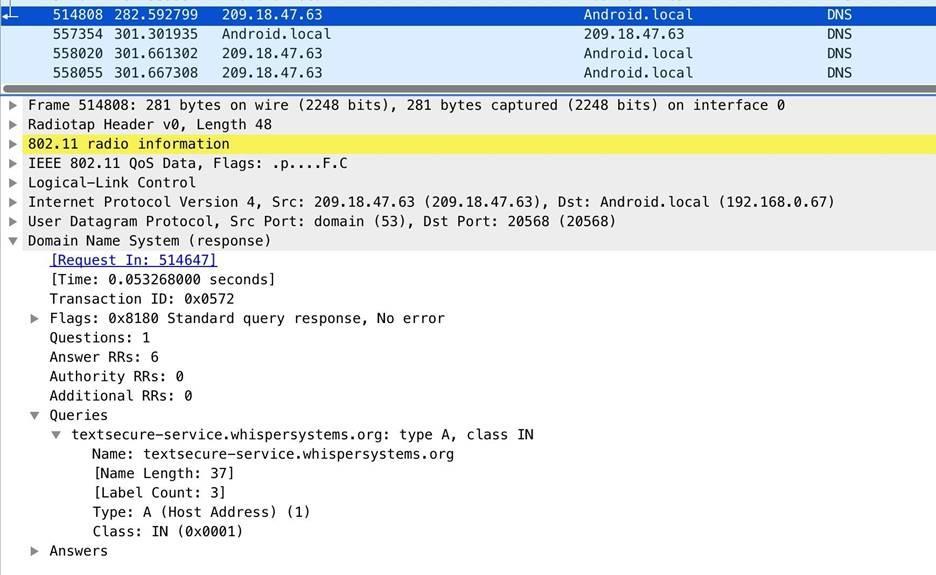

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

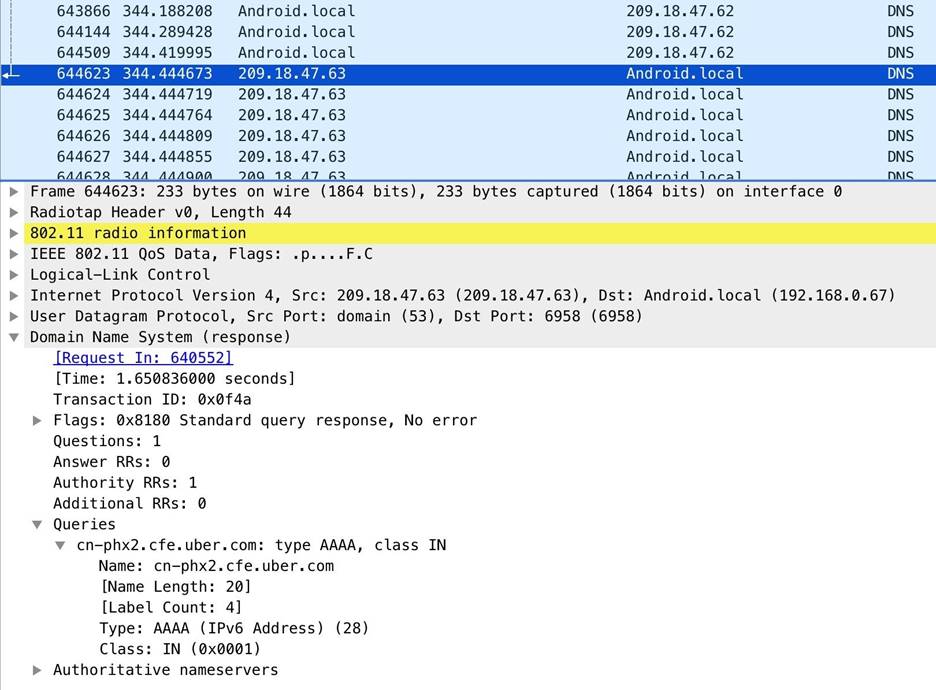

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

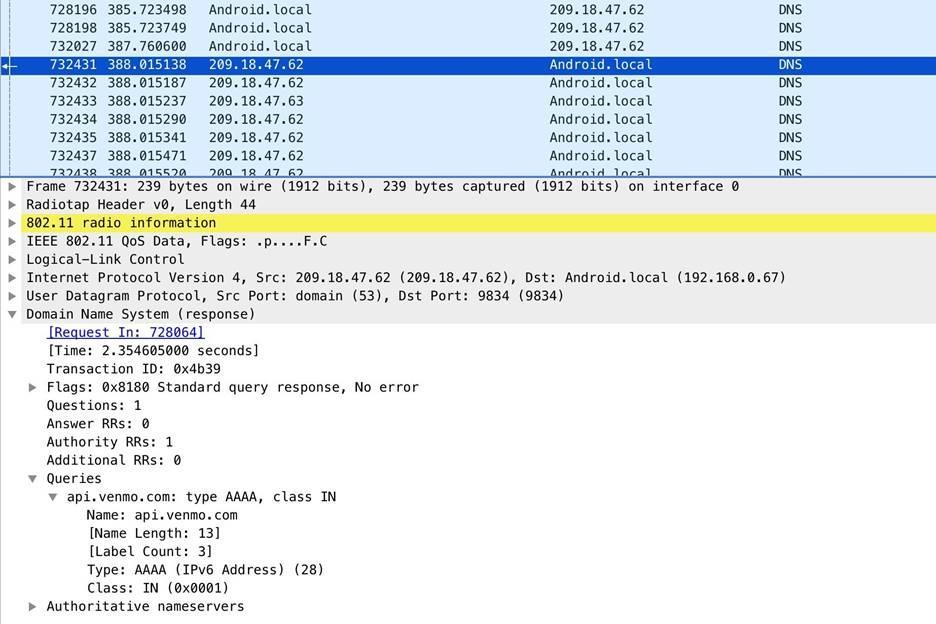

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

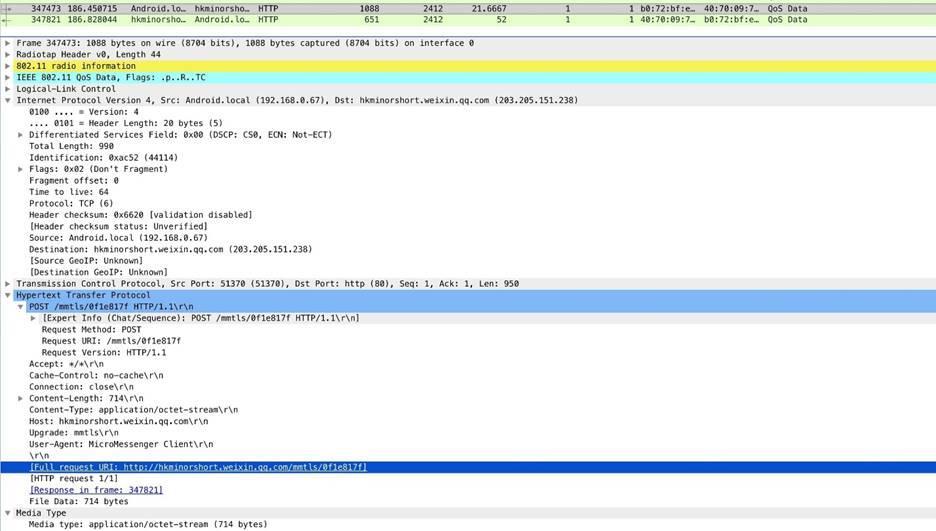

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

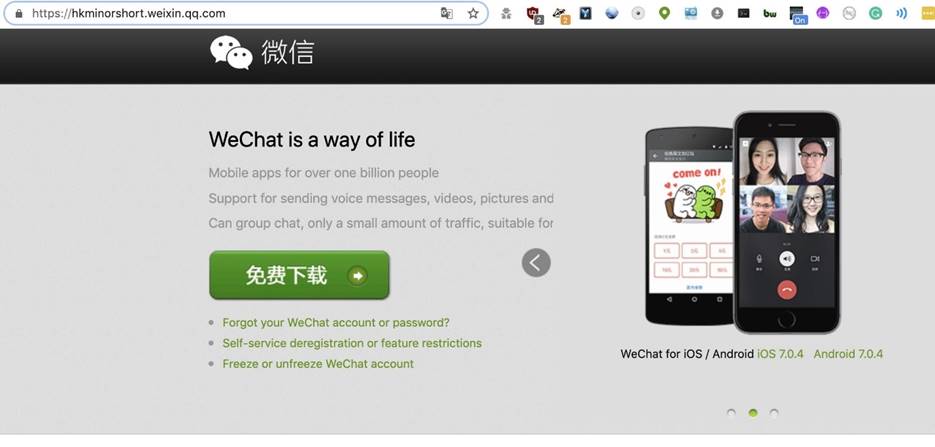

Рисунок 15: Сайт приложения WeChat

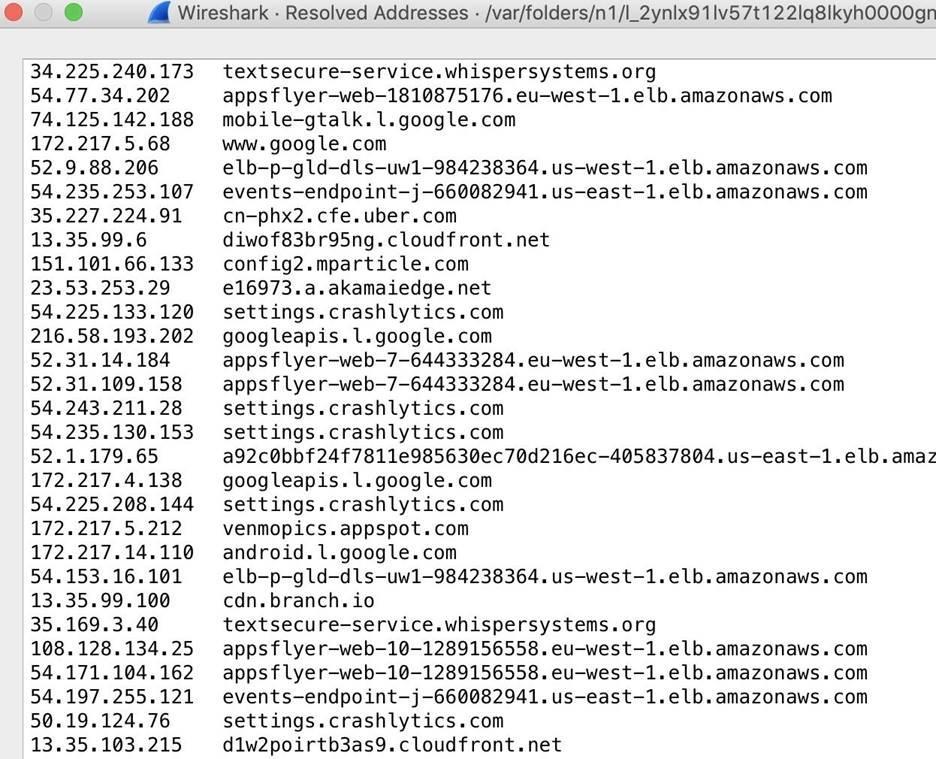

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Читайте также: