Программа для программирования карт mifare

Обновлено: 06.07.2024

Если вы искали для своей СКУД карту доступа, защищенную от копирования, и купили карты MIFARE Plus, то это вовсе не означает, что вы получили то, что хотели.

С завода-изготовителя карты поступают в незащищенном состоянии. Несмотря на свою высокую стоимость, карты доступа MIFARE Plus также могут легко копироваться как и карты Em Marin.

Для того, чтобы затраты на дорогие карты доступа не были напрасными, следует выполнить 5 несложных, но важных действий. А именно:

- выбрать блок памяти MIFARE Plus, в котором будут хранится ваши данные;

- записать в этот блок число (номер), по которому будет идентифицироваться в СКУД конкретный работник;

- перевести чип MIFARE Plus на уровень безопасности SL3 (Security Level 3);

- придумать значение крипто-ключа AES, (длиной 16 байт) для закрытия доступа к вашему блоку памяти MIFARE Plus;

- записать придуманное значение крипто-ключа в память MIFARE Plus.

Но, вначале, — что такое «защищенный режим» использования карт доступа MIFARE Plus.

| Не защищенный режим | Защищенный режим |

|---|---|

| Чтение UID | Чтение данных из памяти |

| MIFARE 1K MIFARE Plus MIFAREe Ultralight MIFARE DESFire EV1 | MIFARE Plus, но только при переводе чипа на уровень SL3 MIFARE DESFire EV1 |

В правой колонке отсутствует MIFARE 1K

Причина — отсутствие защиты, даже при чтении данных из закрытого сектора.

Вот официальное заявление компании NXP .

Карты с чипами MIFARE Plus на уровне безопасности SL1, также, не защищены от копирования при считывании данных из закрытого блока памяти.

Официальное заявление компании NXP по этому поводу .

Серийный номер чипа (UID — уникальный идентификатор) — это простой порядковый номер, который присваивается чипу на заводе-изготовителе. Многие виды продукции имеют свой серийный номер (это и приборы, и автомобили (VIN-номер), и телевизоры и т.п.). Серийный номер нужен для учета выпускаемой продукции, для выполнения гарантийных обязательств и т.п.

Серийный номер чипа MIFARE Plus никак не защищен от копирования. Он и не предназначен для считывания в СКУД при использовании карт доступа MIFARE Plus.

Многие изготовители считывателей пишут «. мультиформатный считыватель, поддержка стандартов MIFARE Classic, MIFARE Plus, MIFARE DESFire EV1 . », но при этом имеют в виду только считывание UID чипа (серийного номера чипа).

Такой режим никак не защищен. Заводской уникальный идентификатор (UID) любой карты легко копируется.

Итак, что же должен сделать заказчик СКУД, чтобы его карты доступа MIFARE Plus были надежно защищены от копирования:

Шаг 1. Выбираем сектор, в котором будет храниться идентификатор (и из которого считыватель будет его считывать и передавать в контроллер)

Количество таких секторов:

| в карте MIFARE Plus SE 1K | - 16 |

| в карте MIFARE Plus X 2K | - 32 |

| в карте MIFARE Plus X 4 K | - 40 |

| в карте MIFARE Plus EV1 2K | - 32 |

| в карте MIFARE Plus EV1 4 K | - 40 |

Для работы в составе СКУД достаточно выбрать один сектор.

В каждом секторе имеется 3 блока, доступные пользователю для записи и хранения идентификатора (Рис.1).

Надо выбрать один из трех блоков, в который и будет записан идентификатор.

Рис.2 Например, выбираем Блок 0 Сектора 1

Шаг 2. Записываем в выбранный блок/сектор идентификатор

То есть, тот номер, по которому работник будет идентифицироваться в системе СКУД. Длина этого номера ограничивается типом интерфейса, по которому считыватель будет подключаться к контроллеру:

| Тип интерфейса | Максимальна длина идентификатора |

|---|---|

| Wiegand-26 | 3 байта |

| Wiegand-42 | 4 байта |

| Wiegand-58 | 7 байт |

Рис.3 Получилось так.

Примечание: если вы записали в память MIFARE Plus идентификатор длиной 4 байта, а считыватель подключается по Wiegand-26, то при передаче считанного с карты номера один байт не будет передан и потеряется. Это приводит к появлению в системе одинаковых номеров.

Шаг 3. Переводим чип MIFARE Plus на уровень безопасности SL3 (Security Level 3).

Для перевода на SL3 требуется программатор MIFARE Plus, подключенный к компьютеру и специальное программное обеспечение.

Шаг 4. Придумываем значение криптографического ключа.

На уровне безопасности SL3 вступает в силу криптография AES. Но, изначально вся память MIFARE Plus открыта, все крипто-ключи, по которым осуществляется доступ к секторам памяти, имеют открытое (транспортное) значение:

- FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF.

Длина ключа 16 байт.

Для того, чтобы доступ к выбранному на шаге 1 сектору был закрыт, необходимо поменять значение крипто-ключа c транспортного на ваше секретное.

Например, вот такое значение:

- 77 77 77 77 77 77 77 77 77 77 77 77 77 77 77 77

- AF 02 DC BB EF 88 41 FB CE 30 56 BA FC AA 22 FD.

Это очень важный момент, так как, тот, кто знает значение вашего крипто-ключа, может изготавливать копии ваших карт доступа.

Это шаг, после выполнения которого защита карты от копирования вступает в силу.

Если выполнить все предыдущие шаги, но не поменять значения крипто-ключей, то никакой защиты не будет.

От того, кто и как будет выполнять этот шаг, зависит реальная защита карты доступа от копирования.

Типичные ошибки

Распространенный пример двух первых видов ошибок — это карты доступа HID iClass.

Какой-то заокеанский менеджер придумывает значение SIO, записывает это SIO на карты доступа и отправляет карты заказчикам.

А вдруг он продаст ваш SIO злоумышленнику? От вас это не зависит.

То же самое происходит и с SIO в картах iClass.

Типичный пример ошибки третьего и четвертого типа: Некоторые поставщики оборудования пишут: « . При использовании защищенного режима идентификатором является не серийный номер карты, а данные, записываемые в защищенный сектор карты. Ключи доступа к перезаписываемому сектору MIFARE® задаются администратором системы . ».

Ключи доступа задаются администратором системы . Вот это и есть ошибка, слабое место, если не сказать «дыра». Администратор системы уволился, стер на сервере все ключи, ничего не оставил. Кому он «сольет» потом ваши секретные ключи? Как вы будете выпускать карты новым работникам, если ключ стерт на сервере и вы его не знаете?

Подобные формулировки вытекают либо от поверхностного отношения к проблеме защиты, либо в виду отсутствия у поставщика технических средств хранения ключей на SAM-модуле или на мастер-карте.

Для того, чтобы собственник объекта СКУД был уверен в прозрачности процесса защиты и в надежности реализации процесса защиты карт доступа от подделок, - ему следует озадачиться этим вопросом.

Самое простое и надежное — самому придумать значения крипто-ключей.

Или поручить это доверенному лицу. Очень доверенному.

Актуальность этого момента особенно возрастает особо важных, стратегических объектов.

Шаг 5. Записываем придуманное на шаге 4 значение крипто-ключа в память карты доступа MIFARE Plus.

Придумав значение крипто-ключа, надо закодировать это значение во все карты доступа, выдаваемые работникам.

На этом шаге закрывается открытый доступ к выбранному на шаге 1 сектору памяти MIFARE Plus (в нашем случае Сектор 1). После выполнения этого шага прочитать выбранный сектор памяти будет невозможно (Рис.4).

Как записать в память MIFARE Plus свое значение крипто-ключа?

Написать это значение на бумажке и передать ее системному администратору или оператору, — значит забыть про реальную защиту.

По аналогии с кодовым замком для сейфа — вы придумали кодовую комбинацию для своего сейфа и передали записку с этим кодом своему секретарю.Есть надежные способы записи и хранения криптографических ключей AES. Это SAM-модуль или мастер-карта.

Компания NCS предлагает готовые решения по записи крипто-ключей на SAM-модуль или на мастер-карту.

В это решение входит программатор, подключаемый к компьютеру по USB, и программное обеспечение.

Далее, мастер-карту (или SAM-модуль) можно передать оператору, который будет выполнять эмиссию карт доступа (т.е., реализовывать все 5 перечисленных выше шагов). Но он не будет иметь доступа к секретной информации, так как прочитать мастер-карту или SAM-модуль невозможно.

Есть еще один шаг, напрямую не связанный с картами доступа. Нужно симметрично «прошить» считыватели, устанавливаемые на турникетах или дверях.

То есть каждый считыватель СКУД должен:

- поддерживать уровень SL3;

- хранить в своей энергонезависимой памяти ваши значения крипто-ключей;

- и при поднесении карты автоматически считывать идентификатор из выбранного вами блока/сектора карты MIFARE Plus.

Компания NCS — официальный партнер компании NXP по продуктам MIFARE ®

Как партнер NXP, компания NCS имеет не только статус изготовителя и поставщика карт MIFARE и считывателей, но также и статус консультанта по применению MIFARE (MIFARE Application Consultancy) и статус консультанта по техническим характеристикам MIFARE (MIFARE Technical Consultancy).

Полное или частичное копирование материалов сайта разрешено только при обязательном указании автора и прямой гиперссылки вида < href="https://www.neftocard.ru/адрес_страницы_со_статьей">текст cсылки на источник</a>.

Не допускается использование технологий маскировки ссылок, например, атрибут rel="nofollow" в ссылке, редирект и т.п.

Все! Я пытаюсь прочитать данные с карты mifare 1k. получить идентификатор Я отправляю: 0xFF 0xCA 0x00 0x00 0x00 Recive: 0x00 0x00 0x00 0x00 0x00 0x00 -. это нормально? загрузить ключ auth для чте.

Я новичок в разработке NFC. Я хочу понять, есть ли возможность связываться с тегами на уровне протокола ISO/IEC 14443-3A (обмен уровня 3) и обмениваться данными команды с картами Mifare Classic и P.

Что значит, когда кто-то говорит, что емкость памяти тега NFC составляет 1024 байта (NDEF 716 байт)? Если я использую только уникальный идентификатор тега NFC, как эти размеры влияют на мой выбор т.

Я экспериментирую с NFC, и мне нужно писать в тег MIFARE Classic, но он дает мне исключение, потому что ему нужно 16 байт. Это звучит вроде noobish, но я все пробовал, и все же это дает мне одно и .

Я хочу разработать веб-приложение для чтения данных с чип-карты MIFARE. Идея состоит в том, чтобы программа вертеализации магазина. Можно ли читать данные из браузера? Как это возможно?

Я работаю над платным устройством на базе NFC. Я использую чип MIFARE DESFire EV1. Мой вопрос: как включить полную транзакцию с EMV-совместимостью с этим чип-аппаратным обеспечением? Я нашел это Vi.

Скажем, я хочу выполнить аутентификацию в Mifare Classic. Как узнать точный вид APDU для отправки на карту? Пример. Этот код: bcla = 0xFF; bins = 0x86; bp1 = 0x0; bp2 = 0x0; // currentBlock len = 0.

Можно ли использовать API javax.smartcardio для поиска терминала смарт-карты для считывателя карт Omnikey 5021 CL и чтения секторов карты MIFARE Classic? Это необходимо для работы на компьютере под.

Какие из карт MIFARE поддерживают один блок, который можно запрограммировать, чтобы потребовать пароль для записи, но который доступен каждому для чтения его данных? И является ли такой стандарт пр.

Я работаю над nfc в android, и я хочу знать, обнаружен ли этот тег: Mifare Classic или Mifare Ultralight или любой другой. PLZ сказать мне, как это сделать?

У меня есть два читателя: mf7 (wiegand26) настольный USB-считыватель (z2usb) Они отправляют разные коды из тегов (wiegand - USB): 13711284 - 6ECBD718 14056036 - CEA4D818 13409492 - 9E5BD718 Как кон.

Я хочу спросить о Mifare SmartMX. Как получить протокол Mifare SmartMX? Какой тип Mifare Reader/Writer поддерживает Mifare SmartMX? Поддерживает ли MIFARE SDK расширенную поддержку карты Mifare Sma.

Я пытаюсь прочитать содержимое карты Mifare Ultralight с помощью бесконтактного считывателя NFC ACR122U Android SDK. Я могу получить следующие шестнадцатеричные значения 01 03 A0 0C 44 03 15 D1 01 .

При отправке команды FormatPICC на карту MIFARE DESFire EV1 я наблюдаю следующее поведение: PCD ---> PICC -------------- 0xFC ---> <--- 0x00 or 0x00 + MAC or ERROR CODE Если аутентификация.

Я пытаюсь сделать программу управления членством в членстве с помощью MifareCard & NFC Reader. В этом коде английский обычно, но другие языки сломаны. Как это записывает данные в карточку "北京".

Я пытаюсь прочитать конкретный блок с карты MIFARE с экраном SL018, используя Arduino Uno. Написание это не проблема, но для проекта, над которым мы и одноклассник работаем, мы должны иметь возможн.

Какой тег NFC это? ATQA 00 44 SAK 00 = Mifare Ultralight 7Byte UID ATQA 00 04 SAK 08 = Mifare Classic 1K 4Byte UID Шахта: ATQA 00 44 SAK 08 16 Секторы 64 Блоки $ nfc-list nfc-list uses libnfc libnf.

Как я могу получить доступную память карты MIFARE DESFire EV1? Я знаю, что некоторые приложения для Android показывают доступную память. Итак, есть ли какая-нибудь команда APDU для получения доступ.

Я создаю приложение, которое позволяет мне читать данные в разных тегах. В настоящее время я работаю с тегом Mifare Classic 1k . Чтобы проверить правильность чтения моих данных, я использую официал.

У меня возникли проблемы с созданием нового IV после аутентификации. Я не уверен, что мое понимание концепции правильное, даже с документацией MIFARE. Данные на карте полностью зашифрованы. Это шаг.

Я хочу разработать приложение для Android, которое может прочитать идентификатор RFID-карты (mifare classic type A) usin NFC, но мое приложение обнаруживает карту, но оно ничего не возвращает. Помо.

Я пытаюсь создать приложение для смартфонов, которое скопирует тег NFC. Я столкнулся с проблемой неспособности в некоторых случаях иметь метку для типа тега. Существует метод: /** * Callback when a.

Интересно, почему моя карта Sparkfun 13.56 Eval (с sm130) теряет свой зеленый "поиск", когда я читал свои мобильные телефоны NFC и не возвращаюсь до сброса. "Найденные" привели огни в крошечный мом.

Я использую Mifare DESFire Smartcards, и я пытаюсь прочитать файл. Я могу выбрать приложение и получить идентификатор файла, но как выбрать и вывести этот файл? APDUS I send: // Get Application ID .

Я хотел использовать чип Mifare Desfire для проверки подлинности продукта, где чип будет встроен в продукты. Таким образом, я ищу решение NFC, которое делает практически невозможным (или как можно .

Поддерживает ли Windows Phone 8 NFC теги Mifare Ultralight/Classic? Я использую этот код для доступа к устройству NFC на Nokia Lumia 920 (пример кода был взят из NDEF Tag Reader - NFC NDEF Tag Read.

Как я могу получить доступ к карте MIFARE DESFire с помощью телефона Android в качестве считывателя NFC? Я планирую разработать приложение для Android (для оплаты) на телефоне Android. Операции DES.

Мне нужно прочитать серийный номер карты MiFare usin WinSCard. Я могу читать 7B UID с карты MiFare. Смущение в том, что я не знаю, есть ли UID и серийный номер Карта MiFare одинакова. Я столкнулс.

Я собрал следующий пример кода для обнаружения смарт-карт Mifare, используя библиотеку javax.smartcardio. Этот код отлично подходит для перечисленных типов Mifare. public class DetectCardTester < p.

У меня есть тег MIFARE 1K. Некоторые блоки могут быть записаны/прочитаны с использованием ключа аутентификации A, в то время как другой блок может быть записан с использованием ключа проверки подли.

Я использую устройство чтения/записи NFC ACR122U и карту MIFARE Classic 1K. Чтобы загрузить ключи аутентификации для карты MIFARE, я использую следующую команду APDU: FF 82 20 00 06 FF FF FF FF FF .

Я использую TAPLINX sdk для записи на карту MIFARE DESFire EV1. К настоящему времени я установил ключ и могу проверить ключ. Затем я хотел бы создать файл и хранить там небольшие данные. Я не вижу .

Я пытаюсь прочитать карточку Mifare Classic, и я не выполняю аутентификацию. Я пробовал оба метода проверки подлинности, A и B. Я также знаком с этим вопросом, и я также прочитал эту

Рубрики

А так же делитесь знаниями, знакомьтесь с новыми утилитами и приложениями, учитесь у всегда готовых помочь ответить на самые сложные вопросы во всех сферах IT и программирования. Станьте гуру и экспертом разработки ПО, получите признание коллег, заработайте репутацию, создайте стартап или приложение которое будет работать на вас!

Передовая технология MIFARE разрабатывалась специалистами для обеспечения безопасного доступа во многих сферах человеческой деятельности. Главные критерии ключей – конфиденциальность и безопасность гарантируются благодаря использованию особых алгоритмов сокрытия данных.

Системы идентификации RFID Mifare получили широкое распространение в системах платежей, на режимных объектах и в домофонах с криптографической защитой. Самыми часто встречающимися вариантами систем считаются MF Classic и Plus.

Основные характеристики

Изготовление ключей основывается на использовании главных критериев моделей бесконтактных карт ISO 14443. Этот стандарт позволяет использовать ключ вместе с остальными технологиями доступа.

Сейчас в банковские карты массово внедряют технологию MF-идентифицирования. Также во многих современных телефонах есть встроенная программа NFC, позволяющая осуществлять беспроводную передачу данных на небольшом радиусе.

Брелок Mifare и ключ-карты Mifare – крайне удобные устройства с возможностью бесконтактного распознавания. Они характеризуются следующими преимуществами:

- Для них не нужны отдельные источники питания, которые требовали бы постоянной замены.

- Не нужно контактировать со считывающим устройством, процесс осуществляется на расстоянии до 10 см.

- Данные ключа считываются быстрее, чем за секунду.

Как работает

Каждый ключ Mifare оснащен индивидуальным номером идентификации, памятью с возможностью перезаписывания. Идентификационный номер не нуждается в защите и не является секретным. В некоторых случаях указывается на брелоке или карте. Доступ к памяти ключа надежно защищен.

Считывание данных из карты памяти и запись информации на нее осуществляется исключительно при наличии специальных кодов доступа. Данные, которые передаются между ключом и считывателем зашифрованы. Считыватели одновременно распознают как UID-код, так и информацию, расположенную в зашифрованной памяти. Недорогие системы доступа не обладают такой возможностью и считывают только UID.

UID – это не секретный идентификатор, поэтому сделать дубликат ключа не составит труда. Нужно лишь переписать данные UID, которые обеспечивают доступ в данное место. Дорогие считывающие системы поддерживают работу с двумя способами идентификации одновременно – с памятью и UID, поэтому копирование Mifare, взлом или кража данных в таких системах становится практически невозможной задачей.

Копирование идентификатора

Самые простые системы Mifare можно взломать, сделав дубликаты ключей. SMKey отлично подойдет для такой цели. Копирование ключей Mifare происходит следующим образом:

- Копировальщик делает дубликаты меток с закрытыми отделами.

- Полученные данные после используются для переноса на заготовки под ключ, заменяющие оригинальные брелоки.

Процесс копирования

Изначально на основании всей информации из считывателя рассчитывается криптоключ. Mifare-ключи не нужно подбирать, поэтому процесс осуществляется гораздо быстрее чем обычно. При помощи программы производится копирование основных меток MF Classic 1K и Ultralight. Частота выполнения процедуры составляет 13,56 МГц.

Метки MF Classic копируются, после чего программа-дубликатор брелоков от домофона Mifare записывает все полученные данные на заготовленный брелок. MF Zero и MF OTP считаются самыми популярными моделями для заготовок. Они позволяют однократно записать UID, благодаря чему можно обходить фильтры систем считывание идентификационных данных Iron Logiс. Дублированные метки Ultralight переписываются на заготовки типа MF UL.

SMKey – копировальщик информации с электронных ключей торговой марки Mifare, владеющий встроенной картой памяти, рассчитанной на 100 ячеек. При помощи него возможно считывать и записывать данные с различных ключей, осуществляя копирование карт Mifare.

Вся дублированная база данных может храниться на пользовательском компьютере с целью создания следующих дубликатов ключей. Это делается при помощи особой программы iKeyBase, работающей под основными операционными системами.

На видео: Как работать с SMKey

Как программируют брелоки

Специальное оборудование под названием программатор Mifare карт позволяет легко программировать брелоки для работы с системами доступа на основе криптоключей MF.

Важно! Понадобится не только программатор, но и готовая запрограммированная карта объекта.

Чтобы осуществить простой процесс программирования брелока, нужно сделать следующие действия:

- К оборудованию нужно поднести готовую карту объекта, чтобы он смог считать и запомнить все необходимые данные.

- Далее подносится заготовка ключа, которую нужно запрограммировать.

- Информация с устройства тут же переписывается на брелок.

Важно! Без данных, расположенных на ключ-карте невозможно запрограммировать новый объект, сделав из него ключ от домофона.

На видео: Копирование MIFARE на TMD 5s, инструкция дубликатора домофонных ключей

Можно ли взломать кодировку и каким образом?

Процесс взлома Мифайр карты займет немало времени и сил. Однако сделать это возможно. Для примера возьмем использование считывателя бесконтактных карт RD-03AB, обеспеченного специальным программным обеспечением.

Для взлома часто используют три основных программы:

Как взломать?

Для получения доступа к криптоключам необходим считыватель бесконтактных карт RD-03AB, а также готовая карта доступа. Чтобы подключить считывающее устройство к пользовательскому компьютеру, нужно использовать один из имеющихся портов: USB или COM.

Для программирования единственного криптоключа уходит до 30 минут. По окончании систему можно остановить и начать работу с другой программой – Mfoc.

Внимание! Эта программа выполняет алгоритмы гораздо быстрее, поэтому перед взломом Mifare ключей стоит удостовериться в возможности изъятия данных с карты-идентификатора.

Для чего нужно сделать следующие действия:

- Запустить программу Mfks, применить опцию «verbose_level 2», после чего нужно подождать в течение 40 минут. Если процесс не увенчался успехом, то его стоит прекратить.

- Программа Mfcuk запускается с этой же опцией, после чего длительное время ожидаются результаты. Скорость накопления данных статистики может меняться и составить до нескольких дней.

Обе программы могут взломать огромное количество криптоключей, однако в некоторых случаях их бывает недостаточно – идентификаторы просто не поддаются взлому и дублированию.

На видео: Клонирование Mifare карт с помощью Nfc модуля ACR122U

Выводы

Использование ключей Mifare повысило уровень безопасности на множестве объектов, таких как закрытые предприятия, строения жилого сектора, в домофонах которых технология Mifare активно используется уже долгое время.

Даже несмотря на высокий уровень безопасности существуют способы ее обхода. При выполнении взлома и дублирования ключей нужно помнить, что копия ключа от домофона не может использоваться в корыстных целях.

Для себя я так и не придумал реального применения NFC-меткам. Несмотря на это, я отлично понимаю потенциальную пользу этой технологии, и мне всегда интересно почитать про её использование.

Правда, в этой статье речь пойдёт немного о другом. А именно о приложениях, с помощью которых можно запрограммировать NFC-метку. По сути, они все делают одно и то же, и особой разницы между ними нет. А на iOS так вообще всё работает «из коробки».

NFC Tools (Windows, macOS, Android, iOS)

NFC Tools — одно из первых приложений, которое приходит на ум. С его помощью можно читать, записывать и программировать NFC- и RFID-совместимые метки.

Всё работает довольно просто. Запускаете приложение, прикладываете метку, задаёте нужные действия. Кроме простой записи информации, NFC Tools позволяет запрограммировать автоматизацию рутинных действий: включить Bluetooth, установить будильник, изменить громкость, передать конфигурацию Wi-Fi и многое другое.

На вкладке «Чтение» можно узнать такую информацию о метке, как:

- Производитель;

- Тип;

- Стандарт;

- Технология;

- Серийный номер;

- Размер;

- Данные на ней;

- Возможность записи на неё;

- Режим «только для чтения»;

- Все данные (формат NDEF).

А на вкладке «Запись» все вышеперечисленные пункты можно добавить на метку.

NFC TagWriter (Android)

Кроме записи, поддерживается чтение и просмотр данных, запуск сопутствующего приложения.

У разработчиков также есть NFC TagInfo, которое служит для чтения всех данных, хранящихся на метках, включая транспортные билеты и тому подобные вещи.

TagXplorer (Windows)

TagXplorer сделан теми же ребятами, что делали приложения выше. И, по сути, является их аналогом, но для Windows-платформы. Поэтому отдельно рассказывать про софтину не буду.

Smart NFC (iOS)

Как и аналоги, Smart NFC может читать и записывать NFC-метки. На метку можно добавить любой из поддерживаемых технологией тегов.

Если вы iOS-пользователь, то именно с этого приложения стоит начать.

NFC Assistant (Android)

NFC Assistant нужен для выполнения различных действий при распознавании метки. Приложение умеет:

«Черная» метка NFC. Особенности и возможности технологии Услышав недавно радостную новость о решении компании Google закрыть Android Pay и Google Wallet, а вместо них сделать единую платёжную систему Google Pay, решил написать о технологии NFC. Рассказать подробно и простым языком, откуда, что и куда. All-In-One Person Valentin “Aze” Osetrov

Mifare Windows Tool (Windows)

Не обращайте внимания на скриншот, в приложении есть английский язык.

Mifare Windows Tool — хоть и простая утилита, но она будет интересна опытным любителям NFC-технологии. С её помощью можно читать, записывать, анализировать и даже клонировать метки.

Если вы знаете хотя бы базово спецификацию MIFARE Classic, и знаете, как применить эти знания, обратите внимание на Mifare Windows Tool.

MIFARE DESFire EV1 NFC Tool (Android)

Если у вас под рукой есть карта формата MIFARE DESFire EV1, то вам нужно это приложение, чтобы получить с неё информацию. Поддерживаются типы шифрования AES, (3)DES и 3K3DES.

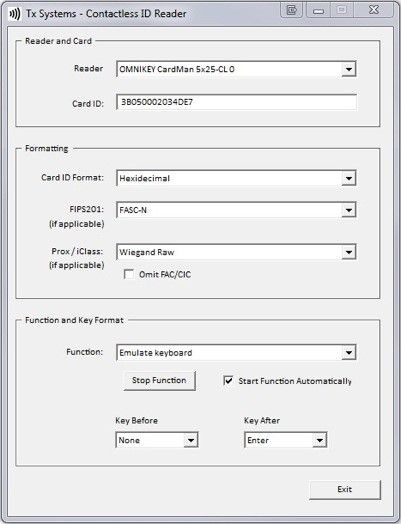

Tx Systems Contactless ID Reader (Windows)

Сразу хочу сказать, что утилита платная ($49,95), и, судя по всему, она больше не поддерживается разработчиком. Хотя купить её можно без проблем.

Tx Systems Contactless ID Reader — Windows-приложение для чтения информации с большинства RFID-совместимых карт. Благодаря технологии эмуляции клавиатуры полученную информацию можно вывести на курсор мыши Windows.

Если честно, я не понял, зачем это нужно. Судя по всему, это упрощает работу с RFID-картами и системами безопасности без необходимости закупки оборудования.

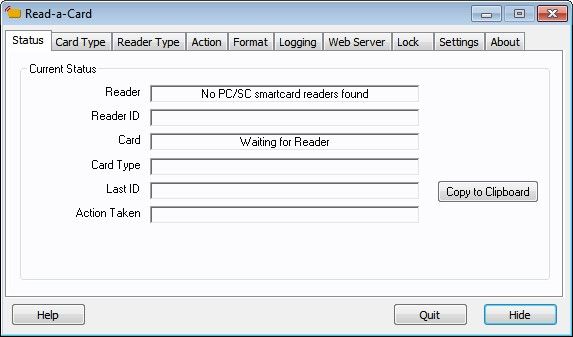

Read-a-Card (Windows)

Ещё одно платное и специфическое приложение. Оно необходимо для получения информации с RFID-метки и передачи её в специализированный софт для дальнейшей работы.

Поддерживается чтение прямо с карты или с помощью соответствующих устройств.

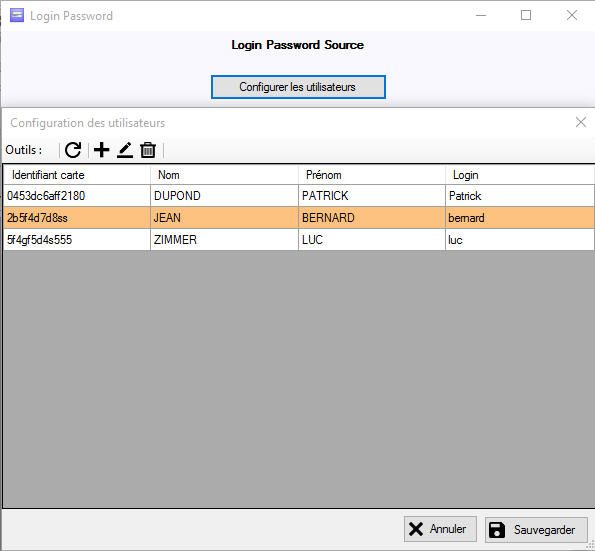

IDTransfer (Windows, Linux)

IDTransfer из той же «оперы», что и два приложения выше. С его помощью можно произвести авторизацию пользователя по RFID-карте в системе. Однако здесь вам понадобится отдельный USB-считыватель карт.

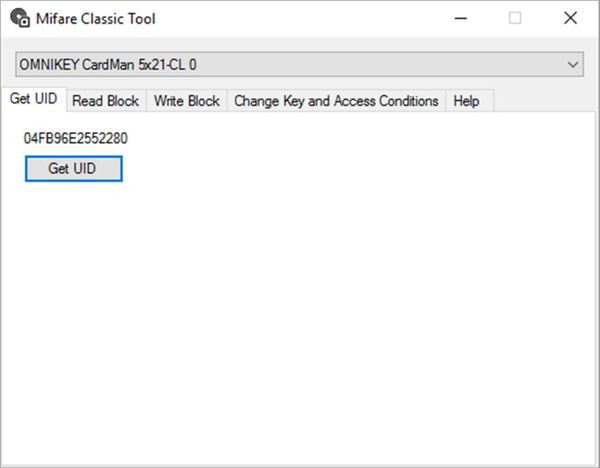

Mifare Classic Tool (Windows)

Mifare Classic Tool — очень простая утилита для Windows. Она поможет считать информацию с UID или Mifare карт, записать на них информацию или заменить ключи.

Читайте также: