Произошла ошибка установки утилиты certutil установите корневые сертификаты через браузер

Обновлено: 07.07.2024

CERTUTIL -f -dspublish <путь до сертификата корневого CA> RootCA

Microsoft Certified Doing Nothing Expert

Я так понял нужно добавить корневой центр сертификации в хранилище каждого пользователя.

на центре сертификации теперь не получается зайти в веб-шкурку. Пишет веб служба сертификации не запущена.

Я так понял нужно добавить корневой центр сертификации в хранилище каждого пользователя.

на центре сертификации теперь не получается зайти в веб-шкурку. Пишет веб служба сертификации не запущена.

Microsoft Certified Doing Nothing Expert

Я так понял нужно добавить корневой центр сертификации в хранилище каждого пользователя.

на центре сертификации теперь не получается зайти в веб-шкурку. Пишет веб служба сертификации не запущена.

Так запускайте.

Microsoft Certified Doing Nothing Expert

Microsoft Certified Doing Nothing Expert

certutil -verify -urlfetch <путь до сертификата>

Microsoft Certified Doing Nothing Expert

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 14 июля 2014 г. 7:53

Microsoft Certified Doing Nothing Expert

Кстати после установки CA почта вообще перестала ходить ((

Кстати после установки CA почта вообще перестала ходить ((

Microsoft Certified Doing Nothing Expert

Microsoft Certified Doing Nothing Expert

Microsoft Certified Doing Nothing Expert

[PS] C:\Windows\system32>Get-ExchangeCertificate -Server EXtest | fl Subject, SerialNumber, Services, thumbprint

Subject : CN=extest.goodtaste.pro, OU=goodtaste, O=IT, L=Тула, S=Тула, C=RU

SerialNumber : 310000000230DDA5D03CB3ECE8000000000002

Services : IMAP, POP, IIS, SMTP

Thumbprint : 2CCCE03AFB8CEB66781A55B978D9B2F614D26443

Subject : CN=WMSvc-EXTEST

SerialNumber : 7BAC409D3BCBB1AB4242B09B7EB5666A

Services : None

Thumbprint : 0E306A7ACE81DDC4162B9CAFBE74DE27BC4D3D4A

Microsoft Certified Doing Nothing Expert

Microsoft Certified Doing Nothing Expert

dwFlags = CA_VERIFY_FLAGS_CONSOLE_TRACE (0x20000000)

dwFlags = CA_VERIFY_FLAGS_DUMP_CHAIN (0x40000000)

ChainFlags = CERT_CHAIN_REVOCATION_CHECK_CHAIN_EXCLUDE_ROOT (0x40000000)

HCCE_LOCAL_MACHINE

CERT_CHAIN_POLICY_BASE

-------- CERT_CHAIN_CONTEXT --------

ChainContext.dwInfoStatus = CERT_TRUST_HAS_PREFERRED_ISSUER (0x100)

ChainContext.dwRevocationFreshnessTime: 19 Hours, 31 Minutes, 43 Seconds

SimpleChain.dwInfoStatus = CERT_TRUST_HAS_PREFERRED_ISSUER (0x100)

SimpleChain.dwRevocationFreshnessTime: 19 Hours, 31 Minutes, 43 Seconds

В операционные системы семейства Windows встроена система автоматического обновления корневых сертификатов с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для того, чтобы работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.Управление корневыми сертификатами компьютера в Windows 10

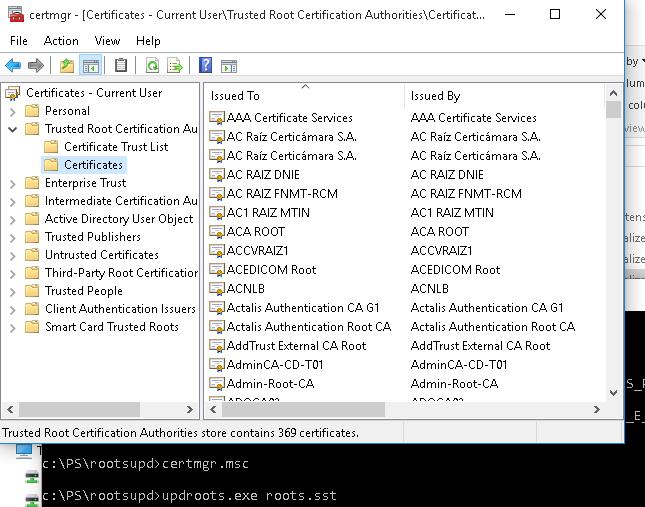

Как посмотреть список корневых сертфикатов компьютера с Windows?

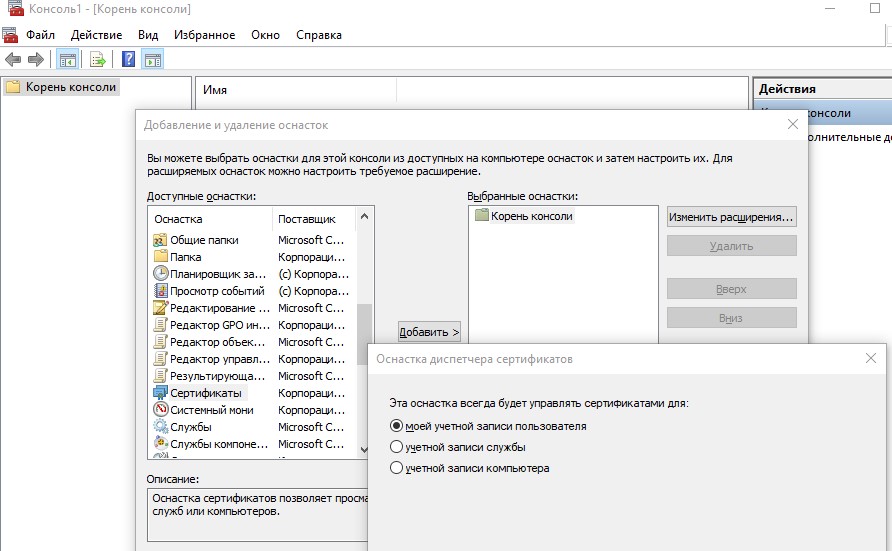

- Чтобы открыть хранилище корневых сертфикатов компьютера в Windows 10/8.1/7/Windows Server, запустите консоль mmc.exe;

- Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записью компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список корневых доверенных сертификатов вашего компьютера.

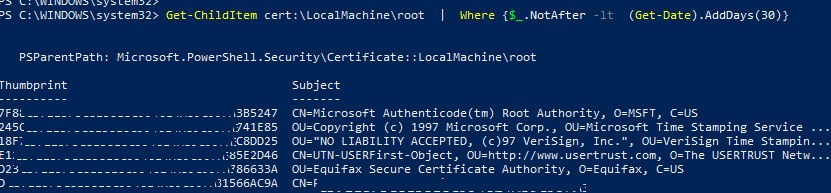

Вы также можете получить список доверенных корневых сертификатов со сроками действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root | Where

В консоли mmc вы можете просмотреть информацию о любом сертификате или удалить его из доверенных.

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck.Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой через функцию Экспорта/Импорта.

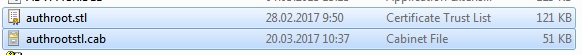

Утилита rootsupd.exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Certutil: получение корневых сертификатов через Windows Update

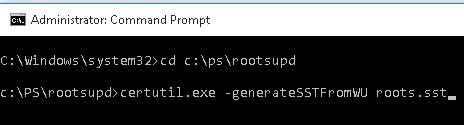

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10 с доступом в Интернет, выполните с правами администратора команду:

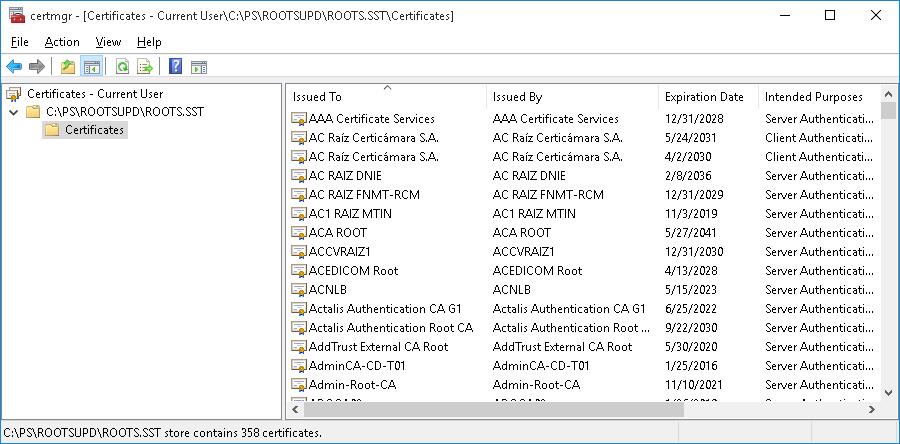

certutil.exe -generateSSTFromWU roots.sst

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В открывшейся mmc оснастке управления сертификатами вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элемента. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Совет. Для генерации индивидуальных файлов сертификатов можно использовать команду certutil -syncWithWU . Полученные таким образом сертификаты можно распространить на клиентов с помощью GPO.Для установки всех сертификатов из SST файла и добавления их в список корневых сертфикатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Также можно воспользоваться утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе):

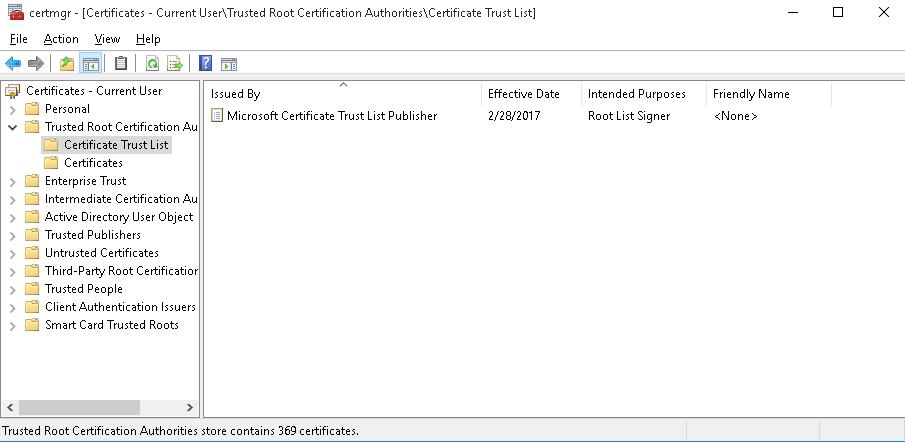

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

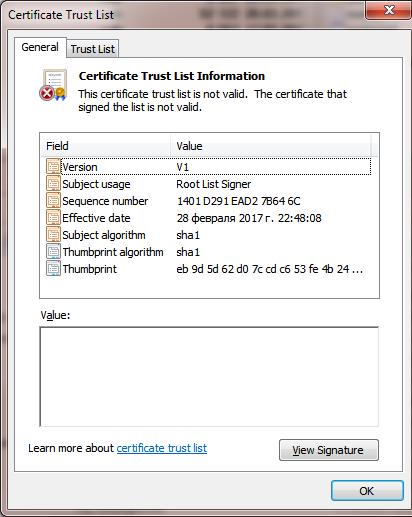

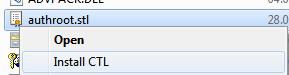

Список корневых сертификатов в формате STL

Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List.

Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

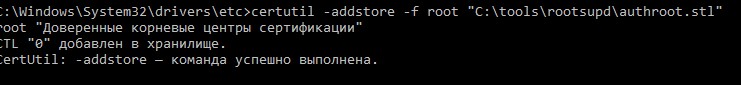

Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

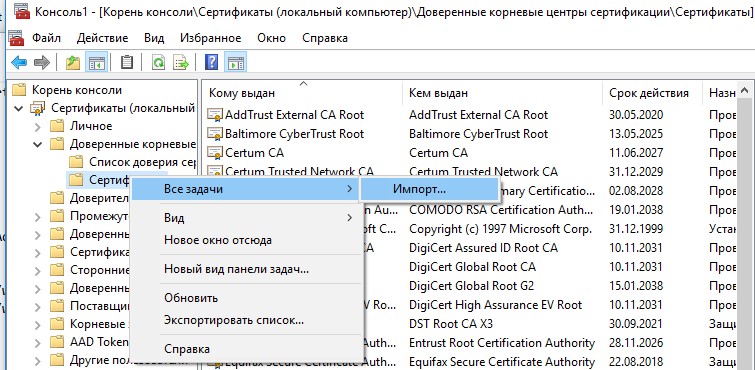

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root Certification Authorities –>Certificates -> All Tasks > Import).

Укажите путь к вашему STL файлу сертификатами.

После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

certutil -addstore -f disallowed disallowedcert.stl

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

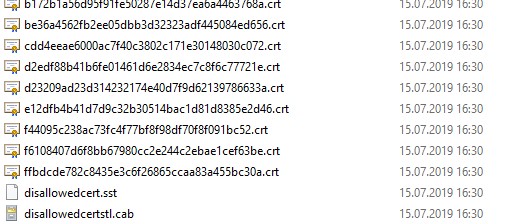

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

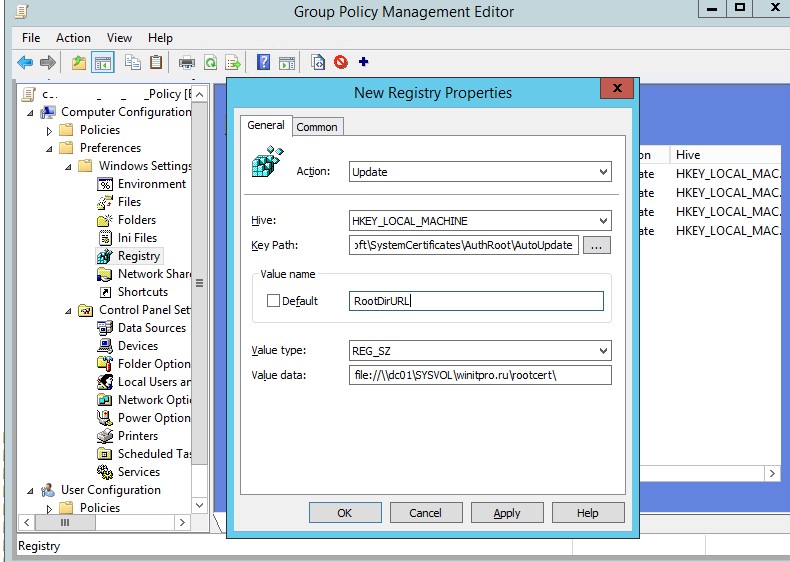

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Осталось назначить эту политику на компьютеры и после обновления политик проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на ОС Windows, изолированной от Интернета.

Корневой сертификат — это файл, в котором указаны данные удостоверяющего центра (УЦ). Например, название УЦ, его ИНН и адрес, срок действия сертификата, какой алгоритм шифрования использует УЦ.

К этим данным обращается криптопровайдер, когда проверяет действительность электронной подписи пользователя. Если не установить корневой сертификат на компьютер, где используется электронная подпись, то подпись не будет работать корректно.

Чтобы быстро установить корневой сертификат и настроить компьютер, используйте бесплатный сервис Контур.Веб-диск. Он скачает все плагины и файлы, необходимые для правильной работы электронной подписи.

Удостоверяющий центр использует корневой сертификат, чтобы:

- выдавать сертификаты электронной подписи (ЭП, она же ЭЦП) пользователям, например, гендиректору организации или нотариусу,

- отзывать эти сертификаты, подписывая корневым сертификатом список отозванных (аннулированных) сертификатов.

Какие бывают корневые сертификаты и для чего нужны

Корневой сертификат участвует в «цепочке доверия». «Цепочка доверия» — это взаимосвязь нескольких сертификатов, которая позволяет проверить, действительна ли электронная подпись и можно ли доверять сертификату ЭП.

Рассмотрим «цепочку доверия», сформированную для квалифицированного сертификата электронной подписи:

1. Корневой сертификат Минцифры РФ (ранее — Минкомсвязь РФ).

Это верхнее звено «цепочки доверия». Минцифры РФ осуществляет функции головного удостоверяющего центра в России. Оно наделяет другие удостоверяющие центры, прошедшие аккредитацию, правом выдавать квалифицированные сертификаты ЭП — выдает им собственные сертификаты, подписанные корневым сертификатом Минцифры РФ.

Например, в Windows корневой сертификат можно найти через «Управление сертификатами» — «Доверенные корневые центры сертификации» — «Сертификаты».

2. Сертификат удостоверяющего центра. Официально его называют «промежуточный сертификат», но распространено также название «корневой сертификат УЦ».

Среднее звено «цепочки доверия». УЦ получает этот сертификат от Минцифры РФ, когда становится аккредитованным. С помощью своего промежуточного сертификата УЦ выдает квалифицированные сертификаты пользователям: организациям, их сотрудникам, простым физлицам (п.2.1 ст.15 63-ФЗ).

В Windows промежуточный сертификат хранится в «Управление сертификатами» — «Промежуточные центры сертификации» — «Сертификаты».

3. Личный сертификат пользователя — квалифицированный сертификат электронной подписи.

Конечное звено «цепочки». Пользователь обращается в УЦ и получает там квалифицированный сертификат ЭП (он же КЭП, ЭП или ЭЦП). В его сертификате указаны данные «вышестоящих» сертификатов — УЦ и Минцифры.

В Windows личный сертификат можно найти через «Управление сертификатами» — «Личное».

Все сертификаты должны быть установлены в хранилище сертификатов (на компьютер) и действительны. Только тогда криптопровайдер сможет проверить доверие к сертификату пользователя и действительность электронной подписи, сформированной на основе этого сертификата.

«Путь сертификации» в составе сертификата показывает цепочку доверия: корневой сертификат, промежуточный и личный сертификат пользователя. Установить сертификаты можно с помощью сервиса от УЦ Контур или браузера-обозревателя.

Выше мы описали «цепочку доверия» для квалифицированных сертификатов. Поскольку такие сертификаты могут выдавать только аккредитованные УЦ, то в цепочке три звена: Минцифры — аккредитованный УЦ — пользователь. Именно такую связь можно увидеть, если открыть личный сертификат пользователя на вкладке «Путь сертификации» (см. скриншот выше).

Для неквалифицированных сертификатов ЭП «цепочка доверия» может состоять только из двух звеньев: УЦ — пользователь. Это возможно потому, что УЦ для выдачи неквалифицированных сертификатов не нужна аккредитация. Звенья такой «цепочки» будут называться: «корневой сертификат» и «пользовательский (личный) сертификат»

Где взять корневой сертификат

Все сертификаты УЦ Контура можно скачать на сайте удостоверяющего центра в разделе «Корневые сертификаты». Там представлены сертификаты для всех удостоверяющих центров, входящих в группу компаний СКБ Контур: СКБ Контур, «Сертум-Про», «ЦИБ‑Сервис» и РСЦ «Инфо‑Бухгалтер».

Программа установки всех сертификатов импортирует корневой сертификат Минцифры и промежуточные сертификаты УЦ. Подключение к интернету на момент установки не требуется.

Можно ли установить электронную подпись без корневого сертификата

Да, можно, но работать она не будет. Корневой и промежуточный сертификат является тем ключом, к которому обращается криптопровайдер при проверке подлинности подписи. Для признания ключа действительным в системе должен быть установлен корневой сертификат. В противном случае пользователь увидит окно с уведомлением об ошибке.

Это актуально как для ЭП, хранящейся на компьютере, так и для ЭП на токене, с небольшой разницей:

- при работе с ЭП на компьютере, корневой сертификат устанавливается один раз, обычно при первой установке ЭП,

- если ЭП хранится на токене, то корневой сертификат необходимо устанавливать на тот компьютер, с которым предстоит работать.

Какая информация содержится в корневом сертификате

Корневой сертификат представляет собой файл, который содержит свойства и данные:

- серийный номер,

- сведения об УЦ,

- сведения о владельце сертификата,

- сроки его действия,

- используемые алгоритмы

- открытый ключ электронной подписи,

- используемые средства УЦ и средства электронной подписи,

- класс средств ЭП,

- ссылка на сертификат «вышестоящего» УЦ, который выдал данный сертификат (для промежуточного сертификата),

- ссылка на реестр аннулированных (отозванных) сертификатов (для промежуточного сертификата),

- электронную подпись УЦ, выдавшего сертификат.

Какой срок действия корневого сертификата удостоверяющего центра

Корневой сертификат УЦ Минцифры действует 18 лет. Промежуточный сертификат аккредитованного УЦ действует 15 лет — это дольше, чем действие любого пользовательского сертификата ЭП, который такой УЦ выдаст клиенту. Пользовательские сертификаты выдаются обычно на 12, 15 месяцев.

УЦ сам следит за сроками действия своих промежуточных и корневых сертификатов, чтобы не доставить неудобств клиентам. УЦ Контура обновляет сертификаты в среднем раз в год — это необходимо, чтобы соблюдать требования эксплуатационной документации к срокам ключей электронной подписи на сертифицированные средства УЦ и ЭП. Обновление происходит незаметно для пользователей и не влияет на их работу.

Инструкция по установке корневого сертификата удостоверяющего центра

Для начала работы с электронной подписью необходимо установить корневые и промежуточные сертификаты УЦ. У клиентов УЦ Контура установка обычно происходит автоматически — во время автонастройки компьютера. Ниже мы опишем и автоматический, и ручной способ.

Автоматическая установка — наиболее простой и быстрый способ, который не требует специальных знаний и навыков от вас:

- Откройте любой удобный браузер, это может быть Google Chrome, Mozilla Firefox, Internet Explorer или другой.

- Зайдите в сервис автоматической настройки рабочего места Контур.Веб-диск.

- Действуйте по указаниям сервиса: он продиагностирует ваш компьютер, найдет каких плагинов и файлов не хватает, предложит их установить. Вместе с ними установит необходимые корневые и промежуточные сертификаты.

Установка вручную — более долгий вариант, который пригодится техническим специалистам для решения ошибок с корневым сертификатом. Для него нужно самостоятельно выбрать и скачать сертификаты с сайта УЦ Контура.

Если возникли ошибки — при установке корневого сертификата или при работе с электронной подписью — обратитесь в нашу техподдержку. Специалисты помогут разобраться в проблеме. Звоните на 8 800 500-05-08 или пишите по контактам Центра поддержки, указанным в правом нижнем углу страницы.

Для корректного входа и работы в государственных веб-порталах Республики Казахстан (РК) необходимым условием является установка сертификатов Национального удостоверяющего центра (НУЦ) в хранилище доверенных корневых центров сертификации вашей системы.

В отличии от большинства браузеров, Mozilla Firefox использует свое собственное хранилище сертификатов, остальные браузеры используют хранилище сертификатов операционной системы.

Скачивание сертификатов НУЦ

Для работы с государственными порталами достаточно трех перечисленных выше сертификатов.

Установка/удаление сертификатов в Mozilla Firefox

Браузер Firefox использует свое хранилище сертификатов, поэтому инструкция по установке сертификатов для этого браузера индивидуальна.

- Автоматическая установка сертификатов НУЦ в браузер

- Ручная установка сертификатов НУЦ в браузер

- Удаление сертификатов из браузера

Автоматическая установка сертификатов НУЦ в браузер

Сертификаты успешно установлены в хранилище доверенных центров сертификации браузера Mozilla Firefox, вход на государственные порталы РК будут успешны.

Ручная установка сертификатов НУЦ в браузер

Сертификаты успешно установлены в доверенные центры сертификации браузера Mozilla Firefox.

В списке Центров сертификации появится раздел РМК «МЕМЛЕКЕТТІК ТЕХНИКАЛЫҚ ҚЫЗМЕТ» (внизу списка), содержащий три сертификата РК.

Удаление сертификатов из браузера

Для удаления сертификатов из Firefox выполните следующие действия:

- Щелкните по значку Открыть меню (в правом верхнем углу браузера) и нажмите Настройки или введите в адресной строке браузера about:preferences;

- В левой части окна нажмите пункт Приватность и Защита;

- В разделе Сертификаты (внизу страницы) нажмите кнопку Просмотр сертификатов;

- Переключитесь на вкладку Центры сертификации;

- В списке сертификатов выберите сертификат для удаления и нажмите кнопку Удалить;

- Закройте браузер.

Для удаления сертификатов НУЦ удалите все сертификаты из раздела РМК «МЕМЛЕКЕТТІК ТЕХНИКАЛЫҚ ҚЫЗМЕТ».

🔥 Удаление сертификатов других центров сертификации может вызвать ошибки открытия сайтов интернета.

Установка/удаление сертификатов (другие браузеры)

Большинство браузеров в работе используют хранилище сертификатов системы Windows.

- Автоматическая установка сертификатов НУЦ

- Ручная установка сертификатов в Windows

- Удаление сертификатов из хранилища Windows

Автоматическая установка сертификатов НУЦ

Для автоматической установки сертификатов НУЦ используйте программу NCALayer.

Она устанавливает сертификаты НУЦ в Доверенные корневые центры сертификации системы, устанавливает новые версии сертификатов если срок предыдущих истек, следит за наличием установленных сертификатов, востанавливая при необходимости.

- Открываем страницу NCALayer на сайте НУЦ (ссылка);

- Нажимаем кнопку NCALayer для Windows и ожидаем загрузки архива;

- Распаковываем архив и запускаем файл NCALayerInstall.exe;

- Нажимаем Далее для начала установки;

- Разрешаем установку корневых сертификатов НУЦ в хранилище доверенных корневых сертификатов системы (значок разрешения появляется на Панели задач).

Ручная установка сертификатов в Windows

Для ручной установки сертификатов в хранилище системы выполните:

Сертификат успешно установлен в систему и доступен для использования браузерами.

💡 Для работы с гос.порталами РК вам необходимо импортировать три сертификата НУЦ: НУЦ (RSA_OLD), НУЦ (RSA_OLD), НУЦ (RSA_OLD).

Удаление сертификатов из хранилища Windows

Для удаления сертификатов из хранилища Windows выполните следующие шаги:

- Откройте Выполнить (нажмите сочетание клавиш Windows+R или щелкните по меню Пуск правой клавишей мыши);

- Введите имя утилиты certmgr.msc и нажмите ОК;

- Раскройте список Доверенные корневые центры сертификации и выберите папку Сертификаты;

- Выделите в списке справа сертификат для удаления и щелкните по нему правой клавишей мыши, выберите пункт Удалить;

- Согласитесь с удалением нажав кнопку Да.

Сертификат успешно удален из хранилища Windows.

💡 Для удаления сертификатов НУЦ удалите все сертификаты выданные НЕГІЗГІ КУӘЛАНДЫРУШЫ ОРТАЛЫҚ (RSA).

Читайте также: