Произошла ошибка в программе remote manipulator system

Обновлено: 03.07.2024

Как избежать блокировки сетевых ресурсов после обновления на клиентских пк Агентов и баз антивируса?

Можно задать время обновления станций.

Можно задать какие компоненты обновлять в какое время.

Это касательно обновления вообще. Но само по себе обрубание сетевых ресурсов, как результат обновления - странно. Что именно отрубается и как часто?

Отрубилась вся сеть! в частности)))) недоступны сетевые диски! пинги проходят только по ip, подключиться к данным ПК через RMS или TightVNC не реально! В настройках где возможно добавил данные программы в исключения, но после ребута обнаружил что RMS вовсе удалён с ПК. Касательно обновление настроить не могупо рассписанию. т.к. ПК включаются строго с 8:00-18:00 и предъугодать в какое время не используются не реально т.к. многие пользователи работают и в обед! Отрубалось пока что только один раз но массово..т.е. все пк! помогла только перезагрузка.

Отрубилась вся сеть! в частности)))) недоступны сетевые диски! пинги проходят только по ip, подключиться к данным ПК через RMS или TightVNC не реально!

Тут обнаруживается некоторое противоречие -- отрубается вся сеть, но, пинги по IP ходят. Из чего можно сделать вывод, что недоступны ПК по имени (DNS) и, как следствие, ADS/LDAP.

Это плохо, но это несколько иное.

Какие компоненты антивируса установлены на станциях?

Средняя Сервер Установленный компонент SpIDer Mail для рабочих станций Windows в данный момент не запущен Средняя Сервер Установленный компонент Dr.Web Self-protection в данный момент не запущен Средняя Сервер Установленный компонент SpIDer Gate для рабочих станций Windows в данный момент не запущен Средняя Сервер Установленный компонент Dr.Web Офисный контроль в данный момент не запущен Средняя Агент Вирусная база drwtoday.vdb старее одного дняНа данный момент 95% ПК вот так отражают состояние!

Keep yourself alive

Spider_bot, логи на бочку!

Какие именно логи нужны?

Keep yourself alive

Spider_bot, отчет Dr.Web. Из контекстного меню агента.

Есть ещё два лога с сервера и с рабочей станции, но они слишком большие! могу на почту прислать. И после сегодняшнего обновления и рестарта сервера ДР Веба, был перезагружен сервер, отключена учётная запись доменного администратора и удалены программы которые добавлены в исключения

Прикрепленные файлы:

Думаю, проблема где-то здесь:

- \Device\HarddiskVolume1\ Program Files\ Remote Manipulator System - Host\*.* \Device\HarddiskVolume1\Program Files\Remote Manipulator System - Host\rutserv.exe - infected \Device\HarddiskVolume1\Program Files\RealVNC\VNC4\winvnc4.exe - infected \Device\HarddiskVolume1\Program Files\Remote Manipulator System - Host\rfusclient.exe - infected \Device\HarddiskVolume1\WINDOWS\system32\RWLN.dll - infected \device\harddiskvolume1\windows\system32\uodrtuem.dll - infected with Win32.HLLW.Autoruner.5555 \device\harddiskvolume1\windows\system32\uodrtuem.dll - infected C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\SP89D2RV\znzbllh[1].jpg - infected with Win32.HLLW.Autoruner.5555 C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files\Content.IE5\SP89D2RV\znzbllh[1].jpg - infected C:\Program Files\Remote Manipulator System - Host\rfusclient.exe - infected C:\Program Files\Remote Manipulator System - Host\RIPCServer.dll - infected C:\Program Files\Remote Manipulator System - Host\rutserv.exe - infected C:\Program Files\Remote Manipulator System - Host\RWLN.dll - infected C:\WINDOWS\system32\uodrtuem.dll - infected with Win32.HLLW.Autoruner.5555это программа удалённого доступа! причём Лицензированная! Касперский в ней души не чает! так что проблем с этими файлами никкаких и никогда не возникало!

ну если не считать Win32.HLLW.Autoruner.5555. есть такой грешок гуляет по сети((

я так понимаю идеи закончились?!

Разобраться с теми файлами, которые попали в карантин - действительно ли они вирусные.

Разобраться с настройками DrWeb - почему у Вас потенциально опасные попали в карантин, хотя по умолчанию они игнорятся.

И отключите в SpIDer Guard ведение отладочного лога.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

Что значит разобраться?! что имеется ввиду под потенциально опасными! это программа специально установлена на все ПК в парке, для того чтобы админ не бегал как сайгак по парку в 500 машин, а сидя со своего мягенького и тёплого кресла подключался и устранял насущные проблемы! А ваша программа игнорирует исключения администратора и ломает всё что ей кажется опасным! да я согласен что с точки зрения безопасноти это программа - лазейка и может использоваться злоумышленником, но я это понимаю и я админ! отвечаю за все эти поседствия, и я не хочу чтобы в моей сети антивир жил своей жизнью! Прошу вас подскажите как заставить ваш антивирус не игнорить указания администратора, потому как я не в курсе как ещё задать исключения, потому что уже перепробовал все известные варианты: и по маске и конкретно файл и конкретно процесс, и просто указав имя файла и указав разные пути из лога.

В результате антивирь живёт своей жизнью!

У Вас включен отладочный лог SpIDer Guard, поэтому его напряжно читать.

Что Вы хотите внести в исключения?

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

У Вас включен отладочный лог SpIDer Guard, поэтому его напряжно читать.

Что Вы хотите внести в исключения?

на данный момент это 2 программы!

rms

C:\Program Files\Remote Manipulator System\rfusclient.exe

C:\Program Files\Remote Manipulator System\rutserv.exe

Можете посмотреть свой лог и убедиться, что указанные Вами модули даже не проверяются спайдером.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

т.е хотите сказать что до этого год программы работали. а после перехода на 10 версию DRWeb они стали сами по себе удаляться?

Это клиентская часть програмки для удаленного управления компом.

Удалить ее можно так:

Шаг первый: (удалить запись с реестра) - Пуск / Выполнить - в строку вбиваем "regedit", нажимаем "F3" для поиска и ищем "rfusclient"

редактор найдет одну запись в папке "Remote Manipulator System" всю ее надо удалить.

Шаг второй: Через поисковик виндовс находим файл "rfusclient", теоретически находиться в папке C:\Program\ Files\RMS которую можно удалить при помощи Unlocker Assistant, которую нужно установить если ее у Вас еще нет. (легко находиться через любой поисковик)

грохни его или восстановление системы пуск все программы стандартные служебные восстановление системыИтак, сегодня в поисках приключений нашёл в паблике amfi крякнутый ну вы поняли, да он был рабочим, да там был RMS, но мне как-то пох было, запустил потестил, по глазел на циферки = удалил, но вот незадача у меня в диспетчере в процессах стало отображаться 2 ненужных мне совсем процесса, а именно rfusclient.exe x2 т. е RMS(удаленное подключение к моему компу) то есть у меня можно без палевно пиздить логи с компа, а именно пароли всякие, так вот если 1 процесс закрывался, то 2 процесс выдавал ошибку, что же делать в таком случае? Если вы тру парень, то бегите перестанавливать винду, а если вы маньяк то всё таки прислушайтесь ко мне и удалите это говнище без потери данных. Итак приступим.

1) Открываем диспетчер задач и завершаем тот процесс который удастся закрыть rfusclient.exe

2) Жмем кнопку win+R, ну или по русски пуск->выполнить, пишем regedit, далее жмем F3, после чего вписываем rfusclient или rfusclient.exe, нам выдаст строку (должно ее выделить) удаляем на хрен ее.

3) Нам понадобиться скачать прогу, выложу ее ниже.

4) После того как скачали открываем ее, галки выставляем на диски ( не уверен надо ли это вообще xD, но на всякий случай), далее жмем файл-> выполнить скрипт и пишем туда такой скрипт, а чуть не забыл закройте лучше все проги чтобы ничего не слетело.

РЕБЯТА Я УДАЛИЛ

1\ заходим в regedit

2\ HKEY_LOCAL_MACHINE ишем там system и дальше написано с Remote Manipulator System 3\HKEY_LOCAL_MACHINE\SYSTEM\Remote Manipulator System это чтоб было легче найти

4\ и все просто удаляем

и еше в C:\Program Files (x86)\System\Remote Manipulator System заходим и удаляем

C:\Program Files (x86)\System\ не бойтесь что там написано system хакеры часто переименовывают все

чтоб жертва боялась

Программа Remote Manipulator System (RMS) позволяет «просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами». Благодаря ей и программам с подобным функционалом, хакеры быстро формируют ботнеты. На хакерских форумах в огромном достатке предложения о продаже удаленных доступов к компьютерам жертв по очень доступным ценам. Как написали на одном популярном ресурсе «Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде».

В этой статье мы рассмотрим, как обнаружить и удалить Remote Manipulator System, если ее установили тайно от вас.

В главном окне интерфейса COVERT, в правом верхнем углу, есть сетевой монитор, который выдает список всех активных соединений компьютера. Если в этом списке появился процесс rutserv.exe, значит за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, тогда следует проверить приложения, ожидающие соединения по таймеру или по команде. Достаточно часто программы удалённого доступа и шпионы находятся именно там. Чтобы увидеть ожидающие соединения приложения, нажмите левой кнопкой мыши на заголовок столбца «Приложение» или в контекстном меню выберите пункт «Соединения», как показано на скриншоте ниже.

Функция “Службы системы” позволит вам увидеть, что удалённый доступ к вашему компьютеру обеспечивает служба RManService.

В списке процессов системы, который выдает функция “Процессы системы”, обнаруживаем три процесса RMS: rutserv.exe, rfusclient.exe, rfusclient.

Тайное наблюдение за вами обнаружено. Как удалить RMS с компьютера?

Мы выяснили, что удалённый доступ обеспечивает служба RManService, установленная в ОС. Нужно ее удалить, чтобы сделать его невозможным. В мониторе системных служб вызываем контекстное меню правой кнопкой при наведении на имя службы и выбираем пункт “Удалить”, как показано на скриншоте.

Все ваши действия будут скрыты от удалённого просмотра. Как только вы закроете программу маскировки, RMS восстановит удаленный доступ с вашим компьютером и будет видеть на вашем компьютере всё, что видите вы.

Основные возможности RMS:

1. Удаленное администрирование и установка;

2. Режим передачи файлов (файловый менеджер);

3. Удаленная командная строка (терминал);

4. Удаленный диспетчер задач;

5. Переписка по текстовому чату;

6. Удаленное подключение по протоколу RDP;

Для того, чтобы установить удаленное подключение через RMS необходимо:

1. На каждом компьютере/сервере, к которому производиться подключение необходимо установить модуль Host. Для этого необходимо:

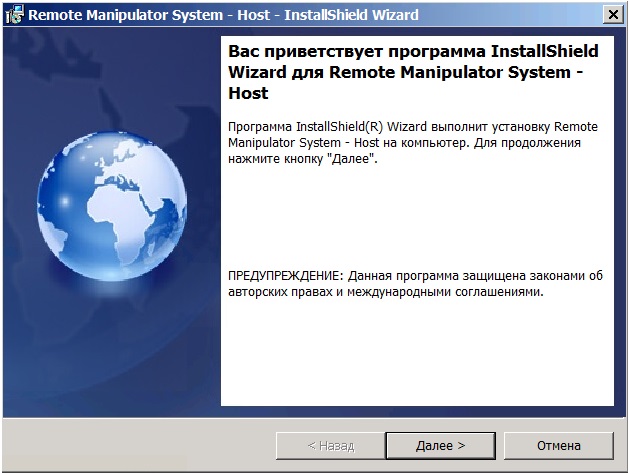

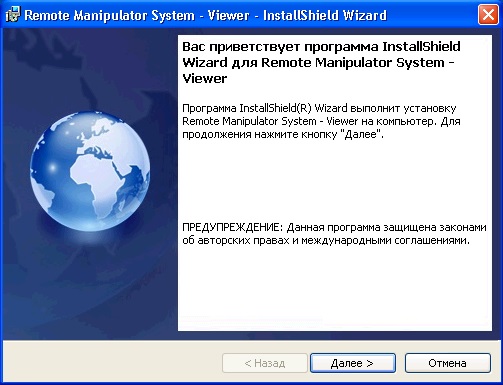

1.2. Разархивировать ZIP-архив и запустить файл. Появится окно установки:

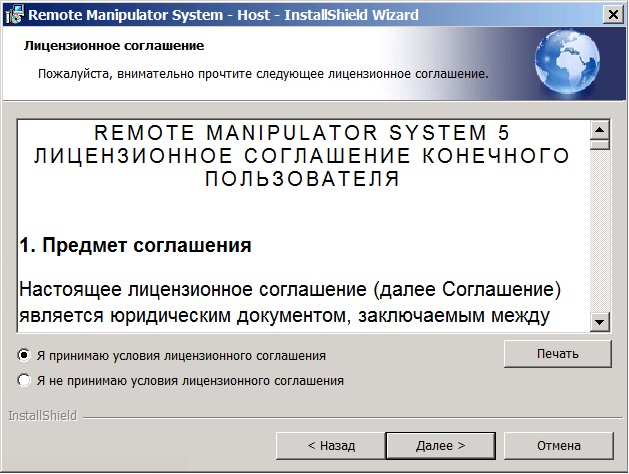

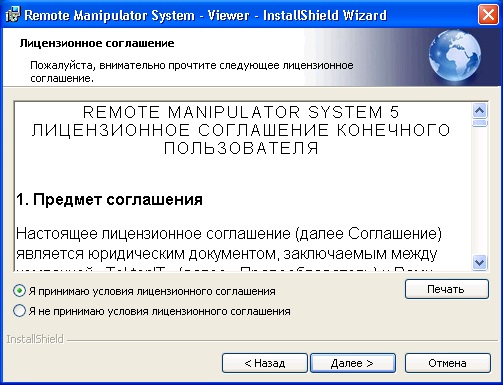

1.3. В следующем окне выберите значение Я принимаю условия лицензионного соглашения:

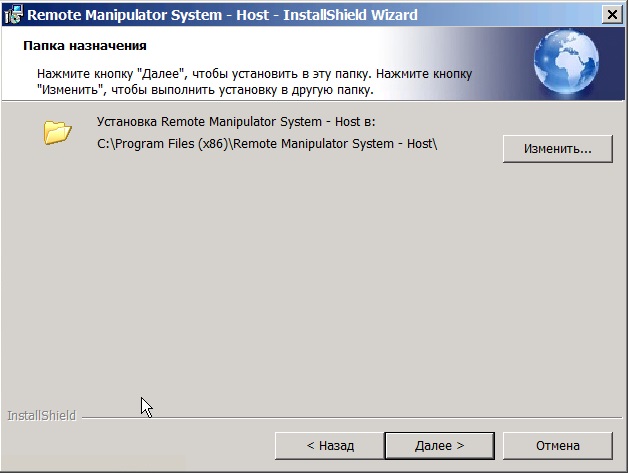

1.5. В окне Installation options нажмите кнопку Далее;

1.6. В следующем окне нажмите кнопку Установить.

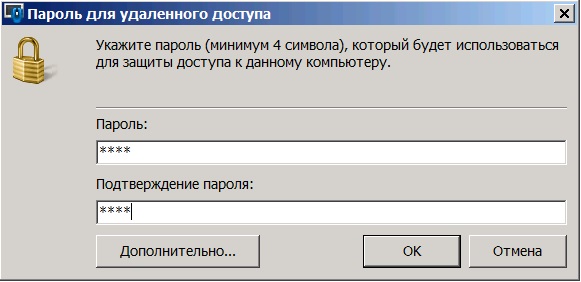

1.7. В ходе установки появится окно Пароль для удаленного доступа. Введите пароль, который будет использоваться при подключении к этому компьютеру/серверу по RMS.

1.8. После успешной установки появится окно:

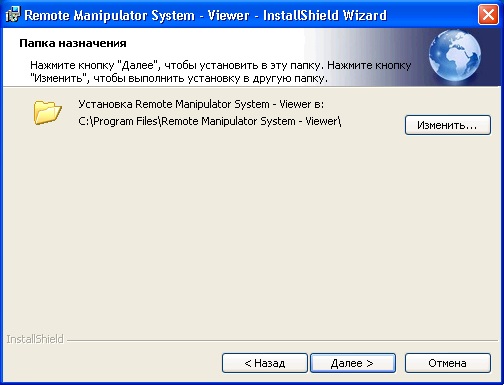

2. На компьютере/сервере, с которого производится удаленное подключение (управление компьютерами), необходимо установить модуль Клиент, с помощью которого возможно подключаться к удаленным компьютерам, на которых установлен модуль Host согласно п.1. Для этого необходимо:

2.3. Отметьте пункт Я принимаю условия лицензионного соглашения:

Нажмите на кнопку Далее

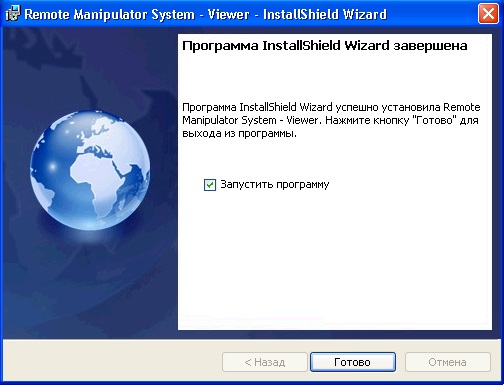

2.5 В следующем окне нажмите кнопку Установить. Запустится процесс установки программы по завершению появится окно:

2.6. После проверки обновлений запуститься клиент:

Установка клиента RMS Viewer завершена.

3. Для того, что подключиться из установленного клиента RMS Viewer к компьютеру/серверу, на котором установлен модуль Host, необходимо:

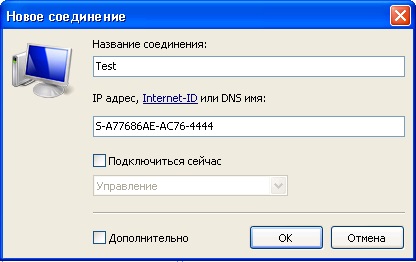

3.1. Нажать на значке Добавить соединение и ввести Название соединения и Internet-ID:

*Если отметить значение Подключить сейчас возможно выбрать другие режимы работы RMS (RDP, файловый менеджер, Чат и т.д.)

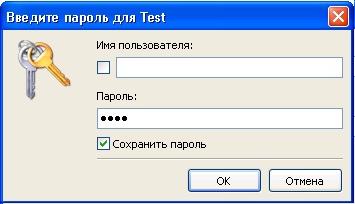

3.2. Введите пароль, который был указан при установке модуля Host на компьютере/сервере, к которому производится подключение (см. п.1.7):

3.3. Запуститься экран удаленного компьютера/сервера, на котором установлен модуль Host:

Читайте также: