Safenet ikey driver что это

Обновлено: 05.07.2024

Примерно год назад, в статье «eToken жил, eToken жив, eToken будет жить» я упоминал такой продукт как Gemalto Safenet Authentcation Service, пришло время рассказать про него подробнее. Данная статья вводная, но будут и другие, более технические и думаю даже с реальными бизнес кейсами.

IT специалисты часто сталкиваются с вопросом об усилении безопасности того или иного сервиса. И вопрос идентификации пользователя с прохождением аутентификации так же играет ключевую роль в безопасности сервиса.

- Использовать связку Login & Password?

- Развернуть PKI инфраструктуру и раздать всем сертификаты?

- Усилить аутентификацию одноразовыми паролями?

Допустим, при работе пользователь из недоверенной среды вводит свои пользовательские данные для идентификации и пароль для прохождения аутентификации, находясь за чужим компьютером, скажем в интернет-кафе. Тем временем, злоумышленники могут перехватить либо сетевые пакеты, либо вводимые данные с клавиатуры, что позволит им в дальнейшем использовать пользовательские данные. Так же вся вводимая пользователем информация в недоверенной среде может локально кэшироваться на компьютере, которым он воспользовался.

Разумеется, использование отчуждаемых носителей в виде смарт-карт или USB-токенов значительно надёжнее, чем использование паролей. Но что делать, когда наступает частный случай, когда пользователю необходимо в данный момент воспользоваться смарт-картой или USB-токеном вне офиса. Не говоря уже о том, что для каждого типа смарт-карт и USB-токенов необходимо наличие специализированного программного обеспечения (ПО) на компьютере. На что в публичной зоне, надеяться не приходится и мало вероятно удастся его установить. Так же нельзя исключать, необходимость наличия свободного USB порта, который может быть заблокирован для подключения USB-токенов или оборудования ПК со считывателем для работы смарт-карт. А с учётом возросшей популярности у пользователей работать за мобильными устройствами, вероятность использования на них отчуждаемых носителей существенно ниже.

Куда легче в использовании одноразовые пароли — OTP — One-Time Password для однократной процедуры аутентификации пользователя. Такой пароль проще и удобней в использовании. Одноразовый пароль нет смысла перехватывать с помощью кейлогера или опасаться, что он будет закэширован на компьютере. Бесполезно подглядывать одноразовый пароль или думать, что его могут перехватить в виде сетевых пакетов. На сегодняшний момент это единственный вид токенов, которые не требуют ни подключения к персональному компьютеру, ни наличия на нём специализированного ПО, работая с любой платформой в любой среде. А большой выбор модельного ряда в виде генераторов одноразовых паролей позволит предприятиям обеспечить усиленную безопасность в предоставлении доступа к корпоративным ресурсам, порталу (-ам) или личному кабинету пользователя, к которым сейчас со стороны бизнеса идет отдельное требование по безопасности.

Что делать, когда мы определились с методом прохождения пользователем аутентификации? Кому передать роль ответственного за управление и поддержку сервисом? Как управлять жизненным циклом OTP-токенов, которые раздали пользователям? Как отслеживать их статусы? Как повысить сервис поддержки пользователей? Эти, а также ещё множество вопросов может возникнуть перед IT менеджерами.

Ключевую роль в решении данных вопросов занимает выбор решения, которое будет справляться с задачей управления жизненным циклом OTP-токенов. Так как основная задача, после ввода токенов в эксплуатацию и передачу их в руки пользователям, — это оказание в максимально короткие сроки своевременного сервиса пользователям токенов. Конечно на рынке присутствует достаточное количество систем управления, но в первую очередь всё же стоит обращать внимание на моно-вендорность решений. Никто лучше, как вендор свои токены не знает.

Нельзя пройти и мимо решения компании Gemalto-SafeNet – SafeNet Authentication Service, которое ежегодно номинируется на «Лучшее решение по мульти-факторной аутентификации» авторитетными изданиями и исследовательскими компаниями.

|  |

Выбор правильного решения для аутентификации имеет большое значение в снижение бизнес рисков. Разумеется, лучшие решения имеют самый большой ряд поддерживаемых моделей токенов, и могут защитить как облачные, так и локальные приложения, и сервисы, а также любой сетевой доступ с любого устройства. Но речь идет не только о безопасности, речь идет так же о том, как легко вы сможете развертывать, управлять и масштабировать решение аутентификации.

Что из себя представляет SafeNet Authentication Service.

SafeNet Authentication Service — это полностью автоматизированный сервис многофакторной аутентификации, целью которого является обслуживание пользователей с токенами. SafeNet Authentication Service распространяется в 2-х видах редакций. Локальная версия, которую можно самостоятельно развернуть в собственной инфраструктуре предприятии. А также в виде облачной редакции — такой сервис уже развернут и не надо задаваться вопросом: «где найти ресурсы на его разворачивание?». Управление SafeNet Authentication Service осуществляется в браузерной консоли администратора. В консоли оптимальные условия управления процессов: автоматическая подготовка пользователей и репозитария пользователей, скажем, если у вас за основу пользователей берётся LDAP-каталог или СУБД; настройка пользователей самообслуживания; широчайшие настройки механизмов проверки подлинности и защита для всех ваших самых ценных корпоративных ресурсов, как локальных, так и веб-ресурсов или ресурсов в «облаке».

SafeNet Authentication Service поддерживает следующие методы аутентификации и форм-факторы:

-

Методы проверки подлинности:

- Одноразовый пароль (OTP)

- OOB с помощью получения уведомления, по SMS и/или на электронную почту

- — Аутентификации на основе матрицы шаблонов (GrIDsure)

- Аппаратные токены (OTP-токен)

- Программные токены (OTP приложения)

- — Телефон-как-токен

Аппаратные OTP-токены используются для создания высокозащищённых одноразовых паролей. Большой выбор модельного ряда аппаратных токенов eToken PASS, eToken GOLD, KT-4, RB-1 позволяет авторизовываться пользователям к критически важным приложениям и данным.

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Официальная документация на Aladdin-RD JaCarta больше адаптирована под операционные системы Astra Linux и ALT Linux, сертифицированные в Минобороны, ФСТЭК и ФСБ как средства защиты информации.

Причина 2

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Можно было бы попробовать установить СКЗИ КриптоПро CSP 4.0 ФКН (Gemalto), но целевая задача — защитить наши ключи ЭП и шифрования с помощью сертифицированных ФСБ и ФСТЭК изделий семейства JaCarta, в которых поддерживаются новые стандарты.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

- PC/SC Lite — промежуточный слой для обеспечения доступа к смарт-картам по стандарту PC/SC, пакет pcsc-lite.

- Библиотеки ccid и libusb для работы с USB-ключами, смарт-картами и считывателями смарт-карт.

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

---+-----------------------------+----------------------------------------------------+--------

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

Настройка и диагностика КриптоПро CSP

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

/opt/cprocsp/bin/amd64/csptest -card -enum -v –v

/opt/cprocsp/bin/amd64/csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view -f cp1251

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел Safenet ikey driver что это будет добавлена запись:

Safenet ikey driver что это (000000000000) 00 00"\Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

/opt/cprocsp/bin/amd64/csptest -keyset –verifycontext

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum –unique

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

В последнее время меня часто спрашивают, что случилось с ключами eToken и почему их перестали продавать. Так же наблюдается некоторая паника по этому поводу, ввиду того, что большинство мировых вендоров поддерживает данные ключи в своих продуктах, а заменить их, получается нечем.

Ключи eToken никуда не исчезли, они продолжают выпускаться и продаваться на российском рынке. Да, они поменяли своё название и немного по-другому выглядят, но это всё те же eToken.

А теперь немного подробнее.

Знаменитый и самый узнаваемый ключ SafeNet eToken Java 72k, в простонародии «рыбка» теперь называется Gemalto SafeNet eToken 5100 и выглядит немного иначе:

| Было | Стало |

|  |

Однако, это тот же самый ключ и он точно так же поддерживается и работает во всех решениях, которые поддерживали SafeNet eToken Java 72k.

Смарт-карты eToken теперь тоже называются Gemalto SafeNet eToken 4100, но выглядит так же как и раньше – белый пластик с чипом:

| Было | Стало |

Выглядит так же, но называется по-другому.

При этом, сохранилась возможность имплантировать RFID-метки в карту для интеграции со СКУД.

Комбинированные SafeNet eToken NG-Flash так же в строю, и называются теперь Gemalto SafeNet eToken 7300. Внешний вид так же претерпел изменения:

| Было | Стало |

|  |

Так что, если Вам кто-то скажет, что eToken больше не продаётся, не расстраивайтесь и не верьте, eToken есть, только он называется теперь по-другому.

Почему так произошло?

Во всём виноваты…. Да никто на самом деле не виноват. Просто таков бизнес.

После 2010 года израильская компания Aladdin Knowledge Systems была приобретена компанией SafeNet. Все продукты и решения, а также команда разработчиков из Aladdin Knowledge Systems перешли SafeNet и теперь там поддерживают и развивают решения по аутентификации. Естественно после приобретения был запущен процесс ребрендинга, который на российском рынке прошёл совсем незаметно.

Вот и получается, что ключи те же, а выглядят и называются по-другому.

Что нового?

После поглощения (или кому-то больше нравится слово слияние) и ребрендинга, компания SafeNet выпустила облачный продукт для аутентификации по одноразовым паролям, который пока является единственным решением, сертифицированным ФСТЭК. Данный продукт называется Gemalto SafeNet Authentication Service и доступен как в виде сервиса, так и в виде standalone сервера для развёртывания в корпоративной сети.

Теперь для OTP аутентификации доступны не только SafeNet eToken PASS, но и множество других аппаратных и программных генераторов:

Система управления жизненным циклом ключей и смарт-карт SafeNet Authentication Manager так же продолжает поддерживаться и развиваться компанией Gemalto (Safenet). В текущем году нас ожидает выпуск новой версии продукта Gemalto Safenet Authentication Manager 10.

Так же стоит упомянуть, что в конце 2015 года произошло слияние компаний Safenet и Gemalto. Так что в ближайшее время ключ eToken постигнет очередной ребрендинг, но сам ключ останется той же «рыбкой» eToken Pro.

Пакет драйверов и дополнительных утилит SafeNet Authentication Client (SAC) предназначен для обеспечения работы USB-ключей eToken и смарт-карт данного семейства, токенов линейки iKey, а также смарт-карт и токенов Gemalto на персональных компьютерах и ноутбуках, рабочих станциях и серверах корпоративной сети, работающих под управлением операционных систем, которые поддерживаются пакетом SAC.

Отличительной особенностью данного набора является поддержка свежих операционных систем линейки Microsoft Windows 10 и Microsoft Windows Server 2016.

SafeNet Authentication Client объединил в себе возможности комплектов драйверов и служебных утилит предыдущих поколений, а именно eToken PKI Client и SafeNet Borderless Security (BSec), благодаря чему пользователи, развёрнутых на eToken, iKey, Gemalto инфраструктур, могут и далее применять имеющиеся у них устройства аутентификации (токены и карты).

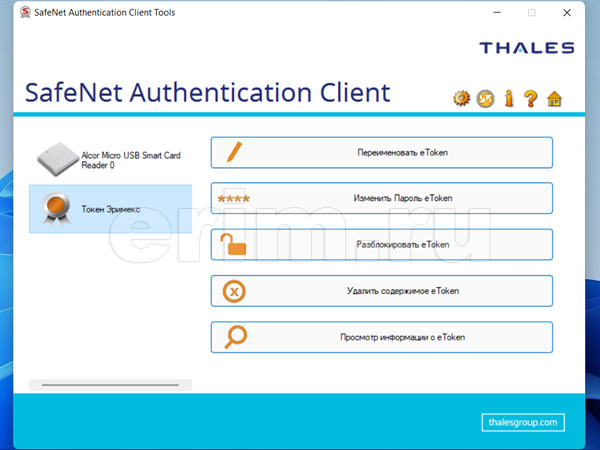

Обзор интерфейса SafeNet Authentication Client

Утилиты, входящие в состав SafeNet Authentication Client, позволяют пользователям eToken, iKey и Gemalto, а также администраторам ИТ-отделов, отвечающим за работу смарт-карт и токенов в компании, выполнять различные операции по их обслуживанию

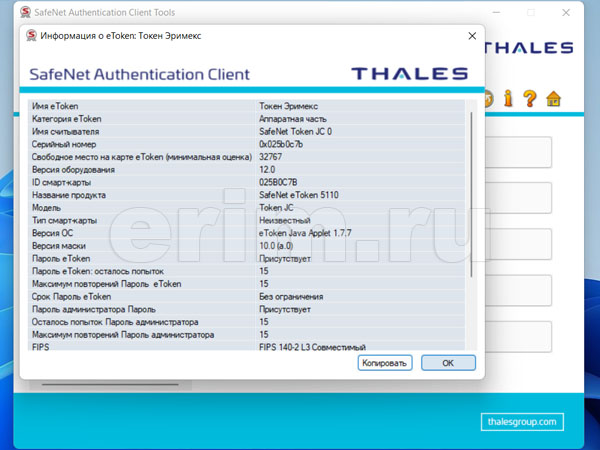

- Просмотр информации о токене, смарт-карте - позволяет получить информацию о технических характеристиках устройства, оценить количество свободной памяти, определить принадлежность конкретному пользователю

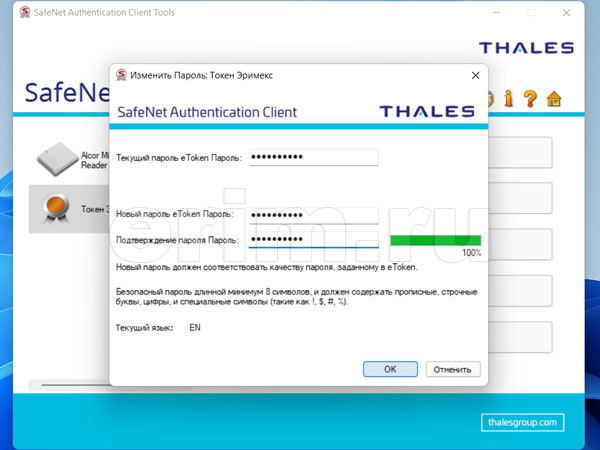

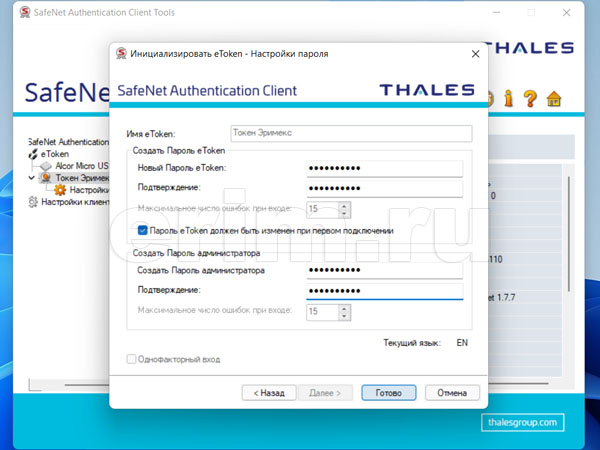

- Работа с ПИН-кодами, паролями администратора - применяется для смены пользовательского пароля токена или смарт-карты, а также пароля администратора, необходимого для доступа к расширенному функционалу SAC

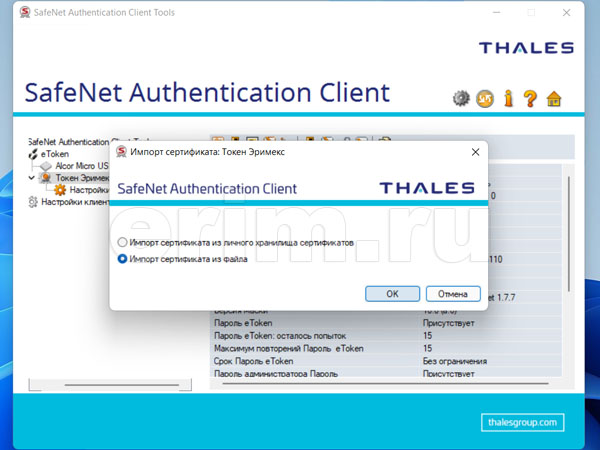

- Импортирование электронных сертификатов - позволяет перемещать в защищённую память токенов и смарт-карт eToken, iKey, Gemalto электронные сертификаты, сохранённые в виде файла на диске, либо в хранилище сертификатов

- Инициализация токена, смарт-карты - обеспечивает обнуление памяти устройств, установку параметров токенов и смарт-карт eToken, iKey, Gemalto, заданных при настройках процесса инициализации

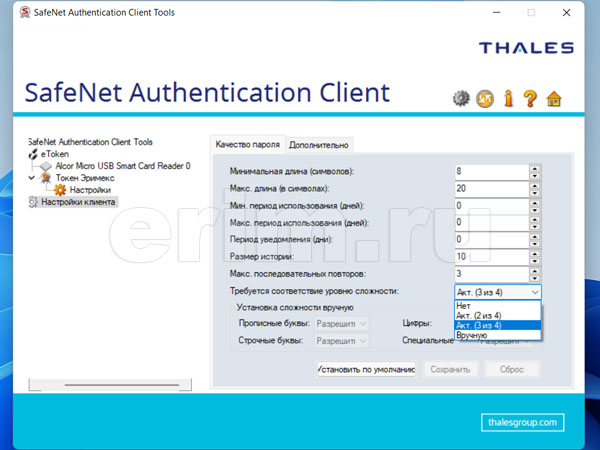

- Настройка качества паролей - позволяет устанавливать различные требования, обеспечивающие сложность и стойкость ПИН-кода пользователя и пароля администратора для устройств eToken, iKey, Gemalto

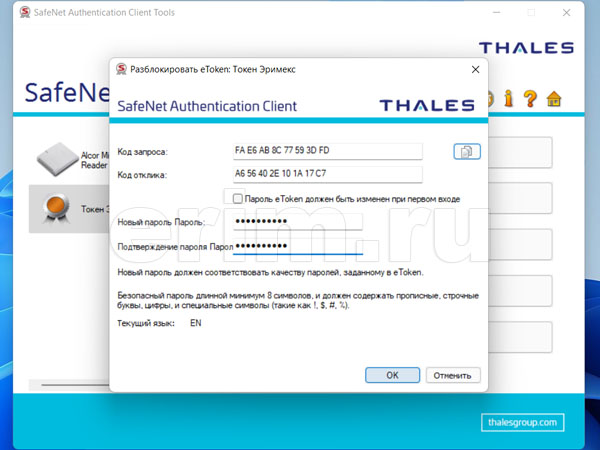

- Разблокирование токена, смарт-карты - позволяет снять блокировку электронного устройства, произошедшую вследствие превышения разрешённого количества неправильно-введённых паролей, ПИН-кодов

Применение SafeNet Authentication Client обеспечивает внедрение и облегчает обслуживание USB-ключей и смарт-карт eToken, Gemalto, токенов iKey, работающих в составе различных средств защиты информации, аутентификации пользователей.

Читайте также: