Топ 5 хакерских программ для пк

Обновлено: 07.07.2024

Программист — это специалист, который занимается разработкой программного обеспечения для разного рода операционно-вычислительных систем. Хакер — в общем-то, тот же программист, правда, перешедший на темную сторону: он проникает в закрытые информационные системы, банки данных и т.д., чтобы заразить их вирусом, а также получить доступ к секретной информации. Именно так его представляют себе большинство людей, хотя это достаточно сильно далеко от правды. Конечно есть исключения, но в зачастую хакер - это просто отличный технический специалист, который кроме того хорошо разбирается в человеческой психологии. Предлагаем разобраться в главных хакерских инструментах, а которые могут ему понадобится как для взлома, так и для защиты компьютерных систем.

Современная культура зачастую рисует именно такой образ хакера. Современная культура зачастую рисует именно такой образ хакера.Kali Linux

Это операционка , созданная на основе Linux. Ее ключевая особенность состоит в огромном количестве предустановленных дистрибутивов (расширений, дополнительных программ) непосредственно для взлома. К примеру, для атаки на роутеры, подбора паролей и пр. Собственно, консоль и разнообразные дистрибутивы призваны помочь хакеру в его нелегком труде.

Python

Для этого языка программирования характерен простой синтаксис, позволяющий быстро написать и протестировать программу. Удобство и оперативность налицо. Однако важнейшим фактором в Python служит его гибкость. Это оптимальный вариант для выполнения самых разнообразных задач.

Данный язык программирования также отличается относительной универсальностью. Как правило, хакеры отдают ему предпочтение по причине того, что он позволяет легко работать с наиболее распространенной операционной для мобильных устройств - Android.

JavaScript

Зачастую программистам, перешедшим на сторону зла, приходится взламывать сайты. И тут незаменимым помощником выступает такой язык программирования, как JavaScript. Он жизненно необходим хакерам, поскольку работа большинства веб-ресурсов построена как раз на нем.

Этот один из тех языков, которые пользуются наибольшей популярностью. Как правило, хакеры применяют его для создания эксплойтов (программ, использующих уязвимости в операционке либо приложениях с целью проникнуть в чужой компьютер).

Таким образом, мы рассмотрели основные языки программирования, используемые хакерами. Разумеется, опытным программистам и взломщикам известно гораздо больше языков, которые они успешно применяют в благих и не очень целях.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Отладчики

Отладка приложения — это неотъемлемая часть процесса исследования, инструмент, который всегда под рукой у реверсера. В современном мире отладчик должен поддерживать обе интеловские архитектуры — x64 и x86, из этого мы и будем исходить.

Также у нас должна быть возможность отлаживать код, который работает в режиме ядра. Такая нужда периодически возникает, особенно если ты намерен искать zeroday-уязвимости в ядре ОС или реверсить драйверы вирусов. Основных претендентов два: x64dbg и WinDbg. Первый отладчик работает в режиме user mode, второй может отлаживать код в режиме kernel mode.

x64dbg

Этот современный отладчик с весьма приятным интерфейсом — достойный преемник OllyDbg. Поддерживает обе архитектуры — x64 и x86, обладает массой полезнейших плагинов.

x64dbg

Встроенный декомпилятор

Да, безусловно, он не лишен недостатков — в нем до сих пор есть несколько неприятных багов. Однако он активно поддерживается и развивается. Разумеется, из-за того что отладчик работает в пользовательском режиме, он остается уязвимым для многих техник обнаружения отладки. Но этот минус отчасти компенсируется разнообразием плагинов для сокрытия отладчика.

У x64dbg есть встроенный декомпилятор, поддерживается отображение кода в виде графа, можно делать точки останова на чтение, запись, выполнение и доступ, имеется встроенная утилита реконструкции импортов (как x64, так и x86). В общем, что говорить — этот отладчик использовался в узких кругах для того, чтобы победить небезызвестную игровую защиту Denuvo, и успешно справляется с этой задачей!

Почему не OllyDbg

В подборку не попал отладчик OllyDbg — по той причине, что он уже серьезно устарел. Он не поддерживает ни современные ОС, ни архитектуру x64. На официальном сайте приложения был анонс 64-битной версии и даже сообщалось о прогрессе в ее разработке, но сам сайт обновлялся в последний раз в 2014 году. Безусловно, с OllyDbg связана целая эпоха, но, по всей видимости, она прошла. Да и отладчиков kernel mode тоже поубавилось — разработчики забросили Syser Kernel Debugger, а он в свое время был преемником SoftICE.

WinDbg

Если нужно отлаживать ядро или драйвер, то WinDbg нет равных. Этот отладчик поддерживает сама Microsoft, и он входит в состав Windows Driver Kit (WDK). На данный момент это самое актуальное и мощное средство отладки кода ядра. Здесь нет такого приятного интерфейса, как в x64dbg, но и выбора у нас немного — другие отладчики не работают в kernel mode.

WinDbg поддерживает удаленную отладку и умеет скачивать отладочные символы напрямую с серверов Microsoft. Чтобы быстрее настроить его для отладки ядра ОС внутри виртуальных машин, существует надстройка VirtualKD. Безусловно, начинать путь реверсера с WinDbg строго противопоказано, но, когда наберешься опыта и начнешь пробовать разные интересные вещи, он становится необходимостью.

Именно в WinDbg можно запросто посмотреть, как выглядят те или иные системные структуры, и легко дизассемблировать функции NTAPI. Конечно, им можно отлаживать и «обычные» приложения, но лично я предпочитаю распаковывать столь могучий инструмент только при крайней необходимости! 🙂

Дизассемблеры

Сложно представить себе реверс без инструментов статического анализа кода. На сегодняшний день дела с дизассемблерами обстоят немногим лучше, чем с отладчиками, но все-таки можно выделить фаворитов в этой области. Признанный стандарт антивирусных лабораторий — это дизассемблер IDA Pro. Второе место по востребованности занимает фреймворк для реверс-инжиниринга Radare2 (хотя многие считают, что Radare2 не уступает IDA).

IDA Disassembler

Существует две версии IDA — платная (Pro) и бесплатная (Starter). Бесплатная версия урезана по количеству поддерживаемых архитектур — она понимает только x86, кроме того, она не поддерживает плагины. Платная версия лишена подобных ограничений: она поддерживает внушительное количество архитектур процессоров и позволяет подключать расширения.

В IDA есть встроенный отладчик, весьма простенький по набору функций, но к его самобытному интерфейсу придется приноровиться. Также IDA может быть укомплектован дополнением Hex-Rays — декомпилятором исходного кода приложения в код на C. Это полезнейшее дополнение, которое значительно ускоряет анализ программы.

В целом IDA — мощнейший и прекрасно отполированный инструмент, который развивался много лет. Жаль только, что профессиональная версия стоит в районе 500–1000 долларов в зависимости от вида лицензии и кому попало не продается. Кто попало в результате выкручивается как может. 🙂

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Внимание. подборка данных программ представлена здесь, исключительно, в ознакомительных целях. Все приложение из подборки вы используете на свой страх и риск. Также, ссылки на хакерские программы не публикуются, в целях безопасности вашего мобильного Андроид устройства.

2) ConnectBot

Для работы необходимы: Пусто

Описание: Это приложение позволит вам управлять устройством через командную консоль и исполнять простые команды, в роде - ipconfig, reboot, restart, shutdown. Не могу сказать, что это прямо взлом, так-как для начала вам нужно найти в устройстве открытый порт с доступом в SHH или же в TelNet, а затем угадать логин и пароль командной панели (Login: Admin Password: Admin/0000). Но вот когда вы заполучите доступ к устройству, то можно и пошалить.

Функционал: SSH, TelNet, Local (Для управления собственной командной панелью)

Пример: Подключаетесь к какому-либо Wi-Fi, затем сканируете уязвимые порты, а потом через ConnectBot заходите через открытый порт. У вас открывается командная строка, где вы можете выполнять стандартные команды.

Примечание: Можно также подключится к самому Wi-Fi роутеру и перезагрузить его. (Command: reboot)

3) Secret Codes

Для работы необходимы: Пусто

Описание: Данная программа найдёт все скрытые возможности вашего Android устройства, что позволит вам использовать секретные функции некоторых приложений.

Функционал: Пусто

Пример: Заходите в приложение Secret Codes, нажимаете в центре экрана на волшебную палочку, далее оно сканирует ваше устройство и выводит список доступных приложений.

Примечание: Также находит и скрытые возможности самой прошивки Android.

5) WIBR+

Для работы необходимы: Ничего

Описание: Это приложение, используя загруженную базу паролей, просто брутит пароль к Wi-Fi сети, при нахождении пароля, оно выведет его поверх всех окон. Там будет указанно название сети и пароль. Можно загружать свою базу или использовать заранее установленные.

Пример: Вы заходите в приложение, далее нажимаете "Добавить сеть", выбираете Wi-Fi сеть, ставите галочки на против баз паролей, которые хотите выбрать и программа сама подбирает пароли.

7) Game Guardian

Для работы необходимы: ROOT (Не всегда НА МОМЕНТ НАПИСАНИЕ ПОСТА)

Описание: Эта программа работает по принципу Cheat Engine, также ищет, указанное вами, число, после чего вы можете его изменить. Приложение служит для взлома игр на вашем Android.

Пример: Вы заходите в любую игру, затем включаете GG и нажимаете "Search", вводите число, а программа его находит, далее просто изменяете его на любое другое. Готово, теперь можете наслаждаться своими миллионами в каком-либо приложении.

8) Freedom

Для работы необходимы: ROOT, Android 2.2+

Описание: Программа блокирует соединение между сервером игры и вашим устройством, что позволяет вам совершать покупки в играх, ни потратив копейки.

Пример: Вы заходите в Freedom, выбираете приложение из доступных в списке, ждёте несколько секунд, затем вас перекинет в выбранное вами приложение, а там уже покупаете что хотите, через Google Play.

Сегодня мы предлагаем вам подборку инструментов которые пригодятся для очень широкого спектра задач. Данная подборка была проверена временем и используется повсеместно. Если вы начинающих хакер и даже если продвинутый спец, вам будет не лишним просмотреть этот список и возможно взять на вооружение чтото новое!

Инструменты обеспечения сетевой безопасности и инструменты для проведения тестирования на проникновение чаще всего используются службами безопасности для проведения проверки на наличие уязвимостей в сети и приложениях. В данной статье вы сможете найти всеобъемлющий список инструментов для тестирования на проникновения, который включает в себя проведения пентеста во всех средах.

10 главных инструментов хакера для взлома, пентеста и защиты систем

1. Сканеры для различных задач, тесты на проникновения, взлом.

-

– OpenVAS представляет собой структуру нескольких сервисов и инструментов, предлагающих комплексное и мощное решение для проверки уязвимостей и управления уязвимостями. – Инструмент для разработки и выполнения кода эксплойта против удаленной целевой машиной. Другие важные подпроекты включают в себя базу данных Opcode, архив shellcode и соответствующие исследования. – Kali Linux является дистрибутивом Linux, основанным на Debian, который предназначен для цифровой криминалистики и проведения тестирования на проникновение. В Kali Linux предустановлены многочисленные программы для пентеста, в том числе nmap (сканер портов), Wireshark (анализатор пакетов), John the Ripper (взломщик паролей) и Aircrack-ng (программный пакет для тестирования беспроводных локальных сетей). – Инструмент для обработки пакетов Linux. – Scapy: программа и библиотека интерактивных пакетных манипуляций на основе python. – Pompem является инструментом с открытым исходным кодом, который предназначен для автоматизации поиска эксплойтов в основных базах данных. Разработанный на основе Python, он имеет систему расширенного поиска, что облегчает работу пентестеров, а также этичных хакеров. В своей текущей версии выполняет поиск в базах данных: Exploit-db, 1337day, Packetstorm Security… – Nmap является бесплатной и утилитой с открытым исходным кодом для исследования сети и проверки безопасности.

2. Сетевой мониторинг, сбор данных из открытых источников

3. Системы противодействия вторжениям и защиты (IDS, IPS, Host IDS, Host IPS)

-

– Snort — это система предотвращения вторжений в сеть с открытым исходным кодом (NIPS) и система обнаружения сетевых вторжений (NIDS), созданная Мартином Рошем (Martin Roesch) в 1998 году. Snort теперь разрабатывается Sourcefire, где Рош является основателем и техническим директором. В 2009 году Snort вошла в Зал славы InfoWorld в качестве одного из «самых больших проектов программного обеспечения с открытым исходным кодом за все время».

-

– Bro — мощный фреймворк сетевого анализа, который сильно отличается от типичных IDS, которые вы можете знать. – расшифровывается как Comprehensive Open Source HIDS. Не для слабонервных. Потребуется немало времени, чтобы понять, как он работает. Он способен выполнять анализ журнала, проверку целостности файлов, обнаружение руткитов, и предоставляет оповещение в реальном времени и активный ответ. Он работает на большинстве операционных систем, включая Linux, MacOS, Solaris, HP-UX, AIX и Windows. Имеется много полезной документации позволяющей вам ознакомиться с его принципами работы. – Suricata — это высокопроизводительный сетевой IDS, IPS и механизм мониторинга сетевой безопасности. Имеет открытый исходный код и принадлежит некоммерческому фонду, основанному на сообществе под названием Open Information Security Foundation (OISF). Suricata разрабатывается OISF и поддерживающими ее поставщиками. – Security Onion — это дистрибутив Linux для обнаружения вторжений, мониторинга сетевой безопасности и управления журналами. Он основан на Ubuntu и содержит Snort, Suricata, Bro, OSSEC, Sguil, Squert, Snorby, ELSA, Xplico, NetworkMiner и многие другие инструменты безопасности. Простой в использовании Мастер установки позволяет вам создать армию датчиков для вашего предприятия за считанные минуты! – IPS для SSH, аналогичный DenyHosts, написанный на Python. Он также может собирать информацию о злоумышленнике в журнале во время атаки. – предоставляет вам проверку целостности файла, которая практически не оставляет следов. Контроллер запускается с другого компьютера, что затрудняет понимание злоумышленником того факта, что файловая система проверяется в определенных псевдослучайных интервалах через SSH.Очень рекомендуется для небольших и средних объемов работы. – AIEngine является интерактивным/программируемым движком Python/Ruby/Java/Lua следующего поколения для отслеживания пакетов с возможностями обучения без вмешательства человека, функциональностью NIDS (Network Intrusion Detection System), классификацией доменов DNS, сборщиком сети (network collector), сетевой криминалистикой и многим другим. – Успешно противостоит SSH атакам перебора по словарю, а также брутфорс атакам. – Сканирует лог файлы и принимает соответствующие меры относительно тех IP-адресов, которые подают определенные признаки вредоносного поведения. – Программное обеспечение для защиты служб в дополнение к SSH, написанное на C. – инструмент проверки и контроля за безопасностью с открытым исходным кодом для Linux/Unix.

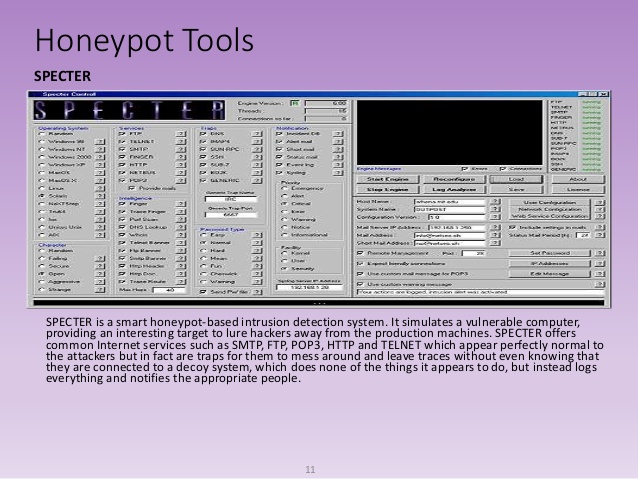

4. Инструменты сетевой разведки Honey Pot, Honey Net

-

– HoneyPy представляет собой honeypot с низким и средним взаимодействием. Он предназначен для простого развертывания, расширения функциональности с помощью плагинов, а также для применения пользовательских конфигураций.

link removed– Dionaea должен быть преемником nepenthes, внедряя python в качестве языка написания сценариев, используя libemu для обнаружения шеллкодов, поддерживающих ipv6 и tls. – ICS / SCADA Honeypot. Conpot представляет собой небольшую интерактивную серверную систему honeypot, предназначенную для простого развертывания, модификации и расширения. Предоставляя ряд общих протоколов управления производственным процессом, мы создали основы для создания вашей собственной системы, способной эмулировать сложные инфраструктуры, чтобы убедить злоумышленника в том, что он просто нашел огромный промышленный комплекс – Amun представляет собой Honeypot на основе Python с низким взаимодействием. – Glastopf — это Honeypot, который эмулирует тысячи уязвимостей для сбора данных об атаках, нацеленных на веб-приложения. Принцип, лежащий в его основе, очень прост: ответьте правильным ответ злоумышленнику, который использует веб-приложение. – Kippo — это honeypot с взаимодействием SSH среднего уровня, предназначенный для регистрации брутфорс атак и, самое главное, всего взаимодействия оболочки, выполняемого злоумышленником. – Коджони — это honeypot с низким уровнем взаимодействия, который эмулирует SSH-сервер. Демон написан на Python, используя библиотеки Twisted Conch. – HonSSH представляет собой Honey Pot с высоким взаимодействием. HonSSH будет находиться между атакующим и «медовым горшком» (honey pot), создавая между ними два отдельных SSH-соединения. – Bifrozt — это устройство NAT с DHCP-сервером, который обычно развертывается с одним сетевым адаптером, подключенным непосредственно к Интернету, и одним сетевым адаптером, подключенным к внутренней сети. Что отличает Bifrozt от других стандартных устройств NAT, так это его способность работать как прозрачный прокси-сервер SSHv2 между злоумышленником и вашим honeypot. – HoneyDrive — главный дистрибутив Linux для honeypot. Это виртуальное устройство (OVA) с установленной версией Xubuntu Desktop 12.04.4 LTS. Он содержит более 10 предварительно установленных и предварительно сконфигурированных программных пакетов honeypot, таких как honeypot Kippo SSH, приманки для вредоносных программ Dionaea и Amun, honeypot с низким взаимодействием Honeyd, веб-honeypot Glastopf и Wordpot, honeypot SCPAD / ICS Conpot, honeyclients Thug и PhoneyC и другие. – Cuckoo Sandbox — это программное обеспечение с открытым исходным кодом для автоматизации анализа подозрительных файлов. Для этого используются пользовательские компоненты, которые отслеживают поведение вредоносных процессов во время работы в изолированной среде.

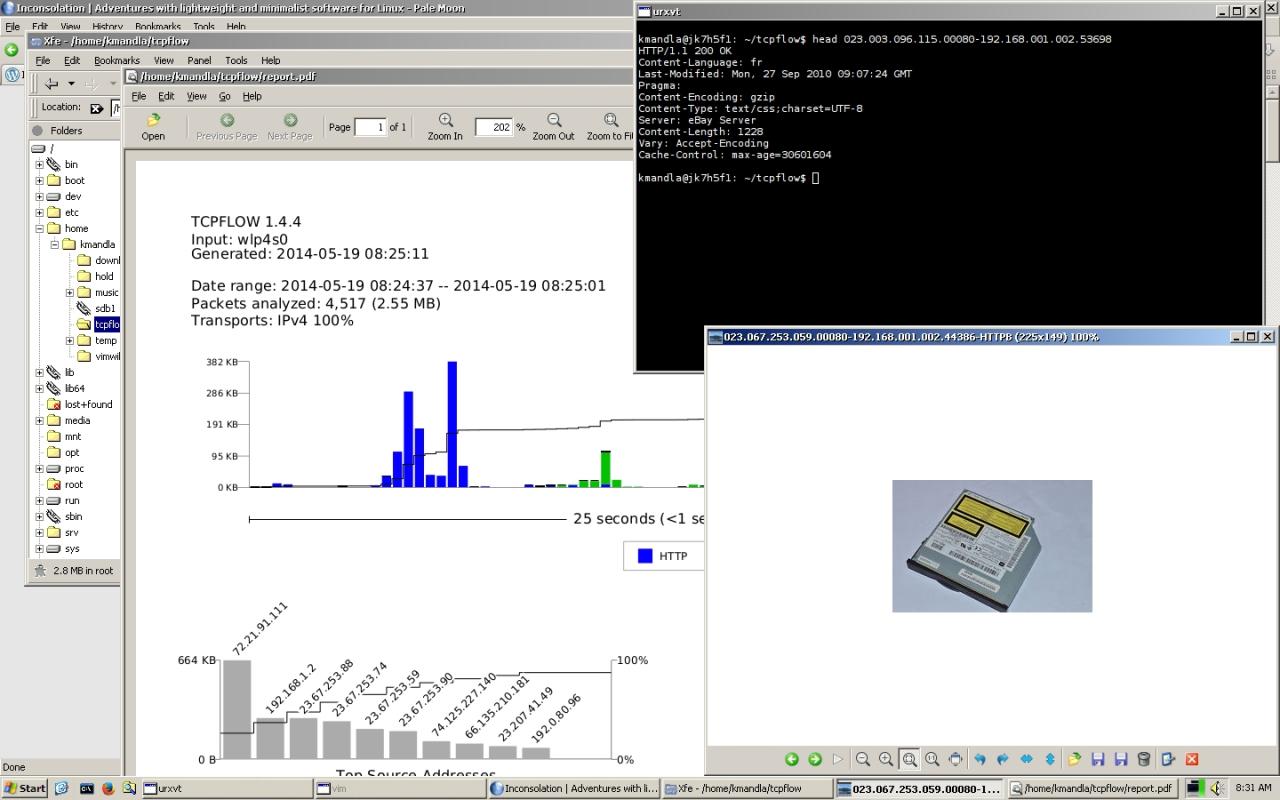

5. Захват сетевых пакетов. Системы форензики

6. Сетевые снифферы для работы в локальных и глобальных сетях.

-

– Wireshark — бесплатный анализатор пакетов с открытым исходным кодом. Он используется для устранения неполадок, анализа, разработки программного обеспечения и коммуникаций в сети, а также обучения. Wireshark очень похож на tcpdump, но имеет графический интерфейс, а также некоторые интегрированные параметры сортировки и фильтрации.

-

– netsniff-ng представляет собой бесплатный набор инструментов для Linux. Его прирост производительности достигается с помощью механизмов нулевой копии (zero-copy mechanisms), поэтому при приеме и передаче пакетов ядру не нужно копировать пакеты из пространства ядра в пространство пользователя и наоборот.

link removed– это бесплатный аддон Firefox,позволяющий просматривать запросы браузера в режиме реального времени. Он отображает все хедеры запросов и может использоваться для поиска лазеек в безопасности.

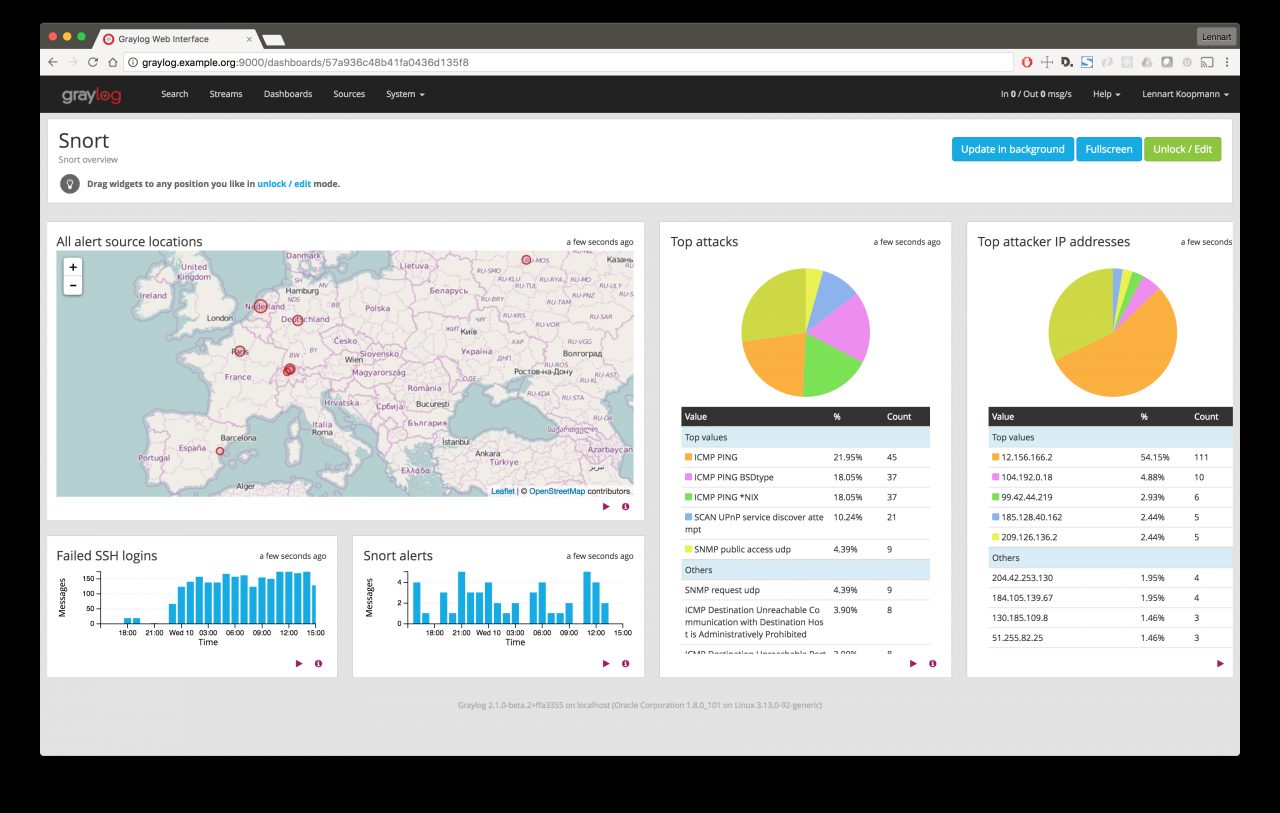

7. Системы сбора информация о безопасности и управление событиями

-

– это универсальная система безопасности и управления событиями (SIEM). Prelude собирает, нормализует, сортирует, объединяет, сопоставляет и сообщает обо всех событиях, связанных с безопасностью, независимо от бренда продукта или лицензии. Prelude поставляется «без агента» (agentless). – OSSIM предоставляет все функции, необходимые профессионалам в сфере безопасности из предложения SIEM — сбор, нормализация и корреляция событий. – Fast Incident Response (Быстрая реакция на происшествия), платформа управления инцидентами в сфере кибербезопасности.

8. Шифрование трафика при помощи VPN

-

представляет собой приложение с открытым исходным кодом, которое реализует методы виртуальной частной сети (virtual private network (VPN)) для создания безопасных соединений «точка-точка» (point-to-point) или «сайт-сайт» (site-to-site) в маршрутизированных или мостовых конфигурациях и средствах удаленного доступа. Оно использует собственный протокол безопасности, который пользуется SSL/TLS для обмена ключами.

9. Обработка большого количества пакетов

-

– DPDK — это набор библиотек и драйверов для быстрой обработки пакетов. – PFQ — это функциональный сетевой фреймворк, разработанный для операционной системы Linux, который позволяет эффективно захватывать/передавать пакеты (10G и более), функциональную обработку в ядре и пакеты, управляющие через сокеты/конечные точки. – PF_RING — это новый тип сетевого сокета, который значительно улучшает скорость захвата пакетов. – PF_RING ZC (Zero Copy) — это гибкий фреймворк пакетной обработки, который позволяет вам достичь пакетную скорость передачи размером от 1 до 10 Гбит (как RX, так и TX) при любом размере пакета. Он реализует операции нулевой копии (zero copy), включая шаблоны для межпроцессных и коммуникций inter-VM (KVM). – Довольно хорошо использовать PACKET_MMAP для повышения производительности процесса захвата и передачи в Linux. – netmap — это платформа для высокоскоростного пакетного ввода-вывода. Вместе со своим программным коммутатором VALE он реализован как единый модуль ядра и доступен для FreeBSD, Linux и теперь также для Windows.

10. Системы комплексной защиты для рабочих станций и серверов — Firewall

Читайте также: