Троянская программа вирус который маскируется под полезную программу

Обновлено: 04.07.2024

Все о троянских программах: что они собой представляют, кто их создает и как от них защититься. Ознакомьтесь с нашей статьей – и Вы узнаете важную информацию об этой распространенной интернет-угрозе.

Все о троянских программах

Бойтесь данайцев, дары приносящих!

Как и греческие воины в древнем эпосе, вредоносные программы типа «троянский конь» или просто «троянские программы» прибегают к хитрости и методам социальной инженерии, чтобы обмануть ничего не подозревающих пользователей и заставить их запустить на первый взгляд безобидные компьютерные программы, которые скрывают в недрах своего кода различные вредоносные функции.

Каковы свойства троянских программ?

Многие склонны считать, что троянские программы представляют собой вирусы или компьютерные черви, однако в действительности они не являются ни тем, ни другим. Вирус это поражающий систему файл, который обладает способностью самокопирования и распространяется, прикрепляясь к другой программе. Черви также относятся к вредоносному ПО и во многом повторяют свойства вирусов, однако для распространения им не нужно прикрепляться к другим программам. Большинство вирусов в настоящее время считается устаревшим типом угроз. Черви тоже встречаются относительно редко, однако они все еще могут громко заявить о себе.

«В руках хакеров троянская программа может превращаться в своего рода швейцарский армейский нож».

Термин «троянская программа» следует рассматривать как обозначение способа доставки вредоносного ПО, поскольку существует множество типов троянских программ. В зависимости от целей, преследуемых злоумышленниками, в руках хакеров троянская программа может превращаться в своего рода швейцарский армейский нож: это может быть как отдельный вредоносный объект, так и лишь инструмент, который помогает совершать другие незаконные действия, например доставлять вредоносную нагрузку, осуществлять связь с хакером через некоторое время или преодолевать защиту системы так же, как греческие солдаты проникали в Трою через стены, неприступные для обычных атак.

Другими словами, троянская программа это способ воплощения стратегических замыслов хакеров, это средство реализации множества угроз от программ-вымогателей, требующих немедленной выплаты выкупа, до шпионских программ, которые прячутся в недрах системы и похищают ценную информацию, например личные или учетные данные.

Следует иметь в виду, что рекламное ПО или потенциально нежелательные программы иногда ошибочно принимают за троянские программы, поскольку они используют схожие методы доставки. Например, рекламное ПО нередко проникает на компьютер в составе пакета программ. Пользователь может думать, что загружает одно приложение, однако в действительности устанавливает два или три. Авторы программ часто распространяют свои продукты вместе с рекламным ПО в силу маркетинговых причин, чтобы получить прибыль, причем в таком случае они честно указывают на наличие рекламы. Рекламное ПО в составе пакетов программ обычно имеет не столь выраженный вредоносный характер по сравнению с троянскими программами. Кроме того, в отличие от троянских программ, такое рекламное ПО действует вполне открыто. Однако многие путают эти два вида объектов, поскольку способ распространения рекламного ПО во многом напоминает тактику троянских программ.

Способы атаки троянских программ

Троянские программы могут принимать любую форму от бесплатных утилит до музыкальных файлов, от рекламы в браузерах до внешне законных приложений. Любые неосторожные действия пользователя могут привести к заражению троянской программой. Вот лишь несколько примеров:

- Загрузка взломанных приложений. Вам пообещали бесплатную нелегальную копию полезной программы? Звучит заманчиво. Однако взломанные приложения или генераторы ключей активации могут таить в себе троянскую программу.

- Загрузка неизвестных бесплатных программ. То, что выглядит как бесплатная игра или экранная заставка, на самом деле может оказаться троянской программой, особенно в том случае, если Вы нашли нечто подобное на сомнительном веб-сайте.

- Открытие зараженных вложений. Вы получили странное электронное письмо с важным (на первый взгляд) вложением, например со счетом-фактурой или уведомлением о доставке, однако при попытке открыть такое вложение оно запускает троянскую программу.

- Посещение неблагонадежных веб-сайтов. Некоторые сайты могут заразить Ваш компьютер за считанные секунды. Другие прибегают к уловкам, например обещают запустить потоковую трансляцию популярного фильма, после того как Вы загрузите специальный видеокодек, который на самом деле является троянской программой.

- Словом, применяются все методы социальной инженерии, которые предполагают заманивание пользователей броскими названиями или модными продуктами. Например, в декабре 2017 года в процессорах Intel, уже установленных на множестве компьютеров, были обнаружены аппаратные проблемы, делающие их уязвимыми для атак. Хакеры воспользовались волной паники и выпустили поддельный пакет исправлений «Smoke Loader», который содержал троянскую программу.

История троянских программ

Развлечения и игры

Программа под названием «ANIMAL», выпущенная в 1975 году, считается первой в мире троянской программой. Она представляла собой простую игру из двадцати вопросов. Однако в фоновом режиме игра копировала себя в общие каталоги, где ее могли запустить другие пользователи. Так эта программа могла распространиться по всей компьютерной сети. Никакого вреда она не наносила и представляла собой безобидную шутку.

В 1990-е годы печальную известность приобрела еще одна троянская программа, маскирующаяся под игру «Whack-A-Mole». Эта программа скрывала одну из версий приложения «NetBus», которое позволяло удаленно контролировать систему Microsoft Windows, подключенную к сети. С помощью средств удаленного доступа злоумышленники могли совершать разнообразные действия, даже открывать крышку CD-дисковода.

Любовь и деньги

В 2000 году троянская программа «ILOVEYOU» совершила на тот момент самую разрушительную кибератаку, ущерб от которой оценивается в 8,7 миллиарда долларов. Жертва получала электронное письмо с привлекательным вложением под именем «ILOVEYOU». Если любопытство брало верх и пользователь открывал вложение, то программа запускала скрипт, который перезаписывал файлы пользователя и рассылал аналогичное письмо всем контактам в адресной книге. Каким бы изощренным ни был этот червь с технической точки зрения, нельзя не признать, что наиболее искусной составляющей атаки было использование методов социальной инженерии.

В течение 2000-х годов атаки троянских программ продолжали эволюционировать, развивались и связанные с ними угрозы. Вместо того чтобы испытывать границы человеческого любопытства, троянские программы начали все чаще распространяться с помощью скрытых загрузок, выдавать себя за музыкальные файлы, фильмы или видеокодеки. В 2002 году появилась троянская программа-бэкдор «Beast», которая со временем смогла заразить практически все версии системы Windows. Затем в конце 2005 года еще один бэкдор «Zlob» получил широкое распространение, маскируясь под нужный видеокодек в форме ActiveX.

На протяжении 2000-годов возросло количество пользователей компьютеров Mac. И киберпреступники не заставили себя долго ждать. В 2006 году было обнаружено первое вредоносное ПО, специально предназначенное для Mac OS X. Впрочем, это была еще пока малоопасная троянская программа, известная как «OSX/Leap-A» или «OSX/Oompa-A».

Кроме того, со временем стали смещаться и главные акценты мотивации хакеров. На ранних этапах многие хакеры, устраивающие кибератаки, были движимы жаждой власти, контроля или всеобщего разрушения. Однако уже к началу 2000-х годов основным «двигателем прогресса» в этой области стала алчность. В 2007 году была запущена атака троянской программы «Zeus», которая внедрялась в систему Windows, чтобы похитить банковские данные с помощью клавиатурного шпиона. В 2008 году хакеры выпустили вредоносный объект «Torpig», также известный под именами «Sinowal» и «Mebroot»: он отключал антивирусные приложения, тем самым позволяя посторонним лицам осуществлять доступ к компьютеру, вносить изменения в файлы и похищать конфиденциальную информацию, например пароли или личные данные.

Чем больше, тем хуже

С наступлением 2010-х годов атаки в поисках наживы продолжались, а хакеры тем временем начинали мыслить все более масштабными категориями. Растущая популярность анонимных криптовалют, например биткоина, повлекла за собой всплеск атак программ-вымогателей. В 2013 году была обнаружена троянская программа «Cryptolocker». Она зашифровывала файлы на жестком диске пользователя и требовала заплатить ее разработчикам выкуп в обмен на ключ дешифрования. В том же году последовали атаки троянских программ-имитаторов, использующих те же методы, что и «Cryptolocker».

«Многие троянские программы, о которых мы слышим сегодня, были специально разработаны для атак на конкретную компанию, организацию или даже правительство».

В 2010-е годы претерпели изменения и принципы выбора жертв. В то время как многие троянские программы продолжают использовать тактику «ковровых бомбардировок», стараясь заразить как можно больше компьютеров, в киберпространстве все чаще наблюдаются прицельные атаки. Многие троянские программы, о которых мы слышим сегодня, были специально разработаны для атак на конкретную компанию, организацию или даже правительство. В 2010 году проявила себя троянская программа «Stuxnet» для платформы Windows. Она совершила первую атаку червя на компьютеризированную систему управления. Существует мнение, что данная программа была написана специально для того, чтобы поразить объекты ядерной инфраструктуры Ирана. В 2016 году на первых полосах новостных изданий оказалась троянская программа «Tiny Banker» («Tinba»). С момента обнаружения она заразила компьютеры более двадцати банковских организаций в США, включая TD Bank, Chase, HSBC, Wells Fargo, PNC и Bank of America.

Поскольку троянские программы являют собой один из самых старых и распространенных способов доставки вредоносного ПО, их история столь же богата, как и история киберпреступности в целом. То, что началось как безобидная шутка, превратилось в оружие для уничтожения целых компьютерных сетей, в эффективное средство похищения данных, получения прибыли и захвата власти. Времена простых шутников давно в прошлом. Сейчас на авансцене серьезные киберпреступники, которые используют мощные инструменты для получения нужной информации, шпионажа и DDoS-атак.

Типы троянских программ

Троянские программы универсальны и очень популярны, поэтому сложно дать характеристику каждой их разновидности. Большинство троянских программ разрабатываются для того, чтобы перехватывать контроль над компьютером, похищать данные, шпионить за пользователями или внедрять еще больше вредоносных объектов в зараженную систему. Вот лишь некоторые основные категории угроз, связанных с атаками троянских программ:

-

объекты, которые позволяют осуществлять удаленный доступ к системе. Этот тип вредоносного ПО изменяет настройки безопасности, передавая хакерам контроль над устройством, похищая Ваши данные или даже загружая на компьютер еще больше вредоносного ПО. наблюдают за Вами и собирают информацию о том, к каким учетным записям Вы осуществляете доступ через Интернет или какие реквизиты кредитных карт Вы указываете в полях форм. Затем они передают хакерам Ваши пароли и другие идентификационные данные.

- Троянские программы для создания «компьютеров-зомби». С помощью таких программ хакеры формируют ботнеты целые сети, состоящие из зараженных компьютеров, ресурсами которых они могут воспользоваться по своему усмотрению. Термин «ботнет» образован сочетанием слов «robot» (робот) и «network» (сеть). Атака троянских программ является первым шагом к его созданию. С помощью ботнетов хакеры могут осуществлять DDoS-атаки, чтобы выводить из строя сети, перегружая их линии коммуникации за счет лавинного распространения трафика.

- Троянские программы-загрузчики загружают и устанавливают другие вредоносные объекты, например программы-вымогатели или клавиатурные шпионы.

- Набиратели номера еще одна разновидность троянских программ, которая может показаться анахронизмом, поскольку модемы коммутируемой линии передачи уже не используются. Однако об этих программах мы расскажем Вам в следующем разделе.

«Троянизированные» программы для смартфонов Android

Троянские программы являются проблемой не только для настольных компьютеров и ноутбуков. Они также атакуют и мобильные устройства, что не удивительно, ведь одних только телефонов в мире насчитывается несколько миллиардов, и каждый из них является соблазнительной целью для хакеров.

Как и в случае с компьютерами, троянская программа выдает себя за законное приложение, хотя в действительности представляет собой не более чем подделку, полную вредоносных объектов.

«Среди дополнений и расширений для браузеров также могут встречаться троянские программы».

Пользователи платформы Android становились жертвами «троянизированных» приложений даже в том случае, если они загружали программы исключительно из магазина Google Play, который проверяет размещенные в нем приложения и удаляет неблагонадежные продукты (хотя нередко это происходит уже после обнаружения очередной троянской программы). Среди дополнений и расширений для браузеров также могут встречаться троянские программы, поскольку вредоносная нагрузка может быть скрыта в программном коде.

В то время как Google в силах удалить с компьютера вредоносное дополнение браузера, на экране телефона троянская программа может размещать прозрачные значки. Они невидимы для пользователя, однако реагируют на прикосновение к экрану, запуская вредоносное ПО.

Как удалить троянскую программу?

Если троянская программа проникла на Ваше устройство, то самый универсальный способ избавиться от нее и восстановить прежнюю функциональность системы это выполнить полную проверку системы с помощью эффективной программы, способной автоматически удалять вредоносное ПО.

Вам предлагается множество бесплатных антивирусных программ, в том числе и наши продукты для Windows, Android и Mac, предназначенные для поиска и удаления рекламного и вредоносного ПО. В действительности продукты Malwarebytes обнаруживают все известные троянские программы и многие другие типы вредоносных объектов, поскольку в 80 % случаев троянскую программу удается обнаружить в ходе эвристического анализа. Кроме того, блокирование канала связи между внедренным вредоносным ПО и вторичным сервером помогает не допустить заражение новыми вирусами и изолировать троянскую программу. Единственным исключением является защита от программ-вымогателей: чтобы воспользоваться ею, Вам потребуется premium-версия нашего продукта.

Как обезопасить себя от троянских программ?

Чтобы проникнуть на компьютер, троянские программы стремятся тем или иным способом обмануть пользователя, ввести его в заблуждение. Поэтому Вы можете избежать большинства атак, сохраняя хладнокровие и соблюдая базовые правила кибербезопасности. Относитесь несколько скептически к веб-сайтам, предлагающим бесплатные фильмы или игры. Вместо того чтобы посещать такие ресурсы, загружайте бесплатные программы непосредственно с веб-сайта производителя, а не с нелегального зеркального сервера.

Еще одна полезная мера предосторожности: измените заданные по умолчанию настройки Windows таким образом, чтобы всегда отображались настоящие расширения файлов и приложений. После этого злоумышленники не смогут ввести Вас в заблуждение с помощью внешне безобидных значков.

Помимо установки Malwarebytes for Windows, Malwarebytes for Android и Malwarebytes for Mac, нужно придерживаться следующих рекомендаций:

- периодически запускайте диагностические проверки;

- включите автоматическое обновление операционной системы, чтобы своевременно получать актуальные обновления безопасности;

- устанавливайте актуальные обновления приложений, чтобы закрывать возможные уязвимости в системе защиты;

- избегайте сомнительных или подозрительных веб-сайтов;

- скептически относитесь к непроверенным вложениям и ссылкам в электронных письмах, полученных от незнакомых отправителей;

- используйте сложные пароли;

- не отключайте брандмауэр.

Как Malwarebytes Premium может защитить Вас?

Компания Malwarebytes чрезвычайно ответственно выбирает методы предотвращения заражения, поэтому наши продукты агрессивно блокируют веб-сайты и рекламные баннеры, которые мы считаем мошенническими или подозрительными. Например, мы блокируем торрент-сайты, в числе которых и The Pirate Bay. Поскольку множество пользователей беспрепятственно распоряжаются ресурсами подобных веб-сайтов, некоторые предлагаемые ими файлы на самом деле являются троянскими программами. По той же причине мы блокируем и майнинг криптовалют, осуществляемый с помощью браузеров, однако пользователь всегда может отключить защиту и перейти на тот или иной ресурс.

Мы считаем, что лучше перестраховаться и выбрать наиболее строгий вариант защиты. Если же Вы хотите рискнуть, то лучше занести нужный Вам сайт в белый список. Однако не стоит забывать, что попасться на удочку хитрой троянской программы могут даже самые опытные пользователи.

Чтобы узнать больше о троянских программах, вредоносном ПО и других киберугрозах, пожалуйста, посетите блог Malwarebytes Labs. Представленная там информация поможет Вам избежать опасных поворотов на перекрестках всемирной паутины.

Цифровой мир, как и мир за окном, полон опасностей. Если вы не будете осторожны при работе в Интернете, ваша машина может заболеть. Последствия такой инфекции различны. Иногда компьютер начинает работать медленнее, иногда на нем открываются нежелательные окна, но часто мы не наблюдаем ничего подозрительного, а тем временем у нас воруют данные, пароли или деньги. Стоит выучить несколько правил, которые помогут уберечь нашу технику от такой участи. В этой статье мы обсудим причины, следствия и сигналы того, что у нас есть проблема.

Вирусы, черви и другие паразиты

В реальном мире болезнь возникает, когда микробы атакуют здоровые клетки. То же самое происходит и в виртуальном мире - мы называем такие микробы «вредоносными программами» (или «malware» на английском языке). Это общее название для всех видов программ, которые хотят использовать наш компьютер в злонамеренных целях. Как гласит старая поговорка, чтобы победить врага, вы должны сначала его узнать. По этой причине люди разделили вредоносное ПО на разные категории и типы. Первое деление по способу заражения:

Любопытство.

Почему вредоносное ПО маскируется под полезную программу под названием «Троянский конь»? Легенда гласит, что во время Троянской войны ахейцы осадили Трою, но не смогли пройти через ее стены. Поэтому они прибегли к обманному методу - построили большую деревянную статую лошади, спрятались в ней и оставили перед стенами. Защитники затащили статую в город, думая, что это подарок, а ночью ахейцы вышли из «Троянского коня» и захватили Трою. Следовательно, «Trojans» - это термин, обозначающий хитрый подарок, который обрекает получателя на гибель.

Однако иногда проблематично дать определение какому-либо вирусу, потому что слишком часто что-то не попадает ни в одну категорию. Кроме того, людей действительно интересует, что делает вредоносный агент, а не то, как он оказался на компьютере. Поэтому сегодня делим вредителей по способу действия:

- Банковские трояны (или в просторечии называемые «банкирами») крадут деньги со счетов пользователей компьютеров, выполняющих вход в банк.

- Программа-вымогатель (с англ. Ransom - выкуп) шифрует все файлы на диске и требует выкуп (сотни или тысячи) за их расшифровку.

- Спам-боты используют компьютеры жертв для рассылки спама (нежелательной электронной почты).

- Кражи (или шпионское ПО) - прослушивают введенные пароли и отправляют их своим создателям. Позже в эти учетные записи входят злоумышленники, которые выдают себя за настоящих пользователей - они могут многое испортить.

- RAT (троянец удаленного доступа) позволяют хакеру войти на ваш компьютер или посмотреть, что происходит на экране в любой момент.

- И некоторые другие…

На практике современные вредоносные программы часто делятся сразу на несколько категорий. Благодаря этому у нас есть больше возможностей для действий.

Знание этого глоссария очень помогает при чтении или обсуждении статей по ИТ-безопасности. Но простая категоризация вредоносного ПО не поможет нам, если мы уже заразимся им. Следовательно, мы должны научиться защищаться от этого.

Гигиена компьютера

Мы защищаем себя от виртуальных микробов так же, как и от материальных - при соблюдении соответствующих правил гигиены. Дело не только в мытье рук после выхода из туалета. Правила гигиены при работе за компьютером совершенно разные, но одинаково важные.

Самое главное правило - скачивать программы только из проверенных источников. Для распространителей вредоносных программ нет ничего проще, чем загрузить вредоносную программу и назвать ее, например, «Fortnite.exe». Ничего не подозревающая жертва загрузит такой файл и запустит его, заразив свою машину. Это распространенный сценарий в случае так называемых игровых модов. Человек, скачивающий и устанавливающий такую программу, часто считает ее «незаконной» и игнорирует предупреждения антивируса. По этой причине это простой способ скрыть что-то действительно вредоносное, потому что есть большая вероятность, что потенциальная жертва вызовет его, несмотря на предупреждения. Самый безопасный способ - всегда покупать программы только в магазине, загружать их через проверенного дистрибьютора (например, Steam или Google Play) или с официального сайта производителя. Но иногда то, что мы ищем, доступно только из менее надежных источников - например, на анонимном веб-сайте или на сайтах обмена торрент-файлами. Тогда нужно быть особенно осторожным. Например, если мы загружаем фильм, а имя файла заканчивается на .exe, мы можем быть уверены, что это троянский конь. Но есть и более опасные расширения.

Стоит знать.

Почти все знают, что файлы .exe - это программы. Но не все знают, что в Windows есть еще много исполняемых расширений, в том числе:

- .bat : скрипты летучих мышей, относящиеся к эпохе DOS,

- .ps1 : новые скрипты типа Powershell,

- .jse , .js , .jsf : сценарии JavaScript или Jscript,

- .vbs , .vbe : сценарии Visual Basic,

- .scr : заставки (тоже программы!).

Достаточно дважды щелкнуть каждый файл с таким расширением, чтобы запустить его код на нашей машине.

Так что же делать, если мы хотим запустить какое-то программное обеспечение, но не уверены на 100%, что оно безопасно? Хороший вариант - просканировать его с помощью VirusTotal .

VirusTotal проверяет файл десятками антивирусных движков и показывает результат в окне браузера. Если вы получаете много красных обнаружений, лучше отказаться и отменить загрузки. Если результаты в основном пустые, программа почти наверняка безопасна.

Симптомы

По этой причине их очень сложно обнаружить после того, как они попали в нашу систему. Вот почему так важно их не впускать. Самое главное - осторожность, как мы писали в предыдущем пункте. Кроме того, стоит постоянно включать антивирус - специальную систему для обнаружения вредоносных программ и борьбы с ними. Время от времени вы также можете вручную сканировать систему, чтобы проверить, не появилось ли что-нибудь подозрительное.

Методы лечения

Самый простой и безопасный метод удаления вредоносных программ - это перенести важные данные (и только данные) на другой носитель и переустановить операционную систему. Это дает наибольшую уверенность в том, что угроза будет удалена, и при этом сложно что-то забыть.

К сожалению, это довольно трудоемкий метод. Однако это стоит сделать, ведь последствия болезни могут быть серьезными. Однако, если мы очень критичны по времени, или верим в свои навыки, или просто хотим попрактиковаться в борьбе с вирусами, мы можем попробовать сделать это вручную. Для этого вы можете скачать сканер от антивирусной компании (или использовать встроенный Защитник Windows) и просканировать систему. Для смелых возможен ручной анализ: используйте инструмент автозапуска. В нем отображаются все программы, которые запускаются при старте системы. Если мы действительно заражены вредоносным ПО, оно будет в этом списке. Вы можете просмотреть весь список и удалить все подозрительные записи. Только будьте осторожны, чтобы случайно не удалить то, что вам нужно - это может повредить вашу систему!

Резюме

Вредоносные программы - сложная, но интересная тема. Об этом стоит немного узнать, чтобы защитить нашу систему от катаклизма. Мы призываем тех, кто интересуется этой темой, изучить ее самостоятельно. Через несколько лет такое увлечение может превратиться в хорошо оплачиваемую работу, потому что анализ вредоносных программ по-прежнему остается важной и необходимой темой. И даже если мы не планируем заниматься этой сферой профессионально, такие знания нам обязательно пригодятся.

Троянец (троянский вирус или троянская программа)- это тип вредоносных программ, маскирующихся под легитимное ПО. Он часто используется киберпреступниками для кражи личных данных, слежения за пользователями и получения несанкционированного доступа к системам. Если вы в последние десять лет уделяли внимание вопросам компьютерной и интернет-безопасности, вы, несомненно, встречали термин «Троянская программа». Вы, наверняка знаете, что эти ничего хорошего от этих вредоносных программ ждать не стоит, но вы можете не знать о том, что они могут сделать с вашим компьютером, как они в него попадают и как этого не допустить. Имея представление о том, что такое троянская программа и какими проблемами она может для вас обернуться, вы получаете возможность избежать столкновения с этими опасными образцами вредоносного ПО.

Что такое троянский вирус?

Термин «троянский вирус» является несколько неточным, но он обычно используется вместо более правильного термина «троян». Вирус заражает обычные компьютерные файлы - захватывает отдельный файл и разрушает или злонамеренно изменяет его в процессе. Затем он попытается распространиться на другие компьютеры, заражая другие файлы.

В отличие от вирусов троянцы - это программы, им не нужно воздействовать на другой файл, чтобы выполнять свою грязную работу. Кроме того, они неспособны к самовоспроизведению. Но не стоит обманываться: последствия действий троянцев могут быть столь же разрушительны, как и любого компьютерного вируса.

Как работает троянец (троянский вирус)

Как и в истории с троянским конем из древнегреческой мифологии троянская вредоносная программа появляется в «образе» того, что вы хотите. Она часто маскируется под бесплатное ПО или вложение в электронном письме, а затем, как только вы даете ей разрешение на установку на вашем компьютере, она открывает шлюзы.

Как только у троянца появляется доступ к вашему компьютеру, он может делать что угодно, но большинство этих вредоносных программ стремятся получить полный контроль над вашим компьютером. Иными словами, все ваши действия на компьютере записываются и отправляются на сервер, указанный трояном. Это особенно опасно, если вы на своем компьютере выполняете финансовые транзакции, поскольку троянская программа отправляет информацию о вашей банковской карте или платежных реквизитах людям, которые могут использовать или продать ее. С помощью троянцев злоумышленники могут превратить ваш компьютер в зомби и использовать его для запуска кибератак по всему миру.

Как защититься от троянских программ

Троянцы названы так потому, что им требуется ваше разрешение на запуск на вашем компьютере - либо когда вы запускаете программу самостоятельно, либо когда вы открываете документ или изображение, которое затем запускает программу. Исходя из этого, первая и лучшая защита от троянов - никогда не открывать вложение электронной почты и не запускать программу, если вы не уверены на все 100% в источнике файлов, скачанных из одноранговых программ или с веб-сайтов. Но в сегодняшнем взаимосвязанном мире такое редко возможно, поэтому нужно принять несколько конкретных мер безопасности.

Всегда обновляйте программное обеспечение. Это вдвойне актуально для важных программ, таких как ваша операционная система и браузер. Хакеры используют известные бреши в системе защиты в этих типах программ, и через них засылают на ваш компьютер троянцев, которые делают так свою черную работу. Производитель ПО, как правило, выпускает исправления для этих уязвимостей, но они не принесут вам никакой пользы, если вы не будете поддерживать последнюю версию программного обеспечения на вашем устройстве. Чтобы ваше интернет-соединение было максимально безопасным, всегда должен быть включен сетевой экран. Как программные, так и аппаратные сетевые экраны отлично справляются с фильтрацией вредоносного трафика и часто могут предотвратить загрузку троянских программ на ваш компьютер.

Все это полезно, но чтобы полностью обезопасить себя, следует установить антивирусное программное обеспечение или утилиту для удаления троянских программ. Это ПО (при условии того, что оно регулярно обновляется) сканирует вашу систему на наличие троянцев и автоматически проверяет любую программу или файл, которые вы исполняете, чтобы обеспечить его безопасность. В Интернете есть бесплатные утилиты для удаления троянских программ, но мало какие из них регулярно обновляются, а некоторые даже сами являются троянцами. Чтобы лучше защитить ваш компьютер, используйте антивирусное ПО известных производителей с бесплатной пробной версией. Это позволит вам оценить преимущества той или иной программы, прежде чем покупать ее. Такие программы часто входят в общий пакет безопасности, но при этом предоставляют вам возможность указать нужные вам функции защиты, а ненужные отключить.

Защита вашего компьютера от троянских программ не должна быть неподъёмной задачей. Следуя нескольким простым правилам безопасного поведения в Интернете и используя надежное защитное решение, вы можете быть уверены, что ваш компьютер защищен от подавляющего большинства троянских и других вредоносных программ.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобрев в каталоге.

Получите невероятные возможности

Конспект урока "Троянские программы и защита от них"

Мы с вами уже знаем, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере.

Троянские программы бывают следующих видов:

· троянские утилиты удалённого администрирования (трояны удалённого управления);

· троянские программы – шпионы (трояны-шпионы);

· трояны, ворующие информацию.

На этом уроке мы более подробно рассмотрим виды троянских программ, также узнаем принцип работы рекламных программ и познакомимся со способами защиты от троянских программ.

Троянская программа – это вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю (злоумышленнику), а также действия по удалению, изменению, сбору и пересылке информации.

Наверное, вы уже догадались, почему именно так назвали эти вирусы. Название связано с эпизодом, который описан в Илиаде.

В этой поэме рассказывается о троянском коне. Это деревянный конь, который был подарен Трое в знак примирения.

На самом же деле в нём находились воины Одиссея, которые ночью выбрались из этого коня и открыли ворота основным силам антитроянской армии. Это и стало причиной падения Трои.

То есть большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своём компьютере. Считается, что впервые этот термин применил сотрудник агентства национальной безопасности США Дэниэл Эдвардс в своём отчёте.

Примерами троянских программ являются Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Давайте немного познакомимся с этими вирусами.

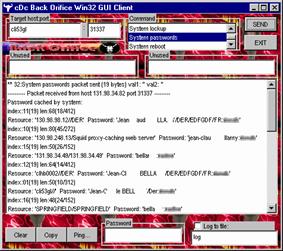

Back Orifice (Backdoor.BO) – это троянская программа удалённого администрирования.

Она была создана известной группой хакеров в 1998 году. Эта программа предназначена для удалённого контроля над компьютером с операционной системой Windows 95 или Windows 98. Если к вам на компьютер попадает такая программа, то она устанавливает на нём небольшой серверный компонент, который представляет собой exe-файл.

Эта программа не выдаёт себя на компьютере так называемой жертвы и не предупреждает о своих действиях, но обладает возможностями администрирования.

С помощью этой вредоносной программы можно получать доступ к файлам на компьютере жертвы, запускать и останавливать процессы, перехватывать символы, которые пользователь вводит с клавиатуры, просматривать образ экрана, то есть наблюдать за действиями, которые выполняет пользователь в данный момент. В то же время все эти действия совершаются скрыто, то есть пользователь даже не знает, что за ним следят и получают какие-либо файлы с его компьютера. Сами же разработчики этого вируса утверждают, что Back Orifice предоставляет гораздо больше возможностей на удалённом компьютере хозяину программы, чем те, которые есть у локального пользователя, то есть человека, на чьём компьютере находится вирус.

Эта программа в своё время создала значительные проблемы для специалистов по компьютерной безопасности.

Pinch является одной из наиболее активно используемых троянских программ на русских сайтах.

Эта вредоносная программа была создана в 2003 году, автором же является Александр Мартыненко.

Помимо этого, Pinch собирает сведения об установленной операционной системе и конфигурациях компьютера.

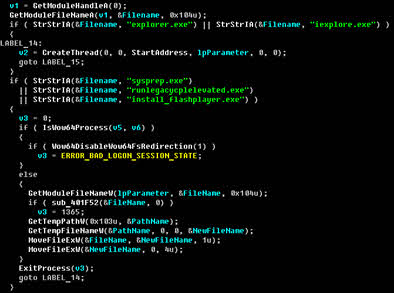

TDL-4 – это вредоносная программа, которая предназначена для удалённого контроля над компьютером с операционной системой Windows.

Эта программа сама по себе только присоединяет заражённый компьютер к хозяину вируса, и в то же время является платформой для установки других вредоносных программ.

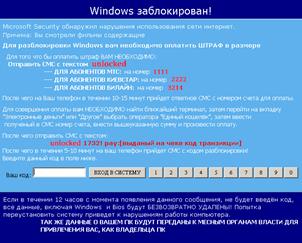

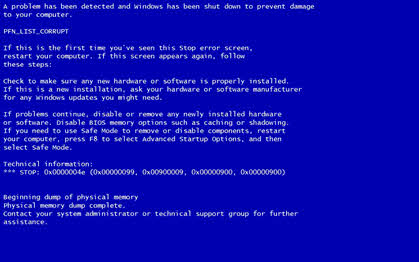

Рассмотрим ещё одну вредоносную программу Trojan.Winlock. Она относится к семейству вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам для восстановления работы компьютера.

Впервые такие программы появились в 2007 году. Широкое же распространение они получили зимой 2009–2010 годов. В результате было заражено несколько миллионов компьютеров, причём в основном это были компьютеры, пользователи которых заходили на русскоязычные сайты Интернета. Во второй раз активность этого вируса была зафиксирована в мае 2010 года.

Существует несколько разновидностей программ-вымогателей. Самая первая появилась в декабре 1989 года. Пользователи получили по почте дискеты с программой, на которой якобы находилась информация о СПИДе.

Управление системой в данном случае практически полностью блокировалось.

Вернёмся к типам троянских программ. Существует 5 основных типов:

· дезактиватор программ безопасности.

Для чего предназначен каждый тип вредоносной программы можно понять из названия.

Цели же троянских программ могут быть следующие:

· загрузка и скачивание файлов;

· создание помех в работе пользователя;

· распространение других вредоносных программ;

· копирование ложных ссылок, которые ведут на поддельные веб-сайты, чаты или другие сайты с регистрацией;

· сбор адресов электронной почты пользователя заражённого компьютера и использование их для рассылки спама;

· уничтожение данных и оборудования, выведение из строя или отказ обслуживания компьютерных систем и сетей (под уничтожением файлов следует понимать их стирание или переписывание, мелкие повреждения, которые пользователь не сразу заметит, и т. д.);

· регистрация нажатий клавиш с целью кражи информации, например, паролей и номеров кредитных карточек;

· дезактивация или создание помех работе антивирусных программ и файервола.

А сейчас давайте рассмотрим разновидности троянских программ.

Троянские утилиты удалённого администрирования.

Можно сделать вывод, что при запуске такой программы открывается полный доступ к вашему компьютеру, при этом вы не будете знать, что на вашем компьютере и без вашего ведома осуществляются какие-либо действия.

Троянские программы этого типа являются одними из самых опасных, так как с их помощью можно выполнять огромное количество действий с заражённым компьютером, вплоть до обнаружения и передачи конфиденциальной информации.

Трояны-шпионы – это вредоносные программы, которые выполняют электронный шпионаж за пользователем заражённого компьютера.

И снова, если к вам на компьютер попал этот вирус, то с его помощью злоумышленник может получать информацию, которую вы вводите с клавиатуры, например, при входе в социальные сети, или же снимки с вашего экрана, список активных приложений и ваши действия, которые вы с ними выполняете. Вся эта информация сохраняется на диске в каком-либо файле и периодически отправляется злоумышленнику.

Такие программы в основном используются для кражи информации пользователей различных online-платежей и банковских систем. То есть, если на ваш компьютер пробралась вредоносная программа такого типа, то злоумышленник может получить информацию о ваших платежах, а точнее данные, которые вы вводите, например, логин и пароль при входе в свой личный кабинет, или же, как было сказано выше, данные при входе на различные сайты.

Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере злоумышленнику.

Также в нашем уроке мы с вами рассмотрим рекламные программы.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета. Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна.

Также рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете. Т. е. рекламные программы могут скрыто собирать различную информацию о пользователе заражённого компьютера, а затем отправлять её злоумышленнику.

Существует огромное количество троянских программ и вредоносных программ в общем, и не все антивирусные программы смогут вовремя определить и остановить проникновение вируса на ваш компьютер.

Давайте рассмотрим, как же можно защитить себя и свой компьютер от троянских программ.

Как вы, наверное, догадались, для того, чтобы обезопасить себя, обязательно на вашем компьютере должна быть установлена антивирусная программа, а база данных сигнатур должна постоянно обновляться. Несмотря на то, что при использовании антивирусной программы есть свои минусы, без неё никак не обойтись.

Ещё одним способом защиты является наличие компонента, который восстанавливает системный реестр. Разберёмся, для чего же это нужно.

При попадании на ваш компьютер троянской программы, она начинает изменять записи системного реестра операционной системы, в котором содержатся все данные о компьютере, и установленном на нём программном обеспечении. Для удаления изменённых данных и нужен компонент, который восстанавливает системный реестр. Такой компонент уже входит во все современные операционные системы.

Пришла пора подвести итоги урока. Сегодня мы с вами на примере рассмотрели несколько троянских программ. Также познакомились с типами троянских программ и их целями. Более подробно рассмотрели, что такое троянские утилиты удалённого администрирования, трояны-шпионы, трояны, ворующие информацию, и рекламные программы. Кроме этого, узнали о способах профилактики и борьбы с вредоносными программами этого типа.

Читайте также: