U key bios что это

Обновлено: 29.06.2024

Загрузиться с флешки можно и без изменения настроек BIOS — с помощью Boot Menu или особых вариантов загрузки. Однако эти способы не всегда работают. Поэтому приходится менять приоритет загрузки. Мы собрали варианты для разных моделей материнских плат и версий BIOS, которые помогут загрузиться с флешки при включении компьютера.

Использование Boot Menu

На большинстве материнских платах есть Boot Menu. Оно позволяет выбрать загрузку с флешки без изменения настроек BIOS. Для запуска Boot Menu нужно после включения системы нажимать на определённую клавишу.

- Стандартные варианты клавиш — Esc, F11, F12.

- На материнских платах ASUS обычно используется клавиша F8.

- На ноутбуках и моноблоках Acer — F9 или сочетание клавиш Esc+F9.

- На ноутбуках Lenovo — физическая кнопка на корпусе с изображением стрелки.

Часто клавишу для запуска Boot Menu можно увидеть на той же странице, что и кнопку для входа в BIOS. После нажатия правильной кнопки появляется список устройств, с которых можно загрузиться. Для перемещения по нему используем стрелочки, а для выбора флешки — клавишу Enter.

К сожалению, воспользоваться Boot Menu удаётся не всегда. В таком случае приходится менять приоритет загрузки в BIOS. Это точно можно сделать на всех материнских платах.

Изменение приоритета загрузки в BIOS

О том, как заходить в разные версии BIOS, мы рассказывали в подробной статье. В ней указаны разные комбинации клавиш для перехода в интерфейс базовой системы. Здесь мы рассмотрим решение конкретной задачи внутри BIOS — изменение приоритета загрузки.

Phoenix AwardBIOS

Это старая версия BIOS, которая встречается в двух модификациях.

Начнём с первой — у неё преимущественно синий интерфейс. Для навигации используются стрелки и клавиша Enter.

- Переходим в раздел «Advanced BIOS Features».

- Выбираем пункт «Hard Disk Boot Priority».

3. С помощью клавиши «+» перемещаем USB-устройство на первую строчку.

4. Возвращаемся в предыдущее меню с помощью клавиши Esc.

5. В строке «First Boot Device» выбираем значение «USB-HDD». Если такой записи нет, то ставим «USB-FDD» или «USB-CDROM».

6. Для параметра «Second Boot Device» выставляем значение «Hard Disk».

7. Нажимаем клавишу F10 и подтверждаем сохранение конфигурации,

после чего компьютер перезагрузится.

У другой версии Phoenix AwardBIOS интерфейс серого цвета и немного другое меню. Но принцип остаётся прежним:

- Переходим в раздел «Advanced».

- Выбираем пункт «USB Configuration».

- Устанавливаем для параметра «USB Controller» значение «Enabled». Если оно и так стоит, то ничего не трогаем.

4. Возвращаемся в предыдущее меню с помощью клавиши Esc.

5. Открываем вкладку «Boot».

6. Переходим в раздел «Hard Disk Drives».

7. Перемещаем подключенную флешку на первую строчку с помощью клавиши «+».

8. Возвращаемся в предыдущее меню.

9. Открываем раздел «Boot Device Priority».

10. Параметру «1st Boot Device» задаём значение «HardDisk».

На этой версии BIOS иногда работает другой вариант — для загрузки с флешки достаточно зайти в раздел «Boot» и в строке «1st Boot Device» выбрать значение «USB».

Если настройки выставлены правильно, то после перезапуска компьютер загрузится с флешки.

AMI BIOS

Ещё одна версия BIOS, в которой приоритет загрузки настраивается почти так же, как на AwardBIOS.

- Открываем раздел «Advanced» и выбираем подраздел «USB Configuration».

- Параметру «USB Function» задаём значение «Enabled». Если оно уже стоит, ничего не меняем.

- Возвращаемся на стартовое окно и выбираем вкладку «Boot».

- Открываем раздел «Removable Drives» (иногда нужно заходить ещё и в раздел «Hard Disk Drives»).

5. Нажимаем на пункт «1st Drive» и выбираем из списка загрузочную флешку.

6. Переходим в раздел «Boot Device Priority».

7. Выбираем в строке «1st Boot Device» загрузочную флешку.

После изменения приоритета загрузки сохраняем конфигурацию и перезагружаем компьютер.

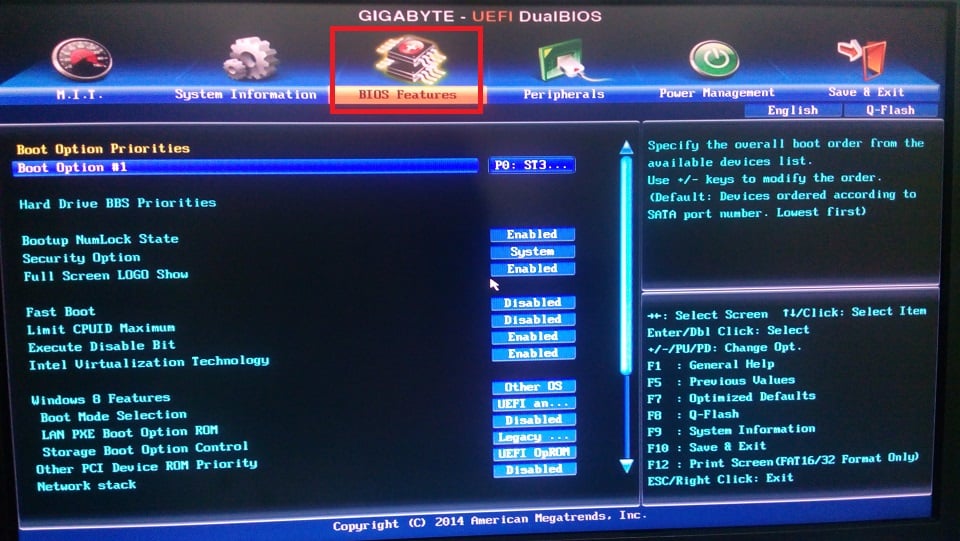

UEFI BIOS Gigabyte

После входа в BIOS выбираем вкладку «BIOS Features». В списке можно сразу выбрать загрузку с флешки, но только в режиме UEFI. Если нужен Legacy, то придётся выполнить дополнительную настройку:

Есть и другой вариант — он подходит, если загрузку с флешки нужно использовать один раз, например, для установки Windows.

- Переходим на вкладку «Save & Exit».

- В строке «Boot Override» выбираем загрузочную флешку.

По сути, это замена Boot Menu, пусть для её использования и приходится заходить в BIOS.

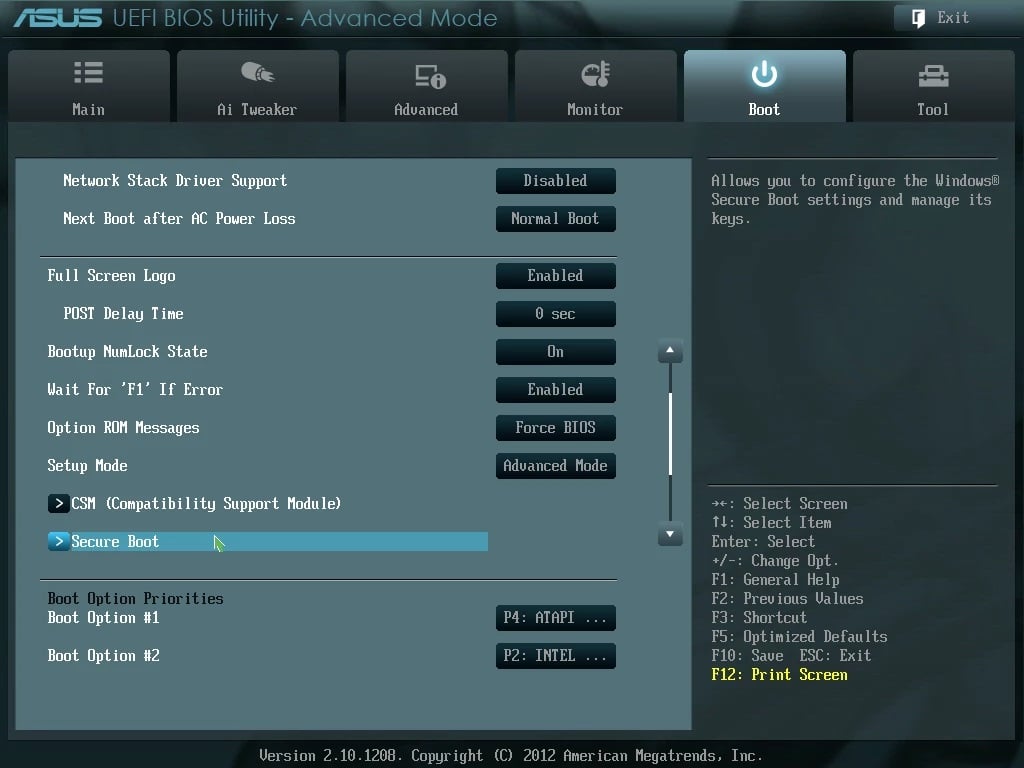

BIOS на материнских платах ASUS

Здесь есть сразу четыре варианта изменения приоритета загрузки.

Способ первый — в поле «Приоритет загрузки» с помощью мышки перетаскиваем USB-накопитель на первое место в списке (то есть он должен быть слева). После перемещения пункта сохраняем настройки.

Способ второй — после входа в BIOS нажимаем на клавишу F8, чтобы вызвать Boot Menu. Выбираем в нём загрузочную флешку.

В новых версиях BIOS действуют те же способы, хотя интерфейс может незначительно отличаться.

BIOS на материнских платах MSI

В BIOS на платах MSI тоже есть удобный список с устройствами для загрузки, в котором можно менять приоритет простым перетаскиваем пунктов. Ставим флешку на первое место, сохраняем конфигурацию, и в следующий раз загружаемся уже с неё.

Изменяем приоритет простым перетаскиванием устройства Изменяем приоритет простым перетаскиванием устройстваЗагрузка с флешки без BIOS

На компьютерах с UEFI BIOS и установленной Windows 10 можно загружаться с флешки без изменения приоритета в BIOS.

- Открываем «Параметры».

- Переходим в раздел «Обновление и безопасность».

- Выбираем вкладку «Восстановление» и в поле «Особые варианты загрузки» нажимаем на кнопку «Перезагрузить сейчас».

После перезагрузки компьютера появится меню «Выбор действия». В нём мы выбираем пункт «Использовать устройство» и указываем флешку. Компьютер ещё раз перезагрузится, после чего отобразится программа, записанная на флешку.

Плюс этого способа в том, что после использования флешки не надо в настройках BIOS обратно переделывать приоритет загрузки, возвращая на первое место диск с установленной ОС. Минус в том, что выполнить его можно только из-под работающей Windows 10.

Возможные проблемы

Одна из распространенных ошибок — пользователи не могут попасть в BIOS. При включении компьютер просто не даёт возможность нажать на кнопку для перехода. Эта проблема появилась после добавления в систему функции «Быстрый запуск». Чтобы получить возможность заходить в BIOS, нужно от неё отказаться — на время или навсегда.

- Открываем настройки «Электропитания» в «Панели управления».

- Переходим в раздел «Действия кнопок питания» в левом меню.

- Нажимаем на ссылку «Изменение параметров, которые сейчас недоступны».

- Снимаем отметку с опции «Включить быстрый запуск».

После завершения настройки BIOS можно включить функцию быстрого запуска обратно.

Ещё одна возможная проблема — в BIOS не сохраняются настройки. Например, мы выставляем загрузку с флешки, а после выключения и повторного включения компьютера на первом месте снова стоит диск.

Если вам интересно, как сгенерировать свои собственные ключи для SecureBoot, как установить их вместо стандартных (или вместе с ними), как подписать ваш любимый EFI-загрузчик, как запретить загрузку неподписанного или подписанного чужими ключами кода, как выглядит интерфейс для настройки SecureBoot у AMI, Insyde и Phoenix и почему это, по большому счету, совершенно не важно — добро пожаловать под кат, но опасайтесь большого количества картинок и длинных консольных команд.

Введение

С ликбезом закончили, теперь к делу. Несмотря на то, что про создание своих ключей и настройку SecureBoot написано за три последних года с десяток отличных статей (ссылки на часть из которых приведены в разделе Литература), воз и ныне там. Основная проблема с информацией о настройке SecureBoot даже в англоязычном сегменте сети (не говоря уже о рунете) — большая часть статей, текстов и постов обрывается на «вот у нас теперь есть ключи в формате EFI Signature List, добавьте их зависимым от вашего вендора прошивки способом и готово». При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM'ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

Тестовая конфигурация

Специально для этой статьи я достал из закромов пару не самых новых ноутбуков с прошивками на платформах Phoenix SCT и Insyde H2O, а также совершенно новую плату congatec (разработкой прошивки для которой я занят в данный момент) на платформе AMI AptioV. Встречайте, наши тестовые стенды:

1. AMI, они же "треугольные": congatec conga-TR3 @ conga-TEVAL, AMD RX-216GD (Merlin Falcon), AMI AptioV (UEFI 2.4)

2. Insyde, они же "квадратные": Acer Aspire R14 R3-471T (Quanta ZQX), Intel Core i3-4030U (Ivy Bridge), Insyde H2O (UEFI 2.3.1C)

3. Phoenix, они же "полукруглые": Dell Vostro 3360 (Quanta V07), Intel Core i7-3537U (Ivy Bridge), Phoenix SCT (UEFI 2.3.1C)

Об интерфейсах для настройки SecureBoot

На всех вышеперечисленных системах производитель заявляет о поддержке технологии UEFI SecureBoot, но интерфейс для ее настройки сильно отличается между системами. К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках никакого интерфейса в Setup, кроме возможности удаления текущего PK (т.е. перевода SecureBoot в так называемый Setup Mode) не требуется, а после этого можно использовать любое EFI-приложение, способное вызвать UEFI-сервис gRS->SetVariable с предоставленными пользователем данными, в том числе утилиту KeyTool.efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

Тем не менее, если удобный интерфейс для настройки присутствует (у AMI он, на мой взгляд, даже удобнее KeyTool'а) — можно воспользоваться им, так что рассказывать про эти самые интерфейсы все равно придется.

Готовим плацдарм

Начнем с лирического отступления о наличии нужного софта для разных ОС. Несмотря на то, что Microsoft является одним из разработчиков технологии, в открытом доступе до сих пор отсутствуют нормальные средства для работы с ней из Windows (ключи можно сгенерировать утилитой MakeCert из Windows SDK, а для всего остального предлагается использовать HSM третьих лиц за большие деньги). Я подумывал сначала взять и написать нужную утилиту на Qt, но потому решил, что ключи и подписи каждый день генерировать не нужно, а на пару раз хватит и существующих решений. Можете попробовать переубедить меня в комментариях, если хотите.

В общем, для всего нижеперечисленного вам понадобится Linux (который можно запустить с LiveUSB, если он у вас не установлен). Для него существует целых два набора утилит для работы с SecureBoot: efitools/sbsigntool и EFIKeyGen/pesign. У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

В итоге, кроме Linux, нам понадобятся несколько вещей:

1. Пакет openssl и одноименная утилита из него для генерирования ключевых пар и преобразования сертификатов из DER в PEM.

2. Пакет efitools, а точнее утилиты cert-to-efi-sig-list, sign-efi-sig-list для преобразования сертификатов в формат ESL и подписи файлов в этом формате, и KeyTool.efi для управления ключами системы, находящейся в SetupMode.

3. Пакет sbsigntool, а точнее утилита sbsign для подписи исполняемых файлов UEFI (т.е. загрузчиков, DXE-драйверов, OptionROM'ов и приложений для UEFI Shell) вашим ключом.

Загрузите Linux, установите вышеуказанные пакеты, откройте терминал в домашней директории и переходите к следующему шагу.

Генерируем собственные ключи для SecureBoot

Как обычно, есть несколько способов сделать что-либо, и чем мощнее используемый инструмент, тем таких способов больше. OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

Генерируем ключевые пары

Конвертируем открытые ключи в формат ESL

Теперь нужно сконвертировать открытые ключи из формата PEM в понятный UEFI SecureBoot формат ESL. Этот бинарный формат описан в спецификации UEFI (раздел 30.4.1 в текущей версии 2.5) и интересен тем, что файлы в нем можно соединять друг с другом конкатенацией, и этот факт нам еще пригодится.

Ключ -g добавляет к сгенерированному ESL-файлу GUID, в нашем случае — случайный, полученый запуском утилиты uuidgen и использованием ее вывода. Если этой утилиты у вас нет — придумывайте GUIDы сами или оставьте значение по умолчанию.

Подписываем ESL-файлы

Для правильно работы SecureBoot необходимо, чтобы PK был подписан сам собой, KEK подписан PK, а хранилища db и dbx — сответственно KEK. При этом PK не может быть несколько, а вот ситуация с несколькими KEK хоть и встречается в дикой природе, но я все же настоятельно рекомендую удалить предустановленный ключ Microsoft из KEK по простой причине — db и dbx могут быть подписаны любым ключом из хранилища KEK, т.е. если ключ MS оттуда не удалить, то у MS будет возможность управлять содержимым db и dbx, т.е. добавлять любые новые ключи или хеши в список доверенной загрузки и удалять из него существующие. На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца. Ну тогда вам прямая дорога вот сюда, там в самом конце раздела 1.3.4.3 есть ссылка на сертификат Microsoft Corporation KEK CA 2011 в формате DER, из которого нужно сначала получить PEM командойзатем сконвертировать полученный PEM в ESL командой

после чего добавить получившийся файл к нашему файлу KEK.esl командой

Теперь Microsoft такой же авторизованный пользователь вашей платформы, как и вы сами, с чем я вас и поздравляю.

С другой стороны, если вы не хотите терять возможность загрузки Windows и подписанных ключом Microsoft исполняемых компонентов (к примеру, GOP-драйверов внешних видеокарт и PXE-драйверов внешних сетевых карточек), то к нашему ISK.esl надо будет добавить еще пару ключей — ключ Microsoft Windows Production CA 2011, которым MS подписывает собственные загрузчики и ключ Microsoft UEFI driver signing CA, которым подписываются компоненты третьих сторон (именно им, кстати, подписан загрузчик Shim, с помощью которого теперь стартуют разные дистрибутивы Linux, поддерживающие SecureBoot из коробки).

Последовательность та же, что и под спойлером выше. Конвертируем из DER в PEM, затем из PEM в ESL, затем добавляем к db.esl, который в конце концов надо будет подписать любым ключом из KEK:

Теперь подписываем PK самим собой:

Подписываем KEK.esl ключом PK:

Подписываем db.esl ключом KEK:

Если еще не надоело, можно добавить чего-нибудь еще в db или создать хранилище dbx, нужные команды вы теперь знаете, все дальнейшее — на ваше усмотрение.

Подписываем загрузчик

Осталось подписать какой-нибудь исполняемый файл ключом ISK, чтобы проверить работу SecureBoot после добавления ваших ключей. Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

В любом случае, подписываются исполняемые файлы вот такой командой:

Здесь я заодно переименовал исполняемый файл в bootx64.efi, который нужно положить в директорию /EFI/BOOT тестового USB-носителя с ФС FAT32. Для 32-битных UEFI (избавь вас рандом от работы с ними) используйте bootia32.efi и RU32.efi.

В результате вот этого всего у вас получились три файла .auth, которые нужно будет записать «как есть» в NVRAM-переменные db, KEK и PK, причем именно в таком порядке. Скопируйте все три файла в корень другого USB-носителя с ФС FAT32, на котором в качестве /EFI/BOOT/bootx64.efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

Укрощение строптивого

AMI AptioV

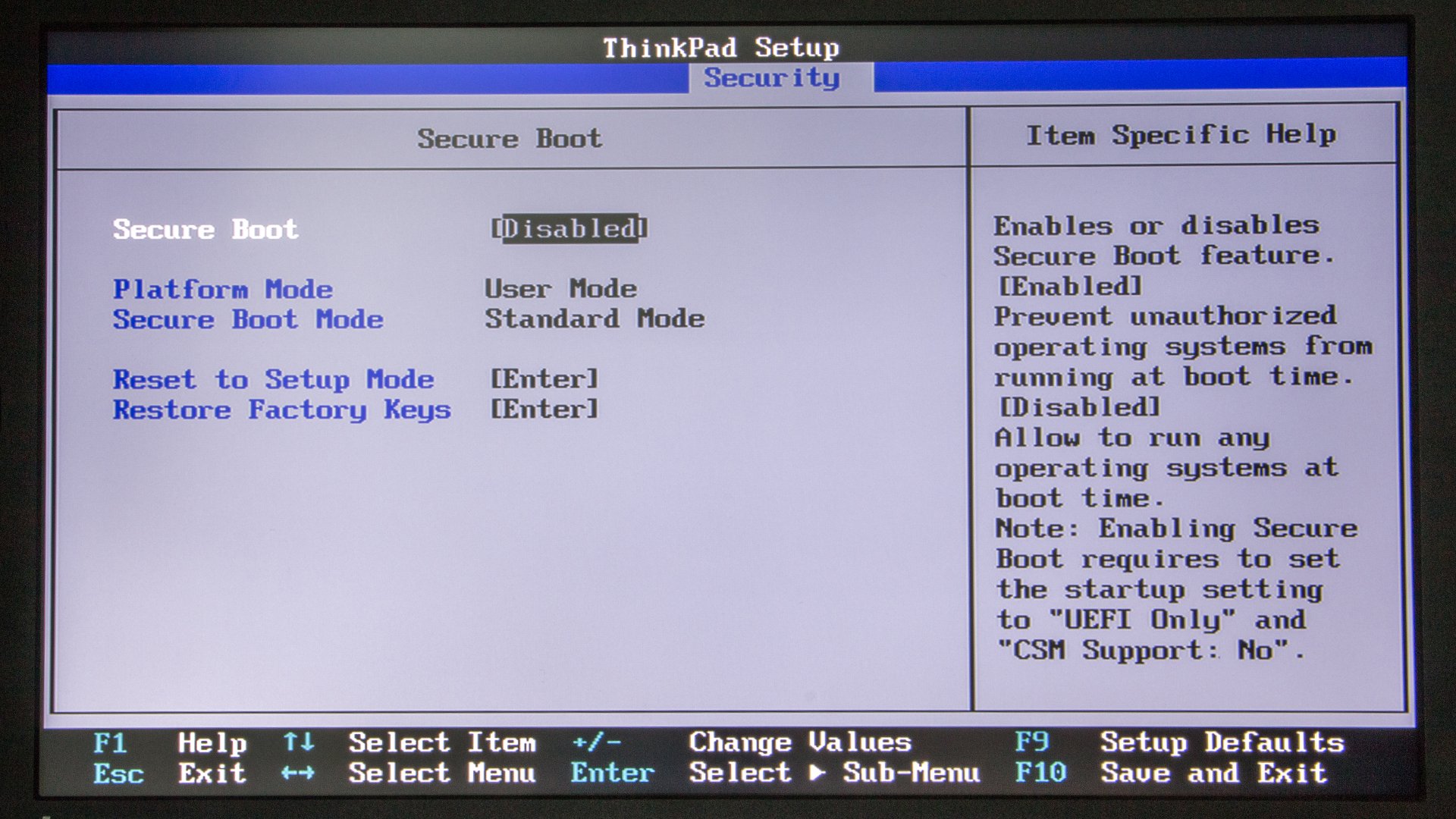

Insyde H2O

Phoenix SCT

Здесь возможностей еще меньше, и во всем меню Secure Boot Configuration на вкладке Security всего два пункта: возврат к стандартным ключам и удаление всех ключей с переводом системы в SetupMode, нам нужно как раз второе:

Затем на вкладке Boot нужно выбрать тип загрузки UEFI, включить SecureBoot, и создать загрузочную запись для KeyTool'а, иначе на этой платформе его запустить не получится:

Нажимаем Yes, выходим с сохранением изменений, перезагружаемся, нажимаем при загрузке F12, чтобы попасть в загрузочное меню, оттуда выбираем KeyTool, работа с которым описана выше. После добавления ключей и перезагрузки попытка повторного запуска KeyTool'а заканчивается вот так:

При этом установленный на той же машине Linux продолжает исправно загружаться, как и подписанная нами RU.efi, так что SecureBoot можно признать работоспособным.

Заключение

В итоге, благодаря утилитам с открытым кодом, удалось завести SecureBoot на системах с UEFI трех различных вендоров, сгенерировать свои собственные ключи и подписать ими нужные нам исполняемые файлы. Теперь загрузка платформы целиком в наших руках, но только в случае, если пароль на BIOS стойкий и не хранится открытым текстом, как у некоторых, а в реализации SecureBoot нет каких-либо известных (или еще неизвестных) дыр. Сам по себе SecureBoot — не панацея от буткитов, но с ним ситуация с безопасной загрузкой все равно намного лучше, чем без него.

Надеюсь, что материал вам поможет, и спасибо за то, что прочитали эту портянку.

На новых компьютерах Microsoft требует использования UEFI с функцией «Secure Boot». Это усложняет установку других операционных систем.

На новых компьютерах Microsoft требует использования UEFI с функцией «Secure Boot». Это усложняет установку других операционных систем.

Плата с блоком памяти NVRAm Популярность ОС Windows привела к тому, что к многочисленным проблемам добавилась еще одна: «черви», вирусное ПО и трояны заставляют нас испытывать недюжинный страх за безопасность операционной системы. По утверждению Microsoft, интерфейс UEFI с функцией «Secure Boot» — это попытка вернуть пользователям уверенность в безопасности. Если загрузка ПК осуществляется UEFI в данном режиме, то такие вредоносные программы, как руткиты, оказываются не в состоянии до старта системы проникнуть в оперативную память. Все дело в том, что в режиме «Secure Boot» менеджер загрузки UEFI выполняет только подписанный цифровым ключом код, который он сверяет с зашифрованной базой данных.

Столь решительную систему защиты Microsoft предписывает использовать на всех компьютерах, которые реализуются под логотипом «Certified for Windows 8». Иными словами, все новые ПК, начиная с десктопов и ноутбуков и заканчивая Windows-планшетами, поставляются с активированным режимом «Secure Boot».

Но помимо защиты от руткитов есть одно неприятное обстоятельство — невозможность выполнения кода, не имеющего цифровой подписи. Это противоречит принципу свободной компьютерной платформы и с особым негодованием было воспринято сообществом Linux. Если режим «Secure Boot» активирован, вы не сможете ни установить, ни тем более запустить старые системы, включая Windows XP и 7. Более подробное знакомство с технологией позволит ответить на вопрос «почему?».

Удобство и быстрый запуск благодаря UEFI

Unified Extensible Firmware Interface (унифицированный расширяемый интерфейс прошивки), или кратко UEFI, призван заменить на всех компьютерах уходящий в прошлое интерфейс BIOS, который связывает аппаратные средства с операционной системой и отвечает за запуск ПК. Разработчики UEFI прежде всего преследовали цель устранить некоторые ограничения, присущие традиционной BIOS, которая появилась более 30 лет назад и перестала отвечать современным требованиям.

Отдельные этапы инициализации компонентов платформы в некоторой степени соответствуют BIOS, однако они выполняются намного быстрее. После этапа инициализации запускается менеджер загрузки UEFI. После проверки всех аппаратных компонентов он активирует встроенные в UEFI приложения и драйверы — например, оболочку для ввода команд или функцию поддержки сети. Приложения хранятся либо в NVRAM — запоминающем устройстве UEFI-совместимой материнской платы, либо на жестком диске. На последнем этапе менеджер загрузки UEFI запускает загрузчик ОС, который отвечает за старт операционных систем.

«Secure Boot» проверяет системные компоненты

Именно на этом этапе активируется «Secure Boot» и принимается решение о разрешении или запрете на загрузку операционной системы. Для защиты информации в «Secure Boot» используются три ключа шифрования: в самом верху находится ключ платформы (Platform Key), который создается производителем аппаратного обеспечения. Он требуется для обновления UEFI и загрузки новых ключей KEK (Key Enrollment Key). Согласно стандарту UEFI, ключи KEK должны предоставлять разработчики различных операционных систем, но все это чистая теория. На практике в каждом компьютере содержится лишь KEK от Microsoft для Windows 8, так как сегодня все машины с «Secure Boot» поставляются с данной операционной системой — исключением является только «хромобук» от Google. Ключ KEK занимает центральную позицию в «Secure Boot», так как он открывает доступ к базе данных с разрешенными подписями (Allow DB) и базе данных с запрещенными подписями (Disallow DB). В первой из них содержатся цифровые подписи приложений UEFI, а также подписи и/или хеши компонентов операционной системы — например, менеджера загрузки, ядра и драйверов. Только при их наличии загрузчик ОС запускает систему.

«Secure Boot» в сочетании с поставляемой Windows 8 работает безупречно, но для предыдущих версий операционных систем Microsoft не предоставляет подписей. В данном случае пользователю придется отключать «Secure Boot». Для операционных систем Linux доступны подписанный ключом загрузчик Shim и загрузчик от некоммерческой организации The Linux Foundation.

Справедливости ради стоит отметить, что разработчики Linux не отвергают идею «Secure Boot». Однако они усматривают в ней монополистские притязания Microsoft на аппаратное обеспечение, которые не проявлялись до появления «Secure Boot». С одной стороны, в стандартах по сертификации для Windows 8 компания Microsoft четко указывает, что пользователь имеет возможность отключения «Secure Boot». С другой — может произойти так, что в документации к следующей операционной системе данного примечания просто не окажется.

Последовательность загрузки ПК на основе UEFI Пришедший на смену BIOS интерфейс UEFI активирует аппаратное обеспечение, включая драйверы, и выполняет собственные приложения. Если задействуется режим «Secure Boot», UEFI проверяет наличие у драйверов и программ действительных цифровых подписей. В случае их отсутствия процесс запуска будет прерван. Ту же самую проверку проходят менеджер загрузки и ядра установленных операционных систем.

Активация аппаратных средств

На начальном этапе загрузки UEFI мало чем отличается от традиционной BIOS. После проверки того, подается ли на все аппаратные компоненты напряжение, выполняется запуск компонентов материнской платы, процессора и памяти, а затем загружается код UEFI.

Выполнение кода UEFI

Менеджер загрузки UEFI загружает носитель данных и дополнительный код UEFI из памяти NVRAM, а также из раздела UEFI на жестком диске. При этом драйверы и приложения выполняются только в том случае, если их цифровые подписи соответствуют данным, внесенным в базу Allow DB. В завершение выполняется запуск загрузчика ОС.

Загрузка операционной системы

Загрузчик ОС загружает операционные системы либо напрямую, либо с помощью их менеджеров загрузки. Код загрузки ОС и менеджер загрузки должны обладать действующим сертификатом безопасности, в противном случае процесс будет прерван. То же самое относится и ко всем компонентам ядра, которые в дальнейшем загружаются менеджером загрузки.

Проверка «Secure Boot»

В «Secure Boot» все основные файлы операционной системы (ядро, драйверы) должны обладать цифровой подписью. В таблице сертификатов файла указан подходящий сертификат для «Secure Boot», созданный в соответствии со стандартом X.509, а также снабженные цифровой подписью хеш-значения свойств основных файлов. Они должны соответствовать данным, содержащимся в базе Allow DB.

Большинство пользователей компьютеров и ноутбуков знают о существовании BIOS или UEFI, но заходить в них и менять какие-либо настройки им просто нет нужды. Но рано или поздно может возникнуть ситуация, когда это придется сделать. Давайте разберемся, как входить в BIOS и какие его параметры нужно уметь менять начинающим пользователям.

Как зайти в BIOS компьютера или ноутбука?

Для простоты чтения в блоге под BIOS иногда будет подразумеваться и UEFI.

Первая проблема, с которой можно столкнуться — это сам вход в BIOS. На большинстве стационарных компьютеров это сделать легко, нажав кнопку Delete при включении. Иногда пользователи сталкиваются с тем, что не успевают нажать клавишу вовремя. Чтобы гарантированно войти в BIOS, нужно нажимать кнопку Delete циклически, несколько раз в секунду, пока компьютер включается.

А вот с ноутбуками ситуация уже сложнее. По нажатию на кнопку Delete не всякий ноутбук войдет в BIOS, обычно надо нажимать F2.

Некоторые модели могут потребовать нажатия F1, F3 или F10. А старые или редкие модели ноутбуков Dell или Lenovo иногда требуют совсем редкие клавиатурные сочетания — Ctrl+Alt+Enter, Ctrl+Alt+F3 или Ctrl+Alt+Ins.

Многие клавиатуры ноутбуков не имеют отдельных F-кнопок, поэтому нужно будет нажимать дополнительную кнопку Fn. Например, Fn+F2.

Модели SONY VAIO имеют специальную кнопку ASSIST, с помощью которой можно войти в BIOS.

Иногда подобная кнопка имеется и на ноутбуках Lenovo.

Обычно подсказка по кнопкам будет видна при загрузке, внизу экрана, но очень непродолжительное время.

Если вам не удается зайти в BIOS на ноутбуке по сочетанию Fn+F2, то начнется загрузка операционной системы, которая в случае устаревшего железа может занять одну-две минуты, и ждать возможности перезагрузки ноутбука бывает очень утомительно.

Поэтому проще поступать так: нажимаете Fn+F2 и, если вход в BIOS не произошел, быстро нажимаете сочетания кнопок Ctrl+Alt+Del и пробуете еще раз или другое сочетание кнопок. Лучше заранее почитать руководство по эксплуатации ноутбука, если оно имеется, или скачать его из интернета.

Однако бывают ситуации, когда и интернета под рукой нет, а ноутбук очень экзотический, и подсказка по сочетаниям клавиш появляется на долю секунды. В таком случае выручит смартфон — включайте запись видео экрана ноутбука при загрузке и потом рассмотрите подсказку по клавишам на видео, поставленном на паузу.

Вообще, смартфон часто выручает и опытных пользователей при работе с BIOS, ведь им очень удобно сфотографировать настройки, которые трудно запомнить.

Виды интерфейса BIOS и UEFI, поддержка мыши в современных системах

Итак, мы вошли в BIOS, и нас встречает его главный экран, который выглядит по-разному в зависимости от производителя и возраста материнской платы компьютера или ноутбука.

Один из самых старых видов BIOS — это AMI BIOS от разработчика American Megatrends inc. Он начал массово распространяться еще в 90-х, но встретить его можно и сейчас на технике конца нулевых годов.

Более массовый и знакомый многим BIOS от Award имеет привычный синий экран с желтыми символами.

Phoenix-Award BIOS более похож по цветам на AMI BIOS и часто используется в ноутбуках.

Обычные виды BIOS уже давно не отвечали новым требованиям рынка ПК, имели мало возможностей и постепенно их заменяет интерфейс UEFI (Unified Extensible Firmware Interface).

Если ваш компьютер куплен в 2010-х годах, то скорее всего на нем уже стоит UEFI.

Интерфейс UEFI является графическим, имеет поддержку мыши и нескольких языков. По сути, это небольшая операционная система с множеством функций, которых не было в BIOS.

Итак, мы разобрались с тем, как войти в BIOS и с тем, как он будет выглядеть на большинстве систем. Теперь давайте рассмотрим функции, изменять которые может понадобиться начинающему пользователю компьютера или ноутбука.

Выбор устройства загрузки в BIOS

Первое и самое частое, что приходится делать пользователям — это менять устройство, с которого будет загружаться компьютер. Например, нужно выбрать флешку с которой будет устанавливаться Windows. Или при покупке нового SSD нужно установить загрузку с него, а не со старого HDD.

Однократно выбрать устройство загрузки при установке Windows будет удобнее горячей клавишей. В таблице в начале блога есть списки кнопок, которыми можно зайти в «Меню загрузки» (Boot menu) при старте компьютера. Обычно это F8, F11 или F12.

Но не только для установки Windows может потребоваться загрузка с флеш-накопителя. Иногда компьютер настолько плохо работает из-за заражения вирусами, что лечение от них в операционной системе невозможно.

В таком случае на помощь придет загрузочная флешка с антивирусом. Создать такую флешку предлагают все ведущие разработчики антивирусных программ, например, Kaspersky или Dr.Web.

Если же вы добавили новый накопитель в компьютер, и нужно, чтобы он загружался с него, придется зайти в BIOS и изменить настройки.

Покажем это на примере компьютера с материнской платой MSI B450-A PRO MAX с графическим интерфейсом. На других моделях плат настройки будут похожими.

При входе в UEFI MSI B450-A PRO MAX мы попадаем в так называемое EZ Mode меню, где настройки рассчитаны на начинающего пользователя.

Вкладка Storage покажет, какие диски и к каким SATA-портам материнской платы подключены.

Панель Boot Priority показывает иконки накопителей, порядок загрузки которых можно менять перетаскиванием.

Однако у меня эта панель показывает только один из трех дисков, поэтому мне придется переключиться в Advanced Mode нажатием кнопки F7 или выбрать его мышью в верхней части экрана.

Advanced Mode предлагает уже заметно больше настроек. И что особенно удобно, они логически выстроены. Я перехожу в раздел Settings и в подраздел Boot.

Далее в Hard Disk Drive BBS Priorities.

Отключаем встроенную аудиокарту в BIOS

Все чаще в компьютеры ставят качественную дискретную звуковую карту, при этом встроенную надо отключить. Делается это просто, заходим в меню Settings и подраздел Advanced\Integrated Peripherals.

HD Audio Controller переводим в режим Disabled.

Автоматическое включение компьютера при подаче электричества

Многим пользователям будет удобно настроить включение компьютера при наличии электропитания в его розетке. Это удобно тем, что, включив удлинитель питания кнопкой, у вас автоматически включится ПК вместе с монитором и периферией. И кнопку Power на системном блоке нажимать не придется.

Для этого идем в раздел Settings и подраздел Advanced. Далее — в подраздел Power Management Setup.

И параметр Restore after AC Power Loss переводим в значение Power On.

Устанавливаем пароль на BIOS

Если вы нуждаетесь в более надежной защите от проникновения посторонних в компьютер, чем просто пароль при входе в Windows, то желательно установить пароль и в BIOS.

Его можно установить в разделе Settings и подразделе Security.

Пароль нужно ввести в поле Administrator Password. Постарайтесь не забыть пароль, иначе придется делать сброс настроек BIOS.

Настраиваем обороты вентиляторов ПК

В моем случае в эти настройки удобно попасть из EZ Mode.

MSI B450-A PRO MAX позволяет задать кривую оборотов вентилятора с PWM в зависимости от температуры выбранных компонентов: процессора, чипсета или системы питания.

А обычные вентиляторы можно настроить, отрегулировав подаваемое напряжение. Не стоит сразу сильно снижать обороты вентиляторов. Снизьте их на 20 % и проверьте в работе компьютера под нагрузкой температуры и уровень шума. Если температуры в порядке, а шум еще присутствует, снизьте еще. Однако при снижении питания или оборотов вентилятора на 50 % и ниже, он может просто не запуститься.

Итоги

Мы с вами рассмотрели наиболее часто встречающиеся причины, по которым начинающим пользователям придется воспользоваться BIOS или UEFI. Не стоит бояться применять эти настройки, ничего критического в компьютере или ноутбуке они не затрагивают.

А по мере накопления опыта, вы сможете настраивать и более серьезные вещи в BIOS, например, увеличить производительность компьютера с помощью разгона. Или снизить его нагрев и уровень потребления электричества с помощью андервольта. Но эти обширные темы уже для отдельных блогов.

Компьютерные вирусы стали неотъемлемой частью нашей жизни. О них слышали даже те люди, которые сроду не пользовались компьютерами. Для улучшение защиты от зловредного ПО и был внедрен протокол Secure Boot. О том, с чем его едят и как его отключать будет подробно описано в статье.

Что такое Secure Boot (Безопасная загрузка) и когда может потребоваться ее отключение?

Не одними только эстетическими побуждениями руководствовались творцы UEFI. Одной из важных целей при разработке было обнаружить и ограничить влияние вредоносного ПО. Предполагалось, что технология станет препятствовать его загрузке вместе с операционной системой (ОС), а также исполнению на уровня ядра ОС после ее запуска. Честь исполнять эту важную миссию выпала на протокол Secure Boot. Техническая реализация была такой: использовалась криптографическая схема с открытыми и закрытыми сигнатурами (электронными цифровыми подписями, ЭЦП). В общем виде цели были достигнуты, но на практике это требовало определенных и правильных действий не только со стороны пользователей, но и со стороны производителей компьютерного оборудования. Описание всего процесса займет много времени, так что остановимся на ключевых особенностях:

Сложности с технологией начались еще на этапе внедрения, когда Microsoft заявила, что с помощью протокола будет ограничивать установку других ОС на компьютеры с предустановленной Windows. Тогда от таких планов отказались под натиском общественности, но осадок остался. На сегодня основная сложность заключается в том, что производители материнских плат используют одинаковые закрытые ключи для всей своей продукции либо для отдельных линеек. В любом случае благие намерения привели к тупику.

В подавляющем большинстве случаев отключать Secure Boot стоит для решения двух проблем:

- Если не устанавливается или не загружается ОС.

- При невозможности загрузиться с загрузочной флешки.

Secure Boot сам по себе никаким образом не нагружает систему, так как работает на более низком программном уровне. Отключение протокола однозначно не улучшит отзывчивость системы и не повысит быстродействие процессора.

Как отключить защиту Secure Boot в БИОСе?

Отметим, что некоторые пользователи ошибочно думают, что протокол Secure Boot отключается в BIOS. У этой достаточно примитивной прошивки нет, не было, и не может быть поддержки СекюрБут. Этот протокол безопасности работает исключительно на UEFI и отключение нужно производить именно там. Природа этой ошибки вполне простая. За многие годы пользователи привыкли, что все, что возникает на экране до загрузки ОС это и есть БИОС. В действительности времена этой программной надстройки уходят и она уже является устарелой в любом отношении.

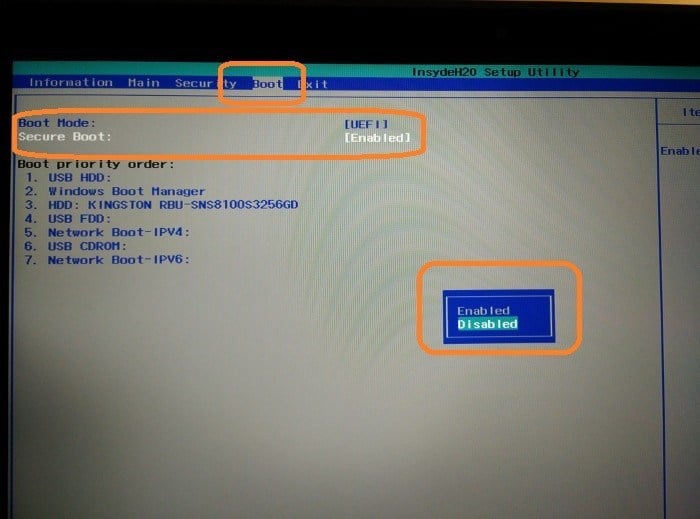

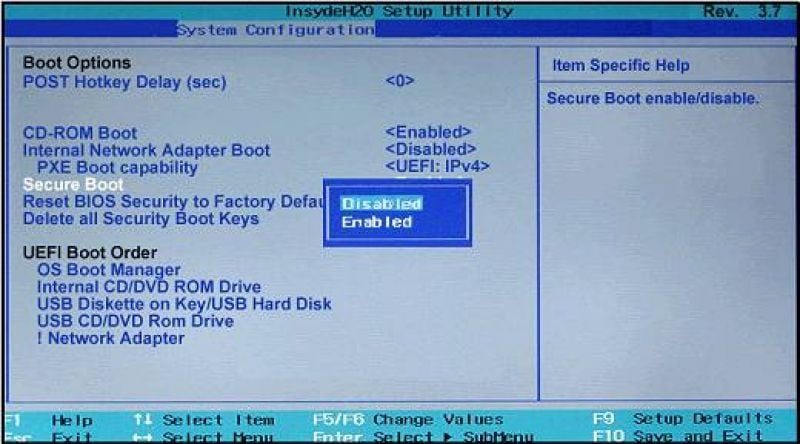

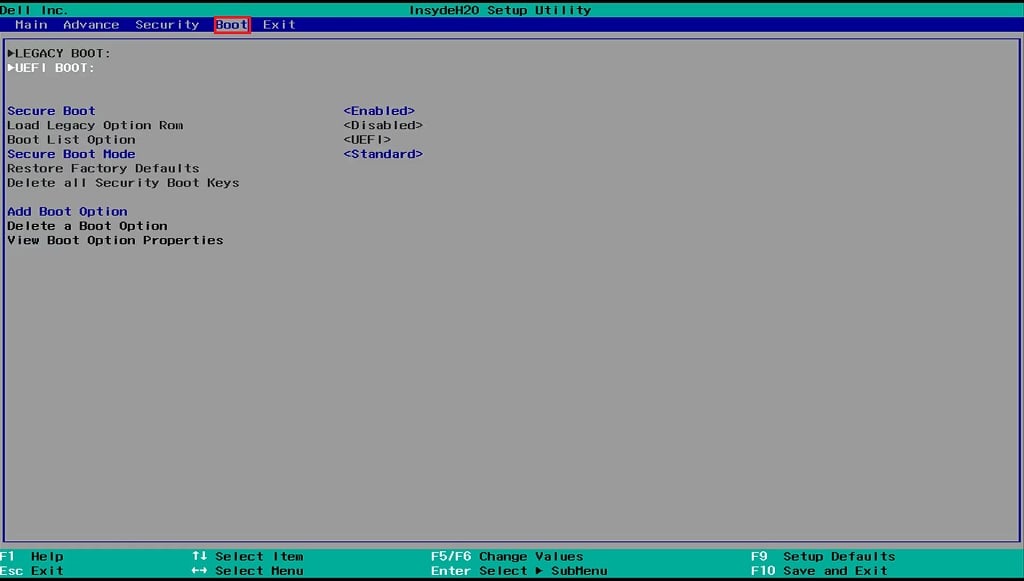

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Общий алгоритм всегда один и тот же:

Важно, что этот протокол безопасности поддерживается только в Windows 8 и более поздних версиях. Следовательно, если у вас в прошивке материнской платы включен Secure Boot, но на ПК установлена Windows 7, то ничего отключать не надо. Опция безопасной загрузки все равно не работает, а возможные проблемы с запуском ОС нужно искать в других местах.

Как отключить Secure Boot и UEFI на ноутбуке Acer Aspire?

Есть много моделей ноутбуков этого производителя, но специфика такова, что сначала требуется создать собственный пароль. Общий алгоритм действия следующий:

Отключение Secure Boot на ноутбуках Pavilion и других моделях HP?

На ноутбуках Dell

Secure Boot на ноутбуках Леново и Тошиба

Для входа в UEFI на этих устройствах нужно жать F12, после чего выполнять следующие действия:

Отключения Secure Boot на материнских платах

Отметим, что перейти сразу в UEFI можно в некоторых случаях напрямую с Windows (от 8 версии и более поздних). Для этого пробуйте следующее:

Как отключить Secure Boot на материнской плате Gigabyte?

После входа в UEFI (нажатием на F12 перед запуском ОС) действуйте следующим образом:

Материнские платы и ноутбуки Асус

Сразу отметим, что чаще всего на материнках именно этого производителя появляется ошибка при загрузке ОС: Invalid signature detected. Check Secure Boot Policy in Setup. В большинстве случаев для устранения проблемы следует выключить Secure Boot, а для этого необходимо:

Конкретно для ноутбуков Asus алгоритм будет следующим:

Как узнать активирована ли функция Secure Boot на Windows?

Этот протокол несложно активировать и деактивировать, а для понимания текущего статуса есть несколько проверенных подходов:

Заключение

Читайте также: