Вирус это ошибка в программе

Обновлено: 07.07.2024

Что такое вредоносное ПО?

Malware – программное обеспечение, которое может быть использовано для компрометации компьютера, кражи данных, контроля доступа, или причинения вреда компьютеру. Вредоносное ПО – это широкий термин, обозначающий множество вредоносных программ. В этом посте будут определены несколько наиболее распространенных типов вредоносных программ; рекламное ПО, боты, ошибки, руткиты, шпионское ПО, троянские кони, вирусы и черви.

Adware

Adware или advertising-supported software (рекламное ПО) – это тип вредоносного ПО, которое автоматически доставляет рекламные объявления. Распространенные примеры рекламного ПО включают всплывающие окна с рекламой на веб-сайтах и рекламные объявления, отображаемые программным обеспечением. Часто программное обеспечение и приложения предлагают «бесплатные» версии, которые поставляются вместе с рекламным ПО. Большинство рекламного ПО спонсируется или создается рекламодателями и служит инструментом получения дохода. Хотя некоторое рекламное ПО предназначено исключительно для доставки рекламы, нередко рекламное ПО поставляется в комплекте со шпионским ПО (см. ниже), способным отслеживать активность пользователей и красть информацию. Из-за дополнительных возможностей шпионского ПО пакеты рекламного/шпионского ПО значительно опаснее, чем сами по себе рекламные программы.

Bot (бот)

Боты – это программы, созданные для автоматического выполнения определенных операций. Хотя некоторые боты создаются для относительно безобидных целей (видеоигры, интернет-аукционы, онлайн-конкурсы и т. д.), становится все более распространенным злонамеренное использование ботов. Ботов можно использовать в ботнетах (коллекциях компьютеров, которые будут контролироваться третьими сторонами) для DDoS-атак, в качестве спам-ботов, отображающих рекламу на веб-сайтах, в качестве веб-пауков, которые очищают данные сервера, и для распространения вредоносных программ, замаскированных под популярные элементы поиска на сайтах загрузки. Веб-сайты могут защищать от ботов с помощью тестов CAPTCHA, которые проверяют пользователей как людей.

Bug

В контексте программного обеспечения баг (ошибка) – это недостаток, приводящий к нежелательному результату. Эти недостатки обычно являются результатом человеческой ошибки и обычно присутствуют в исходном коде или компиляторах программы. Незначительные баги лишь незначительно влияют на поведение программы и, как следствие, могут сохраняться в течение долгого времени, прежде чем будут обнаружены. Более серьезные баги могут вызвать сбой или зависание. Ошибки безопасности являются наиболее серьезным типом ошибок и могут позволить злоумышленникам обойти проверку подлинности пользователя, переопределить права доступа или украсть данные. Баги можно предотвратить с помощью инструментов обучения разработчиков, контроля качества и анализа кода.

Ransomware (программы-вымогатели)

Rootkit (Руткит)

Руткит представляет собой тип вредоносного программного обеспечения для удаленного доступа или управления компьютером без обнаружения пользователей или программ безопасности.

После установки руткита злоумышленник, стоящий за руткитом, может удаленно запускать файлы, получать доступ / красть информацию, изменять конфигурации системы, изменять программное обеспечение (особенно любое программное обеспечение безопасности, которое может обнаруживать руткит), устанавливать скрытые вредоносные программы или управлять компьютером как частью ботнета. Предотвращение, обнаружение и удаление руткитов может быть затруднено из-за их скрытой работы. Поскольку руткит постоянно скрывает свое присутствие, обычные продукты безопасности неэффективны для обнаружения и удаления руткитов. В результате для обнаружения руткитов используются ручные методы, такие как мониторинг поведения компьютера на предмет нерегулярной активности, сканирование сигнатур и анализ дампа хранилища. Организации и пользователи могут защитить себя от руткитов, регулярно исправляя уязвимости в программном обеспечении, приложениях и операционных системах, обновляя описания вирусов, избегая подозрительных загрузок и выполняя сканирование со статическим анализом.

Spyware (Шпионское ПО)

Шпионское ПО – это тип вредоносного ПО, которое отслеживает действия пользователей без их ведома. Эти возможности шпионажа могут включать в себя мониторинг активности, сбор нажатий клавиш , сбор данных (информация об учетной записи, логины, финансовые данные) и многое другое. Шпионское ПО также часто имеет дополнительные возможности, от изменения настроек безопасности программного обеспечения или браузеров до вмешательства в сетевые соединения. Шпионское ПО распространяется, используя уязвимости программного обеспечения, связывая себя с законным ПО или троянами.

Trojan Horse (Троянский конь)

Троянский конь, широко известный как «троян», представляет собой тип вредоносного ПО, которое маскируется под обычный файл или программу, чтобы обманом заставить пользователей загрузить и установить вредоносное ПО. Троянец может предоставить злоумышленнику удаленный доступ к зараженному компьютеру. Как только злоумышленник получает доступ к зараженному компьютеру, он может украсть данные (логины, финансовые данные, даже электронные деньги), установить больше вредоносных программ, изменить файлы, контролировать активность пользователей (просмотр экрана, ведение кейлоггеров и т. компьютер в ботнетах и анонимизирует интернет-активность злоумышленника.

Virus (Вирус)

Вирус – это разновидность вредоносного ПО, которое способно копировать себя и распространяться на другие компьютеры. Вирусы часто распространяются на другие компьютеры, присоединяясь к различным программам и выполняя код, когда пользователь запускает одну из этих зараженных программ. Вирусы также могут распространяться через файлы сценариев, документы и уязвимости межсайтового сценария в веб-приложениях. Вирусы можно использовать для кражи информации, нанесения вреда хост-компьютерам и сетям, создания бот-сетей, кражи денег, отображения рекламы и многого другого.

Worm (Червь)

Симптомы вредоносного ПО

Хотя эти типы вредоносных программ сильно различаются по способам распространения и заражения компьютеров, все они могут вызывать схожие симптомы. Компьютеры, зараженные вредоносным ПО, могут проявлять любые из следующих симптомов:

Предотвращение и удаление вредоносного ПО

Существует несколько общих рекомендаций, которым должны следовать организации и отдельные пользователи для предотвращения заражения вредоносными программами. Некоторые случаи вредоносного ПО требуют специальных методов профилактики и лечения, но выполнение этих рекомендаций значительно повысит защиту пользователя от широкого спектра вредоносных программ:

- Установите и запустите антивирусное программное обеспечение и брандмауэр. При выборе программного обеспечения выберите программу, которая предлагает инструменты для обнаружения, помещения в карантин и удаления нескольких типов вредоносных программ. Как минимум, антивирусное ПО должно защищать от вирусов, шпионского, рекламного ПО, троянов и червей. Сочетание антивирусного программного обеспечения и брандмауэра гарантирует, что все входящие и существующие данные будут сканироваться на наличие вредоносных программ и что вредоносное ПО может быть безопасно удалено после обнаружения.

- Обновляйте программное обеспечение и операционные системы с помощью текущих исправлений уязвимостей. Эти патчи часто выпускаются для исправления ошибок или других недостатков безопасности, которые могут быть использованы злоумышленниками.

- Будьте бдительны при загрузке файлов, программ, вложений и т. д. Загрузки, которые кажутся странными или происходят из незнакомого источника, часто содержат вредоносное ПО.

Спам

Не нужно нам владеть клинком, Не ищем славы громкой. Тот побеждает, кто знаком С искусством мыслить тонким. Генри Уордсворт Лонгфелло

Конкурс «Третий лишний»

Вирус – это: ошибка в программе; возбудитель инфекционного заболевания; программа, обладающая способностью к самовоспроизведению.

Вирус – это: ошибка в программе; 2.возбудитель инфекционного заболевания; 3.программа, обладающая способностью к самовоспроизведению.

Диск – это: носитель информации; геометрическая фигура; спортивный снаряд.

Диск – это: носитель информации; 2.геометрическая фигура; 3.спортивный снаряд.

Дорожка – это: специально устроенная дистанция для бега, плавания и т.п.; 2. участок магнитного диска; 3. часть экрана компьютера в текстовом режиме.

Дорожка – это: специально устроенная дистанция для бега, плавания и т.п.; 2. участок магнитного диска; 3. часть экрана компьютера в текстовом режиме.

Мышь – это: программа, выполняющая нежелательные действия; грызун; манипулятор в компьютере.

Мышь – это: программа, выполняющая нежелательные действия; 2.грызун; 3.манипулятор в компьютере.

Сектор – это: часть круга; одна из двух частей адреса байта памяти персонального компьютера; 3. участок гибкого магнитного диска, образуемый при форматировании.

Сектор – это: часть круга; одна из двух частей адреса байта памяти персонального компьютера; 3. участок гибкого магнитного диска, образуемый при форматировании.

Сеть – это: рыболовная снасть; совокупность строк и столбцов в таблице; несколько соединенных между собой компьютеров.

Сеть – это: рыболовная снасть; совокупность строк и столбцов в таблице; несколько соединенных между собой компьютеров.

Конкурс «Все наоборот»

Лучше Корвет на столе, чем Pentium во сне. Лучше синица в руке, чем журавль в небе

Каждая новая программа - это хорошо забытая старая Новое – хорошо забытое старое

По компьютерам встречают, по программам провожают. По одежке встречают, по уму провожают

Алгоритмам учиться – всегда пригодится. Учится – всегда пригодится

Хороша веревка длинная, а программа короткая. Волос длинный, ум короткий

Не дорога программа, дорог алгоритм. Дорог не подарок, а дорого внимание

Гейтс Б. Герон Лебедев С. А. Морзе С. Нортон П. Microsoft Пифагор Вирт Н. 1. Windows 2. Norton Commander 3. Телеграфный код 4. Microsoft 5. Язык программирования Паскаль 6. Счетные палочки 7. c2 = a2 + b2 8. Большая электронно-счетная машина (БЭСМ) 9.

Билл Гейтс Уильям Генри Гейтс III родился 28 октября 1955 года в Сиэтле, штат Вашингтон, США.Он был первенцем и единственным сыном в семье известного юриста. Этот скромный, даже застенчивый и слегка несуразный ребенок мечтал стать профессором математики и был совсем не похож на отца –высокого красавца, успешного адвоката. Несмотря на уникальные способности в математике и логике, Билл Гейтс не проявлял лидерских способностей, свойственных его родителям. Они и предполагать не могли, что их сынишка станет настоящей «акулой» мирового бизнеса. Билл Гейтс богатейший человек в мире, компьютерный магнат, основатель и владелец корпорации Microsoft. Свою первую компьютерную программу Билл Гейтс создал в 13 лет.

Герон Александрийский древнегреческий учёный, работавший в Александрии. Математические работы Герона являются энциклопедией античной прикладной математики. В "Метрике" даны правила и формулы для точного и приближённого расчёта различных геометрических фигур, например формула Герона для определения площади треугольника по трём сторонам, правила численного решения квадратных уравнений и приближённого извлечения квадратных и кубических корней.

Лебедев Сергей Алексеевич родился 2 ноября 1902 г. в Нижнем Новгороде в семье учителей. Один из первых создателей ЭВМ. В 1945 г. Лебедев создал первую в стране электронную аналоговую вычислительную машину для решения систем обыкновенных дифференциальных уравнений, которые часто встречаются в задачах, связанных с энергетикой. Под его руководством в 1951 году была создана малая электронная счетная машина МЭСМ. Быстродействие которой составляло 50 операций в секунду. В 1952-53 гг вводится в эксплуатацию машина серии БЭСМ – большая электронная счетная машина с быстродействием 10 000 операций в секунду.

Сэмюэл Финли Бриз Морзе Американский художник и изобретатель родился 27 апреля 1791 в Чарлстоне, в семье известного географа. В 1837 изобрёл электромеханический телеграфный аппарат. В 1838 разработал телеграфный код (азбука Морзе). Морзянка является первым цифровым способом передачи информации. Телеграф и радиотелеграф первоначально использовали азбуку Морзе; позже стали применяться код Бодо и ASCII, которые более удобны для автоматизации. «Код Морзе — неравномерный телеграфный код, где способ кодирования букв алфавита, цифр и других символов представлен определенной комбинацией элементарных посылок электрического тока (точек) и элементарных посылок утроенной продолжительности (тире).

Питер Нортон вырос в Сиэтле (штат Вашингтон, США). Известность он получил как программист и бизнесмен. В 1982 году Питер Нортон предложил пакет служебных программ под названием "Norton Utilities". Большую популярность приобрела его командная оболочка "Norton Commander". Питер Нортон - автор множества книг на компьютерную тематику.

Microsoft Основана в 1975 году Биллом Гейтсом и Полом Алленом, в то время — студентами. Название компании — сокращение от англ. MICROcomputer SOFTware («программное обеспечение для микрокомпьютеров»). Производит ОС семейства Windows (Ви́ндоус), офисные приложения семейства Microsoft Office, комплекты серверных программ, игры, мультимедийную продукцию, средства разработки программ. Штат насчитывал в 2004 году 57 000 сотрудников. Выручка корпорации в 2008 финансовом году — $60,4 млрд,

Пифагор Точной даты рождения Пифагора не знает никто, но исторические исследователи датируют это событие приблизительно 580 годом до нашей эры. Девиз, высеченный на кольце Пифагора: “Временная неудача лучше временной удачи”. Согласитесь, кольцо с такой надписью может носить только неординарный человек. Да, только неординарные личности могут прожить свою жизнь так, что даже много веков спустя их имя будет знать практически каждый человек на земле. Именно таким человеком был великий философ, математик, маг - Пифагор. Какие ассоциации возникают при произнесении имени Пифагор? Теорема Пифагора, квадрат, таблица умножения. Но мало кто знает, что в первую очередь Пифагор - это не математика, не геометрия и не теорема. Прежде всего - это мудрец, философ, человек, который вобрал в себя знания всех школ духовного развития древнего, антического мира. c2 = a2 + b2

Никлаус Вирт родился 15 февраля 1934 года в Швейцарии. Отец Никлауса был школьным учителем. В детстве Никлаус Вирт увлекался авиамоделизмом и постройкой ракет, увлечение электроникой и системами программного управления началось с разработки устройств дистанционного управления для моделей. В 1968 году получил звание профессора компьютерных наук. В 1970 году создал язык программирования Паскаль. Член национальных академий: Swiss Academy of Engineering (Швейцария), U.S. Academy of Engineering (США), Berlin-Brandenburg Academy (Германия).

1. Гейтс Б. 1. Windows 2. Герон 2. Norton Commander 3. Лебедев А.С. 3. Телеграфный код 4. Морзе С. 4. Microsoft 5. Нортон П. 5. Язык программирования Паскаль 8. Microsoft 6. Счетные палочки 6. Пифагор 7. c2 = a2 + b2 7. Вирт Н. 8. 9. Большая электронно-счетная машина (БЭСМ)

Компьютерный вирус - это вредоносная программа, написанная специально для получения доступа к компьютеру без разрешения его владельца. Такие программы в основном пишутся для кражи или уничтожения компьютерных данных.

Большинство систем заражаются вирусами из-за ошибок в программах, уязвимости операционных систем и плохой защиты. По данным AV-Test, независимой организации, занимающейся анализом и оценкой антивирусного и защитного программного обеспечения, каждый день обнаруживается около 560 000 новых вредоносных программ.

Существуют различные типы компьютерных вирусов, которые можно разделить на категории в зависимости от их происхождения, возможностей распространения, места хранения, файлов, которые они заражают, и разрушительной природы. Давайте углубимся и посмотрим, как эти вирусы работают на самом деле.

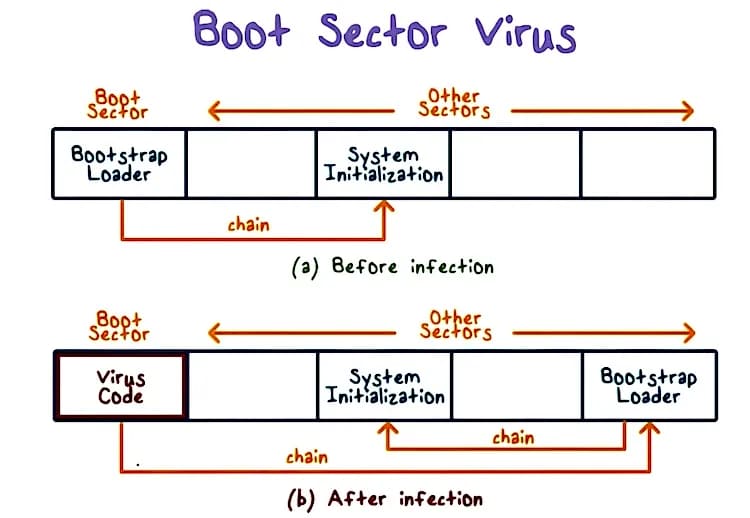

1. Вирус загрузочного сектора

Примеры: Form, Disk Killer, Stone virus, Polyboot.B

Может поражать: Любой файл после попадания в основную память

Вирус Boot Sector заражает главную загрузочную запись (MBR) устройства хранения данных. Любой носитель, независимо от того, является он загрузочным или нет, может вызвать этот вирус. Эти вирусы внедряют свой код в таблицу разделов жесткого диска. После перезагрузки компьютера он попадает в основную память.

Среди распространенных проблем, которые могут возникнуть после заражения, - проблемы с загрузкой, нестабильная работа системы и невозможность найти жесткий диск.

Поскольку вирус загрузочного сектора может шифровать загрузочный сектор, его может быть трудно удалить. В большинстве случаев пользователи даже не подозревают о заражении вирусом, пока не просканируют систему с помощью антивирусной программы.

Однако этот тип вируса стал редким после сокращения использования дискет. Современные операционные системы поставляются со встроенной защитой загрузочного сектора, которая затрудняет поиск MBR.

Защита: Убедитесь, что используемый диск защищен от записи. Не запускайте и не перезагружайте компьютер с подключенными неизвестными внешними дисками.

2. Вирус прямого действия

Вирус прямого действия быстро проникает в оперативную память, заражает все программы/файлы/папки, определенные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, находящиеся на жестком диске или USB, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запустите или не откроете файл, он не распространится на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они способны менять местоположение при каждом выполнении. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: Используйте антивирусный сканер. Вирус прямого действия легко обнаружить, а все зараженные файлы можно полностью восстановить.

3. Вирус перезаписи

Примеры: Grog.377, Grog.202/456, Way, Loveletter.

Может поражать: Любой файл

Вирусы перезаписи очень опасны. Они поражают широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют оригинальный код своим собственным.

Они заменяют содержимое файла, не изменяя его размер. И как только файл заражен, его невозможно восстановить, и в итоге вы потеряете все данные.

Более того, вирусы этого типа могут не только сделать приложения неработоспособными, но и зашифровать и украсть ваши данные при выполнении.

Несмотря на свою эффективность, злоумышленники больше не используют вирусы перезаписи. Они предпочитают заманивать пользователей настоящими троянскими конями и распространять вредоносный код по электронной почте.

Защита: Единственный способ избавиться от этого вируса - удалить все зараженные файлы, поэтому лучше постоянно обновлять свою антивирусную программу, особенно если вы используете Windows.

4. Скрипт-вирусы

Примеры: DDoS, JS.fornight

Может повлиять на: Любая веб-страница путем внедрения скрытого кода в заголовок, нижний колонтитул или файл корневого доступа.

Вирус веб-скриптов нарушает безопасность веб-браузера, позволяя злоумышленникам внедрять сценарии на стороне клиента в веб-страницу. Он распространяется гораздо быстрее, чем другие обычные вирусы.

Когда он нарушает безопасность веб-браузера, он внедряет вредоносный код для изменения некоторых настроек и захвата браузера. Как правило, он распространяется с помощью зараженной рекламы, всплывающей на веб-страницах.

Вирусы веб-скриптов в основном нацелены на сайты социальных сетей. Некоторые из них достаточно мощны, чтобы рассылать спам по электронной почте и инициировать опасные атаки, такие как DDoS-атаки, чтобы сделать сервер неотзывчивым или до предела медленным.

Их можно разделить на две группы:

- Постоянные вирусы веб-скриптов: могут выдавать себя за пользователя и наносить большой ущерб.

- Непостоянный вирус веб-скриптинга: атакует пользователя незаметно. Он работает в фоновом режиме и остается навсегда скрытым для пользователя.

Защита: Используйте средства удаления вредоносных программ в Windows, отключите скрипты, используйте защиту cookie или установите программное обеспечение для защиты веб-браузера в режиме реального времени.

5. Каталоговый вирус

Пример: Dir-2

Может поражать: Всю программу в каталоге.

Каталоговый вирус (также известный как Кластерный вирус) заражает файл, изменяя информацию о каталоге DOS. Он изменяет DOS таким образом, что она указывает на код вируса, а не на исходную программу.

Более конкретно, этот вирус внедряет вредоносный код в кластер и помечает его как выделенный в FAT. Затем он сохраняет первый кластер и использует его для нацеливания на другие кластеры, связанные с файлом, который он хочет заразить следующим.

Когда вы запускаете программу, DOS загружает и выполняет код вируса до запуска собственно программного кода. Другими словами, вы неосознанно запускаете вирусную программу, в то время как оригинальная программа предварительно перемещена вирусом. После заражения становится очень трудно найти оригинальный файл.

Защита: Установите антивирус, чтобы переместить ошибочно перемещенные файлы.

6. Полиморфный вирус

Примеры: Whale, Simile, SMEG engine, UPolyX.

Может поражать: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования каждый раз, когда заражают программу или создают свою копию. Из-за различных ключей шифрования антивирусным программам становится очень трудно их обнаружить.

Этот тип вируса зависит от мутационных механизмов для изменения своих процедур расшифровки каждый раз, когда он заражает устройство. Он использует сложные мутационные механизмы, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет его обнаружение.

Другими словами, это самошифрующийся вирус, созданный для того, чтобы избежать обнаружения сканерами.

Защита: Установите современные антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз

7. Резидентный вирус памяти

Примеры: Randex, Meve, CMJ

Может влиять на: Текущие файлы на компьютере, а также файлы, которые копируются или переименовываются.

Резидентный вирус живет в первичной памяти (RAM) и активируется при включении компьютера. Он поражает все файлы, запущенные в данный момент на рабочем столе.

Поскольку вирус загружает свой модуль репликации в основную память, он может заражать файлы, не будучи запущенным. Он автоматически активируется всякий раз, когда операционная система загружается или выполняет определенные функции.

Существует два типа вирусов, живущих в памяти:

- Быстрые инфекторы специально созданы для того, чтобы как можно быстрее испортить как можно больше файлов. Их очень легко заметить из-за их негативных последствий.

- Медленные инфекторы постепенно снижают производительность компьютера. Они распространяются более широко, поскольку могут оставаться незамеченными гораздо дольше.

Защита: Сильные антивирусные инструменты могут удалить вирус из памяти. Они могут поставляться в виде патча для ОС или обновления существующего антивирусного программного обеспечения.

Если вам повезет, в вашем антивирусном ПО может быть расширение или плагин, который можно загрузить на флешку и запустить, чтобы удалить вирус из памяти. В противном случае, возможно, придется переформатировать машину и восстановить все, что можно, из имеющейся резервной копии.

8. Макровирус

Примеры: Bablas, Concept и вирус Melissa

Может поражать: файлы .mdb, .PPS, .Doc, .XLs.

Эти вирусы написаны на том же макроязыке, который используется в популярных программах, таких как Microsoft Excel и Word. Они вставляют вредоносный код в макросы, связанные с электронными таблицами, документами и другими файлами данных, заставляя зараженную программу запускаться сразу после открытия документа.

Макровирусы предназначены для повреждения данных, вставки слов или изображений, перемещения текста, отправки файлов, форматирования жестких дисков или передачи еще более разрушительных видов вредоносных программ. Они передаются через фишинговые электронные письма. В основном они поражают файлы MS Excel, Word и PowerPoint.

Поскольку этот тип вируса действует на приложения (а не на операционные системы), он может заразить любой компьютер под управлением любой операционной системы, даже Linux и macOS.

Защита: Отключите макросы и не открывайте электронные письма из неизвестных источников. Вы также можете установить современное антивирусное программное обеспечение, которое легко обнаруживает макровирусы.

9. Вирус-компаньон

Примеры: Stator, Terrax.1096

Может поражать: Все файлы .exe

В большинстве случаев вирусы-компаньоны требуют вмешательства человека для дальнейшего заражения машины. После появления Windows XP, которая больше не использует интерфейс MS-DOS, у таких вирусов стало меньше путей для распространения.

Однако вирус все еще работает в последних версиях операционных систем Windows, если пользователь открывает файл непреднамеренно, особенно при отключенной опции "показывать расширение файла".

10. Многосторонний вирус

Примеры: Ghostball, Invader.

Может повлиять на: файлы и загрузочный сектор.

Многосторонний вирус заражает и распространяется разными способами в зависимости от операционной системы. Обычно он остается в памяти и заражает жесткий диск.

В отличие от других вирусов, которые поражают либо загрузочный сектор, либо программные файлы, многосторонний вирус атакует как загрузочный сектор, так и исполняемые файлы одновременно, вызывая еще больший ущерб.

Попадая в систему, он заражает все диски, изменяя содержимое приложений. Вскоре вы начнете замечать отставание в производительности и нехватку виртуальной памяти, доступной для пользовательских приложений.

Защита: Очищайте загрузочный сектор и весь диск перед сохранением новых данных. Не открывайте вложения из ненадежных интернет-источников и установите надежный и проверенный антивирусный инструмент.

11. FAT-вирус

Пример: Вирус ссылок

Может поражать: Любой файл

FAT расшифровывается как file allocation table, это раздел диска, который используется для хранения информации, такой как расположение всех файлов, общий объем памяти, доступное пространство, использованное пространство и т.д.

Вирус FAT изменяет индекс и делает невозможным для компьютера выделение файла. Он достаточно силен, чтобы заставить вас отформатировать весь диск.

Другими словами, вирус не изменяет хост-файлы. Вместо этого он заставляет операционную систему выполнять вредоносный код, изменяющий определенные поля в файловой системе FAT. В результате компьютер не может получить доступ к определенным разделам жесткого диска, где находятся важные файлы.

По мере распространения вируса несколько файлов или даже целые каталоги могут быть перезаписаны и безвозвратно потеряны.

Защита: Избегайте загрузки файлов из ненадежных источников, особенно тех, которые определены браузером или поисковой системой как "атакующие/небезопасные сайты". Используйте надежное антивирусное программное обеспечение.

Другие вредоносные программы, которые не являются вирусами, но не менее опасны

12. Троянский конь

Примеры: ProRat, ZeroAccess, Beast, Netbus, Zeus

Троянский конь (или троян) - это невоспроизводимый тип вредоносного ПО, который выглядит легитимным. Пользователей обычно обманом заставляют загрузить и выполнить его на своей системе. Он может уничтожить/изменить все файлы, модифицировать реестр или вывести компьютер из строя. Более того, он может дать хакерам удаленный доступ к вашему компьютеру.

Как правило, трояны распространяются с помощью различных форм социальной инженерии. Например, пользователей обманом заставляют нажимать на поддельные рекламные объявления или открывать вложения электронной почты, замаскированные под настоящие.

Защита: Избегайте открытия неизвестных файлов (особенно с расширениями .exe, .bat и .vbs), атакованных по электронной почте. Используйте надежное антивирусное программное обеспечение высокого класса и регулярно обновляйте его.

13. Червь

Пример: Code red, ILOVEYOU, Morris, Nimda, Sober, WANK.

Червь - это отдельная вредоносная программа, которая воспроизводит себя для распространения на другие компьютеры. Для перемещения от одной системы к другой он использует сети (в основном электронную почту) и бреши в системе безопасности. В отличие от вирусов, он перегружает сеть, реплицируясь или отправляя слишком много данных (превышая пропускную способность), заставляя хозяев отключать сервер.

Червь способен реплицировать себя без какого-либо участия человека. Ему даже не нужно подключать приложение, чтобы нанести ущерб.

Большинство червей предназначены для изменения содержимого, удаления файлов, истощения системных ресурсов или внедрения на компьютер дополнительного вредоносного кода. Они также могут красть данные и устанавливать черный ход, облегчая злоумышленникам контроль над компьютером и его системными настройками.

Защита: Обновляйте операционную систему и убедитесь, что вы используете надежное программное обеспечение для обеспечения безопасности.

14. Логические бомбы

Логические бомбы - это не вирус, но по своей сути вредоносны, как черви и вирусы. Это часть кода, намеренно вставленная (скрытая) в программу. Код выполняется при соблюдении определенных критериев.

Например, взломщик может вставить код кейлоггера в любое расширение веб-браузера. Код активируется каждый раз, когда вы посещаете страницу входа в систему. Затем он перехватывает все нажатия клавиш, чтобы украсть ваше имя пользователя и пароль.

Логические бомбы могут быть вставлены в существующее программное обеспечение или в другие формы вредоносного ПО, такие как черви, вирусы или троянские кони. Они находятся в спящем состоянии до момента срабатывания и могут оставаться незамеченными годами.

Защита: Периодически сканируйте все файлы, включая сжатые, и обновляйте антивирусное программное обеспечение.

Часто задаваемые вопросы

Когда был создан самый первый компьютерный вирус?

Кто создал первый вирус для ПК?

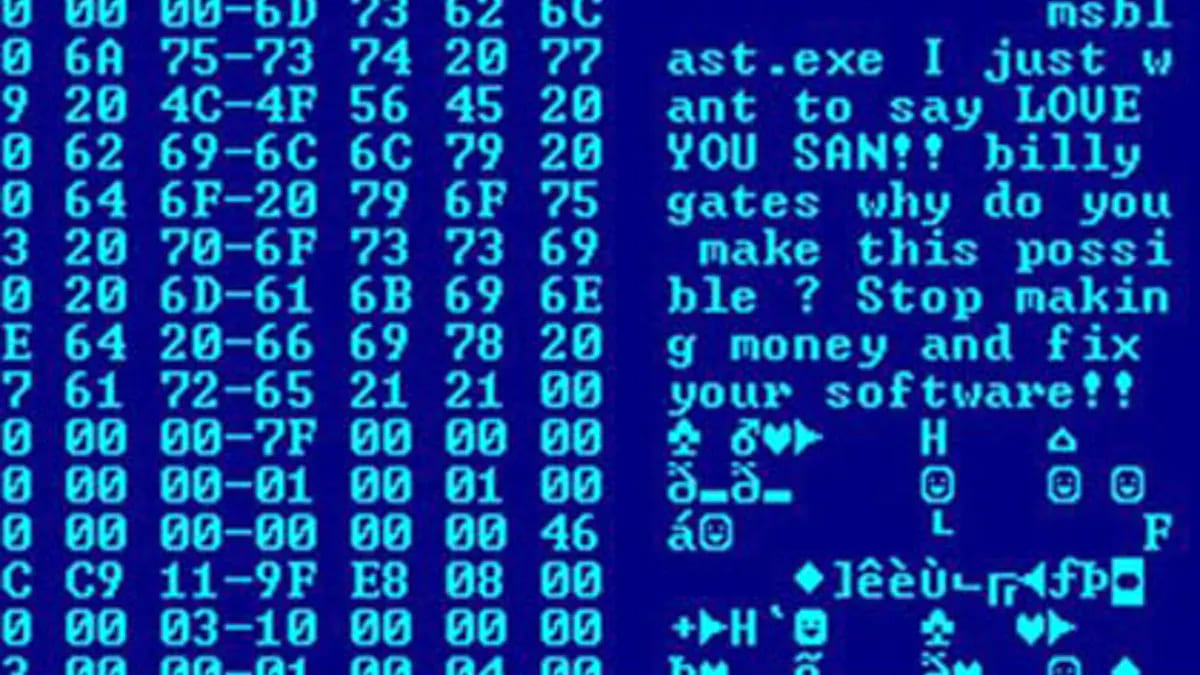

В 1986 году Амджад Фарук Алви и Басит Фарук Алви написали вирус для загрузочного сектора под названием "Brain", чтобы предотвратить несанкционированное копирование созданного ими программного обеспечения. 'Brain' считается первым компьютерным вирусом для IBM PC и совместимых компьютеров.

Первым вирусом, специально нацеленным на Microsoft Windows, был WinVir. Он был обнаружен в 1992 году. Вирус не содержал никаких вызовов Windows API. Вместо этого он использовал API DOS.

Какая самая дорогая кибератака всех времен?

Самой разрушительной вредоносной программой на сегодняшний день является MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстро распространяющимся почтовым червем в истории. Он создавал сетевые дыры, через которые злоумышленники получали доступ к зараженным машинам.

В 2004 году почти четвертая часть всех электронных писем была заражена MyDoom. Ущерб от этого вируса составил более 38 миллиардов.

Компьютерные вирусы и антивирусные программы. Тест содержит 25 вопросов. Ограничение по времени 20 минут.

Список вопросов теста

Вопрос 1

Найдите правильные слова: компьютерные вирусы .

- возникают в связи со сбоями в аппаратных средствах компьютера

- пишутся людьми специально для нанесения ущерба пользователям персональных компьютеров

- зарождаются при работе неверно написанных программных продуктов

- являются следствием ошибок в операционной системе компьютера

Вопрос 2

Заражение компьютерным врусом может призойти в процессе .

- работы с файлами

- форматирования диска

- перезагрузки компьютера

- выключения компьютера

- включения компьютера

Вопрос 3

Как вирус может появиться на компьютере

- при работе в компьютерной сети

- при работе в текстовом редакторе

- при открытии файла, присланного по электронной почте

- самопроизвольно

- при создании макросов

Вопрос 4

Найдите отличительные особенности компьютерного вируса:

- он обладает значительным объемом программного кода и ловкостью действий

- компьютерный вирус легко распознать и просто удалить

- вирус имеет способности к повышению помехоустойчивости операционной системы и к расширению объема оперативной памяти компьютера

- он обладает маленьким объемом, способностью к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера

Вопрос 5

Создание компьютерных вирусов является

- последствием сбоев операционной системы

- необходимым компонентом подготовки программистов

- побочным эффектом при разработке программного обеспечения

- преступлением

Вопрос 6

Вирусы распространяемые через электронную почту называются

- загрузочные

- сетевые черви

- файловые

- почтовые черви

- скриптовые вирусы

Вопрос 7

Вирусы способные воровать пароли с вашего ПК называются

- загрузочные

- сетевые черви

- файловые

- почтовые черви

- скриптовые вирусы

- троянские программы

Вопрос 8

Вирусы заражающие Web-страницы называются

- загрузочные

- сетевые черви

- файловые

- почтовые черви

- скриптовые вирусы

- троянские программы

Вопрос 9

Как происходит заражение "почтовым" вирусом

- при получении письма с зараженным файлом по электронной почте

- при регистрации на почтовом сервере

- при посещении своего почтового ящика

- при открытии зараженного файла, присланного с письмом по электронной почте

- при скачивании фото присланного в письме по электронной почте

Вопрос 10

Вирусы заражающие загрузочные сектора дисков называются

- загрузочные

- сетевые черви

- файловые

- почтовые черви

- скриптовые вирусы

- троянские программы

Вопрос 11

Вирусы заражающие документы содержащие макросы называются

- загрузочные

- сетевые черви

- файловые

- макровирусы

- скриптовые вирусы

- троянские программы

Вопрос 12

Вирусы могут заражать

- видео

- драйверы

- звук

- документы с макросами

- простой текст

- рисунки

- программы

Вопрос 13

Вирусы не могут заражать

- видео

- драйверы

- звук

- документы с макросами

- простой текст

- рисунки

- программы

Вопрос 14

Для периодической проверки компьютера на наличие вирусов используются

- антивирусы мониторы

- антивирусы принтеры

- антивирусы охранники

- антивирусы сканеры

- антивирусы полицейские

Вопрос 15

Антивирусы которые постоянно находятся в оперативной памяти и обеспечивают проверку файлов в процессе их загрузки в оперативную память

- антивирусы мониторы

- антивирусы принтеры

- антивирусы охранники

- антивирусы сканеры

- антивирусы полицейские

Вопрос 16

Назовите метод защиты от компьютерных вирусов:

- отключение компьютера от электросети при малейшем подозрении на вирус

- перезагрузка компьютера

- вызов специалиста по борьбе с вирусами

- установка на компьютер антивирусной программы

Вопрос 17

Какой файл считается зараженным?

- в файле обнаружена картинка

- в файле обнаружен лишний символ

- в файле обнаружен шифр

- в файле обнаружен лишний программный код

- в файле обнаружен макрос

Вопрос 18

Для чего используется антивирусная программа?

- для периодической проверки компьютера

- для уничтожения вирусов

- для авторизации доступа к файлам

- для нахождения вирусов

- для предотвращения попытки проникновения вируса в компьютер

Вопрос 19

К каким последствиям может привести заражение компьютера вирусом?

- изменению названия файлов

- заражению программ

- полному удалению файлов

- изменению формата файлов

- зависание

- удалению данных

Вопрос 20

В целях безопасности компьютера не следует .

- запускать неизвестные программы

- загружать музыку из сети

- открывать свои фото

- переходить по неизвестным ссылкам

- общаться с незнакомыми по сети

Вопрос 21

В каком году был создан первый компьютерный вирус

Вопрос 22

В каком году произошла первая эпидемия компьютерных вирусов

Вопрос 23

Какие основные достоинства программы блокировщик?

- обнаруживать вирус на самой ранней стадии его появления

- возможность сканировать все файлы компьютера

- обнаруживать и останавливать вирус на самой ранней стадии его размножения

- сканировать носитель без уничтожения данных

- высокая скорость поиска вирусов

Вопрос 24

Что необходимо сделать с антивирусной базой программы для выявления нового вируса?

Читайте также: