Вирус удаленного доступа к компьютеру как удалить

Обновлено: 07.07.2024

Несмотря на то, что решения для удаленного доступа уже много лет успешно работают на рынке и имеют многомиллионную аудиторию, они всегда вызывали у пользователей некоторые опасения в плане безопасности. Некоторые люди и компании принципиально отказывались ими пользоваться. Что ж, в чем-то их страхи оправдались: количество атак через протокол удаленного доступа не просто растет - во время пандемии оно вообще удвоилось. В этой статье расскажем о том, как обнаружить RDP-атаку, как защититься от нее на постоянной основе, а какие методы не настолько эффективны.

До недавнего времени корпоративный поток данных в подавляющем большинстве случаев циркулировал в контролируемой инфраструктуре. Но пандемия вынудила людей в спешке организовывать весь доступ к корпоративной среде в домашних условиях и незащищенных сетях Wi-Fi. Ну а уж любовь пользователей к простым паролям и нелюбовь к двухфакторной авторизации всегда были головной болью безопасников.

Этим немедленно воспользовались киберпреступники. И без того “популярные” атаки через протоколы удаленного доступа с начала строгого карантина пошли лавиной: ежедневно стало регистрироваться почти миллион таких попыток. Самый популярный из протоколов удаленного доступа - проприетарный протокол Microsoft RDP, поэтому такие атаки называют RDP-атаками. Хотя в той или иной степени уязвимо любое решение удаленного доступа.

Статистика

По данным Лаборатории Касперского, с начала марта 2020 года количество атак на RDP скачкообразно увеличилось. ESET в своем отчете говорит о более чем 100 тысячах новых RDP-атак в день - рост более чем в два раза по сравнению с первым кварталом.

Причина, в том числе, не только в переходе на удаленку, но и в спешке - для компаний при переезде “в карантин” главным было добиться работоспособности инфраструктуры, а ее безопасность стояла только второй задачей. Например, опрос специалистов по информационной безопасности, который провели в Positive Technologies, показал, что в связи с пандемией удаленный доступ им пришлось либо экстренно организовывать с нуля (11%), либо срочно масштабировать (41%).

Что такое RDP-атаки

Протокол RDP (Remote Desktop Protocol) - это один из наиболее популярных протоколов для подключения к удаленным рабочим столам, доступный во всех версиях Windows, начиная с XP. Помимо взаимодействия с удаленным компьютером он позволяет подключить к удаленной машине локальные диски, порты и другие устройства. Используется большинством админов Windows-сред для администрирования рабочих мест пользователей и серверов, экономя им много времени.

В протоколе постоянно находили уязвимости, причем так часто, что в 2018 году даже ФБР выпустило специальное предупреждение. В мае 2019 года в старых версиях протокола была обнаружена критическая уязвимость под названием BlueKeep. Всего через месяц после ее появления началась активная волна атак, использующих BlueKeep. Затем в августе того же года в протоколе нашли еще четыре новые уязвимости. Они были связаны не с протоколом RDP, а с сервисом удаленных рабочих столов RDS и позволяли с помощью специального запроса, отправленного через RDP, получить доступ к уязвимой системе, не проходя при этом процедуру проверки подлинности.

RDP-атака - это, по сути, атака brute force, в ходе которой подбирается логин и пароль или ключ шифрования для доступа к RDP путем систематического перебора всех возможных комбинаций символов, пока не будет найден верный вариант. Для длинных паролей может использоваться перебор по словарю, где вместо генерирования комбинации букв и цифр используется длинный список популярных или скомпрометированных паролей.

Цель - получить полный удаленный доступ к нужному компьютеру или серверу и проникнуть через него в корпоративную сеть, обладая всеми соответствующими правами и доступами. Атакующий внедряется в диалог двух систем в момент установления RDP-сессии и, расшифровав пакет, получает полный доступ к удаленной системе, причем без каких-либо нотификаций на стороне клиента или сервера, поскольку у него есть “правильный” сертификат.

А затем начинается собственно атака изнутри системы. Решения безопасности отключаются или удаляются, а затем либо начинается DDoS-атака, либо запускается программа-вымогатель, которая устанавливает пароль на доступ к базам данных с важной для компании информацией. Либо уводятся реальные персональные данные для credential stuffing и фишинга. Также можно использовать плохо защищенный RDP для установки программ для майнинга криптовалют или создания бэкдора (на случай, если несанкционированный доступ к RDP будет обнаружен и закрыт), для установки рекламного или шпионского ПО, SMS-троянов, и так далее. Этим можно полностью заразить все доступные в сети машины.

Существуют скрипты, которые способны по-максимуму использовать права пользователя, который подключается по RDP и всех последующих пользователей в цепочке RDP-подключений. Этот метод получил название RDPInception. Если атакованная машина подключается по цепочке через несколько серверов и везде монтируются локальные диски, то скрипт самокопируется в нужные директории и становится возможным атаковать все машины, поскольку при входе в систему выполняются скрипты, расположенные в Startup директории. Все, что подключается в этой цепочке, также может быть заражено.

Почему они опасны?

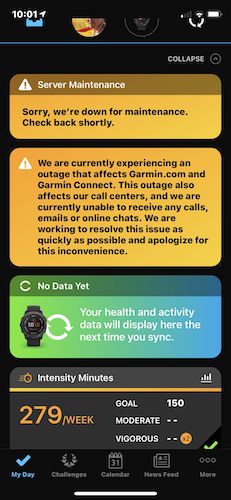

Плохо защищенное RDP-соединение может обеспечить преступникам доступ ко всей корпоративной системе. Например, зашифровка серверов компании программами-вымогателями, которые потом требуют выкуп, может быть крайне разрушительной для бизнеса. Тут показательна недавняя история очень крупного GPS-вендора Garmin, который был вынужден заплатить вымогателям $10 миллионов - по-другому их специалистам по безопасности решить проблему не удалось.

Технически такие атаки тоже становятся все более опасными. Во-первых, злоумышленники больше не работают точечно, а охватывают большие сегменты сетей.

Во-вторых, время простых атак уже прошло. Преступники используют сложные схемы и комбинируют методы. Так, в трояне TrickBot появился новый модуль rdpScanDll, который используется для проведения атак brute force на RDP-соединения. Этот модуль уже отметился в ряде атак на крупные компании, в том числе связанными с образованием и финансами.

В-третьих, персональные данные и инструменты для взлома, к сожалению, становятся все более доступными. Например, недавно исходный код Dharma, ransomware-as-a-service ПО, также нацеленного на RDP, выложили для продажи онлайн (извините, ссылку давать не будем). Растет количество утечек баз с паролями и словарей для перебора паролей, упоминавшиеся выше скрипты для взлома можно найти в открытом доступе, и там же есть готовые списки серверов, у которых открыт RDP порт. На рынке есть огромное количество ботов, которые постоянно сканируют все доступные точки подключения и пытаются подобрать пароль.

Наконец, средств для защиты либо недостаточно для “переборщиков паролей”, либо они не применяются. Часто компании даже не видят, что такая атака уже идет. Они могут заметить низкую производительность и долгое выполнение запросов, но лечат это оптимизацией памяти и другими нерелевантными методами.

Как понять, что RDP-атака началась

Снижается общая производительность, ответы на запросы становятся дольше (причем иногда вы не видите это в трафике - в нем нет ни очевидных всплесков, ни провалов, и нет аномалий в статистике нагрузки на вычислительные ресурсы).

Серверы не принимают соединения со службой удалённого доступа, пользователи не могут зайти на свои рабочие столы. При этом ситуация может то временно улучшаться, то ухудшаться. В целом серверы могут быть доступны и даже отвечать на ping.

Способы от них избавиться

Способов, на самом деле, множество, но в данной статье мы решили разделить их на полностью надежные и те, у которых или есть определенные недостатки, или их сложно реализовать, или они могут служить только временной мерой. Начнем с надежных.

Правильная система паролей

Недавнее исследование Verizon показало, что более 80% взломов связано не с уязвимостями протокола RDP, а именно с ненадежными паролями. Поэтому в компаниях должна быть принята и закреплена в инфраструктуре политика использования сложных для подбора паролей и обязательной двухфакторной аутентификации. Пароли пользователям желательно хранить в специальных защищенных менеджерах паролей. Решения по безопасности также должны быть дополнительно защищены паролем, чтобы нельзя было их отключить изнутри при успешной атаке.

Система мониторинга всех запросов

Эффективный способ - мониторить весь входящий трафик и отслеживать все несанкционированные подключения и запросы. К системам мониторинга удаленных подключений можно добавить какие-то дополнительные системы отслеживания, которые помогут увидеть более полную картину происходящего. Например, можно включить решение Variti - Active Bot Protection, которое не только позволяет размечать все входящие запросы на предмет “бот - не бот”, начиная с самого первого, в режиме реального времени, но и вычислять и блокировать источники атаки. Подобное отслеживание может вестись на всех системных уровнях, включая транспортный уровень и уровень приложений. Это позволит, например, увидеть подозрительную ботовую активность, которая может быть признаком начала атаки.

Другой вариант: если нет централизованной системы контроля доступа, то можно создать скрипт на powershell, который сообщает о всех фактах и попытках авторизации. Наконец, можно настроить “События” на отображение всей доступной информации.

Network Level Authentication

NLA обеспечивает более надежную защиту от подмены ключей, требуя аутентификацию до установления сессии и во время сессии. В прошлом году именно NLA затрудняла эксплуатацию серьезных уязвимостей в протоколе.

Ряд других полезных практик:

Используйте нестандартные ключи, например, PKI (Public Key Infrastructure), а соединения RDP стройте с помощью TLS (Transport Layer Security).

Если RDP не используется, то выключите его и отключите на брандмауэре сети внешние соединения с локальными машинами на порту 3389 (TCP/UDP) или любом другом порту RDP.

Постоянно обновляйте все ПО на устройствах сотрудников до актуальных версий. Помните, что 80-90% эксплойтов создано после выхода патча на уязвимость. Узнав, что была уязвимость, атакующие ищут ее именно в старых версиях софта. Конечно, это непростая задача в условиях удаленки, но это должно быть частью корпоративной ИТ-политики. Кроме того, любые незащищенные или устаревшие компьютеры нужно изолировать.

По возможности используйте шифрование на устройствах, которые используются для решения рабочих задач (например, шифрование диска).

Сделайте резервные копии ключевых данных. Резервные копии должны быть доступны только администратору или пользователю резервного копирования. Права на папки к файлам резервного копирования также должны быть максимально ограничены.

Установите на все устройства сотрудников защитные решения и решения, позволяющие отследить технику в случае ее утери.

А теперь перейдем к вариантам, которые сложно назвать однозначными, потому что у них есть и плюсы, и минусы.

Организовать доступ через VPN

Помимо очевидных преимуществ, у этого варианта есть несколько сложностей.

Даже у тех, кто использует Virtual Private Network, иногда разрешена авторизация пользователя без пароля.

Практически во всех популярных VPN-решениях также есть уязвимости для несанкционированного доступа.

Если вы раньше не пользовались VPN, что поднимать в спешке IPSec-соединения - не самая простая задача.

В условиях полного домашнего “зоопарка” устройств и подключений к сети (как насчет выхода в интернет через сотовый модем?) на удаленке довольно тяжело объяснять и настраивать каждому из нескольких сотен пользователей, чтобы у пользователя все стабильно работало и не пропадало подключение к сети.

VPN-серверы тоже могут падать, причем в отличие от временного падения какого-то из сервисов, это может грозить серьезными последствиями. Получается, что VPN серверы становятся единой точкой отказа со всеми вытекающими последствиями.

VPN — это двойное шифрование (помимо стандартного RDP шифрования дополнительно выполняется ещё и VPN шифрование), что означает дополнительную нагрузку и более медленное подключение, что не очень хорошо в условиях нестабильного или не особо быстрого канала связи.

При взломе VPN (а это может быть при взломе роутера), если он настроен по умолчанию (или недостаточно компетентно), хакер получает сразу доступ ко всей внутренней сети, в отличии от доступа к одиночному ПК в случае взлома RDP (хотя и через него тоже потом можно получить доступ ко внутренней сети).

Использовать другие средства удаленного доступа

К сожалению, в них также есть уязвимости. Например, в конце прошлого года найдено 37 уязвимостей в разных клиентах, работающих с протоколом VNC.

Изменить настройки всех пользователей на другой порт

Наверное, наименее надежный способ из всех, хотя наверняка найдутся люди, у которых это прекрасно работает. Почему же он “не очень”?

Требует много времени на то, чтобы изменить настройки, если у вас много конечных пользователей, среди которых могут оказаться и клиенты. А ведь счет часто идет на минуты во время активной фазы атак. В этой ситуации нужно как можно быстрее устранить проблему с минимальным отрывом пользователей от дел.

Кроме того, это временное решение, потому что современные боты с интеллектуальной программой сканирования портов быстро найдут новый нестандартный порт. Из нашей анти-бот практики: боты ловят нестандартный порт от пары часов до пары дней. В общем, к вам все равно придут, хоть и позже. Возможно, переименование учетных записей типа Администратор, admin, user, user1 на более несловарные будет здесь даже более эффективно.

Ввести различные ограничения на подключения

Например, можно ограничить количество разрешенных одновременно открытых сеансов, минимизировать количество пользователей, которые могут подключаться к серверам организации через интернет, запретить доступ к серверу с более чем N IP адресов, ограничить количество разрешенных ошибочных попыток входа и время для этих попыток, установить время блокировки для входа в случае неправильного ввода пароля и так далее. Да, это помогает, но это нельзя назвать полноценным решением. К сожалению, как показывает практика, эти меры могут не дать заметного снижения количества атак, ведь боты работают круглосуточно и без остановки, а ограничения - это куча тонких настроек, где одно зависит от другого, а у самого администратора часто есть определенные ограничения на настройки.

Блокировка IP

Эффективный для поколения “кулхацкеров” метод - блокирование IP - в случае серьезных противников может быть бесполезным, а то и опасным. Во всяком случае, адреса, с которых идут атаки, меняются в очень широком диапазоне (атака на перебор часто идет с группы адресов и даже с разных подсетей), так что сама идея блокировки по адресам — это лечение последствий, а не болезни. IP адрес слишком легко подделать, атакующие могут применять сотни и с легкостью менять их. И есть большая вероятность, что они подставят его так, что будет заблокирован ваш собственный адрес или IP ваших клиентов.

К тому же блокировка отдельных IP на сервере Windows - не такая уж простая задача. Во-первых, в логах безопасности часто не видно IP того, кто пытается подключится - в некоторых случаях его можно увидеть только при успешной авторизации. В противном случае видно только логин, под которым пытались залогиниться, хотя события в журнале отмечаются. И тем более это сложно, если IP специально скрывается.

Кстати, если вы делаете это с помощью Windows Firewall, то через какое-то время Windows начинает сильно тормозить из-за переполненного правила Windows Firewall.

Давать доступ к данным только белому списку IP-адресов - тоже достаточно сложная вещь в условиях удаленки и домашних офисов - IP может плавать, так как пользователь задействует очень разные гаджеты, которые есть “в хозяйстве”, и все норовит поработать из кафе или парка с публичным вайфаем.

О дивный новый мир

Для многих компаний удаленная работа, вероятно, останется постоянной частью их корпоративной культуры, и с этим придется что-то делать. При этом уязвимости в RDP всплывают постоянно, и приходится регулярно гуглить, что же появилось нового.

Основная головная боль в том, чтобы защититься от RDP-атак в такой ситуации - это зоопарк устройств, на которых удаленно работают сотрудники, и сроки, так как проблему нужно решать быстро. И не нужно объяснять, что в каждой конкретной организации у администратора могут быть отдельные ограничения - кому-то выделяют только один порт под сервис, у кого-то нет подходящего железа и достаточного бюджета.

Единого ответа в том, как полностью обезопасить себя от таких нападений за счет одного-единственного инструмента, наверное, пока не существует (но, думаем, рынок усиленно над этим работает). К тому же и боты стали намного хитрее и сложнее, и хакеры стали более умными, и атаки более многоплановыми. Понадобится комплекс мер, ведь существует еще достаточно много вариантов защиты, кроме тех, о которых мы написали, в том числе аппаратных - межсетевые экраны, маршрутизаторы, виртуализация, разделение основной базы данных и многое другое.

Но, мы уверены, что самый важный и первый шаг - это четко увидеть, существует ли у вас такая проблема и насколько она серьезна. Так что включайте свои мониторинги. Второй шаг - это сделать все возможное, чтобы максимально усложнить жизнь хакеру. Есть огромная вероятность того, что столкнувшись хотя бы с несколькими приемами, хакер не будет тратить время на вас, а найдет жертву попроще.

P.S. автор не несет ответственности за ваши кривые руки

и не способность понять элементарные вещи. Все изменения, которые вы будете вносить в настройках

вашего компьютера, вы делаете на свой страх и риск!

Привет, друзья! Ну, надеюсь я вас не напугал своим вступлением) Просто хотелось хоть как-то оградить нас с вами от недалеких особ, неспособных к пониманию простых вещей.

Данный пост о том как почистить свой комп от вирусов. Способ проверенный и дает гарантию на удаление всех известных микробов (вирусов) на вашем компуктере. (99,9%) Да-да, как Domestos для наших унитазов.

- ДА ЗАДОЛБАЛ ТЫ. ДАВАЙ УЖЕ НАЧИНАЙ.

- Все все, простите, хватит воды начинаю: )

И так первое, что необходимо сделать это зайти в классическую панель управления.

Нажать на слово "категория" и выбрать вид "крупные значки."

в появившемся меню кликнуть по значку "Параметры проводника" в windows 7 данная иконка называется "Параметры папок"

После чего откроется окно, в котором:

1 перейти на вкладку вид

2 спуститься в самый низ колесиком мышки в окошке "дополнительные параметры" (подчеркнуто зеленым) и снять все галочки с нижних пунктов параметров.

3 поставить точку напротив параметра "показывать скрытые файлы, папки и диски"

4 Нажимаем кнопку применить.

5 Жмем ок и выходим из Панели управления.

Таким образом у нас с вами появляется доступ к скрытым системным файлам и папкам. Под которые успешно маскируются вирусы выдавая себя за безобидные родные файлы windows.

Далее заходим в "мой компьютер" и заходим на системный диск. (Это тот раздел жесткого диска на котором установлена windows) обычно этот диск называется Локальный диск C:

После того как зашли в диск первое, что важно сделать это один раз кликнуть левой не правой а ЛЕВОЙ. кнопкой мыши по папке "$RECYCLE.BIN" после того как папка под светится голубой рамкой, зажмите на клавиатуре сочетание клавиш Shift+delete ( клавишу "+" нажимать не надо, ну это так на всякий случай) и нажать кнопку "продолжить" в появившемся окне. Если появляется надпись на подобие "Действие не может быть выполнено, так как этот файл открыт в. " то поставьте галочку напротив фразы "Выполнить для всех текущих элементов" и нажмите кнопку "Пропустить." рис. 2 Важно. Проверьте в появившемся окне (подчеркнуто зеленым рис.1) должно быть написано "$RECYCLE.BIN " Потому как данное сочетание клавиш "Shift+delete" это УДАЛЕНИЕ!, которое минует "Корзину". Просто, чтобы вы случайно не удалили какую-нибудь другую важную папку. Кстати о корзине. Папку которую мы удаляем это системная папка корзины. В ней довольно часто поселяются вирусы. Удалять эту папку можно без ОПАСЕНИЯ, так как корзина никуда не денется более того данная папка автоматом восстанавливается. А вот вирусы которые в ней есть (если они вдруг есть) удаляются.

Теперь после удаления папки "$RECYCLE.BIN" переходим к папке "windows" НЕТ! НЕТ! ее мы не удаляем))) Просто заходим в данную папку. Там нас интересуют две папки это "Prefetch" и папка "Temp" сами папки мы тоже не удаляем, а просто сначала открываем папку "Prefetch" и нажимаем комбинацию клавиш ctrl+A (A английскую) эта функция выделит все файлы разом в папке. После чего зажимаем уже знакомую нам комбинацию клавиш Shift+delete затем можно смело нажать клавишу Enter. Снова появится окно как на рисунке 2) с фразой: " Действие не может быть выполнено. " Действуем также, ставим галочку напротив "выполнить для всех. " и жмем кнопку пропустить. Также данные файлы смело удаляем! Не буду углубляться что это за файлы, так как и так пост довольно длинный. Скажу одно эти файлы создаются системой для так называемого ускорения загрузки самой системы и программ. Они не являются важными и система прекрасно их при необходимости восстанавливает без какого либо ущерба. Но данную папку также важно почистить от этих файлов так как среди них также могут сидеть вирусы. После чего выходим из этой папки "Prefetch" и заходим в папку "temp" поступаем с файлами в этой папки также как и с предыдущими. То-есть удаляем. нажимаем комбинацию клавиш ctrl+A

затем Shift+delete и клавишу Enter. Надеюсь этот момент мы с вами уяснили что сами папки "Prefetch" и "temp" мы не удаляем а удаляем файлы внутри этих папок.

Идем дальше. Теперь выходим из папки "windows" и заходим в папку "пользователи"

В папке пользователи нужно зайти в папку с вашим именем учетной записи. У меня она называется "maksk" у вас естественно она называется по другому.

Далее нас интересует папка "AppData"

И теперь в данной папке мы видим три раздела. рисунок ниже

Открываем сначала папку Local, в ней также полно разных папок, для начала можно смело удалить файлы, которые находятся в самом низу начинаясь от папки "temp" Важно! Удаляем только файлы а не папки. Так же чтобы не повторятся сразу уясним один момент все удаления делаем комбинацией клавиш Shift+delete и подтверждаем клавишей Enter. Только ТАК! И еще чтобы не повторяться все файлы, которые мы будем удалять в дальнейшем не являются критически важными. Так что ничего не бойтесь. А если все же боитесь то можете погуглить за что отвечает тот или иной файл/папка.

Как вы уже наверно заметили в этой папке также присутствует папка "temp" и кто бы мог подумать, папку темп тоже нужно открыть и удалить все файлы в ней.

После того как почистили папку темп выходим из папки "Local" и заходим в папку "LocalLow" и проверяем есть ли в ней папка "temp" если есть, вот тут ВНИМАНИЕ! удаляем всю папку целиком. Далее выходим из папки "LocalLow" и открываем папку "Roaming" в ней так же ищем папку "temp" и если она там присутствует то смело удаляем всю папку. То есть что в итоге? А в итоге то что папка "temp" может быть только в папке "Local"! в папках "LocalLow" и "Roaming" папок темп быть не должно. Если они там есть их удаляем полностью. (Ломай ее полностью..))

Ну что друзья мои? Можем передохнуть. Пол дела сделали)

Вот вам шутка: В деревне программистом называют того, кто умеет включать компьютер)

И так после того как я окончательно разочаровал вас в своем чувстве юмора, можем продолжать)

Теперь дошло время и до специальных программ. Все программы и ссылки на их скачивания являются официальными и бесплатными! И первая ссылка на чистящую программу CCleaner, это не антивирус до них мы еще дойдем. Короче вот вам ссылка на официальный сайт https://www.ccleaner.com/ru-ru/ccleaner/download заходим спускаемся в самый низ сайта и нажимаем на кнопку CCleaner.com под словом "скачать"

после того как скачаете установочный файл данной программы, запустите его от имени администратора. Делается это так: Наводим курсор на скаченный файл и жмем правую кнопку мыши. Выбираем пункт в контекстном меню "запустить от имени администратора" и устанавливаем программу себе на комп.

Обязательно во время установки выберите русский язык. А то потом запутаетесь.

После того как программа установится на комп, появится ярлык на рабочем столе. Запускаем его так же от имени админа. И попадаем вот в такой интерфейс программы:

выставляем все галочки так как показано на рисунке выше. после чего переходим во вкладку приложения и ставим галки как на рисунке ниже

далее нажимаем на кнопку анализ внизу окна программы после того как программа проанализирует все ненужные файлы жмем кнопку очистить, которая внизу с право.

Внимание! Перед очисткой закройте свой браузер, для корректной работы программы CCleaner

После очистки переходим в раздел реестр. и выставляем все галочки в данном разделе как на рисунке ниже

Следующим этапом будет переход в раздел сервис. рисунок ниже. В данном раздела будьте очень внимательны и осторожны, дабы не удалить и не отключить чего важного. В разделе сервис есть так называемые подразделы нас интересует в частности подраздел "автозагрузка" так как вирусы очень часто используют файлы автозапуска. Соответственно при каждом включении компьютера вирус вместе с запуском системы начинает свое гадкое дело на наших ПК.

Итак, мы перешли в раздел сервис 1, перешли на подраздел автозагрузка 2 и находимся во вкладке windows 3. В данной вкладки если есть что-то на подобии mail.ru или название каких либо неизвестных вам приложений. выберите их наведя курсор на элемент а нажав один раз левой кнопкой мыши. После чего в верхнем правом углу панели программы нажмите кнопку отключить. Главное не жмите удалить. Объясню почему. Просто если вы случайно просто отключите какое-нибудь нужное вам приложение посчитав его за вредоносное то вы всегда сможете его включить обратно. А вот если вы удалите то будет сложно потом найти нужный файл чтобы он потом запускался. Но как правило в данной вкладке обычно все можно отрубать без каких либо последствий. Кроме антивируса. и драйверов. Просто в любом случае я обязан был вас предупредить о возможных подводных камнях. Далее переходим на вкладку "запланированные задачи" рисунок ниже.

здесь тоже можем вырубить все подозрительное кроме опять же драйверов и антивируса. В любом случае если что-то потом не будет работать просто включите обратно что отключили.

Все! На этом CCleaner можно закрывать и идти скачивать следующую утилиту.

Переходим по данной ссылки https://ru.malwarebytes.com/adwcleaner/ и скачиваем adwcleaner эта мощная и надежная бесплатная утилита, которая прекрасно чистит браузер от надоедливых вирусных рекламных баннеров, и раздражающих переадресаций. Таких как например пытаетесь зайти на пикабу, а вам открывается сайт "казино вулкан" вот эта прога прекрасно лечит браузер от заразы. Как ей пользоваться. Все очень просто, запускаем скаченный файл от имени администратора, соглашаетесь с лицензионным соглашением и запускаете кнопку сканировать. Вот и все) прога быстро отсканит браузер и найдет всякую вредоносную заразу и нежелательные расширения с плагинами. Выглядит утилита вот так: рисунок ниже.

Теперь еще один важный момент. Иногда вирусы поселяются в корневой папке браузера и даже могут быть прописаны в настройках реестра windows. Поэтому что делаем дальше. находим ярлык браузера на рабочем столе. Важно не тот значок который как правило у вас внизу экрана монитора на панели задач, а именно ярлык на рабочем столе он нам и нужен. кликаем по ярлыку браузера правой кнопкой мыши и в контекстном меню выбираем параметр свойства. В открывшемся окне нас интересуют два пути. Это объект и рабочая папка. Они выделены красным на рисунке ниже. и смотрим в пути Объект строка должна заканчиваться словом chrome.exe" если у вас гугл хром, если яндекс, то соответственно яндекс и так далее. В зависимости от того какой у вас браузер. если после окончания exe" у вас стоит еще какая-нибудь лабуда по типу опять же пресловутый маил или амиго или еще какая надпись. Смело ее стираете, до надписи chrome.exe" или что там у вас за браузер. В пути рабочая папка в конце должна быть надпись Application"

Далее ниже мы видим кнопку расположение файла кликаем на нее

В открывшемся окне должны быть только эти два файла. которые указанны ниже. на рисунке. Если есть другие особенно с окончанием .bat, tmp или .cmd то смело удаляем.

галку с безопасного режима жмем применить потом окей и перезагружаемся. Поздравляю вы успешно сломали себе комп! ШУТКА)) Если делали все с умом и строго следовали руководству то комп почищен от вирусов. Да, друзья простите что дальше нет рисунков. К сожалению пост получился очень большой и я исчерпал лимит блоков. Надеюсь что у вас все получится, главное внимательно читайте и перепроверяйте полученную информацию. Также не забудьте после всего проделанного зайти снова в панель управления выбрать параметры проводника перейти во вкладку "вид" и поставить обратно галочки и точку напротив параметра "не показывать системные файлы папки и диски"

Рад был вам помочь. Если что не понятно пишите комментарии подскажу расскажу. Всего вам доброго увидимся в следующих постах)

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

Далее, стараясь не показаться слишком параноидальным, мы увидим, что RAT можно рассматривать почти как оружие.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Итак, что такое RAT?

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

RAT в истории

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

RAT как оружие

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Теперь они являются частью стратегии наступления, известной как «гибридная война».

Несколько известных RAT

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

Back Orifice

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.

Читайте также: