Вредоносные программы для linux и mac os

Обновлено: 04.07.2024

С давних времен между пользователями ходят споры есть ли вирусы для Linux и если есть, то стоит ли использовать антивирусы на своем компьютере. Операционная система Linux спроектирована таким образом, чтобы быть максимально безопасной и защищенной от вирусов.

Она действительно намного безопаснее Windows и менее подвержена атакам вирусов и вирусам. Но разработчики - тоже люди и иногда они ошибаются. Из-за недосмотра или еще по каким-либо причинам в системе появляются уязвимости, которые могут быть использованы вирусами. В наши дни Linux стремительно набирает популярность. Если на персональных компьютерах она используется не так часто, то на серверах Linux занимает лидирующие позиции, а теперь еще и на различных IoT устройствах, которых становится все больше.

Хакерам становится все выгоднее делать вирусы для Linux. Ими сложнее заразиться чем в Windows, и в большинстве случаев они используют уже устраненные в новых версиях linux и всем известные уязвимости для проникновения в систему, а также недочеты в настройке.

Так что если ваша система правильно настроена и вовремя обновляется, то вам нечего бояться. Но многие IoT устройства, роутеры или серверы долго не обновляются, и именно они становятся жертвами таких вирусов. В нашей сегодняшней статье мы рассмотрим самые опасные вирусы для Linux, которые появились за последние несколько лет.

1. Linux.Encoder

Linux.Encoder известный, как первый шифровальщик для операционных систем на базе ядра Linux. Распространение вируса началось 5 ноября 2015 года. Используя различные уязвимости в системе вирус шифровальщик linux проникал на сервер и зашифровывал все доступные для записи файлы с помощью симметричного шифрования AES и RSA.

Открытый ключ, которым было выполнено шифрование доступен всем, а вот за закрытый, нужный для расшифровки, злоумышленники требовали деньги в валюте bitcoin. Основным путем для проникновения в систему для этого вируса была уязвимость в популярной CMS для создания онлайн магазинов - Magento. Естественно, уязвимость была давно закрыта, но не все небольшие ресурсы установили обновление, за что и поплатились.

Было обнаружено несколько версий вируса Linux.Encoder.0, Linux.Encoder.1 , Linux.Encoder.2. Но для всех из них со временем были найдены способы расшифровки файлов.

2. Linux.Mirai

Первая версия Linux.Mirai была обнаружена в мае 2016. У него совсем другая специфика работы. Вирус не причиняет вреда владельцу устройства и пытается остаться незамеченным. Он нацелен больше на IoT устройства, под управлением Linux, которые подключены к сети интернет и использует их для осуществления DDoS атак. Пользователь, скорее всего, ничего не заметит кроме существенного снижения пропускной способности сети.

Попадает вирус на машину путем совсем простым. Он ищет устройства на которых работает служба telnet с доступом без пароля или паролем по умолчанию. Linux.Mirai находится на устройстве до перезагрузки. Но если логин и пароль telnet не были изменены, то устройство будет инфицировано снова.

Этот вирус еще известен под именами Bashlite, GayFgt, LizKebab, Torlus, Bash0day и Bashdoor. Именно с помощью ботнена, организованного этим вирусом были осуществлены несколько нашумевших DDoS атак этой осенью. Как бы то ни было, но успех Mirai вдохновил хакеров разрабатывать другие linux вирусы, для организации DDoS атак.

3. Linux.NyaDrop

Это еще один троян, который инфицирует IoT устройства под управлением Linux точно так же, как это делает Mirari. Он не просто ищет устройства без пароля, но и пытается перебрать самые часто используемые пароли для telnet, чтобы попасть на устройство.

Работает вирус немного другим образом, после проникновения на устройство, он загружает исполняемые файлы бэкдора, который позволяет получить удаленный доступ к устройству. Пока что инициируются только роутеры на архитектуре MIPS, но в будущем вирус может расширить круг своих жертв. Хакеры смогут использовать зараженные устройства не только для DDoS атак, но и, например, в качестве прокси.

4. Linux.BackDoor.Gates

Этот троян для Linux был обнаружен еще в мае 2014. Он атакует устройства, под управлением 32 битной версии операционной системы Linux. Вирус состоит из двух частей, бэкдора, который позволяет злоумышленникам выполнять на вашем компьютере необходимые ему команды, а также DDoS бота. Основное предназначение, как и у двух предыдущих - проведение DDoS атак.

В процессе работы вирус передает злоумышленникам много данных о вашей системе, среди них: количество ядер, скорость CPU, использование CPU, MAC адрес, информация о сетевых интерфейсах, объем памяти, объем передаваемых и получаемых данных.

5. Linux.Lady

Еще один троян для операционных систем семейства Linux обнаруженный в октябре 2016. Он написан на новом языке, разработанном в корпорации Google. Он заражает серверы через неправильно настроенную программу Redis. Троян способен сам распространяться от машины к машине и постоянно исследует сеть на наличие уязвимых компьютеров.

Кроме распространения и заражения других машин, у этого вируса есть еще одна задача, он майнит криптовалюту на вашей машине, тем самым расходуя ваши ресурсы процессора и памяти.

6. Linux.DnsAmp

Этот троян для Linux был обнаружен еще в 2014 году, он может заражать как 32, так и 64 битные системы Linux. После заражения вирус прописывает себя в автозагрузку через /etc/rc.local и начинает ожидать команд от сервера. Основная цель вируса - участие в DDoS атаках.

Попадая на вашу машину, как и другие linux вирусы, он отправляет на свои сервера информацию о ней, например, объем памяти и количество swap пространства, а также другие характеристики.

7. Linux.Hanthie

Троян для Linux, обнаруженный еще в 2013 году, сам распространяться не умеет, но может попасть на компьютер путем социальной инженерии. После запуска прописывается в автозагрузку и пытается подключить свою библиотеку ко всем процессам.

8. Linux.Myk

Еще один троян для операционных систем Linux, созданный китайскими программистами. Как и Mirori, этот вирус предназначен для организации DDoS атак, но также может предоставить злоумышленнику доступ к вашему компьютеру. Характерная особенность этого вируса в том, что он способен отключать брандмауэр. Инфицирование осуществляется с помощью социальной инженерии. Впервые вирус был обнаружен весной 2015.

9. Linux.Rex

В 2016 году появилось несколько вирусов для Linux, написанных на новом языке от Google - Go. Вирус инфицирует сервера, под управлением различных систем управления контентом, используя обнаруженные в них уязвимости. Он может рассылать электронные письма и самостоятельно искать уязвимые сервера. Чаще всего вирус заражает серверы с Durpal, WordPress, Magento, JetSpeed, в которых не исправлены уязвимости. В WordPress вирус пытается использовать уязвимые плагины WooCommerce, Robo Gallery, Rev Slider, WP-squirrel, Site Import, Brandfolder, Issuu Panel и Gwolle Guestbook. Для сайтов Magento используются уязвимости CVE-2015-1397, CVE-2015-1398 и CVE-2015-1399.

10. Linux.Sshcrack

Эта вредоносная программа пытается заразить как можно большее количество устройств путем перебора паролей ssh. Когда программа получает доступ к новому компьютеру, она запускает на нем 200 потоков, выбирает случайный адрес и пытается перебрать ssh пароль для него. Перебор осуществляется по словарю, в котором есть более 10000 значений.

11. Linux.Rekoobe

Этот простой вирус для Linux был обнаружен в ноябре 2015. Он способен выполняться на машинах с архитектурой x86 и x64, хотя изначально был разработан только для SPARC. Вирус распространяется путем социальной инженерии, и может даль злоумышленнику доступ к вашему компьютеру, а также способен загружать на ваш компьютер различные файлы и передавать команды интерпретатору команд linux.

12. Linux.Ellipsis

Этот вирус создает на инфицированном сервере или компьютере с операционной системой Linux прокси-сервер, с помощью которого злоумышленник может делать нужные ему действия в сети и оставаться незамеченным. Вирус распространяется путем перебора логина и пароля к службе удаленного доступа - ssh.

В процессе работы вирус отключает iptables и мешающие ему программы, ведение логов. А также передает контроль над вашим компьютером злоумышленникам.

13. Linux.Ekoms

Этот вирус под Linux передает злоумышленникам снимки вашего экрана каждые 30 секунд. Также может загружать на сервер содержимое папки /tmp. Кроме снимков экрана, вирус может записывать звук. Заражение машины, как и во многих других способах выполняется путем социальной инженерии.

Выводы

Как видите, вирусы и операционные системы linux, вещи все же совместимые. За последнее время их появилось очень достаточно много. Другое дело, что они ориентированны, либо на уязвимые и не обновляемые системы, IoT устройства, или социальную инженерию. Это не повод ставить антивирус, но это не значит что нужно терять бдительность и расслабляться. Не забывайте обновлять свою систему вовремя, особенно если у вас есть сервер. А как вы относитесь к вирусам в Linux? Напишите в комментариях!

Существуют ли вирусы на компьютерах от Apple?

История создания вирусов для мака начинается еще аж с 1980-х.

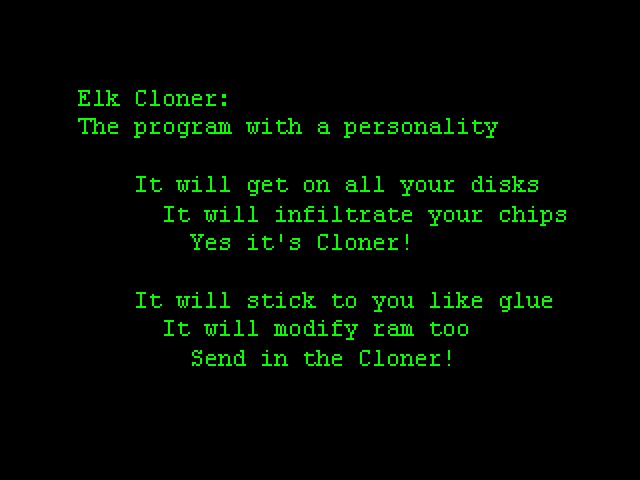

На дворе 1982 год. 15-ти летний школьник Ричард Секрента создал вирус и распространил на компьютеры Apple II. При каждой 50-й загрузке вирус отображал на экран маленькое стихотворение.

На практике, этот червь не представлял какой-либо серьезной опасности для компьютеров, но он стал самым первым самораспространяющимся вирусом на компьютерах Apple.

Greetings from the HyperAvenger!

I am the first HyperCard virus ever.

I was created by mischievous 14 year old, and am completely harmless. Dukakis for president in ’88.

Peace on earth and have a nice day

Неплохая предвыборная реклама, правда?

4. 1990 – MDEF

5. 1995-1996 Concept и Laroux

Именно эти два вируса дали более мощный и серьезный толчок в сторону создания опасных программ для операционных систем. Тут уже надо было бить тревогу, эти зловреды начали встраиваться в часто используемые программы.

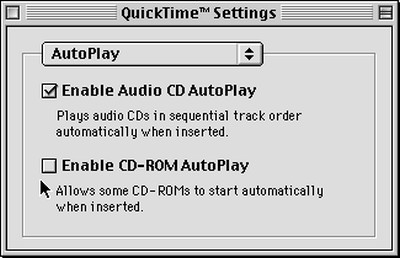

6. 1998 – Autostart (aka Hong Kong virus), Sevendust 666

В Гонконге впервые был обнаружен самый первый полноценный червь AutoStart 9805, который быстро распространялся в системе при помощи CD-ROM и функции «Автовоспроизведение» QuickTime 2.5 +.

Червь сам себя копировал в другие разделы жесткого диска, дискеты. Проявлял всякую активность в системе, и видоизменял файлы с названиями (data, dat).

В этом же году Sevendust, также известный как 666 вызвал немало головной боли у пользователей Mac OS. Его по праву можно считать первым потенциально опасным вредоносным кодом (одно название говорит само за себя). Вирус полностью уничтожал все файлы на жестком диске, оставляя в папке Extensions файл под названием «666».

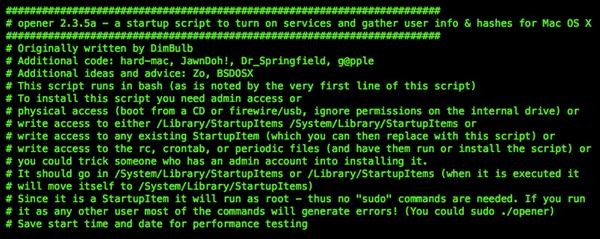

Наступила эра Mac OS X и вместе с этим новая эпоха вирусов. Скрипт Renepo (известный как Opener) получил первое распространение по сети (напрямую, не по интернету). Поначалу он просто отключал всю безопасность в операционной системе, включая firewall. В дополнении к этому, он скачивал и устанавливал хакерские утилиты для похищения паролей, взлома программ, и «издевался» над системными файлами.

Вирус Leap-A можно по праву назвать самым первым на Mac OS X. Проникал этот «паразит» через приложение iChat.

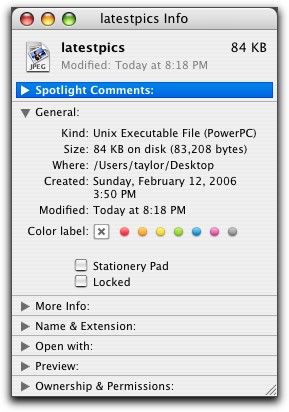

Это лишь кусочек картинки, для полного просмотра воспользуйтесь любым поисковиком.

В январе 2009 г. хакеры разработали троянскую программу и распространяли ее через iWork. Однако этот вирус коснулся только тех, кто скачивал программу с торрентов. В программе был встроен «вредоносный код», который передавал хакерам историю посещений сайтов и любые другие учетные данные о человеке.

В этом же месяце появился другой вариант трояна. Он распространялся уже через пиратскую версию Adobe Photoshop CS4. В марте хакеры ещё раз замаскировали свое создание. На веб-сайтах оно позиционировалось как программа для просмотра HDTV MacCinema.

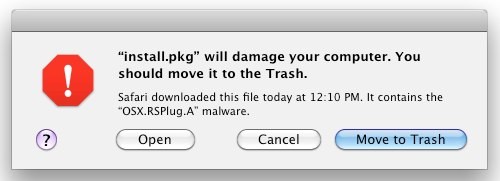

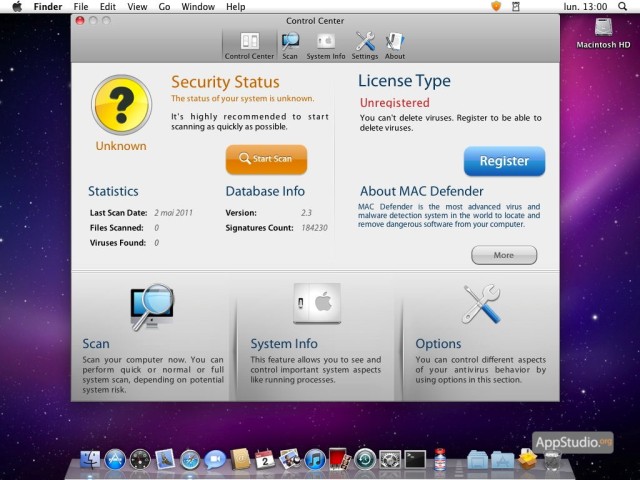

Логично предположить, что люди, столкнувшиеся с атаками на компьютер, стали искать способы обезопасить свой мак. Хакеры придумали «вредоносную программу» под видом антивирусной утилиты. Пользователь получал всплывающее окно с предупреждением об угрозе безопасности компьютера и предлагал установить антивирус Mac Defender. Эта «добрая» программка в итоге похищала кредитные данные о пользователе.

12. 2012 – BackDoor Flashback

Один из популярных вирусов по распространению. По статистике было заражено около 650 тысяч компьютеров Mac. Вирус проникал через уязвимость в Java, которая позволяла злоумышленникам создавать сети-ботнеты.

13. 2013 – Pintsized

В 2013 году произошел «бум» среди владельцев яблочной продукции. Программа с легкостью обошла даже защиту Gatekeeper в OS X. Троян отправляет абсолютно все данные о жертве и получает полный доступ к компьютеру. Пострадали также сотрудники компании Apple.

15. 2015 – настоящее время

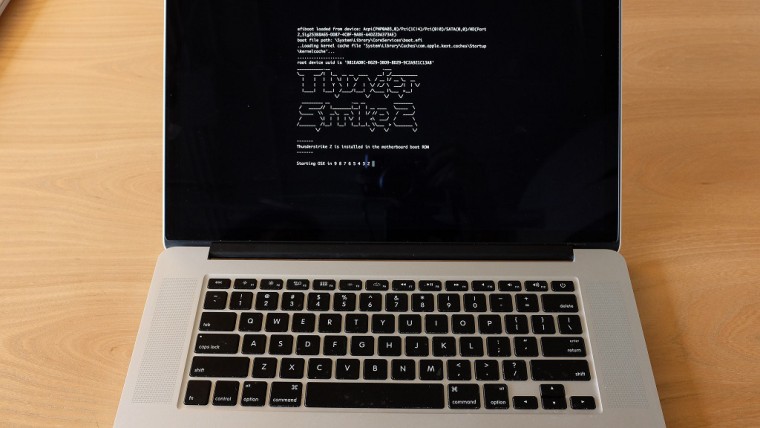

В наши дни вредоносные программы становятся более хитрыми и изощренными. Компьютеры в плане технологической части стали сложными. Хакеры предпринимают попытки взламывать компьютеры аппаратным способом.

В начале 2015 появился достаточно серьезный вирус-буткит Thunderstrike. Под контроль берется абсолютно весь компьютер, вживляясь в БИОС системы. Буткит запускается при включении компьютера до загрузки OS. Даже если удалить её, то вирус никуда не денется.

По сей день эта уязвимость в OS X не закрыта.

Как защитить свой Mac?

1. Включите автоматическое обновление операционной системы, либо обновляйтесь вручную. Apple очень оперативно старается избавиться от ошибок, уязвимостей, дыр, бреши в коде программ.

2. Включите стандартный брандмауэр в операционной системе.

3. Запустите шифрование данных FileValut, благодаря ему, вы можете обезопасить свой жесткий диск. Будет полезно, если у вас вдруг украдут MacBook.

4. По возможности старайтесь использовать учетную запись без прав администратора. Например, в семье есть ребенок, который устанавливает всё подряд, таким образом, вы можете защитить свой компьютер от лишних программ.

5. Почаще делайте резервную копию. Для этого в системе есть полезная и легкая в использовании утилита Time Machine, которая позволяет делать резервные копии всех данных на внешний жесткий диск. (Резервное копирование не защитит вас от вирусов, но вполне спасет вас, если вдруг выйдет из строя ваш компьютер).

6. Используйте менеджер паролей. В OS X есть KeyChain (связка ключей), позволяет безопасно хранить все ваши пароли.

(4 голосов, общий рейтинг: 4.50 из 5)

Ведь всегда найдутся те, кто предпочитает незаконные методы в решении множества вопросов, связанных с коммуникациями.

Что такое вирусы и какое влияние они могут оказывать

Компьютерные вирусы неспроста получили такое название по аналогии с медицинской терминологией. В подавляющем большинстве случаев их воздействие на информационную систему, будь-то компьютер обычного человека, правительственные серверы, производственное оборудование или военные коммуникации — всегда оказывает негативные последствия, повреждая или обходя их защиту и совершая противоправные действия. Не рассматривая те случаи, когда применение вирусов может использоваться в качестве оборонительной или разведывательной тактики, можно обобщить их влияние на зараженную систему следующими функциями:

- кража важной информации;

- нарушение функционирования защиты для последующего ее обхода;

- изменение информации для использования результата в целях атакующего и другие.

В настоящее время существует множество различных классификаций вредоносного программного обеспечения, коим и является компьютерный вирус. Их разделяют, помимо прочих, по таким параметрам:

- по способу распространения;

- по атакуемой цели;

- по языку программирования, на котором создана программа-вирус;

- по операционным системам, который заражает вирус и прочим.

Если сильно обобщить процесс создания вируса и его воздействие на цель, то поэтапно эту процедуру можно описать следующим образом.

- Изучается атакуемая система и происходит поиск наиболее уязвимых ее участков.

- Создается программа, которая использует обнаруженную брешь в защите и использует ее для запланированных целей.

- Написав программу-вирус, злоумышленник помещает ее в целевую информационную систему (это может быть электронное письмо с вложением, файл на съемном носителе и даже такие экзотические способы, как SQL-инъекции — особым способом сформированные запросы в базу данных, которые приводит к сбою).

- Попав в систему, вирус производит заранее запланированные его кодом операции — считывает и отправляет злоумышленнику данные, подменивает информацию, разрушает элементы защиты и прочее.

Есть ли вирусы на mac os

Традиционно в среде почитателей продуктов компании Apple считается, что данная платформа, включая ее версии для настольных компьютеров, планшетов и смартфонов марки, является наименее уязвимой среди других популярных операционных систем, представленных на потребительском рынке. Вирусы на Mac OS действительно не слишком распространенное явление, но тем не менее они есть, о чем свидетельствуют как исследования, так и отзывы некоторых пользователей.

Очистить Мак от попавших в него вирусов порой бывает не так просто. Здесь может не подействовать простое удаление самой программы, которую и не так то просто найти, но даже и переустановка операционной системы.

Принимая во внимание бурное развитие технологий, в том числе и рост количества вредоносного ПО, установить антивирус для Mac OS X никогда не будет лишним. Сложно сказать какие из представленных программных средств защиты для этой системы наиболее качественно справляются со своими задачами, но при выборе подходящего программного комплекса не стоит пренебрегать такими возможностям, как:

- платное использование. Чаще всего платные версии антивирусов намного более функциональны и отличаются наиболее свежими базами вредоносных программ;

- регулярное обновление. Оно позволяет получить самую свежую информацию об угрозах и сигнатурах;

- дополнительные функции — фаервол, проверка съемных накопителей, защита других устройств в сети, прочее.

Есть ли вирусы на iOS

Рассматривая вопросы безопасности платформы Mac OS от Apple, не стоит обходить стороной и другие ее детища — популярные планшеты и смартфоны, управляемые операционной системой iOS. Поскольку для поиска и установки программ в этой системе существует отдельный магазин приложений, то вирусы на iOS встречаются еще реже.

Сопутствует этому жесткая политика компании в отношении отбора программ, которые можно загружать в магазин для последующей продажи или бесплатной установки пользователями. Каждую из них тщательно проверяют ответственные сотрудники компании на предмет нахождения в них вредоносного кода, несущего опасность для потребителя.

Что касается защиты от угроз, которые несут в себе вирусы на iOS, то помимо установки программ только из официального источника, можно дополнительно подстраховаться — установить антивирус для Айфона или Айпада и быть уверенным в пусть и не стопроцентной, но все же надежной защите своего устройства.

Какие бывают вирусы на андроид

Платформа Android – это комплексная программная инфраструктура для таких устройств, как смартфоны, часы, портативные компьютеры, ноутбуки, планшеты и даже телевизоров с приставками. В нее входит не только одноименная операционная система, но и множество веб-сервисов компании Google – магазин приложений, почтовый сервис, поиск в сети и многое другое. В ее основе лежит код популярной операционной системы Linux и адаптированные технологии компании Java, в частности язык программирования и виртуальная машина.

Намного более открытая для сторонних разработчиков, платформа Андроид обеспечивает больше возможностей для написания и распространения вредоносного ПО. Разнообразие встречающихся для нее вирусов можно представить в следующих категориях, в зависимости от воздействия на систему:

Есть ли «вирусы» под Mac? Если совсем коротко, то скорее да, чем нет. Хотите узнать, почему такой немного странный ответ?

Большое количество людей «вирусами» называют всё вредоносное программное обеспечение. Если подходить формально, то вирусами можно называть только программы, которые могут самостоятельно распространяться.

Но тут есть нюанс — нынешнее вредоносное ПО зачастую сложное и может состоять из нескольких компонентов — одни отвечают за заражение, другие за распространение, третьи за полезную для злоумышленников нагрузку. Вирусы могут также группироваться по различным признакам, например, по способу распространения или вредоносной нагрузке.

Поэтому предлагаю не вдаваться в полемику вирус это или не вирус, а попробовать понять, угрожает ли вредоносное ПО нашим макам и если угрожает, то какое и как заражает системы.

История

Наверняка многих мучает вопрос, когда же появился первый вирус для компьютеров фирмы Apple. Одними из самых первых считаются вирусы Virus 1,2,3 и ElkCloner. Написаны они были в далеком 1981 году.

Вирус с нехитрым названием Virus создавался как проверка концепции. Основной идеей было написать программу, которая могла бы самостоятельно распространяться, но не влияла на другие приложения. Первые две версии самостоятельно распространялись, но влияли на работу системы или другого софта. Поэтому версий три.

Через несколько лет после 1981 появились и другие вирусы. В конце 80-х и в 90-х годах было создано несколько десятков вредоносного ПО.

Как известно, тогда компьютеры Apple еще не использовали процессоры Intel. Да и вообще мир компьютеров сильно отличался от нынешнего — персональные компьютеры, и тем более доступ в сеть Интернет был далеко не у всех, а к компьютерным угрозам относились совсем по-другому. По сравнению с мейнфреймами, физический доступ к которым осуществлялся поочередно, у персональных компьютеров совершенно другая модель угроз. Например, один компьютер в сети может попытаться атаковать другой.

Первые вредоносы делали больше из любопытства или жажды славы. Впоследствии это стало средством наживы (назвать это заработком язык не поворачивается). Давайте посмотрим, как обстоят дела сегодня.

Наше время (2016-. )

Шифровальщик (ransomware)

Keranger — 2016

Распространялся вместе с торрент клиентом Transmission, сайт которого был взломан и в официальный инсталлятор внедрен вредоносный код. Модифицированное приложение было подписано, поэтому защита в виде GateKeeper сработать не могла. Наверное, это был первый шифровальщик для macOS.

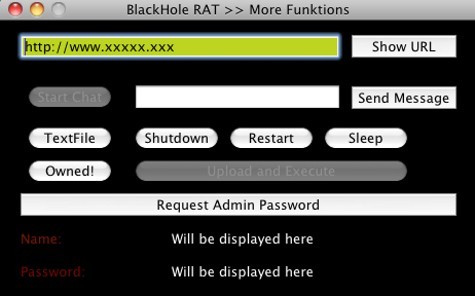

Бэкдор (backdoor)

Keydnap — 2016

Еще один интересный бэкдор распространялся в виде zip архива. Внутри находился файл “screenshot.jpg “ (именно с пробелом в конце расширения). На самом деле данный файл был не изображением, а исполняемым файлом. Еще один любопытный момент — данный бэкдор имел второй метод распространения. А именно через торрент клиент Transmission. Да, тут нет ошибки. Это же приложение использовалось ранее для распространения шифровальщика Keranger.

Mokes — 2016

Бэкдор Mokes примечателен тем, что хоть его и обнаружили, отыскать точный вектор заражения не удалось. Были лишь предположения, что он распространялся через фишинговые письма по электронной почте.

Komplex — 2016

Распространялся по электронной почте в виде приложения замаскированного под pdf файл. При «открытии» этого приложения запускалась вредоносная нагрузка, но для маскировки также открывался и pdf документ. Основная функциональность сводится к тому, чтобы загружать другие файлы и выполнять команды. Таким образом этот вредонос скорее всего использовался для распространения других вредоносных программ. Первая часть бэкдора была обнаружена в 2016 году, а вторая, более функциональная часть, в 2017.

Реклама (adware)

На самом же деле скачивалось приложение MacFileOpener, которое регистрировало себя как обработчик большого количества типов файлов. В результате приложению не нужно было создавать какие-то демоны или придумывать что-то еще. Когда пользователь пытался открыть любой файл, для которого вредонос зарегистрировал себя, операционная система запускала зловред.

Приложения показывающие рекламу опасны не только и не столько самой рекламой. Они зачастую устанавливают в систему корневые сертификаты, благодаря которым могут просматривать зашифрованный трафик. А в трафике могут находиться пароли, данные кредитных карт, сессионные куки и другие секреты.

Статистика

Вредные новинки

За первое полугодие 2019 появились новые вредоносы и были реанимированы некоторые старые.

CookieMiner

В самом начале 2019 года появился CookieMiner. Он воровал куки от криптокошельков и пароли из Google Chrome. Помимо этого, в систему также устанавливается майнер криптовалюты и backdoor.

Специалисты утверждают, что CookieMiner либо основан, либо написан по мотивам DarthMiner, который появился в декабре 2018. DarthMiner распространялся под видом кряка для продуктов Adobe.

Lazarus Malware

Следующий вредонос связывают с организованной группой (APT) Lazarus, которые были нацелены на обменники криптовалют еще с 2018 года. Их бэкдор распространялся с помощью специального подготовленного документа Word. Внутри был VBA скрипт, который мог исполняться на Windows или macOS. И этот документ был далеко не единственным. Судя по названиям методов документ являлся частью долгоиграющей вредоносной кампании под названием Операция Трой (Operation Troy).

OSX.Loudminer — кросс-платформенный майнер

Еще один пример того, что скачивать крякнутый софт бывает небезопасно. Данный вредонос имеет размер примерно 2.5 ГБ. Потому что распространяется вместе с крякнутой версией популярной аудио программы Ableton Live. В данном вредоносном приложении есть попытки скрыться “от преследования” — если на компьютере запущен Activity Monitor (показывает запущенные процессы и их активность), то скрипт приостанавливает свою деятельность на 15 минут. За оплошность установки вредоноса пользователь заплатит ресурсами своего железа, которое будет работать на благо злоумышленников.

KeyStealDaemon – воровство паролей через уязвимость

Информацию о том, как распространялся данный зловред я не нашел (а может и не искал). Но это не особо важно. Важно то, что данный зловред эксплуатировал уязвимость CVE-2019-8526, которая была найдена в феврале, а исправлена в марте. Уязвимость позволяет непривилегированному процессу прочитать защищенные хранилища паролей (KeyChain).

На virustotal зловред появился в июне и, судя по всему, в это время был активен. Но выполнять свою грязную работу мог только на системах без обновлений или использующих уже не поддерживаемые версии macOS, для которых исправления не было (и, вероятно, не будет). Да, в системах Apple тоже есть огрехи в безопасности и компания их регулярно исправляет. Поэтому ставить обновления надо не только на Windows.

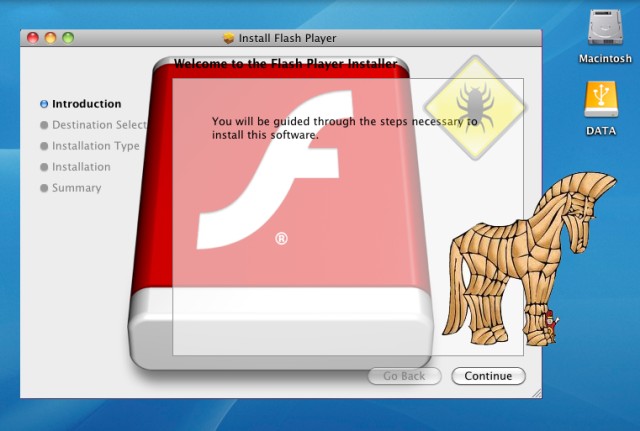

В середине июня злоумышленники взяли уязвимость на вооружение. Для активации зловреда пользователю нужно всего лишь смонтировать .dmg файл. Одна из первых приманок — фейковый инсталлятор плагина Adobe Flash Player (не знаю, кто до сих пор использует флеш и для чего. Если знаете, поделитесь в комментариях :)) Adobe Flash почему-то очень любят распространители рекламных вредоносов.

OSX/CrescentCore – Adware меняет свои приемы

Разработчики этого вредоноса пытались уберечь его от разоблачения. Для этого вредонос содержит внутри бандла два файла: один со списком ПО для виртуализации, другой — со списком антивирусов. Задумка была простая — если обнаружен антивирус из списка или приложение запущено внутри виртуальной машины, то принимать меры (например, не продолжать работу), чтобы не быть обнаруженным.

Вредоносная активность — запуск ненужных задач, открытые в браузере окон с рекламой или поддельными предупреждениями о заражении вирусами.

История болезни

Если проанализировать малварь можно выделить основные тенденции в заражении, выживании вредоносов и их целях.

Чаще всего заражение маков происходит при непосредственном участии пользователей. Для обмана применяются

- фейковые всплывающие окна

- пиратский софт (это могут быть как сами программы, так и кряки к ним)

- инфицированные вебсайты (чаще всего на них размещают уже зараженные всем известные программы)

Некоторые вредоносные программы используют уникальные методы для своего запуска, например, ассоциация с расширениями файлов, чтобы быть вызванными при открытии файлов пользователем. Но чаще всего используется три способа

- Launchd демоны или сервисы (они запускаются при старте системы)

- расширения для браузеров

- приложения, загружающиеся при логине пользователя (Startup Item)

Основных целей у вредоносов всего две — деньги или данные. Получить все это можно прямым способом:

- (деньги) реклама, клики, выкуп

- (данные) файлы, переписка

Заключение

Очень часто вредоносы требуют от пользователя активности для своего запуска. По мнению Патрика Вардла (Patrick Wardle), это следствие того, что вредоносы для mac еще недостаточно развиты. Вне зависимости от того, как будет развиваться малварь для маков, я бы дал пользователям следующие рекомендации:

На сегодняшний день для операционки Windows самой серьезной и распространенной проблемой являются вирусы, трояны и всевозможное вредоносное ПО. Даже пользователи операционки Windows 8 не застрахованы от этого, невзирая на улучшенную безопасность системы.

Однако, многих пользователей интересует наличие вирусов на других операционках, таких как Mac OS, Android, iOS, а также Linux.

Windows

Не каждое вредоносное программное обеспечение разрабатывалось для операционки Windows, однако, их большое количество. Самой главной причиной этого является повсеместное распространение данной системы, однако, это не единственный показатель. Еще при разработке безопасность не была приоритетным критерием в операционке.

На сегодняшний день в плане инсталляции приложений ОС Windows обладает своеобразной моделью поведения. В ней можно искать необходимые программы на любых источниках в сети, которые не всегда могут быть надежными, и устанавливать их. Другие операционки располагают собственными магазинами, которые предоставляют проверенное программное обеспечение.

Стоит отметить, что Windows 8 располагает собственным магазином софта, но самые необходимые приложения для компьютера пользователи все равно скачивают с разных сайтов в интернете.

Apple Mac OS X

Беря во внимание вышесказанное, можно отметить, что большая часть вредоносных

элементов предназначается для Windows, и они не могут использоваться на ОС Mac. Однако, вирусы для операционки Mac существуют, хотя и встречаются значительно реже. В основном компьютер заражается через дополнение Java в обозревателе, при инсталляции взломанных утилит и другими методами.

В новых версиях операционки Mac OS X инсталляция различного софта происходит через Mac App Store. Если необходимо поработать с определенной, найти ее можно в магазине программ. При этом можно уверенно скачивать приложения, не боясь за безопасность компьютера, поскольку в них точно нет вирусов и вредоносных элементов. Это исключает необходимость в поисках нужных утилит в интернете.

Помимо этого, операционка располагает технологиями Gatekeeper и XProtect. Первая предназначена для блокировки запуска программ, которые не имеют специальной подписи. Вторая является антивирусом, который проверяет все открываемые приложения на присутствие в них вредоносов.

Это означает, что для операционки Mac существуют вирусы, но они существенно реже появляются, чем для Windows, а вероятность заражение ниже, поскольку применяются совершенно другие принципы при инсталляции приложений.

Android

Кроме того, для ОС Android существуют вирусы и вредоносные элементы, а для борьбы с ними разработаны антивирусы. Но необходимо брать во внимание тот факт, Android наиболее защищенная операцинка. Скачивать и устанавливать программы разрешается только из Google Play, к тому же в самом магазине проводится проверка приложений на наличие вирусов в них.

Однако, пользователь может отключить принудительную инсталляцию приложений только из Google Play и скачивать их с других ресурсов, но при наличии Android 4.2 и выше будет предлагается проверить загруженную игру или программу.

В общем, если не скачивать взломанные программы для Android, а применять только Google Play, то можно быть уверенным в безопасности своего устройства. Таким же образом, достаточно безопасными можно считать магазины программ Samsung, Opera и Amazon.

iOS

Эта операционная система считается еще более защищенной, чем Mac OS и Android. Это означает, что при использовании iPhone, iPod или iPad и загрузке программ из Apple App Store возможность получить вирус практически нулевая. Этого удалось добиться за счет особой требовательности магазина к разработчикам, поэтому все приложения проверяются в ручном режиме.

В 2013 году были проведены исследования, в ходе которых выявлено, что есть возможность обойти процедуру проверки на вирусы при выкладывании приложений в магазин Apple и внедрить в него вредоносный элемент. Но при выявлении вируса Apple может ликвидировать все вредоносы на каждом устройстве пользователей с операционкой iOS. Стоит отметить, что Microsoft и Google могут дистанционно удалять инсталлированные приложения из своих магазинов.

Linux

Разработчики вредоносного ПО практически не работают в сторону ОС Linux, поскольку эта операционка не настолько популярна среди пользователей. Помимо этого, юзеры этой операционки намного опытнее, чем пользователи других ОС и большая часть простых методов распространения вредоносных элементов с ними не проходят.

Однако, вирусы для этой операционки существуют. Заразиться вирусами можно при скачивании приложений с сомнительных ресурсов или получении писем по электронке, но при этом их необходимо открыть, что маловероятно.

Читайте также: