Intel csme system tools как пользоваться

Обновлено: 04.07.2024

Как вы возможно уже заметили, после установки операционной системы Windows на современные компьютеры на базе процессоров Intel необходимо кроме установки драйверов к звуковой карте, видеокарте, чипсету, USB-контроллеру и другим устройствам также установить драйвер для Intel Management Engine.

Что же такое этот Intel Management Engine и зачем он нужен? Если не вдаваться глубоко в технические тонкости, то это отдельный процессор (или точнее микропроцессор, микроконтроллер), который встроен в чипсет. В более ранних версиях материнских плат он встраивался в северный мост, а теперь после перехода на «одночипсетную» конфигурацию можно сказать, что он встроен просто в чипсет.

Итак, Intel Management Engine (Intel ME) это подсистема, которая предназначена для решения различных задач связанных с мониторингом и обслуживанием компьютера во время сна и в процессе его работы. Для корректной работы Intel ME, как и любого другого устройства, требуется драйвер (отсутствие такого драйвера приводит к наличию неизвестного устройства с восклицательным знаком в «Диспетчере Устройств»).

Intel ME ME используется при старте и первоначальной настройке материнской платы. Выход из строя Intel Management Engine (при условии, что больше ничего не вышло из строя на плата или в ноутбуке) чаще всего проявляется в том, что вентиляторы работают на максимальных оборотах и не регулируют свою скорость в зависимости от температуры охлаждаемых компонентов (в том числе и этим занимается Intel ME). Конечно, этим все не ограничивается, но внешне неисправность Intel ME проявляется именно так.

Кроме того, на базе Intel Management Engine реализованы также следующие технологии:

Intel AMT (удалённое администрирование или управление компьютером)

Intel AT (противоугонный модуль)

Intel SMB (урезанный вариант Intel AMT для малого бизнеса)

Сам микроконтроллер на котором реализован Intel Management Engine лицензирован у фирмы ARC International 32-битный RISC-процессор (соответственнно не x86-архитектуры) с набором возможностей специально конфигурируемых «под заказчика». Процессоры такого типа конкурируют с ARM-процессорами (которые в свою очередь весьма популярны в связи с использованием их в смартфонах и планшетах).

Этот процессор имеет все плюсы ARM-процессоров (прежде всего крайне малое энергопотребление) и при этом обладает возможностями, достаточными для решения поставленных перед ним задач. Кроме того, этот процессор обладает своей постоянной и оперативной памятью.

На базе такого процессора и работает Management Engine, а для взаимодействия с операционной системой имеется MEI – Management Engine Interface. Для настройки Management Engine в BIOS Setup есть MEBx (ME BIOS Extensions) модуль, который поставляется для OEM-производителей плат или же встроенный в BIOS Setup подраздел. Именно для корректной работы MEI с операционной системой и потребуется драйвер, который мы устанавливаем

(Пока оценок нет)

Intel Management Engine (Intel ME) — автономная подсистема, встроенная почти во все чипсеты процессоров Intel с 2008 года [1] [2] [3] . Она состоит из проприетарной прошивки, исполняемой отдельным микропроцессором. Так как чипсет всегда подключен к источнику тока (батарейке или другому источнику питания), эта подсистема продолжает работать даже когда компьютер отключен [4] . Intel заявляет, что ME необходима для обеспечения максимальной производительности [5] . Точный принцип работы [6] по большей части недокументирован, а исходный код обфусцирован с помощью кода Хаффмана, таблица для которого хранится непосредственно в аппаратуре, поэтому сама прошивка не содержит информации для своего раскодирования. Главный конкурент Intel, компания AMD, также встраивает в свои процессоры аналогичную систему AMD Secure Technology (раньше называвшуюся Platform Security Proccessor), начиная с 2013 года.

Management Engine часто путают с Intel AMT. Технология AMT основана на ME, но доступна только для процессоров с технологией vPro. AMT позволяет владельцу удалённо администрировать компьютер [7] , например включать или выключать его, устанавливать операционную систему. Однако ME устанавливается с 2008 года на все чипсеты Intel, вне зависимости от наличия на них AMT. В то время как технология AMT может быть отключена, нет официального документированного способа отключить ME.

В ME было найдено несколько уязвимостей. 1 мая 2017 года компания Intel подтвердила наличие уязвимости удалённого повышения привилегий (SA-00075) в Management Technology [8] . Каждая платформа Intel с установленным Intel Standard Manageability, Intel Active Management Technology или Intel Small Business Technology, от Nehalem (2008 год) до Kaby Lake (2017 год) имеет уязвимость в ME, которую можно использовать удалённо [9] [10] . Были найдены несколько путей неавторизованного выключения ME, которые могут сорвать выполнение функций ME [11] [12] [13] . Дополнительные критические уязвимости в ME, затрагивающие большое число компьютеров с прошивками, включающими ME, Trusted Execution Engine (TXE) и Server Platform Services (SPS), от Skylake (2015 год) до Coffee Lake (2017 год), были подтверждены Intel 20 ноября 2017 года (SA-00086) [14] . В отличие от SA-00075, эта уязвимости присутствует даже если AMT отключен, не входит в поставку или ME отключен одним из неофициальных методов. [15]

Содержание

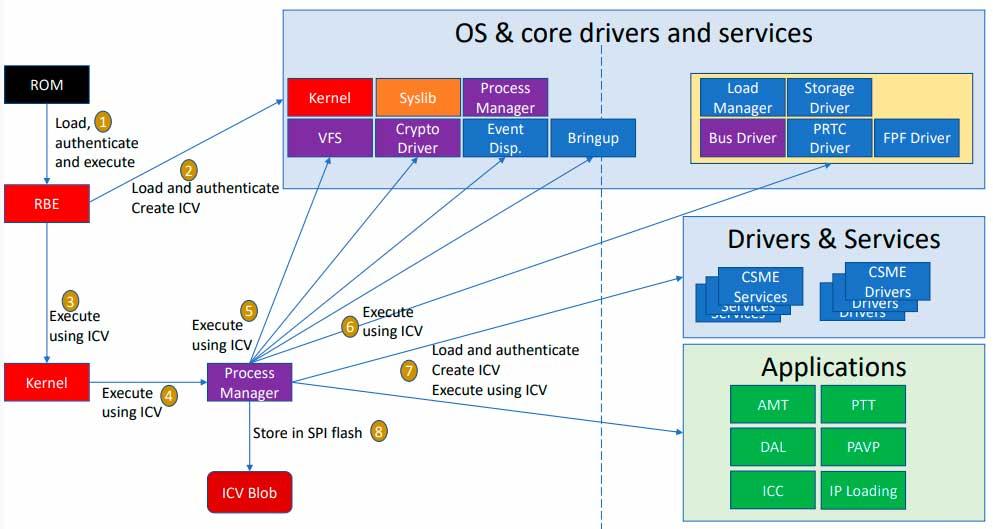

Начиная с ME 11, в основе лежит 32-битный x86-совместимый процессор на технологии Intel Quark с запущенной на нём операционной системой MINIX 3 [13] . Состояние ME хранится в разделе шины SPI с использованием файловой системы EFFS (Embedded Flash File System) [16] . Предыдущие версии базировались на RISC-ядре ARC с использованием операционной системы реального времени ThreadX от компании Express Logic. Версии ME от 1.x до 5.x использовали ARCTangent-A4 (только 32-битные инструкции), тогда как в версиях от 6.x до 8.x использовался более новый ARCompact (смешанная 32- и 16-битная архитектура набора команд). Начиная с ME 7.1, процессор ARC мог выполнять подписанные Java-апплеты.

ME имеет свой MAC-адрес и IP-адрес для своего дополнительного интерфейса с прямым доступом к контроллеру Ethernet. Каждый пакет Ethernet-траффика переадресуется в ME даже до достижения операционной системы хоста, причём такое поведение поддерживается многими контроллерами, настраиваемыми по протоколу MCTP [17] [18] . ME также взаимодействует с машиной через интерфейс PCI [16] . В Linux взаимодействие машины и ME происходит через устройство /dev/mei [19] .

Начиная с процессоров на микроархитектуре Nehalem, ME обычно интегрируется в северный мост материнской платы [20] . На новых архитектурах Intel (начиная с Intel 5 Series) ME встроен в Platform Controller Hub [21] [22] .

Согласно терминологии Intel на 2017 год, ME — один из наборов микропрограмм системы Converged Security and Manageability Engine (CSME). До AMT версии 11, CSME назывался Intel Management Engine BIOS Extension (Intel MEBx) [3] .

Компания Positive Technologies обнаружила, что прошивка ME версии 11 использует MINIX 3 [13] [23] [24] .

Обычными способами отключить ME невозможно. Тем не менее, было обнаружено несколько недокументированных и потенциально рискованных методов для этого [14] . Эти методы не поддерживаются Intel. Архитектура безопасности ME предполагает предотвращение отключения, поэтому возможность такого отключения считается уязвимостью. Например, вирус, используя возможность несанкционированного отключения, способен лишить компьютер части функций, ожидаемых конечным пользователем, например таких как воспроизведение медиа с техническими средствами защиты авторских прав. Однако критики ME не воспринимают это как уязвимость.

Строго говоря, ни один из методов не способен полностью отключить ME, так как без ME невозможна загрузка процессора. Все известные методы просто заставляют ME перейти вскоре после загрузки в неправильное состояние, в котором невозможно выполнение ни одной функции ME. ME продолжает быть подключенным к источнику питания, и встроенный в ME микропроцессор продолжает исполнять код.

В августе 2017 года компания Positive Technologies опубликовала метод отключения ME через недокументированный встроенный режим. Компания Intel подтвердила [26] , что ME содержит возможность для государственных органов, таких как АНБ, переключения в режим высокодоверенной платформы (High-Assurance Platform, HAP) сразу после загрузки. Этот режим выключает все функции ME. Он авторизован для использования только государственными органами и предполагается только для машин, произведённых для них. Однако оказалось, что в большинстве продаваемых на рынке компьютеров можно включить этот режим [27] [28] . Манипуляции с битом HAP были быстро встроены в проект me_cleaner [29] .

В конце 2017 года несколько производителей ноутбуков объявили о своих намерениях поставлять ноутбуки с отключенным Intel ME:

- Компания Purism, SPC потребовала у Intel продавать процессоры без ME или же опубликовать исходный код ME, называя его «угрозой для цифровых прав пользователей» [30] . В марте 2017 года компания Purism сообщила [31] , что нейтрализовала ME путём удаления большей части исполняемого кода из флеш-памяти. Позже, в октябре 2017 года, компания сообщила [32] , что новые партии основанных на Debian ноутбуков линейки Librem будет выпускаться с нейтрализованным (через стирание большей части кода из флеш-памяти, как и сообщалось ранее), а также дополнительно выключенными через бит HAP модулями ME. Также были выпущены обновления для существующих ноутбуков Librem.

- System 76 анонсировала в ноябре 2017 года [33] о своих планах отключить ME в новых и текущих основанных на Ubuntu машинах через HAP бит.

Ни один из двух обнаруженных методов отключения ME не способен быть эффективной контрмерой против уязвимости SA-00086 [15] . Причина этого в том, что уязвимость находится в модуле ME, загружаемом на раннем этапе и необходимом для загрузки основного процессора [34] .

Руткит кольца −3 был представлен исследователями Invisible Things Lab для чипсета Q35; он не работает для более нового чипсета Q45, так как Intel реализовал дополнительные меры защиты [35] . Эксплоит действовал посредством переотображения защищённого в нормальных условиях региона памяти (верхние 16 МБайт ОЗУ), зарезервированного для ME. ME-руткит мог быть установлен независимо от наличия AMT, так как чипсет всегда содержит ARC-сопроцессор ME. Обозначение «−3» было выбрано потому, что сопроцессор ME активен, даже когда система находится в спящем режиме (состояние S3), следовательно он считается более низкоуровневым, чем руткиты System Management Mode [20] . Для уязвимого чипсета Q35 Патриком Стевином (Patrick Stewin) был продемонстрирован отслеживающий нажатия клавиш ME-руткит [36] [37] .

В мае 2017 года компания Intel подтвердила, что многие компьютеры с AMT содержат незакрытую критическую уязвимость повышения привилегий (CVE-2017-5689) [8] [10] [38] [39] [40] . Уязвимость, которую сообщившие о ней компании Intel исследователи назвали «Silent Bob is Silent» [41] , затрагивает множество ноутбуков, компьютеров и серверов, продаваемых компаниями Dell, Fujitsu, Hewlett-Packard (Hewlett Packard Enterprise и HP Inc. после разделения), Intel, Lenovo и, возможно, других [41] [42] [43] [44] [45] [46] [47] . Исследователи заявили, что ошибка затрагивает системы, произведённые в 2010 году и позднее [48] . Некоторые сообщают, что ошибка также распространяется на системы, произведённые ещё в 2008 году [10] [49] . По описаниям, уязвимость позволяет удалённым злоумышленникам получить:

полный контроль над уязвимыми машинами, включая возможность читать и изменять всё что угодно. Она может быть использована для установки персистентых злонамеренных программ (возможно в прошивку) и для чтения и изменения любых данных.

Критики, такие как Фонд электронных рубежей (EFF) и эксперт по безопасности Damien Zammit, обвиняют ME в наличии бэкдора [2] [53] . Zammit отмечает, что ME имеет полный доступ к памяти (без всякого ведома на то родительского ЦПУ); имеет полный доступ к TCP/IP стеку и может посылать и принимать пакеты независимо от операционной системы, обходя таким образом её файрволл.

Компания Intel ответила, что «Intel не встраивает бэкдоров в свои продукты, и они не дают Intel контроля или доступа к вычислительной системе без явного разрешения конечного пользователя» [7] и что «Intel не разрабатывает и не будет разрабатывать бэкдоров для доступа к своим продуктам. Последние отчёты, заявляющие об обратном, основаны на неверной информации и вопиюще ложны. Intel не предпринимает попыток снизить безопасность своих технологий» [54] .

Компания Google, по состоянию на 2017 год, пыталась избавиться от проприетарных прошивок со своих серверов и обнаружила, что технология ME является препятствием на пути к этому [14] .

Вскоре после исправления уязвимости SA-00086 производители материнских плат для процессоров AMD стали поставлять обновления BIOS, позволяющие отключить AMD Secure Technology [55] , схожую с Intel ME подсистему.

С большой вероятностью многие, кто хоть раз сам устанавливал операционную систему Windows и затем скачивал драйвера с официального сайта, заметил, что в списке драйверов присутствует некий intel management engine interface. О том, что это такое, за что он отвечает и нужно ли его устанавливать вы узнаете из этой статьи.

Intel management engine interface в списке драйверов на сайте производителе ноутбуков Asus

За что отвечает драйвер intel management engine interface?

Прежде всего давайте разберемся с назначением данного драйвера. Intel management engine interface или сокращенно Intel ME представляет собой отдельную подсистему, которая отвечает за работу некоторых системных функций, среди которых контроль скорости вращения системных вентиляторов в зависимости от их температуры, обеспечение работы режимов энергосбережения, переходы в режим сна и многое другое.

Если вентиляторы вашего ноутбука или компьютера вращаются с одной постоянно высокой частотой, то это может быть последствием выхода из строя подсистемы Intel management engine interface, либо некорректной работы ее драйвера.

Данный драйвер является очень важным и обязателен к установке, так же, как и Intel Rapid Storage. Если этого не сделать, то в диспетчере устройств будет отображаться значок с восклицательным знаком, свидетельствующий о том, то подсистема Intel ME не функционирует должным образом.

Не установленный драйвер intel management engine interface

Если intel management engine interface не установить, то компьютер или ноутбук работать будут, но вот с некоторыми функциями ОС могут возникнуть проблемы.

Чтобы этого избежать, установите драйвер intel management engine interface с официального сайта производителя вашего ноутбука или материнской платы.

Лицензия на использование программного обеспечения Intel

Для скачивания этого файла Intel требует принять лицензионное соглашение. Хотите пересмотреть свое решение? Скачивание файла начнется автоматически. если скачивание не начинается, скачайте его вручнуюФайлы, доступные для скачивания

Файлы для скачивания csme_detection_tool_legacy_windows.zip- Windows 7 family*, Windows* 8.1, Windows 10*

- Размер: 1.8 MB

- SHA1: 05A2956EE722E7AEC7E0D45C09839C0740BC3456

- Linux*

- Размер: 789.4 KB

- SHA1: 25BCEA4C44C1F795C83353C16568BDA6067F430C

Подробное описание

Цель

Инструмент обнаружения Intel CSME для устаревших систем позволяет локальным пользователям или ИТ-администратору определять уязвимость системы, работающей с Intel® Management Engine версиями встроенного ПО 6.x и 10.x, к уязвимости, описанной в рекомендации Intel по безопасности Intel-SA-000086. Она позволяет определить версию системы Intel® Management Engine или конвергентной системы безопасности и управления, работающей в настоящее время в вашей системе.

ВАЖНО. Этот инструмент работает только на системах Intel® Management Engine 6.x-10.x (обычно на системах с процессором Intel® Core™ 2-5-го поколения). Для получения дополнительной информации см. далее. Если ваша система имеет более новый процессор или ME версии 11.x или выше, вы можете использовать стандартный инструмент Intel CSME Detection Tool.

CSME_Detection_Tool_Legacy_Windows.zip: Для пользователей Windows*

Этот файл содержит две версии инструмента:

- Первая версия представляет собой интерактивный инструмент графического интерфейса, который открывает информацию о аппаратном и программном обеспечении устройства и дает оценку риска. Эта версия рекомендуется для локальной оценки системы.

- Вторая версия инструмента — это консольный исполняемый файл, который сохраняет информацию об открытии в реестре Windows* и/или в файл XML. Эта версия удобна для ИТ-администраторов, которые могут выполнять массовые открытия на нескольких компьютерах для поиска систем, нацеленных на обновление встроенного ПО.

- Версия инструмента для Linux — это исполняемый командный строк, который отобразит оценку риска протестируемой системы.

- Двигатель управления (ME)

- Службы серверной платформы (SPS)

- Доверенный исполнительный механизм (TXE)

- Шасси

- Безопасный запуск платформы

- разгон

- Загрузка микрокода в моторы PCH и CPU HW - Безопасность

- Изолированное и надежное выполнение служб безопасности (TPM, DRM и DAL) - Управляемость

- Управление платформой во внеполосной сети (AMT) - Management Engine (ME) - основные чипсеты

- Server Platform Services (SPS) - серверные чипсеты и SoC

- Trusted Execution Engine (TXE) - планшет / встроенный / с низким энергопотреблением

- Технология активного управления (AMT)

- Intel Boot Guard (IBG) и безопасная загрузка

- Технология бесшумной системы (QST), ранее известная как Advanced Fan Speed Control (AFSC), которая обеспечивает поддержку акустически оптимизированного управления скоростью вращения вентилятора, а также мониторинг датчиков температуры, напряжения, тока и скорости вращения вентилятора, которые имеются в наборе микросхем, ЦП и другие устройства, присутствующие на материнской плате. Связь с подсистемой прошивки QST задокументирована и доступна через официальный комплект средств разработки программного обеспечения (SDK).

- Защищенный путь аудио-видео

- Intel Anti-Theft Technology (AT), производство прекращено в 2015 году.

- Последовательный через LAN (SOL)

- Intel Platform Trust Technology (PTT), доверенный платформенный модуль (TPM) на основе микропрограмм

- Near Field Communication , промежуточное программное обеспечение для считывателей NFC и поставщиков для доступа к картам NFC и обеспечения безопасного доступа к элементам, обнаруженное в более поздних версиях MEI.

- Intel Atom - семейство C3000

- Intel Atom - серия Apollo Lake E3900

- Intel Celeron - серии N и J

- Intel Core (i3, i5, i7, i9) - 1, 2, 3, 4, 5, 6, 7 и 8 поколения

- Intel Pentium - Озеро Аполлона

- Intel Xeon - семейство продуктов E3-1200 v5 и v6

- Intel Xeon - семейство масштабируемых

- Intel Xeon - семейство W

CSME_Detection_Tool_Legacy_Linux.tar.gz: Для пользователей Linux*

Содержание данной страницы представляет собой сочетание выполненного человеком и компьютерного перевода оригинального содержания на английском языке. Данная информация предоставляется для вашего удобства и в ознакомительных целях и не должна расцениваться как исключительная, либо безошибочная. При обнаружении каких-либо противоречий между версией данной страницы на английском языке и переводом, версия на английском языке будет иметь приоритет и контроль. Посмотреть английскую версию этой страницы.

Для работы технологий Intel может потребоваться специальное оборудование, ПО или активация услуг. // Ни один продукт или компонент не может обеспечить абсолютную защиту. // Ваши расходы и результаты могут отличаться. // Производительность зависит от вида использования, конфигурации и других факторов. // См. наши юридические уведомления и отказ от ответственности. // Корпорация Intel выступает за соблюдение прав человека и избегает причастности к их нарушению. См. Глобальные принципы защиты прав человека в корпорации Intel. Продукция и программное обеспечение Intel предназначены только для использования в приложениях, которые не приводят или не способствуют нарушению всемирно признанных прав человека.

Многие из Intelпроблемы безопасности на разных платформах возникают из-за этого, особенно те, которые были реализованы в 2017 году. Это ключевой элемент в архитектуре Intel с того года, и вместо этого он широко подвергался атакам со стороны различных типов пользователей и групп с целью взлома их безопасности . Мы говорим о Intel CSME почему это так важно и что именно?

Хотя немногие знают об этом и знают о его огромных возможностях, Intel CSME развивалась в течение нескольких лет жизни, не без противоречий. Это лучшее оружие, которое Intel в настоящее время должна поддерживать доверие и безопасность каждой платформы, и поэтому она не перестает получать постоянные улучшения и обновления на основе прошивок.

Intel CSME, краеугольный камень для всех PCH компании

Intel назвала преемника MEBx (расширение BIOS для Management Engine) с 2017 года как CSME, который будет совершенно новой и значительно улучшенной версией первой. CSME относится к аббревиатуре Конвергентный Безопасность & Механизм управляемости что-то вроде движка безопасности и возможностей конвергентного администрирования каждой платформы.

В настоящее время он включает в себя три раздела / модуля, которые гораздо лучше известны, чем его собственный термин, и чрезвычайно актуальны для каждого материнская плата , таких как:

Глядя на разделы, становится ясно, что CSME - это основа доверия каждой платформы Intel. Его основная функция, в общем, состоит в том, чтобы обеспечить изолированную и защищенную среду выполнения от хоста в качестве программного обеспечения, которое запускается непосредственно на хосте. ЦП с использованием микропрограммы, полностью прозрачной для ЦП.

Три основные роли, которые определяют его использование

В дополнение к трем модулям, рассмотренным и описанным выше, CSME выполняет три основные роли, которые определяют различные характеристики системы:

Эти три роли определены и напрямую зависят от других, которые дополняют каждую платформу, таких как ISA или AT, для обеспечения безопасности, но в основном определяют, что CSME может или не может делать в каждом модуле.

Как и ожидалось, атаки на этот движок становились все более и более частыми, поскольку его прорыв дает злоумышленнику весьма явное преимущество, позволяя ему взять под контроль систему и работать непосредственно из BIOS / UEFI, загружая ее. вредоносные микрокоды на процессоре.

По этой причине Intel очень осторожна, предлагая информацию об управлении всей системой, поскольку она способна контролировать SRAM, ROM, агент SYSTEM, OCS или прокладки, например.

Поэтому, и хотя Intel действительно обновляет три основных модуля с помощью микропрограммного обеспечения, настоятельно рекомендуется искать в Интернете их последние версии и устанавливать их, всегда сохраняя последние доступные UEFI, где мы будем не только исправлять ошибки или улучшать совместимость, но мы всегда будем держать безопасность на максимуме.

Управления двигателем Intel ( ME ), также известный как Intel Управляемость Engine, является автономной подсистемой , которая была включена в практически всех Intel «s процессоров чипсетов с 2008 года находится в Platform Controller Hub современного Intel материнских плат .

Intel Management Engine всегда работает, пока на материнскую плату подается питание, даже когда компьютер выключен. Эту проблему можно решить с помощью аппаратного устройства, которое может отключать питание от сети .

Intel ME является привлекательной целью для хакеров, поскольку он имеет доступ верхнего уровня ко всем устройствам и полностью обходит операционную систему. Фонд Electronic Frontier Foundation выразил обеспокоенность по поводу Intel ME, а некоторые исследователи в области безопасности выразили обеспокоенность тем, что это бэкдор .

Главный конкурент Intel AMD включила эквивалентную технологию AMD Secure Technology (официально называемую процессором безопасности платформы) практически во все свои процессоры после 2013 года.

СОДЕРЖАНИЕ

Отличие от Intel AMT

Механизм управления часто путают с Intel AMT (Intel Active Management Technology). AMT работает на ME, но доступен только на процессорах с vPro . AMT позволяет владельцам устройств удаленно управлять своим компьютером, например включать и выключать его, а также переустанавливать операционную систему.

Однако с 2008 года ME встроен во все чипсеты Intel, а не только с AMT. Хотя владелец может не предоставлять AMT, официального документированного способа отключения ME не существует.

Дизайн

Подсистема в основном состоит из проприетарного микропрограммного обеспечения, работающего на отдельном микропроцессоре, который выполняет задачи во время загрузки, когда компьютер работает, и когда он спит. Пока чипсет или SoC подключен к источнику тока (через батарею или источник питания), он продолжает работать, даже когда система выключена. Intel утверждает, что ME требуется для обеспечения полной производительности. Его точная работа в значительной степени недокументирована, а его код запутан с использованием конфиденциальных таблиц Хаффмана, хранящихся непосредственно в оборудовании, поэтому микропрограммное обеспечение не содержит информации, необходимой для декодирования его содержимого.

Аппаратное обеспечение

Начиная с ME 11, он основан на 32-битном процессоре Intel Quark x86 и работает под управлением операционной системы MINIX 3 . Состояние ME хранится в разделе флэш-памяти SPI с использованием встроенной файловой системы флэш-памяти (EFFS). Предыдущие версии были основаны на ядре ARC , а механизм управления работал под управлением ThreadX RTOS . Версии ME с 1.x по 5.x использовали ARCTangent-A4 (только 32-битные инструкции), тогда как версии 6.x по 8.x использовали более новый ARCompact (смешанная 32- и 16-битная архитектура набора команд ). Начиная с ME 7.1, процессор ARC может также выполнять подписанные апплеты Java .

ME имеет собственный MAC и IP-адрес для внеполосного интерфейса с прямым доступом к контроллеру Ethernet; одна часть трафика Ethernet перенаправляется на ME даже до того, как достигает операционной системы хоста, что поддерживается различными контроллерами Ethernet, экспортируется и становится настраиваемой через протокол передачи компонентов управления (MCTP). ME также связывается с хостом через интерфейс PCI. В Linux связь между хостом и ME осуществляется через / dev / mei или / dev / mei0 .

До выпуска Nehalem процессоров, МЭ не обычно встроен в материнскую плату в северный мост , после Memory Controller Hub макете (MCH). В более новых архитектурах Intel ( Intel серии 5 и выше) ME интегрирован в концентратор контроллера платформы (PCH).

Прошивка

Согласно текущей терминологии Intel по состоянию на 2017 год, ME является одним из нескольких наборов микропрограмм для конвергентного механизма безопасности и управления (CSME). До AMT версии 11 CSME назывался Intel Management Engine BIOS Extension (Intel MEBx).

Российская компания Positive Technologies ( Дмитрий Скляров ) обнаружила, что версия 11 прошивки ME работает под управлением MINIX 3 .

Модули

Уязвимости безопасности

В ME было обнаружено несколько слабых мест. 1 мая 2017 г. корпорация Intel подтвердила ошибку удаленного повышения привилегий (SA-00075) в своей технологии управления. Каждая платформа Intel с предоставленной Intel Standard Manageability, Active Management Technology или Small Business Technology, от Nehalem в 2008 году до Kaby Lake в 2017 году, имеет уязвимость в системе безопасности, которую можно использовать удаленно. Было найдено несколько способов отключить ME без авторизации, которые могут позволить саботировать функции ME. Дополнительные серьезные недостатки безопасности в ME, затрагивающие очень большое количество компьютеров с встроенным ПО ME, Trusted Execution Engine (TXE) и Server Platform Services (SPS), от Skylake в 2015 году до Coffee Lake в 2017 году, были подтверждены Intel 20 ноября. 2017 (SA-00086). В отличие от SA-00075, эта ошибка присутствует даже в том случае, если AMT отсутствует, не инициализирован или если ME был «отключен» каким-либо из известных неофициальных методов. В июле 2018 года был обнаружен еще один набор уязвимостей (SA-00112). В сентябре 2018 года была опубликована еще одна уязвимость (SA-00125).

Ring −3 руткит

Компания Invisible Things Lab продемонстрировала руткит типа « кольцо -3» для набора микросхем Q35; он не работает для более позднего набора микросхем Q45, поскольку Intel реализовала дополнительную защиту. Эксплойт работал путем переназначения обычно защищенной области памяти (верхние 16 МБ ОЗУ), зарезервированной для ME. Руткит ME может быть установлен независимо от того, присутствует или включена AMT в системе, поскольку набор микросхем всегда содержит сопроцессор ARC ME. (Обозначение «-3» было выбрано, потому что сопроцессор ME работает, даже когда система находится в состоянии S3 , поэтому он считался уровнем ниже руткитов режима управления системой .) Для уязвимого набора микросхем Q35 используется регистратор нажатий клавиш на основе ME. руткит продемонстрировал Патрик Стюин.

Автоматическая подготовка

Другая оценка безопасности, проведенная Вассилиосом Верверисом, показала серьезные недостатки в реализации набора микросхем GM45. В частности, он подверг критике AMT за передачу незашифрованных паролей в режиме инициализации SMB, когда используются функции перенаправления IDE и последовательного интерфейса по локальной сети. Также было обнаружено, что режим инициализации «нулевого касания» (ZTC) по-прежнему включен, даже если AMT отключен в BIOS. Приблизительно за 60 евро Ververis приобрел у Go Daddy сертификат, который принимается прошивкой ME и позволяет удаленно настраивать (возможно, ничего не подозревающие) машины, которые транслируют свои пакеты HELLO на потенциальные серверы конфигурации.

SA-00075 (он же Тихий Боб молчит)

В мае 2017 года корпорация Intel подтвердила, что на многих компьютерах с AMT обнаружена не исправленная критическая уязвимость повышения привилегий ( CVE-2017-5689 ). Уязвимость, получившая прозвище «Молчаливый Боб молчалив» исследователями, которые сообщили об этом Intel, затрагивает многочисленные ноутбуки, настольные компьютеры и серверы, продаваемые Dell , Fujitsu , Hewlett-Packard (позже Hewlett Packard Enterprise и HP Inc. ), Intel , Lenovo и, возможно, другие. Эти исследователи утверждали, что ошибка затрагивает системы, выпущенные в 2010 году или позже. В других отчетах утверждалось, что ошибка также затрагивает системы, выпущенные еще в 2008 году. Уязвимость описывалась как предоставление удаленным злоумышленникам:

«полный контроль над уязвимыми машинами, включая возможность читать и изменять все. Его можно использовать для установки устойчивых вредоносных программ (возможно, во встроенном ПО), а также чтения и изменения любых данных».

ПЛАТИНОВЫЙ

В июне 2017 года киберпреступная группа PLATINUM прославилась тем, что использовала возможности AMT для кражи данных украденных документов с последовательным подключением по локальной сети (SOL) . SOL по умолчанию отключен и должен быть включен для использования этой уязвимости.

SA-00086

Затронутые системы

Смягчение

Ни один из известных неофициальных методов отключения ME предотвращает использование уязвимости. Требуется обновление прошивки от производителя. Однако те, кто обнаружил уязвимость, отмечают, что обновления прошивки также не являются полностью эффективными, поскольку злоумышленник, имеющий доступ к региону прошивки ME, может просто прошить старую уязвимую версию, а затем воспользоваться ошибкой.

SA-00112

Утверждения, что Я - бэкдор

Критики, такие как Electronic Frontier Foundation (EFF), разработчики Libreboot и эксперт по безопасности Дэмиен Заммит, обвинили ME в том, что это бэкдор и проблема конфиденциальности. Заммит подчеркивает, что ME имеет полный доступ к памяти (без каких-либо сведений о ядрах ЦП, контролируемых владельцем), имеет полный доступ к стеку TCP / IP и может отправлять и получать сетевые пакеты независимо от операционной системы, таким образом обходя свой брандмауэр. .

В ответ Intel сказала, что «Intel не закрывает глаза на свои продукты, и наши продукты не предоставляют Intel контроль или доступ к вычислительным системам без явного разрешения конечного пользователя». и «Intel не разрабатывает и не будет разрабатывать бэкдоры для доступа к своим продуктам. Недавние отчеты, утверждающие иное, неверны и явно ложны. Intel не участвует в каких-либо усилиях по снижению безопасности своей технологии».

В контексте критики Intel ME и AMD Secure Technology было указано, что бюджетный запрос Агентства национальной безопасности (NSA) на 2013 год содержал проект Sigint Enabling Project с целью «Вставить уязвимости в коммерческие системы шифрования, ИТ-системы, … », И высказывались предположения, что Intel ME и AMD Secure Technology могут быть частью этой программы.

Отключение ME

Обычно пользователь не может отключить ME. Однако были обнаружены некоторые недокументированные методы для этого. Эти методы не поддерживаются Intel. Архитектура безопасности ME предназначена для предотвращения отключения, и поэтому Intel считает ее возможность уязвимости. Например, вирус может злоупотребить им, чтобы заставить компьютер потерять некоторые функции, которые ожидает типичный конечный пользователь, например возможность воспроизводить мультимедиа с DRM . С другой стороны, злоумышленник может использовать ME для удаленной компрометации системы.

Строго говоря, ни один из известных методов полностью не отключает ME, так как он необходим для загрузки основного процессора. Все известные методы просто переводят ME в ненормальное состояние вскоре после загрузки, в котором он, кажется, не имеет никаких рабочих функций. ME все еще физически подключен к системе, и его микропроцессор продолжает выполнять код.

Недокументированные методы

Прошивка нейтрализация

Режим «Платформа высокой надежности»

В августе 2017 года компания Positive Technologies ( Дмитрий Скляров ) опубликовала метод отключения ME с помощью недокументированного встроенного режима . Поскольку Intel подтвердила, что ME содержит переключатель, позволяющий правительственным органам, таким как NSA, переводить ME в режим High-Assurance Platform (HAP) после загрузки. Этот режим отключает большинство функций ME и должен был быть доступен только в машинах, произведенных для определенных покупателей, таких как правительство США; однако большинство машин, продаваемых на розничном рынке, можно заставить активировать переключатель. Манипуляции с битом HAP были быстро включены в проект me_cleaner.

Коммерческое отключение ME

С конца 2017 года несколько производителей ноутбуков заявили о своем намерении поставлять ноутбуки с отключенным Intel ME или позволить конечным пользователям отключать его вручную:

Эффективность против уязвимостей

Ни один из двух методов отключения ME, обнаруженных до сих пор, не оказался эффективным средством противодействия уязвимости SA-00086. Это связано с тем, что уязвимость находится в предварительно загруженном модуле ME, который необходим для загрузки основного процессора.

Реакции

От Google

В 2017 году Google пытался удалить проприетарную прошивку со своих серверов и обнаружил, что ME является препятствием для этого.

Производителями процессоров AMD

Вскоре после исправления SA-00086 поставщики процессорных материнских плат AMD начали поставлять обновления BIOS, которые позволяют отключать технологию AMD Secure Technology , подсистему с аналогичными функциями, что и ME.

Читайте также: