Intel icls client что это

Обновлено: 06.07.2024

- Intel Communities

- Product Support Forums

- Intel® Desktop Boards

- What is iCLS Client?

What is iCLS Client?

- Отметить как новое

- Закладка

- Подписаться

- Отключить

- Электронная почта другу

I have an HP laptop. I believe it has an Intel motherboard because it has a Management Engine device driver installed. In C:\Program Files\Intel there is a folder called iCLS Client. I never installed anything with iCLS in the name. In that folder is a text file called Third Party Licenses and it mentions OpenSSL toolkit. My desktop systems, all with Intel motherboards, do not have this iCLS folder. What is iCLS associated with?

- Отметить как новое

- Закладка

- Подписаться

- Отключить

- Электронная почта другу

I can't see any previous answers by Intel on this particular topic but I did find more information with Google. http://www.shouldiremoveit.com/Intel-Trusted-Connect-Service-Client-5402-program.aspx This website says it is the "Intel Trusted Connect Service Client" which I believe is some sort of secure remote administration platform or architecture. I am betting this is a tool used by businesses or large networks to manage many computers remotely.

- Отметить как новое

- Закладка

- Подписаться

- Отключить

- Электронная почта другу

I ran into the same problem you did, with intel.com not having much on the subject. It wasn't until I searched for "Capability Licensing Service" that I found something. And I should have mentioned that my laptop is Ivy Bridge and my desktops are Sandy Bridge. That fact makes a big difference.

iCLS appears to be Intel Capability Licensing Service which was released with Ivy Bridge. There are cross-references to an HECI bus, but that is probably not a bus at all, only a service. All of it appears to be a way for Intel to license premium video in a manner suggesting DRM. By the way, there are one or two threads on related subjects on Intel forums.

If anyone from Intel wants to correct my assumptions, please be my guest.

- Отметить как новое

- Закладка

- Подписаться

- Отключить

- Электронная почта другу

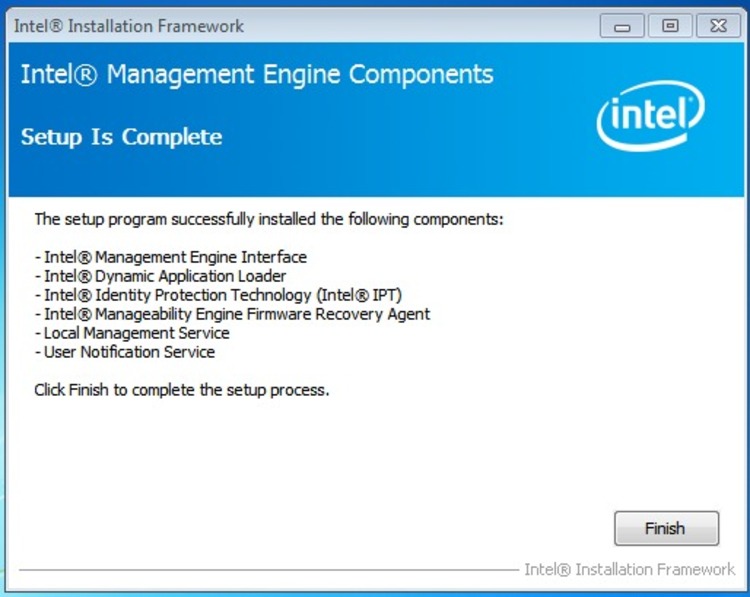

The iCLS Client is the Intel Trusted Connect Service Client (part of the Intel® Management Engine) which is installed with the Small Business/Security/Management Technology platform and is a requirement for the motherboard so it can accomplish with different tasks and processes at a hardware/software level related to the management engine, which is part of the chipset as well. The fact that you keep it does not affect your computer since it is part of the drivers that it requires to work properly.

Also, for your information, the fact that you have an Intel chipset inside does not necessarily mean that you have an Intel motherboard since Intel does manufacture components for third party motherboards like ASUS* motherboards with Intel chipsets inside.

If you have more questions please let us know.

- Отметить как новое

- Закладка

- Подписаться

- Отключить

- Электронная почта другу

As Marving states, portions of this service run on the Intel Management Engine (ME), an embedded controller that is built into the chipset. HECI stands for Host-To-Embedded-Controller-Interface. This was Intel's internal working name for what became the Intel Management Engine Interface (MEI). MEI is the hardware interface that allows software running on the host processor to communicate with firmware running on the ME.

Для получения более полной информации об оптимизации компилятора см. Уведомление об оптимизации.

Автор: Positive Technologies рейтинг

Технология Intel ME (или AMT, Active Management Technology) является одним из самых загадочных и мощных элементов современных x86-платформ. Инструмент изначально создавался в качестве решения для удаленного администрирования. Однако он обладает столь мощной функциональностью и настолько неподконтролен пользователям Intel-based устройств, что многие из них хотели бы отключить эту технологию, что сделать не так-то просто.

На прошедшем 17 и 18 мая в Москве форуме Positive Hack Days VI исследователи Positive Technologies Максим Горячий и Марк Ермолов представили несколько техник отключения Intel ME, сопроводив доклад видеодемонстрацией процесса.

Что это, и зачем нужно отключать

Подсистема Intel Management Engine (ME) представляет собой дополнительный «скрытый» процессор, который присутствует во всех устройствах на базе чипсетов Intel (не только в PC и ноутбуках, но и в серверах). Среда исполнения ME никогда не «спит» и работает даже при выключенном компьютере (при наличии дежурного напряжения), а также имеет доступ к оперативной памяти, сетевому интерфейсу, USB контроллеру и встроенному графическому адаптеру.

Несмотря на столь обширные возможности, существуют вопросы к уровню защищенности ME — ранее исследователи уже находили серьезные уязвимости и векторы атак. Кроме того, подсистема содержит потенциально опасные функции — удаленное управление, NFC, скрытый сервисный раздел (hidden service partition). Интерфейсы подсистемы ME недокументированы, а реализация закрыта.

Все эти причины приводят к тому, что многие рассматривают технологию ME в качестве «аппаратной закладки». Ситуацию усугубляет тот факт, что с одной стороны у пользователя устройства нет возможностей по отключению этой функциональности, а с другой производитель оборудования может допустить ошибки в конфигурации МЕ.

Хорошая новость заключается в том, что способы отключения ME все же существуют.

Техники отключения Intel ME

Исследователи компании Positive Technologies Максим Горячий и Марк Ермолов в ходе состоявшегося в Москве форума Positive Hack Days VI представили доклад, посвященный отключению Intel ME. Специалисты описали несколько техник отключения данной подсистемы:

- Основанные на сбое инициализации ME;

- Через механизм обновления микропрограммы ME;

- Недокументированные команды

- Недокументированный механизм, предназначенный для разработчиков аппаратуры — Manufacture Mode.

Большинство методов отключения используют встроенные механизмы ME, разработанные для вендоров устройств на платформе Intel. Все они подробно описаны в презентации, которая опубликована на GitHub. По ссылке представлено демонстрационное видео отключения ME (оно же ниже):

И тем не менее, возникает резонный вопрос: «Действительно ли ME перестает работать в полном объеме при использовании ее встроенных механизмов отключения?» В качестве доказательства факта отключения МЕ исследователи приводят следующий аргумент: ME работает в двух режимах использования памяти: только SRAM (встроенный в ME) и SRAM + UMA. UMA — это часть памяти хоста, которая используется как подкачиваемая память (swap). После инициализации DRAM-контроллера хостом ME всегда переключается в режим SRAM + UMA.

Таким образом, если ME действительно выключена, то при отключении на аппаратном уровне доступа МЕ к UMA-памяти в произвольный момент (посредствам канала VСm), в МЕ не будет происходить аппаратных сбоев, связанных с отсутствием данных и кода, которые были вытеснены в UMA память (такие аппаратные сбои приводят к аварийному отключению питания с основных аппаратных компонентов платформы). С другой стороны применение этих методов позволяет осуществить DoS-атаки на технологию AMT в случае ее применения для удаленного управления.

В ответ на проблемы, идентифицированные сторонними исследователями, корпорация Intel выполнила всесторонний анализ безопасности для улучшения надежности встроенного ПО:

- Intel® Management Engine

- Механизм доверенного исполнения Intel®

- Intel® Server Platform Services (SPS)

Корпорация Intel идентифицировала уязвимости для системы безопасности, которые могут потенциально повлиять на определенные ПК, серверы и платформы Интернета вещей.

Данной уязвимости подвержены системы, использующие встроенное ПО Intel ME 6.x-11.x, серверы, использующие встроенное ПО SPS версии 4.0, и системы, использующие TXE версии 3.0. Вы можете найти эти версии встроенного ПО у определенных процессоров:

Для определения воздействия идентифицированной уязвимости на вашу систему загрузите и запустите средство определения версий Intel CSME Version Detection по следующим ссылкам.

Доступные ресурсы

Ресурсы для пользователей Microsoft и Linux*

Ресурсы от производителей систем/системных плат

- ASRock: Информация поддержки

- ASUS: Информация поддержки

- Compulab: Информация поддержки

- Клиентские системы Dell: Информация поддержки

- Серверы Dell: Информация поддержки

- Fujitsu: Информация поддержки

- Getac: Информация поддержки

- GIGABYTE: Информация поддержки

- HP Inc: информация поддержки

- Серверы HPE: Информация поддержки

- Intel® NUC и Intel® Compute Stick: информация поддержки

- Серверы продукция Intel®: Информация поддержки

- Lenovo: Информация поддержки

- Microsoft Surface*: Информация поддержки

- NEC: Информация поддержки

- Oracle: Информация поддержки

- Panasonic: Информация поддержки

- Quanta/QCT: Информация поддержки

- Siemens: Информация поддержки

- Supermicro: Информация поддержки

- Toshiba: Информация поддержки

- Vaio: Информация поддержки

Часто задаваемые вопросы:

В: Средство определения версий Intel CSME Version Detection Tool сообщает, что моя система уязвима. Что мне делать?

О: Корпорация Intel предоставила производителям систем и системных плат необходимые обновления встроенного ПО и программного обеспечения для устранения уязвимостей, идентифицированных в рекомендации для безопасности Intel-SA-00086.

Обратитесь к производителю вашей системы или системной платы за информацией о планах в отношении обновлений, доступных для конечных пользователей.

Некоторые производители предоставили Intel прямые ссылки, созданные для их клиентов для получения дополнительной информации и загрузки доступных обновлений программного обеспечения (см. список далее).

В: Почему мне нужно обращаться к производителю моей системы или системной платы? Почему корпорация Intel не может предоставить необходимое обновление для моей системы?

О: Корпорация Intel не может предоставить универсальное обновление из-за настроек встроенного ПО программы управления, которые выполнены производителями систем и системных плат.

В: Моя система отображается в инструменте обнаружения версий Intel CSME Version Detection Tool как возможно уязвимая. Что мне делать?

О: Статус возможной уязвимости обычно отображается, когда не установлен любой из следующих драйверов:

- Драйвер интерфейса Intel® Management Engine (Intel® MEI)

- Драйвер интерфейса Intel® Trusted Execution Engine Interface (Intel® TXEI)

Обратитесь к производителю вашей системы или системной платы для получения соответствующих драйверов.

В: Производителя моей системы или системной платы нет в вашем списке. Что мне делать?

О: В следующем списке представлены ссылки, полученные от производителей систем или системных плат, которые предоставили нужную информацию в корпорацию Intel. Если производителя вашей системы нет в списке, обратитесь к нему за помощью, используя стандартный способ обращения за поддержкой (веб-сайт, телефон, эл. почта и т.д.).

В: Какие типы доступа могут применять атакующие для использования идентифицированных уязвимостей?

О: Если производитель аппаратных средств воспользуется рекомендуемыми корпорацией Intel механизмами защиты от записи, атакующему потребуется получить физический доступ к флэш-памяти встроенного ПО платформы для использования уязвимостей, идентифицированных в следующих рекомендациях:

- CVE-2017-5705

- CVE-2017-5706

- CVE-2017-5707

- CVE-2017-5708

- CVE-2017-5709

- CVE-2017-5710

- CVE-2017-5711

Конец производства

Злоумышленник получает физический доступ, вручную обновляя платформу, устанавливая образ вредоносного встроенного ПО с помощью устройства программирования, физически подключаемого к флэш-памяти платформы. Защита от записи флэш-дескриптора обычно устанавливается на платформе в конце производства. Защита от записи флэш-описателя обеспечивает защиту настроек флэш-памяти от преднамеренного или непреднамеренного изменения после производства.

Если производитель аппаратных средств не активирует рекомендуемые корпорацией Intel механизмы защиты от записи флэш-описателя, атакующему потребуется доступ к работающем ядру (логический доступ, кольцо 0 операционной системы). Атакующему необходим данный доступ для использования идентифицированных уязвимостей посредством установки на платформе вредоносного образа встроенного ПО с помощью вредоносного драйвера платформы.

Уязвимость, идентифицированная в документе CVE-2017-5712, может быть использована удаленно через сеть в сочетании с действительными административными учетными данными для Intel® Management Engine. Уязвимость не может быть применима, если действительные административные учетные данные недоступны.

Если вам необходима дополнительная помощь, обратитесь в службу поддержки Intel для оформления онлайновой заявки на обслуживание.

Многие пользователи после установки Windows 10 сталкиваются с необходимостью установки актуального драйвера для Intel Managemet Engine Components. Что это такое, и действительно ли оно так необходимо компьютеру? Ответ на этот вопрос подразумевает изучение огромного количества информации. В том числе, технической документации. Поэтому в данной статье все объяснено простым языком, доступным каждому пользователю. Сначала стоит разобрать историю возникновения этого компонента, а потом поговорить о его предназначении.

История создания Intel ME Components

Производитель процессоров под брендом Intel начал внедрять этот компонент в изделия еще в 2008 году. Тогда эта технология казалась инновационной. Примерно в то же время в AMD запустили аналог, который назвали AMD Secure Technology. У синего бренда все шло отлично. Хотя не было предоставлено никакой вменяемой документации по данной технологии.

Так продолжалось вплоть до 2017 года. И как раз в этом году один хакер выявил серьезную уязвимость в Intel Management Engine Components. Что это за уязвимость? Можно сказать, что некий нехороший дядя при помощи специального кода мог заставить данный компонент открыть доступ к процессору. В итоге можно было управлять ЦП удаленно.

Это была пресловутая ошибка Spectre Meltdown. В свое время она наделала много шума. Генеральный директор "Интел" с перепугу даже продал контрольный пакет акций компании, чем привел в панику все инвестиционные компании в купе с биржами. Но все обошлось, хотя репутация у "Интел" оказалась подмоченной.

Последствия уязвимости в Intel ME

Естественно, скандал был неслыханный. "Интел" пришлось долго оправдываться, зализывать раны и извиняться. Но главное - эта оплошность заставила синих предоставить сменяемую документацию об Intel Management Engine Components. Что это за технология такая, стало понятно. Также стало понятно, почему получилось взломать систему защиты.

После эпического провала "Интел", ребята из АМД начали тестировать свою систему, ведь она была основана на наработках Intel Management Engine Components. Что это за уязвимость - они понятия не имели, но и в чипах от АМД со временем была обнаружена ровно такая же уязвимость. Но они успели ее оперативно заштопать и избежать скандала. Это позволило красному бренду занять лидирующие позиции на рынке процессоров. Главное - теперь можно понять, что представляет собой данный компонент.

Что такое Intel ME Components?

Итак, Intel Managemet Engine Components. Что это такое? По сути, это небольшой микрочип, который внедряется в процессор и регулирует его работу. Сами драйверы нужны для того, чтобы обеспечивать адекватную работу этого компонента. Ранее эта микросхема внедрялась в материнские платы. Но с тех времен, как большинство компьютеров перешли на одночиповую систему, микросхема стала внедряться в сами центральные процессоры. По мнению "Интел", такое положение вещей должно было повысить безопасность компьютера.

Кстати, о безопасности: у "Интел" были все основания думать, что МЕ способна защитить компьютер от различных атак. Дело в том, что МЕ управляет работой центрального процессора в различных режимах, даже при полностью выключенном компьютере. И именно эта технология отвечает за удаленное управление процессором. Задумка хорошая, но проблема в том, что сам компонент оказался дырявым.

За что отвечает Intel ME?

Программа Intel(R) Management Engine Components отвечает за правильную работу центрального процессора. Причем, имеется в виду не только включенный компьютер. Данная технология позволяет контролировать процессор и в том случае, если компьютер или ноутбук полностью выключены. Также компонент управляет работой процессора в режиме сна или в состоянии гибернации. В общем, этот компонент необходим, от него никуда не деться.

Также на базе Intel ME реализованы другие возможности. Так, к примеру, при помощи этой технологии осуществляется возможность удаленного управления компьютером, что весьма полезно для системных администраторов. Технология Intel AT ("противоугонный" модуль) тоже основывается на Intel(R) Management Engine Components. Совет: лучше установить необходимые драйвера и ни в коем случае не трогать настройки, иначе весь компьютер может выйти из строя.

Можно ли отключить Intel ME?

Теперь стоит рассмотреть подробнее работу с Intel(R) Management Engine Components. Как отключить данную функцию? Обычному пользователю она абсолютно не нужна. Стоит сразу отметить, что полное отключение опции невозможно. Некоторые хакеры разработали методику блокирования отдельных элементов, но от этого никакого толка не будет. А если заняться этим самому, то ничего хорошего не выйдет. ПК просто откажется запускаться, ведь Intel ME контролирует работу центрального процессора.

Но что с драйверами Intel Management Engine Components? Можно ли отключить некоторые опции программно? Можно. Простым удалением драйвера вместе с сопутствующим программным обеспечением. Но в этом случае может упасть (и довольно существенно) общая производительность процессора. Также весьма вероятна неадекватная работа "камня" в режиме сна. Не стоит забывать и о гибернации. В общем, соответствующие драйверы можно удалить, но делать этого не рекомендуется.

Заключение

Итак, в данной статье рассмотрен Intel Management Engine Components. Что это весьма важная подсистема центрального процессора, уже понятно. Без нее нормальное функционирование чипа невозможно. Однако некоторые "очумелые ручки" активно ищут способы отключения данной технологии. Делать этого ни в коем случае не нужно, так как последствия этого действия могут быть непредсказуемыми. В худшем случае - пользователь лишится своей дорогостоящей машины. В лучшем - система безопасности просто не даст "вырубить" данный компонент. В любом случае, делать этого не нужно. Лучше установить все необходимые драйверы, поставить актуальное программное обеспечение и не трогать данную опцию ни под каким видом. Все равно нормальной работе процессора и всех компонентов системы она не мешает.

Читайте также: