Intel trusted connect service client что это

Обновлено: 06.07.2024

TXT (англ. Trusted eXecution Technology - технология доверенного выполнения) - разработанная компанией Intel и используемая в ее процессорах технология, обеспечивающая аппаратную защиту компьютера от вредоносных программ.

Это абсолютно новая концепция безопасности. В ее основе лежит эксклюзивное использование части ресурсов компьютера каждым конкретным приложением. Она охватывает практически все подсистемы компьютера: выделение памяти, мониторинг системных событий, связь чипсета и памяти, хранение данных, устройства ввода (клавиатура и мышь), вывод графической информации.

Каждой защищенной программе процессор выделяет свой изолированный раздел оперативной памяти и другие необходимые ей ресурсы. В эту закрытую среду не может вмешаться никакое другое приложение.

Обеспечивается шифрование данных, сохраняемых приложением на носителе. С носителя они могут быть извлечены только при помощи того же модуля, который осуществлял шифрование.

Защите подлежит и ввод данных, включая передачу данных по USB и даже "кликанье" мышкой. У вредоносной программы не остается возможности отследить поток данных c устройств ввода. Программы-кейлогеры вместо данных с клавиатуры получат набор случайных символов.

Шифруются также графические данные, передаваемые в кадровый буфер видеокарты. Вредоносные программы не могут сделать скриншот и послать его хакеру.

Защитить можно и ядро операционной системы, загружая его в специальную изолированную область памяти. Кроме того, TXT имеет встроенную систему самоконтроля (аттестацию), предусматривающую проверку компонентов TXT на целостность. В случае провала аттестации компьютер не загрузится.

Таким образом, в сфере компьютерной безопасности технология TXT является значительным шагом вперед. Однако для практического использования всех ее преимуществ требуется ее поддержка системной логикой материнской платы, а также соответствующее программное обеспечение.

Люди обычно оценивают процессор по количеству ядер, тактовой частоте, объему кэша и других показателях, редко обращая внимание на поддерживаемые им технологии.

Отдельные из этих технологий нужны только для решения специфических заданий и в "домашнем" компьютере вряд ли когда-нибудь понадобятся. Наличие же других является непременным условием работы программ, необходимых для повседневного использования.

Так, полюбившийся многим браузер Google Chrome не работает без поддержки процессором SSE2. Инструкции AVX могут в разы ускорить обработку фото- и видеоконтента. А недавно один мой знакомый на достаточно быстром Phenom II (6 ядер) не смог запустить игру Mafia 3, поскольку его процессор не поддерживает инструкции SSE4.2.

Если аббревиатуры SSE, MMX, AVX, SIMD вам ни о чем не говорят и вы хотели бы разобраться в этом вопросе, изложенная здесь информация станет неплохим подспорьем.

Одной из особенностей компьютеров на базе процессоров AMD, которой они выгодно отличаются от платформ Intel, является высокий уровень совместимости процессоров и материнских плат. У владельцев относительно не старых настольных систем на базе AMD есть высокие шансы безболезненно "прокачать" компьютер путем простой замены процессора на "камень" из более новой линейки или же флагман из предыдущей.

Если вы принадлежите к их числу и задались вопросом "апгрейда", эта небольшая табличка вам в помощь.

В таблицу можно одновременно добавить до 6 процессоров, выбрав их из списка (кнопка "Добавить процессор"). Всего доступно больше 2,5 тыс. процессоров Intel и AMD.

Пользователю предоставляется возможность в удобной форме сравнивать производительность процессоров в синтетических тестах, количество ядер, частоту, структуру и объем кэша, поддерживаемые типы оперативной памяти, скорость шины, а также другие их характеристики.

Дополнительные рекомендации по использованию таблицы можно найти внизу страницы.

В этой базе собраны подробные характеристики процессоров Intel и AMD. Она содержит спецификации около 2,7 тысяч десктопных, мобильных и серверных процессоров, начиная с первых Пентиумов и Атлонов и заканчивая последними моделями.

Информация систематизирована в алфавитном порядке и будет полезна всем, кто интересуется компьютерной техникой.

Таблица содержит информацию о почти 2 тыс. процессоров и будет весьма полезной людям, интересующимся компьютерным "железом". Положение каждого процессора в таблице определяется уровнем его быстродействия в синтетических тестах (расположены по убыванию).

Есть фильтр, отбирающий процессоры по производителю, модели, сокету, количеству ядер, наличию встроенного видеоядра и другим параметрам.

Для получения подробной информации о любом процессоре достаточно нажать на его название.

Проверка стабильности работы центрального процессора требуется не часто. Как правило, такая необходимость возникает при приобретении компьютера, разгоне процессора (оверлокинге), при возникновении сбоев в работе компьютера, а также в некоторых других случаях.

В статье описан порядок проверки процессора при помощи программы Prime95, которая, по мнению многих экспертов и оверлокеров, является лучшим средством для этих целей.

ПОКАЗАТЬ ЕЩЕ

Технология Intel Trusted Execution ( Intel TXT , ранее известная как LaGrande Technology ) - это компьютерная аппаратная технология, основными задачами которой являются:

- Подтверждение подлинности платформы и ее операционной системы .

- Гарантия того, что подлинная операционная система запускается в доверенной среде, которую затем можно считать надежной.

- Предоставление доверенной операционной системы с дополнительными возможностями безопасности, недоступными непроверенной.

Intel TXT использует доверенный платформенный модуль (TPM) и криптографические методы для обеспечения измерений программного обеспечения и компонентов платформы, чтобы системное программное обеспечение, а также приложения для локального и удаленного управления могли использовать эти измерения для принятия решений о доверии. Он дополняет Intel Management Engine . Эта технология основана на отраслевой инициативе Trusted Computing Group (TCG) по продвижению более безопасных вычислений. Он защищает от программных атак, направленных на кражу конфиденциальной информации путем повреждения системы или кода BIOS или изменения конфигурации платформы.

СОДЕРЖАНИЕ

Подробности

Модуль Trusted Platform Module (TPM), указанный TCG, предоставляет множество функций безопасности, включая специальные регистры (называемые регистрами конфигурации платформы - PCR), которые содержат различные измерения в защищенном месте таким образом, чтобы предотвратить подделку. Измерения состоят из криптографического хеширования с использованием алгоритма безопасного хеширования (SHA); в спецификации TPM v1.0 используется алгоритм хеширования SHA-1 . Более поздние версии TPM (v2.0 +) требуют SHA-2 .

Желаемой характеристикой алгоритма криптографического хеширования является то, что (для всех практических целей) результат хеширования (называемый хеш-дайджестом или хешем) любых двух модулей будет давать одно и то же значение хеш-функции только в том случае, если модули идентичны.

Измерения

Измерения могут касаться кода, структур данных, конфигурации, информации или всего, что может быть загружено в память. TCG требует, чтобы код не выполнялся до тех пор, пока он не будет измерен. Чтобы обеспечить конкретную последовательность измерений, измерения хеш-функции в последовательности не записываются в разные PCR, а скорее "расширяются" измерениями. Это означает, что TPM берет текущее значение PCR и измерения, которое необходимо расширить, хеширует их вместе и заменяет содержимое PCR этим результатом хеширования. Эффект состоит в том, что единственный способ получить конкретное измерение в ПЦР - это продлить точно такие же измерения в точно таком же порядке. Следовательно, если какой-либо измеряемый модуль был изменен, результирующее измерение PCR будет другим, и, таким образом, легко определить, были ли какие-либо измеренные код, конфигурация, данные и т. Д. Были изменены или повреждены. Механизм расширения PCR имеет решающее значение для установления цепочки доверия между уровнями программного обеспечения (см. Ниже).

Цепочка доверия

Технология поддерживает как статическую цепочку доверия, так и динамическую цепочку доверия. Статическая цепочка доверия запускается, когда платформа включается (или платформа сбрасывается), что сбрасывает все PCR до значений по умолчанию. Для серверных платформ первое измерение выполняется аппаратным обеспечением (то есть процессором) для измерения модуля с цифровой подписью (называемого модулем аутентифицированного кода или ACM), предоставленного производителем набора микросхем . Процессор проверяет подпись и целостность подписанного модуля перед его выполнением. Затем ACM измеряет первый модуль кода BIOS, который может выполнить дополнительные измерения.

Измерения модулей кода ACM и BIOS расширены до PCR0, который, как говорят, содержит статический корень измерения доверия (CRTM), а также измерения доверенной вычислительной базы BIOS (TCB). BIOS измеряет дополнительные компоненты в PCR следующим образом:

- PCR0 - CRTM , код BIOS и расширения хост-платформы

- PCR1 - конфигурация хост-платформы

- PCR2 - код дополнительного ПЗУ

- PCR3 - конфигурация и данные дополнительного ПЗУ

- PCR4 - Код IPL (начального загрузчика программы) (обычно это основнаязагрузочная запись - MBR)

- PCR5 - Конфигурация и данные кода IPL (для использования кодом IPL)

- PCR6 - События перехода между состояниями и пробуждения

- PCR7 - Контроль производителя хост-платформы

Динамическая цепочка доверия начинается, когда операционная система вызывает специальную инструкцию безопасности, которая сбрасывает динамические PCR (PCR17–22) до значений по умолчанию и запускает измеряемый запуск. Первое динамическое измерение выполняется аппаратными средствами (то есть процессором) для измерения другого модуля с цифровой подписью (называемого SINIT ACM), который также предоставляется производителем набора микросхем и чья подпись и целостность проверяются процессором. Это называется динамическим корнем измерения доверия (DRTM).

Затем SINIT ACM измеряет первый модуль кода операционной системы (называемый измеряемой средой запуска - MLE). Прежде чем MLE будет разрешено выполнение, SINIT ACM проверяет, соответствует ли платформа требованиям политики управления запуском (LCP), установленной владельцем платформы. LCP состоит из трех частей:

- Проверка того, что версия SINIT равна указанному значению или новее

- Проверка правильности конфигурации платформы (PCONF) путем сравнения PCR0–7 с заведомо правильными значениями (владелец платформы решает, какие PCR включать)

- Проверка правильности MLE путем сравнения его измерения со списком заведомо исправных измерений.

Целостность LCP и ее списки заведомо исправных измерений защищены путем хранения хеш-измерения политики в TPM в защищенном энергонезависимом месте, которое может быть изменено только владельцем платформы.

Выполнить как надежная ОС

Как только LCP удовлетворяется, SINIT ACM позволяет MLE работать в качестве доверенной ОС, разрешая доступ к специальным регистрам безопасности и разрешая доступ TPM Locality 2 на уровне 2. Теперь MLE может выполнять дополнительные измерения динамических PCR. Динамические ПЦР содержат измерения:

- PCR17 - DRTM и политика управления запуском

- PCR18 - код запуска доверенной ОС (MLE)

- PCR19 - Надежная ОС (например, конфигурация ОС)

- PCR20 - Надежная ОС (например, ядро ОС и другой код)

- PCR21 - как определено Trusted OS

- PCR22 - как определено Trusted OS

Эта технология также обеспечивает более безопасный способ инициализации платформы операционной системой. В отличие от обычной инициализации процессора [которая включает в себя загрузочный процессор (BSP), отправляющий запускающее межпроцессорное прерывание (SIPI) каждому прикладному процессору, таким образом, каждый процессор запускается в «реальном режиме», а затем переходит в « виртуальный режим »и, наконец,« защищенный режим »], операционная система избегает этой уязвимости, выполняя безопасный запуск (также известный как измеренный запуск), который переводит процессоры приложений в особое состояние сна, из которого они напрямую запускаются в защищенном режиме с включенной подкачкой. , и им не разрешено покидать это состояние.

Заявление

Значения ПЦР доступны как локально, так и удаленно. Кроме того, TPM имеет возможность поставить цифровую подпись для значений PCR (т. Е. Котировки PCR), чтобы любой объект мог проверить, что измерения исходят от TPM и защищены им, что позволяет удаленной аттестации обнаруживать фальсификацию, повреждение и т. Д. и вредоносное ПО. Кроме того, эти значения можно использовать для определения среды выполнения (конкретная версия BIOS, уровень ОС, конфигурация и т. Д.) И сравнения их с собственными списками заведомо исправных значений для дальнейшей категоризации платформы. Эта возможность оценивать и назначать уровни доверия платформам известна как Trusted Compute Pools.

Некоторые примеры использования доверенных вычислительных пулов:

- Изоляция - возможность контролировать, подключается ли платформа к производственной сети или помещена в карантин, в зависимости от уровня доверия или отказа пройти политику управления запуском.

- Политика на основе доверия - например, ограничение выполнения критически важных приложений только на платформах, которые соответствуют указанному уровню доверия.

- Соблюдение нормативных требований и аудит - демонстрация того, что критические, личные или конфиденциальные данные обрабатывались только на платформах, отвечающих требованиям доверия.

Многочисленные серверные платформы включают Intel TXT, а функциональность TXT используется поставщиками программного обеспечения, включая HyTrust , PrivateCore , Citrix и VMware . В проектах с открытым исходным кодом также используется функция TXT; например, tboot обеспечивает систему целостности на основе TXT для ядра Linux и гипервизора Xen.

Компьютеры с Windows 10 с привязкой PCR7 могут включать или отключать полное шифрование устройства .

В арсенале решений Intel прочное место занял набор технологий vPro. Его компоненты отвечают за безопасность ПК (включая защиту ОС при загрузке), виртуализацию (наборы инструкций для ускорения работы виртуальных машин, ВМ), администрирование и сервисные возможности в корпоративной среде. Основой концепции vPro является аппаратная реализация функций. Это дает много возможностей, повышает надежность и защищенность систем.

Наличие на устройстве стикера vPro означает, что в ПК или ноутбуке имеются технологии VT, TXT, AMT, Turbo Boost, XD-Bit, WiDi, Wireless Docking (последние две – при наличии беспроводного адаптера WiFi). Расскажем о каждой из них.

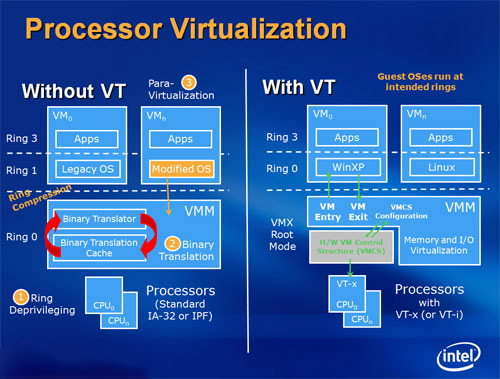

Intel VT

Intel ® VT (Intel Virtualization Technology) – специальный набор инструкций процессора, позволяющий существенно ускорить работу виртуальной машины (ВМ) за счет аппаратной реализации виртуализации, которая предполагает работу на реальном процессоре, а не с помощью бинарной трансляции команд ВМ в инструкции процессора.

При создании ВМ в памяти компьютера эмулируется аппаратная платформа, на которой запускается виртуальная ОС, а в ней – приложения, которые выполняются в памяти ВМ. Долгое время «узким местом» виртуальных машин была их низкая производительность, во многом обусловленная тем, что приходилось транслировать команды виртуального процессора в команды реального. Сейчас ВМ создаются и управляются самим процессором с помощью инструкций Intel ® VT-x, которые позволяют работать с процессором напрямую, существенно сократить задержки и избежать потери производительности.

Для решения похожих задач предназначена технология Intel ® EPT, позволяющая гостевым ОС управлять страницами памяти без участия монитора виртуальных машин (VMM). Наконец, технология Intel ® VT-d, предназначенная для «проброса» устройств в виртуальную среду, позволяет гостевой ОС получать прямой доступ к ресурсам других физических устройств (видеокарты, контроллеров в портах расширения и т.д.).

Intel TXT

Intel ® TXT (Intel Trusted Execution Technology) - технология «доверенной загрузки». Она обеспечивает безопасность кода, выполняемого в защищенной среде, и позволяет отследить и отсечь его несанкционированные изменения. Intel ® TXT позволяет бороться с вирусами и шпионским ПО, в том числе, так называемыми руткитами, которые интегрируются в систему на ранних этапах загрузки. Особенно важна ее работа при старте системы, когда загружаются основные модули ОС.

Intel ® ТХТ использует модули TPM (Trusted Platform Module) — отдельный чип с функциями аппаратного шифрования и (иногда) защищенного хранилища, где система и приложения могут хранить секретные коды, ключи и пр. Чип работает через BIOS. Он может быть интегрирован в материнскую плату либо располагаться в виде отдельного блока в специальном разъеме.

К сожалению, из-за действующих ограничений на технологии аппаратного шифрования в России до сих пор не преодолены сложности с сертификацией чипов ТРМ. Это усугубляется еще и тем, что ТРМ везде разные и отличаются по функциональности Поэтому в корпоративных системах, поставляемых в Россию, ТРМ либо нет, либо они заблокированы, и функциональные возможности ТХТ у нас ограничены.

Intel AMT

Intel ® AMT (Intel Active Management Technology) позволяет удаленно управлять ПК или ноутбуком, причем, даже в том случае, когда ОС не установлена или неработоспособна, когда отсутствуют драйверы сетевого интерфейса или компьютер вообще выключен.

АМТ реализована на аппаратном уровне в некоторых версиях процессоров и системной логики Intel. Работает она через проводное сетевое подключение (для работы через беспроводное все же понадобится ОС и сетевые драйвера), создавая отдельный независимый канал обмена данными. Для обеспечения конфиденциальности используется шифрование. Прошивка Intel ® AMT находится обычно на той же микросхеме, что и BIOS, и обновляется вместе с ним.

АМТ существенно упрощает жизнь подразделениям техподдержки, т.к. позволяет решать программные проблемы компьютера (включая перенастройку BIOS) без физического доступа к рабочему месту сотрудника. AMT дает возможность включить и выключить компьютер, что полезно дежурному администратору при обновлении ОС или ПО после окончания рабочего дня.

Intel Turbo Boost

Intel ® Turbo Boost - технология автоматического разгона процессора, которая позволяет увеличивать тактовую частоту его работы при краткосрочной нагрузке, выходя за рамки, разрешенные теплопакетом (TDP).

Последние годы производители стремятся делать корпуса устройств (особенно ноутбуков и планшетов) все тоньше, что не позволяет размещать в них эффективную систему охлаждения: ее возможностей зачастую не хватает даже для современных энергоэффективных решений. Это заставляет ограничивать тактовую частоту процессора, чтобы не допускать перегрева и троттлинга.

При этом большую часть времени процессор современного ПК (при обычных офисных или домашних сценариях) проводит в простое с редкими всплесками краткосрочной интенсивной нагрузки. Поскольку процесс нагрева процессора и реакции системы охлаждения на это событие не мгновенные, первый короткое время может работать и на более высокой частоте, чем это позволяют заданные параметры системы охлаждения. Встроенные службы мониторинга отслеживают потребление энергии и температуру процессора и при превышении порогов снижают тактовую частоту до безопасного уровня.

Таким образом, короткие, но интенсивные задачи процессор будет выполнять быстрее, создавая позитивное впечатление у пользователя о более высокой «отзывчивости» системы. Если же нагрузка длительная, то через некоторое время частота опускается до уровня, на котором система охлаждения справляется с отводом тепла.

Эффективность работы Turbo Boost зависит в первую очередь от системы охлаждения: при наличии мощного вентилятора и радиатора процессор может работать на максимальной частоте неограниченно долго. В последних поколениях Intel позволяет производителям самостоятельно указывать TDP для своих систем, т.е. одна и та же модель процессора будет вести себя по-разному в зависимости от возможностей конкретного устройства.

Intel XD-Bit

Intel ® XD-Bit (Intel Execute Disable Bit) - технология, предназначенная для предотвращения переполнения буфера с помощью «бита запрета на исполнение».

Intel ® XD-Bit позволяет обезопасить ПК от вирусов, использующие "переполнение буфера", на аппаратном уровне.

Intel WiDi

Intel ® WiDi позволяет подключаться к внешнему экрану (монитору, телевизору или проектору) по беспроводному каналу связи – фактически, по отдельному каналу WiFi. Подключение к внешнему экрану или проектору – например, на конференции - становится гораздо проще, а пользователь избавляется от проводов (длины которых может и не хватить).

Для подключения оба устройства должны соответствовать определенным требованиям. У ПК или ноутбука должна быть платформа Intel и адаптер WiFi Intel определенной модели, позволяющий создать две независимые беспроводные сети, у второго устройства – специальный чип. Сейчас на рынке уже есть устройства (телевизоры и проекторы), поддерживающие WiDi, если же поддержки нет, можно воспользоваться внешней приставкой, которая стоит относительно недорого (около $100 ).

Основная сфера применения технологии – проведение презентаций, т.к. она позволяет практически мгновенно подключиться к экрану в чужом офисе и не зависеть от проводов.

Intel Wireless Docking

У этой технологии большое будущее, т.к. она позволяет просто и очень быстро подключить не только ноутбук, но и мобильное устройство – планшет или даже смартфон, и работать на нем, как на обычном ПК, с помощью клавиатуры и мыши. И при это не нужно возиться с проводными подключениями и делать на устройстве сложные интерфейсы для док-станции.

Заключение

Intel ® vPro объединяет ряд технологий, которые делают жизнь работника и компании проще: одни облегчают обслуживание, другие обеспечивают безопасность, третьи повышают производительность систем. Присутствие логотипа vPro гарантирует, что устройство поддерживает ряд технологий, важных для работы в корпоративной среде.

Выигрыш от vPro ощутим и в малом бизнесе: АМТ, VT и другие технологии принесут немало пользы небольшим предприятиям. Правда, тут есть важный момент: необходимо заранее, при приобретении техники, выбрать системы и компоненты с поддержкой vPro. То есть осознанно принять решение об использовании этих технологий и быть готовым к тому, что техника с их поддержкой будет стоить дороже.

Использование технологий vPro способно сэкономить немало времени и денег. Дело за малым: начать их использовать.

На прошлой неделе исследователи

сообщили о создании руткита,

который использует для установки уязвимость в кэше процессоров Intel. Джоанна

Рутковска и Лоик Дафлот утвержают, что такого опасного и неуловимого руткита еще

не было. Он устанавливается и прячется в пространстве

SMM, к которой не имеет

доступ никакая операционная система. Утверждается, что компния Intel знала о

существовании этой проблемы еще с 2005 года, но ничего не сделала для ее

исправления.

Сегодня мы предлагаем тебе перевод документа, в котором описана

использованная уязвимость.

Аннотация

В этой статье мы представим результаты нашего исследования безопасности

технологии Intel Trusted Execution Technology (TXT), являющейся составной частью

фирменной технологии Intel под названием vPro. Мы опишем практическую атаку,

позволяющую обойти краеугольный камень концепции доверительных вычислений Intel,

процедуру доверенной загрузки. Кроме этого, мы обсудим практические атаки на

память SMM, являющиеся одним из компонентов взлома TXT.

1. Вступление

Технологии Trusted Computing (Доверительных вычислений) становятся частью

нашей жизни, хотим мы этого или нет, поскольку сейчас практически каждый новый

ноутбук оснащается контроллером Trusted Platform Module (TPM). Кроме

того, некоторые из технологий Microsoft Palladium перекочевали в Vista, а

Microsoft BitLocker, вне всякого сомнения, является самым успешным и широко

распространенным продуктом, основанным на идее Trusted Computing.

Со стороны аппаратного обеспечения, помимо знаменитого TPM, мы также получили

технологию LaGrande, позднее переименованную в Trusted Execution Technology

(TXT). TXT – это ответ Intel на развитие концепции Trusted Computing. На

данный момент TXT является составной частью фирменной технологии vPro, а

совместимое с нею аппаратное обеспечение уже больше года можно купить в любом

компьютерном магазине (первым таким продуктом стала материнская плата DQ35J,

работавшая с некоторыми процессорами Core 2 Duo).

TXT не является альтернативой TPM, более того, для осуществления своих

базовых функций, таких как безопасное хранение вычисленных параметров, TXT во

многом опирается на TPM. Также и Palladium (или как он там сейчас называется) не

является конкурентом TXT. Intel TXT может предоставить той же Vista Bitlocker

необходимый строительный материал, и вероятно сделать ее более безопасной, чем

сейчас.

Единственной целью технологии Intel TXT является предоставление безопасного

способа загрузки и выполнения системного программного обеспечения, например ядра

операционной системы или Монитора виртуальных машин (Virtualization Machine

Monitor, VMM). Достигается это путем проведения и хранения программных

вычислений в определенных регистрах TPM. Самое выдающееся во всем этом – то, что

TXT не делает никаких предположений о состоянии системы перед загрузкой

программного обеспечения, позволяя таким образом пользователю обеспечить

безопасную загрузку операционной системы или VMM даже на потенциально

скомпрометированной машине.

Другими словами, загрузочный сектор жесткого диска может быть полон вирусов,

а BIOS – руткитов, и все равно TXT должен будет позволить безопасно загрузить

чистый VMM (или ядро ОС), обеспечивая им иммунитет от всех вредоносных

приложений, имеющихся в системе. Этот поддерживаемый TXT процесс загрузки

называется Late Launch (поздний запуск), а обрабатывается он через специальную

новую инструкцию ЦП под названием SENTER.

Здесь мы должны обратить внимание на то, что TXT не предназначена для защиты

рабочего цикла программы (например, от переполнения буфера в коде гипервизора).

Она рассчитана только на то, чтобы обеспечить защиту на время загрузки,

обеспечивая, таким образом, нашу уверенность в том, что код, который мы

загружаем, в момент загрузки является тем самым кодом, который мы и намеревались

загрузить.

Также стоит отметить, что у AMD имеется свой собственный вариант Late Launch,

реализуемый через процессорную инструкцию SKINIT. Глубоким изучением технологии

от AMD мы пока не занимались, поэтому от комментариев на ее счет в дальнейшем

предпочтем воздержаться.

Когда начинаешь думать о Late Launch, он представляется просто восхитительной

технологией, обещающей обеспечить все преимущества перезагрузки компьютера без

самой перезагрузки.

Трудно переоценить то влияние, которое технологии, подобные TXT, могли бы

оказать на компьютерную безопасность. Например, очевидной является возможность

использования TXT для того, чтобы избавляться от устойчивых вредоносных программ

системного уровня. То есть при ее помощи легко можно создавать системы (VMM или

даже стандартные ОС), которые были бы неуязвимы к атакам, пытающимся

скомпрометировать двоичный системный код на диске или угрожать машине напрямую,

через BIOS или загрузчик. А если добавить к ней технологии виртуализации в

процессорах (VT-x) и виртуализации ввода-вывода (VT-d), то получится, что в

распоряжении разработчиков систем оказались мощнейшие инструменты для создания

по-настоящему безопасных ОС и VMM…

Что же, теперь самое время поведать о том, как мы атаковали эту замечательную

технологию.

2. Атака на Intel TXT

Ключевая особенность TXT, поздний запуск, зачастую описывается как способ

загрузки и выполнения части доверенного кода (обычно VMM) вне зависимости от

состояния системы на момент, предшествующий такой загрузке. Это, однако, не

совсем верно. На самом деле, определяются системные программы, которым следует

доверять по умолчанию. Они работают в режиме системного управления (System

Management Mode, SMM), который мы более подробно обсудим в следующем разделе (на

нашем сайте о таком режиме вы можете прочитать в цикле статей "SMM

и SMRAM или 128 Кб потусторонней памяти: исследовательская работа").

Будучи самым привилегированным типом ПО, которое обрабатывается на

процессоре, SMM может обходить предписанные процедурой позднего запуска меры

защиты на вновь загруженном VMM. К сожалению, как мы дальше продемонстрируем,

допущение о том, что программам, работающим в режиме SMM, всегда можно доверять,

не является верным.

Предполагаемая двухступенчатая атака на поздний запуск в TXT будет выглядеть

так:

- Заражение обработчика SMM.

- Компрометация только что безопасно загруженного кода (в нашем примере –

гипервизора Xen) из инфицированного обработчика SMM.

Мы разработали образец кода, демонстрирующий описанную выше схему атаки

против гипервизора Xen, загруженного при помощи Tboot, открытого загрузчика от

Intel, обеспечивающего загрузку Linux и Xen со всеми преимуществами позднего

запуска Intel TXT. Tboot также является частью открытого и широко

распространенного гипервизора Xen

В нормальных условиях Tboot должен удостовериться, что загружается правильный

(не модифицированный) гипервизор Xen и только затем загружать в регистры TPM

корректные параметры. На практике это означает, что только избранные

(доверенные) версии гипервизора Xen получат доступ к определенным секретам,

зашитым в TPM, и/или будут способны пройти аутентификацию для какой-либо машины

(например, ноутбука системного администратора), осуществляемую через специальную

функцию TPM под названием Remote Attestation (удаленное подтверждение).

Нашей атакой мы показываем, что заразив обработчик SMM, мы можем

модифицировать только что загруженный (и только что просчитанный) VMM. Иными

словами, атака позволяет полностью обойти все меры обеспечения безопасности,

предусмотренные TXT для процедуры доверенной загрузки. Это – прямое следствие

того, что код SMM при поздней загрузке остается в неизменном виде – не важно,

был он до этого скомпрометирован или нет.

Детали того, как атаковать обработчик SMM, мы приведем в следующем разделе.

Предлагаемое Intel лекарство от вредоносного обработчика SMM называется STM,

что расшифровывается как SMM Transfer Monitor (монитор передачи SMM).

Цель STM заключается в том, чтобы изолировать существующий обработчик SMM при

помощи технологий виртуализации VT-x и VT-d. Он должен рассматриваться как

гипервизор для VMM, который загружается во время процедуры поздней загрузки.

Просчитывается STM также в процессе поздней загрузки.

К сожалению, на данный момент STM недоступен. Мы обсудим это более подробно в

последнем разделе нашего исследования.

Читайте также: