Security chip lenovo что это

Обновлено: 06.07.2024

Россия вполне вписывается в эти невесёлые общемировые тренды. В 2018 году средний ущерб от кибератаки составил 130 миллионов рублей, а общее количество атак выросло на 80%. За год их было совершено более 800 миллионов!

На этом фоне у нас, как у одного из ведущих производителей ПК в мире, возникает очень важная и непростая задача: создавать такие продукты, которые помогут пользователям и компаниям решить большинство из перечисленных проблем с безопасностью. Именно так появился ThinkShield – обширный пакет опций и услуг для обеспечения безопасности всех компонентов, а также защиты производства и системы поставок ноутбуков и десктопов ThinkPad, ThinkCentre и ThinkStation. Его составляющие защищают данные использующей компьютер компании и её клиентов на этапе разработки и производства устройства, а также во время всего дальнейшего цикла его использования и затрагивают все возможные аспекты безопасности.

Основу для названия полностью сфокусированного на безопасности нового бренда мы взяли из линейки корпоративных продуктов: Think. И добавили слово «щит» – Shield, символизирующее комплексную защиту от современных киберугроз. Впервые бренд был представлен осенью 2018 года, но до этого над разработкой комплекса услуг и их систематизацией в течение нескольких лет работала команда из более чем 70 специалистов.

Комплекс ThinkShield – как нетрудно понять из названия – используется только на линейке компьютеров Think-, и это очень важный момент. В подавляющем большинстве случаев покупателями этой техники являются различные компании: как огромные международные, так и средние по величине фирмы. Главные их требования сводятся к тому, чтобы устройства могли работать без сбоев в режиме 24/7 на протяжении 3-5 лет. Это на уровне самого продукта и «железа». Если говорить о безопасности, то здесь ключевой необходимостью для наших заказчиков является защита как на физическом (например, сертификация MilSTD) и программном уровнях, так и на уровне системы поставок компонентов и во время ремонта техники.

Почему с такими требованиями стоит обратить внимание именно на Lenovo и составляющие комплекса ThinkShield? Всё просто: для этого вновь обратимся к статистике. По данным National Vulnerability Database в 2018 году на устройствах Lenovo было обнаружено наименьшее количество уязвимостей среди всех ведущих мировых производителей ПК. Также NVD выставляет среднюю оценку уровню защиты по десятибалльной шкале: здесь у нас второе место с отставанием всего в 0,4 балла от компании, занявшей вершину пьедестала по этому параметру.

Забавный факт: изначально предполагалось, что ThinkShield будет называться совсем по-другому: аббревиатурой DIOD. Это расшифровывалось как Data, Identity, Online, Device. Но по итогам внутренних обсуждений от такого варианта отказались как от чрезмерно технического. Но зато аббревиатура легла в основу систематизации всех составляющих ThinkShield в рамках четырёх различных направлений. По-русски это звучит как «Данные», «Пароли», «Сети» и «Устройство». Ниже вкратце пройдёмся по каждому из них.

Устройство

В этой части Lenovo ThinkShield собраны все разработки, касающиеся по большей части физических аспектов защиты устройства. Например, шторка ThinkShutter, позволяющая одним движением руки открывать и закрывать веб-камеру. Плюс встроенный фильтр ePrivacy и интеллектуальные механизмы защиты USB-портов. Безусловно, сюда же относится и непосредственная надёжность самих устройств серии Think-, многие из которых сертифицированы по стандартам MilSTD. Речь идёт о защите от ударов, падений, электрических разрядов, пыли, повышенной влажности, низких и высоких температур, пролитой жидкости и так далее. И это только вершина айсберга, ниже приводим неполный список самых интересных доступных для установки на заказываемые продукты опций:

- Дискретный модуль TPM 2.0 для хранения паролей

- Поддержка технологии безопасной загрузки Intel BootGuard

- No Backdoor Supervisor Password / NIST Compliant BIOS

- Соответствие стандартам безопасной цепочки поставок C-TPAT Logistics

- Драйверы устройств, поддерживающие HVCI

- Поддержка Kensington Lock

- Загрузка корпоративного образа ПО на заводе

- Модификация BIOS, добавление данных пользователя

- Поддержка технологии первой загрузки ITC First Boot Service

- Поддержка технологии Microsoft Autopilot

Пароли

ThinkShield обеспечивает возможность многофакторной аутентификации, и многие её способы основаны на технологии Intel Authenticate. Сюда относятся технология определения местоположения Intel AMT Location, защищённая бесконтактная аутентификация по Bluetooth, защищённая аутентификация по отпечаткам пальцев, распознавание лица и защищённый PIN-код.

Кроме того, Lenovo стала первой в отрасли компанией, интегрировавшей сертифицированные на соответствие стандартам FIDO средства аутентификации непосредственно на ПК с операционной системой Windows. Система FIDO проверяет идентификационные данные на таких сайтах как, например, PayPal, Google и Dropbox, используя технологию считывания отпечатков пальцев в качестве второго фактора аутентификации. Это весьма безопасный и конфиденциальный способ входа сотрудников в корпоративные сети и другие ресурсы в интернете. И это, кстати, совершенно бесплатная функция для всех компьютеров серии Think-.

Данные

Всё чаще злоумышленники обращают внимание на цепочки поставок компаний и внедряют уязвимости на этапе производства. Так что заказчики корпоративных продуктов имеют все основания для беспокойства по этому поводу. Наша задача – такие сомнения развеять, и вот что мы для этого делаем. Прежде всего, у нас есть собственная программа доверенных поставщиков. Мы весьма жёстко и пристально контролируем всех производителей интеллектуальных компонентов будущих ноутбуков и десктопов. Для того, чтобы получить статус доверенного поставщика, нужно выполнить ряд весьма серьёзных требований, а затем регулярно проходить проверки, которые проводят специалисты Lenovo. В целом вся работа с поставщиками организована таким образом, что все процессы для нас становятся максимально прозрачными. Если потенциальная опасность вдруг возникает, то мы увидим и нейтрализуем её до того, как она сможет кому-либо навредить.

По части прозрачности цепочки поставок мы особенно плотно сотрудничаем с компанией Intel – у неё есть собственный стандарт Transparent Supply Chain, все требования которого мы неукоснительно соблюдаем. Благодаря этому любой пользователь или заказчик может проверить аутентичность своего ПК с процессорами Intel Core с поддержкой технологии vPro прямо на сайте Intel. В ходе этой проверки будет видно какие именно компоненты были установлены в ПК на заводе и какие находятся внутри компьютера прямо сейчас.

Разумеется, технологии, реализованные в рамках Lenovo ThinkShield, защищают данные как в процессе эксплуатации, так во время обслуживания и даже после истечения срока службы. Самый простой пример первого – встроенный во многие устройства линейки Think- сканер отпечатков пальцев. В нём реализована технология Match-on-Chip от компании Synaptics благодаря которой процесс аутентификации на выходит за рамки самого сканера и его электронной «начинки» – операционной системе он попросту недоступен. В итоге учётные и идентификационные данные становятся весьма надёжно защищены от потенциальных атак.

USB-порты в компьютерах серии Think- на уровне BIOS можно настроить так, чтобы они реагировали только на клавиатуру и устройства ввода. Благодаря такой интеллектуальной защите интерфейсов IT-специалисты вашей компании могут заблокировать скачивание данных на незащищённые устройства. Плюс к этому, не забываем про возможность установки в компьютеры считывателей смарт-карт, которые обеспечат дополнительный уровень безопасности в офисах, где для аутентификации используются личные бейджи.

Отдельная интересная история – это встроенный экранный фильтр ThinkPad Privacy Guard. С помощью камеры компьютер обнаруживает чужие взгляды из-за спины пользователя и не только уведомляет его об этом, но ещё и позволяет ограничить угол обзора дисплея, чтобы посторонним было неповадно смотреть туда, куда смотреть не следует.

В эпоху повсеместного Wi-Fi нельзя забывать о том, что уже само по себе подключение ко многим таким сетям является огромным риском. Функция Lenovo Wi-Fi Security ещё до момента подключения обнаруживает потенциальные угрозы и уведомляет об этом пользователя. Эту необходимую вещь мы внедрили в список базовых интегрированных средств безопасности всех ПК серии Think-.

Также у нас есть система управления конечными устройствами Lenovo Endpoint Management, построенная на базе технологии MobileIron. Это простой и достаточно надёжный способ защитить большое число различных гаджетов, объединив облачную безопасность и безопасность самих устройств в единую экосистему. Выигрывают все: компании безопасно обмениваются данными, а пользователи без проблем работают в любом удобном месте и в удобное время. Endpoint Management обеспечивает конфиденциальность личных данных создавая зону доверия вокруг облаков и устройств Lenovo и позволяет реализовывать программы использования личных устройств (BYOD) благодаря тому, что ИТ-специалисты могут удалять бизнес-данные, оставляя личные сведения неприкосновенными.

Отдельно пара слов про наш реализованный в рамках Lenovo ThinkShield эксклюзив – специальную виртуальную комнату BIOS Reading Room. Зайдя в нее, любой заказчик может убедиться в том, что в его компьютере нет никаких закладок, увидев исходный код BIOS. Мы намеренно ставим себя в такие условия, что у нас нет никаких способов обойти административный пароль в BIOS, в то время как другие поставщики такую возможность всё же оставляют. Удобство в некоторых ситуациях, на наш взгляд, не компенсирует опасность значительной компрометации данных пользователя.

Если попробовать посчитать все реализованные в рамках Lenovo ThinkShield услуги и опции, то пальцев на руках точно не хватит: на данный момент их более 70. В рамках одного материала подробно рассказать обо всём просто невозможно. Впрочем, суть от этого не меняется: мы прилагаем максимум усилий для того, чтобы наши ПК были самыми защищённым на рынке. Кстати, 20 из этих более чем 70 опций и услуг по умолчанию включены в продукцию линейки Think-. Усилить безопасность можно как на этапе заказа в конфигураторе, так и – в некоторых случаях – после покупки техники.

Безусловно, на достигнутом мы останавливаться не планируем. Уже действующие услуги и опции будут улучшаться, а сам пакет ThinkShield будет расширяться и дальше. Прямо сейчас наши разработчики занимаются созданием Buffer Zone – специальной среды для безопасной работы в опасном окружении: из такой «песочницы» внешние угрозы не смогут проникнуть внутрь компьютера. Также в постоянной доработке находится технология ThinkPad Privacy Guard, а в среднесрочной перспективе пользователям станут доступны такие сервисы как WinMagic, Intel Remote Secure Erase, Lenovo Asset Recovery Service и Lenovo IMAC.

Отдельно приводим список тех составляющих комплекса Lenovo ThinkShield, которые доступны заказчиком нашей продукции даже в самых базовых конфигурациях. Мы постарались сделать так, чтобы он был максимально обширным.

• Disk Wipe Tools

• Trusted Service

• BitLocker

• Self-Encrypted Drives

• Smart USB Protection

• HDD Password

• FIDO

• GEO-fencing security

• Match on Chip fingerprint

• Glance Presence & Gaze Detection

• Windows Hello

• Intel Online Connect

• Lenovo Wi-Fi Security

• Intel Software Guard Extensions

• Intel Authenticate Multifactor

• Trusted Supplier Program

• PSIRT & FIRST

• Packaging Security

• Spare Parts Handling

• Secure patch/update of drivers/firmware

• No backdoor Supervisor Password / NIST Compliant BIOS

• LVFS and Windows Update Firmware Updates

• BIOS Asset Information Area

• One switch Device Guard

• HVCI Compliant Drivers

• Intel Boot Guard

• ThinkShutter

• TPM 1.2/2.0

Если есть вопросы по поводу ThinkShield, то тоже не стесняйтесь их задавать. В том числе, кстати, и на этапе заказа устройств: наши торговые представители расскажут обо всём предметно применительно к конкретной выбранной вами технике. Спасибо за внимание!

Другие идентичные названия опции: Security Chip, Execute TPM Command.

В число опций BIOS, предназначенных для защиты информации компьютера, входит опция Trusted Platform Module. Она позволяет включить поддержку одноименного аппаратно-программного комплекса защиты информации. Пользователь может выбрать всего два варианта значений опции – Enabled (Включено) и Disabled (Выключено).

Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки. Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM.

Основные свойства данных, которые призвана обеспечить технология TPM:

- Защита

- Целостность

- Безопасность

- Авторство

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования.

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

Стоит ли включать?

Ответ на этот вопрос зависит от того, установлена ли у вас на компьютере система Trusted Platform Module. Если да, то систему стоит включить. Однако необходимо помнить, что использование системы не является панацеей и не всегда может заменить применение традиционных антивирусов, брандмауэров и прочих средств компьютерной безопасности.

Производители BIOS предлагают пользователю выбор, и вы всегда сможете выключить данную систему, если вы не нуждаетесь в ее помощи. Само собой, если ваш компьютер оснащен старой операционной системой, не поддерживающей TPM (Windows XP SP1 и более старые ОС), то включение ее также не имеет никакого смысла.

Привет, друзья. В этой публикации рассмотрим, как включить TPM в БИОС. TPM – это компьютерный криптомодуль безопасности, он и даром не нужен был большинству из нас до недавнего времени, пока компания Microsoft в конце июня этого, 2021 года не презентовала новую операционную систему Windows 11, для официального использования которой необходим TPM версии 2.0. У Windows 11 ужесточённые системные требования, нацеленные на ПК и ноутбуки только с современным железом, и вот одно из требований касается наличия на компьютере TPM 2.0 - аппаратного, либо эмулируемого технологиями материнки. Если у вашего компьютера есть устройство TPM или технология его эмуляции, обычно эти вещи по умолчанию отключены в БИОС. Давайте рассмотрим, что вообще такое TPM 2.0, и как его включить в БИОС.

↑ Как включить TPM в БИОС

↑ Что такое TPM 2.0

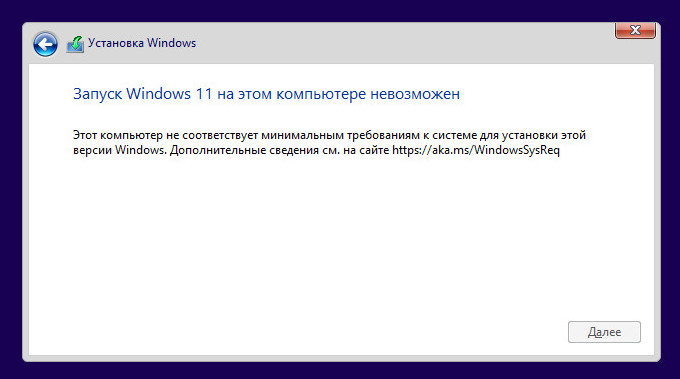

Друзья, ужесточённые системные требования Windows 11 делают невозможным официальное использование операционной системы на ПК и ноутбуках, выпущенных ранее 2017 года. В перечне поддержки новой Windows значатся процессоры не ранее 2017 года выпуска. Немногим старше нижней планки поддерживаемых процессоров версия 2.0 спецификации TPM: этот стандарт стал обязательным для поддержки аппаратными модулями и эмуляцией процессорами в 2015 году, а массово сертифицированные компанией Microsoft OEM-устройства с TPM 2.0 на борту на рынке стали появляться начиная с 2016 года. Друзья, если хотите, можете посмотреть полный разбор системных требований Windows 11 – детально о них всех, об их значимости для работы с новой операционной системой – в статье сайта «Запуск Windows 11 на этом компьютере невозможен». Что же касается конкретно TPM 2.0, если его нет, если нет именно версии 2.0, в таком случае Windows 11 обычным способом с использованием установочного носителя не установится. В процессе обычной установки столкнёмся с ошибкой.

TPM (абрр. Trust Platform Module) – это криптографический модуль безопасности, служащий для защиты данных, он есть в современных смартфонах, планшетах, ноутбуках. Являет собой небольшой чип, хранит в своей микросхеме криптоключи шифрования. Имея уникальный идентификатор, обеспечивает подлинность доступа на компьютерном устройстве, защищает от буткитов и руткитов на уязвимом этапе до загрузки Windows. Обеспечивает функции с использованием биометрических данных типа Windows Hello, доступа с использованием сканера отпечатков пальцев. Обеспечивает возможность электронной подписи документации. TPM может быть реализован:

- Как аппаратное устройство и интегрирован в ноутбук, моноблок и прочий тип компьютерного устройства;

- Как аппаратное устройство и интегрирован в материнскую плату ПК, но это редчайшие случаи, таких материнок немного;

- Как потенциальная возможность установки в материнскую плату ПК, предусматривающую разъём под TPM-модуль. Такой разъём есть только на современных материнках, совместимое аппаратное устройство TPM 2.0 необходимо приобретать отдельно и устанавливать в материнку;

- Программмо, путём эмуляции TPM технологиями материнки, точнее её чипсетом. Эмулировать TPM 2.0 могут современные материнки

- на чипсетах Intel и AMD начиная с их 300-х серий.

И аппаратный модуль TPM, и технология его эмуляции обычно не активны по умолчанию, и при необходимости включаются в БИОС.

Друзья, если ваш ПК или ноутбук 2016 года выпуска и новее, можете побороться за право установки Windows 11 официально. Не факт, но возможно, что TPM 2.0 у вас есть, и его необходимо только активировать в БИОС. Но прежде давайте проверим, возможно, у вас модуль TPM уже активен.

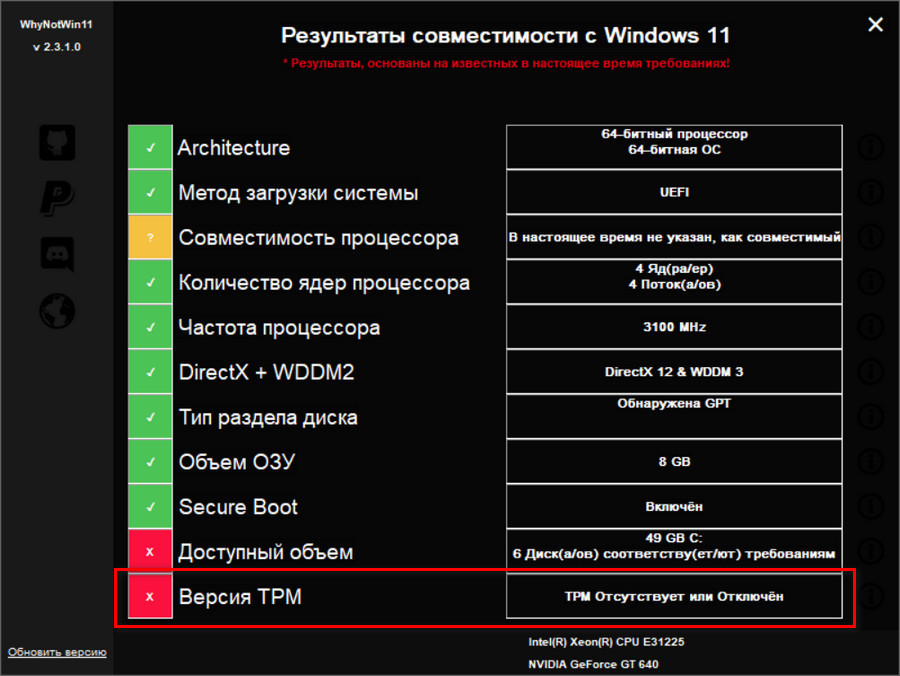

↑ Как проверить, активен ли TPM 2.0

Дабы узнать, есть ли и включён ли у вас на компьютере TPM 2.0, можете использовать утилиту проверки совместимости компьютеров с Windows 11 WhyNotWin11, это бесплатная утилита, взять её можно на GitHub . Запустите её и посмотрите, какой вердикт она выдаст насчёт TPM. Если у вас есть и включён TPM 2.0, в последней графе таблицы утилиты увидите отметку зелёным маркером этого компонента и констатацию его обнаружения. Если TPM 2.0 не активен, либо отсутствует, утилита констатирует это и отметит этот компонент красным маркером.

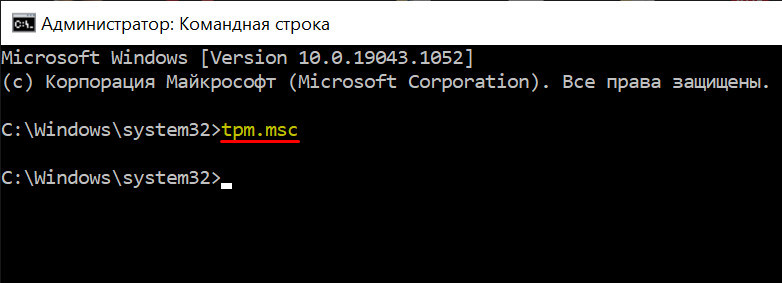

Также проверить наличие и активность TPM 2.0 можно с помощью системных средств Windows. В командную строку введите:

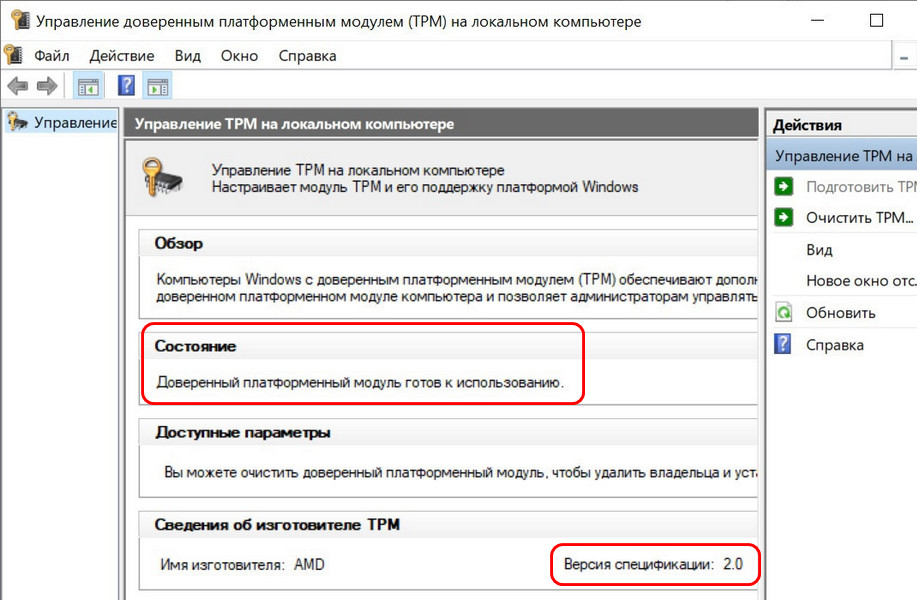

Оснастка управления устройством TPM при его наличии и активности отобразит состояние устройства, что оно готово к использованию. И укажет версию спецификации модуля.

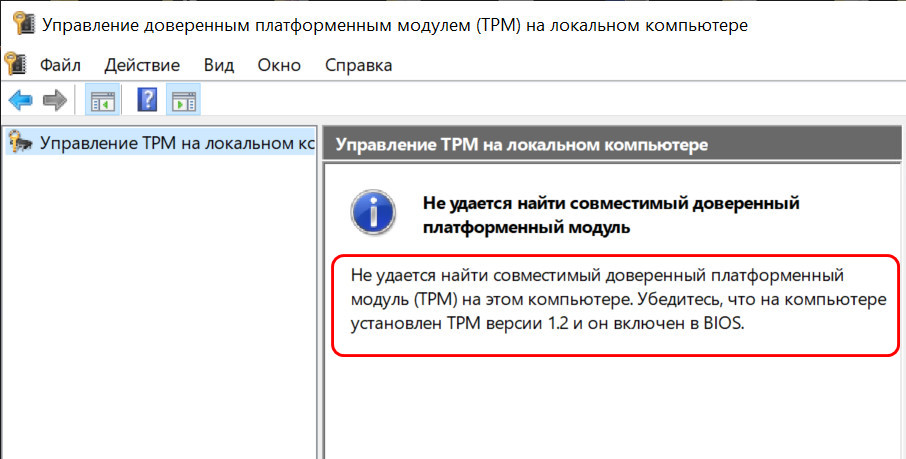

Если TPM на компьютере не активен, либо его нет вовсе, увидим уведомление о невозможности найти модуль.

Если TPM 2.0 не обнаружен, отправляемся в БИОС и будем его искать там.

↑ Как включить TPM 2.0 на ноутбуке

В БИОС ноутбуков аппаратный TPM 2.0 искать нужно по разделам настроек безопасности или расширенным, и искать нужно по фигурировании в названии опции «TPM» - TPM Device, просто TPM, TPM Support и т.п. Может быть опция с полным наименованием модуля - Trusted Platform Module, а может быть опция с названием Security Chip. Ищем и выставляем активной эту опцию.

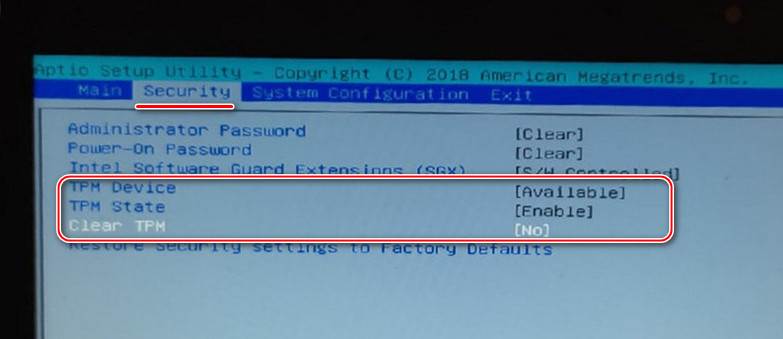

Другой пример, как включить TPM 2.0 на ноутбуке – выставленные настройки активности модуля и отключённая настройка его очистки. Устанавливаем для настройки «TPM Device» значение «Available», для настройки «TPM State» – значение «Enable», а для настройки «Clear TPM» – значение «No».

↑ Как включить эмуляцию TPM 2.0 на ПК

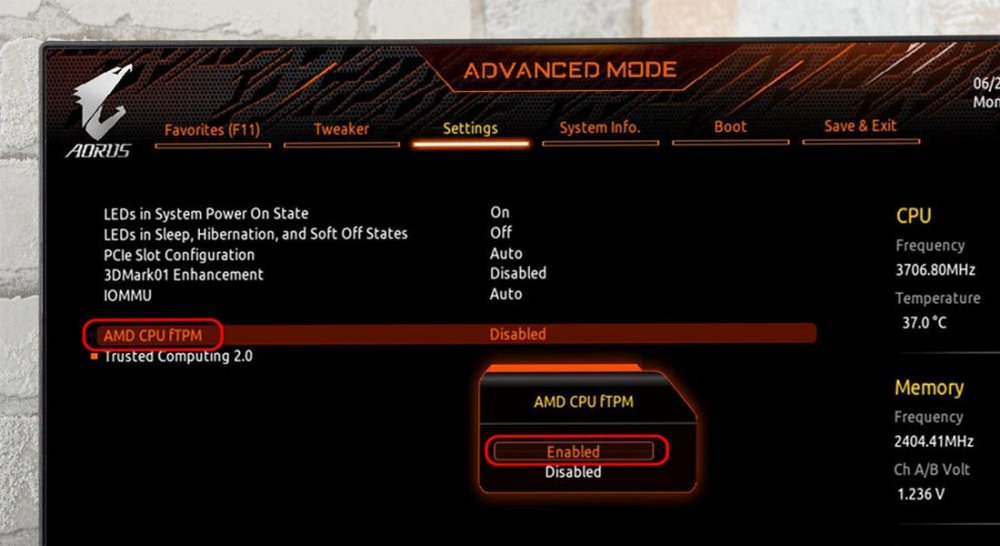

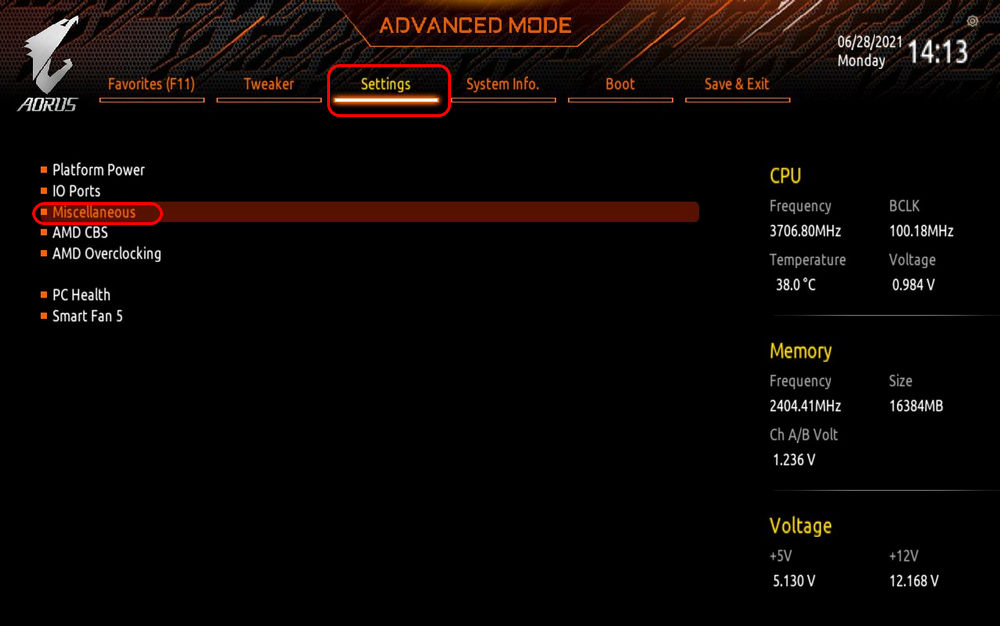

На десктопах можно включить реализацию TPM 2.0 программной технологией в BIOS материнской платы. Если у вас компьютер на базе AMD, здесь технология будет носить название fTPM. Ищите такую опцию в расширенных настройках БИОС, у меня, например, на материнке Gigabyte она по пути «Setting > Miscellaneous».

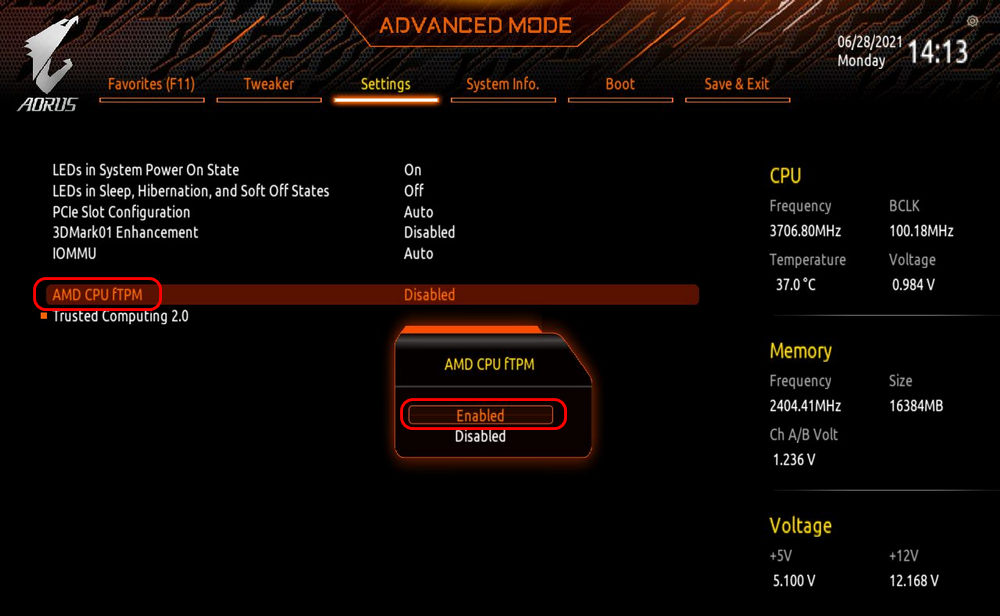

Выставляем опцию технологии в положение «Enabled».

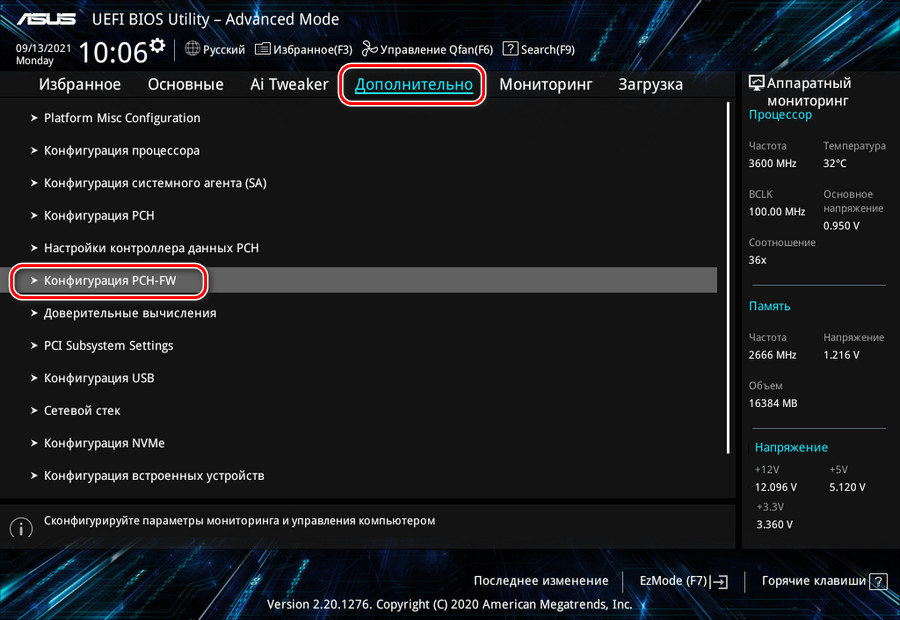

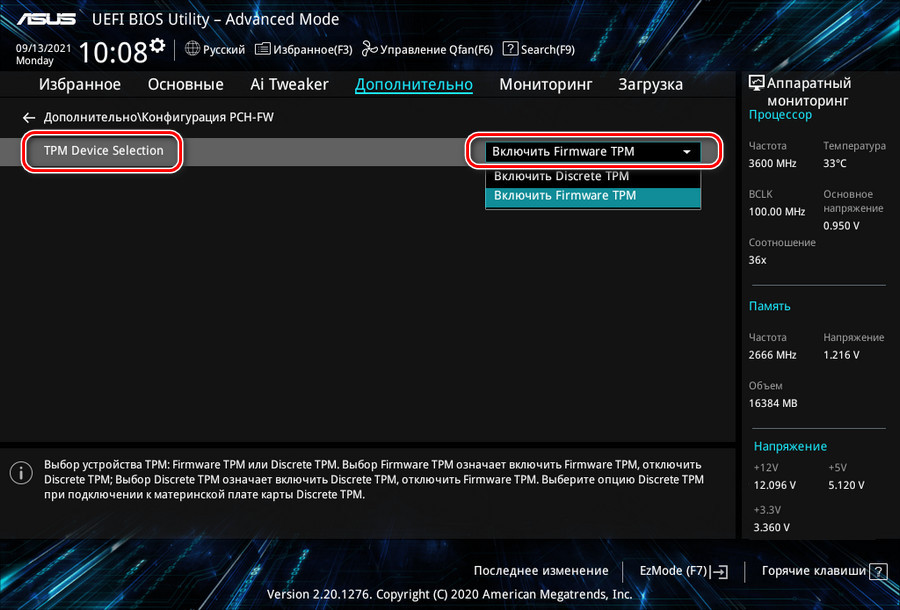

Если у вас компьютер на базе процессора Intel, здесь технология эмуляции TPM в материнских платах будет носить название PTT. На материнке Asus, например, её искать нужно в разделе дополнительных настроек «Конфигурация PCH-FW».

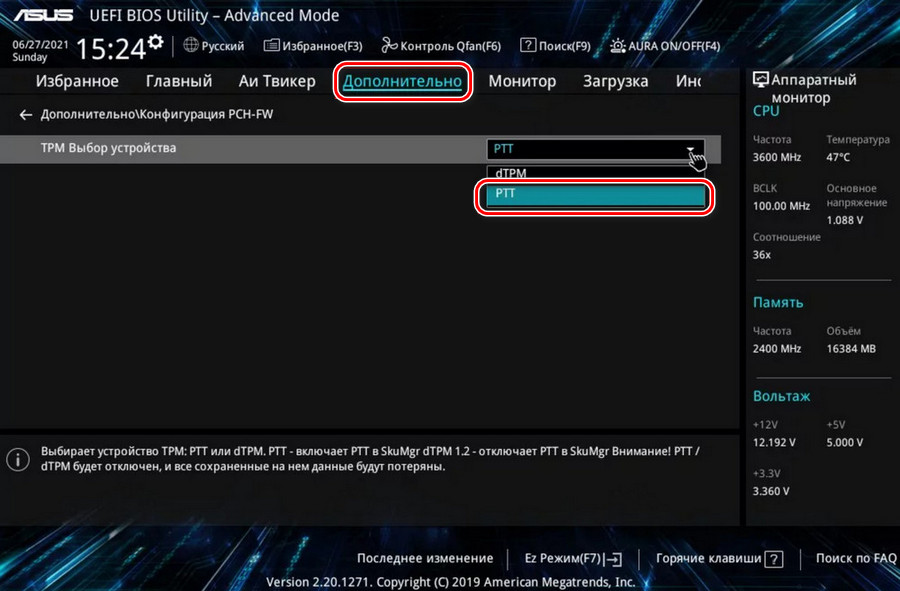

Здесь необходимо выставить для опции «TPM выбор устройства» значение технологии PTT.

Либо для опции «TPM Device Seletction» нужно выставить значение «Включить Firmware TPM».

↑ Зачем TPM 2.0 нужен в Windows 11

Друзья, принципиально модуль безопасности TPM не нужен для Windows 11. Он используется в отдельных её функциях, которые многим из нас не нужны. Об этих функциях можете почитать на сайте документации Microsoft .

Друзья, если у вас нет TPM 2.0, вряд ли стоит заморачиваться его отсутствием. Оно не играет никакой роли непосредственно в работе новой операционной системы. Windows 11 требует модуль безопасности, как и Secure Boot и UEFI, только на этапе своей установки или в процессе обновления до новой версии. При установке Windows 11 альтернативными способами никаким требованиям соответствовать не нужно. Детально об этих альтернативных способах смотрите статью «Как установить Windows 11 без TPM 2.0, Secure Boot и UEFI». А как обновиться до Windows 11 с предыдущих Windows или в самой Windows 11 до новой её версии, если у вас нет TPM 2.0, смотрите в статье «Как обновиться до Windows 11 на не отвечающих системным требованиям компьютерах».

Одним из важных системных требований для операционной системы Windows 11 является наличие активного модуля TPM 2.0, в котором содержатся криптографические ключи, обеспечивающие безопасность данных. В «Блоге системного администратора» разберем, как включить чип на ПК или ноутбуке через БИОС.

Проверка наличия TPM 2.0

Для начала необходимо удостовериться, что материнская плата устройства предусматривает чип TPM 2.0. Сделать это можно с помощью встроенных инструментов системы, диалоговое окно «Выполнить», а также через приложение PowerShell.

Чтобы проверить, есть ли модуль на компьютере, действуйте следующим образом:

1. Перейдите в «Диспетчер устройств». Для этого щелкните правой кнопкой мыши по иконке пуска, затем в появившемся меню выберите нужную утилиту.

2. Откроется список подключенного оборудования. Если на компьютере или ноутбуке есть модуль TPM 2.0, то при развороте меню «Устройства безопасности» отобразится соответствующий чип.

Наличие доверенного платформенного модуля в списке устройств говорит о том, что на компьютере есть TPM 2.0 и он уже включен, поэтому активировать через BIOS его не требуется.

Также на Windows предусмотрена возможность проверка наличия модуля через системное приложение PowerShell:

1. Найдите утилиту Windows PowerShell через системный поиск и запустите ее с правами администратора.

2. Пропишите команду get-tpm, затем нажмите на кнопку Enter.

3. После проверки отобразится подробная информация о модуле TPM, если он предусмотрен на материнской плате.

Также существует еще один способ посмотреть сведения о чипе: вызов диалогового окна «Выполнить» сочетанием клавиш Win + R и ввод команды tpm.msc.

Осуществится вход в консоль управления модулем TPM 2.0. Здесь же можно посмотреть более подробную информацию о состоянии чипа и его готовности к работе.

Как активировать модуль

Если в «Диспетчере задач» или приложении PowerShell сведения о наличии модуля недоступны, то, скорее всего, модуль отключен. Активировать его можно через настройки BIOS/UEFI. Расположение параметра активности чипа зависит от производителя ноутбука или материнской платы ПК. Обычно он находится в разделах Advanced или Security, а также в подпунктах с названиями Trusted Platform Module или Trusted Computer.

Чтобы активировать модуль TPM 2.0, его нужно найти в настройках BIOS и включить его, переключив значение параметра на Enabled или Active. Если связанного с чипом подраздела нет, то и доверенный модуль системой не предусмотрен.

В настройках BIOS/UEFI на моделях различных производителей найти модуль TPM 2.0 можно следующим образом:

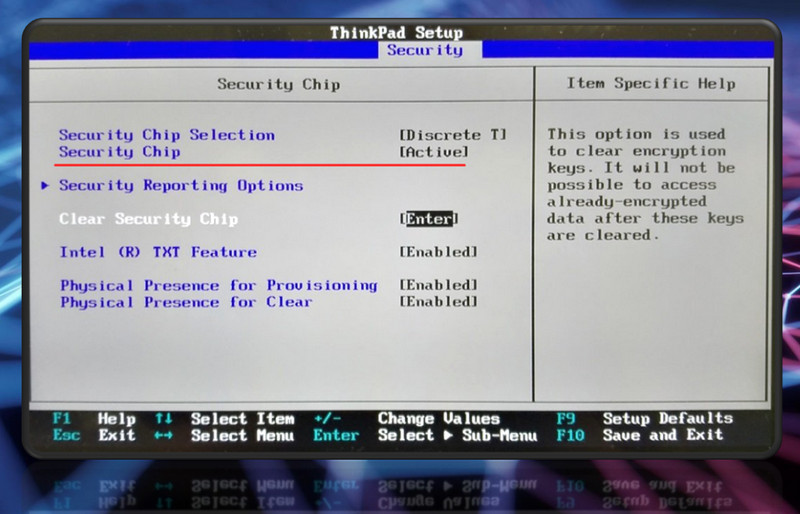

- Lenovo – в разделе Security должен быть подраздел Security Chip, статус которого – Active;

- Dell – раздел Advanced, где предусмотрен отдельный блок – TPM 2.0. Чтобы активировать модуль, необходимо отметить галочкой пункт «TPM 2.0 On»;

- ASUS – материнские платы и ноутбуки этого производителя в BIOS предполагают раздел Advanced с подразделом Trusting Computing, где нужно пункты «TPM State» и «TPM SUPPORT» переключить в активное состояние;

- HP – в БИОСе этого производителя нужно перейти в раздел Security, активировать параметр «TPM State» и выбрать значение «Available» для параметра «TPM Device»;

- MSI – подраздел Trusting Computing в Advanced, где необходимо установить в «Enabled» параметр Security Device Support.

В различных версиях БИОСа расположение настроек модуля отличаются, поэтому дана примерная информация об одних из самых распространенных моделях.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также: