Что лучше в качестве роутера pfsense или freebsd

Обновлено: 06.07.2024

Домашние роутеры старше 2-х лет перестали справляться с современными тарифами предлагаемыми провайдерами. А именно режут скорость за долго до ограничений по тарифному плану. Эта статья для тех, кому поставщик интернета предоставляет трафик сравнимый со скоростью Ethernet порта, а именно 100 Мегабит в секунду. Причем с использованием ресурсоемких для домашних маршрутизаторов протоколов L2TP и PPTP.

Я все свои эксперименты проводил с провайдером Коламбия-Телеком предоставляющим услуги доступа к сати интернет в Волгограде под торговой маркой Next-one. Но подойдет и для Beeline. И для всех провайдеров, которые предоставляют доступ к интернету по протоколам L2TP или PPTP.

Зачем все это надо или 3 варианта решения проблем

Чтобы выжать все из своего провайдера есть три варианта:

- Подключить ethernet кабель напрямую в компьютер. Идеальный вариант, если у вас только один стационарный компьютер. Если же в доме есть планшеты, телефоны и прочая мобильность то этот вариант не для вас.

- Купить более мощный маршрутизатор. Я держал в руках только две модели которые в плотную подошли к 100 Мб/с на протоколе L2TP. Это ASUS RT-N56U и UPVEL UR-325BN. При этом первый долгое время был совсем не дешев, а второй не балует качеством.

- Собрать роутер самостоятельно из подручных средств. При наличии старого хлама абсолютно бесплатный вариант.

Самодельный домашний роутер

Я остановил свой выбор на третьем варианте. Так как в доме много железок нуждающихся в интернете, а тратить деньги на покупку нового маршрутизатора не хотелось. Тем более, что после ревизии в кладовке были найдены материнская плата на атоме и оперативная память.

Выбор программного обеспечения для домашнего маршрутизатора

Как оказалось, не надо изобретать велосипед, все необходимое уже давно написано. Более того является абсолютно свободным и бесплатным для домашнего использования. В этой статье речь пойдет о pfSense — дистрибутиве для создания межсетевого экрана/маршрутизатора, основанного на FreeBSD. Который имеет удобный web интерфейс и позволяет произвести необходимые настройки обычному пользователю.

Подробнее на Википедии.

Pfsense поддерживает необходимый мне протокол L2TP.

Требования к железу для домашнего роутера

Я его слепил из того, что было. Материнка на Атоме Intel(R) Atom(TM) CPU 230 @ 1.60GHz + 512 мегабайт оперативной памяти. В качестве накопителя было решено использовать старую карту флеш-памяти CompactFlash на 512 МегаБайт из старого фотоаппарата. Чтобы использовать ее как жесткий диск с IDE разъемом ATA необходимо приобрести переходник.

Ну и естественно необходимо иметь две сетевые карты. Одна будет смотреть в сторону провайдера, а вторая в вашу домашнюю сеть.

Минимальные требования к аппаратному обеспечению для использования ПО PFSENSE

Для установки на жесткий диск

CD-ROM устройство и диск для установки либо USB флешка

1 GB свободного места

Для встроенной системы

512 MB Compact Flash

Как видите требования не высоки.

Выбор Pfsense для маршрутизатора

Как записать Compack Flash для встроенной системы Pfsense

Запись CF для встроенной системы не столь тривиальна, как может показаться, простое копирование и обычные программы для записи образов на диск не помогут.

Воспользуемся утилитой physdiskwrite и инструкцией.

Первый запуск PfSense

Настройка PFSENSE

Настройка WAN порта pfsense

Настройка LAN порта PfSense

LAN порт будем настраивать по своему усмотрению. Я предпочитаю использовать статический адрес (не следует путать с DHCP сервером для клиентов локальной сети).

Скорее всего в интерфейсе LAN уже все будет настроено так как надо еще с момента установки pfSense, когда мы вводили параметры в консоль. Поэтому просто проверьте значения.

Настройка L2TP Pfsense для подключения к интернету

Тестирование производительности маршрутизатора на базе pfsense

Самодельный маршрутизатор показал скорости на протоколе L2TP близкие к скорости Ethernet порта.

Было (для тарифа 100 Мбит/сек) на роутере DIR-620:

Стало (для тарифа 100 Мбит/сек) на самодельном роутере PfSense:

Дистрибутивов для построения роутеров и брандмауэров — великое множество. Однако большая их часть (не считая всяческих проприетарных и работающих на иных, нежели x86, платформах) основана на ядре Linux. Но ведь помимо Linux есть еще и другие ядра, и на их основе тоже можно делать специализированные дистрибутивы. Один из них, pfSense, и будет рассмотрен в данной статье.

Введение

pfSense основан на ядре FreeBSD, но не требует каких-либо знаний и умений, специфичных для данной ОС. Практически весь функционал доступен через веб-интерфейс. А надо сказать, функционал у pfSense обширный. Поддерживаются следующие возможности:

- стандартная фильтрация на основе адресов и портов источника/назначения;

- фильтрация на основе фингерпринтинга ОС, с которой устанавливается соединение (используется средство пассивного фингерпринтинга p0f);

- прозрачный брандмауэр второго уровня;

- нормализация пакетов — отбрасывание пакетов с неправильно сформированными полями, которые могут, в принципе, быть и специфическим путем атаки;

- поддержка состояния соединений — возможности бэкенда pfSense, pf, в этом смысле выглядят, пожалуй, даже более гибкими, чем у iptables. Поддерживается в том числе и Syn-прокси для защиты некоторых служб от Syn-flood-атак;

- гибкая поддержка NAT;

- VPN — поддерживаются IPSec, PPTP и OpenVPN;

- мониторинг и статистика. Рисование графиков с помощью RRD и в реальном времени;

- множество DDNS-сервисов.

Этим возможности pfSense, конечно, не исчерпываются, но у нас здесь все же не краткий их список, поэтому перейду к описанию установки.

Другие дистрибутивы для создания роутеров на базе FreeBSD

Несмотря на то что сейчас подавляющее большинство дистрибутивов для роутеров основаны на Linux, помимо pfSense существуют еще три FreeBSD-based дистрибутива для подобных же целей:

m0n0wall — фактически прародитель pfSense. Главная особенность — крайне малый размер (32 Мб), что позволяет использовать его даже на доисторическом по современным меркам железе;

BSD Router Project — встраиваемый дистрибутив (для x86), фокусирующийся на протоколах динамической маршрутизации; в состав данного дистрибутива включено ПО Quagga и BIRD;

ZRouter — попытка сделать аналог OpenWRT на базе FreeBSD, к сожалению, проект, похоже, мертв — последняя активность датирована 2011 годом.

Как видим, выбор хоть и невелик, но все же есть. Не Linux’ом единым.

Установка и начальная настройка

На сайте pfSense доступны следующие версии образов (как для i386, так и для x64): LiveCD с установщиком, он же для установки на флешки и образ для встраиваемых систем (для записи на CompactFlash). Помимо этого, конечно, имеются и образы для обновления существующей системы, но, поскольку мы будем ставить pfSense на чистую систему с жестким диском, нам они не нужны, а нужен только самый первый из упомянутых образов.

После загрузки с CD первым делом будет предложено настроить VLAN. Если этому ничто не препятствует, можно без зазрения совести пропустить данную процедуру, что мы и сделаем. На следующем шаге нужно указать, какой интерфейс глядит в WAN, а какой в LAN. Затем запустятся все остальные службы и нужно будет выбрать, что именно мы хотим сделать. Выбираем «99» — установку на жесткий диск. Затем будет конфигурация консоли, в которой опять же оставляем все как есть, ибо консоль в данном дистрибутиве практически не используется. Следующим шагом будет выбор метода установки. Мы устанавливаем на «чистое» железо, так что в абсолютном большинстве случаев пойдет пункт «Quick/Easy Inatall», при выборе которого будет задан только вопрос о типе устанавливаемого ядра. И в целом, после успешной перезагрузки, на этом процедуру собственно установки можно считать завершенной, дальше уже нужно настраивать через веб-интерфейс.

Установка pfSense. Выбор ядра

Адрес по умолчанию для роутера 192.168.1.1, имя пользователя для веб-интерфейса admin, пароль pfsense. После первого входа будет предложено настроить роутер с помощью мастера. В принципе, в моем случае (тестовый стенд на VirtualBox) пошли почти все значения по умолчанию, за исключением пункта настройки WAN «Block RFC1918 Private Networks» — поскольку WAN у меня изначально был фиктивный, этот чекбокс пришлось снять.

Один из этапов начальной настройки pfSense

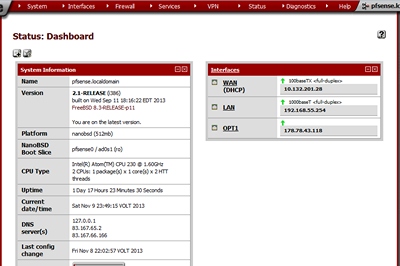

По завершении настройки нас выбросит в Dashboard, где можно увидеть статус всяческих служб и самой системы. Сразу после входа, впрочем, полезной информации мало, но можно добавлять виджеты для большего информирования в Dashboard’е.

pfSense Dashboard. Здесь можно видеть статус основных служб

pfSense поддерживает историю конфигурирования в Wiki-стиле — для доступа к ней перейди в Diagnostics -> Backup/Restore на вкладку Config History.

Как ты уже заметил, сверху в веб-интерфейсе имеется строка меню с выпадающими при наведении списками. Разберемся, что скрывается за названиями.

System — здесь у нас находятся такие вещи, как обновление (ручное и автоматическое), общие настройки системы (имя хоста, DNS, адрес NTP-сервера для синхронизации. ), управление сертификатами и пользователями. Но наиболее важное (и интересное) находится в пункте Advanced. Подробнее мы разберем эти настройки позже, вкратце же отмечу, что можно конфигурировать в том числе и глобальные параметры брандмауэра, в частности упомянутую ранее нормализацию пакетов, и настройки sysctl. Также в меню System присутствует возможность установки дополнительных пакетов, о чем подробнее опять-таки будет сказано позднее.

В меню Interfaces, как это явствует из названия, можно управлять сетевыми интерфейсами — назначать им алиасы, управлять типом выделения адреса, MTU. в общем, на сей раз все банально, и здесь мы останавливаться не будем.

Меню Services предоставляет доступ к настройкам всяческих сервисов — в том числе DHCP, Dynamic DNS, NTP.

VPN — настройка всевозможных видов VPN. Здесь можно сконфигурировать IPSec, PPTP, L2TP и OpenVPN. В общем-то, ничего особо примечательного тут нет, все достаточно интуитивно (для тех, кто когда-либо настраивал какой-либо VPN).

В меню Status можно посмотреть состояние и статистику различных подсистем (к примеру, состояние шлюзов, к которым подключен данный шлюз, состояние IPSec и OpenVPN), графики RRD и логи.

В Diagnostics можно проводить не только диагностические действия, но и, например, останавливать/перезагружать систему, редактировать файлы. Здесь имеется даже возможность выполнять команды оболочки.

Gold предназначено для платных подписчиков, и его рассматривать смысла не имеет.

Наконец, Help содержит внешние ссылки на документацию, в том числе и на FreeBSD Handbook.

Итак, по меню мы кратко пробежались, можно переходить к более детальному описанию некоторых интересных и вкусных вещей.

Опишем параметры, которые можно настроить в меню System -> Advanced. Здесь у нас шесть вкладок: Admin Access, Firewall/NAT, Networking, Miscellaneous, System tunables и Notifications. На первой вкладке находятся параметры, относящиеся к управлению доступом к роутеру в целом, не зависящие от конкретного пользователя (а то и вообще ориентированные на одного только админа). Большинство из них смысла рассматривать нет, но вот парочку стоит описать.

Disable webConfigurator anti-lockout rule — по умолчанию в pfSense существует «защита от дурака», неотключаемое правило, согласно которому из локальной сети в веб-интерфейс можно зайти всегда, вне зависимости от любых других правил. Его можно отключить только путем установки данного чекбокса. Опять же, если ты его отключаешь, рекомендую сделать аналогичное правило, пусть оно будет и строже.

На вкладке Firewall/NAT у нас имеются общие настройки брандмауэра и NAT. Так, чекбокс «Insert a stronger id into IP header of packets passing through the filter» рандомизирует поле ID IP-пакета, чтобы помешать идентификации ОС машин за брандмауэром и избежать некоторых видов атак, а «Disables the PF scrubbing option which can sometimes interfere with NFS and PPTP traffic» отключает отбрасывание пакетов с неверно установленными флагами. Там же можно установить некоторые лимиты, такие как максимальное количество хранимых состояний соединений или максимальный размер таблиц, где хранятся IP-адреса. Кроме того, можно указать, какой тип оптимизации использовать (выпадающий список Firewall Optimization Options), то есть насколько долго брандмауэр будет хранить состояние «холостых» соединений и, соответственно, сколько памяти и процессорного времени он будет использовать. Существует четыре варианта оптимизации: none, high-latency — для каналов с большой задержкой (спутниковые), aggressive (памяти и CPU расходуется меньше, но есть риск досрочного завершения вполне нормальных соединений) и conservative — самый ресурсоемкий вариант, при котором уж точно все соединения будут доступны.

Вкладка Miscellaneous содержит настройки таких параметров, как прокси, балансировка нагрузки, аппаратное ускорение шифрования (выпадающий список Cryptographic hardware), параметры электропитания и датчиков температуры процессора и многое другое.

На вкладке System tunables размещены параметры, которые обыкновенно в BSD-системах настраиваются через sysctl. Возможно, некоторые из них дублируются на других вкладках — как минимум параметр net.inet.ip.random_id коррелирует с параметром, упомянутым выше. Сюда можно и добавлять параметры (разумеется, при условии, что они вообще есть в sysctl).

На последней вкладке содержатся настройки уведомлений. Поддерживаются уведомления Growl и SMTP. В принципе, сюда было бы логично поместить и параметры SNMP, но нет — они находятся совсем в другом месте.

В pfSense имеется также возможность установки дополнительного ПО, для чего существует репозиторий с пакетами. Чтобы просмотреть доступные пакеты, перейдем в System -> Packages и затем на вкладку Available Packages. Отмечу, что пакеты там все больше Alpha да Beta, stable-пакетов не так уж много. Перечислю некоторые:

- haproxy — прокси-сервер и балансировщик нагрузки, используется, к слову, в таких highload-проектах, как Twitter и Stack Overflow;

- ntop — показ трафика в реальном времени, аналогично утилите top;

- pfBlocker — средство для блокировки диапазонов IP-адресов, в том числе по странам;

- snort — всем известная IDS;

- suricata — менее известная IDS/IPS. Считается более быстродействующей, нежели snort. Разрабатывается в организации OISF (Open Information Security Foundation), финансируемой несколькими источниками, включая министерство внутренней безопасности США, которым предоставляется некая не-GPL-лицензия;

- Zabbix-2 Agent — агент средства мониторинга Zabbix (о Zabbix см. мою статью в ][ за декабрь 2013 года).

PfSense, помимо простых случаев, когда у тебя есть только один провайдер и одна локалка, поддерживает и более сложные варианты конфигурации. Посмотрим, как можно настроить роутер для подключения к нескольким провайдерам (MultiWAN). Прежде всего, вставляем сетевую карту (естественно, при отключенном питании роутера). Затем в меню Interfaces назначаем ей алиас (я использовал алиас WAN1) и прописываем соответствующие настройки. Следом идем в Dashboard — удостоверяемся, что карта получила IP-адрес. Потом в System -> Advanced на вкладке Miscellaneous ставим чекбокс Allow default gateway switching для автоматического переключения шлюза по умолчанию. Наконец, идем в System -> Routing. Здесь следует остановиться подробнее.

После перехода мы видим таблицу, где прежде всего стоит обратить внимание на столбцы Gateway и Monitor IP. Если назначение первого столбца объяснять не нужно, то столбец Monitor IP служит для проверки соединения, на него будут время от времени посылаться пинги. По умолчанию адрес для проверки совпадает с адресом шлюза. Для создания MultiWAN тебе нужно первым делом перейти на вкладку Groups и создать там группу шлюзов — для этого нажимаем на кнопку с плюсиком и заполняем поля. Стоит дать их описание:

- Group Name — имя группы, может быть произвольным (но не пустым и без пробелов), в моем случае — MultiWAN;

- Gateway Priority — приоритет шлюзов. Нас здесь интересует только столбец Tier, который, собственно, и отвечает за приоритет. Если поставить одинаковый приоритет, pfSense будет нагрузку балансировать;

- Trigger Level — когда именно должно сработать переключение. Здесь четыре варианта: Member Down — падение линка, Packet Loss — потеря пакетов, High Latency — критичная задержка прохождения пакетов и Packet Loss or High Latency — комбинация двух предыдущих. Настройки параметров задержки находятся в конфигурации каждого шлюза (System -> Routing) отдельно и доступны после нажатия кнопки Advanced;

- Description — необязательное поле описания.

Следом нужно создать (или отредактировать уже существующее разрешающее все) правило брандмауэра: заходим в Firewall -> Rules, жмем кнопку создания/редактирования правила, прокручиваем вниз и в Advanced Features -> Gateway в выпадающем списке, появляющемся после нажатия кнопки Advanced, выбираем MultiWAN. После каждого изменения параметров не забываем жать кнопки Save и Apply Changes — это относится не только к брандмауэру, но и ко всем остальным настройкам.

Затем проверяем. Отключаем какой-либо кабель и с клиентской машины даем traceroute. Если все нормально, пакеты будут идти через резервный шлюз. В веб-интерфейсе же состояние как шлюзов, так и их групп можно посмотреть в Status -> Gateways на вкладках Gateways и Gateway Groups соответственно.

Поскольку под капотом роутера у нас чуть допиленная FreeBSD, может возникнуть вопрос: можно ли поставить на него сторонние пакеты, отсутствующие в репозитории самого pfSense? И ответ на этот него — да, можно. Опустим, зачем это нужно, и попробуем поставить на наш роутер старый добрый Midnight Commander, точнее, его лайт-версию, ибо полноразмерная требует слишком много зависимостей. Первым делом нужно разрешить доступ к SSH (если еще не). Для этого в System -> Advanced -> Admin Access ставим соответствующий чекбокс Enable Secure Shell и сохраняем параметры. Следом заходим на роутер через ssh и после ввода пароля выбираем пункт 8 — оболочка. В оболочке же набираем следующую команду:

И после установки запускаем:

Видим привычный двухпанельный интерфейс, хоть и в непривычной цветовой гамме.

Все настройки pfSense хранятся в одном XML-файле — остальные конфиги генерируются на его основе. И существует несколько вариантов сохранения и восстановления данного файла. Рассмотрим их.

- Самый простой вариант — через веб-интерфейс. Для создания резервной копии конфигурации перейди в Diagnostics -> Backup/restore, выбери, в случае необходимости, ту часть конфигурации, которую нужно забэкапить, поставь (опять же в случае надобности) чекбокс Encrypt this configuration file и жми кнопку Download configuration. Там же можно восстановить конфиг — действия для этого аналогичные и в подробном описании не нуждаются.

- Второй вариант — сохранить/восстановить файл напрямую с помощью редактирования конфига /cf/conf/config.xml через Diagnostics -> Edit File. Тем не менее путь этот я бы крайне не рекомендовал, ибо функция сохранения на локальный компьютер у Edit File отсутствует, а при копипастинге содержимое может неправильно сохраниться. Если ты все же решишься им воспользоваться для восстановления, не забудь после этого перезагрузить роутер.

- Третий вариант относится к восстановлению. Если по каким-то причинам ты ставишь pfSense заново и у тебя есть полная (и незашифрованная) копия конфига, можно установить pfSense прямо с ним. Для этого нужно скопировать заранее сохраненный файл в conf/config.xml на USB-флешку, отформатированную в FAT16, вставить ее в роутер, загрузиться с LiveCD и продолжить установку в обычном режиме. После установки ты получишь полностью рабочий роутер.

Как и положено всякому уважающему себя *nix-дистрибутиву, pfSense поддерживает более чем один способ бэкапа.

pfSense в абсолютном большинстве случаев вполне способен служить заменой коммерческим решениям от той же Cisco. Если при этом добавить возможность добавления пакетов из репозитория самого pfSense, то он даже в чем-то их и превосходит. Но, даже не учитывая, что большинство версий упомянутых приложений честно помечены Beta (а то и вовсе Alpha), нужно четко осознавать: pfSense заточен под типичные конфигурации. Да, кирпичиков этих самых типичных конфигураций в нем много, однако стоит от них отступить, и окажется, что сделать нечто нестандартное в pfSense не представляется возможным.

Таким образом, если конфигурация твоей сети крайне неординарна, лучше использовать коммерческие решения или пилить роутер самостоятельно на основе той же Free/OpenBSD/Linux. В противном же случае (а таких, повторюсь, большинство), pfSense выглядит не худшим вариантом.

В статье будет рассмотрено несколько дистрибутивов специально заточенных для задач маршрутизации.

1) Vyatta

2) m0n0wall

Мини-дистрибутив на базе FreeBSD 6.4 для создания сетевых шлюзов. Дистрибутив снабжен простым и удобным web-интерфейсом для настройки всех параметров системы, поддерживает сохранение всей конфигурации в виде единого XML файла. Из функций можно отметить: поддержка работы в качестве беспроводной точки доступа, 802.1Q VLAN, firewall, NAT, ограничение трафика, мониторинг трафика с генерацией SVG графиков, SNMP-агент, DNS cache, DynDNS клиент, IPSec, клиент/сервер для PPTP VPN, PPPoE, 802.1Q VLAN, DHCP.

3) pfSense

Для организации совместного доступа в Сеть и защиты внутренних ресурсов администраторы со стажем предпочитают использовать специализированные мини-дистрибутивы, построенные на базе урезанных версий Linux или BSD. C их помощью можно легко превратить маломощный комп в надежный маршрутизатор. К подобным решениям как раз и относится pfSense.

Этот проект был начат в 2004 году, как ответвление от проекта m0n0wall для встроенных систем, ориентированное на полную установку на ПК. Также pfSense предлагает встроенные образы для установки на Compact Flash, однако это не является основным направлением.

Дистрибутивы для полной установки на ПК доступны в виде LiveCD образов объемом 55-65 Mb. При загрузке с LiveCD диска уже доступна полнофункциональная рабочая система. При этом конфигурацию возможно сохранить на флопи-диск для восстановления при следующей загрузке. К ограничениям в режиме LiveCD относится отсутствие возможности установки пакетов Packages. Для их использования необходимо установить систему с LiveCD на жесткий диск.

4) Alpine Linux

5) IPFire

IPFire отличается предельно простым процессом установки и организацией настройки через интуитивно понятный web-интерфейс, изобилующий наглядными графиками. Размер установочного iso-образа составляет всего 67 Мб. Для установки дополнений в IPFire используется специальный пакетный менеджер Pakfire.

Система модульная, кроме базовых функций пакетной фильтрации и управления трафиком для IPFire доступны модули с реализацией системы для предотвращения атак на базе Snort, для создания файлового сервера (Samba, FTP, NFS), почтового сервера (Cyrus-IMAPd, Postfix, Spamassassin, ClamAV и Openmailadmin) и сервера печати (CUPS), организации VoIP шлюза на базе Asterisk и Teamspeak, создания беспроводной точки доступа, организации потокового аудио и видео-сервера (MPFire, Videolan, Icecast, Gnump3d, VDR).

6) Untangle Gateway

7) BSD Router Project

Основан на FreeBSD 8.2 и предназначен для создания компактных программных маршрутизаторов, поддерживающих широкий спектр протоколов, таких как RIP, OSPF, BGP и PIM. Размер загрузочного образа составляет всего 18 Мб. Дистрибутив может работать на системах с 128 Мб ОЗУ и накопителях, размером 256 Мб. BSDRP не поддерживает web-интерфейс, всё управление производится в режиме командной строки через CLI-интерфейс, напоминающий Cisco.

Основные характеристики дистрибутива:

- В комплект входят три пакета с реализацией поддержки протоколов маршрутизации:

-

: BGP, RIP, RIPng, OSPF v2, OSFP v3 и ISIS; : BGP, RIP, RIPng , OSPF v2 и OSFP v3;

- mrouted 3.9.5: поддержка протокола мультикаст-маршрутизации DVMRP (Distance Vector Multicast Routing Protocol);

Обзор ОС’ов для роутера : 2 комментария

может вы этим и не занимаетесь, но нужен совет по работе untangle, если можете помочь, буду признателен

. pfSense предназначен для установки на персональный компьютер, известен своей надежностью и предлагает функции, которые часто можно найти только в дорогих коммерческих межсетевых экранах. Настройки можно проводить через web-интерфейс что позволяет использовать его без знаний базовой системы FreeBSD. pfSense обычно применяется в качестве периметрового брандмауэра, маршрутизатора, сервера DHCP/DNS, и в качестве VPN hub/spoke.>

А теперь для тех кто не понял (ну скажи что не понял =D). pfSense - это операционная система предназначенная на установку преимущественно на десктопное железо , т.е. на компьютеры с процессорной архитектурой x86 или x64 . Безусловно можно ставить и на железо с ARM процессорами , но ничего сносного вы не получите , разве что что-то компактное и лёгкое. После установки pfSense вы получайте маршрутизатор или роутер по православному , просто с космическим функционалом. Но не каждому дано таким функционалом овладеть, настроить и сделать всё правильно.

А вот малая часть того что ваше железо с pfSense может:

● NAT-Network Address Translation

● DHCP - Dynamic Host Configuration Protocol

● Redundancy - объединение двух и более фаерволов в один с возможностью сохранения настроек обоих

● Proxy , VPN и TOR сервер

● Загрузка в режиме LiveCD

● PPPoE

● Создание файлового хранилища с поддержкой RAID

● Squid - программный пакет кэшируйщий web страницы для более быстрого доступа к последним

● Snort - система обнаружения и предотвращения вторжений

● Защита от DDoS

● Мониторинг и графические отчеты с использованием RFD

Такому функционалу любой, даже самый топовый роутер позавидует . И из-за таких плюшек pfSense получил широкую популярность в кругу более менее нормальных сисадминов. Но это не значит что ты, да ты не можешь сделать крутецкий маршрутизатор из своего древнего пк с минимальными вложениями .

Что то же нужно чтобы сварганить такой маршрутизатор ?

Для начала определимся с железом . У каждого дома наверняка (по статистике) валяется копутактер с pentium 4 на 478 или 775 сокете . Необязательно что бы был 4 пень на 775 может быть и core 2 quad такого процессора с головой хватит .

Оперативка : Минимум 128мб - 512мб максимум 2.5 - 3гб ну тут уже зависит от ваших потребностей.

Сетевые интерфейсы : Тут уже зависит от кол-во устройств которые собрались подключить и каким способом .

Накидаю 3 конфига под разные цели и бюджеты .

Starter Pack

Цп (нет это не то цп о котором все подумали)

pentium 4 478 сокет (478 собирать не бросим)

Озу:

512 мб

Накопитель:

Флешка 16гб или IDE/SATA хард на 80гб

Сетевые интерфейсы:

2-3 сетевые карты PCI стоят копейки

Корпус:

Ящик из под картошки

БП:

Любой лишь бы не самый говёный не больше 200-250ват хватит с головой

Общая стоимость : 500руб -1к руб

Середнячок

Цп:

Любой Dual-Core на 775 сокете

Озу:

Как бы это не было очевидно , но 1 гиг =D

Накопители:

Если намылились использовать Squid то хард не больше чем на 120гб юзать нет смысла

Но это не точно XD

Сетевые интерфейсы

Тут уж можем позволить Wi-Fi сетевуху , кто то скажет так она в магазе 1К и больше стоит : Пфф мы свою сварганим.

Нам нужен будет сам Wi-Fi с ноута , можно найти на разборке ноутов за шоколадку.

И переходник с ноутбучного Mini PCI-E на десктопный PCI-E . В переходник встроены 3 антенны так что сложностей не должно возникнуть . Цена вопроса 400 с копейками

Али: (линк делитнулся просить в лс если надо)

И 3 или 2 сетевухи тут уже можно PCI-E юзать но и стоить будут дороже

Бп и Корпус:

Можно найти маленький за 500 - 1к рубасов (или вообще за шоколадку)

Я бы рассматривал для покупки нечто такое

В них уже есть и бп и при большом везении и хард

Общая сумма около 1.5-2к руб

Monster

Цп:

core 2 quad или Xeon на 775

знающие люди скажут что через чур жирно

я скажу да я знаю это как никак Monster

и такой конфиг смело можно ставить где нибудь в офис т.е там где требуется инет администрирование и большая нагрузка

Озу:

2-3 гб

Накопители:

Если ты мажор можешь взять SSD на 80гб

Зато ось будет шустрее работать XD

Сетевые интерфейсы:

Гигабитные более скоростные сетевухи

Wi-Fi и изернетные , оптоволоконные.

Корпус и бп:

Можно взять из под сервера который становится в специальный шкаф

Бп будет там же

Цена всего : много (5к примерно)

Для тех кто ещё не сленял

В ней разве что один Ethernét разъём но (нам же не пропускать трафик пентагона )

но данный конфиг рассматривается как портативный

допустим вы хацкер , приехали в отель, подключили витую пару в единственный Ethernét разъём и раздаёте wi fi и хаваете пакеты трафика , куки , пароли и т.д

вдруг, слышите

, фигак , отсоединили провод и по фасту слиняли

Это всего моя дурная фантазия, но в ней может быть доля правды .

Я собрался делать такой же рутер с полной настройкой и т.д (залью гайд когда инет в хату проведу).

Читайте также: