Что можно сделать имея контроль над роутером

Обновлено: 06.07.2024

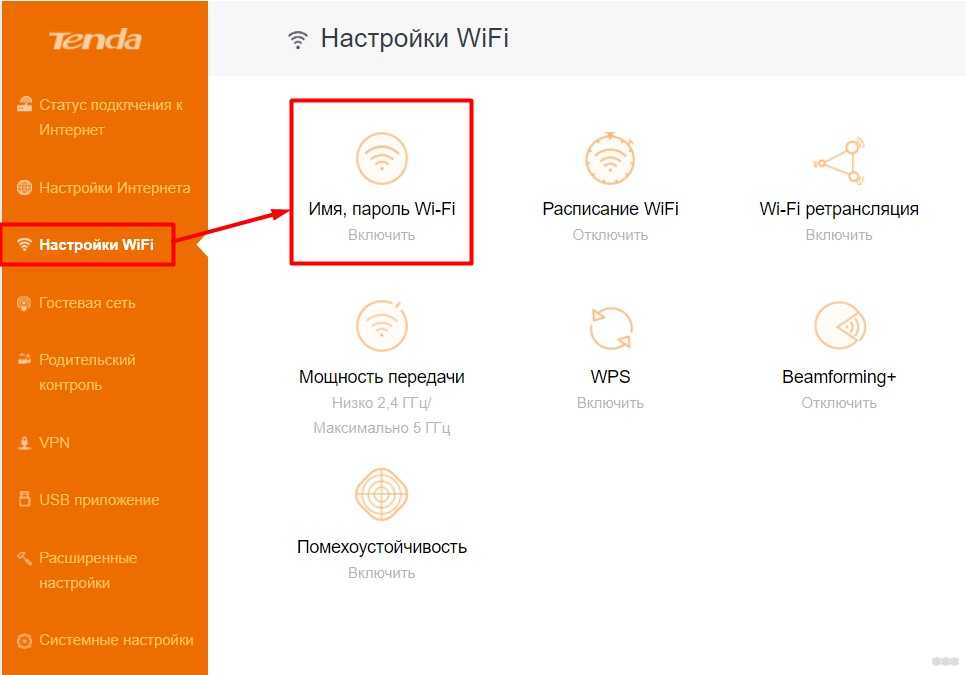

Приветствую! В этой статье мы покажем варианты настройки родительского контроля на разных моделях роутеров, включая мой любимый TP-Link. Все по запросам читателей, которые почему-то очень сильно хотят ограничить в доступе к интернету своих домочадцев. Есть запрос, будем решать.

Если у вас есть что дополнить или появился вопрос – задавайте его смело в комментариях к этой статье. Ответим в ближайшее свободное время!

Для чего это нужно?

Из того, что мне приходилось слышать от родителей, желающих активировать эту функцию – желание просто ограничить интернет у ребенка бесповоротно. Вот такое вот жесткое наказание) На самом деле функции родительского контроля гораздо шире, и применять его можно не только родителям к детям, но и к сотрудникам офиса (которые просто будут пользоваться своим мобильным интернетом, если вы не в бункере).

Но в основном, конечно же, контроль касается ограничений:

- Можно вводить ограничение по времени и дню недели

- Можно запрещать доступ к конкретным сайтам

- А можно вообще все вырубать наглухо (ох уж эти родители)

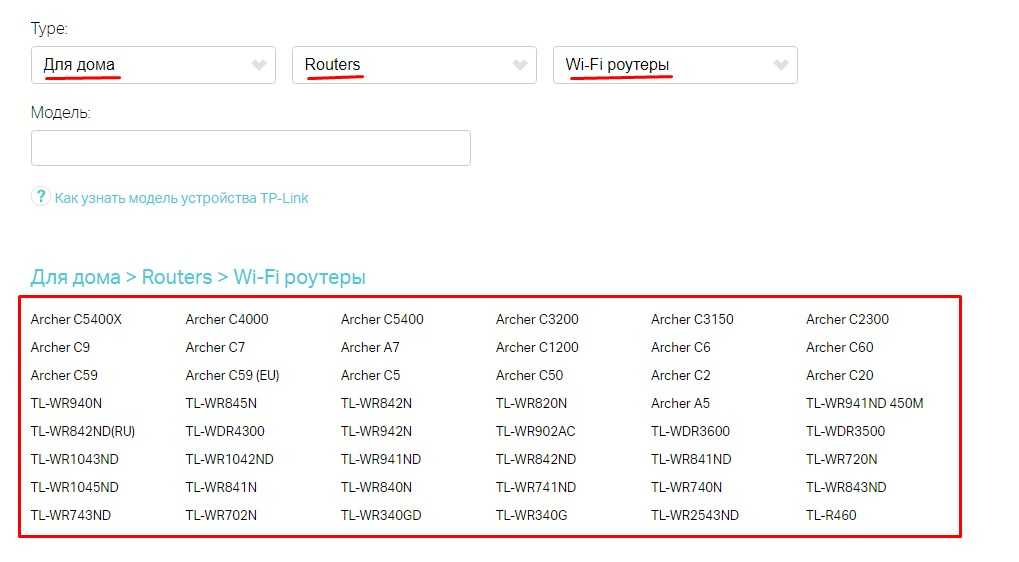

А сейчас предлагаю посмотреть разные варианты исполнения на разных моделях роутеров. Посмотрите все, а дальше просто попробуйте – на самом деле здесь нет чего-то очень сложного.

Новые TP-Link

- Теперь добавляем устройства, на которые будут действовать правила контроля. Т.е. сюда нужно будет добавить телефоны детей. Как это сделать? Жмем кнопку «Добавить». Далее нажимаем «Просмотр существующих устройств» именно в этом списке попробуйте найти девайс своего ребенка. Как альтернатива – можно сразу задать вручную его MAC адрес и дать название для удобного понимания.

- Нажимаем на значок часов. Появляется окно, где мы задаем расписание включения контроля по времени и дня недели:

Очень важно! Время на роутере может отличаться от вашего местного. Перепроверьте его дополнительно в настройках и подстройте под себя.

- Ниже расписания задаются списки контроля сайтов. Белый список – будут открываться только эти сайты, на остальные будет включена блокировка. Черный список – все разрешены кроме этих. Т.е. нужно выбрать один из двух режимов и задать список сайтов (35 позиций доступно):

Название сайта можно вводить частично для полной блокировки всех доменов, включающих в себя это название.

После сохранения все должно заработать (точнее не заработать). Случайно не добавьте себя в этот список!

На последних прошивках уже появились возможность группировки устройств для накидывания цельных фильтров под целую группу, а также предустановленные фильтры. Вроде можно выбрать сразу несколько устройств, выбрать стандартный фильтр для детей и успокоиться. Как по мне – задача безопасного интернета для детей гораздо важнее полного его ограничения. Так что разработчики идут в верном направлении.

Старые TP-Link

По аналогии с предыдущими действиями (дополнения из прошлого раздела не буду писать сюда):

- В настройках роутера выбираем «Родительский контроль». Включаем. Задаем МАК-адрес контролирующего компьютера (просто копируем свой MAC):

- Теперь начинаем добавлять устройства под контроль. Жмем «Добавить»

- Теперь начинается самое сложное. Здесь все делается сразу на одной странице:

- Задаем МАК-адрес устройства, на которое будем вешать правило. Из списка ниже можно выбрать все, подключенные сейчас к вашей локальной сети.

- В графах «Имя разрешенного сайта» пишем все разрешенные сайты. Иначе никуда заходить вообще не будет.

- В рабочем времени есть вариант «Всегда» (всегда будет фильтроваться) и через Расписание по ссылке ниже (выбирается время и дни недели).

Т.е. все то же самое, но в немного корявом виде.

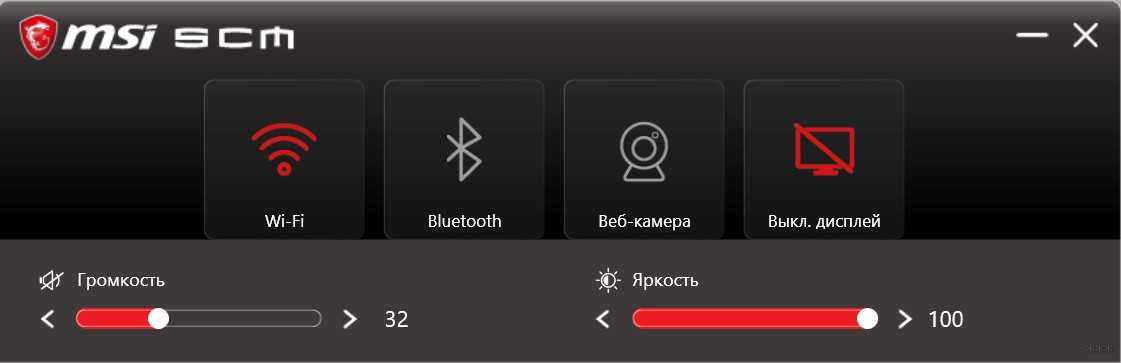

Приложение Tether

Мы уже знаем, что новые модели роутеров TP-Link идут с предустановленной поддержкой приложения Tether. Не буду останавливаться подробно здесь на этом – все очень сильно повторяет первую инструкцию. Но главное помнить о такой возможности, возможно именно с телефона вам будет делать все гораздо удобнее:

Как обойти родительский контроль?

Родительский контроль – не панацея. Его можно обойти. Так что если ваш ребенок справился с этой задачей – поздравляем, голова у него поставлена правильно. Для родителей, которые отстают от своих чад, а также для тех самых сообразительных юных дарований поясняю:

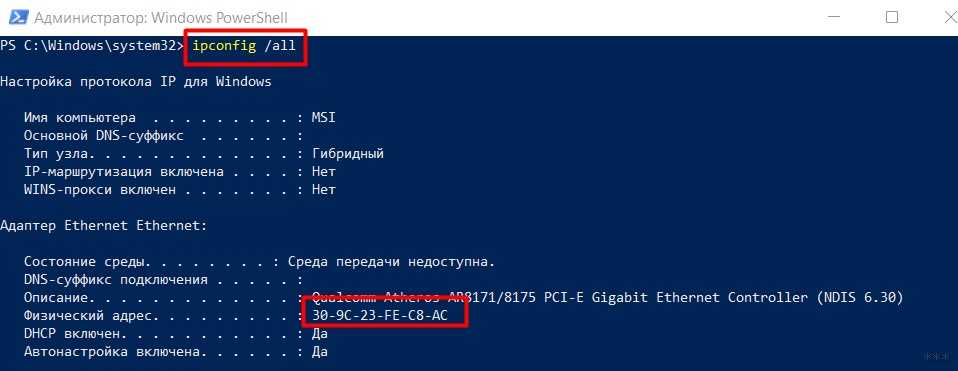

Родительский контроль фильтрует устройства по MAC-адресу. Для обхода фильтров достаточно сменить его на своем устройстве. Как сделать – гуглим. Подсказка – есть и стандартные средства для замены в Windows, есть и специализированные утилиты.

На этом, пожалуй, я и закончу свою статью. Мой личный опыт больше строится на использовании маршрутизаторов именно от компании TP-Link. Но уверяю, у других производителей все выглядит относительно так же – задается МАК-адрес контролируемого устройства, добавляется расписание работы фильтра и разрешенные/запрещенные сайты. Т.е. пробуйте и экспериментируйте. А если появятся вопросы – комментарии открыты для вас. До скорых встреч на нашем сайте WiFiGid!

Интернет несет в себе множество соблазнов, поэтому желание родителей как-то обезопасить детей от «тлетворного влияния» всемирной паутины вполне понятно. В то же время, полностью запрещать Интернет — не лучший выход: в сети много полезной и важной информации. К счастью, отделить «полезный» Интернет от «вредного» вполне возможно и для этого достаточно правильно настроить роутер, раздающий дома Wi-Fi.

Что лучше — роутер или специальные программы?

Для родительского контроля создано большое количество приложений, которые устанавливаются на компьютер или смартфон и не дают посещать с него сайты с сомнительным содержанием.

Некоторые брандмауэры и антивирусы тоже имеют функцию родительского контроля. За счет более глубокого вмешательства в системные процессы, они способны контролировать и ограничивать установку небезопасных программ, устанавливать лимиты времени работы и доступа к Интернет, блокировать доступ к приложениям, сайтам, социальным сетям, вести учет деятельности в сети и даже определять «нежелательные» слова в переписке, которую ведет ребенок.

Однако минусы у программ родительского контроля тоже есть. Во-первых, большинство из них платные. Во-вторых, смышленые дети исхитряются обойти блокировку. В-третьих, приложение защищает только то устройство, на которое установлено (а иногда защита и вовсе работает только в одном браузере). Стоит ребенку войти в сеть с другого телефона или компьютера — и никаких ограничений не будет.

Другое дело — родительский контроль на роутере. Он будет распространяться на все подсоединенные к нему устройства. И избавиться от этого контроля не так просто.

Что нужно знать для настройки роутера

Нужно понимать, что такое MAC-адрес и IP-адрес.

МАС-адрес — это уникальный физический адрес устройства, подключающегося к сети. Состоит из восьми пар цифр и букв (от a до f), разделенных двоеточием. Выглядит примерно как 4f:34:3a:27:e0:16.

IP-адрес — это сетевой адрес устройства в локальной сети или сети Интернет, он состоит из четырех чисел (от 0 до 255), разделенных точкой (например, 124.23.0.254).

Любое устройство, даже обесточенное, имеет МАС-адрес. IP-адрес устройство получает, когда подключается к сети. Очень часто роутеры выдают IP-адреса динамически, из незанятых. Утром устройство может получить один IP-адрес, а вечером — уже другой. А на другом роутере — вообще третий.

Можно использовать следующую аналогию: МАС-адрес — это ФИО человека, а IP-адрес — его прозвище в коллективе. «Иванов Иван Иванович», «Ванёк», «сынок» и «Иваныч» могут обозначать одного и того же человека, но «Иванов Иван Иванович» он всегда, а «сынок» — только для родителей.

МАС-адрес используется для физической идентификации клиента и именно по этому адресу настраивается фильтрация в маршрутизаторе. Разобраться, кого как зовут поможет вкладка «Клиенты» веб-интерфейса роутера — там обычно есть полный список подключенных устройств, МАС-адреса, сетевые имена и IP-адреса.

IP-адрес меняется, а MAC-адрес — нет. В принципе, его можно сменить, но на некоторых устройствах (смартфонах, некоторых сетевых картах, сетевых устройствах) это сделать довольно непросто.

Настройка роутера с помощью специальных вкладок родительского контроля

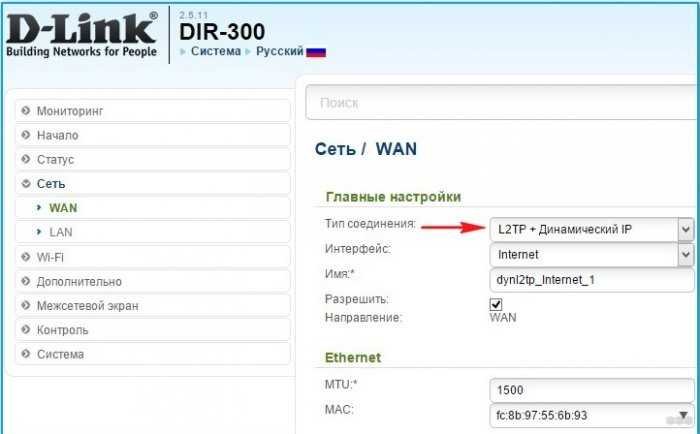

Родительский контроль — проблема весьма актуальная и производители роутеров массово оснащают прошивки своих устройств средствами для блокирования нежелательного контента. У роутеров D-link и ТР-Link блокировка настраивается через вкладку «Яндекс.DNS», а у TP-Link и Sagemcom вкладка называется «Родительский контроль».

Подобные вкладки есть и у других производителей, с особыми названиями и тонкостями — универсальной инструкции по настройке не существует.

Вкладка «Яндекс.DNS» роутеров D-link и TP-link использует бесплатную одноименную службу, о которой будет подробнее написано ниже. Вообще Яндекс.DNS можно использовать на любом роутере, но роутер D-link с новой прошивкой позволяет задать ограничения конкретным устройствам в сети.

С помощью этой вкладки можно оставить «полный» доступ только с определенных устройств, а все новые, входящие в сеть, будут входить в ограниченном режиме — например, в «детском». Для этого следует закрепить за «родительскими» устройствами определенные IP-адреса на странице LAN.

Затем на вкладке «Яндекс.DNS-Устройства и правила» выставить им правило «Без защиты».

На вкладке «Яндекс.DNS-Настройки» следует задать режим по умолчанию «Детский».

Готово. Теперь роутер позволяет смотреть всё подряд только разрешенным устройствам, а все остальные — под контролем.

У роутеров TP-link есть несколько версий прошивки с родительским контролем. В старых прошивках в этой вкладке можно создать черный или белый список сайтов и, в зависимости от выбранного режима работы, запретить доступ к сайтам в списке или, наоборот, разрешить доступ только к указанным в списке.

Фактически это просто URL-фильтр, который есть в любом роутере. Единственная разница — здесь можно задать МАС-адрес контролирующего компьютера, к которому правила родительского контроля применяться не будут.

На прошивках поновее можно также задать расписание включения контроля и задать список устройств, на которые будет распространяться контроль.

А вот новейшая прошивка TP-Link предоставляет побольше возможностей. Здесь уже можно к различным устройствам применить разные уровни фильтрации контента.

Настройки позволяют широко варьировать уровень фильтрации как по возрасту посетителей «всемирной сети» (Дошкольники, Школьники, Подростки, Совершеннолетние), так и по категориям контента (Материалы для взрослых, Азартные игры, Социальные сети и т. д.).

Функционал прошивки может поспорить и с некоторыми платными программами и сервисами. Здесь же можно настроить и расписание действия родительского контроля.

Вкладка «Родительский контроль» на роутерах Sagemcom скрывает обычный URL-фильтр без возможности определения клиентов, для которых он будет действовать и расписание доступности Интернета.

Расписание, в отличие от URL-фильтра, можно привязать к отдельным клиентам.

Настройка роутера без вкладок родительского контроля

Если вкладки «Родительский контроль» нет в веб-интерфейсе вашего устройства, нужно попробовать обновить прошивку. Если же и после обновления ничего похожего не появилось, придется обойтись штатными возможностями, которые есть во всех моделях маршрутизаторов — фильтрацией по URL и сменой адреса DNS-сервера.

Настройка URL-фильтра

URL-фильтр позволяет ограничить доступ к определенным сайтам по их именам.

В большинстве устройств URL-фильтр может работать одном из двух режимов: черного или белого списка. В режиме черного списка будут доступны все сайты, кроме перечисленных.

В режиме белого списка будут доступны только перечисленные сайты.

Поскольку перечислить все «неблагонадежные» сайты абсолютно нереально, чаще всего роутер настраивается по «жесткому» второму варианту. В качестве основы можно использовать какой-нибудь рекомендованный белый список и добавлять в него сайты по необходимости.

URL-фильтр удобен, если его действие можно применять или не применять к определенным устройствам в сети. Редкие роутеры позволяют гибко настраивать каждый разрешенный адрес на каждое устройство. Обычно маршрутизаторы позволяют задать как минимум список клиентов, на которых URL-фильтр не действует. Если и такой возможности устройство не предоставляет, вам придется менять настройки роутера каждый раз, как потребуется посетить сайт не из «белого списка». Это совсем неудобно и лучше воспользоваться другими функциями ограничения доступа.

Смена адреса DNS-сервера

Удобнее всего пользоваться такими сервисами, если настройки роутера позволяют задавать разный DNS-сервер для разных клиентов (или групп клиентов, или хотя бы сетей). Иначе вам, опять же, придется менять настройки роутера всякий раз, как вы увидите «заглушку» вместо нужного сайта.

В некоторых вариантах соединения с провайдером DNS-сервер задать невозможно — он предоставляется провайдером автоматически и в настройках соединения его просто нет. В этом случае можно попробовать задать его с помощью настроек DHCP-сервера роутера — DNS-сервер службы следует вписать в строку Primary DNS.

Из наиболее распространенных сервисов родительского контроля на основе DNS можно отметить Яндекс.DNS, OpenDNS и SkyDNS.

Яндекс.DNS — российский сервис, предоставляющий два уровня защиты — «безопасный» (без мошеннических сайтов и вирусов) и «семейный» (то же, плюс блокируются еще сайты для взрослых).

Для установки «безопасного» режима следует указать в качестве адреса DNS-сервера один из двух серверов Яндекса: 77.88.8.88 или 77.88.8.2. Для «семейного» режима адреса другие — 77.88.8.7 или 77.88.8.3.

Плюсы сервиса — отличная скорость, высокая эффективность и полная бесплатность. Минусы — нельзя настроить или добавить категории блокируемых сайтов. Социальные сети, например, не блокируются. Если вы хотите запретить ребенку доступ к «Вконтакте», вам придется использовать URL-фильтр в дополнение к Яндекс.DNS.

OpenDNS (он же Cisco Umbrella) — служба DNS-серверов, принадлежащая американской компании Cisco.

Кроме общедоступных DNS-серверов, OpenDNS предоставляет сервера с защитой от нежелательного содержимого. Например, Family Shield c защитой от сайтов для взрослых имеет адреса DNS серверов 208.67.222.123 или 208.67.220.123. А вот бесплатный вариант Home с возможностью настройки блокируемого контента в России недоступен — можно использовать только платный вариант Home VIP.

В плюсах у OpenDNS — платные варианты с возможностью конфигурирования. В минусах — нет безопасного варианта без фильтрации «взрослого» контента, да и фильтр нацелен, в основном, на обслуживание англоязычного сегмента Интернета, так что некоторые русскоязычные сайты для взрослых могут пройти сквозь фильтр.

SkyDNS — платный сервис фильтрации нежелательного контента. Приобретя аккаунт, вы получите богатые возможности по конфигурированию фильтра. Можно выбрать, сайты какой категории блокировать (тут и безопасность, и сайты для взрослых, и социальные сети, и игры, и многое другое), задать различные профили с разными настройками блокировок, установить расписание действия того или иного профиля, и многое другое.

Существует расширение для роутеров Zyxel, которое упрощает настройку сервиса и позволяет применять к разным устройствам в сети разные профили.

Это сильно расширяет возможности контроля и наблюдения — в личном кабинете сервиса можно получить полную статистику по сетевой активности из вашей сети.

Плюс сервиса — широчайшие возможности настройки. Минусы — кроме отсутствия бесплатных сервисов — ваш профиль должен быть привязан к статическому IP-адресу. Если провайдер выдает вам при подключении динамический IP-адрес (что происходит в 99,9% случаев) вам придется разбираться с конфигурированием DDNS на вашем роутере, подключать одну из служб DDNS и привязывать к ней ваш профиль. Или же подключать услугу статического IP у провайдера. Впрочем, на сайте SkyDNS есть описание настроек DDNS для большинства распространенных роутеров.

Как не позволить обойти родительский контроль

У многих людей любая попытка контроля вызывает желание его обойти, даже если в этом нет никакой реальной надобности, и ваши дети — не исключение. Самый строгая фильтрация Интернета будет абсолютно бесполезна, если вы оставите «лазейки» для её обхода.

Во-первых, смените имя и пароль доступа к веб-интерфейсу на что-нибудь посложнее стандартного admin/admin.

Во-вторых, имея физический доступ к роутеру, пароль на нем можно сбросить (правда, это ведет и к сбросу всех остальных настроек).

В-третьих, заблокируйте различные способы обхода блокировки. Tor Browser, например, без малейших проблем обходит любые сервисы на основе DNS. Единственный способ пресечь этот обход — жесткая фильтрация по белому списку.

Если вы фильтруете контент не для всей сети, а только для определенных устройств, то смена МАС-адреса моментально выведет гаджет вашего ребенка «из-под колпака».Наиболее сложен для обхода URL-фильтр в режиме «белого списка» для всей сети (без привязки к МАС-адресам), но подумайте — нужна ли такая жесткая блокировка? Ведь есть мобильные сети, общедоступные Wi-Fi сети и т. п. Если совсем «перекрыть кислород» ребенку, он может начать искать совершенно неподконтрольные вам способы получения информации — нужно ли вам это? В родительском контроле (и не только в нем) наилучший эффект дает именно «золотая середина».

В сети есть много информации о уязвимостях домашних роутеров которые находят чуть ли не каждую неделю. Сегодня мы покажем несколько примеров как можно проэксплуатировать плохо защищенные домашние роутеры. Мы рассмотрим примеры определения удаленного роутера, определения типа ОС на которой он установлен, наиболее часто встречающиеся пользователи по умолчанию и другие не маловажные уязвимости.

как видно, конечной точкой переадресации пакетов является *.*.*.4 — это как раз и есть наш роутер, который будет рассматриваться в дальнейшем.

Следующим шагом будет сканирования портов на данном адресе, для попытки определить на какие порты можно заглянуть для получения более подробной информации о том, с чем мы имеем дело.

Вот таблица портов для некоторых роутеров:

После сканирования, я думаю не стоит объяснять как определить тип устройства ;). Кстати на многих cisco, при подключении на порт 23 и 2001 вы увидите приглашение типа:

Допустим, мы определили тип роутера, но это еще только пол пути. Давайте рассмотрим кое-какие методы поиска информации об операционной системе.

1) на 13-ом порту, можно попробовать запустить nmap со следующими параметрами:

Если порт открыт появиться что-нибудь типа:

2) 2001, 4001, 6001 — являются виртуально терминальными портами, ну не всегда это может быть cisco. Проверить можно вписав в браузер:

если ответом будет нечто подобное:

, то мы на правильном пути.

3) 9001 порт отвечает за xRemote service отвечающий за запуск xSessions. Подсоединившись на 9001 порт мы получим приглашение:

Любой желающий может прочитать содержимое MIB используя community string read.

По умолчанию данные роутеры, позволяют читать и изменять SNMP переменные. Для использования данной уязвимости можно войти в систему, используя имя пользователя по умолчанию и далее в приглашении ввести следующее:

данная команда выведет все имена для записи и чтения :).

Вот листинг read/write community names для SNMP используемых по умолчанию:

Ну что же, пришло время рассмотреть примеры проникновения на удаленный маршрутизатор. Не для кого не секрет, что многие производители hardware по умолчанию устанавливают акаунты использемые для администрирования и так называемого гостевого входа на роутер. В нашем же случае это можно назвать back door’ом. Зная тип маршрутизатора, можно попробовать ниже приведенные аккаунты для авторизации на роутер:

Хотите верьте, хотите нет, но данные аккаунты активированы на многих маршрутизаторах. Причиной как всегда является халатность администраторов, которые забывают, либо им лень поменять/удалить данные акаунты. Их, к сожалению, устраивает вариант «пока не поломают — не пофиксю». Определенно данный вариант устраивает не только его ;).

Предлагаю плавно перейти на cisco роутеры, которые на сегодняшний день являются самыми распространенными и зарекомендовавшими себя в деле.

Вот пример стягивания конфиг файла на UNIX машине:

Как я уже упомянул, слабый алгоритм XOR позволит без труда расшифровать пароль. Во избежании этого советую проверить каким алгоритмом зашифрован пароль, для этого можно посмотреть в конфигурации:

Вариантом с XOR будет нечто похожее на это:

Используйте более стойкий алгоритм MD5 для криптования паролей.

Кстати говоря, не только на cisco возможен вариант загрузки файла конфигурации, вы можете просканировать ваш роутер на 69 порт — на котором возможно весит TFTP. Если результат окажется положителельным, то можно попытаться выкачать файл конфигурации следующим образом:

примером файла конфигурации был [dns-name], т.к. очень часто имя файла конфигурации совпадает с доменным именем маршрутизатора.

Едем дальше….

Слыхали об роутерах от Укртелекома за 1 гривну? Тогда мы идём к вам!

Бувально пару часов назад я заметил, что роутеры Укртелекома доступны из сети и при заходе по их ip доступна панель управления роутером и telnet.

Первой мыслью было одно — найти стандартный пароль для таких роутеров.

После минутного поиска цель была достигнута, логин: пароль — support:support.

Ввожу данные в форму и, как не странно, открывается web-панель управления:

Дальнейшее действие — получить данные от PPPoE соединения: переходим в «Management» -> «Settings» -> «Backup» -> нажимаем «Backup settings». После этих действий в ваших руках оказывается XML-файл, в котором содержатся все настройки роутера, в ком числе логин и пароль от PPPoE.

Но на этом плюшки не заканчиваются! Следующая мысль — написать сканер подсети.

Пример кода ниже:

Вот и всё, за интернет можно не платить. В роутере можно указывать свои DNS сервера, после чего злоумышленник получит контроль над всем трафиком.

Стандартный пароль на роутер admin:adslroot

Исходя из этого всего нужно сделать выводы:

1. Правильная настройка роутера и свежая прошивка — защита от мошенников.

2. Скупой платит дважды.

Для решения проблемы необходимо зайти через telnet и выполнить команды:

Роутеры Huawei HG530 и ZTE ZXV10 H108L вышеописанного безобразия не имеют, пользоваться ими можно спокойно. Web-интерфейс точно доступен из сети на роутерах Glitel, за другие пока не известно.

Помимо всего того, что я перечислил в данной статье, существует множество других способов как получить контроль над роутером такие как: dsniff, ARP переадресация, RIP spoofing … Мы обязательно раскажем о них на нашем сайте в будущем.

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

Интернетом сейчас пользуются все от мала до велика. Ещё лет десять-пятнадцать назад о 4G и Wi-Fi сетях мало кто слышал, а компьютеры в основном были стационарные и подключались к интернету через модем и телефонную линию. Зато теперь даже школьники младших классов обладают гаджетами с Wi-Fi модулем и проводят в интернете времени больше, чем в реале. Поэтому перед родителями встаёт вопрос: как контролировать доступ своего чада к всемирной паутине.

Что такое родительский контроль

Для того, чтобы ограничить доступ ребёнка к ресурсам сети придумана такая полезная вещь как родительский контроль. Под родительским контролем обычно понимают совокупность возможностей контролировать программно время, которое ребёнок проводит в сети и доступ к определённым сетевым ресурсам.

Родительский контроль может быть настроен различными способами:

- Через специальные программы и настройки компьютера или телефона;

- С помощью настройки браузеров и плагинов к ним;

- В настройках антивирусов;

- Встроенное ПО сетевых устройств.

Большинство современных роутеров имеют встроенную функцию родительского контроля, которые предоставляют следующие возможности:

- Установить время, когда ребёнку будет разрешено пользоваться сетью. Например, ограничить время пользования вечером до 22.00. То есть в это время интернет на устройстве, которым пользуется ребёнок, просто отключится.

- Также можно разрешить доступ только к определённым сайтам.

Рассмотрим, как это сделать, на конкретных примерах.

Настройка родительского контроля на роутере

Для начала убедитесь есть ли на вашем роутере нужная функция. Для этого войдите в веб-интерфейс и найдите в меню пункт, который так и будет называться: «Родительский контроль» или Parental Control, если у вас англоязычный интерфейс.

Мы будем рассматривать пошаговую настройку на примере популярного роутера TP-Link. Для роутеров других производителей алгоритм действий будет похожим.

Контролирующий компьютер

Скорее всего, функция родительского контроля на вашем роутере отключена. Поэтому сначала нам нужно её включить.

Заходим в пункт меню «Родительский контроль» и ставим переключатель в положение «Включить» или Enable. Далее нужно вписать в поле ниже МАС-адрес компьютера, с которого вы будете управлять функцией, чтобы настройки нельзя было поменять с других устройств. Скорее всего, вы вошли в веб-интерфейс как раз с этого компьютера, поэтому можете просто нажать кнопку «Скопировать выше».

Правила для подконтрольного компьютера

Вам необходимо создать правила для устройства, с которого ваш ребёнок входит в интернет. Для этого в списке устройств ниже (он пока что пуст) нажмите кнопку «Добавить новую» и укажите МАС-адрес устройства, для которого будут выполнены настройки. Для удобства, в роутерах TP-Link можно просто выбрать нужный MAC-адрес из выпадающего списка. В нем есть все подключенные в данный момент к роутеру устройства.

Ниже есть ещё два поля – «Время действия» и «Состояние». Если в поле «Время действия» будет указано «Всегда», значит, правило доступа будет действовать всё время. А в поле «Состояние» нужно выбрать «Включить», если вы хотите запретить доступ к не указанным сайтам.

Если вы указали в поле «Разрешенное доменное имя» только google. Остальные поля для разрешенных доменных имен оставили пустыми, а в поле «Состояние» выбрали «Включить», то после сохранения правила доступ с выбранного устройства будет открыт только к сайтам, в адресе которых есть слово google.Вы можете создавать правила доступа для каждого устройства в любом количестве, включать их или отключать по вашему усмотрению.

Настройка расписания

Обратите внимание, что начало и конец отображается с помощью 4 цифр. В данном случае это будет обозначать начало в 9 часов утра, а конец 19 часов вечера.

Сохраняем параметры, возвращаемся в раздел «Родительский контроль», жмём кнопку «Редактировать» рядом с нужным правилом в списке и в поле «Время действия» выбираем из выпадающего списка созданное перед этим расписание. Всё, теперь ваше правило будет работать по установленному вами расписанию.

Настройка часов роутера

При автоматической работе, если произойдет сброс питания, роутер после загрузки автоматически подключится к серверу и выставит себе правильное значение времени.

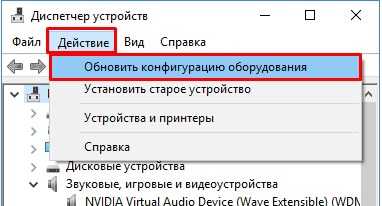

Обход родительского контроля на роутере

Однако не спешите радоваться – родительский контроль вовсе не гарантия того, что всё под контролем. Дети нынче пошли умные, они умеют пользоваться Яндексом и Google и, при наличии навыков обращения с компьютером смогут обойти любые запреты.

Поскольку родительский контроль на роутере настраивается по МАС-адресу, самый простой способ его обойти это МАС-адрес сменить. Сделать это можно без специального программного обеспечения, прямо в интерфейсе Windows.

В диспетчере устройств находим свой сетевой адаптер, кликаем на него правой кнопкой мыши и выбираем «Свойства».

Сменить МАС-адрес на устройстве Android можно с помощью одной из бесплатных утилит.

Если же блокировка доступа настроена по IP-адресу, можно сменить его или же воспользоваться прокси-сервером или VPN.

Так что для полной эффективности родительского контроля необходимо настроить дополнительные сетевые политики. Например, ограничить диапазон IP-адресов или запретить устройствам МАС-адреса которых нет в белом списке, подключаться к роутеру.

Читайте также: