Для чего нужны саб интерфейсы на роутере

Обновлено: 27.06.2024

1. Назначаем имя маршрутизатора командой hostname, а для развития хорошего тона, надо упомянуть, что лучше сразу же настроить время на устройстве. Это поможет вам корректно идентифицировать записи в логах.

И да, желательно сразу настроить синхронизацию времени посредством NTP-сервера. Им может выступать сервис в интернете, коих много или же можно добавить данный функционал к одной из железок Cisco у вас в сети.

2. Теперь включим интерфейс, который смотрит в нашу локалку.

3. Создадим виртуальный интерфейс или иначе его называют подинтерфейс или ещё сабинтерфейс (sub-interface).

Что мы сейчас сделали? Всё довольно просто. Мы сначала указываем самым обычным образом физический интерфейс (fa0/0), к которому подключена нужная нам сеть, а после точки у нас будет стоять некий уникальный идентификатор этого виртуального интерфейса. Чтобы не запутаться и не взорвать свой мозг, дадим ему такой же номер, что и влану, который этот интерфейс терминирует.

4. Что еще. Ах да, как же стандарт 802.1q, забыли? Да-да, тот самый, который тегирует кадр меткой соответствующего влана. Теперь скажем маршрутизатору, чтобы он помечал кадры исходящие с этого виртуального интерфейса тегом 2-го влана. Соответственно, кадры входящие на физический интерфейс fa0/0 и имеющие тег 2 будут отправлены на виртуальный интерфейс fa0/0.2

Команда простейшая:

5. Навесим IP физическому L3-интерфейсу. Этот же IP будет являться шлюзом по-умолчанию (default gateway) для всех устройств в данном влане.

Точно также настраиваем остальные вланы. 101-ый, например:

10. Маршрутизатор отправляет ARP-запрос с этого сабинтерфейса — узнаёт MAC-адрес получателя.

11. Пришедший на роутер IP-пакет не изменяясь инкапсулируется уже в новый кадр. Какие у него отличия по сравнению с первоначальным?

• в качестве MAC-адреса источника указывается адрес интерфейса шлюза

• IP-адрес источника — адрес изначального хоста (в нашем случае 172.16.3.2)

• в качестве MAC-адреса получателя указывается адрес конечного хоста

• IP-адрес получателя — адрес конечного хоста (в нашем случае 172.16.4.5)

и отправляется в сеть с сабинтерфейса FastEthernet0/0.102, получая при этом метку 102-го влана.

12. И в итоге кадр доставляется коммутатором до конечного хоста, получателя.

На примере всё той же практической схемы будем двигаться далее. Сеть нашей компании растёт и перед нами встает задача подключить новых клиентов. Теперь всё будет выглядеть так:

То есть помимо Мск у нас появляются две точки в Спб и две в Кемерово. А для простоты представления всё это будет соединять один глобальный провайдер, который на выгодных тарифах предоставляет нам L2VPN. Позднее нужно будет рассказать об этом типе соединения подробнее, ну а пока грубо говоря скажем, что это VLAN проброшенный через коммутационную сеть провайдера.

Мы уже обсуждали IP-адресацию в самом начале, так что исходя из регламента распределим диапазоны вот таким образом:

Этот регламент крайне упрощенный, но мы теперь по крайней мере будем знать, что у шлюза всегда будет 1-ый адрес, IP-шники до 12-го мы выдадим различному сетевому оборудованию (типа коммутаторов и всяких WiFi-точек), диапазон 172.16.х.13-172.16.х.23 уйдет для серверов. Регламент можно сколько угодно дополнять и расширять по своему вкусу, вплоть до IP-адреса каждого хоста, добавлять в него правило формирования имён устройств, доменных имён, политику списков доступа и т.д. Чем точнее будет выстроена адресация, тем проще и удобнее впоследствии всё эксплуатировать и дебажить.

Это 8 команд и 8 записей в таблице. Но при этом пришедший на маршрутизатор пакет в любую из сетей 172.16.16.0/21 в любом случае будет отправлен на устройство с адресом 172.16.2.2.

Вместо этого мы поступим так:

Каждая строка - это маршрут, способ добраться до той или иной конечной цели.

К примеру, пакет адресованный в сеть 172.16.17.0/24 отправится на IP 172.16.2.2.

Посмотрим поближе, из чего формируется таблица маршрутизации. Вариантов тут множество:

• Непосредственно подключенные сети (directly connected) — это сети, которые начинаются непосредственно на нём. В примере 172.16.3.0/24 и 172.16.2.0/30. В таблице они обозначаются буквой C;

• Статический маршруты (static route) — это те, которые вы прописали вручную командой ip route. Обозначаются буквой S;

• Маршруты, полученные с помощью протоколов динамической маршрутизации (OSPF, EIGRP, RIP, BGP и других).

7. В общем данные из сети 172.16.17.0 (мы же хотим приконнектиться к устройству 172.16.17.1) должны быть отправлены на следующий хоп, а этим следующим прыжком будет являться маршрутизатор 172.16.2.2. А таблица маршрутизации нам подсказывает, что этот IP находится за интерфейсом FE0/1.4 (подсеть 172.16.2.0/30)

8. Возможна ситуация, что в ARP-кэше циски нет соответствующего MAC-адреса устройства с IP 172.16.2.2, тогда следует выполнить ARP-запрос. RT1 посылает широковещательный кадр с порта FE0/1.4. В этом широковещательном домене присутствуют только два устройства, а значит получатель может быть только один. RT2 получает ARP-запрос, отбрасывает заголовок Ethernet и, понимая из данных протокола ARP, что искомый адрес принадлежит ему отправляет ARP-ответ со своим MAC-адресом.

9. Само собой, изначальный IP-пакет, пришедший от RT1 не меняется, просто инкапсулируется в совершенно новый кадр, который уйдет на интерфейс FE0/1.4, получив при этом метку VLAN 4.

10. Полностью аналогичные действия будут произведены на следующем маршрутизаторе. И далее на следующем, пока пакет не дойдет до крайнего маршрутизатора, к которому подключена искомая сеть.

11. Ну и последний маршрутизатор (хорошо-хорошо, в нашей практической задачке это L3-коммутатор) видит, что искомый IP-адрес принадлежит ему самому, извлекает данные транспортного уровня и понимает, что это telnet, передавая данные верхним уровням.

Таким образом путешествуют пакеты в сети от одного маршрутизатора к другому. При этом ни один маршрутизатор не знает дальнейшую судьбу пакета, он просто отправляет его дальше в соответствии со своей таблице маршрутизации.

Циска в Мск у нас имеет два интерфейса - FE0/0 смотрит в нашу локальную сеть, а FE0/1 используется для выхода в интернет и для подключения удаленных офисов. Для начала создадим саб-интерфейсы. Для Спб выделим VLAN 4, для Кемерово - 5. Адресация в соответствии с планом.

Теперь о настройке со стороны провайдера. В нашей практике позволим немного абстракции. Провайдер для нас может быть представлен в виде одного большого коммутатора. Какова будет настройка? В общем ничего сложного. Нужно принять транком линк с Арбата, а двумя другими портами отдадим их на удаленные узлы в Спб и Кемерово. Еще раз повторимся. Эти порты физически находятся на удалении в сотни километров, соединены сложной MPLS-сетью и только логически находятся "близко".

Наш игрушечный провайдер будет настроен таким образом:

Добавим сюда локальную сеть:

Проверяем доступность адреса 172.16.2.2 с Москвы msk-arbat-gw1:

А вот 172.16.16.1 мы всё также не видим:

Конечно, ведь маршрутизатор не знает, куда ему слать пакет:

Снова пробуем пинг-запросы:

Для сети Озерков мы выделили 172.16.17.0/24, поэтому сразу настроим туда маршрут:

Объяснять следует? В качестве некст хопа мы указали IP-адрес интерфейса в Озерках - 172.16.2.6.

Теперь настраиваем железо в Озерках. Втыкаем на Васильевском острове кабель в spb-vsl-gw1: fa1/1 (порт уже настроен, как мы помним) и в 24-ый порт Cisco 3560 в Озерках. По дефолту все порты на ней работают в режиме обычного L2-свича, которые умеют во вланы. Но любой из них можно перевести в L3-режим, сделав портом маршрутизатора. Настраиваем на нем IP:

Теперь настроим локальную сеть. Вендоры (в т.ч. циска) не рекомендуют использовать дефолтный влан, поэтому у нас будет VLAN 2.

Тем самым мы включаем возможность маршрутизации. А маршрут нам понадобится только один, который по-умолчанию:

Проверяем связность с spb-vsl-gw1:

А вот с Москвой мы пока не подружились:

Конечно, дело тут в отсутствии маршрута. Воспользуемся трассировкой для локализации проблемы - traceroute.

От spb-vsl-gw1 ответ приходит, а дальше тишина, только мертвые с косами стоят. Существуют две самых очевидных вероятности:

> На хопе с адресом 172.16.2.5 не прописан маршрут в нужную сеть (но у нас там настроен маршрут по умолчанию, которого достаточно);

> Стоп. Или на следующем хопе нет обратного маршрута?

И правда, отсутствует маршрут в сеть 172.16.17.0/24. Можно его взять и прописать, а можно подумать чуть подольше. Мы отгрузили в Питер сеть 172.16.16.0/21, поэтому достаточно прописать общий агрегированный маршрут:

А теперь проверим доступность Москвы с spb-ozerki-gw1:

Нифига. А если в качестве source address указать 172.16.17.1:

Пропишем маршрут в подсеть 172.16.3.0/24 на роутере Васильевского острова не в Москву, а в Озерки.

Что произойдет? Образуется кольцо маршрутизации, сети 172.16.3.0/24 и 172.16.16.0/21 перестанут видеть друг друга. Пакет из spb-ozerki-gw1 в сеть 172.16.3.0 попадает сначала на spb-vsl-gw1, где прописан маршрут “172.16.3.0/24 ищите за 172.16.2.6”, а это опять spb-ozerki-gw1, который говорит нам “172.16.3.0/24 ищите за 172.16.2.5”. Пакет будет ходить туда-сюда, пока не истечет его срок жизни, TTL.

Суть в том, что проходя через каждый маршрутизатор значение в поле TTL у заголовка будет уменьшаться на 1 со значения по-умолчанию 255. И когда TTL=0 маршрутизатор дропнет этот пакет. Это дает сети стабильность, не позволяя образовавшимся петлям существовать бесконечно до полного забивания канала.

А вот на канальном Ethernet-уровне такого механизма защиты нет, и при возникновении петли коммутатор будет плодить широковещательные (Broadcast) запросы до полного падения канала, что называется широковещательный шторм. Есть технология борьбы с этим - STP, но об этом позднее.

Очевидное следствие существования TTL - невозможность существования связной сети из более 255 маршрутизаторов. Но это и не требуется, т.к. даже самые длинные трейсы состоят максимум из 20-30 хопов.

А выглядит этот маршрутизатор таким образом:

Маршрутизатор связан с коммутатором одним кабелем, и посредством разных вланов внутри него передается и локальный и внешний трафик. Основная причина такого решения - обычно экономия средств. Ну один порт на маршрутизаторе, а покупать дополнительную плату или другой маршрутизатор накладно.

Подключение будет выглядеть так:

Настроим Uplink коммутатора. Помним, что договорились с провайдером на 5-ый влан транком.

Для локальной сети выберем VLAN 2. Ничего страшного, что такой уже имеется в Москве и Питере, они ведь не пересекаются, поэтому все в порядке. Тут как хотите, можете пилить для LAN один и тот же VLAN, а можете наделать уникальных VLAN ID.

Настроим транк в сторону маршрутизатора, там 5-ым вланом будут тегироваться кадры внешнего трафика, а 2-ым - локального.

Осталось настроить маршрутизатор:

Пара слов напоследок. Для траблшутинга, связанного с ошибками маршрутизации пользуйтесь командами traceroute и show ip route. В первом случае вам будет полезен адрес источника, а вторую можно применять с определенными параметрами. Например:

Да, в таблице маршрутизации нет записи по сети 172.16.17.0, но маршрутизатор покажет вам следующий хоп.

Также повторим важные вещи:

• Когда блок данных попадает на маршрутизатор, заголовок Ethernet полностью отбрасывается и при отправке формируется совершенно новый кадр. Но IP-пакет остаётся неизменным;

• Каждый маршрутизатор в случае статической маршрутизации принимает решение о судьбе пакета исключительно самостоятельно и не знает ничего о чужих таблицах;

• Поиск в таблице идёт НЕ до первой попавшейся подходящей записи, а до тех пор, пока не будет найдено самое точное соответствие (самая узкая маска). Например, если у вас таблица маршрутизации выглядит так:

И вы передаёте данные на 172.16.10.5, то он не пойдёт ни по маршруту через 172.16.2.22 ни через 172.16.2.26, а выберет самую узкую маску (самую длинную) /30 через 172.16.2.30.

• Если IP-адресу получателя не будет соответствовать ни одна запись в таблице маршрутизации и не настроен маршрут по умолчанию (шлюз последней надежды), пакет будет просто отброшен.

На этом первое знакомство с маршрутизацией можно закончить. Нам кажется, что читатель сам видит, сколько сложностей поджидает его здесь, может предположить, какой объём работы предстоит ему, если сеть разрастётся до нескольких десятков маршрутизаторов. Но надо сказать, что в современном мире статическая маршрутизация, не то чтобы не используется, конечно, ей есть место, но в подавляющем большинстве сетей, крупнее районного пионер-нета внедрены протоколы динамической маршрутизации. Среди них OSPF, EIGRP, IS-IS, RIP, которым мы посвятим отдельный выпуск и, скорее всего, не один. Но настройка статической маршрутизации в значительной степени поможет вашему общему пониманию маршрутизации.

ок, существуют вланы, интерфейсы(аксес и транки)

почему нужно создавать саб-интерфейсы?

поясните развернуто, пожалуйста

__________________Помощь в написании контрольных, курсовых и дипломных работ здесь

Отображение компонента у саб саб класса от TForm

Здравствуйте! Использую Delphi 6. Вот мой класс-производный от TForm unit ToolForm; .

Зачем биты нужны это меньше байтов но int 32 бита но я не допер зачем это нужно это 4 байта то есть int не может больше 4 байт весить?

Вот еще один вопрос зачем биты нужны это меньше байтов но int 32 бита но я не допер зачем это.

Зачем нужны автосвойства?

Вот, возник такой интересный вопрос. Открытое автосвойство public int Property ничем не.

Зачем нужны Интерфейсы

Здравствуйте. Вот такой у меня вопрос, касательно самой сути интерфейсов - зачем они нужны? В.

Решение

Это как бы аналог интерфейсов vlan на роутерах с L3 портами.Например, зачастую на физический L3 порт роутера приходит транк с несколькими vlan от свитча. Так вот, чтобы в этих vlan на роутере были L3 интерфейсы, и используются сабинтерфейсы (виртуальные интерфейсы порта)

Зачем нужны установщики

Почему нельзя сделать такой код

Зачем нужны интерфейсы?

Вроде знаю, как использовать, но не понимаю, зачем например мне юзать интерфейсы.В чем их сила.

Зачем нужны интерфейсы?

Ознакомился с соответствующей литературой, посмотрел исходники, однако так и не понял идею, для.

Зачем нужны связи в БД?

Может вопрос совсем нубский, но что- не пойму. Зачем связывать как то таблицы, если каждый раз в.

Зачем нужны Модули?

Изучаю Angular 7. Возникла недопонимания- Модули. Зачем они нужны, если в html можно вызывать.

Зачем нужны сортировки

Скажите пожалуйста, зачем при подготовке к олимпиаде по программированию, нужно учить алгоритмы.

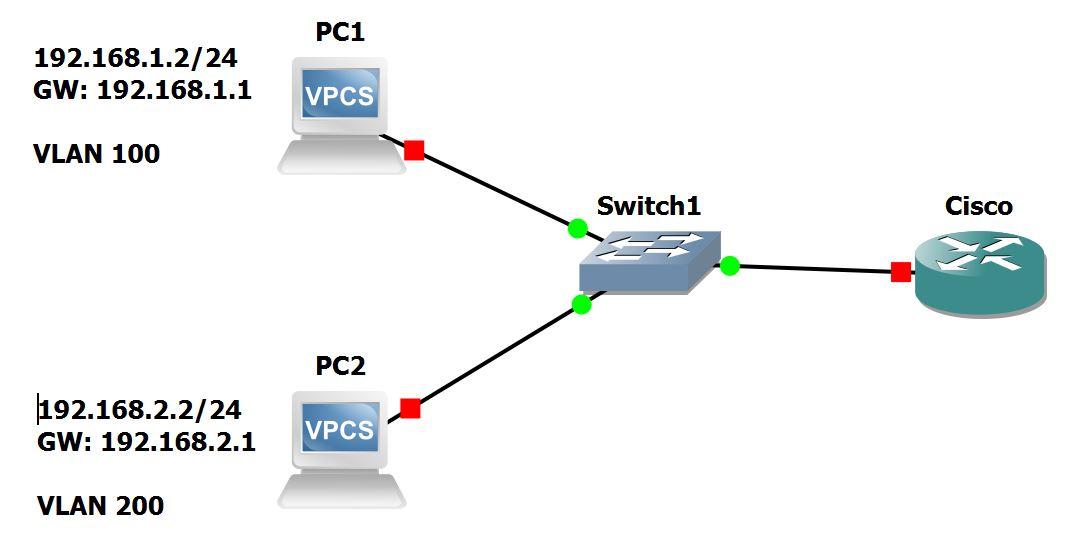

Одним из важнейших компонентов любой сети является маршрутизатор. Несмотря на то, что многие люди воспринимают это как устройство, излучающее сигнал Wi-Fi, это гораздо больше. Одной из важных функций маршрутизатора является обеспечение связи между различными VLAN, то есть различными виртуальными локальными сетями, которые создаются для правильной сегментации трафика. Помните, что все VLAN создаются в коммутаторе и применяются для каждого порта к подключенному оборудованию. Это руководство объяснит все, что вам нужно знать о субинтерфейсах маршрутизатора и о том, что отличает его от интерфейсов.

Субинтерфейсы чрезвычайно важны при настройке связи между двумя или более VLAN. Особенно, если вы работаете с оборудованием от производителя Cisco. Однако важно усилить несколько важных концепций, прежде чем переходить к рассматриваемым субинтерфейсам. Эти подчиненные интерфейсы также существуют в любом Linuxна основе маршрутизатора, хотя они и называются не субинтерфейсами, а виртуальными интерфейсами, но на самом деле это одно и то же, и служит той же цели: для взаимодействия имеющихся у нас VLAN.

Маршрутизатор имеет несколько портов, каждый из которых, в свою очередь, является сетевым интерфейсом. Когда мы говорим о сетевом интерфейсе, мы имеем в виду аппаратный компонент, который позволяет устройству подключаться к любой сети. Следовательно, маршрутизатор имеет несколько сетевых интерфейсов, то есть несколько сетевых карт, упакованных в одно устройство.

В некоторой степени он похож на компьютер. Хотя все компьютеры имеют один проводной сетевой интерфейс, в соответствии с нашими потребностями вы можете добавить одну или несколько сетевых карт, чтобы у вашего компьютера было несколько интерфейсов. То же самое относится к беспроводным сетевым интерфейсам, то есть на одном компьютере может быть несколько беспроводных сетевых интерфейсов. Последнее особенно полезно, если вас интересуют действия, связанные со взломом сетей Wi-Fi.

Маршрутизатор на палочке

Если в вашей сети более одной VLAN, коммутатор не может выполнять функцию, позволяющую компьютеру в VLAN 1 взаимодействовать с VLAN 2, за исключением случаев, когда это коммутатор L2 + или L3, который включает функциональность Inter. -VLAN маршрутизация, в этом случае можно.

Если у вас «нормальный» коммутатор L2, вам потребуются услуги маршрутизатора для взаимодействия сетей VLAN, декапсуляции и инкапсуляции сетей VLAN для правильной связи. Что означает Router-on-a-Stick? Давайте посмотрим на этот пример сети:

Представлены два компьютера, каждый из которых подключен к VLAN. Один к VLAN 10, а другой к VLAN 20. Эти компьютеры подключены к коммутатору через соответствующие интерфейсы. То есть у коммутатора два порта заняты обоими компьютерами. На другой стороне коммутатора есть соединение между ним и маршрутизатором. Если говорить строго на физическом уровне, если у вас две сети VLAN, вы можете выбрать один порт маршрутизатора для каждого порта, чтобы он подключался к коммутатору. Поэтому и в этом случае коммутатор должен иметь два магистральных порта.

Если мы масштабируем случай до четырех, пяти, шести или более VLAN, это будет практически невозможно. Очень легко и маршрутизатор, и порты коммутатора будут заняты, что вызывает различные трудности при управлении обоими устройствами. Вот почему концепция Router-on-a-Stick позволяет создавать суб-интерфейсы в маршрутизаторе, то есть в том же физическом интерфейсе маршрутизатора мы можем создавать виртуальные интерфейсы или суб-интерфейсы, и каждый из них Он будет связан с одной из VLAN, которые есть в нашей сети.

Что касается коммутатора, если мы применим Router-on-a-Stick, нам понадобится только магистральный порт.

Как настроить суб-интерфейсы

Вначале мы отметили, что субинтерфейсы в значительной степени применяются в устройствах производителя Cisco. По этой причине мы собираемся продемонстрировать его работу через конфигурацию через CLI (интерфейс командной строки) самого маршрутизатора Cisco. Первое, что мы должны гарантировать, это то, что коммутатор или коммутаторы в нашей сети правильно настроены для портов доступа и назначения VLAN.

Мы также должны гарантировать правильную конфигурацию нашего магистрального порта, которая позволит трафику различных VLAN перемещаться к маршрутизатору и наоборот.

Одна из введенных нами команд такова:

switchport trunk encapsulation dot1q

Это относится к IEEE 802.1Q связь стандарт . По сути, это протокол, который позволяет каждому кадру Ethernet, генерируемому хостами (компьютерами), иметь идентификатор VLAN, то есть идентификатор, который указывает, в какую VLAN этот кадр должен перейти. Этот протокол работает только между сетевыми устройствами: маршрутизаторами и коммутаторами. Он не применяется к хостам, поэтому, как только он достигает места назначения, этот идентификатор VLAN отправляется без тегов или без тегов, то есть он представляется как обычный кадр Ethernet.

Теперь мы настраиваем роутер. Всегда перед настройкой субинтерфейсов мы должны убедиться, что интерфейсы действительно работают. Поэтому мы всегда должны начинать с команды «без выключения», чтобы активировать их. Затем вы можете начать с подчиненных интерфейсов.

Совет, который используется, заключается в том, что каждый подчиненный интерфейс имеет ту же нумерацию, что и номер VLAN, с которой мы работаем. Как мы видим в примерах команд, один субинтерфейс - .100 (для VLAN 100), а другой - .200 (для VLAN 200). Это больше, чем что-либо для настройки и администрирования намного легче и избежать проблем.

Наконец, мы видим назначение IP-адресов для каждого подчиненного интерфейса. Эти же IP-адреса будут настроены на каждом хосте и будут действовать как шлюз по умолчанию . То есть на каждом компьютере в VLAN 100 должен быть настроен адрес 192.168.1.1 как шлюз. То же самое и с VLAN 200, IP-адрес шлюза 192.168.2.1.

Router-on-a-Stick - одна из самых важных концепций, когда дело касается сетей. Он выделяется, главным образом, тем, что позволяет в полной мере использовать несколько портов наших сетевых устройств. Интерфейс маршрутизатора может иметь один или несколько подчиненных интерфейсов. Это обеспечивает масштабируемость и гибкость нашей сети без ненужных затрат. Важным аспектом является то, что настоятельно рекомендуется, чтобы эта магистраль работала на мультигигабитных скоростях и даже на скоростях 10 Гбит / с, чтобы не создавать узких мест в этом канале при передаче файлов между VLAN.

В данном документе описано, как применить постановку в очередь на основе классов (CBWFQ) и другие функции качества обслуживания (QoS) операционной системы Cisco IOS ® для субинтерфейса Ethernet. Субинтерфейс Ethernet является логическим интерфейсом в операционной системе Cisco IOS. Можно использовать модульный интерфейс командной строки QoS (MQC) для создания и применения служебной политики к субинтерфейсу Ethernet.

Предварительные условия

Требования

Для данного документа нет особых требований.

Используемые компоненты

Сведения, содержащиеся в данном документе, приведены для следующих версий программного и аппаратного обеспечения:

Операционная система Cisco IOS версии 12.2(2)T;

Маршрутизатор Cisco 2620 с сетевым модулем Fast Ethernet.

Сведения, представленные в данном документе, были получены на тестовом оборудовании в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. При работе с реально функционирующей сетью необходимо полностью осознавать возможные результаты использования всех команд .

Условные обозначения

Дополнительные сведения об условных обозначениях см. в разделе "Технические рекомендации Cisco. Условные обозначения".

Применение политики обслуживания

В общем случае, выбор варианта применения политики зависит от функций QoS, которые активирует политика. Субинтерфейс Ethernet поддерживает следующие функции:

Ограничение скорости на основе классов — Если пользователь применяет политику ограничения скорости с помощью команды police одновременно для интерфейса и субинтерфейса, то ограничитель скорости субинтерфейса будет активным только для трафика подходящего класса. Дополнительные сведения см. в документе Политики ограничения скорости трафика;

Маркирование на основе классов — для получения дополнительных сведений см. раздел Обзор способов классификации;

Формирование на основе классов — для получения дополнительных сведений см. раздел Настройка формирования на основе классов;

Организация очереди на основе классов — Постановка в очередь является специальной функцией для субинтерфейса Ethernet. Для получения дополнительных сведений см. оставшуюся часть данного раздела.

Маршрутизатор начинает формировать очередь из пакетов, если пропускная способность этого интерфейса оказывается недостаточной для передачи определенного числа пакетов. Избыточные пакеты ставятся в очередь. Метод постановки в очередь можно применять к пакетам, ожидающих передачи.

Логические интерфейсы операционной системы Cisco IOS в действительности не поддерживают состояние перегрузки и не поддерживают прямое применение политики обслуживания, которая применяет метод постановки в очередь. Вместо этого сначала необходимо применить формирование к субинтерфейсу с помощью группового формирования трафика (GTS) или формирования на основе классов. Дополнительные сведения см. в документе Ограничение и формирование трафика.

Обратите внимание на то, что то же самое правило применимо и к субинтерфейсу Gigabit Ethernet.

Иначе говоря, необходимо настроить иерархическую политику с помощью команды shape на родительском уровне. Используйте команду bandwidth для CBWFQ или команду priority для организации постановки в очередь с малой задержкой (LLQ) на более низких уровнях. Формирование на основе классов ограничивает выходную скорость и, вероятно, приводит к перегрузке на логическом субинтерфейсе. После чего субинтерфейс применяет "обратное давление", а операционная система Cisco IOS начинает помещать в очередь избыточные пакеты, удерживаемые формирователем.

Применение иерархической политики

Чтобы применить иерархическую политику, выполните следующие действия:

Создайте дочернюю политику или политику нижнего уровня, которая настроит механизм постановки в очередь. В нижеследующем примере настройка LLQ производится с помощью команды priority, а настройка CBWFQ — с помощью команды bandwidth. Дополнительные сведения см. в документе Обзор управления перегрузкой в сети.

Создайте родительскую политику или политику верхнего уровня, применяющую формирование на основе классов. Примените дочернюю политику как команду родительской политики, так как контроль на входе дочернего класса основан на формировании скорости трафика родительского класса.

Примените родительскую политику к субинтерфейсу.

Настройка формирования на основе классов

В данном разделе приводятся сведения о настройке функций, описанных в этом документе.

Конфигурация

Проверка

В данном разделе содержатся сведения о проверке работоспособности конфигурации.

Некоторые команды типа show поддерживаются утилитой Output Interpreter (Интерпретатор выходных данных), которая позволяет просматривать результат выполнения команды show.

show policy-map - отображает настройки всех классов для определенной схемы политики обслуживания.

show policy-map interface fast - отображает счетчики совпадений для всех классов определенной схемы политики обслуживания.

Примечание. Формирование на основе классов функционирует на уровне интерфейса и субинтерфейса. Операционная система Cisco IOS 12.2(2.5) обеспечивает возможность настройки параметров формирования для основного интерфейса и IP-адресов для субинтерфейсов.

Как настроить маршрутизатор cisco

Всем привет сегодня хочу рассказать вам, как настроить маршрутизатор ciscoили организовать сеть для небольшого офиса. Поговорим об отличиях коммутатора 3 уровня и маршрутизатора, и разберем схему организации малого офиса и среднего, с использованием роутера Cisco. Думаю это интересная тема и весьма часто встречающаяся.

Отличия роутера Cisco от коммутатора 3 уровня

Напомню в предыдущей статье мы настроили коммутатор cisco в качестве ядра, работающего на 3 уровне модели OSI, и разобрали, что он производительнее и дешевле, чем router cisco. Так, что же тогда заставляет покупать маршрутизаторы Cisco, все дело в мозгах, которые дают функционал, такой как:

Без которого сложно представить как связывать удаленные офисы с центральным. Такая вот хитрая политика партии у Cisco.

Схема для малого офиса

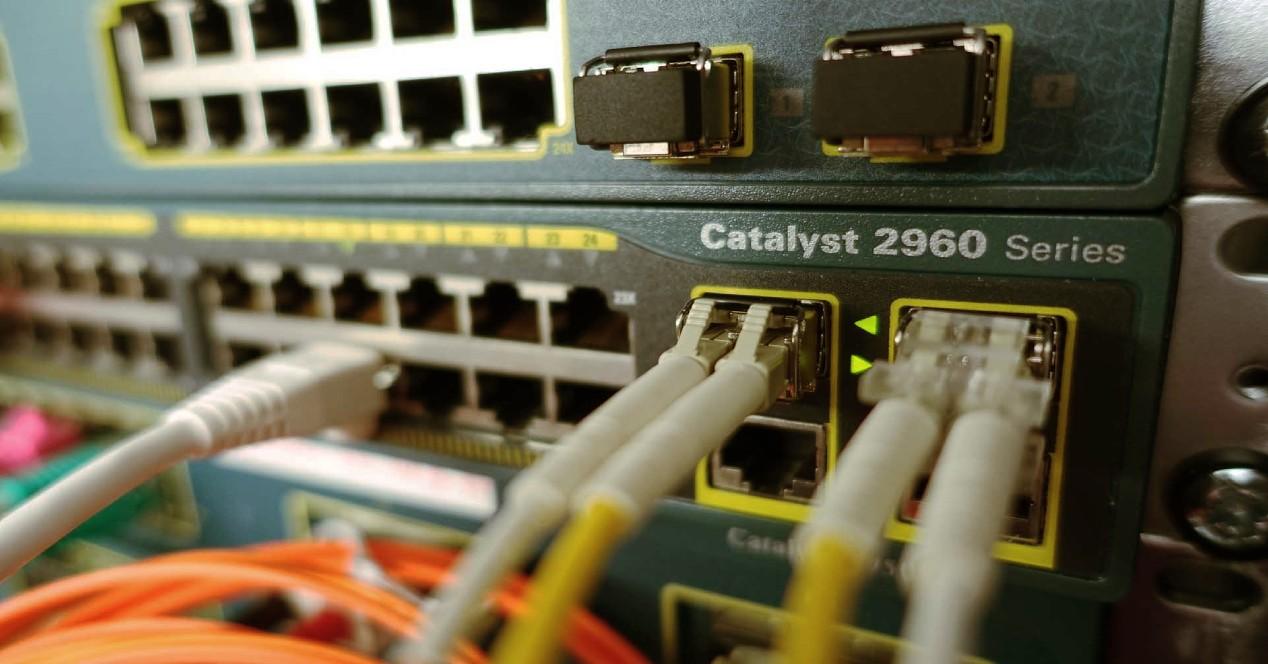

Схема филиала такая: 1 роутер Router0 модели Cisco 1841 для примера, один коммутатор Cisco 2960 и три компьютера. Как видите у нас есть 3 сегмента, для которых мы настроим vlan. Предполагается, что у вас уже произведена базовая настройка коммутатора Cisco.

Создаем VLAN2, VLAN3, VLAN4. Логинимся на ваш cisco 2960 и переходим в режим конфигурирования/

enableconf t

valn 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

теперь определим каждый компьютер в нужный vlan. PC0 в vlan 2, PC1 в vlan 3, PC2 в vlan 4. У меня это порты fa0/1, fa0/2 и fa0/3.

int fa 0/1switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport mode access

switchport access vlan 3

exit

int fa 0/3

switchport mode access

switchport access vlan 4

exit

do wr mem

Следующим шагом будет настроить trunk порт до нашего роутера Cisco 1841. Вводим следующие команды

Выбираем нужный интерфейс

Выставляем режим trunk

разрешаем определенные vlan

Все работы на коммутаторе Cisco 2960 закончены, переходим к нашему роутеру.

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

указываем что он относится и случает пакеты vlan 2

настраиваем ip адрес

и сохраняем настройки командой

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3encapsulation dot1Q 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int fa 0/0.4

encapsulation dot1Q 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

ip routing

do wr mem

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

Закинем порты fa 0/1-2 в VLAN4

int range fa 0/1-2switchport mode access

switchport access vlan 4

exit

do wr mem

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

int fa 0/3switchport mode trunk

switchport trunk allowed vlan 4

exit

do wr mem

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

enableconf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3switchport mode trunk

switchport trunk allowed vlan 2,3,4

exit

do wr mem

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

enableconf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3switchport mode trunk

switchport trunk allowed vlan 2,3,4

exit

do wr mem

Настройка ядра сети

Приступаем к настройке маршрутизации, на ядре Cisco 3560, все три его порта нужно настроить как trunk, создать vlan и назначить им ip.

создаем vlan 2,3,4

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

Задаем статический ip адрес vlan2,3,4

int vlan 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int vlan 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

Настраиваем trunk порты

int fa 0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/3

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

Включаем маршрутизацию и сохраняем конфигурацию

ip routing

do wr mem

Ping будет производиться с компьютера PC3. Как видим, сервера и обычные компьютеры разделены.

О настройке интернета и NAT поговорим в следующих статьях на данную тему. Как видите конфигурирование маршрутизаторов cisco, не такое уж и сложное дело.

Читайте также: