Ensp как настроить маршрутизатор

Обновлено: 06.07.2024

Настройка доступа по консоли

user-interface console 0

authentication-mode password

set authentication password cipher <password>

Настройка доступа по Telnet

user-interface vty 0 4 – задаем количество одновременных виртуальных сессий

authentication-mode password – задаем способ аутентификации ( по паролю, либо aaa )

set authentication password cipher <пароль> - задаем пароль и шифруем его

Spanning Tree Protocol

stp mode stp - выбираем режим работы stp

stp enable – активируем stp, команду можно давать глобально, либо на определенных интерфейсах

stp disable – деактивирует stp, команду можно давать глобально, либо на определенных интерфейсах

stp root primary – указываем кто будет рутом в топологии

stp root secondary – указываем второго по приоритету после рута

stp priority <priority> - указываем приоритет оборудования в топологии ( стандартное значение 32768 )

stp pathcost-standard <dot1d-1998/dot1t/legacy> - задаем способ расчета стоимости портов ( стандартный – dot1t )

stp port priority <priority> - указываем приоритет порта ( стандартное значение 128 )

stp port cost <cost> - указываем стоимость порта

display stp brief – показать информацию о stp

display stp instance 0 brief

RSTP

stp mode rstp - выбираем режим работы rstp

stp bpdu-protection – оборудование выключает edged-port на интерфейсе, если тот получит bpdu

stp root-protection – команда дается на designated портах, при получении лучшего bpdu порт коммутатора отбросит его

stp edged-port enable – команда дается на портах, к которым подключено конечное оборудование ( порт не будет принимать участие в расчете stp топологии ).

stp bpdu-filter enable – порт не будет принимать и отправлять bpdu ( используется в паре с предыдущей командой ).

stp loop-protection - технология защиты от петель в моменты реконвергенции stp. если порт перестает получать bpdu он не переходит в состояние forwarding

MSTP

stp mode mstp - выбираем режим работы mstp

stp region-configuration – вход в режим конфигурации mstp

region-name <name> - задаем имя mstp региона.

instance <instance-id> vlan <vlan-id> to <vlan-id> – привязываем нужные виланы к определенному инстансу ( например, instance 1 vlan 1 to 10 )

active region-configuration – активируем конфигурацию mstp региона

display stp region-configuration – показать информацию о mstp

Маршрутизация

Static routing

ip route-static <ip address> <mask | mask-length> [<interface-type> <interface-number> | <next hop address>] – создаем статический маршрут, например:

ip route-static 192.168.1.0 255.255.255.0 gigabitethernet 0/0/1

ip route-static 192.168.1.0 24 10.1.1.1

ip route-static 0.0.0.0 0.0.0.0 <next hop address> - задаем маршрут по умолчанию

RIP

rip <process-id> - входим в режим конфигурирования ripпроцесса

version 2 – задаем версию rip ( по умолчанию стоит версия 1 )

network <network> – задаем какую сеть объявлять через процесс rip

default-route originate – анонсируем маршрут по умолчанию через rip

undo summary – выключем суммирование маршрутов

rip summary-address <network> <mask> - команда дается на интерфейсе, включаем суммирование маршрутов.

Следующие команды даются на интерфейсе:

rip metricin <value> - устанавливаем стоимость на порту для входящих маршрутов

rip metricout <value> - устанавливаем стоимость на порту для исходящих маршрутов

rip poison-reverse – механизм защиты от петель

rip split horizon – механизм защиты от петель, по умолчанию включен на оборудовании

Authentification RIP:

Команда дается на интерфейсе

rip authentification-mode simple [ <text> | cipher <text> ]

rip authentification-mode md5 usual [ <text> | cipher <text> ]

debug RIP:

debugging rip 1,

display debugging

terminal debugging

undo debugging rip 1 , либо

undo debugging all

Вывод информации о RIP:

display rip <process-id>

display rip <process-id> interface <interface>verbose

display rip 1 neighbor – показывает информацию о соседях

OSPF

Команды даются на интерфейсе - меняем cost, hello и dead таймеры, dr-priority:

ospf cost 20

ospf timer hello <number>

ospf timer dead <number>

ospf dr-priority <number>

silent-interface <interface> - команда дается в процессе ospf. Отключаем OSPF на порту, порт не будет принимать hello пакеты и не будет устанавливаться соседство.

Объявление маршрута последней надежды через OSPF

ip route-static 0.0.0.0 0.0.0.0 <interface>

ospf 1

default-route-advertise

Вывод информации об OSPF:

display ospf peer brief

display ospf 1 <interface>

display ospf peer – выводит информацию о сеседях ( area, интерфейс, адрес интерфейса, статус соседства, id, режим master или slave )

DHCP

dhcp interface pool configuration

dhcp enable

interface <interface-id>

dhcp select interface

dhcp server dns-list <ip address>

dhcp server excluded-ip-address <ip address>

dhcp server lease day x

display ip pool interface <interface-id>

dhcp global pool configuration

dhcp enable

ip pool pool <name>

network <network> mask <mask>

gateway-list <gateway ip address>

lease day x

interface <interface-id>

dhcp select global

display ip pool

dhcp relay

sysname dhcp server

dhcp enable

ip pool pool 1

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

interface GigabitEthernet0/0/0

ip address 10.10.10.1 255.255.255.252

dhcp select global

sysname dhcp relay

dhcp enable

dhcp server group 123

dhcp-server 10.10.10.1 0

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

dhcp select relay

dhcp relay server-select 123

Link Aggregation

L2 LAG

interface Eth-trunk 1 - создаем LAG группу

interface <port-type> <port-id>

eth-trunk 1 - добавляем интерфейс в созданную группу

interface <port-type> <port-id>

eth-trunk 1 – добавляем второй интерфейс в созданную группу

L3 LAG

interface Eth-trunk 1 - создаем LAG группу

undo portswitch – переводим интерфейс в L3

ip address <ip-address> <mask>

interface <port-type> <port-id>

eth-trunk 1 – добавляем интерфейс в группу

interface <port-type> <port-id>

eth-trunk 1 – добавляем интерфейс в группу

LACP (link aggregation control protocol)

lacp priority <number> - команда дается глобально, чем меньше значение, тем выше будет приоритетLACP

int Eth-trunk 1 - создаем LAG группу

mode lacp-static – выбираем режим

lacp preference <number> - чем меньше значение, тем выше будет приоритет

display interface eth-trunk 1 - вывод информации об интерфейсе

Настройка VLAN

vlan batch <vlan-id> - создаем vlan

interface <port-type> <port-id>

port link-type access

port access default vlan <vlan-id>

interface <port-type> <port-id>

port link-type trunk

port trunk allow-pass vlan <vlan-id>

port link-type hybrid

port hybrid untagged vlan <vlan-id>

port hybrid tagged vlan <vlan-id>

port hybrid pvid vlan <vlan-id>

Создаем L3 интерфейс

interface Vlanif <vlan-id>

ip address <ip-address> <mask>

HDLC

interface serial 1/0/0

link-protocol hdlc

ip address <ip> <mask> - задаем адрес

ip unnambered int loopback 0 – либо привязываем адрес с другого интерфейса, рекомендуется брать адрес loopback интерфейса

display ip interface brief

PPP

Настройка ppp c authentication-mode pap

R1

sysname BRAS

aaa

local-user huawei password cipher huawei

local-user huawei service-type ppp

interface serial 1/0/0

link-protocol ppp

ppp authentication-mode pap

ip address 10.0.0.1 30

R2

sysname pap_client

interface serial 1/0/0

link-protocol ppp

ppp pap local-user huawei password cipher huawei

ip address 10.0.0.2 30

Настройка ppp c authentication-mode chap

R1

sysname BRAS

aaa

local-user huawei password cipher huawei

local-user huawei service-type ppp

interface serial 1/0/0

link-protocol ppp

ppp authentication-mode chap

ip address 10.0.0.1 30

R2

sysname chap_client

interface serial 1/0/0

link-protocol ppp

ppp chap user huawei

ppp chap password cipher huawei

ip address 10.0.0.2 30

PPPoE

sysname BRAS

ip pool pool1

network 10.0.0.0 mask 255.255.255.0

gateway-list 10.0.0.254

interface virtual-template 1

ppp authentication-mode chap

ip address 10.0.0.254 24

remote address pool pool1

interface gigabitethernet 0/0/0

pppoe-server bind virtual-template 1

aaa

local-user huawei1 password cipher huawei

local-user huawei1 service-type ppp

sysname Client1

dialer-rule

dialer-rule 1 ip permit

interface dialer 1

dialer user user1

dialer-group 1

dialer bundle 1

ppp chap user huawei1

ppp chap password cipher huawei

dialer timer idle 300

dialer queue-length 8

ip address ppp-negotiate

Привязка PPPoE сессии:

interface gigabitethernet 0/0/1

pppoe-client dial-bundle-number 1

ip route-static 0.0.0.0 0.0.0.0 dialer 1

display interface dialer 1

NAT

static nat

interface gigabitethernet 0/0/1

ip address 192.168.1.254 24

interface gigabitethernet 0/0/2

ip address 200.10.10.1 24

nat static global 200.10.10.5 inside 192.168.1.1

display nat static

dynamic nat

nat address-group 1 200.10.10.11 200.10.10.16

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

interface gigabitethernet 0/0/1

nat inbound 2000 address-group 1 no-pat

display nat address-group 1

easy IP

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

interface gigabitethernet 0/0/1

nat outbound 2000

display nat outbound

nat internal server

interface gigabitethernet 0/0/1

ip address 192.168.1.254 24

interface gigabitethernet 0/0/2

ip address 200.10.10.1 24

nat server protocol tcp global 200.10.10.5 www inside 192.168.1.1 8080

display nat server

network address port translation

nat address-group 1 200.10.10.11 200.10.10.16

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

interface gigabitethernet 0/0/1

nat outbound 2000 address-group 1

display nat address-group 1

ACL

basic

acl 2000

rule deny source <ip-address> <wildcard mask> - создаем запрещающее правило

rule permit source <ip-address> <wildcard mask> - создаем разрешающее правило

interface gigabitethernet 0/0/0

traffic-filter outbound acl 2000 - привязываем ранее созданный acl на интерфейс к исходящему трафику

display acl 2000

advanced

acl 3000

rule deny tcp source <ip-address> <wildcard mask>destination <ip-address> <wildcard mask> destination-port eq 21

rule permit source <ip-address> <wildcard mask>

interface gigabitethernet 0/0/0

traffic-filter inbound acl 3000 - привязываем acl ко входящему трафику

display acl 3000

acl aplication nat

nat address-group 1 <start ip-address> <end ip-address>

acl 2000

rule permit source <ip-address> <wildcard mask>

interface gigabitethernet 0/0/0

nat outbound 2000 address-group 1

AAA

настраиваем способ аутентификации

user-interface vty 0 4

authentication-mode aaa

aaa

authorization-scheme auth1 - создаем схему авторизации.

authorization-mode local – локальная схема ( без сервера )

authentication-scheme auth2 - создаем схему аутентификации

authentication-mode local – локальная схема ( без сервера )

создаем домен и привязываем схемы аутентификации и авторизации

domain huawei

authentication-scheme auth2

authorization-scheme auth1

display domain name <domain-name>

disp local-user username <user-name>

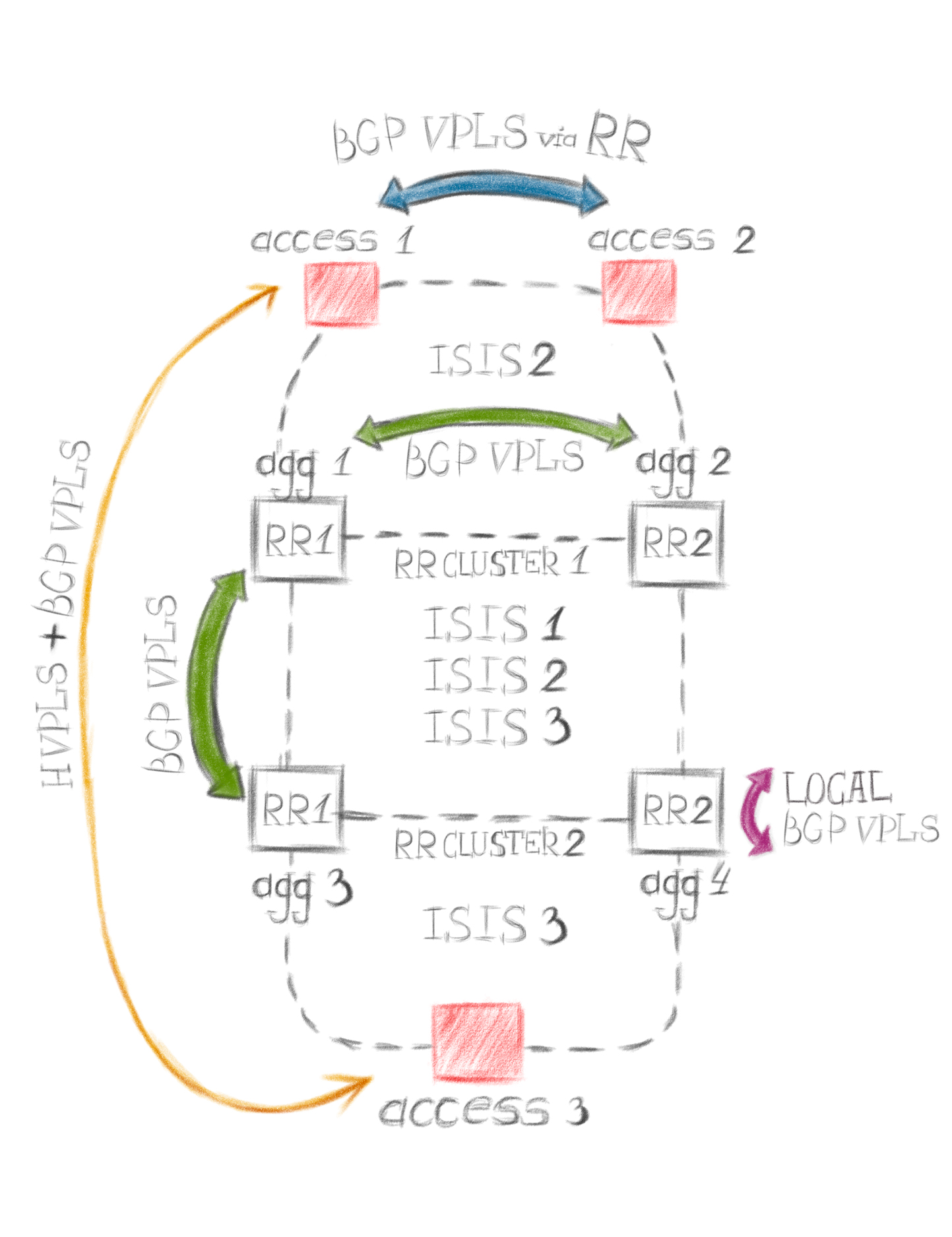

Пособираем VPLS-сервисы на Huawei. Здесь будет Kompella VPLS, Kompella VPLS + Martini H-VPLS (Mixed). В качестве IGP - ISIS, а в качестве транспорта - RSVP-TE. Стенд соберём в eNSP.

Не по теме

У меня есть старенький сервер с VMware ESXi, 6.0.0, есть виртуальная машина с Windows 10. Развернем на ней eNSP. eNSP использует VirtualBox, поэтому потребуется возможность запускать виртуальные машины внутри вирутальной машины. Это Nested virtualization, и в VMware существует давно. Включается так:

- Стартанем SSH через vSphere Client: Configuration - Security Profile - Properties - SSH - start

- Логинимся на сервер по ssh:

- открываем /etc/vmware/config

- добавляем vhv.enable = “TRUE” Это всё. Здесь побольше информации.

Топология, ISIS, RSVP-TE

Соберем топологию на NE40E (здесь подписаны интерфейсы и уже добавлены хосты):

Что имеем:

в качестве IGP - ISIS. Для каждого access-элемента сети существует единственный выход в мир - через agg, поэтому access-маршрутизаторам, находящимся в разных “кольцах доступа”, знать друг о друге совсем не обязательно. Исключить лишние префиксы на access можно разделив ISIS-домен на L1/L2 маршрутизаторы (это будут все agg) и на L1-маршрутизаторы (это будут все access), при этом важно добавить их в разные area. Тогда, мы получим default route на всех L1-access. Это равносильно totally stubby area в OSPF, и это хороший вариант, если ограничиться только маршрутизацией, но нам-то нужно строить LSP, а поверх - VPN. Есть второй вариант - настроить все маршрутизаторы как L2, разделив весь ISIS-домен на инстансы. Каждый инстанс - это отдельный процесс маршрутизации, никак не пересекающийся с остальными. Например, все agg выделим в instance 1, access-1 и 2 добавим в instance 2, а access-3 - в instance 3. Хорошая практика - настроить на всех agg указанные ISIS instance. Зачем? Кратко - затем, чтобы строить LSP между любым access и любым agg, а поверх - “бросать” VPN-сервисы.

agg объединены в RouteReflector (далее RR) cluster’ы (agg-1 + agg-2, agg-3 + agg-4), каждый со своим cluster ID. При выборе одинаковый/разный cluster id нужно помнить, что, если маршрутизатор получил BGP Update, где в поле CLUSTER_LIST указан его собственный cluster id, то такой Update будет отброшен. Это исключает петли. Cluster id нужно выбирать аккуратно, в соответствии с топологией, чтобы не создавать петель и не терять префиксы. Зачем нам здесь RR? Для реализации Kompella VPLS.

Для построения транспортных MPLS-тунелей используем RSVP-TE. Сможем более гибко управлять прохождением VPN-трафика, настроить балансировку.

Что и с чем будем объединять через L2:

Это та же самая топология. Стрелки указывают на устройства, между которыми мы будем “строить” vpls. Каждый цвет - это отдельный сервис, отдельный vpls-домен. Например, зеленый - настроим первым, между agg 1, agg 2, agg 3, подключим к ним любые хосты и проверим.

Принципы распространения трафика в VPLS:

картинки, чуть ниже, показывают только VPLS Data Plane, т.е. передачу пользовательского трафика на устройстве-участнике VPLS домена. И это важно.

AC - attached circuit, пользовательский интерфейс на PE-устройстве, принадлежит определенному vsi.

VSI - virtual switching instance, виртуальный коммутатор на PE, VPLS-домен. На Cisco - VFI.

PW - pseudowire, сервисный туннель или виртуальный провод между PE.

Подготовим ISIS и развернем RSVP-TE (актуально для каждого устройства):

По аналогии настроим еще 2 ISIS instance:

Настроим MPLS RSVP TE (на примере agg-1):

Пример настройки интерфейсов (ISIS + MPLS RSVP TE):

Транспортный LSP для VPLS

Мы можем передавать трафик разных vsi по разным транспортным LSP. Для этого в vsi существуют tnl-policy.

Настроим tnl-policy, которая позволит строить VPLS поверх RSVP-TE туннелей. Без нее будет работать только с LDP в качестве транспорта:

В нашем случае, мы используем политику, в которой указан приоритет для различных типов туннелей (возьмем статические cr-lsp и динамические RSVP TE lsp). Здесь же могут быть gre, bgp, ldp, sr-lsp или их mix. Это Tunnel type prioritizing policy. Здесь же можно настроить балансировку VPN-трафика поверх выбранных ранее типов туннелей. Используем load-balance-number 1, где 1 - число туннелей, используемых для балансировки. 1 - т.к. между РЕ у нас всего по одному туннелю. Можно указать от 1 до 64.

Если же использовать несколько туннелей до одного и того же LSR, то можно привязать VPN-трафик к определенному транспортному туннелю. Например, такой политикой:

Это уже Tunnel binding policy. Для RSVP туннеля нужно также разрешить привязку командой mpls te reserved-for-binding.

Это то, что касается путей прохождения VPN-трафика. Что касается самих TE туннелей, то ими тоже можно управлять. Например, с помощью ERO (Explicit Route Object, в Huawei - Explicit-path) или Affinity. Настроим hot-standby. Сперва, ERO:

Теперь туннель:

Теперь, Affinity:

здесь кратко. С помощью этого механизма можно разрешать или запрещать определенные типы LSP через интерфейс. Типы LSP могут быть такими: HSB+PR, HSB only, BE+HSB+PR и т.п. Каждый тип принадлежит административной группе, от номера которой зависит какие типы туннелей разрешены или запрещены при прохождении через интерфейс. Выглядит так:

Для туннеля задаем affinity бит:

Это может быть полезно, когда вы хотите строить через арендованный или самый ненадежный ликн только best-effort.

Теперь VPLS

1. agg-1 <-> agg-2 <-> agg-3:

Объединим в один vpls-домен интерфейсы на agg-1, agg-2 и agg-3

agg-1:

По аналогии для остальных agg, участвующих в VPLS-домене:

agg-2:

agg-3:

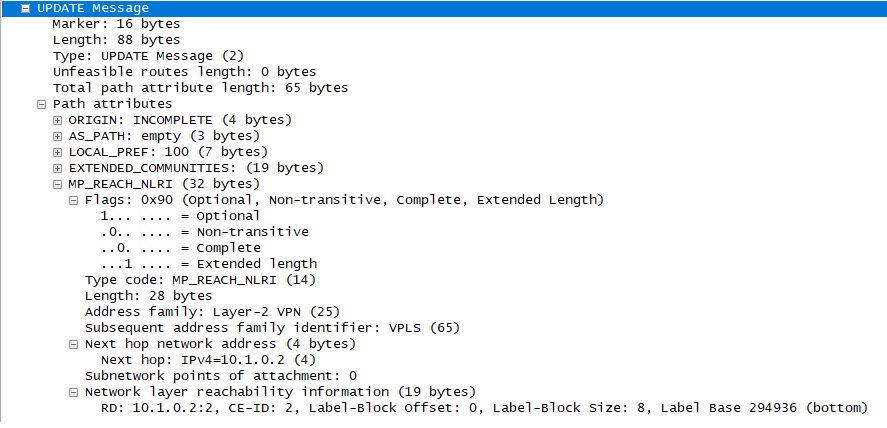

Теперь настроим отдельную l2vpn-ad-family в BGP для Kompella VPLS. Сразу определимся с соседями. Между всеми RR настроим полносвязную топологию, а на всех RR-клиентах понадобится только соседство с RR-кластером (RR будут передавать апдейты всем non-RR-клиентам, EBGP-соседям и, разумеется, RR-клиентам). BGP Update будут получать все устройства, с которыми поднято соседство на RR, но префикс (а это RD, RT, номер узла в VPLS домене (site), блок меток, vpn id, смещение) будут принимать только те РЕ, vsi которых содержат одинаковые RT. За счет RR мы реализуем механизм автоматического поиска соседей, Auto-Discovery, в Kompella VPLS. Это все Control Plane.

Теперь про Data Plane. Поскольку это L2-сервис, важно, чтобы mac-адреса были изучены правильно, и пользовательский кадр передавался только между нужными РЕ. А следовательно, каждый РЕ, участник VPLS-домена, должен иметь свою уникальную метку (здесь не как в L3VPN, общая метка для всех участников VRF). Поэтому вместе с Auto-Discovery в том же самом BGP Update (в секциях NLRI и Communities) РЕ получают всю необходимую для вычисления уникальных меток информацию. Это красиво.

vsi настроили, настроим отдельную l2vpn-ad-family в BGP:

agg-1:

agg-2:

agg-3:

После всех настроек BGP Update между 10.1.0.1 и 10.1.0.2 будет выглядеть так:

Здесь адрес Next hop - адрес соседа передающего сервисную метку для vsi test, настроенного ранее. В секции NLRI (Network layer reachability information) видим блок меток для расчета уникальной сервисной метки (для того же vsi test)

Подключим хосты, проверим работу vpls-сегмента (уже знакомая картинка из eNSP):

Настроим интерфейсы Ethernet1/0/5 на agg-1,2,3:

На PC1,2,3 настроим статическую адресацию, возьмем адреса 192.168.0.1,2,3/24.

Проверим, например, на agg-3 настроенный L2-сервис: Для начала, проверим транспортные RSVP-TE туннели:

Теперь проверим vsi:

Смотрим на vsi state. Для того,чтобы vsi на локальном устройстве был up:

- на vsi-соседях должен совпадать mtu. Можно отключить согласование mtu командной mtu-negotiate disable;

- AC-интерфейс должен быть в up. Обойти можно командной ignore-ac-state;

- транспортный туннель должен быть up

Если vsi не поднимается, то причину можно найти посмотрев детальную конфигурацию:

Поля, на которые следует обратить внимание, выделены **. Из интересного здесь “PW MAC Learn Style” и “Encapsulation Type”. Для первого доступны значения qualify и unqualify. Qualify - когда РЕ изучает mac-адреса для конкретных vlan отдельно. В unqualify - общий broadcast домен для всех vlan. Касаемо Encapsulation Type, влияет на инкапсуляцию трафика, проходящего через AC, бывает или vlan (по умолчанию), или ethernet, уже писал об этом выше, повторим и здесь.

- если на АС пришел фрейм с тегом, тег будет удален, фрейм передан дальше уже без тега

- если на АС пришел фрем без тега, то он будет передан дальше

Для vlan (режим по умолчанию):

Поле “Tunnel ID” должно быть не пустым, это означает, что PW знает, какой транспортный туннель необходимо использовать для пользовательского трафика.

Итак, с vsi все ок. Теперь, проверим состояние VC. Грубо говоря, VC (virtual circuit) - это путь, по которому будет передаваться пользовательский трафик. VC может быть не один, их может быть много. Это уже PW (pseudowire).

Помимо состояния VC, здесь же видим и выданные соседями по vsi сервисные метки.

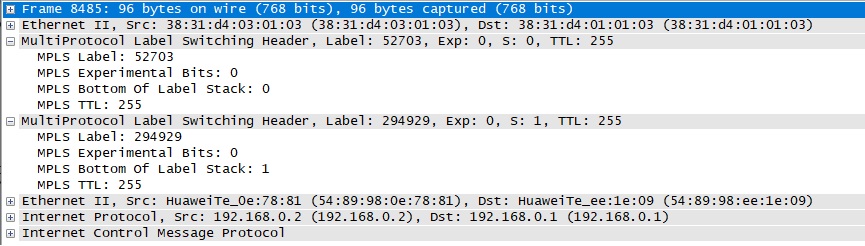

Ничего не мешает нам запустить icmp между любыми PC, но сделаем это позже. Посмотрим, каким LSP пойдет трафик:

Например, до 10.1.0.1 пользовательский трафик пойдет через Tunnel0/7/111 (номер интерфейса здесь произвольный). Посмотрим LSP для этого туннеля:

Видим все хопы, через которые пойдет пользовательский трафик. А еще видим 3 метку, это PHP, он включен, по умолчанию. Здесь, конечно, будет информация по всем туннелям, я оставил только интересующий нас. С учетом включенного frr для mpls te, в выводе будут еще AutoTunnel.

Для этой же задачи можно воспользоваться командой tracert vpls .

Проверим, что пользовательские интерфейсы, действительно, привязаны к vsi test:

Теперь, PC1,2,3 будут обмениваться icmp.

Посмотрим на пользовательские mac-address:

В таблице для удаленного устройства (5489-98ee-1e09) мы сразу видим не туннельный интерфейс, а конкретный физический (Eth1/0/2.3).

Запустим ping между PC1 и PC2 и откроем wireshark на интерфейсе Ethernet 1/0/3 agg-1:

Видим стек меток. Метка 294929 - сервисная метка, с которой пакет будет передан на agg-2. На agg-1 будет выполнена процедура PHP, на agg-2 будет передан только один заголовок MPLS, с сервисной меткой.

2. access-3 <-> access-1

Здесь сложнее, т.к. access-3 и access-1(2) принадлежат разным isis-инстансам. По этой же причине построить PW между устройствами, указав их в l2vpn-ad-family в качестве соседей, не получится. Да и не нужно, хотя бы, по следующим причинам:

- access-маршрутизаторы не связаны “прямыми” линками, а общаются между собой через agg и никак иначе

- можно указать agg в качестве соседей в l2vpn-ad-family. Но split horizon не позволит передать пользовательский трафик дальше agg (смотри выше, в “Принципы распространения трафика в VPLS”)

- можно отбросить вопрос масштабируемости и добавить все access в общий isis-инстанс. В реальной жизни число access-маршрутизаторов будет больше 3, поддерживать full-mesh, при этом, будет непросто, не оптимально и не надо так

На картинке “Принципы распространения трафика в VPLS” есть spoke-устройства. Это H-VPLS, описанный в RFC4762. Придуман, чтобы упростить жизнь с VPLS Martini-mode, но поможет решить и нашу проблему с передачей пользовательского трафика между access-3 и access-1.

Выберем кластер agg, через которые будет проходить PW. Возьмем по наименьшим адресам Lo0, т.е. agg-1 и agg-2.

Пример конфигурации (включая полную конфигурацию bgp и уже, практически, без комментариев):

Подключить к Интернету все проводные и беспроводные устройства в доме? Легко! Для этого есть волшебная «коробочка» под названием роутер (или маршрутизатор). Часто сами провайдеры устанавливают такие «коробочки» и настраивают. А что делать, если нужно настроить роутер с нуля? А перенастроить после предыдущих жильцов или при смене провайдера? Сменить пароль на Wi-Fi с восьми единиц на что-то более надежное? Можно вызвать специалистов за отдельную плату, но лучше попробовать разобраться самостоятельно. Тем более, что «коробочка» вовсе не волшебная, а очень даже простая.

Подключение роутера

Все роутеры выглядят примерно одинаково: провода сзади, лампочки спереди. На задней стороне есть разъем питания и несколько разъемов Ethernet (он же RJ-45). Один из них предназначен для кабеля от Интернет-провайдера. Подписан как Internet или WAN (внешняя сеть). Остальные порты — локальные (LAN), для подключения домашних компьютеров, телевизоров и прочих устройств по кабелю. На задней панели есть еще кнопка reset, которая сбрасывает абсолютно все настройки и пароли к заводским значениям. Чтобы случайно ее не задеть, кнопка обычно утоплена и нажать ее можно только разогнутой скрепкой или другим тонким предметом.

На лицевой панели маршрутизатора есть несколько индикаторов, которые отображают состояние устройства. У каждой фирмы и модели — свой набор и порядок индикаторов.

Если роутер будет раздавать интернет только на беспроводные устройства, достаточно подключить два кабеля (питание и WAN-интернет), включить «коробочку» и дождаться, когда загорится индикатор беспроводной сети Wi-Fi.

Если компьютер будет подключаться кабелем, нужно подключить его в разъем LAN и дождаться, когда загорится соответствующий индикатор.

Роутер подключили, теперь будем подключаться к роутеру.

Подключаемся к роутеру

Для настройки роутера вам понадобится подключиться к нему с компьютера, ноутбука, планшета или смартфона.

Если есть ноутбук или компьютер с сетевой картой, то проще подключиться по кабелю. Поищите в коробке из-под роутера патч-корд — это кусок кабеля с двумя разъемами RJ-45. Один конец кабеля подключаем в компьютер, другой — в LAN-порт.

Чтобы подключиться по Wi-Fi, переверните роутер и изучите наклейки — там могут быть название сети и пароль к ней. Если их нет, поищите в списке беспроводных сетей новую, с названием, похожим на название роутера. Вполне возможно, что пароля для подключения к этой сети не потребуется.

При подключении кабелем никаких паролей и сетей указывать специально не нужно — все должно заработать автоматически.

Проверьте статус сетевого подключения. Если вдруг все подключилось, то вам повезло и можно переходить сразу к настройке. А вот если подключиться не получается, вылезает окошко с требованием пароля или не находится сеть с нужным именем, тогда разбираемся дальше.

Сброс к заводским настройкам

Если роутер не новый с магазина, то, вероятно, кто-то уже менял настройки Wi-Fi, поэтому вам и не удается подключиться. Если узнать пароль сети не удается, то настройки нужно сбросить. Для этого возьмите разогнутую скрепку и нажмите ей кнопку reset при включенном роутере.

Лучше подержать кнопку несколько секунд (для защиты от случайных нажатий на некоторых моделях сброс происходит только через 3-15 секунд непрерывного нажатия). При сбросе настроек название Wi-Fi сети и пароль к ней также сбросятся на заводские. Теперь можно попробовать подключиться еще раз.

Не удается подключиться кабелем

Особые настройки самого роутера могут мешать подключению по кабелю. В этом случае также поможет сброс к заводским настройкам. Если и после сброса не удается подключиться, что-то не так с настройками компьютера. Зайдите в окно сетевых подключений панели управления и проверьте свойства активного сетевого подключения (щелкнув по его значку правой кнопкой мыши и выбрав пункт «Свойства» из выпадающего меню). Для протокола интернета IPv4 должны быть настроены автоматическое получение IP-адреса и DNS-сервера.

Если подключиться все еще не удается, попробуйте повторить те же действия с другого компьютера.

Настройка роутера

У каждого производителя и каждого роутера «сайт» настройки выглядит по-разному. Проще всего изучить инструкцию к роутеру, но можно использовать и «метод научного тыка» — если что-то пойдет не так, вы всегда сможете сбросить настройки к заводским.

Важно в панели администрирования найти следующие разделы:

- Быстрая настройка (быстрый старт, мастер настройки и т. д.) — позволит пошагово внести все необходимые параметры для настройки интернета и беспроводной сети.

- Беспроводная сеть (Wi-Fi, беспроводной режим и т. д.) — страница расширенных настроек Wi-Fi для смены названия сети, пароля, дополнительных опций, включения гостевой сети.

- Безопасность (администрирование, контроль доступа или подобное) — на этой странице можно будет сменить пароль на вход в панель администрирования и запретить изменение настроек извне.

- WAN (сеть, интернет, соединение или что-то подобное) — раздел, где настраиваются параметры соединения с провайдером. Обычно мастер быстрой настройки справляется, но иногда приходится что-то менять дополнительно.

Быстрая настройка

Опцию быстрой настройки имеют все современные роутеры — мастер настройки запросит все нужные параметры, не акцентируя внимание на дополнительных настройках.

Подготовьте следующие данные, которые мастер быстрой настройки наверняка у вас запросит:

- тип соединения определяет способ, которым ваш провайдер осуществляет подключение клиентов к Интернету, он указан в договоре или в приложении к нему.

- логин и пароль для входа в Интернет также можно найти в договоре. Не надо путать эти логин и пароль с учетными данными для доступа к настройке роутера или для доступа к личному кабинету на сайте провайдера (они тоже могут встречаться в договоре).

- шлюз — при некоторых типах соединения мастер может потребовать и этот параметр, который в этом случае тоже нужно узнать у провайдера. Обычно это четыре числа, разделенные точками (например, 88.12.0.88). Именно так его и следует ввести.

- имя сети Wi-Fi (SSID) — под этим именем ваша сеть будет видна в списке беспроводных сетей. Здесь многие дают волю своей фантазии. В многоквартирных домах можно найти образчики наподобие «sosed_s_pianino_dostal» или «Wifi_za_edu» — сразу становится ясно, что первый сосед не любит громкую музыку, а второй голоден. Никто не мешает и вам использовать SSID для того, чтобы донести какую-то информацию до окружающих, но следует быть осторожным — не так уж и сложно выяснить, из какой именно квартиры раздается Wi-Fi с определенным именем. Самый нейтральный вариант для SSID — никак не связанное с вами и номером квартиры словарное бытовое слово. Например, bulavka или tarelka.

- пароль (ключ) доступа к Wi-Fi — будет затребован у любого устройства, пытающегося подключиться к вашей беспроводной сети. Постарайтесь выбрать пароль посложнее, чем «11111111», «88888888» или ваша дата рождения — даже если вы уверены, что хакерам вы абсолютно неинтересны, лишние «гости» снизят скорость подключения. Задайте пароль, состоящий вперемешку из цифр, специальных символов (*, !, % и т. д.), заглавных и строчных букв — тогда юным «взломщикам» для подбора пароля к вашей сети понадобится лет двести. Чтобы не забыть эту мешанину символов самому, пароль надо написать на бумажке, а бумажку приклеить прямо к роутеру. Все равно на каждом устройстве этот пароль можно запомнить и не вводить каждый раз.

- MAC-адрес — может потребоваться, если провайдер осуществляет привязку кабеля к конкретному устройству. Здесь не вам нужно вводить информацию, а наоборот — найти МАС-адрес вашего устройства (на его корпусе или в панели настроек) и сообщить провайдеру.

Бывает, что первоначальные настройки провайдера предполагали выход в Интернет непосредственно с вашего компьютера, а теперь вы хотите подключить к кабелю роутер. В этом случае в качестве МАС-адреса роутера следует задать МАС-адрес сетевой карты того компьютера, с которого ранее осуществлялся выход в интернет.

Многие роутеры позволяют клонировать МАС-адрес сетевой карты компьютера, с которого вы зашли в веб-интерфейс — если ранее в Интернет вы выходили именно с этого компьютера, то опция клонирования МАС-адреса может заметно ускорить его установку.

Дополнительные настройки Wi-Fi

В разделе настройки беспроводной сети можно сменить пароль на Wi-Fi, имя сети (SSID) и установить некоторые дополнительные параметры.

Учтите, если вы, находясь в панели администрирования, сами подключены к роутеру через Wi-Fi, то после смены имени или пароля сети вам придется заново к нему подключиться (к сети с новым именем и паролем).

Можно скрыть SSID из доступного всем списка сетей — правда вам, чтобы подключить к ней новое устройство, имя сети придется вбивать вручную. Опция капризная и пользоваться ей лучше с осторожностью — не все устройства нормально подключаются к «невидимой» сети.

Обратите внимание на используемые технологии аутентификации — общепринятым для домашних сетей на сегодняшний день является стандарт аутентификации WPA2-PSK с шифрованием по алгоритму AES.

Можно также настроить используемый новой сетью радиочастотный канал — но большинство роутеров автоматически выбирают наименее загруженный.

Внутри раздела настройки беспроводной сети (или отдельно — зависит от производителя) есть еще два параметра: WPS и гостевая сеть.

WPS — это технология автоматической защищенной настройки соединения, в которой обнаружилось несколько уязвимостей. Если вы не хотите, чтобы к вашей сети подключались чужие пользователи, в обход даже самого сложного пароля, эту функцию нужно отключить. И не включать.

Гостевая сеть пригодится, если вы готовы делиться с гостями Интернетом, но не хотите давать им доступ к своей локальной сети (к устройствам, подключенным кабелем LAN и по Wi-Fi). При включении гостевой сети создается отдельная Wi-Fi точка, с отдельным именем и паролем, которые можно смело называть гостям.

Дополнительные настройки безопасности

Обратите внимание на удаленный доступ — по умолчанию он должен быть выключен, но были случаи, когда провайдеры поставляли роутеры с настроенным удаленным доступом. Делалось это, вроде как, для удобства настройки роутеров пользователей техподдержкой, но надо понимать — при этом техподдержка может получить полный доступ к локальным сетям пользователей. Убедитесь, что в этой вкладке нет никаких IP-адресов, и что удаленный доступ с внешних хостов запрещен.

Когда удаленный доступ отключен, из «внешнего мира» никто доступ к роутеру не получит, чего нельзя сказать о вашей локальной сети. Если вы хотите, чтобы и из локальной сети доступ к настройкам роутера был только у вас, то стандартный пароль нужно сменить.

Имейте в виду, если вы сами забудете пароль в панель администрирования, роутер придется сбрасывать и производить всю настройку заново. Наверняка никто из домочадцев не будет намеренно «взламывать» маршрутизатор, так что особо сложный пароль здесь не нужен.

Чек-лист

Если что-то не получается, проверьте еще раз, что вы все сделали правильно и в нужной последовательности:

- У вас есть роутер и кабель «с Интернетом» от провайдера.

- Вы правильно подключили кабели к роутеру и включили его в сеть.

- Роутер новый или вы выполнили сброс к заводским настройкам.

- Вы подключаетесь кабелем / Вы подключаетесь по Wi-Fi

- Компьютер, подсоединенный к роутеру, настроен на автоматическое получение IP-адреса / Вы нашли имя сети (SSID) и пароль для входа

- Вы нашли адрес веб-интерфейса, логин и пароль или воспользовались наиболее распространенными (192.168.0.1 или 192.168.1.1, пароль/логин: admin/admin)

- Вы успешно зашли в веб-интерфейс, нашли и запустили быструю настройку

- Вы задали полученные от провайдера параметры: тип соединения, логин и пароль для входа в Интернет.

- Вы задали параметры вашей сети Wi-Fi: имя сети (SSID) и пароль для входа в неё.

Если вы все это сделали, но доступа к Интернету у вас так и не появилось, остается только обратиться в техподдержку провайдера.

Статический маршрут - это заранее определенный путь, по которому должна следовать информация в сети, чтобы достичь определенного хоста или сети.

Вот два типичных сценария, в качестве примеров, когда требуется статический маршрут, рассмотрим их.

Проблема:

Шлюзом ПК-является роутер 2, который предоставляет доступ в интернет.

Когда ПК хочет подключиться к серверам сервер 1 и сервер 2, сначала запрос будет отправлен на роутер 2. Поскольку к сервер 1 и сервер 2 нет маршрута в таблице маршрутов роутера 2, запрос будет отклонен.

Решение: Добавление статического маршрута на роутере 2

Сетевые параметры: Серверы в сетевом сегменте: 172.30.30.0. Маска подсети IP для этого сегмента: 255.255.255.0

Сценарий 2:

Проблема: Шлюзом сети LAN является роутер 1, роутер 2 подключен по WDS к роутеру 1. В таблице маршрутизации роутера 2 нет записи маршрута от роутера 2 к NTP-серверу, поэтому роутер 2 не может синхронизировать время с NTP сервером.

Разрешение: Добавление статического маршрута на роутере 2

Сетевые параметры: IP-адрес сервера в Интернете - 132.163.4.101. Маска подсети IP для этого адреса 255.255.255.255

Шаги настройки:

Шаг 1. Зайдите на web – страницу настройки роутера.

Для этого в адресной строке браузера наберите 192.168.0.1

Шаг 2. Введите имя пользователя и пароль на странице входа. Имя пользователя и пароль по умолчанию - admin.

Шаг 3. В меню с левой стороны выберите раздел Настройки маршрутизации – Список статических маршрутов.

Нажмите Добавить ….

В первом поле введите IP-адрес назначения.

В втором поле введите маску подсети.

В третьем поле IP-адрес шлюза, который должен находиться в том же сегменте локальной сети, что и роутер.

Пример ввода параметров для Сценария 1:

Пример ввода параметров для Сценария 2:

Если у Вас возникнуть какие либо сложности с настройкой, обратитесь в техническую поддержку TP-Link

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Читайте также: