Как исправить zyxel usg60w настроить безопасность wifi

Обновлено: 03.07.2024

Настройка роутеров Zyxel фундаментально в настройке отличаются всего двумя версиями прошивок, сегодня мы рассмотрим обе.

1 Предварительные действия с роутером и компьютером

Достаём из коробки нашего красавчика и всё, что к нему прилагается. Прикручиваем антенну (если она отдельно) и подключаем блок питания в наше устройство. Все операции желательно производить рядом с компьютером, ибо кабель для подключения к ПК обычно короткий (если в компьютере есть Wi-Fi, то после настройки беспроводного подключения это условие уже работать не будет). Берем комплектный кабель небольшой длины (с наконечниками RJ-45) и вставляем один его конец в разъём LAN на коммутаторе, а второй в сетевой разъем компьютера. Кабель «интернета», тот, который идёт из подъезда (от провайдера), вставляем в разъем нашего зюкселя под названием WAN. Если не понимаете где-какой вход и куда-что втыкать, то сначала узнайте всё о разъёмах роутера.

Теперь нам необходимо убедиться, что настройки сетевой карты компьютера установлены на «автомате». Для этого заходим в Пуск ⇒ Панель управления ⇒ Сеть и Интернет ⇒ Центр управления сетями и общим доступом ⇒ Изменение параметров адаптера (сверху слева) ⇒ Тут у нас (обычно) есть подключение под названием «Подключение по локальной сети» ⇒ Нажимаем на него ПРАВОЙ кнопкой мыши и выбираем «Свойства» ⇒ Листаем список протоколов в центре окошка вниз ⇒ Жмем два раза на «Протокол интернета 4 (TCP/IPv4)» ⇒ Убеждаемся, что у нас стоят галочки «Получить IP-адрес автоматически» и «Получить адрес DNS-сервера автоматически», если нет, то ставим соответствующие галочки и жмём на «ОК». На этом настройка компьютера заверщена, а если что-то не получилось, то посмотрите более подробную инструкцию о настройке сетевой платы.

! Если наш Zyxel не новый, то есть б\у и уже использовался, то во избежание непонятных ситуаций, мы его сбросим на стандартные настройки. Для этого берем его в руки и смотрим на заднюю сторону устройства, где расположены выходы и входы. Найдите там слово «Reset», а вместе с ним и дырочку рядом – там у нас кнопочка сброса. Берем ручку или что-то похожее, чем можно было бы нажать её. Включаем роутер в сеть (розетку) и видим, как прекрасно у нас загорелись и замигали лампочки на передней панели. Ждем пару минут, пока он загрузится. Нажимаем и держим кнопку «Reset» 30 секунд пока не мигнут индикаторы на передней панели. Усё, отпускаем и ждём загрузки устройства.

Теперь нас не должно остановить какое-то недоразумение.

На новых прошивках при первом входе нас встречает меню быстрой настройки, в нашем случае мы его пропускаем, нажав на Веб-конфигуратор и попадаем в основное меню.

Как только попадём в основное меню нас попросят установить пароль администратора, чтобы не путаться вводите в оба поля admin.

3 Непосредственно настройка роутера Zyxel делится на два варианта:

- Новые прошивки NDMS 2

- Настройка подключения к интернету по протоколам:

- DHCP

- Static-IP

- PPPoE

- L2TP

- PPTP

- Остальные версии

- Настройка подключения к интернету по протоколам:

- DHCP

- Static-IP

- PPPoE

- L2TP

- PPTP

Настройка роутера Zyxel на новой версии прошивки

DHCP и привязка по МАК-адресу

Потребуется MAC-адрес нашего роутера, его можно узнать на нижней стороне самого маршрутизатора, где расположен штрих код:

В случае подключения БЕЗ привязки по МАК-адресу этого делать не требуется.

Выбираем раздел Интернет, затем пункт IPoE и нажимаем кнопку Добавить интерфейс:

- Использовать разъем - галочка на том, в который воткнут наш кабель интернета, в данном случае последний порт

- Передавать теги VLAN ID - ставим галочку там же

- Включить интерфейс - тож ставим галочку

- Описание - к примеру internet

- IP-адрес и Маска подсети - оставляем пустыми

- Получить адрес по DHCP - ставим галочку

- Это прямое подключение к Интернет - и тут ставим галочку

Остальное не трогаем и жмём кнопку Применить.

Статический IP-адрес

Выбираем раздел Интернет, затем пункт IPoE и нажимаем кнопку Добавить интерфейс:

- Использовать разъем - галочка на том, в который воткнут наш кабель интернета, в данном случае последний порт

- Передавать теги VLAN ID - ставим галочку там же

- Включить интерфейс - тож ставим галочку

- Описание - к примеру internet

- IP-адрес и Маска подсети - чтобы узнать нужные параметры, обращаемся в тех-поддержку провайдера

- Получить адрес по DHCP - убираем галочку

- Это прямое подключение к Интернет - тут ставим галочку

Остальное не трогаем и жмём кнопку Применить.

После этого переходим в раздел DNS и вносим циферки, выданные Вам провайдером.

PPPoE подключение

Выбираем раздел Интернет, затем пункт PPPoE и нажимаем кнопку Добавить интерфейс:

- Включить интерфейс - тож ставим галочку

- Описание - к примеру INTERNET

- Подключаться через - Broadband connection (ISP)

- Использовать для доступа в интернет - тут галочка

- Имя пользователя и Пароль - вводим Ваши логин\пароль, прописанные в договоре

- Автоматически подстраивать TCP-MSS - ставим галочку

Остальное не трогаем и жмём кнопку Применить.

L2TP подключение (VPN)

Выбираем раздел Интернет, затем пункт L2TP и нажимаем кнопку Добавить интерфейс:

Чуть ниже всего этого безобразия видим кнопку Применить и жмем её.

PPTP подключение (VPN)

Выбираем раздел Интернет, затем пункт PPTP и нажимаем кнопку Добавить интерфейс:

Чуть ниже видим кнопку Применить и жмем её.

Настройка Wi-fi

Выбираем пункт Wi-Fi и ставим галку напротив пункта Точка доступа и жмём Применить, далее переходим в подменю Точка доступа:

- Имя сети (SSID) - имя нашей беспроводной сети, к примеру «WiFi».

- Канал - ставим 6 (он наиболее часто свободен)

- Использовать защиту соединений - кружочек нужен тут:)

- Максимальный уровень (WPA2) - ставим галку

- Ключ - вводим сюда свой пароль (не должен содержать кириллические символы и быть меньше 8 символов, должен состоять из латинских буковок и циферок)

Закончили? Отлично, жмем на кнопочку Применить и ждем пока сохранятся настройки.

Как настроить IPTV

На версиях прошивок >2 IPTV работает без каких-либо настроек — втыкаем кабель в TV-приставку и роутер, всё.

Прошивка роутера Zyxel

На версиях прошивок >2 компания Zyxel перешла на модульное (и автоматическое) обновление компонентов прошивки, то есть мы просто выбираем какие компоненты нам нужны, а какие нет в специальном меню. Там же мы можем выбрать какую версию ПО устанавливать: бета-версии или только стабильные проверенные прошивки. Сложностей для всего этого возникнуть не должно, переходим в меню Система, затем Компоненты и видим, как всё просто:

Сервер DHCP

Возможность сменить IP-адрес устройства, пул адресов и отключить автоматическую раздачу IP-адресов устройствам, подключенных к маршрутизатору. Иногда возникает необходимость сменить IP-адрес роутера, к примеру:

- Ваш провайдер хочет другой IP-адрес во избежание конфликтов с их оборудованием

- При создании сети между различными маршрутизаторами возникает необходимость исключения конфликтов IP-адресов - разный пул, другой IP самого роутера

Меню находится в разделе Домашняя сеть.

Настройка роутера Zyxel на старой версии прошивки

DHCP и привязка по МАК-адресу

Потребуется MAC-адрес нашего роутера, его можно узнать на нижней стороне самого маршрутизатора, где расположен штрих код:

В случае подключения БЕЗ привязки по МАК-адресу этого делать не требуется.

Выбираем слева раздел Интернет, а затем пункт Подключение:

- Настройка параметров IP - автоматически

- Получать адреса с DNS-серверов автоматически? - ставим галочку

- Использовать MAC-адрес - по умолчанию

- Отвечать на ping-запросы из интернета - ставим галочку

- Авто-QoS - ставим галочку

- Разрешить UPnP - ставим галочку

Остальное не трогаем, чуть ниже видим кнопку Применить и жмем её, роутер сохранит настройки и перезагрузится. Посреди настроек у нас есть пункт Использовать MAC-адрес и буковки-циферки после двоеточия - это, то что у Вас попросит провайдер при условии, если у Вас подключение типа DHCP с привязкой по МАК-адресу, если же нет, то запоминать его нет необходимости. Чтобы узнать какой у Вас тип позвоните в техподдержку своего провайдера.

Статический IP-адрес

Выбираем слева раздел Интернет, а затем пункт Подключение:

- Имя интернет-центра - любое

- Настройка параметров IP - Ручная

- IP-адрес, Маска сети, Основной Шлюз, DNS1 и DNS2 - чтобы узнать нужные параметры, обращаемся в тех-поддержку провайдера

- Использовать MAC-адрес - по умолчанию

- Отвечать на ping-запросы из интернета - ставим галочку

- Разрешать UPnP - тож галочку

- Авто-QoS - и тут ставим галку

Остальное не трогаем и жмём кнопку Применить.

PPPoE подключение

Выбираем раздел Интернет, затем пункт Авторизация:

- Протокол доступа в Интернет - выбираем PPPoE

- Имя пользователя и Пароль - логин и пароль, выданные провайдером

- Метод проверки подлинности - Автоопределение

- Безопасность данных (MPPE) - Не используется

- Получать IP-адрес автоматически - поставьте галку, если провайдер использует автоматическую раздачу IP-адресов

- Размер MTU - 1400 (в основном, но зависит от провайдера)

Остальное не трогаем и жмём кнопку Применить.

L2TP подключение (VPN)

- Настройка параметров IP - автоматическая

- Получать адреса серверов DNS автоматически - ставим галочку

- Отвечать на ping-запросы из Интернета - и сюда галочку

- Разрешить UPnP - вещь хорошая - ставим галку

Тыкаем кнопку Применить и идём в раздел Авторизация:

Жмём на Применить

PPTP подключение (VPN)

- Протокол доступа в Интернет - выбираем PPTP

- Адрес сервера, Имя пользователя и Пароль - выданные провайдером

- Метод проверки подлинности - Автоопределение

- Безопасность данных (MPPE) - Не используется

- Получать IP-адрес автоматически - поставьте галку

- Размер MTU - 1400

Жмём на Применить

Настройка Wi-fi

Выбираем слева в меню пункт Сеть Wi-Fi и нажимаем на Соединение:

- Имя сети (SSID) - имя нашей беспроводной сети, к примеру «WiFi».

- Стандарт - выбираем 802.11b/g/n

- Канал - ставим 6 (он наиболее часто свободен)

- Преамбула - кружочек на Длинная

- Мощность сигнала - ну мы же не холопы какие, выбираем 100%

- Включить режим Wi-Fi Multimedia (WMM) - ставим галку

Отлично, жмем на кнопочку Применить и ждём пока сохранятся настройки.

Настроим безопасность и шифрование, в том же разделе Сеть Wi-Fi выбираем раздел Безопасность:

- Проверка подлинности - WPA-PSK/WPA2-PSK

- Тип защиты - TKIP/AES

- Формат сетевого ключа – ASCII

- Сетевой ключ (ASCII) – вводим сюда свой пароль (не должен содержать кириллические символы и быть меньше 8 символов, должен состоять из латинских буковок и циферок)

Жмём Применить.

Как настроить IPTV

Переходим в меню Домашняя сеть, затем подменю IP-телевидение:

- Режим TVport - назначить разъём LAN

- Разъем для ресивера IPTV - выбираем LAN4

Нажимаем кнопку Применить и вставляем RJ45 кабель от приставки в разъём роутера LAN4.

Установка микропрограммы

Меню для обновления прошивки устройства, обычно используется при неполадках и нестабильной работе маршрутизатора, но так же подойдет для обновления ПО, ибо в новых версиях иногда добавляют много интересного и повышают стабильность работы. Кстати, после обновления не советую восстанавливать настройки устройства - могут отличаться конфигурации, лучше будет настроить по новой.

Организация домашней сети

Возможность сменить IP-адрес устройства, пул адресов и отключить автоматическую раздачу IP-адресов устройствам, подключенным к маршрутизатору. Иногда возникает необходимость сменить IP-адрес роутера, к примеру:

![]()

Вкратце о чём речь шла в первой части и какие вопросы при этом могли возникнуть.

Чтобы усилить защиту, необходимо отсекать большую часть вредоносных программ (вирусов, троянов и т. д.) ещё на дальних рубежах, до проникновения за периметр сети. В принципе, это аналогичный антивирус, но который срабатывает не «под носом у пользователя», а гораздо раньше, например, на границе демилитаризованной зоны.

Для таких задач неплохо подходит вариант с использованием программно-аппаратного комплекса. Во-первых, такое решение менее уязвимо, во-вторых, специализированные устройства не требуют мощного аппаратного обеспечения, потребляют меньше электроэнергии и в целом более экономичны.

Надо понимать, что возможности оборудования не безграничны, поэтому антивирусное ПО должно быть адаптировано для подобных вариантов использования.

В то же время это должно быть достаточно эффективное, хорошо зарекомендовавшее себя решение от известного производителя, которому можно доверять.

В рассматриваемых нами защитных шлюзах используется антивирусный продукт Safe Stream II «Лаборатории Касперского». Это потоковый антивирус, адаптированный для применения на специализированных устройствах. Поэтому он не включает некоторыми функции, например, карантин и глубокий эвристический анализ. Safe Stream — это достаточно надёжная «первая линия обороны» от хорошо зарекомендовавшего себя производителя антивирусного ПО, блокирующая многие досадные вирусы, трояны, черви.

Также в состав вооружения входят модули антиспама и контентной фильтрации от Cyren Technology.

ПРИМЕЧАНИЕ. В рамках небольшой публикации невозможно охватить весь спектр решений, связанных с понятием информационной безопасности и защиты от вредоносного кода. Данный цикл статей первому знакомству с продуктами USG40/USG40W/ USG60/USG60W. Полное описание возможностей данных устройств можно найти здесь.

Начальная настройка и USG40W/USG60W

Ниже приводится описание процедуры настройки и установки устройства USG40W. Данная информация также справедлива и для остальных позиций из той же линейки: USG40, USG60 и USG60W.

Сброс к заводским настройкам

Строго говоря, эта процедура не является обязательной.

Но иногда перед установкой «на новое постоянное место жительство» имеет смысл вернуться к настройкам по умолчанию и начать эксплуатацию с чистого листа.

Что происходит при возврате к заводским настройкам?

При изменении настроек в процессе эксплуатации, новая конфигурация устройства сохраняется в файле startup-config.conf .

Настройки по умолчанию хранятся в файле sytem-default.conf

Во время процедуры возврата к заводским установкам файл startup-config.conf переписывается резервным sytem-default.conf , и таким образом восстанавливаются настройки по умолчанию.

Пошаговое описание процедуры сброса к заводским настройкам:

1. Включите устройство и дождитесь полной загрузки. Сигнал готовности — прекращение мигания индикатора SYS. Убедитесь, что светодиодный индикатор SYS горит постоянно.

![]()

Рисунок 1. Вид USG40W спереди. Красной окружностью выделен индикатор SYS.

![]()

Рисунок 2. Вид USG40W сзади. Красной окружностью выделена кнопка RESET.Отпустите кнопку RESET и дождитесь перезагрузки устройства. Во время выполнения процедуры возврата к заводским настройкам перезагрузка может занять несколько минут.

При сбросе к заводским параметрам восстанавливаются следующие значения:

- IP-адрес: 192.168.1.1

- Маска подсети: 255.255.255.0

- Логин по умолчанию: admin

- Пароль: 1234

Подключение через SSH

Сразу после сброса настроек можно подключиться к устройству посредством SSH-соединения и получить возможность управления через интерфейс командной строки.

Принципы, заложенные в командный интерфейс данного устройства во многом напоминают Cisco IOS, что позволяет быстро освоиться в соответствующем окружении.

Например, команда перехода в привилегированный режим — enable, инверсия параметра через префикс «no», а также знаменитая подсказка в виде вопроса «?» соответствуют общепринятым стандартам (или предпочтениям).

Настройка параметров подключения через web-интерфейс

Адрес для подключения к web интерфейсу по умолчанию — 192.168.1.1

![]()

Рисунок 3. Окно логина в web-интерфейс Zyxel USG40W.

![]()

Чтобы получить возможность входа, нужно отключить старые методы шифрования RC4 и DES.

Тогда по умолчанию будет использован метод шифрования AES, и подключение через web-интерфейс станет доступно для всех типов браузеров, поддерживающих данный алгоритм.Примечание. Для подключение по SSH из UNIX-подобных операционных систем (в том числе и MAC OS X) можно использовать команду «ssh». Для операционных систем семейства MS Windows рекомендуется использовать программу «PUTTY».

После подключения к оболочке командной строки появится стандартный диалог ввода имени пользователя и пароля.

Далее после получения приглашения вводим команду перехода в привилегированный режим:

Переходим в режим конфигурации:

Примечание. При успешном входе в данный режим системы добавляется слово «config» к приглашению.Вводим команды запрета старых методов шифрования RC4 и DES:

Выходим из интерфейса:![]()

Рисунок 5. Отключение старых методов шифрования RC4 и DES в CLI.

Примечание. Как видно из примера, при на работе с устройствами от Zyxel для специалистов, прошедших подготовку на оборудовании других вендоров, не должно возникнуть особенных трудностей.

Теперь, установив исключение, можно выполнить вход на web-интерфейс.

![]()

Рисунок 6. Окно браузера после установки правильного метода шифрования.

Далее всё более или менее стандартно: нажимаем «Показать подробности» и появится «Перейти на сайт 192.168.1.1 (небезопасно)». В некоторых случаях, например, для семейства Windows, будет предложено принять и установить соответствующий сертификат.

Для первого входа необходимо ввести логин и пароль по умолчанию.

Сразу после самой первой аутентификации пользователя попросят сменить пароль.

Знакомство с основными режимами работы web-интерфейса

С целью упростить первоначальное вхождение в работу с новым оборудованием, в web-интерфейс Zyxel USG40/USG40W/ USG60/USG60W встроено два основных режима:

- Простой режим — предназначен для быстрой конфигурации основных модулей;

- Режим опытного пользователя — для выполнения тонких настроек и полного контроля над устройством.

![]()

Рисунок 7. Простой режим управления.

![]()

Рисунок 8. Режим опытного пользователя.

Переключение между режимами возможно в любой момент времени.

В Простом режиме — достаточно нажать на кнопку «Режим опытный пользователь» в правом верхнем углу экрана.

В режиме «Опытный пользователь» — нужно выбрать пункт меню «Простой режим» в правом верхнем углу экрана.

При переключении открывается диалоговое окно, предлагающее сохранить сделанный выбор для следующих сеансов.

![]()

Рисунок 9 Окно сохранения режима работы.

Обновление Firmware

Хорошей практикой перед началом настройки будет обновить устройство на самую свежую прошивку.

Для этого переходим в раздел «Обслуживание» — подраздел «Файловый менеджер» и выбираем вкладку. «Управление микропрограммой».

![]()

Рисунок 10. Управление микропрограммой.

Для поиска новых обновлений достаточно кликнуть начать на элемент «Проверить сейчас». Если обновление доступно, будет отображаться номер версии, больший чем указан.

После «Проверить сейчас» нужно нажать на значок облака справа от раздела Standby (можно и Running, только в этом случае после скачивания прошивки сразу пойдёт обновление).

![]()

Рисунок 11. Окно обновления через Интернет.

Далее появится окно с запросом подтверждения перезагрузки устройства.

Если выбрать «Да», то микропрограмма после завершения копирования сразу начнёт устанавливаться, если «Нет» — она просто скачается и её можно установить позже, зайдя в нужный раздел и нажав кнопку «Перезагрузка».

Вместо заключения. О специализированных курсах и первых шагах

Современный интерфейс управления Zyxel позволяет выполнить множество простых операций без предварительной подготовки.

В то же время существуют и специализированные курсы.

Стоит отметить, что получение расширенных знаний по вопросу, с которым приходится работать — дело очень хорошее и рано или поздно возникает необходимость в таком обучении.

Памятка по первоначальной настройке аппаратных шлюзов ZyWALL USG.

ZyWALL USG 50, ZyWALL USG 20W.

1. Подключение по стандартному адресу 192.168.1.1 логин admin, пароль 1234.

2. При необходимости аппаратный сброс - нажать и удерживать 5 секунд кнопку RESET на задней панели.

3. Важно! Проблема -

![]()

Решение. Источник информации - Alexander A. Manaeff

а. Идем на официальный сайт, качаем и обновляем микропрограмму.

б. Включаем поддержку шифрования. Для этого используем TELNET. В Windows 7 его необходимо еще включить, т.к. по умолчании он недоступен -Панель управления -> Программы и компоненты -> Включение или отключение компонентов Windows -> Включаем клиента TelNet.

Также необходимо включить сервер TelNet на самом шлюзе ZyWALL -

CONFIGURATION -> System -> TelNet

Выполняем в консоли команды:

вводим логин и пароль администратора

% The setting has been changed. You should reboot device to apply setting.

![]()

7. Объединение двух подсетей LAN1 и WLAN (WiFi). Делаем с помощью Bridge (моста).

Важно понимать при настройке, что такое мост и как его использовать.

Для начала читаем это - Описание функции сетевого моста (Bridge) в аппаратных шлюзах серии ZyWALL USGСамое главное, что при объединении в мост подсетей LAN1 и WLAN создается другая подсеть с параметрами указанными в настройках моста.

Цитата из Базы знаний ZyXEL:"Мост настраивается в веб-конфигураторе устройства в меню Configuration > Interface на закладке Bridge. Здесь можно создать 7 правил br(1-7). В мост можно объединить несколько физических интерфейсов (ge1, ge2, ge3… для ZyWALL USG 300/1000/2000 и wan1,lan1,dmz… для ZyWALL USG 20/50/100) или VLAN-интерфейсов. При объединении в мост интерфейсы теряют настройки третьего уровня: IP-адрес, маска подсети, IP-адрес шлюза, DHCP-сервер (привязка MAC-IP) и др.

Работают результирующие настройки, которые можно сделать при создании мостового интерфейса br(1-7). В один мост можно объединять несколько нетегированных физических интерфейсов (ge1, ge2, ge3… для ZyWALL USG 300/1000/2000 и wan1,lan1,dmz… для ZyWALL USG 20/50/100) и только один тегированный VLAN-интерфейс."![Обзор Zyxel USG Series, унифицированных шлюзов безопасности]()

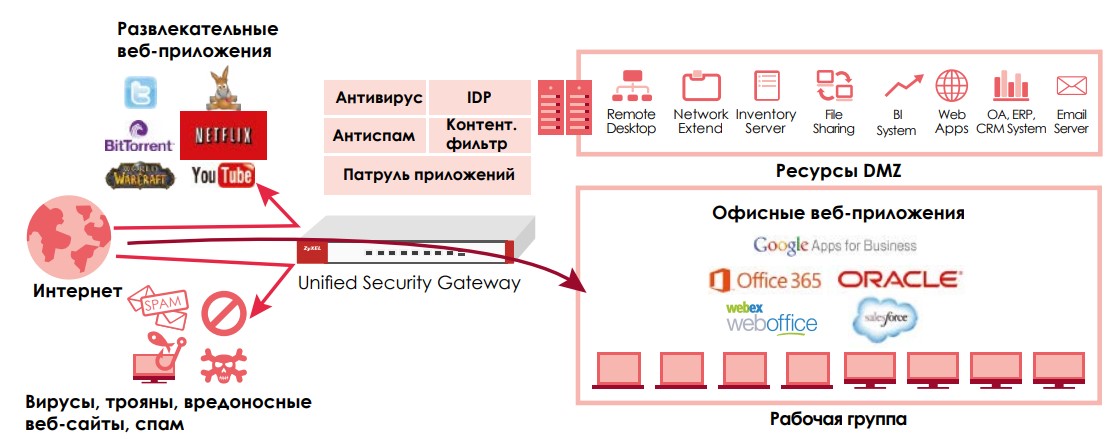

Корпоративные унифицированные шлюзы безопасности Next Generation Performance Series (Zyxel USG) от популярного много лет на российском рынке тайваньского производителя Zyxel Communications Corporation поддерживают все современные защитные технологии — межсетевой экран нового поколения (NGFW), антивирус, антиспам, модуль контентной фильтрации, контроль приложений, организацию защищенного канала VPN и др.

Введение

На рынке корпоративной информационной безопасности все чаще встречаются тезисы о том, что средства защиты информации, каждый со своей отдельной функциональностью, не работают, поскольку реальному бизнесу нужны законченные решения. Большинству руководителей среднестатистических компаний не так важно, что ваше средство умеет лишь что-то одно: защищает лучше всего от вредоносов, спама, превосходно фильтрует веб-трафик или способно организовать VPN. Необходим комплексный продукт, который сможет обеспечить адекватный уровень кибербезопасности, при этом обладая максимальным набором инструментов на борту.

Для решения этой задачи разработаны унифицированные шлюзы безопасности Next Generation Performance Series Zyxel USG (решения класса UTM — Unified Threat Management) с модулем NGFW (Next Generation Firewall) на борту.

Компания Zyxel уже более 30 лет производит устройства для организации сетевой инфраструктуры всех масштабов и знакома практически любому айтишнику в России еще по Dial-Up-модемам с конца 1990-х — начала 2000-х. Традиционно мы привыкли встречать Zyxel в сегменте устройств для дома и SOHO, однако начиная с 2015 года вендор вышел на рынок кибербезопасности, выделив ИБ в отдельное направление. Линейка корпоративных решений Zyxel достаточно широка, охватывает все сегменты рынка и призвана удовлетворить потребности практически любой компании.

Рисунок 1. Портфель продуктов Zyxel для обеспечения корпоративной безопасности

![Zyxel USG Series]()

Решения по обеспечению информационной безопасности представлены четырьмя классами устройств: средства построения сетей VPN (линейка Zywall VPN), решения по защите от целенаправленных атак (линейка Zywall ATP), SD-WAN шлюзы Nebula с облачным централизованным управлением (линейка NSG Series) и универсальные шлюзы безопасности (Zywall USG). Cегодня мы подробно поговорим о Zyxel USG Performance Series.

Модельный ряд унифицированных шлюзов безопасности Zyxel USG

Линейку USG Performance Series можно разделить на две группы моделей:

- USG40/40W/60/60W (младшие модели) — используются для защиты небольших и микропредприятий, подходят для решения задач по защите от вредоносных программ и запрещенных приложений и рекомендованы к применению там, где не требуются высокие скорости или обязательная отказоустойчивость;

- USG110/210/310/1100/1900 (старшие модели) — разработаны специально для удовлетворения потребностей современных крупных предприятий и сектора SMB+, которым помимо эффективного решения для оптимизации приложений и комплексной защиты сети нужна высокая доступность системы безопасности и консолидированное применение политик.

Краткие характеристики всех моделей линейки приведены ниже.

Таблица 1. Ключевые характеристики моделей устройств Zyxel USG Series

С полным перечнем всех продуктов компании Zyxel можно ознакомиться на официальном сайте.

Основные функциональные возможности линейки Zyxel USG

Устройства Zyxel серии USG соответствуют требованиям, предъявляемым к комплексным решениям класса UTM, и состоят из следующих модулей безопасности: межсетевой экран следующего поколения (NGFW), модули построения IPSec VPN и SSL VPN, средство обнаружения и предотвращения вторжений (IDP), контроль приложений, антивирус, антиспам, модуль контентной фильтрации, проверка и инспекция SSL-трафика (последний — только для моделей USG110/210/310 и USG1100/1900).

Список технологий, реализованных в Zyxel USG, в полной мере оправдывает отнесение линейки к решениям класса «все-в-одном». И, что самое главное, Zyxel USG поддерживает все возможные технологии и способы подключения пользователей, без необходимости смены привычных для работы инструментов. Управлять точками доступа Wi-Fi, любыми каналами (проводные каналы, USB-модемы), настраивать защищенную сеть VPN между офисами, контролировать работу и оптимизировать пользователей в интернете, а также обеспечить информационную безопасность в комплексе — все это доступно в рамках одного установленного устройства Zyxel USG.

Рисунок 2. Наиболее интересные функциональные возможности устройств Zyxel USG Series

![Наиболее интересные функциональные возможности устройств Zyxel USG Series]()

Шлюзы серии USG обеспечивают бесперебойную работу в интернете с поддержкой двух (для моделей USG40/40W/60/60W) или более (для моделей USG110/210/310 и USG1100/1900) сетей по технологии multi-WAN для активной балансировки нагрузки или активно-пассивной отказоустойчивости. Кроме того, устройства оснащаются USB-портами для возможности подключения внешних сотовых модемов.

В устройства серии USG интегрирован контроллер WLAN с поддержкой протокола CAPWAP (Control And Provisioning of Wireless Access Points — специализированный туннельный протокол, используемый для взаимодействия контроллера и точек радиодоступа), что обеспечивает централизованную аутентификацию, доступ и управление несколькими точками доступа в сети. В зависимости от конкретной модели и активированной лицензии универсальный шлюз одновременно может управлять до 130 точками доступа, при этом поддержка 2 точек доступа включена по умолчанию для всех устройств. Таким образом, компания может масштабировать беспроводную сеть и предоставлять Wi-Fi в отдельных зонах, например в переговорных комнатах и на ресепшен, при этом обеспечивая необходимый уровень разграничения доступа. Для этого на борту устройств имеются такие функции управления хотспотами, как система учета трафика и биллинг (для разворачивания платного Wi-Fi). Чтобы неавторизированные клиенты могли получить доступ к внешним ресурсам без сложной процедуры авторизации, реализована отдельная функция Walled Garden (позволяет задавать список разрешенных таким пользователям адресов). Zyxel USG поддерживает аутентификации пользователей одновременно разными методами, возможность авторизоваться через социальные сети и прописать собственное пользовательское соглашение (User Agreement), что повышает удобство, позволяет организовать дополнительные платные услуги и выполнить некоторые формальные требования.

Как работают функции безопасности в Zyxel USG

С помощью Zyxel USG компания может построить многоуровневую систему защиты своей сети от различных угроз и осуществлять блокировку доступа к подозрительным ресурсам. Реализованные технологии не только позволяют ограничить использование полосы пропускания отдельных приложений с целью повышения общей скорости интернета, но и улучшают продуктивность работы сотрудников компании.

Пожалуй, две ключевые задачи любого UTM-решения — это обеспечить безопасную работу пользователей компании в интернете, а также организовать надежное и защищенное соединение между удаленными площадками.

Для решения первой задачи устройства Zyxel линейки USG оснащены набором технологий защиты от вредоносных программ и оптимизации приложений.

Рисунок 3. Концепция обеспечения безопасности компании при помощи Zyxel USG Series

![Концепция обеспечения безопасности компании при помощи Zyxel USG Series]()

Межсетевой экран нового поколения (Next Generation Firewall) поддерживает следующие технологии: режимы route/bridge, инспекция пакетов (Stateful packet inspection), прозрачность SIP/H.323 через NAT, разбор прикладных протоколов (ALG), детектирование аномалий в трафике, базовая защита от DDoS.

Технология Intrusion Detection and Prevention (IDS/IPS) поддерживает: режимы route/bridge, сигнатурный и поведенческий анализ, автоматическое обновление и тонкую донастройку сигнатур вручную (включение/отключение, создание собственных списков и т. п.), возможность конфигурации индивидуальных профилей защиты.

Application Patrol выполняет следующие функции: полный контроль использования популярных веб-ресурсов и приложений пользователями с поддержкой категорий (более 15) и гибкой настройкой, шейпинг трафика от определенных приложений, дополнительная авторизация пользователей, статистика и отчеты, специальные IDP/ADP-коннекторы для соцсетей.

Для организации защищенного VPN-соединения между филиалами Zyxel USG позволяет построить соединения по технологии site-to-site IPSec VPN. Ключевые географически удаленные друг от друга площадки с повышенными требованиями к надежности соединения возможно подключать с дополнительным применением IPSec VPN HA (load balancing and failover) для обеспечения постоянной доступности VPN-сессий. Отдельные пользователи могут получить защищенный доступ к ресурсам компании со своих персональных устройств (компьютеров, планшетов, смартфонов) через SSL, IPSec или L2TP over IPSec VPN. Кроме того, шлюз Zyxel USG способен интегрироваться с Amazon VPC (посредством IPSec VPN) для безопасного доступа к размещенным там приложениям.

Рисунок 4. Технология построения VPN с помощью Zyxel USG Series

![Технология построения VPN с помощью Zyxel USG Series]()

В рамках реализации IPSec VPN шлюз поддерживает все современные технологии данного стека:

- алгоритмы шифрования AES, DES, 3DES;

- VTI (Virtual Tunnel Interface) — применяется для создания маршрутизирующего интерфейса с целью более удобного управления и терминирования IPSec-туннелей;

- управление ключами (manual key, IKEv1, IKEv2 with EAP);

- прозрачность IPSec через NAT;

- обнаружение Dead peer (неиспользуемых, «мертвых» пиров);

- стандарт сертификатов и ключей согласно PKI X.509;

- организация VPN-кластера для повышенной доступности High Availability (HA) в двух вариантах: loadbalancing (балансировка нагрузки) и failover (отказоустойчивый);

- построение L2TP и GRE туннелей поверх IPSec;

- поддержка взаимодействия с протоколами iOS L2TP/IKE/IKEv2 VPN (от компании Cisco);

- гибкое и настраиваемое подключение VPN-клиентов.

Младшие модели Zyxel USG40/40W/60/60W

Сохраняя все функции полноценного UTM, Zyxel USG USG40/40W/60/60W обеспечивают безопасность корпоративного класса (включая преимущества Next Generation Firewall) по цене, доступной для небольших компаний. Кроме того, в этих устройствах используется Fanless (безвентиляторный) метод охлаждения, что особенно важно в отсутствии выделенных серверных комнат на малых предприятиях.

Таблица 2. Внешний вид и базовые параметры устройств Zyxel USG USG40/40W/60/60W

![]()

![]()

![]()

![]()

![]()

![]()

Для управления устройствами Zyxel USG USG40/40W/60/60W предусмотрен упрощенный режим настройки EASY MODE, который специально рассчитан на пользователей из небольших компаний.

Рисунок 5. Панель управления режима EASY MODE устройств Zyxel USG USG40/40W/60/60W

![Панель управления режима EASY MODE устройств Zyxel USG USG40/40W/60/60W]()

При использовании этого режима настройка конфигурации выполняется с помощью удобных интегрированных программ-мастеров (wizard) с неперегруженным интерфейсом. В то же время наличие режима EASY MODE никоим образом не означает урезание функциональности (за исключением модуля SSL Inspection) и не ограничивает администраторов в дополнительных расширенных настройках.

Старшие модели Zyxel USG110/210/310 и USG1100/1900

Серии USG110/210/310 и USG1100/1900 функционально идентичны и различаются в основном только техническими характеристиками и, соответственно, производительностью.

Таблица 3. Внешний вид и базовые параметры устройств Zyxel USG USG110/210/310/1100/1900

![]()

![]()

![]()

![]()

![]()

![]()

Ключевое отличие старших моделей Zyxel USG — наличие механизма кластеризации и повышенной отказоустойчивости. Шлюзы USG110/210/310 и USG1100/1900 гарантируют высокое качество соединения, обеспечивая постоянно доступную связь. При развертывании внутри устройства собираются в кластер active-passive High-Availability (HA) или failover (в режиме соединения при сбоях). Для обслуживания указанных режимов компанией Zyxel разработан специальный сервис Device HA Pro, обеспечивающий мгновенное переключение при сбоях.

Для поддержания внешней доступности и балансировки нагрузки при использовании интернета применяется механизм multi-WAN load balancing/failover (в том числе с поддержкой сотовых USB-модемов). Кроме того, поддерживается функция IPSec load balancing and failover, улучшая отказоустойчивость VPN-соединений с помощью организации VTI (Virtual Tunnel Interface).

Особенности администрирования устройств линейки Zyxel USG

Управлять шлюзами серии USG и настраивать правила безопасности помогает удобный инструмент — Unified Security Policy (Единая политика безопасности). Благодаря ему администратор может применять нужные настройки для каждой из функции UTM, при этом сократив время обслуживания и получив упорядоченное управление политикой безопасности в сети компании.

Инженеры Zyxel позаботились не только о качестве самих устройств, но и разработали сопутствующие утилиты, которые призваны облегчить рутинные операции по администрированию шлюзов. Одна из них — Zyxel One Network (ZON), предназначенная для автоматизации повторно выполняемых процедур развертывания и управления сетью. Zyxel One Network упрощает конфигурирование, управление и диагностику для администраторов и офицеров безопасности. Технология Zyxel Smart Connect помогает сетевым устройствам Zyxel детектировать в корпоративной сети и распознавать друг друга, что позволяет полностью автоматизировать, например, восстановление заводских настроек или перезагрузку. Для решения задачи автоматизированного и оперативного обновления прошивок в шлюзах USG Series реализована другая полезная утилита — специализированный сервис Cloud Helper.

Cloud Helper обеспечивает простой поиск информации о последней версии нужной прошивки, которая устанавливается сразу же после официального релиза производителя, что гарантирует ее достоверность и актуальность. Таким образом, обслуживание всей экосистемы Zyxel в компании существенно упрощается за счет интеграции в сеть различных устройств: маршрутизаторов, коммутаторов, точек доступа Wi-Fi, шлюзов и автоматизации их обслуживания.

Компания Zyxel размещает на выделенном портале Zyxel OneSecurity оперативные бюллетени и рекомендации относительно последних угроз безопасности. Кроме того, на сайте можно найти информативные материалы о новинках сетевой безопасности. Интересной фишкой является то, что поиск нужной информации выполняется одним щелчком мыши прямо в интерфейсе продуктов USG Series. Упорядоченная структура ресурса, удобные инструкции и FAQ помогают администраторам безопасности обеспечить должный уровень защиты сети компании и упрощают управление продуктами Zyxel.

Сервисы и лицензирование устройств линейки Zyxel USG

В каждое из устройств линейки Zyxel USG зашит полный набор технологий, а активация той или иной функциональности происходит посредством подключения необходимой лицензии. Производителем поддерживается модульность в следующем виде:

Таким образом политика лицензирования компании Zyxel предоставляет максимальную гибкость при поставке шлюзов USG для разных компаний с индивидуальными потребностями, а также позволяет добиться оптимального баланса стоимости, производительности и безопасности.

Дополнительно Zyxel предлагает воспользоваться Сервисом по удаленной настройке оборудования и Сервисом по опережающей замене оборудования в случае выхода из строя.

Выводы

Универсальные шлюзы безопасности Zyxel линейки USG соответствуют требованиям, предъявляемым сегодня к устройствам класса UTM с полноценным NGFW на борту. Поддерживаются все современные защитные технологии: межсетевой экран следующего поколения, модули построения IPSec VPN и SSL VPN, средство обнаружения и предотвращения вторжений (IDP), контроль приложений, антивирус, антиспам, модуль контентной фильтрации, проверка и инспекция SSL-трафика.

Отдельно стоит отметить реализацию системы централизованного управления, существенно упрощающую конфигурирование парка устройства в компании. Модельный ряд достаточно широкий для удовлетворения задач любых компаний: от небольшой организации до крупного предприятия. Наличие гибкой политики лицензирования позволяет подобрать необходимый набор функций, не переплачивая лишнего. В то же время всегда существует возможность докупить и моментально активировать дополнительные технологические возможности.

Читайте также: