Как настроить коммутатор 3 уровня

Обновлено: 01.07.2024

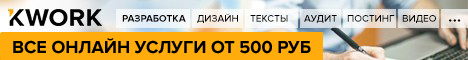

Рассмотрим следующую схему трёхуровневой иерархической модели, которая используется во многих решениях построения сетей:

Распределение объектов сети по уровням происходит согласно функционалу, который выполняет каждый объект, это помогает анализировать каждый уровень независимо от других, т.е. распределение идёт в основном не по физическим понятиям, а по логическим.

Базовый уровень (Core)

На уровне ядра необходима скоростная и отказоустойчивая пересылка большого объема трафика без появления задержек. Тут необходимо учитывать, что ACL и неоптимальная маршрутизация между сетями может замедлить трафик.

Обычно при появлении проблем с производительностью уровня ядра приходиться не расширять, а модернизировать оборудование, и иногда целиком менять на более производительное. Поэтому лучше сразу использовать максимально лучшее оборудование не забывая о наличии высокоскоростных интерфейсов с запасом на будущее. Если применяется несколько узлов, то рекомендуется объединять их в кольцо для обеспечения резерва.

На этом уровне применяют маршрутизаторы с принципом настройки — VLAN (один или несколько) на один узел уровня Distribution.

Уровень распространения (Distribution)

Тут происходит маршрутизация пользовательского трафика между сетями VLAN’ов и его фильтрация на основе ACL. На этом уровне описывается политика сети для конечных пользователей, формируются домены broadcast и multicast рассылок. Также на этом уровне иногда используются статические маршруты для изменения в маршрутизации на основе динамических протоколов. Часто применяют оборудование с большой ёмкостью портов SFP. Большое количество портов обеспечит возможность подключения множества узлов уровня доступа, а интерфейс SFP предоставит выбор в использовании электрических или оптических связей на нижестоящий уровень. Также рекомендуется объедение нескольких узлов в кольцо.

Часто применяются коммутаторы с функциями маршрутизации (L2/3) и с принципом настройки: VLAN каждого сервиса на один узел уровня Access.

Уровень доступа (Access)

К уровню доступа непосредственно физически присоединяются сами пользователи.

Часто на этом уровне трафик с пользовательских портов маркируется нужными метками DSCP.

Тут применяются коммутаторы L2 (иногда L2/3+) с принципом настройки: VLAN услуги на порт пользователя + управляющий VLAN на устройство доступа.

Практическое применение сетевых технологий в трёхуровневой модели

При рассмотрении следующих технологий используется оборудование уровня ядра и распределения Cisco Catalyst, а для уровня доступа — D-Link DES. На практике такое разделение брендов часто встречается из-за разницы в цене, т.к. на уровень доступа в основном необходимо ставить большое количество коммутаторов, наращивая ёмкость портов, и не все могут себе позволить, чтобы эти коммутаторы были Cisco.

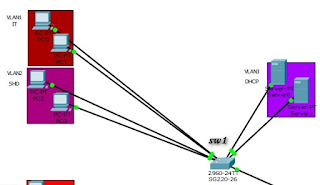

Соберём следующую схему:

Схема упрощена для понимания практики: каждое ядро включает в себя только по одному узлу уровня распределения, и на каждый такой узел приходится по одному узлу уровня доступа.

На практике при больших масштабах сети смысл подобной структуры в том, что трафик пользователей с множества коммутаторов уровня доступа агрегируется на родительском узле распределения, маршрутизируется или коммутируется по необходимости на вышестоящее ядро, на соседний узел распределения или непосредственно между самими пользователями с разных узлов доступа. А каждое ядро маршрутизирует или коммутирует трафик между несколькими узлами распределения, которые непосредственно включены в него, или между соседними ядрами.

VLAN — Virtual Local Area Network

- разделить одно физическое устройство (коммутатор) на несколько логических по уровню L2

- если назначить подсети различным VLAN'ам, то хосты подключенные в одно и тоже устройство (содержащее несколько VLAN'ов) будут иметь различные подсети, также можно хосты с разных устройств объединять в одни подсети

- сегментация трафика VLAN'ами приводит к образованию независимых широковещательных доменов, тем самым уменьшая количество широковещательного трафика на сети в целом

- разделение трафика на VLAN'ы также обеспечивает безопасность между разными сетями

Распределим VLAN'ы по схеме:

Начнём с уровня доступа.

На коммутаторе DES_1 (D-Link) создадим VLAN 100 для управления:

create vlan 100 tag 100

Добавим его тегированным на 25 порт:

config vlan 100 add tagged 25

Лучше запретить управляющий VLAN на портах (1-24), к которым подключаются пользователи:

config vlan 100 add forbidden 1-24

Дефолтный VLAN устройства удалим:

config vlan default delete 1-26

Поставим IP адрес коммутатора в управляющий VLAN:

config ipif System vlan 100 ipaddress 172.16.0.2/24 state enable

Пропишем шлюз, которым будет являться логический интерфейс устройства на вышестоящем уровне распределения:

create iproute default 172.16.0.1 1

Создадим VLAN 500, в котором предоставляется сервис DHCP (сам DHCP сервер будет находиться на уровне распределения) и сделаем его нетегированным на пользовательских портах (1-24) и тегированным на аплинке (25):

create vlan 500 tag 500

config vlan 500 add untagged 1-23

config vlan 500 add tagged 25

На DES_2 все те же настройки, кроме IP адреса (172.16.1.2) и шлюза (172.16.1.1).

Теперь перейдём к уровню распределения.

Настраиваем Cat_1.

Если мы используем коммутатор Catalyst, то VLAN'ы создаются в режиме конфигурации ( conf t ) следующим образом:

Vlan <список VLAN’ов через запятую>

Предварительно лучше VTP переключить в прозрачный режим:

vtp mode transparent

Необходимо создать три VLAN'а: управление узлами доступа – VLAN 100, для связи между Cat_1 и Core_1 — VLAN 20 и у нас один узел доступа на каждый уровень распределения, поэтому для сервиса DHCP создаётся один VLAN – 500, на реальной сети нужно на каждый коммутатор доступа по своему VLAN'у с DHCP:

Vlan 100,20,500

Если на порту уже есть какие-то VLAN'ы, то необходимо использовать команду: switchport trunk allowed vlan add <список VLAN’ов> , т.к. если не указать add , то уже существующие VLAN’ы пропадут.

Теми же командами добавляем VLAN’ы 100, 500 на gi 0/2 к которому подключен DES_1.

Cat_2 настраиваем так же, только меняем адреса в VLAN'ах 100 и 20. VLAN 100 – 172.16.1.1 255.255.255.0, VLAN 20 – 10.20.0.2 255.255.255.248

На Core_1 создаём VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_2 и 20 на интерфейс gi 0/2, к которому подключен узел уровня распределения, ставим IP адреса: VLAN 10 – 10.0.0.1 255.255.255.248, VLAN 20 – 10.10.0.1 255.255.255.248.

На Core_2 создаём также VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_1 и 20 на интерфейс gi 0/2, к которому подключен Cat_2, ставим IP адреса: VLAN 10 – 10.0.0.2 255.255.255.248, VLAN 20 – 10.20.0.1 255.255.255.248.

DHCP — Dynamic Host Configuration Protocol

Для Cat_2 делаем по аналогии, используя в VLAN'е 500 сеть 192.168.1.0 255.255.255.224

После этого пользователи DES_1 и DES_2 будут получать адреса по DHCP.

OSPF — Open Shortest Path First

OSPF — удобный протокол динамической маршрутизации с учётом состояния каналов. Он позволяет составить полную схему сети, а затем выбрать на основе этого оптимальный маршрут. Функционирование основано на получении данных о состоянии сетевых связей или каналов. Подробное описание есть в википедии. Мы будем использовать именно этот протокол.

В реальной сети каждое ядро содержит area 0 (для связи с другими ядрами) и несколько других зон, в которые входят узлы уровня распределения. Эти узлы в пределах одной зоны удобно объединять в кольца, благодаря чему будет резерв и оптимальная маршрутизация. Например, это может выглядеть так:

Определим зоны в нашей сети:

Обычно прописывают ещё вручную Router-id (идентификатор маршрутизатора), указывая при этом IP адрес этого маршрутизатора. Если этого не делать, то Router-id будет выбран автоматически.

На Core_2 делаем всё точно также как и на Core_1.

5 — это метрика для перераспределённого маршрута

1 – это тип внешней метрики – OSPF

После этой команды все сети в VLAN'ах Cat_1 будут доступны через ospf.

Редистрибьюцию пользовательских сетей DHCP также можно сделать через route-map и access-list или целиком указать в network x.x.x.x x.x.x.x area x. Всё это зависит от того, как и что нужно анонсировать в маршрутизации по сети.

Cat_2 настраиваем аналогично, только в area 10 надо указать network 10.20.0.0 0.0.0.7

По сути, теперь мы имеем работающую сеть, в которой пользователи с разных коммутаторов уровня доступа смогут обмениваться трафиком.

STP — Spanning Tree Protocol

- на сети выбирается root bridge

- все не root узлы вычисляют оптимальный путь к root bridge, и порт (через который проходит этот путь) становится root port

- если путь к root bridge проходит через какой то узел, то такой узел сети становиться designated bridge и порт соответственно designated port

- порты, участвующие в дереве stp и не являющиеся root или designated блокируются

После этого Core_2 станет root bridge, а один из портов Cat_3 или Cat_2 заблокируется для передачи трафика по VLAN'у 20 в сторону Core_2. Если необходимо указать, чтобы определённый VLAN не участвовал в STP, то делается это такой командой:

no spanning-tree vlan <имя_VLAN'а>

Следует заметить, что BPDU пакеты Cisco и D-Link, при помощи которых строится STP, не совместимы между собой, поэтому stp между оборудованием этих двух производителей скорее всего построить будет очень затруднительно.

SNMP — Simple Network Management Protocol

SNMP – протокол простого управления сетью. При помощи него как правило собирается статистика работы оборудования, и он часто используется при автоматизации выполнения каких-либо операций на этом оборудовании.

На узлах всех уровней определим community, которое определяет доступ к узлу на read или write по этому протоколу, при условии, что это community совпадает у источника и получателя.

На Cisco:

Read — snmp-server community <название_snmp_community> RO

Write — snmp-server community <название_snmp_community> RW

Название snmp_community чувствительно к регистру.

На D-link:

Удаляем всё дефолтное:

delete snmp community public

delete snmp community private

delete snmp user initial

delete snmp group initial

delete snmp view restricted all

delete snmp view CommunityView all

Создаём community на read — DLINK_READ и на write — DLINK_WRITE:

create snmp view CommunityView 1 view_type included

create snmp group DLINK_READ v1 read_view CommunityView notify_view CommunityView

create snmp group DLINK_READ v2c read_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v1 read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v2c read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp community DLINK_READ view CommunityView read_only

create snmp community DLINK_WRITE view CommunityView read_write

ACL — Access Control List

Списки контроля доступа – это условия, которые проходят проверку при выполнении каких-либо операций.

ACL используется в связке со многими протоколами и сетевыми механизмами, фильтруя трафик на интерфейсах и протоколах NTP, OSPF и других.

Тем самым запретив на int vlan500 Cat_2 входящий трафик ip и udp от 192.168.0.0 255.255.255.224 на любой адрес.

NTP — Network Time Protocol

Cisco:

Синхронизация внутреннего времени узла с внешним сервером (можно использовать несколько серверов):

ntp server <IP вашего NTP сервера>

Указание часового пояса (GMT +3):

clock timezone MSK 3

Начальная и конечная дата перехода на летнее время:

clock summer-time MSK recurring last Sun Mar 2:00 last Sun Oct 3:00

Эти команды следует выполнить на всех узлах сети, либо указать на роутере ядра ntp master и остальные узлы синхронизировать с ним.

Также можно указать время вручную:

clock set 18:00:00 20 Feb 2011

Но это делать крайне не рекомендуется — лучше использовать NTP.

D-Link:

Используем SNTP – более простая версия NTP.

Включаем SNTP:

enable sntp

Указание часового пояса (GMT +3):

config time_zone operator + hour 3 min 0

Задаём NTP сервера:

config sntp primary <IP вашего NTP сервера_1> secondary <IP вашего NTP сервера_2> poll-interval 600

poll-interval — интервал времени в секундах между запросами на обновление SNTP информации.

Начальная и конечная дата перехода на летнее время:

config dst repeating s_week 1 s_day sun s_mth 4 s_time 0:3 e_week last e_day sun e_mth 10 e_time 0:3 offset 60

Мы рассмотрели теорию трёхуровневой модели сети и некоторые базовые технологии, которые помогут в изучении таких сетей.

настроить cisco 3560

Всем привет, сегодня хочу рассмотреть вопрос, о том как настроить коммутаторы cisco 3 уровня модели OSI, на примере cisco 3560. Напомню, что коммутаторы cisco 3 уровня не используются для выхода в интернет в качестве шлюза, а только маршрутизируют трафик между vlan в локальной сети. Для выхода в интернет cisco как и все вендоры предоставляет маршрутизатор? ниже представлена самая распространенная схема подключения.

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Настройка cisco коммутатора 2 уровня

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

теперь в режим конфигурации

Создаем VLAN2 и VLAN3. Для этого пишем команду

задаем имя пусть так и будет VLAN2

Выходим из него

Аналогичным образом создаем VLAN3.

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

Говорим что порт будет работать в режиме доступа

switchport mode access

закидываем его в VLAN2

switchport access vlan 2

Теперь добавим fa0/2 в vlan 3.

switchport mode access

switchport access vlan 3

Теперь сохраним это все в памяти коммутатора командой

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

Сделаем его режим trunk

И разрешим через транк нужные вланы

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Настройка cisco 3560

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

switchport mode trunk

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

Далее создадим vlan и назначим им ip адреса, которые будут выступать в роли шлюзов.

Назначим ip адреса для каждого из них, напомню для vlan 2 это 192.168.1.251/24, а для vlan 3 192.168.2.251/24

ip address 192.168.1.251 255.255.255.0

ip address 192.168.2.251 255.255.255.0

Теперь включим маршрутизацию между vlan, делается это командой

Проверка доступности

Открываем командную строку на PC3 и пробуем пропинговать его самого, шлюз и PC5. Вводим по очереди

Видим, что все отлично пингуется, значит связь есть.

Проверим теперь с PC3 соседа из VLAN3 PC6

Как видим, первый запрос потерялся, это происходит по тому, что перестроилась arp таблица, а дальше видим пакеты доходят до адресата.

Как видите настройка коммутатора второго уровня и третьего закончена. Задача выполнена. Вот как можно использовать коммутаторы cisco 3 уровня, и создать отличное ядро локальной сети. Если у вас есть вопросы и пожелания пишите в комментариях.

Так же возможность использования некоторого функционала, если он поддерживается:

- Для создания узла сети, по которому будет отслеживаться статистика.

- Дополнительная настройка приоритетов (QoS)

- Наличие функции зеркалирования портов.

- Наличие PoE который необходим для подключения некоторых устройств.

- И другие.

Последние штрихи

Настройка

Сперва коммутатор соединяют кабелем Ethernet с ПК. Далее следует войти в настройки свитча, открыв браузер. Иногда требуется выполнить перенастройку сетевого подключения.

Чтобы подключиться по умолчанию, нужны такие данные:

- IP – 192.168.0.1;

- пароль – admin;

- имя – admin.

Вся эта информация указывается на самом устройстве. Обычно она размещена на наклейке, которую производитель размещает на тыльной стороне прибора. Если же свитч настраивался ранее, а заданные параметры пользователь не помнит, можно выполнить сброс настроек. Сбрасываются коммутаторы так же, как и маршрутизаторы.

Далее нужно установить на ПК статический IP из той же подсети, что и у свитча. После входа в админку нужно убедиться, что DHCP-сервер отключен.

Если в роутере есть сервер DHCP, могут возникнуть проблемы. Существует вероятность, что у разных сетевых узлов одинаковые адреса. В таком случае есть риск сбоев, которые часто проявляют себя не сразу. Если ошибка проявится через несколько дней, недель и даже месяцев с момента подключения, найти причину сбоев будет проблематично.

Потребуется также настройка IP. Задать нужные параметры нужно в соответствующем разделе. Необходимо нажать на System и выбрать Port Setting.

Далее о настройках более подробно:

- DHCP Settings – нужно обязательно отключить DHCP-сервер свитча.

- IP Address – в локальной сети нужно выбрать свободный IP. Если DHCP роутера активен, следует выбирать адрес, которого нет в диапазоне раздаваемых.

- Subnet Mask – выбирается такая же, как на маршрутизаторе.

- Default Gate – набираем IP роутера.

Следующий шаг – нужно нажать кнопку Apply. Восстанавливаем настройки сети на ПК. Подключаем роутер к коммутатору патч-кордом.

Какой свитч выбрать

В коммутаторах предусмотрено больше портов, чем в маршрутизаторах. Для того чтобы выяснить, как можно подключить свитч к роутеру, нужно вначале рассмотреть классификацию свитчей.

Коммутаторы бывают:

Чтобы подключаться к управляемым моделям, нужно правильно настроить веб-интерфейс. Перед покупкой следует обратить внимание на скорость раздачи. Не всем нужно перебрасывать по локальной сети внушительные объемы данных, иногда хватает и скорости до 100 Мбит/с. Если же вам нужно сверхскоростная сеть, стоит обратить внимание на варианты с гигабитными портами.

В отдельных случаях требуется поддержка PoE на портах. Существуют видеокамеры, которые питаются от патч-корда, подключенного к свитчу. На последних иногда присутствуют VIP-порт, подключение через который будет удобней.

Настройка портов доступа

После выполнения основных операций настройки сетевого коммутатора подходит очередь создания ключей RSA, которые используются в процессе SSH, с помощью следующих команд шифрования:

Для своих ключей общего назначения выберите длину ключа из диапазона от 360 до 2048. Если выбранная длина ключа превышает 512, процесс может занять несколько минут.

Настройка свитча

Коммутатор следует подключить напрямую к компьютеру с помощью Ethernet кабеля и зайти в его настройки через веб браузер. Для этого, возможно потребуется перенастроить сетевое подключение компьютера.

Для подключения по умолчанию обычно используются:

- IP адрес 192.168.0.1

- логин admin

- пароль admin.

Эту информацию отображают на корпусе прибора. Скорее всего, она на наклейке с тыльной стороны устройства.

Если свитч был перенастроен, и Вы не знаете его точных настроек, то его можно сбросить к заводским настройкам. Сброс осуществляется аналогично сбросу роутера.

Устанавливаем статический IP адрес компьютеру из той же подсети, что и у коммутатора. IP адреса должны отличаться.

После подключения к коммутатору через веб интерфейс следует выполнить следующие действия.

Проверить, что отключен DHCP сервер

Эта функция редко присутствует у коммутаторов, но, если она есть, то надо проверить, что сервер отключен. Если этого не предусмотреть, то при наличии DHCP сервера на роутере, у разных узлов сети могут оказаться одинаковые адреса. Это приведет, к сбоям, которые если не сразу, но возникнут. И будет не понятно, почему все не работает.

Настройка IP адреса

Для задания этих настроек свитчу, заходим в соответствующий пункт. На изображении настройка коммутатора TP-Link с англоязычным интерфейсом.

Здесь в пункте «System» подпункт «Port Settings».

Теперь о этих настройках подробнее:

После этого жмем кнопку применения настроек (Apply).

Восстанавливаем сетевые настройки компьютера. Подключаем роутер через свитч с помощью патч-корда: соединяем их LAN порты.

Описание сети:

VLAN1(default-IT) - 192.168.1.0/24

VLAN2(SHD) - 10.8.2.0/27

VLAN3(SERV) - 192.168.3.0/24

VLAN4(LAN) - 192.168.4.0/24

VLAN5(BUH) - 192.168.5.0/24

VLAN6(PHONE) - 192.168.6.0/24

VLAN7(CAMERS) - 192.168.7.0/24

Устройства:

Коммутаторы cisco с2960 L2-уровня - 3шт

Коммутатор cisco с3560 L2 и L3-уровня - 1шт

Все коммутаторы будут в VLAN1 и имеют сеть 192.168.1.0/24

Маршрутизатор любой(у меня Mikrotik RB750) - 1шт

Сервер Win2008 (DHCP) - для раздачи ip адресов

В каждом VLAN по 2 компьютера как оконечные устройства.

Для начала настроим коммутатор cisco L2 уровня sw1

По умолчанию все порты находятся в VLAN1 так что его создавать не будем.

- Подключаемся к консоли: telnet 192.168.1.1

- Вводим пароль

- sw1>enable (Переходим в привилегированный режим для ввода команд)

- Так как данное устройство у нас L2, он не понимает что такое ip-адреса.

- Компьютеры подключенные к этим портам могут видеть друг друга в пределах своего заданного VLAN. Тоесть из VLAN1 я не попаду в VLAN2 и наоборот.

- Настроили гигабитный порт для передачи VLAN коммутатору sw2 -cisco 3560-L2L3.

Добавляем к уже созданной нами сети на L2 коммутаторе(sw1), коммутатор(sw2) cisco-3560 L2L3

Настроим наше устройство 3560 L3(понимает ip адреса и делает маршрутизацию между VLAN)

1. Необходимо создать все VLAN которые будут описывать вашу топологию сети, так как данный коммутатор L3 будет маршрутизировать трафик между VLAN.

Читайте также: